Настройка и настройка Microsoft Defender для конечной точки план 1

Область применения:

В этой статье описывается настройка и настройка Defender для конечной точки плана 1. Независимо от того, есть ли у вас помощь или вы делаете это самостоятельно, вы можете использовать эту статью в качестве руководства на протяжении всего развертывания.

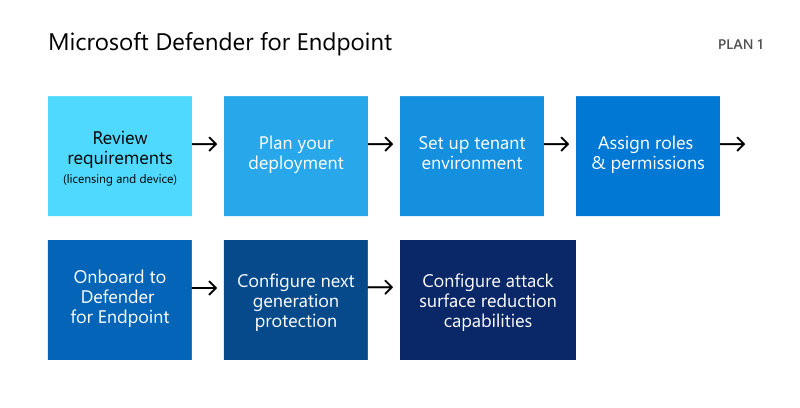

Процесс установки и настройки

Общий процесс настройки и настройки Defender для конечной точки плана 1 выглядит следующим образом:

| Номер | Шаг | Описание |

|---|---|---|

| 1 | Ознакомьтесь с требованиями. | требования к лицензированию Списки, браузеру, операционной системе и центру обработки данных |

| 2 | Планирование развертывания | Списки несколько методов развертывания, которые следует учитывать, и содержат ссылки на дополнительные ресурсы, которые помогут вам решить, какой метод следует использовать. |

| 3 | Настройка среды клиента | Списки задач для настройки среды клиента |

| 4 | Назначение ролей и разрешений | Списки роли и разрешения, которые следует учитывать для вашей команды безопасности СОВЕТ. После назначения ролей и разрешений ваша команда безопасности сможет приступить к работе с порталом Microsoft Defender. Дополнительные сведения см. в статье Начало работы. |

| 5 | Подключение к Defender для конечной точки | Списки несколько методов операционной системы для подключения к Defender для конечной точки плана 1 и ссылки на более подробные сведения для каждого метода |

| 6 | Настройка защиты нового поколения | Описывается настройка параметров защиты следующего поколения в Microsoft Intune |

| 7 | Настройка возможностей сокращения направлений атак | Списки типы возможностей сокращения направлений атак, которые можно настроить, и включает процедуры со ссылками на дополнительные ресурсы |

Ознакомьтесь с требованиями.

В следующей таблице перечислены основные требования к Defender для конечной точки плана 1.

| Требования | Описание |

|---|---|

| Требования к лицензированию | Defender для конечной точки плана 1 (автономный или в составе Microsoft 365 E3, A3 или G3) |

| Требования к браузеру | Microsoft Edge Интернет-Обозреватель версии 11 Google Chrome |

| Операционные системы (клиент) | Windows 11 Windows 10 версии 1709 или более поздней macOS iOS Android OS |

| Операционные системы (сервер) | Windows Server 2022 Windows Server 2019 Windows Server версии 1803 и более поздних Windows Server 2016 и 2012 R2 поддерживаются при использовании современного унифицированного решения Сервер Linux |

| Datacenter | Одно из следующих расположений центров обработки данных: -Европейский союз -Великобритания — США |

Примечание.

Автономная версия Defender для конечной точки плана 1 не включает серверные лицензии. Чтобы подключить серверы, потребуется дополнительная лицензия, например:

- Microsoft Defender для серверов плана 1 или плана 2 (в рамках предложения Defender для облака).

- Microsoft Defender для конечной точки для серверов

- Microsoft Defender для бизнеса - серверы (для малого и среднего бизнеса)

Дополнительные сведения. См . раздел Подключение к Windows Server в Defender для конечной точки

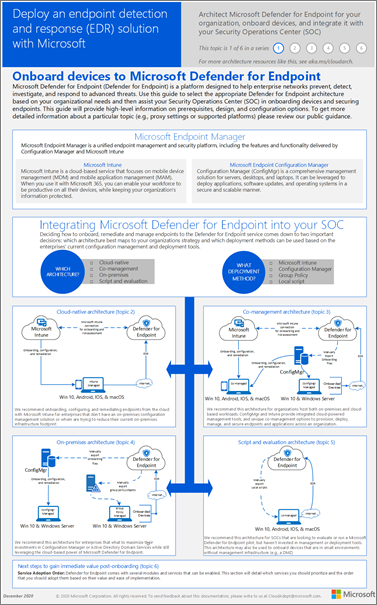

Планирование развертывания

При планировании развертывания можно выбрать несколько различных архитектур и методов развертывания. Каждая организация уникальна, поэтому вы можете рассмотреть несколько вариантов, перечисленных в следующей таблице:

| Метод | Описание |

|---|---|

| Intune | Использование Intune для управления конечными точками в облачной среде |

| Intune и Configuration Manager | Использование Intune и Configuration Manager для управления конечными точками и рабочими нагрузками, охватывающими локальную и облачную среду. |

| Диспетчер конфигураций | Использование Configuration Manager для защиты локальных конечных точек с помощью облачных технологий Defender для конечной точки |

| Локальный скрипт, скачанный с портала Microsoft Defender | Использование локальных сценариев на конечных точках для запуска пилотного проекта или подключения всего нескольких устройств |

Дополнительные сведения о вариантах развертывания см. в статье Планирование развертывания Defender для конечной точки. И скачайте следующий плакат:

Получение плаката о развертывании

Совет

Дополнительные сведения о планировании развертывания см. в статье Планирование развертывания Microsoft Defender для конечной точки.

Настройка среды клиента

Настройка среды клиента включает следующие задачи:

- Проверка лицензий

- Настройка клиента

- Настройка параметров прокси-сервера (только при необходимости)

- Обеспечение правильной работы датчиков и отправки данных в Defender для конечной точки

Эти задачи включены в этап установки Defender для конечной точки. См . раздел Настройка Defender для конечной точки.

Назначение ролей и разрешений

Чтобы получить доступ к порталу Microsoft Defender, настроить параметры Defender для конечной точки или выполнить такие задачи, как реагирование на обнаруженные угрозы, необходимо назначить соответствующие разрешения. Defender для конечной точки использует встроенные роли в Microsoft Entra ID.

Корпорация Майкрософт рекомендует назначать пользователям только уровень разрешений, необходимый для выполнения своих задач. Разрешения можно назначать с помощью базового управления разрешениями или с помощью управления доступом на основе ролей (RBAC).

- Благодаря базовому управлению разрешениями глобальные администраторы и администраторы безопасности имеют полный доступ, тогда как средства чтения безопасности имеют доступ только для чтения.

- С помощью RBAC можно задать более детализированные разрешения с помощью дополнительных ролей. Например, можно использовать средства чтения безопасности, операторы безопасности, администраторы безопасности, администраторы конечных точек и многое другое.

В следующей таблице описаны ключевые роли, которые следует учитывать для Defender для конечной точки в организации.

| Role | Описание |

|---|---|

| Глобальные администраторы Рекомендуется ограничить число глобальных администраторов. |

Глобальные администраторы могут выполнять все виды задач. Пользователь, зарегистрировавший вашу компанию для Microsoft 365 или Microsoft Defender для конечной точки плана 1, по умолчанию является глобальным администратором. Глобальные администраторы могут получать доступ к параметрам и изменять их на всех порталах Microsoft 365, например: — Центр администрирования Microsoft 365 (https://admin.microsoft.com) — портал Microsoft Defender (https://security.microsoft.com) — центр администрирования Intune (https://intune.microsoft.com) |

| Администраторы безопасности | Администраторы безопасности могут выполнять задачи оператора безопасности, а также следующие задачи: — Мониторинг политик, связанных с безопасностью — Управление угрозами безопасности и оповещениями — Просмотр отчетов |

| Оператор безопасности | Операторы безопасности могут выполнять задачи средства чтения безопасности, а также следующие задачи: — Просмотр сведений об обнаруженных угрозах — Исследование обнаруженных угроз и реагирование на них |

| Читатель сведений о безопасности | Средства чтения безопасности могут выполнять следующие задачи: — Просмотр политик, связанных с безопасностью, в службах Microsoft 365 — Просмотр угроз безопасности и оповещений — Просмотр отчетов |

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Это помогает повысить безопасность вашей организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

Дополнительные сведения о ролях в Microsoft Entra ID см. в статье Назначение ролей администраторов и неадминистраторов пользователям с Microsoft Entra ID. Дополнительные сведения о ролях для Defender для конечной точки см. в статье Управление доступом на основе ролей.

Подключение к Defender для конечной точки

Когда вы будете готовы подключить конечные точки организации, вы можете выбрать один из нескольких методов, как указано в следующей таблице:

| Конечная точка | Средство развертывания |

|---|---|

| Windows |

Локальный сценарий (до 10 устройств) Групповая политика Microsoft Intune/ Мобильные диспетчер устройств Microsoft Endpoint Configuration Manager Скрипты VDI |

| macOS |

Локальный сценарий Microsoft Intune JAMF Pro Управление мобильными устройствами |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Диспетчер мобильных приложений |

Затем перейдите к настройке возможностей защиты и сокращения направлений атак следующего поколения.

Настройка защиты нового поколения

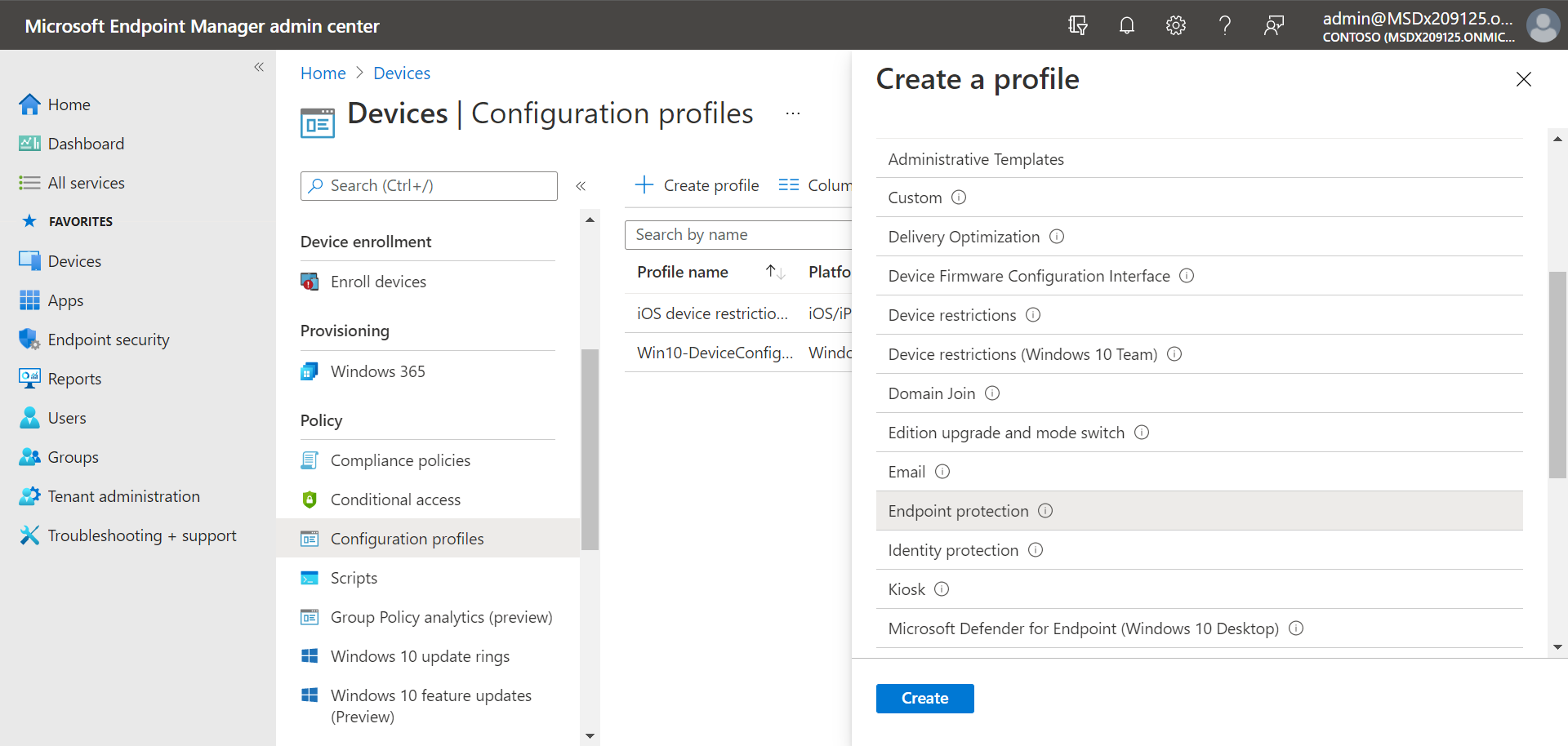

Мы рекомендуем использовать Intune для управления устройствами и параметрами безопасности организации, как показано на следующем рисунке:

Чтобы настроить защиту следующего поколения в Intune, выполните следующие действия.

Перейдите в центр администрирования Intune (https://intune.microsoft.com) и выполните вход.

ВыберитеАнтивирусная программадля обеспечения безопасности> конечных точек, а затем выберите существующую политику. (Если у вас нет существующей политики, создайте новую политику.)

Настройте или измените параметры конфигурации антивирусной программы. Нужна помощь? Ознакомьтесь со следующими ресурсами:

Завершив задание параметров, выберите Просмотр и сохранение.

Настройка возможностей сокращения направлений атак

Сокращение направлений атаки — это сокращение мест и способов, которыми ваша организация открыта для атак. Defender для конечной точки плана 1 включает в себя несколько функций и возможностей, помогающих сократить количество направлений атак в конечных точках. Эти функции и возможности перечислены в следующей таблице:

| Функция или возможность | Описание |

|---|---|

| Правила сокращения направлений атак | Настройте правила сокращения направлений атак, чтобы ограничить рискованное поведение на основе программного обеспечения и обеспечить безопасность вашей организации. Правила сокращения направлений атак нацелены на определенное поведение программного обеспечения, например — запуск исполняемых файлов и скриптов, которые пытаются скачать или запустить файлы. — выполнение скрытых или иным образом подозрительных скриптов — выполнение действий, которые приложения обычно не инициируют во время обычной повседневной работы. Такое поведение программного обеспечения иногда наблюдается в допустимых приложениях. Однако такое поведение часто считается рискованным, так как злоумышленники часто злоупотребляют вредоносными программами. |

| Защита от программ-шантажистов | Настройте защиту от программ-шантажистов, настроив управляемый доступ к папкам, что помогает защитить ценные данные вашей организации от вредоносных приложений и угроз, таких как программы-шантажисты. |

| Управление устройством | Настройте параметры управления устройствами для организации, чтобы разрешить или заблокировать съемные устройства (например, USB-накопители). |

| Защита сети | Настройте защиту сети, чтобы запретить пользователям в вашей организации использовать приложения, которые получают доступ к опасным доменам или вредоносному содержимому в Интернете. |

| Веб-защита | Настройте защиту от веб-угроз, чтобы защитить устройства вашей организации от фишинговых сайтов, сайтов эксплойтов и других ненадежных сайтов или сайтов с низкой репутацией. Настройте фильтрацию веб-содержимого для отслеживания и регулирования доступа к веб-сайтам на основе их категорий содержимого (например, "Досуг", "Высокая пропускная способность", "Содержимое для взрослых" или "Юридическая ответственность"). |

| Сетевой брандмауэр | Настройте сетевой брандмауэр с помощью правил, определяющих, какой сетевой трафик может поступать или выходить с устройств вашей организации. |

| Элемент управления приложениями | Настройте правила управления приложениями, если вы хотите разрешить запуск только доверенных приложений и процессов на устройствах Windows. |

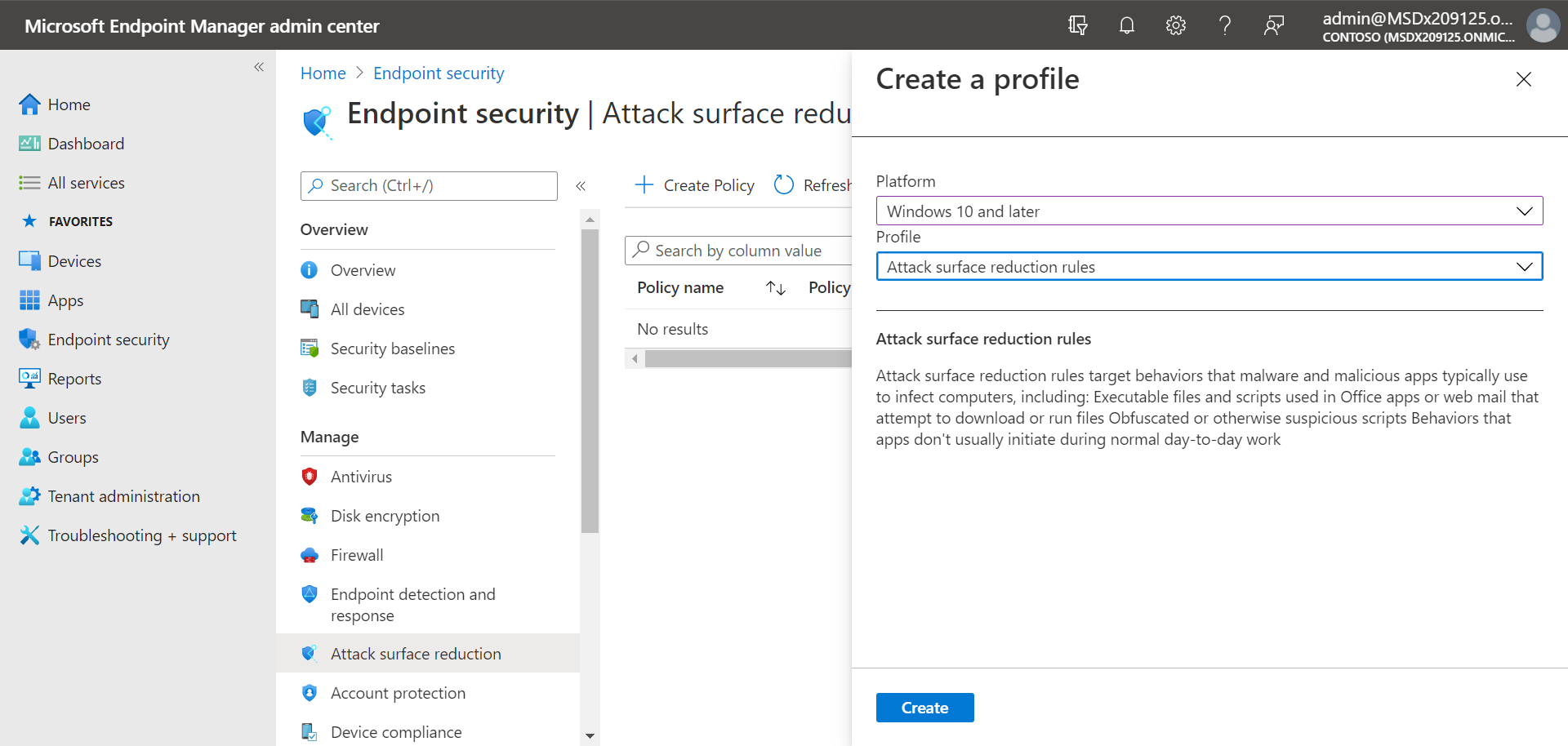

Правила сокращения направлений атак

Правила сокращения направлений атак доступны на устройствах под управлением Windows. Рекомендуется использовать Intune, как показано на следующем рисунке:

Перейдите в центр администрирования Intune и войдите в систему.

Выберите Сокращениезоны атак с безопасностью>конечных> точек+ Создать политику.

В поле Платформа выберите Windows 10, Windows 11 и Windows Server.

В поле Профиль выберите Правила сокращения направлений атак, а затем нажмите кнопку Создать.

На вкладке Основные сведения укажите имя и описание политики, а затем нажмите кнопку Далее.

На вкладке Параметры конфигурации разверните узел в разделе Defender, настройте правила сокращения направлений атак и нажмите кнопку Далее. Дополнительные сведения о правилах сокращения направлений атак см. в статье Общие сведения о развертывании правил сокращения направлений атак.

Как минимум рекомендуется включить следующие три стандартных правила защиты:

Если ваша организация использует теги область, на вкладке Теги области выберите + Выбрать теги область, а затем выберите нужные теги. Затем нажмите кнопку Далее.

Дополнительные сведения о тегах область см. в статье Использование управления доступом на основе ролей (RBAC) и область тегов для распределенной ИТ-службы.

На вкладке Назначения укажите пользователей и группы, к которым должна применяться политика, а затем нажмите кнопку Далее. (Дополнительные сведения о назначениях см. в статье Назначение профилей пользователей и устройств в Microsoft Intune.)

На вкладке Просмотр и создание просмотрите параметры и нажмите кнопку Создать.

Совет

Дополнительные сведения о правилах сокращения направлений атак см. в следующих ресурсах:

Защита от программ-шантажистов

Вы получаете защиту от программ-шантажистов с помощью управляемого доступа к папкам, что позволяет только доверенным приложениям получать доступ к защищенным папкам на конечных точках.

Для настройки управляемого доступа к папкам рекомендуется использовать Intune.

Перейдите в центр администрирования Intune и войдите в систему.

Перейдите в разделСокращение направлений атак с безопасностью> конечных точек и выберите + Создать политику.

Для параметра Платформа выберите Windows 10, Windows 11 и Windows Server, а для параметра Профиль выберите Правила сокращения направлений атак. Затем выберите Создать.

На вкладке Основные сведения назовите политику и добавьте описание. Нажмите кнопку Далее.

На вкладке Параметры конфигурации в разделе Defender прокрутите вниз вниз. В раскрывающемся списке Включить управляемый доступ к папкам выберите Включено, а затем нажмите кнопку Далее.

При необходимости можно указать следующие другие параметры:

- Рядом с пунктом Защищенные папки с управляемым доступом к папкам переключите переключатель в пункт Настроено, а затем добавьте папки, которые необходимо защитить.

- Рядом с пунктом Управляемые приложения с разрешенным доступом к папкам переключите переключатель в пункт Настроено, а затем добавьте приложения, которые должны иметь доступ к защищенным папкам.

Если ваша организация использует теги область, на вкладке Теги области выберите + Выбрать теги область, а затем выберите нужные теги. Затем нажмите кнопку Далее. Дополнительные сведения о тегах область см. в статье Использование управления доступом на основе ролей (RBAC) и область тегов для распределенной ИТ-службы.

На вкладке Назначения выберите Добавить всех пользователей и + Добавить все устройства, а затем нажмите кнопку Далее. (Можно также указать определенные группы пользователей или устройств.)

На вкладке Просмотр и создание просмотрите параметры политики и нажмите кнопку Создать. Политика применяется ко всем конечным точкам, которые вскоре были подключены к Defender для конечной точки.

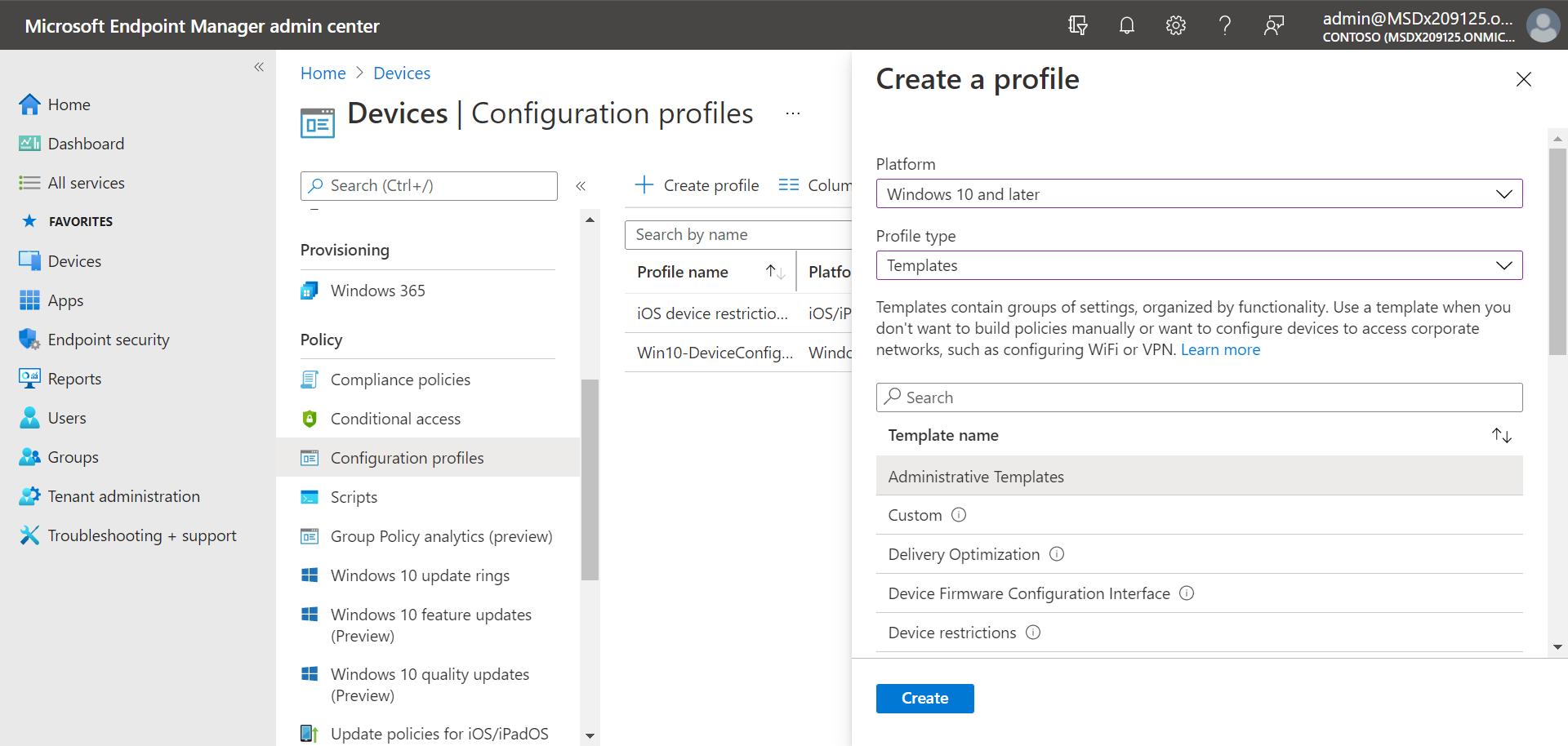

Управление устройствами

Вы можете настроить Defender для конечной точки, чтобы блокировать или разрешать съемные устройства и файлы на съемных устройствах. Для настройки параметров управления устройством рекомендуется использовать Intune.

Перейдите в центр администрирования Intune и войдите в систему.

ВыберитеКонфигурация>устройств>+ Создать>политику.

В поле Платформа выберите профиль, например Windows 10 и более поздних версий, а в поле Тип профиля выберите Шаблоны.

В разделе Имя шаблона выберите Административные шаблоны, а затем нажмите кнопку Создать.

На вкладке Основные сведения назовите политику и добавьте описание. Нажмите кнопку Далее.

На вкладке Параметры конфигурации выберите Все параметры. Затем в поле поиска введите

Removable, чтобы просмотреть все параметры, относящиеся к съемным устройствам.Выберите элемент в списке, например Все классы съемных носителей: Запретить любой доступ, чтобы открыть его всплывающее меню. Во всплывающем меню для каждого параметра объясняется, что происходит, когда он включен, отключен или не настроен. Выберите параметр и нажмите кнопку ОК.

Повторите шаг 6 для каждого параметра, который требуется настроить. Затем нажмите кнопку Далее.

Если ваша организация использует теги область, на вкладке Теги области выберите + Выбрать теги область, а затем выберите нужные теги. Затем нажмите кнопку Далее.

Дополнительные сведения о тегах область см. в статье Использование управления доступом на основе ролей (RBAC) и область тегов для распределенной ИТ-службы.

На вкладке Назначения выберите Добавить всех пользователей и + Добавить все устройства, а затем нажмите кнопку Далее. (Можно также указать определенные группы пользователей или устройств.)

На вкладке Просмотр и создание просмотрите параметры политики и нажмите кнопку Создать. Политика применяется ко всем конечным точкам, которые вскоре были подключены к Defender для конечной точки.

Совет

Дополнительные сведения см. в статье Управление USB-устройствами и другими съемными носителями с помощью Microsoft Defender для конечной точки.

Защита сети

С помощью защиты сети вы можете защитить свою организацию от опасных доменов, в которых могут размещаться фишинговые аферы, эксплойты и другое вредоносное содержимое в Интернете. Для включения защиты сети рекомендуется использовать Intune.

Перейдите в центр администрирования Intune и войдите в систему.

ВыберитеКонфигурация>устройств>+ Создать>политику.

В поле Платформа выберите профиль, например Windows 10 и более поздних версий, а в поле Тип профиля выберите Шаблоны.

В разделе Имя шаблона выберите Endpoint Protection и нажмите кнопку Создать.

На вкладке Основные сведения назовите политику и добавьте описание. Нажмите кнопку Далее.

На вкладке Параметры конфигурации разверните узел Microsoft Defender Exploit Guard, а затем — Фильтрация сети.

Задайте для защиты сети значение Включить. (Вы можете выбрать аудит , чтобы сначала узнать, как работает защита сети в вашей среде.)

Затем нажмите кнопку Далее.

На вкладке Назначения выберите Добавить всех пользователей и + Добавить все устройства, а затем нажмите кнопку Далее. (Можно также указать определенные группы пользователей или устройств.)

На вкладке Правила применимости настройте правило. Настраиваемый профиль применяется только к устройствам, которые соответствуют заданным вами объединенным критериям.

Например, можно назначить политику конечным точкам, на которых работает только определенный выпуск ОС.

Затем нажмите кнопку Далее.

На вкладке Просмотр и создание просмотрите параметры политики и нажмите кнопку Создать. Политика применяется ко всем конечным точкам, которые вскоре были подключены к Defender для конечной точки.

Совет

Для включения защиты сети можно использовать другие методы, например Windows PowerShell или групповая политика. Дополнительные сведения см . в статье Включение защиты сети.

Веб-защита

С помощью веб-защиты вы можете защитить устройства вашей организации от веб-угроз и нежелательного содержимого. Ваша веб-защита включает защиту от веб-угроз и фильтрацию веб-содержимого. Настройте оба набора возможностей. Для настройки параметров веб-защиты рекомендуется использовать Intune.

Настройка защиты от веб-угроз

Перейдите в Центр администрирования Intune и войдите в систему.

Выберите Сокращениезоны атакс безопасностью> конечных точек, а затем выберите + Создать политику.

Выберите платформу, например Windows 10 и более поздних версий, выберите профиль веб-защиты, а затем нажмите кнопку Создать.

На вкладке Основные сведения укажите имя и описание, а затем нажмите кнопку Далее.

На вкладке Параметры конфигурации разверните узел Веб-защита, укажите параметры в следующей таблице и нажмите кнопку Далее.

Параметр Рекомендация Включение защиты сети Установите значение Включено. Запрещает пользователям посещать вредоносные сайты или домены.

Кроме того, можно настроить защиту сети в режим аудита , чтобы увидеть, как она работает в вашей среде. В режиме аудита защита сети не запрещает пользователям посещать сайты или домены, но отслеживает обнаружение как события.Требовать SmartScreen для устаревшая версия Microsoft Edge Задайте значение Да. Помогает защитить пользователей от потенциальных фишинговых атак и вредоносных программ. Блокировка доступа к вредоносному сайту Задайте значение Да. Запрещает пользователям обходить предупреждения о потенциально вредоносных сайтах. Блокировка непроверенного скачивания файла Задайте значение Да. Запрещает пользователям обходить предупреждения и скачивать непроверенные файлы. Если ваша организация использует теги область, на вкладке Теги области выберите + Выбрать теги область, а затем выберите нужные теги. Затем нажмите кнопку Далее.

Дополнительные сведения о тегах область см. в статье Использование управления доступом на основе ролей (RBAC) и область тегов для распределенной ИТ-службы.

На вкладке Назначения укажите пользователей и устройства, которые будут получать политику веб-защиты, а затем нажмите кнопку Далее.

На вкладке Просмотр и создание просмотрите параметры политики и нажмите кнопку Создать.

Совет

Дополнительные сведения о защите от веб-угроз см. в статье Защита организации от веб-угроз.

Настройка фильтрации веб-содержимого

Перейдите на портал Microsoft Defender и выполните вход.

Выберите Параметры Конечные>точки.

В разделе Правила выберите Фильтрация веб-содержимого, а затем выберите + Добавить политику.

Во всплывающем окне Добавление политики на вкладке Общие укажите имя политики и нажмите кнопку Далее.

В разделе Заблокированные категории выберите одну или несколько категорий, которые нужно заблокировать, а затем нажмите кнопку Далее.

На вкладке Область выберите группы устройств, которые вы хотите получить эту политику, и нажмите кнопку Далее.

На вкладке Сводка просмотрите параметры политики и нажмите кнопку Сохранить.

Совет

Дополнительные сведения о настройке фильтрации веб-содержимого см. в статье Фильтрация веб-содержимого.

Сетевой брандмауэр

Сетевой брандмауэр помогает снизить риск угроз сетевой безопасности. Ваша группа безопасности может задать правила, определяющие, какой трафик разрешено поступать на устройства вашей организации или с нее. Для настройки брандмауэра сети рекомендуется использовать Intune.

::: alt-text="Снимок экрана политики брандмауэра на портале Intune".:::

Чтобы настроить базовые параметры брандмауэра, выполните следующие действия.

Перейдите в Центр администрирования Intune и войдите в систему.

ВыберитеБрандмауэр безопасности >конечных точек, а затем щелкните + Создать политику.

Выберите платформу, например Windows 10, Windows 11 и Windows Server, выберите профиль брандмауэра Майкрософт и нажмите кнопку Создать.

На вкладке Основные сведения укажите имя и описание, а затем нажмите кнопку Далее.

Разверните узел Брандмауэр, а затем прокрутите список вниз.

Задайте для каждого из следующих параметров значение True:

- Включение брандмауэра доменной сети

- Включение брандмауэра частной сети

- Включение брандмауэра общедоступной сети

Просмотрите список параметров в каждой из доменных сетей, частных и общедоступных сетей. Вы можете оставить для них значение Не настроено или изменить их в соответствии с потребностями вашей организации.

Затем нажмите кнопку Далее.

Если ваша организация использует теги область, на вкладке Теги области выберите + Выбрать теги область, а затем выберите нужные теги. Затем нажмите кнопку Далее.

Дополнительные сведения о тегах область см. в статье Использование управления доступом на основе ролей (RBAC) и область тегов для распределенной ИТ-службы.

На вкладке Назначения выберите Добавить всех пользователей и + Добавить все устройства, а затем нажмите кнопку Далее. (Можно также указать определенные группы пользователей или устройств.)

На вкладке Просмотр и создание просмотрите параметры политики и нажмите кнопку Создать.

Совет

Параметры брандмауэра детализированы и могут показаться сложными. См. рекомендации по настройке брандмауэра Защитника Windows.

Элемент управления приложениями

Управление приложениями в Защитнике Windows (WDAC) помогает защитить конечные точки Windows, позволяя запускать только доверенные приложения и процессы. Большинство организаций использовали поэтапное развертывание WDAC. То есть большинство организаций сначала не развертывают WDAC во всех конечных точках Windows. Фактически, в зависимости от того, являются ли конечные точки Windows вашей организации полностью управляемыми, легко управляемыми или переносимые устройства, вы можете развернуть WDAC на всех или некоторых конечных точках.

Сведения о планировании развертывания WDAC см. в следующих ресурсах:

Решения по проектированию политики управления приложениями в Защитнике Windows

Развертывание управления приложениями в Защитнике Windows в разных сценариях: типы устройств

Дальнейшие действия

Теперь, когда вы завершили процесс настройки и настройки, следующим шагом является начало работы с Defender для конечной точки.

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.