Выполнение действий ответов на устройстве

Область применения:

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Быстро реагируйте на обнаруженные атаки, изолируя устройства или собирая пакет исследования. После выполнения действий на устройствах можно проверка сведения о действиях в центре уведомлений.

Действия ответа выполняются в верхней части страницы определенного устройства и включают в себя:

- Управление тегами

- Запуск автоматического исследования

- Запуск сеанса динамического реагирования

- Сбор пакета исследования

- Запуск проверки на вирусы

- Ограничить выполнение приложения

- Изоляция устройства

- Содержать устройство

- Обратитесь к эксперту по угрозам

- Центр уведомлений

Важно!

Defender для конечной точки плана 1 включает только следующие действия реагирования вручную:

- Запуск проверки на вирусы

- Изоляция устройства

- Остановка и карантин файла

- Добавление индикаторов для блокировки или разрешения файла

Microsoft Defender для бизнеса в настоящее время не включает действие "Остановить и поместить файл в карантин".

Ваша подписка должна включать Defender для конечной точки плана 2, чтобы иметь все действия ответа, описанные в этой статье.

Страницы устройств можно найти в любом из следующих представлений:

- Очередь оповещений – Выберите имя устройства рядом со значком устройства из очереди оповещений.

- Список устройств . Выберите заголовок имени устройства из списка устройств.

- Поле поиска – Выберите устройство из раскрывающегося меню и введите имя устройства.

Важно!

Сведения о доступности и поддержке каждого действия реагирования см. в разделе Поддерживаемые или минимальные требования к операционной системе, которые содержатся в каждой функции.

Управление тегами

Добавление тегов или управление ими для создания логической принадлежности к группе. Теги устройств поддерживают правильное сопоставление сети, позволяя вам присоединять различные теги для захвата контекста и включения динамического создания списков в рамках инцидента.

Дополнительные сведения о тегах устройств см. в статье Создание тегов устройств и управление ими.

Запуск автоматического исследования

При необходимости можно запустить новое автоматизированное исследование общего назначения на устройстве. Пока выполняется исследование, все другие оповещения, созданные с устройства, будут добавлены в текущее автоматическое исследование до тех пор, пока это исследование не будет завершено. Кроме того, если та же угроза наблюдается на других устройствах, эти устройства добавляются в исследование.

Дополнительные сведения об автоматизированных исследованиях см. в статье Обзор автоматизированных расследований.

Запуск сеанса динамического ответа

Динамический отклик — это возможность, которая предоставляет мгновенный доступ к устройству с помощью удаленного подключения оболочки. Это дает вам возможность выполнять углубленное расследование и принимать немедленные меры реагирования для оперативного сдерживания выявленных угроз в режиме реального времени.

Динамическое реагирование предназначено для повышения эффективности расследований, позволяя собирать криминалистические данные, выполнять скрипты, отправлять подозрительные сущности для анализа, устранять угрозы и упреждающе искать новые угрозы.

Дополнительные сведения о динамическом ответе см. в разделе Исследование сущностей на устройствах с помощью динамического ответа.

Сбор пакета исследования с устройств

В рамках процесса исследования или ответа можно собрать пакет исследования с устройства. Собрав пакет исследования, вы можете определить текущее состояние устройства и узнать о средствах и методах, используемых злоумышленником.

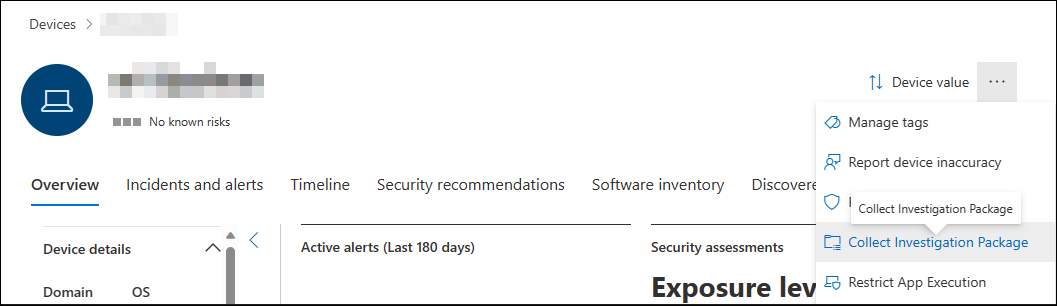

Чтобы скачать пакет (ZIP-файл) и изучить события, произошедшие на устройстве, выполните следующие действия:

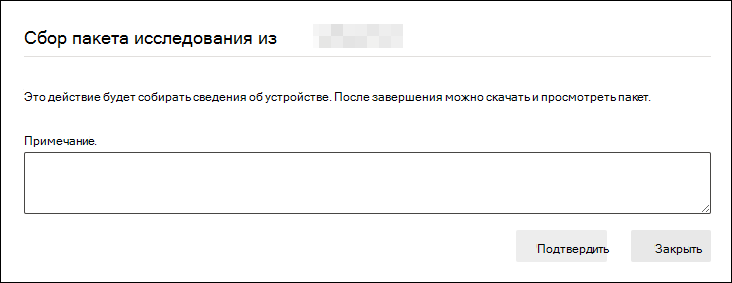

Выберите Собрать пакет исследования в строке действий ответа в верхней части страницы устройства.

Укажите в текстовом поле причину выполнения этого действия. Выберите Подтвердить.

Zip-файл скачивается.

Альтернативные шаги:

Выберите Сбор пакета исследования в разделе действия ответа на странице устройства.

Добавьте примечания и нажмите кнопку Подтвердить.

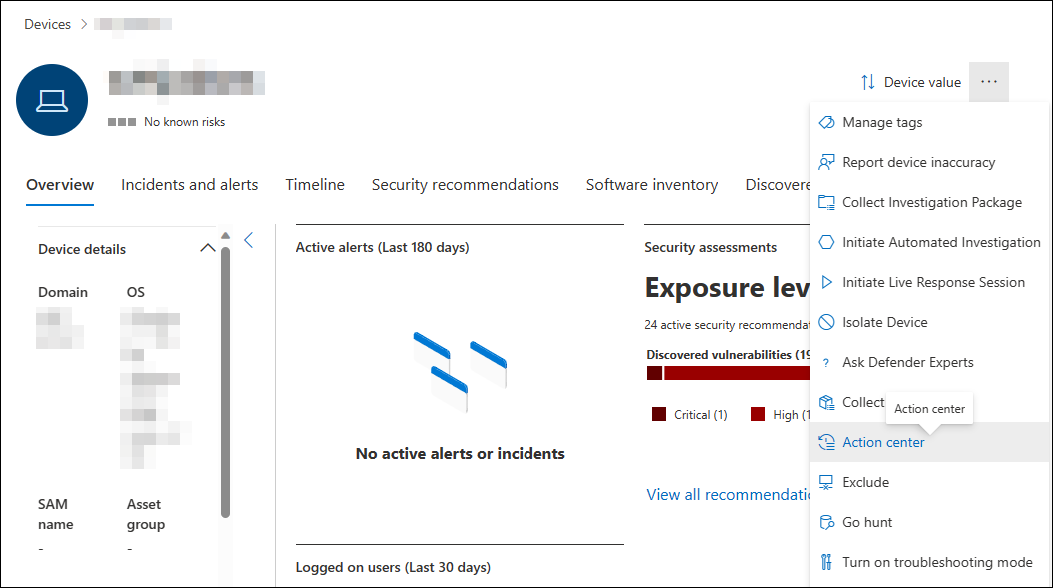

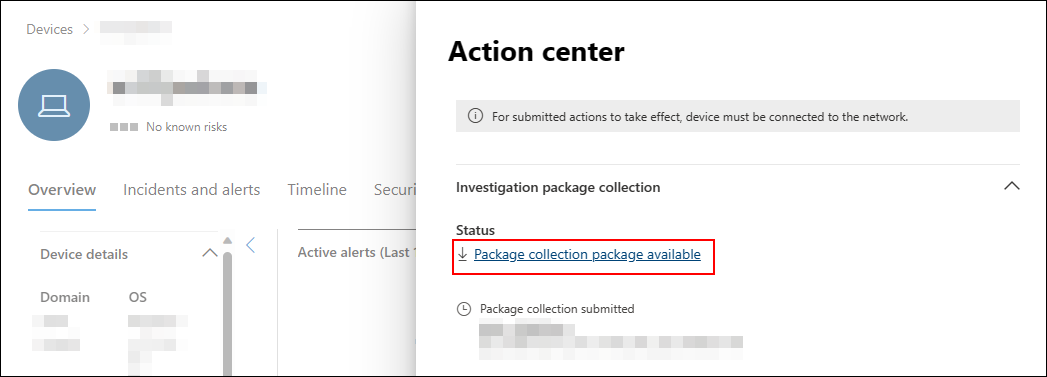

Выберите Центр уведомлений в разделе действия ответа на странице устройства.

Щелкните доступный пакет коллекции Package (Пакет коллекции), чтобы скачать пакет коллекции.

Для устройств Windows пакет содержит следующие папки:

Folder Описание Автозапуски Содержит набор файлов, каждый из которых представляет содержимое реестра известной точки входа с автоматическим запуском (ASEP), чтобы определить сохраняемость злоумышленника на устройстве. ЗАМЕТКА: Если раздел реестра не найден, файл будет содержать следующее сообщение: "ОШИБКА: системе не удалось найти указанный раздел или значение реестра".Установленные программы Этот файл .CSV содержит список установленных программ, которые могут помочь определить, что в настоящее время установлено на устройстве. Дополнительные сведения см. в разделе класс Win32_Product. Сетевые подключения Эта папка содержит набор точек данных, связанных со сведениями о подключении, которые могут помочь определить подключение к подозрительным URL-адресам, инфраструктуре управления и управления злоумышленника (C&C), любому боковому перемещению или удаленным подключениям. - ActiveNetConnections.txt. Отображает статистику протокола и текущие сетевые подключения TCP/IP. Предоставляет возможность искать подозрительное подключение, созданное процессом.

- Arp.txt. Отображает таблицы кэша текущего протокола разрешения адресов (ARP) для всех интерфейсов. Кэш ARP может выявить другие узлы в сети, которые были скомпрометированы, или подозрительные системы в сети, которые могли использоваться для выполнения внутренней атаки.

- DnsCache.txt. Отображает содержимое кэша сопоставителя DNS-клиента, который включает как записи, предварительно загруженные из локального файла Hosts, так и все недавно полученные записи ресурсов для запросов имен, разрешенных компьютером. Это может помочь в выявлении подозрительных подключений.

- IpConfig.txt. Отображает полную конфигурацию TCP/IP для всех адаптеров. Адаптеры могут представлять физические интерфейсы, например установленные сетевые адаптеры, или логические интерфейсы, например подключения коммутируемого доступа.

- FirewallExecutionLog.txt и pfirewall.log

ЗАМЕТКА: Файл pfirewall.log должен существовать в папке %windir%\system32\logfiles\firewall\pfirewall.log, поэтому он будет включен в пакет исследования. Дополнительные сведения о создании файла журнала брандмауэра см. в разделе Настройка брандмауэра Защитника Windows с расширенным журналом безопасности.Предварительная выборка файлов Файлы предварительной выборки Windows предназначены для ускорения процесса запуска приложения. Его можно использовать для отслеживания всех файлов, недавно использовавшихся в системе, и поиска трассировок приложений, которые могли быть удалены, но по-прежнему находятся в списке файлов предварительной выборки. - Папка предварительной выборки: содержит копию файлов предварительной выборки из

%SystemRoot%\Prefetch. ПРИМЕЧАНИЕ. Для просмотра файлов предварительной выборки рекомендуется скачать средство просмотра файлов предварительной выборки. - PrefetchFilesList.txt: содержит список всех скопированных файлов, которые можно использовать для отслеживания ошибок копирования в папку предварительной выборки.

Процессы Содержит файл .CSV с списком выполняемых процессов и предоставляет возможность идентифицировать текущие процессы, выполняемые на устройстве. Это может быть полезно при определении подозрительного процесса и его состояния. Запланированные задачи Содержит файл .CSV со списком запланированных задач, который можно использовать для определения подпрограмм, выполняемых автоматически на выбранном устройстве для поиска подозрительного кода, который был настроен для автоматического выполнения. Журнал событий безопасности Содержит журнал событий безопасности, который содержит записи о действиях входа или выхода из системы или других событиях, связанных с безопасностью, определенных политикой аудита системы. ЗАМЕТКА: Откройте файл журнала событий с помощью средства просмотра событий.Службы Содержит файл .CSV со списком служб и их состояния. Сеансы блока сообщений Windows Server (SMB) Списки общий доступ к файлам, принтерам и последовательным портам, а также прочие связи между узлами в сети. Это может помочь определить кражу данных или боковое смещение. Содержит файлы для SMBInboundSessions и SMBOutboundSession.

ЗАМЕТКА: Если сеансы (входящие или исходящие) отсутствуют, вы получите текстовый файл с сообщением о том, что сеансы SMB не найдены.Сведения о системе Содержит файл SystemInformation.txt со сведениями о системе, такими как версия ОС и сетевые карты. Временные каталоги Содержит набор текстовых файлов, в котором перечислены файлы, расположенные в %Temp% для каждого пользователя в системе. Это может помочь отслеживать подозрительные файлы, которые злоумышленник, возможно, сбросил в систему.

ЗАМЕТКА: Если файл содержит следующее сообщение: "Система не может найти указанный путь", это означает, что временный каталог для этого пользователя отсутствует, и это может быть связано с тем, что пользователь не войти в систему.Пользователи и группы Предоставляет список файлов, каждый из которых представляет группу и ее членов. WdSupportLogs Предоставляет MpCmdRunLog.txt и MPSupportFiles.cab ЗАМЕТКА: Эта папка будет создана только в Windows 10 версии 1709 или более поздней с установленным накопительным пакетом обновления за февраль 2020 г. или более поздней:CollectionSummaryReport.xls Этот файл представляет собой сводку по коллекции пакетов исследования, которая содержит список точек данных, команду, используемую для извлечения данных, состояние выполнения и код ошибки в случае сбоя. Этот отчет можно использовать для отслеживания того, содержит ли пакет все ожидаемые данные, и определить, были ли ошибки. Пакеты коллекций для устройств macOS и Linux содержат следующее:

Объект macOS Linux Приложения Список всех установленных приложений Неприменимо Том диска - Объем свободного места

- Список всех подключенных томов дисков

- Список всех секций

- Объем свободного места

- Список всех подключенных томов дисков

- Список всех секций

File Список всех открытых файлов с соответствующими процессами, использующими эти файлы Список всех открытых файлов с соответствующими процессами, использующими эти файлы Журнал Журнал оболочки Неприменимо Модули ядра Все загруженные модули Неприменимо Сетевые подключения - Активные подключения

- Активные прослушивающие подключения

- Таблица ARP

- Правила брандмауэра

- Конфигурация интерфейса

- Параметры прокси-сервера

- Параметры VPN

- Активные подключения

- Активные прослушивающие подключения

- Таблица ARP

- Правила брандмауэра

- Список IP-адресов

- Параметры прокси-сервера

Процессы Список всех запущенных процессов Список всех запущенных процессов Службы и запланированные задачи - Сертификаты

- профили конфигурации.

- Сведения об оборудовании

- Сведения о ЦП

- Сведения об оборудовании

- Сведения об операционной системе

Сведения о безопасности системы - Сведения о целостности интерфейса EFI

- Состояние брандмауэра

- Сведения о средстве удаления вредоносных программ (MRT)

- Состояние защиты целостности системы (SIP)

Неприменимо Пользователи и группы - Журнал входа

- Судорс

- Журнал входа

- Судорс

Запуск антивирусной Microsoft Defender проверки на устройствах

В рамках исследования или реагирования можно удаленно инициировать антивирусную проверку, чтобы выявить и исправить вредоносные программы, которые могут присутствовать на скомпрометированном устройстве.

Важно!

- Это действие поддерживается для macOS и Linux для клиента версии 101.98.84 и более поздних версий. Вы также можете использовать динамический ответ для выполнения действия. Дополнительные сведения о динамическом отклике см. в статье Исследование сущностей на устройствах с помощью динамического ответа.

- Антивирусная проверка Microsoft Defender может выполняться вместе с другими антивирусными решениями независимо от того, является ли антивирусная программа Microsoft Defender активной антивирусной программой. Microsoft Defender антивирусная программа может находиться в пассивном режиме. Дополнительные сведения см. в разделе совместимость антивирусной программы Microsoft Defender.

Вы выбрали Запустить антивирусную проверку, выберите тип сканирования, который вы хотите запустить (быструю или полную), и добавьте комментарий перед подтверждением сканирования.

Центр уведомлений отобразит сведения о сканировании, а временная шкала устройства будет включать новое событие, отражающее, что на устройстве было отправлено действие сканирования. Microsoft Defender оповещения антивирусной программы будут отражать все обнаружения, которые были выявлены во время проверки.

Примечание.

При запуске сканирования с помощью действия ответа Defender для конечной точки Microsoft Defender значение антивирусной программы ScanAvgCPULoadFactor по-прежнему применяется и ограничивает влияние проверки на ЦП. Если ScanAvgCPULoadFactor не настроен, значение по умолчанию — ограничение максимальной загрузки ЦП в 50 % во время сканирования. Дополнительные сведения см. в статье configure-advanced-scan-types-microsoft-defender-antivirus.

Ограничить выполнение приложения

В дополнение к сдерживанию атаки путем остановки вредоносных процессов можно также заблокировать устройство и предотвратить последующие попытки запуска потенциально вредоносных программ.

Важно!

- Это действие доступно для устройств на Windows 10 версии 1709 или более поздней, Windows 11 и Windows Server 2019 или более поздней версии.

- Эта функция доступна, если ваша организация использует антивирусную программу Microsoft Defender.

- Это действие должно соответствовать форматам политики целостности кода управления приложениями в Защитнике Windows и требованиям подписывания. Дополнительные сведения см. в разделе Форматы и подписывание политики целостности кода).

Чтобы ограничить запуск приложения, применяется политика целостности кода, которая разрешает запуск файлов только в том случае, если они подписаны сертификатом, выданным Корпорацией Майкрософт. Этот метод ограничения может помочь предотвратить злоумышленник от контроля скомпрометированных устройств и выполнения дальнейших вредоносных действий.

Примечание.

Вы сможете отменить ограничение запуска приложений в любое время. Кнопка на странице устройства изменится на кнопку Удалить ограничения приложений, а затем вы выполните те же действия, что и ограничение выполнения приложения.

Выбрав Ограничить выполнение приложения на странице устройства, введите комментарий и нажмите кнопку Подтвердить. Центр уведомлений отобразит сведения о сканировании, а временная шкала устройства будет включать новое событие.

Уведомление пользователя устройства

Если приложение ограничено, отображается следующее уведомление, информирующее пользователя о том, что приложение запрещено запускать:

Примечание.

Уведомление недоступно на Windows Server 2016 и Windows Server 2012 R2.

Изолировать устройства от сети

В зависимости от серьезности атаки и конфиденциальности устройства может потребоваться изолировать устройство от сети. Это действие поможет предотвратить управление скомпрометируемым устройством и выполнение дальнейших действий, таких как утечка данных и боковое перемещение.

Важно!

- Изоляция устройств от сети поддерживается в macOS для клиента версии 101.98.84 и более поздних версий. Вы также можете использовать динамический ответ для выполнения действия. Дополнительные сведения о динамическом отклике см. в статье Исследование сущностей на устройствах с помощью динамического ответа.

- Полная изоляция доступна для устройств под управлением Windows 11, Windows 10 версии 1703 или более поздней, Windows Server 2022, Windows Server 2019, Windows Server 2016 и Windows Server 2012 R2.

- Вы можете использовать возможность изоляции устройств для всех поддерживаемых Microsoft Defender для конечной точки в Linux, перечисленных в разделе Требования к системе. Убедитесь, что включены следующие необходимые компоненты: iptables, ip6tables и ядро Linux с CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES и CONFIG_IP_NF_MATCH_OWNER.

- Выборочная изоляция доступна для устройств под управлением Windows 10 версии 1709 или более поздней и Windows 11.

- При изоляции устройства допускаются только определенные процессы и назначения. Поэтому устройства, которые находятся за полным VPN-туннелем, не смогут связаться с Microsoft Defender для конечной точки облачной службой после изоляции устройства. Мы рекомендуем использовать vpn с разделением туннелирования для Microsoft Defender для конечной точки и Microsoft Defender трафика, связанного с облачной защитой антивирусной программы.

- Эта функция поддерживает VPN-подключение.

- У вас должно быть по крайней мере одно из следующих разрешений роли: "Активные действия по исправлению". Дополнительные сведения см. в разделе Создание ролей и управление ими.

- У вас должен быть доступ к устройству на основе параметров группы устройств. Дополнительные сведения см. в статье Создание групп устройств и управление ими.

- Исключение для изоляции macOS и Linux не поддерживается.

- Изолированное устройство удаляется из изоляции, когда администратор изменяет или добавляет новое правило iptable к изолированному устройству.

- Изоляция сервера, работающего на Microsoft Hyper-V блокирует сетевой трафик ко всем дочерним виртуальным машинам сервера.

Эта функция изоляции устройства отключает скомпрометированное устройство от сети, сохраняя при этом подключение к службе Defender для конечной точки, которая продолжает отслеживать устройство.

В Windows 10 версии 1709 или более поздней вы будете иметь больший контроль над уровнем сетевой изоляции. Вы также можете включить Outlook, Microsoft Teams и Skype для бизнеса подключения (например, "выборочная изоляция").

Примечание.

Вы сможете повторно подключить устройство к сети в любое время. Кнопка на странице устройства изменится на "Освободить от изоляции", а затем вы выполните те же действия, что и изоляция устройства.

Выбрав изоляцию устройства на странице устройства, введите комментарий и нажмите кнопку Подтвердить. Центр уведомлений отобразит сведения о сканировании, а временная шкала устройства будет включать новое событие.

Примечание.

Устройство останется подключенным к службе Defender для конечной точки, даже если оно изолировано от сети. Если вы решили включить Outlook и Skype для бизнеса связи, вы сможете общаться с пользователем, пока устройство изолировано. Выборочная изоляция работает только в классических версиях Outlook и Microsoft Teams.

Принудительное освобождение устройства от изоляции

Функция изоляции устройств — это бесценный инструмент для защиты устройств от внешних угроз. Однако бывают случаи, когда изолированные устройства перестают отвечать на запросы.

Существует скачиваемый скрипт для этих экземпляров, который можно запустить, чтобы принудительно освободить устройства от изоляции. Скрипт доступен через ссылку в пользовательском интерфейсе.

Примечание.

- Администраторы и управление параметрами безопасности в разрешениях Центра безопасности могут принудительно освободить устройства от изоляции.

- Скрипт действителен только для конкретного устройства.

- Срок действия скрипта истекает через три дня.

Принудительное освобождение устройства от изоляции:

- На странице устройства выберите Скачать скрипт, чтобы принудительно освободить устройство от изоляции в меню действий.

- В мастере справа выберите Скачать скрипт.

Минимальные требования

Минимальные требования к функции принудительного освобождения устройства от изоляции:

- Только Windows. Поддерживаются следующие версии:

- Windows 10 21H2 и 22H2 с KB5023773 базы знаний.

- Windows 11 версии 21H2, все выпуски с KB5023774.

- Windows 11 версии 22H2, все выпуски с KB5023778.

Уведомление пользователя устройства

При изоляции устройства отображается следующее уведомление, информирующее пользователя о том, что устройство изолировано от сети:

Примечание.

Уведомление недоступно на платформах, отличных от Windows.

Содержатся устройства от сети

При обнаружении неуправляемого устройства, которое скомпрометировано или потенциально скомпрометировано, может потребоваться включить это устройство из сети, чтобы предотвратить боковое перемещение потенциальной атаки по сети. При наличии устройства любой Microsoft Defender для конечной точки подключенное устройство блокирует входящее и исходящее взаимодействие с этим устройством. Это действие может помочь предотвратить компрометацию соседних устройств, пока аналитик по операциям безопасности обнаруживает, выявляет и устраняет угрозу на скомпрометированном устройстве.

Примечание.

Блокировка входящего и исходящего обмена данными с "автономным" устройством поддерживается на подключенных устройствах Microsoft Defender для конечной точки Windows 10 и Windows Server 2019+.

После того как устройства будут отключены, мы рекомендуем как можно скорее исследовать и устранять угрозу на автономных устройствах. После исправления следует удалить устройства из автономной среды.

Как содержать устройство

Перейдите на страницу Инвентаризация устройств и выберите устройство для хранения.

Выберите Пункт Содержать устройство в меню действий во всплывающем меню устройства.

Во всплывающем окне содержать устройство введите комментарий и нажмите кнопку Подтвердить.

Важно!

Наличие большого количества устройств может привести к проблемам с производительностью в Defender для подключенных к конечной точке устройств. Чтобы избежать проблем, корпорация Майкрософт рекомендует содержать до 100 устройств в любой момент времени.

Добавление устройства на страницу устройства

Устройство также можно содержать на странице устройства, выбрав Пункт Содержать устройство на панели действий:

Примечание.

Для получения сведений о новом автономном устройстве может потребоваться до 5 минут, чтобы получить доступ к Microsoft Defender для конечной точки подключенных устройств.

Важно!

- Если автономное устройство изменит свой IP-адрес, все Microsoft Defender для конечной точки подключенные устройства распознают это и начнут блокировать связь с новым IP-адресом. Исходный IP-адрес больше не будет заблокирован (для просмотра этих изменений может потребоваться до 5 минут).

- В случаях, когда IP-адрес автономного устройства используется другим устройством в сети, во время его хранения появится предупреждение со ссылкой на расширенную охоту (с предварительно заполненным запросом). Это обеспечит видимость для других устройств, использующих тот же IP-адрес, чтобы помочь вам принять сознательное решение, если вы хотите продолжать содержать устройство.

- В случаях, когда автономное устройство является сетевым устройством, появится предупреждение с сообщением о том, что это может привести к проблемам с сетевым подключением (например, с маршрутизатором, который выступает в качестве шлюза по умолчанию). На этом этапе вы сможете выбрать, следует ли содержать устройство.

Если вы будете содержать устройство, убедитесь, что на подключенных устройствах Defender для конечной точки включена служба основной подсистемы фильтрации (BFE).

Остановка хранения устройства

Вы сможете прекратить содержать устройство в любое время.

Выберите устройство из списка Инвентаризация устройств или откройте страницу устройства.

В меню действий выберите Освободить из сдерживания . Это действие восстановит подключение устройства к сети.

Содержать пользователя из сети

Если удостоверение в сети может быть скомпрометировано, необходимо запретить этому удостоверению доступ к сети и различным конечным точкам. Defender для конечной точки может "содержать" удостоверение, блокируя ему доступ и помогая предотвратить атаки, в частности, программы-шантажисты. Если удостоверение содержится, любое поддерживаемое Microsoft Defender для конечной точки подключенное устройство будет блокировать входящий трафик по определенным протоколам, связанным с атаками (вход в сеть, RPC, SMB, RDP), прерывать текущие удаленные сеансы и выходить из существующих RDP-подключений (завершение самого сеанса, включая все связанные с ним процессы), при этом включив допустимый трафик. Это действие может значительно помочь уменьшить влияние атаки. Когда удостоверение содержится, аналитики операций безопасности имеют дополнительное время для обнаружения, выявления и устранения угрозы для скомпрометированного удостоверения.

Примечание.

Блокировка входящего взаимодействия с "автономным" пользователем поддерживается на подключенных Microsoft Defender для конечной точки Windows 10 и 11 устройствах (Sense версии 8740 и выше), Windows Server 2019+ и Windows Server 2012R2 и 2016 с современным агентом.

Важно!

После принудительного применения действия пользователя Contain на контроллере домена запускается обновление объекта групповой политики контроллера домена по умолчанию. Изменение объекта групповой политики запускает синхронизацию между контроллерами домена в вашей среде. Это ожидаемое поведение, и если вы отслеживаете в своей среде изменения объекта групповой политики AD, вы можете получить уведомление о таких изменениях. Отмена действия "Содержать пользователя" возвращает изменения объекта групповой политики в предыдущее состояние, что затем запускает другую синхронизацию объектов групповой политики AD в вашей среде. Дополнительные сведения о слиянии политик безопасности на контроллерах домена.

Как содержать пользователя

В настоящее время доступ к пользователям доступен только автоматически с помощью автоматического прерывания атаки. Когда корпорация Майкрософт обнаруживает, что пользователь скомпрометирован, автоматически устанавливается политика "Contain User".

Просмотр действий пользователя contain

После того как пользователь будет содержаться, вы можете просмотреть действие в этом представлении журнала центра уведомлений. Здесь вы можете увидеть, когда произошло действие и какие пользователи в вашей организации содержались:

Кроме того, после того как удостоверение будет считаться "автономным", этот пользователь будет заблокирован Defender для конечной точки и не сможет выполнять вредоносное боковое перемещение или удаленное шифрование на любом поддерживаемом устройстве Defender для конечной точки или на любом поддерживаемом подключенном устройстве. Эти блоки будут отображаться в виде оповещений, которые помогут быстро увидеть устройства, на которые скомпрометированный пользователь пытался получить доступ, и методы потенциальной атаки:

Отмена содержит действия пользователя

Вы можете освободить блоки и сдерживание пользователя в любое время:

- Выберите действие Содержать пользователя в центре уведомлений. В боковой области выберите Отменить

- Выберите пользователя из списка пользователей, боковой панели страницы инцидента или боковой области оповещения и выберите Отменить.

Это действие восстановит подключение этого пользователя к сети.

Возможности исследования с помощью contain user

После того как пользователь будет остановлен, вы можете исследовать потенциальную угрозу, просмотрев заблокированные действия скомпрометированного пользователя. В представлении Device временная шкала можно просмотреть сведения о конкретных событиях, включая степень детализации протокола и интерфейса, а также соответствующий метод MITRE, связанный с ним.

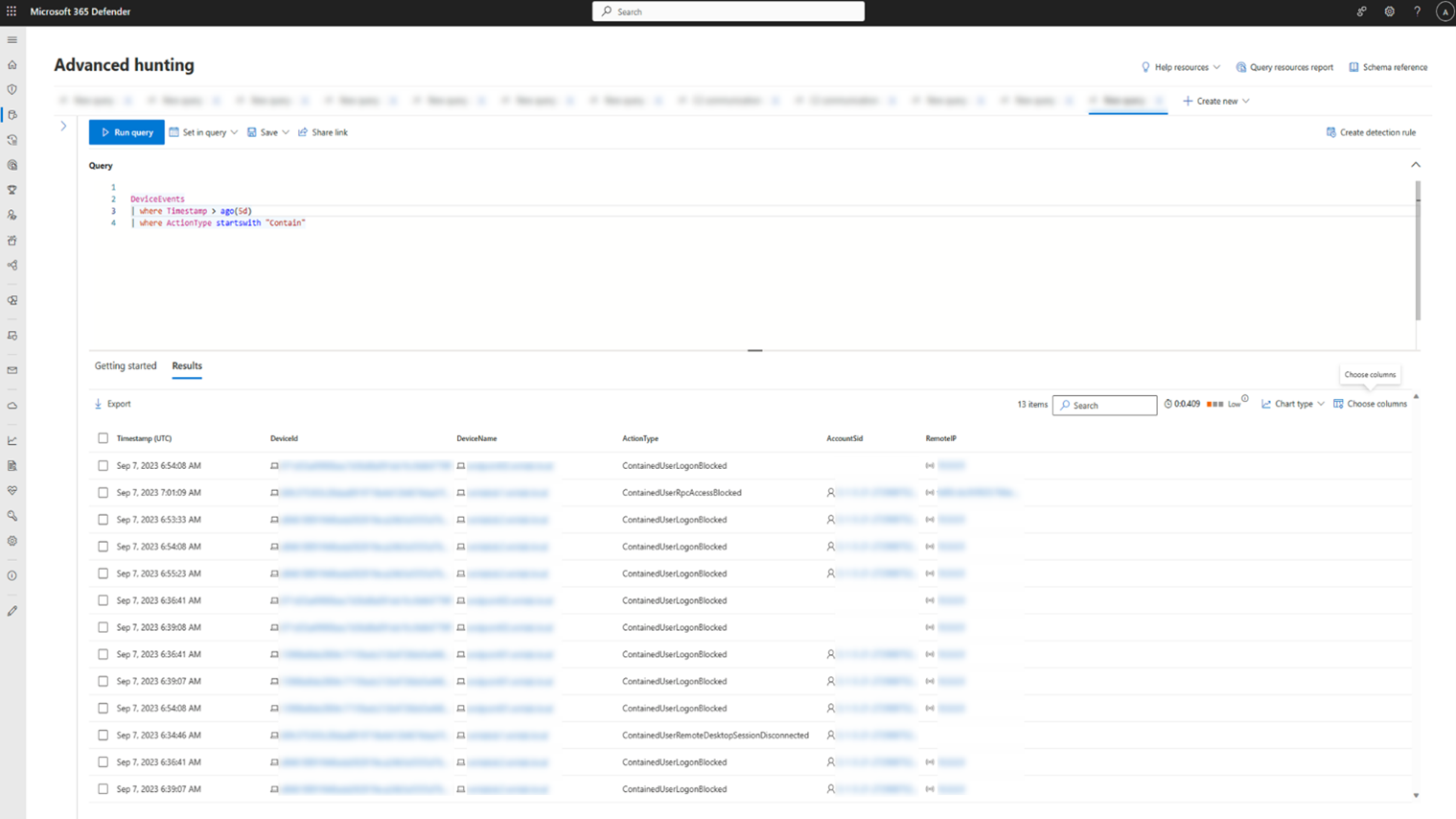

Кроме того, можно расширить исследование с помощью расширенной охоты. Найдите любой тип действия, начинающийся с "Contain" в таблице DeviceEvents. Затем можно просмотреть все различные сингулярные события блокировки в отношении Contain User в клиенте, углубиться в контекст каждого блока и извлечь различные сущности и методы, связанные с этими событиями.

Обратитесь к эксперту по угрозам

Вы можете обратиться к эксперту майкрософт по угрозам для получения дополнительных сведений о потенциально скомпрометированных или уже скомпрометированных устройствах. эксперты Майкрософт по угрозам можно использовать непосредственно из Microsoft Defender XDR для своевременного и точного реагирования. Эксперты предоставляют аналитические сведения не только о потенциально скомпрометированном устройстве, но и для лучшего понимания сложных угроз, получения уведомлений о целевых атаках, а также для получения дополнительных сведений об оповещениях или контекста аналитики угроз, который отображается на панели мониторинга портала.

Дополнительные сведения см. в статье Настройка и управление уведомлениями об атаках конечных точек .

Проверка сведений о действиях в центре действий

Центр уведомлений предоставляет сведения о действиях, выполненных с устройством или файлом. Вы сможете просмотреть следующие сведения:

- Коллекция пакетов для исследования

- Антивирусная проверка

- Ограничение приложения

- Изоляция устройства

Также отображаются все другие связанные сведения, например дата и время отправки, отправляющий пользователь, а также сведения о том, было ли действие успешным или неудачным.

См. также

- Выполнение действий ответов в файле

- Действия реагирования вручную в Microsoft Defender для конечной точки плане 1

- Сообщить об неточности

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.