Управление возможностью обмана в XDR в Microsoft Defender

Область применения:

- Microsoft Defender XDR

- Microsoft Defender для конечной точки

Важно!

Некоторые сведения в этой статье относятся к предварительно выпущенным продуктам и службам, которые могут быть существенно изменены перед коммерческим выпуском. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

XDR в Microsoft Defender благодаря встроенной возможности обмана обеспечивает обнаружение высокого уровня достоверности бокового перемещения, управляемого человеком, предотвращая атаки от достижения критически важных ресурсов организации. Различные атаки, такие как компрометация электронной почты (BEC),программы-шантажисты, организационные нарушения и атаки на национальные государства, часто используют боковое перемещение и могут быть трудно обнаружить с высокой степенью достоверности на ранних стадиях. Технология обмана Defender XDR обеспечивает обнаружение высокой достоверности на основе сигналов обмана, коррелирующих с сигналами Microsoft Defender для конечной точки.

Возможность обмана автоматически создает аутентичные учетные записи, узлы и приманки. Затем созданные поддельные ресурсы автоматически развертываются на определенных клиентах. Когда злоумышленник взаимодействует с манками или приманками, возможность обмана создает оповещения с высокой достоверностью, помогая в расследованиях группы безопасности и позволяя им наблюдать за методами и стратегиями злоумышленника. Все оповещения, создаваемые возможностью обмана, автоматически коррелируются с инцидентами и полностью интегрируются в XDR в Microsoft Defender. Кроме того, технология обмана интегрирована в Defender для конечной точки, что сводит к минимуму потребности в развертывании.

Общие сведения о возможности обмана см. в следующем видео.

Предварительные требования

В следующей таблице перечислены требования для включения возможности обмана в XDR в Microsoft Defender.

| Требование | Подробно |

|---|---|

| Требования к подписке: | Одна из этих подписок: — Microsoft 365 E5 — Microsoft Security E5 — Microsoft Defender для конечной точки плана 2 |

| Требования к развертыванию | Требования: - Defender для конечной точки — это основное решение - EDRАвтоматическое исследование и возможности реагирования в Defender для конечной точки настроены . Устройства присоединены или гибридные соединения в Microsoft Entra . PowerShell включен на устройствах . Функция обмана охватывает клиентов, работающих в Windows 10 RS5 и более поздних версий в предварительной версии |

| Разрешения | Для настройки возможностей обмана вам должна быть назначена одна из следующих ролей в Центре администрирования Microsoft Entra или в Центре администрирования Microsoft 365 : - Глобальный администратор - Администратор безопасности - Управление параметрами системы портала |

Примечание.

Корпорация Майкрософт рекомендует использовать роли с меньшим количеством разрешений для повышения безопасности. Роль глобального администратора, которая имеет много разрешений, должна использоваться только в чрезвычайных ситуациях, когда другая роль не подходит.

Что такое технология обмана?

Технология обмана — это мера безопасности, которая немедленно оповещает группы безопасности о потенциальной атаке, позволяя им реагировать в режиме реального времени. Технология обмана создает поддельные активы, такие как устройства, пользователи и узлы, которые, как представляется, принадлежат вашей сети.

Злоумышленники, взаимодействующие с поддельными сетевыми ресурсами, созданными с помощью функции обмана, могут помочь группам безопасности предотвратить потенциальные атаки от компрометации организации и отслеживать действия злоумышленников, чтобы защитники могли еще больше повысить безопасность своей среды.

Как работает возможность обмана XDR в Microsoft Defender?

Встроенная возможность обмана на портале Microsoft Defender использует правила для создания приманок и приманок, которые соответствуют вашей среде. Эта функция применяет машинное обучение, чтобы предлагать приманки и приманки, адаптированные для вашей сети. Вы также можете использовать функцию обмана, чтобы вручную создавать приманки и приманки. Эти приманки и приманки автоматически развертываются в сети и помещаются на устройства, указанные с помощью PowerShell.

Рис. 1. Технология обмана путем обнаружения высокого уровня достоверности бокового движения, управляемого человеком, оповещает группы безопасности, когда злоумышленник взаимодействует с поддельными узлами или приманками

Приманки — это поддельные устройства и учетные записи, которые, как представляется, принадлежат вашей сети. Приманки — это поддельный контент, размещенный на определенных устройствах или учетных записях, и используется для привлечения злоумышленника. Содержимое может быть документом, файлом конфигурации, кэшированными учетными данными или любым содержимым, с которым злоумышленник может считывать, украсть или взаимодействовать с ним. Приманки имитируют важную информацию о компании, параметры или учетные данные.

Существует два типа приманок, доступных в функции обмана:

- Базовые приманки — посаженные документы, файлы ссылок и тому подобное, которые не имеют или минимального взаимодействия с клиентской средой.

- Расширенные приманки — размещенное содержимое, например кэшированные учетные данные и перехваты, которые реагируют на среду клиента или взаимодействуют с ней. Например, злоумышленники могут взаимодействовать с учетными данными приманки, которые были внедрены в запросы Active Directory, которые можно использовать для входа.

Примечание.

Приманки посажены только на клиентов Windows, определенных в области действия правила обмана. Тем не менее при попытках использовать любой узел-приманку или учетную запись на любом клиенте, подключенном к Defender для конечной точки, возникает оповещение об обмане. Узнайте, как подключить клиенты к Microsoft Defender для конечной точки. Посадка приманок в Windows Server 2016 и более поздних версиях планируется для будущей разработки.

В правиле обмана можно указать приманки, приманки и область действия. Дополнительные сведения о создании и изменении правил обмана см. в статье Настройка функции обмана .

Когда злоумышленник использует приманку или приманку на любом клиенте, подключенном к Defender для конечной точки, возможность обмана активирует оповещение, указывающее на возможные действия злоумышленника, независимо от того, был ли обман развернут на клиенте.

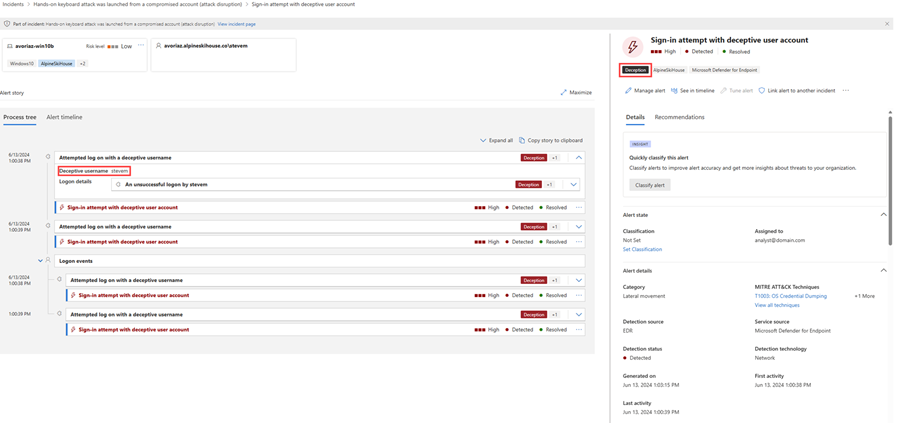

Выявление инцидентов и оповещений, активируемых обманом

Оповещения, основанные на обнаружении обмана, содержат обманные в заголовке. Ниже приведены некоторые примеры заголовков оповещений.

- Попытка входа с помощью обманчивой учетной записи пользователя

- Попытка подключения к вводящему в заблуждение узлу

Сведения об оповещении содержат:

- Тег Обмана

- Устройство-приманка или учетная запись пользователя, из которых возникло оповещение

- Тип атаки, например попытки входа или попытки бокового смещения

Рис. 2. Сведения об оповещении, связанном с обманом

Следующее действие

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.