Настройка федеративного входа для устройств с Windows

Начиная с Windows 11 SE версии 22H2 и Windows 11 Pro Edu/Education версии 22H2 с KB5022913, вы можете включить вход пользователей с помощью федеративного поставщика удостоверений (IdP) с помощью интерфейса веб-входа. Вход с помощью федеративного удостоверения может быть отличным способом упростить процесс входа для пользователей: вместо того, чтобы запоминать имя пользователя и пароль, определенные в идентификаторе Microsoft Entra ID, они могут выполнить вход, используя существующие учетные данные поставщика удостоверений. Например, учащиеся и преподаватели могут использовать эмблемы QR-кода для входа.

Преимущества федеративного входа

Федеративный интерфейс входа позволяет учащимся выполнять вход меньше времени и с меньшими трудоемкими процессами. Благодаря меньшему количеству учетных данных для запоминания и упрощенному процессу входа учащиеся становятся более вовлеченными и сосредоточены на обучении.

Существует две функции Windows, которые обеспечивают федеративный вход:

- Федеративный вход, предназначенный для устройств учащихся 1:1. Для оптимального взаимодействия не следует включать федеративный вход на общих устройствах.

- Веб-вход, который обеспечивает аналогичный интерфейс федеративного входа и может использоваться для общих устройств.

Важно.

Федеративный вход и веб-вход требуют различных конфигураций, которые описаны в этом документе.

Предварительные условия

Чтобы включить федеративный вход, необходимо выполнить следующие предварительные требования:

Клиент Microsoft Entra с одним или несколькими доменами, объединенными в федерацию со сторонним поставщиком удостоверений. Дополнительные сведения см. в разделах Что такое федерация с Идентификатором Microsoft Entra? и Использование поставщика удостоверений SAML 2.0 для единого входа.

Примечание.

Если в вашей организации используется стороннее решение федерации, вы можете настроить единый вход в Microsoft Entra ID, если решение совместимо с Microsoft Entra ID. По вопросам совместимости обратитесь к поставщику удостоверений. Если вы являетесь поставщиком удостоверений и хотите проверить свое решение на совместимость, ознакомьтесь с этими рекомендациями.

- Пошаговое руководство по настройке Google Workspace в качестве поставщика удостоверений для Идентификатора Microsoft Entra см. в статье Настройка федерации между Google Workspace и Microsoft Entra ID.

- Пошаговое руководство по настройке Clever в качестве поставщика удостоверений для Идентификатора Microsoft Entra см. в руководстве по настройке значков в Windows и Microsoft Entra ID.

Созданные отдельные учетные записи поставщика удостоверений: каждому пользователю требуется учетная запись, определенная на сторонней платформе поставщика удостоверений.

Созданные отдельные учетные записи Microsoft Entra: каждому пользователю требуется соответствующая учетная запись, определенная в идентификаторе Microsoft Entra. Эти учетные записи обычно создаются с помощью автоматизированных решений, например:

- School Data Sync (SDS)

- Microsoft Entra Connect Sync для среды с локальными AD DS

- Скрипты PowerShell, вызывающие API Microsoft Graph

- средства подготовки, предлагаемые поставщиком удостоверений

Дополнительные сведения о сопоставлении удостоверений см. в разделе Сопоставление удостоверений в Идентификаторе Microsoft Entra.

Лицензии, назначенные учетным записям пользователей Microsoft Entra. Рекомендуется назначать лицензии динамической группе: при подготовке новых пользователей в идентификаторе Microsoft Entra лицензии назначаются автоматически. Дополнительные сведения см. в статье Назначение лицензий пользователям по членству в группах в Идентификаторе Microsoft Entra

Включение федеративного входа или веб-входа на устройствах Windows в зависимости от того, являются ли устройства общими или назначены одному учащемуся.

Чтобы использовать федеративный вход или веб-вход, устройства должны иметь доступ к Интернету. Эти функции не работают без него, так как проверка подлинности выполняется через Интернет.

Важно.

WS-Fed — единственный поддерживаемый федеративный протокол для присоединения устройства к Идентификатору Microsoft Entra. Если у вас есть поставщик удостоверений SAML 2.0, рекомендуется завершить процесс присоединения к Microsoft Entra одним из следующих методов:

- Пакеты подготовки (PPKG)

- Режим саморазвертывания Windows Autopilot

Требования к выпуску и лицензированию Windows

В следующей таблице перечислены выпуски Windows, поддерживающие федеративный вход.

| Windows Pro | Windows Корпоративная | Windows Pro для образовательных учреждений/SE | Windows для образовательных учреждений |

|---|---|---|---|

| Нет | Нет | Да | Да |

Права на федеративный вход предоставляются следующими лицензиями:

| Windows Pro для образовательных учреждений/SE | Windows Корпоративная E3 | Windows Корпоративная E5 | Windows для образовательных учреждений A3 | Windows для образовательных учреждений A5 |

|---|---|---|---|---|

| Да | Нет | Нет | Да | Да |

Дополнительные сведения о лицензировании Windows см. в статье Обзор лицензирования Windows.

Федеративный вход поддерживается в следующих выпусках и версиях Windows:

- Windows 11 SE версии 22H2 и более поздних версий

- Windows 11 Pro Edu/Education, версия 22H2 с KB5022913

Веб-вход поддерживается начиная с Windows 11 SE/Pro Edu/Education версии 22H2 с KB5026446.

Настройка федеративного входа

Вы можете настроить федеративный вход для устройств, назначенных учащимся (1:1) или общих устройств учащихся:

- Если федеративный вход настроен для устройств, назначенных учащимся (1:1), вы используете функцию Windows под названием Федеративный вход. Первым пользователем, который входит в устройство с федеративным удостоверением, становится основным пользователем. Основной пользователь всегда отображается в левом нижнем углу экрана входа.

- Если федеративный вход настроен для общих устройств учащихся, вы используете функцию Windows, называемую веб-входом. При веб-входе основного пользователя нет, а на экране входа по умолчанию отображается последний пользователь, выполнивший вход на устройство.

Конфигурация отличается для каждого сценария и описана в следующих разделах.

Настройка федеративного входа для устройств, назначенных учащимся (1:1)

Ознакомьтесь со следующими инструкциями по настройке устройств с помощью Microsoft Intune или пакета подготовки (PPKG).

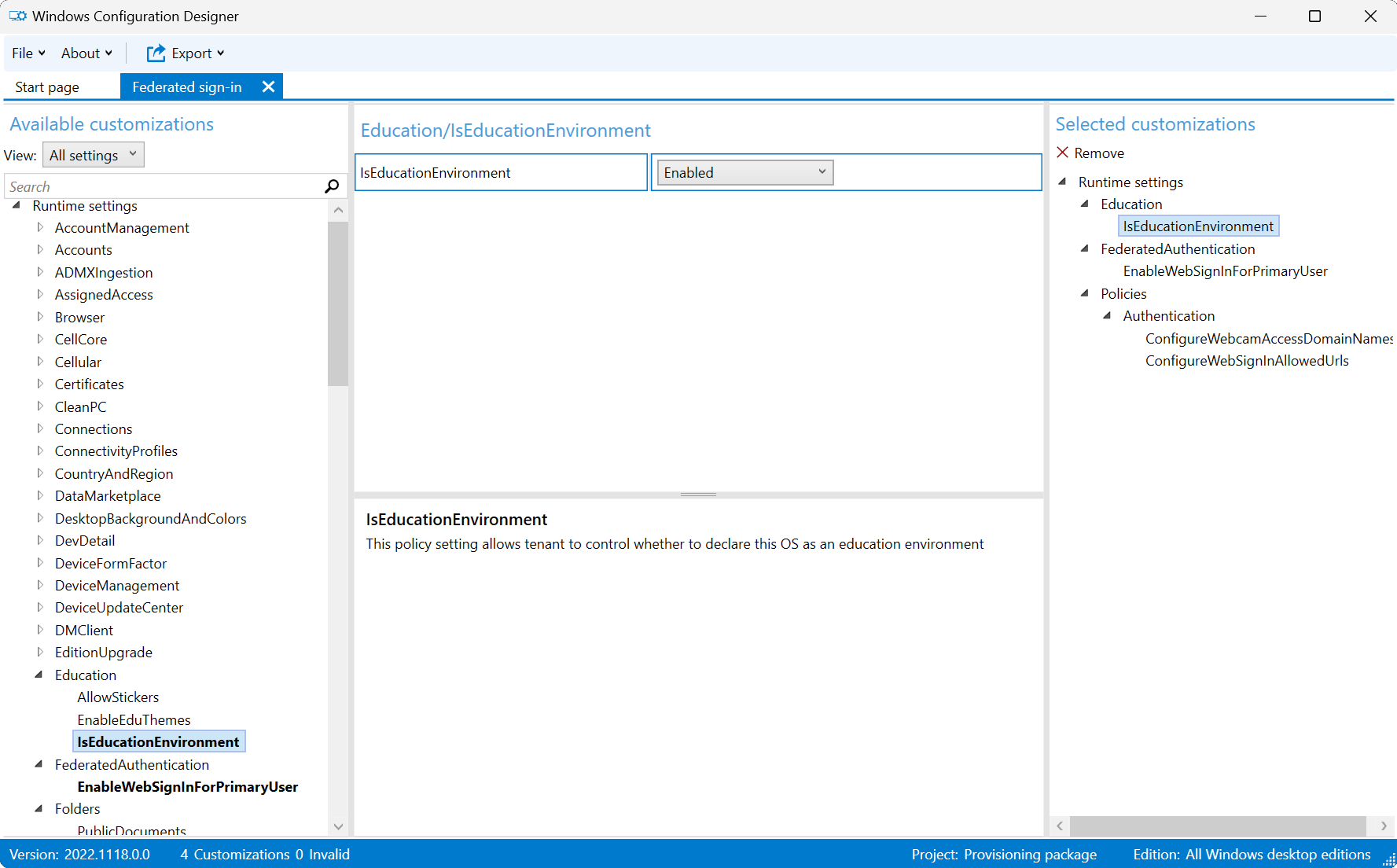

Чтобы настроить устройства с помощью Microsoft Intune, создайте политику каталога параметров и используйте следующие параметры:

| Категория | Имя параметра | Значение |

|---|---|---|

| Education | Среда образования | Enabled |

| Федеративная проверка подлинности | Включение веб-входа для основного пользователя | Enabled |

| Authentication | Настройка разрешенных URL-адресов для веб-входа | Введите список доменов с каждым URL-адресом в отдельной строке. Пример: - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| Authentication | Настройка доменных имен для доступа к веб-камере | Этот параметр является необязательным, и его следует настроить, если вам нужно использовать веб-камеру во время входа. Укажите список доменов, которым разрешено использовать веб-камеру во время входа, разделенный точкой с запятой. Например: clever.com |

Назначьте политику группе, содержащей в качестве участников устройства или пользователей, которые вы хотите настроить.

Кроме того, можно настроить устройства с помощью настраиваемой политики со следующими параметрами:

| Параметр |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentТип данных: int Значение: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/FederatedAuthentication/EnableWebSignInForPrimaryUserТип данных: int Значение: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsТип данных: String Значение: разделенный точкой с запятой список доменов, например: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames** Тип данных: String Значение. Этот параметр является необязательным и должен быть настроен, если вам нужно использовать веб-камеру во время входа. Укажите список доменов, которым разрешено использовать веб-камеру во время входа, разделенный точкой с запятой. Например: clever.com |

Настройка веб-входа для общих устройств учащихся

Ознакомьтесь со следующими инструкциями по настройке общих устройств с помощью Microsoft Intune или пакета подготовки (PPKG).

Чтобы настроить устройства с помощью Microsoft Intune, создайте политику каталога параметров и используйте следующие параметры:

| Категория | Имя параметра | Значение |

|---|---|---|

| Education | Среда образования | Enabled |

| SharedPC | Включение режима общего компьютера с синхронизацией OneDrive | True |

| Authentication | Включение веб-входа | Enabled |

| Authentication | Настройка разрешенных URL-адресов для веб-входа | Введите список доменов с каждым URL-адресом в отдельной строке. Пример: - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| Authentication | Настройка доменных имен для доступа к веб-камере | Этот параметр является необязательным, и его следует настроить, если вам нужно использовать веб-камеру во время входа. Укажите список доменов, которым разрешено использовать веб-камеру во время входа, разделенный точкой с запятой. Например: clever.com |

Назначьте политику группе, содержащей в качестве участников устройства или пользователей, которые вы хотите настроить.

Кроме того, можно настроить устройства с помощью настраиваемой политики со следующими параметрами:

| Параметр |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentТип данных: int Значение: 1 |

OMA-URI: ./Vendor/MSFT/SharedPC/EnableSharedPCModeWithOneDriveSyncТип данных: Boolean Значение: True |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/EnableWebSignInТип данных: Целое число Значение: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsТип данных: String Значение: разделенный точкой с запятой список доменов, например: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNamesТип данных: String Значение. Этот параметр является необязательным и должен быть настроен, если вам нужно использовать веб-камеру во время входа. Укажите список доменов, которым разрешено использовать веб-камеру во время входа, разделенный точкой с запятой. Например: clever.com |

Использование федеративного входа

После настройки устройств станет доступен новый интерфейс входа.

Когда пользователи вводят свое имя пользователя, они перенаправляются на страницу входа поставщика удостоверений. После того как поставщик удостоверений аутентифицирует пользователей, они вошли в систему. В следующей анимации вы можете наблюдать, как работает процесс первого входа для устройства, назначаемого учащимся (1:1):

Важно.

Для устройств, назначенных учащимся (1:1), после включения политики первый пользователь, выполнивший вход на устройство, также установит страницу неоднозначности для домена поставщика удостоверений на устройстве. Это означает, что устройство будет использовать этот поставщик удостоверений по умолчанию. Пользователь может выйти из потока федеративного входа, нажав клавиши CTRL+ALT+DELETE , чтобы вернуться к стандартному экрану входа Windows. Поведение отличается для общих устройств учащихся, где всегда отображается страница дизамбига, если не настроено предпочтительное имя клиента Microsoft Entra.

Важные рекомендации

Известные проблемы, влияющие на устройства, назначенные учащимся (1:1)

Федеративный вход для устройств, назначенных учащимся (1:1), не работает со следующими параметрами:

- EnableSharedPCMode или EnableSharedPCModeWithOneDriveSync, которые являются частью поставщика CSP SharedPC

- Интерактивный вход: не отображать последний вход, который является частью политики безопасности поставщика служб CSP политики.

- Тестирование в режиме киоска, так как он использует приведенную выше политику безопасности.

Известные проблемы, влияющие на общие устройства учащихся

Известны следующие проблемы, влияющие на общие устройства учащихся:

- Не федеративные пользователи не могут входить на устройства, включая локальные учетные записи.

- Тестирование в режиме киоска, так как для входа используется локальная гостевая учетная запись.

Управление учетными записями

Для общих устройств учащихся рекомендуется настроить политики управления учетными записями для автоматического удаления профилей пользователей после определенного периода бездействия или уровня диска. Дополнительные сведения см. в разделе Настройка общего или гостевого устройства Windows.

Предпочтительное имя клиента Microsoft Entra

Чтобы улучшить взаимодействие с пользователем, можно настроить предпочтительную функцию имени клиента Microsoft Entra .

При использовании предпочтительного имени клиента Microsoft Entra пользователи обходят страницу неоднозначности и перенаправляются на страницу входа поставщика удостоверений. Эта конфигурация может быть особенно полезна для общих устройств учащихся, где всегда отображается страница дизамбига.

Дополнительные сведения о предпочтительном имени клиента см. в разделе Authentication CSP — PreferredAadTenantDomainName.

Сопоставление удостоверений в идентификаторе Microsoft Entra

Если пользователь Microsoft Entra является федеративным, удостоверение пользователя из поставщика удостоверений должно соответствовать существующему объекту пользователя в идентификаторе Microsoft Entra. После проверки маркера, отправленного поставщиком удостоверений, Microsoft Entra ID ищет соответствующий объект пользователя в клиенте с помощью атрибута ImmutableId.

Примечание.

ImmutableId — это строковое значение, которое должно быть уникальным для каждого пользователя в клиенте и не должно изменяться с течением времени. Например, ImmutableId может быть идентификатором учащегося или идентификатором SIS. Значение ImmutableId должно основываться на настройке федерации и конфигурации с поставщиком удостоверений, поэтому перед настройкой убедитесь в поставщике удостоверений.

Если соответствующий объект найден, пользователь вошел в систему. В противном случае пользователю появляется сообщение об ошибке. На следующем рисунке показано, что не удается найти пользователя с 260051 ImmutableId:

Важно.

При сопоставлении ImmutableId учитывается регистр.

ImmutableId обычно настраивается при создании пользователя в идентификаторе Microsoft Entra, но его также можно обновить позже.

В сценарии, когда пользователь является федеративным и вы хотите изменить ImmutableId, необходимо:

- Преобразование федеративного пользователя в пользователя только в облако (обновление имени участника-пользователя до не федеративного домена)

- Обновление ImmutableId

- Преобразование пользователя обратно в федеративного пользователя

Ниже приведен пример PowerShell для обновления ImmutableId для федеративного пользователя:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

Connect-MgGraph -Scopes 'User.Read.All', 'User.ReadWrite.All'

#1. Convert the user from federated to cloud-only

Update-MgUser -UserId alton@example.com -UserPrincipalName alton@example.onmicrosoft.com

#2. Convert the user back to federated, while setting the immutableId

Update-MgUser -UserId alton@example.onmicrosoft.com -UserPrincipalName alton@example.com -OnPremisesImmutableId '260051'

Поиск и устранение неисправностей

- Пользователь может выйти из федеративного потока входа, нажав клавиши CTRL+ALT+DELETE , чтобы вернуться на стандартный экран входа в Windows.

- Нажмите кнопку Другой пользователь , и для входа на устройство будут доступны стандартные учетные данные имени пользователя и пароля.