При использовании входящих параметров вы выбираете, какие внешние пользователи и группы могут получить доступ к выбранным внутренним приложениям. Действия по изменению параметров входящего доступа между арендаторами одинаковы как для параметров по умолчанию, так и для параметров организации. Как описано в этом разделе, перейдите на вкладку по умолчанию или организацию на вкладке "Параметры организации", а затем внесите изменения.

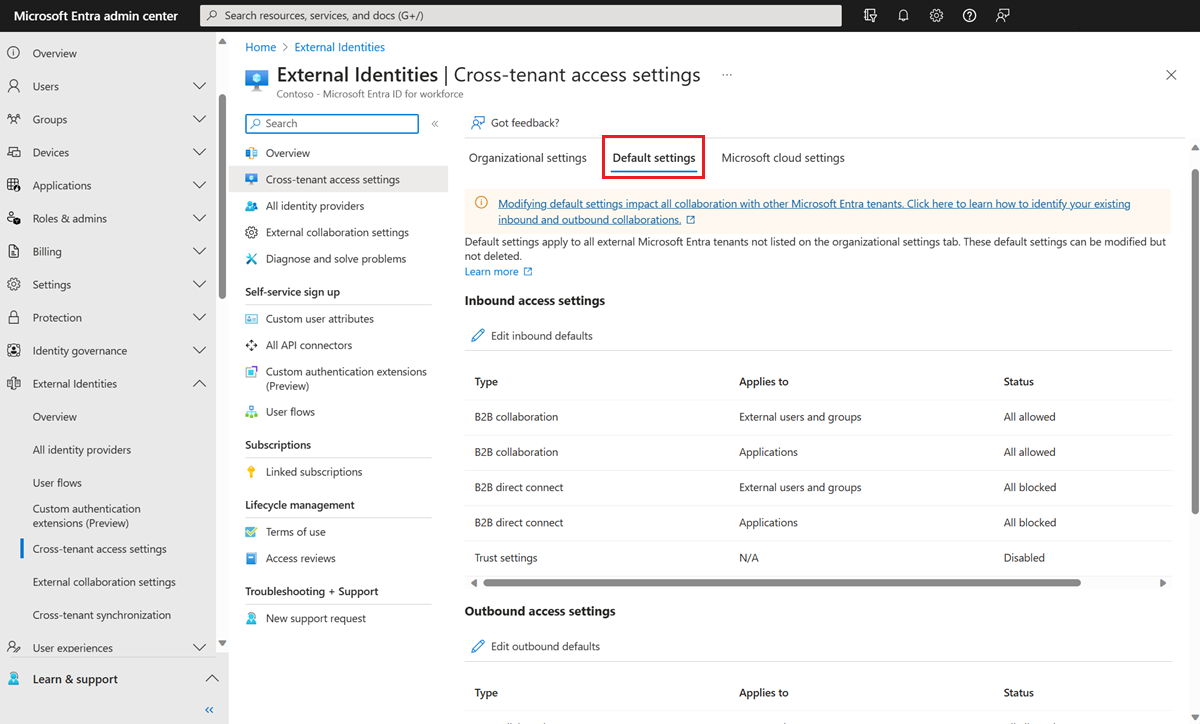

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

Перейдите к >

Перейдите к параметрам, которые нужно изменить:

-

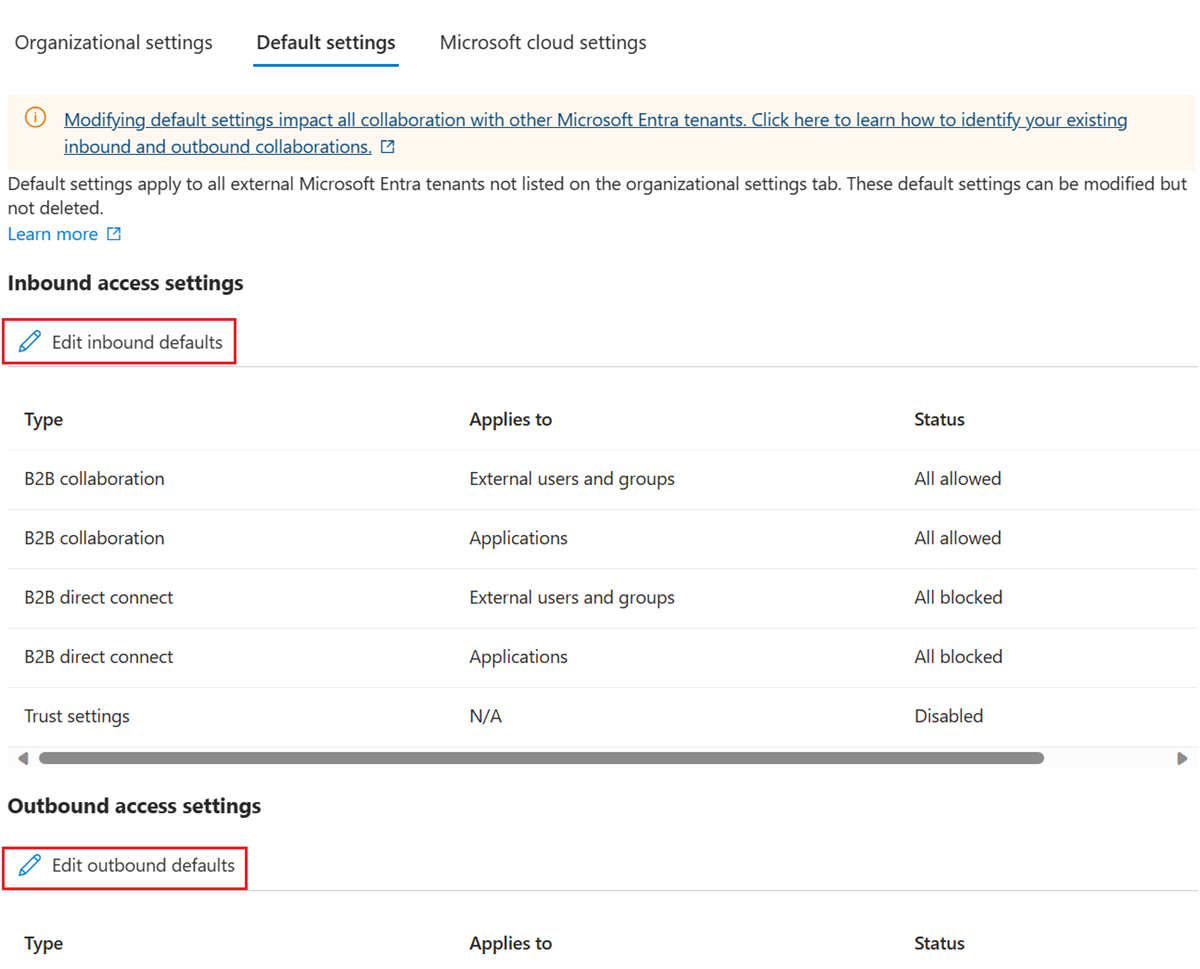

Параметры по умолчанию. Чтобы изменить параметры входящего доступа по умолчанию, перейдите на вкладку Параметры по умолчанию, а затем в разделе Параметры входящего доступа выберите Изменить параметры по умолчанию для входящего трафика.

-

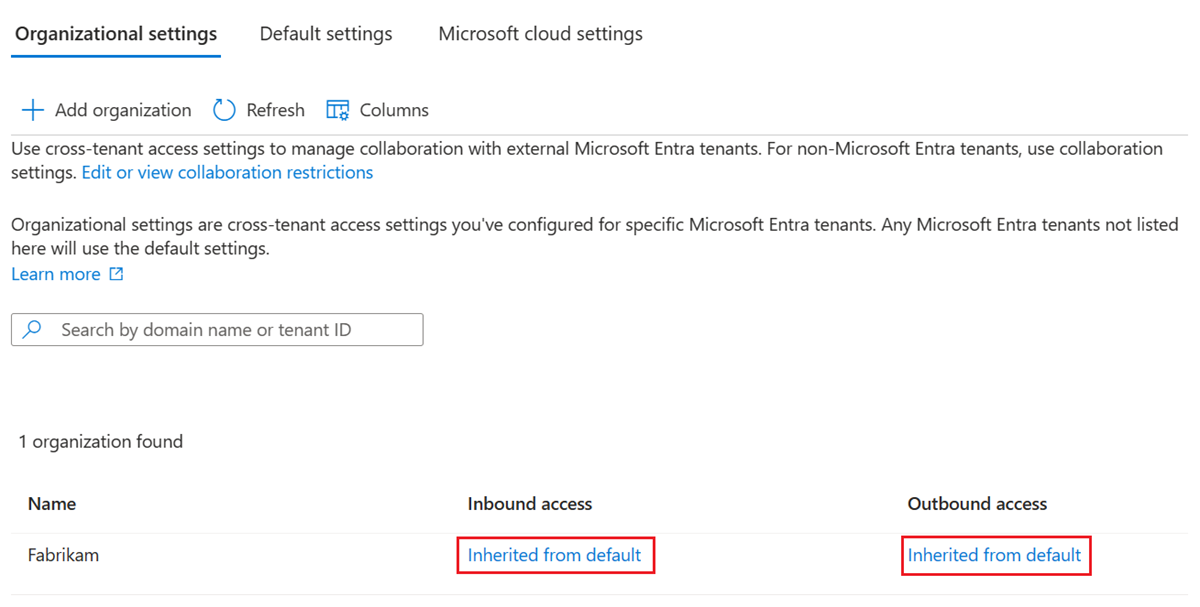

Параметры организации. Чтобы изменить параметры для конкретной организации, перейдите на вкладку Параметры организации, найдите организацию в списке (или добавьте ее), а затем выберите ссылку в столбце Входящий доступ.

Следуйте инструкциям для параметров входящего доступа, которые вы хотите изменить:

Примечание.

Если вы используете собственные возможности общего доступа в Microsoft SharePoint и Microsoft OneDrive с включенной интеграцией Microsoft Entra B2B, необходимо добавить внешние домены в параметры внешней совместной работы. В противном случае приглашения из этих приложений могут завершиться ошибкой, даже если внешний клиент был добавлен в параметры доступа между клиентами.

Изменение параметров входящего доступа для службы совместной работы B2B

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

Перейдите к >, а затем выберите параметры организации

Выберите ссылку в столбце входящего доступа и вкладке совместной работы B2B.

Если вы настраиваете параметры входящего доступа для определенной организации, выберите параметр:

Параметры по умолчанию. Выберите этот параметр, если требуется, чтобы в организации использовались параметры входящего доступа по умолчанию (настроенные на вкладке параметров По умолчанию). Если настроенные параметры уже настроены для этой организации, необходимо выбрать "Да ", чтобы убедиться, что все параметры будут заменены параметрами по умолчанию. Затем выберите Сохранитьи пропустите остальные шаги в этой процедуре.

Настройка параметров. Выберите этот параметр, если вы хотите настроить параметры для применения для этой организации вместо параметров по умолчанию. Далее выполните остальные шаги этой процедуры.

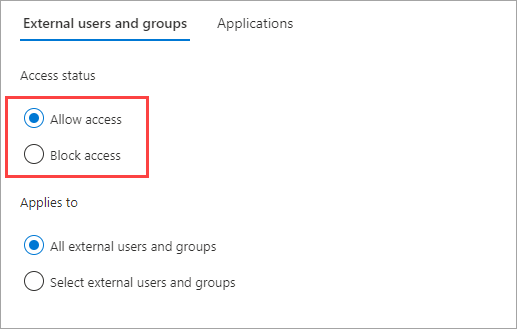

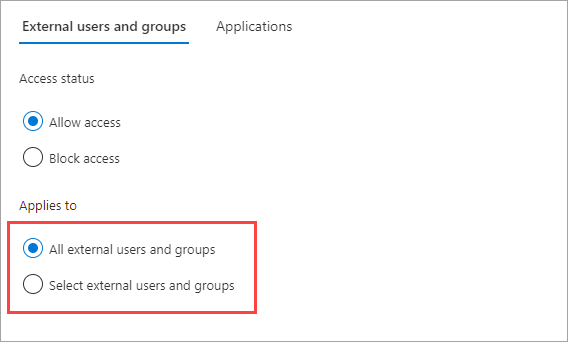

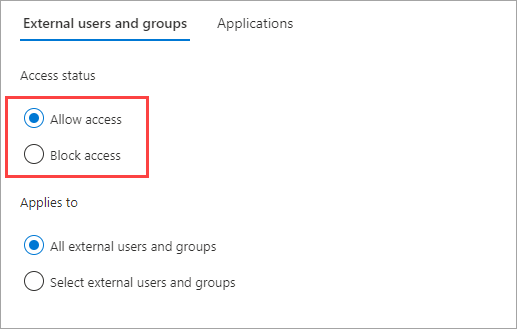

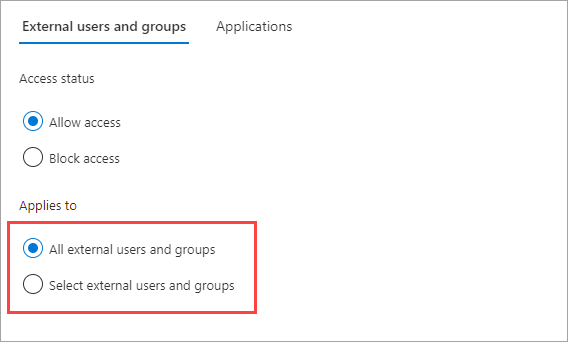

Выберите Внешние пользователи и группы.

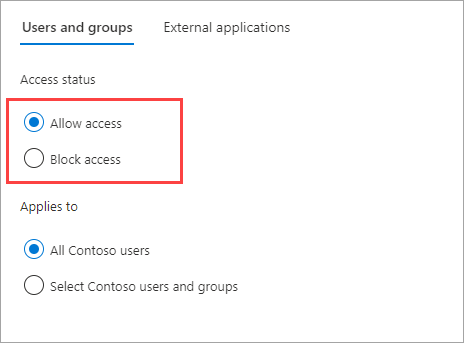

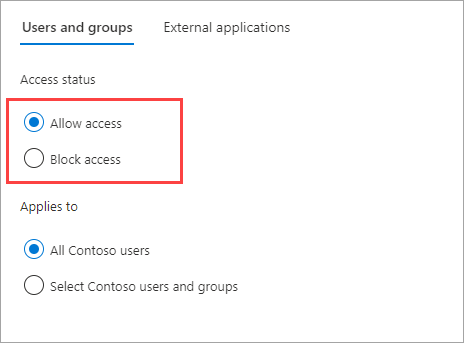

В разделе Состояние доступа выберите один из следующих вариантов:

-

Разрешить доступ. Разрешить приглашать пользователей и группы, указанные в разделе Область применения, для совместной работы B2B.

-

Запретить доступ. Запретить приглашать пользователей и группы, указанные в разделе Область применения, для совместной работы B2B.

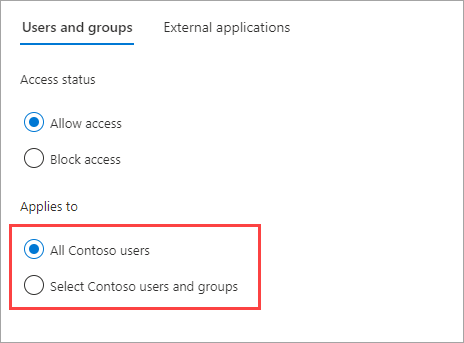

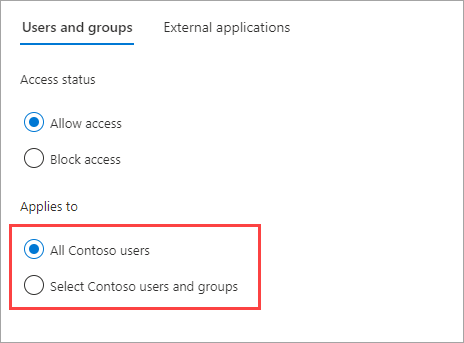

В разделе Область применения выберите один из следующих вариантов:

-

Все внешние пользователи и группы: применяет действие, выбранное в разделе " Доступ" ко всем пользователям и группам из внешних организаций Microsoft Entra.

-

Выберите внешних пользователей и группы (требуется подписка Microsoft Entra ID P1 или P2). Позволяет применить действие, выбранное в разделе " Доступ" для определенных пользователей и групп во внешней организации.

Примечание.

Если вы блокируете доступ для всех внешних пользователей и групп, вам также потребуется заблокировать доступ ко всем внутренним приложениям (на вкладке Приложения).

Если вы выбрали Выбор внешних пользователей и групп, выполните следующие действия для каждого добавляемого пользователя или группы:

- Выберите Добавление внешних пользователей и групп.

- В области Добавить прочих пользователей и группы в поле поиска введите идентификатор объекта пользователя или идентификатор объекта группы, полученный от партнерской организации.

- В меню рядом с полем поиска выберите вариант Пользователь или Группа.

- Выберите Добавить.

Примечание.

Вы не можете использовать целевые пользователи или группы в параметрах по умолчанию для входящего трафика.

Завершив добавление пользователей и групп, нажмите кнопку Отправить.

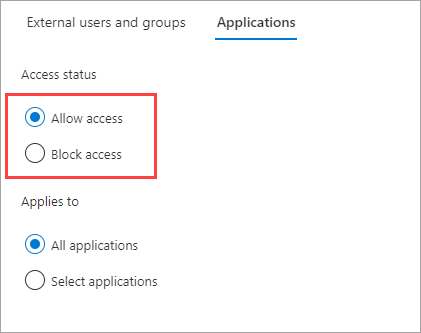

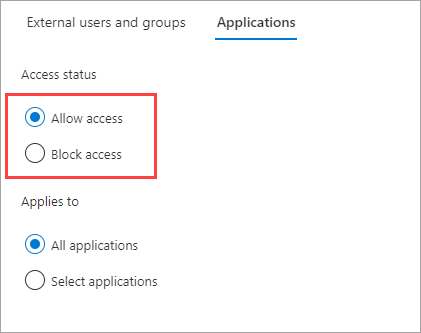

Выберите вкладку Приложения .

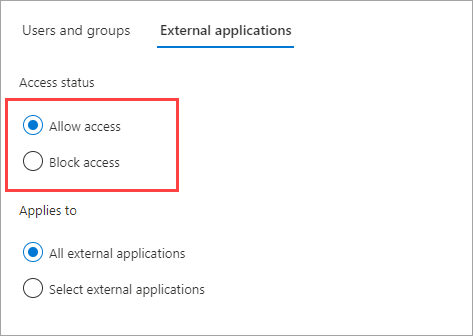

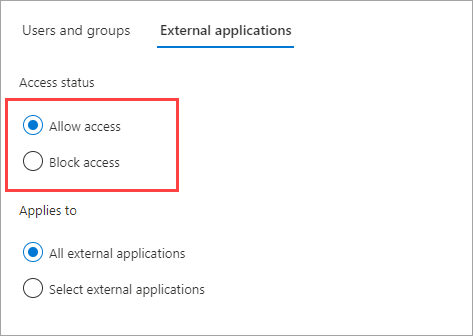

В разделе Состояние доступа выберите один из следующих вариантов:

-

Разрешить доступ. Позволяет пользователям совместной работы B2B получать доступ к приложениям, указанным в разделе Область применения.

-

Запретить доступ. Запрещает пользователям совместной работы B2B получать доступ к приложениям, указанным в разделе Область применения.

В разделе Область применения выберите один из следующих вариантов:

-

Все приложения. Применяет выбранное в разделе Состояние доступа действие ко всем приложениям.

-

Выберите приложения (требуется подписка Microsoft Entra ID P1 или P2). Позволяет применить действие, выбранное в разделе "Доступ " к определенным приложениям в вашей организации.

Примечание.

Если вы блокируете доступ ко всем приложениям, вам также потребуется заблокировать доступ для всех внешних пользователей и групп (на вкладке Внешние пользователи и группы).

Если вы выбрали Выбор приложений, выполните следующие действия для каждого приложения, которое нужно добавить:

- Выберите Добавить приложения Майкрософт или Добавить другие приложения.

- В области Выбор введите в поле поиска имя приложения или идентификатор приложения (идентификатор клиентского приложения или идентификатор приложения-ресурса). Затем выберите приложение в результатах поиска. Повторите эти действия для каждого приложения, которое нужно добавить.

- Завершив выбор приложений, нажмите кнопку Выбрать.

Выберите Сохранить.

Рекомендации по разрешению приложений Майкрософт

Если вы хотите настроить параметры доступа между клиентами, чтобы разрешить только указанный набор приложений, попробуйте добавить приложения Майкрософт, показанные в следующей таблице. Например, если вы настраиваете список разрешений и разрешаете только SharePoint Online, пользователь не может получить доступ к Мои приложения или зарегистрировать для MFA в клиенте ресурса. Чтобы обеспечить гладкое взаимодействие с конечным пользователем, включите следующие приложения в параметры входящего и исходящего взаимодействия.

| Приложение |

ИД ресурса |

Доступно на портале |

Сведения |

| Мои приложения |

2793995e-0a7d-40d7-bd35-6968ba142197 |

Да |

Целевая страница по умолчанию после активации приглашения. Определяет доступ к myapplications.microsoft.com. |

| Панель доступа к приложениям Макрософт |

0000000c-0000-0000-c000-000000000000000 |

No |

Используется в некоторых вызовах с поздними привязками при загрузке определенных страниц в моих входах. Например, колонка "Сведения о безопасности" или переключатель "Организации". |

| Мой профиль |

8c59ead7-d703-4a27-9e55-c96a0054c8d2 |

Да |

Определяет доступ к myaccount.microsoft.com таким порталам, как "Мои группы" и "Мой доступ". Для работы некоторых вкладок в моем профиле требуются другие приложения, перечисленные здесь. |

| Мои входы |

19db86c3-b2b9-44cc-b339-36da233a3be2 |

No |

Определяет доступ к доступу к mysignins.microsoft.com данным безопасности. Разрешите этому приложению, если требуется, чтобы пользователи регистрируются и используют MFA в клиенте ресурсов (например, MFA не является доверенным из домашнего клиента). |

Некоторые приложения в предыдущей таблице не разрешают выбор из Центра администрирования Microsoft Entra. Чтобы разрешить их, добавьте их с помощью API Microsoft Graph, как показано в следующем примере:

PATCH https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner’s tenant id>

{

"b2bCollaborationInbound": {

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "2793995e-0a7d-40d7-bd35-6968ba142197",

"targetType": "application"

},

{

"target": "0000000c-0000-0000-c000-000000000000",

"targetType": "application"

},

{

"target": "8c59ead7-d703-4a27-9e55-c96a0054c8d2",

"targetType": "application"

},

{

"target": "19db86c3-b2b9-44cc-b339-36da233a3be2",

"targetType": "application"

}

]

}

}

}

Примечание.

Не забудьте включить все дополнительные приложения, которые вы хотите разрешить в запросе PATCH, так как это перезаписывает все ранее настроенные приложения. Приложения, которые уже настроены, можно получить вручную на портале или запустив запрос GET в политике партнера. Например: GET https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner's tenant id>

Примечание.

Приложения, добавленные через API Microsoft Graph, которые не сопоставляются с приложением, доступным в Центре администрирования Microsoft Entra, будут отображаться в качестве идентификатора приложения.

Приложение "Порталы администрирования Майкрософт" нельзя добавить в параметры доступа между клиентами входящего и исходящего трафика в Центре администрирования Microsoft Entra. Чтобы разрешить внешний доступ к порталам администрирования Майкрософт, используйте API Microsoft Graph, чтобы отдельно добавить следующие приложения, которые входят в группу приложений Microsoft Admin Portals:

- портал Azure (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Центр администрирования Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Портал Microsoft 365 Defender (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Центр администрирования Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Портал соответствия Требованиям Microsoft Purview (80ccca67-54bd-44ab-8625-4b79c4dc7775)

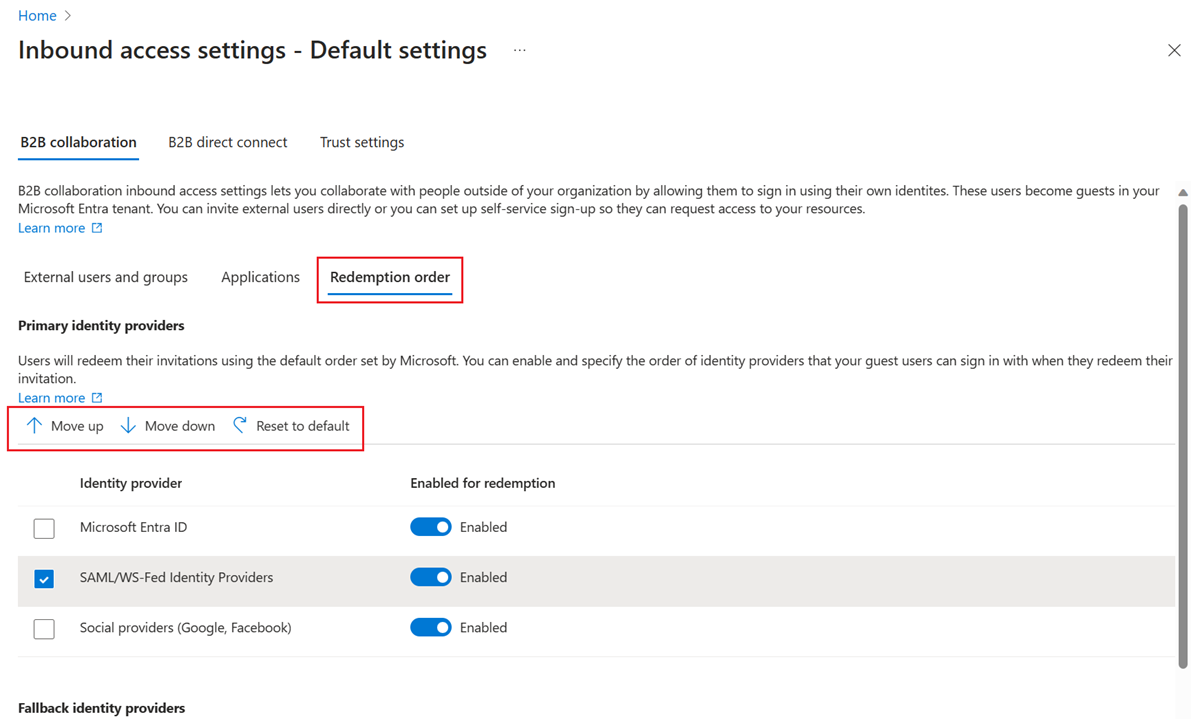

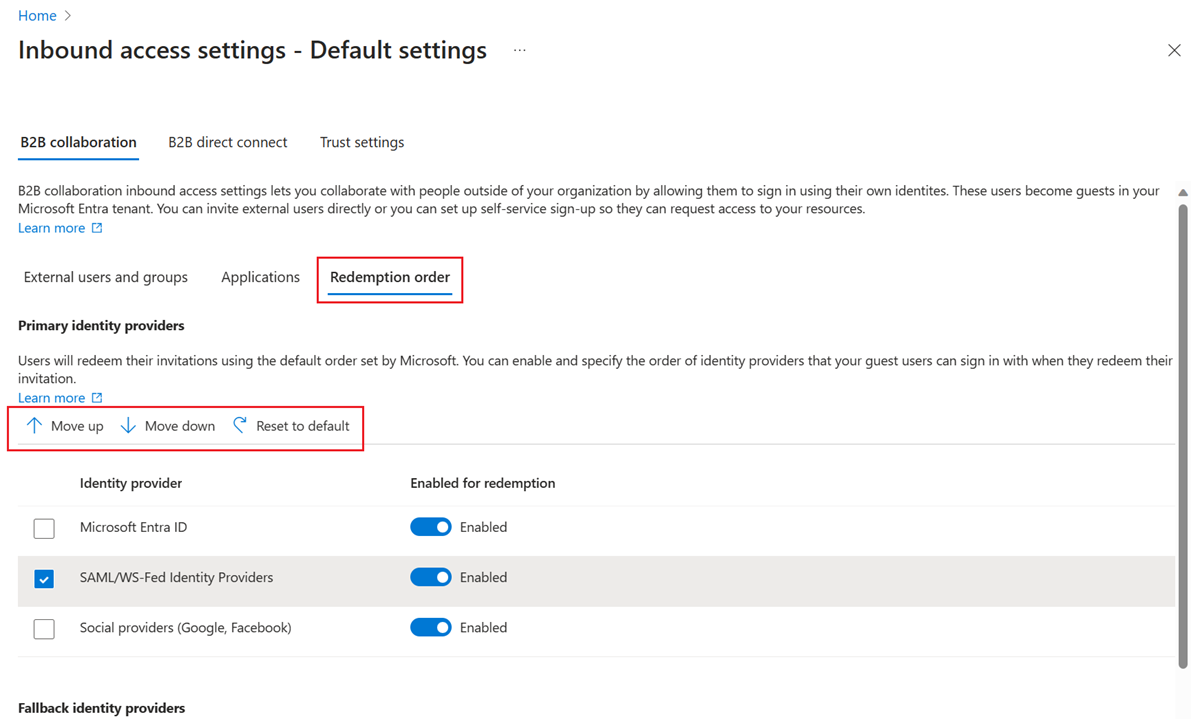

Чтобы настроить порядок поставщиков удостоверений, которые гостевые пользователи могут использовать для входа при принятии приглашения, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности. Затем откройте службу удостоверений слева.

Выберите Внешние удостоверения>Параметры доступа между арендаторами.

На вкладке "Параметры по умолчанию" в разделе "Параметры входящего доступа" выберите "Изменить входящие значения по умолчанию".

На вкладке совместной работы B2B выберите вкладку "Заказ активации".

Переместите поставщиков удостоверений вверх или вниз, чтобы изменить порядок входа гостевых пользователей при принятии приглашения. Вы также можете сбросить заказ активации на параметры по умолчанию.

Выберите Сохранить.

Вы также можете настроить заказ активации с помощью API Microsoft Graph.

Откройте Обозреватель Microsoft Graph.

Войдите по крайней мере администратором безопасности в клиент ресурсов.

Выполните следующий запрос, чтобы получить текущий заказ на активацию:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- В этом примере мы переместим федерацию поставщика удостоверений SAML/WS-Fed в начало заказа на активацию выше поставщика удостоверений Microsoft Entra. Исправляйте тот же URI с этим текстом запроса:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Чтобы проверить изменения, снова запустите запрос GET.

Чтобы сбросить заказ активации на параметры по умолчанию, выполните следующий запрос:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Федерация SAML/WS-Fed (прямая федерация) для проверенных доменов Идентификатора Microsoft Entra

Теперь вы можете добавить проверенный домен Microsoft Entra ID, чтобы настроить прямую связь федерации. Сначала необходимо настроить конфигурацию прямой федерации в Центре администрирования или через API. Убедитесь, что домен не проверен в одном клиенте.

После настройки конфигурации можно настроить заказ на активацию. Поставщик удостоверений SAML/WS-Fed добавляется в заказ на активацию в качестве последней записи. Его можно переместить в порядке активации, чтобы задать его над поставщиком удостоверений Microsoft Entra.

Запретить пользователям B2B активировать приглашение с помощью учетных записей Майкрософт

Чтобы запретить гостевым пользователям B2B активировать приглашение с помощью существующих учетных записей Майкрософт или создания нового, чтобы принять приглашение, выполните указанные ниже действия.

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности. Затем откройте службу удостоверений слева.

Выберите Внешние удостоверения>Параметры доступа между арендаторами.

На вкладке "Параметры по умолчанию" в разделе "Параметры входящего доступа" выберите "Изменить входящие значения по умолчанию".

На вкладке совместной работы B2B выберите вкладку "Заказ активации".

В разделе "Резервные поставщики удостоверений" отключите учетную запись службы Майкрософт (MSA).

Выберите Сохранить.

Необходимо включить по крайней мере один резервный поставщик удостоверений в любое время. Если вы хотите отключить учетные записи Майкрософт, необходимо включить одноразовый секретный код электронной почты. Вы не можете отключить оба резервных поставщика удостоверений. Все существующие гостевые пользователи, вошедшего в систему с помощью учетных записей Майкрософт, продолжают использовать его во время последующих входов. Необходимо сбросить состояние активации для применения этого параметра.

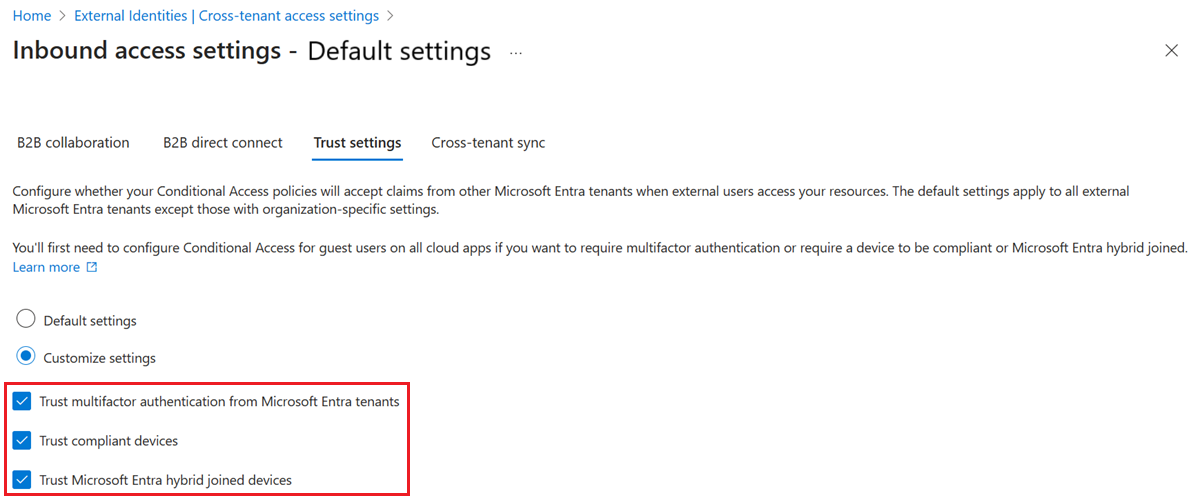

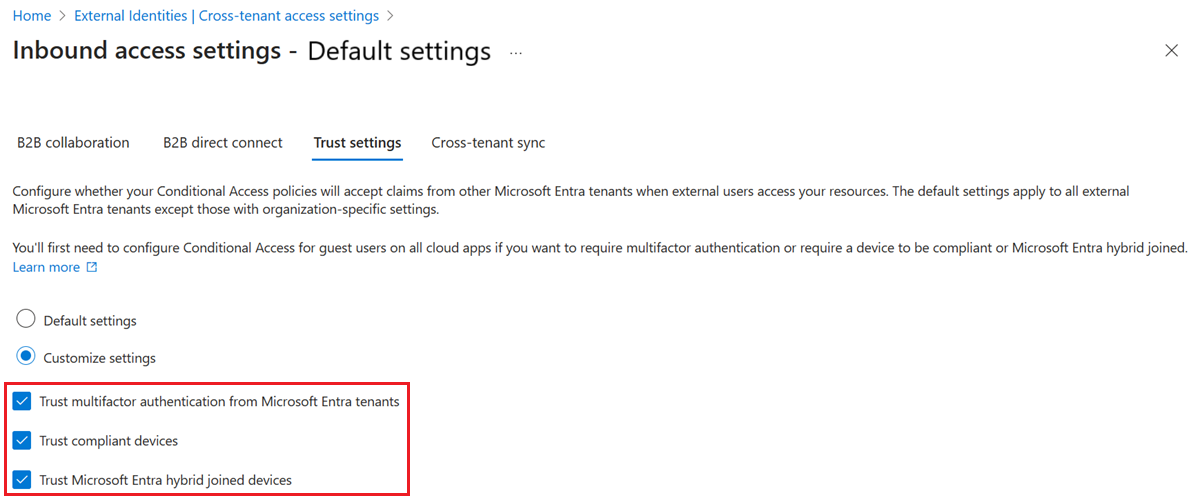

Изменение параметров входящего доверия для MFA и утверждений устройств

Перейдите на вкладку Параметры доверия.

(Этот шаг применяется только к параметрам организации.) Если вы настраиваете параметры для организации, выберите один из следующих параметров.

Параметры по умолчанию: организация использует параметры, настроенные на вкладке "Параметры по умолчанию ". Если настроенные параметры уже настроены для этой организации, выберите "Да ", чтобы убедиться, что все параметры будут заменены параметрами по умолчанию. Затем выберите Сохранитьи пропустите остальные шаги в этой процедуре.

Настройка параметров. Параметры можно настроить для применения для этой организации вместо параметров по умолчанию. Далее выполните остальные шаги этой процедуры.

Выберите один или несколько следующих параметров:

Доверять многофакторной проверке подлинности из клиентов Microsoft Entra. Установите этот флажок, чтобы разрешить политикам условного доступа доверять утверждениям MFA из внешних организаций. Во время проверки подлинности идентификатор Microsoft Entra проверяет учетные данные пользователя для утверждения о том, что пользователь завершил многофакторную проверку подлинности. В противном случае вызов MFA инициируется в домашнем клиенте пользователя. Этот параметр не применяется, если внешний пользователь входит в систему с помощью подробных делегированных прав администратора (GDAP), таких как использование технического специалиста в поставщике облачных служб, который управляет службами в клиенте. Когда внешний пользователь входит в систему с помощью GDAP, MFA всегда требуется в домашнем клиенте пользователя и всегда доверяет клиенту ресурсов. Регистрация пользователя GDAP MFA не поддерживается за пределами домашнего клиента пользователя. Если у вашей организации есть требование запретить доступ к техническим специалистам поставщика услуг на основе MFA в домашнем клиенте пользователя, вы можете удалить связь GDAP в Центр администрирования Microsoft 365.

Доверенные устройства: позволяет политикам условного доступа доверять утверждениям устройств из внешней организации при доступе пользователей к ресурсам.

Доверять гибридным устройствам Microsoft Entra: позволяет политикам условного доступа доверять утверждениям гибридного присоединенного устройства Microsoft Entra из внешней организации при доступе пользователей к ресурсам.

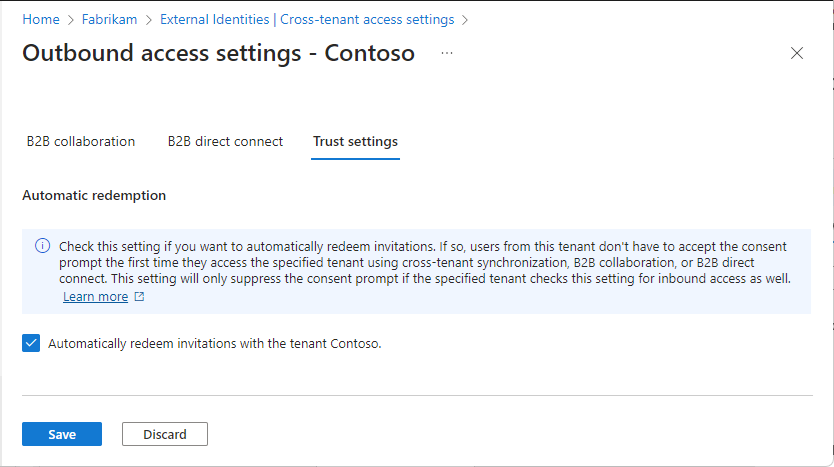

(Этот шаг применяется к Только параметры организации.) Просмотрите параметр автоматического активации :

-

Автоматическое активация приглашений с клиентом клиента<>. Проверьте этот параметр, если вы хотите автоматически активировать приглашения. Если это так, пользователям из указанного клиента не придется принимать запрос согласия при первом доступе к этому клиенту с помощью межтенантной синхронизации, совместной работы B2B или прямого подключения B2B. Этот параметр подавляет только запрос согласия, если указанный клиент также проверяет этот параметр для исходящего доступа.

Выберите Сохранить.

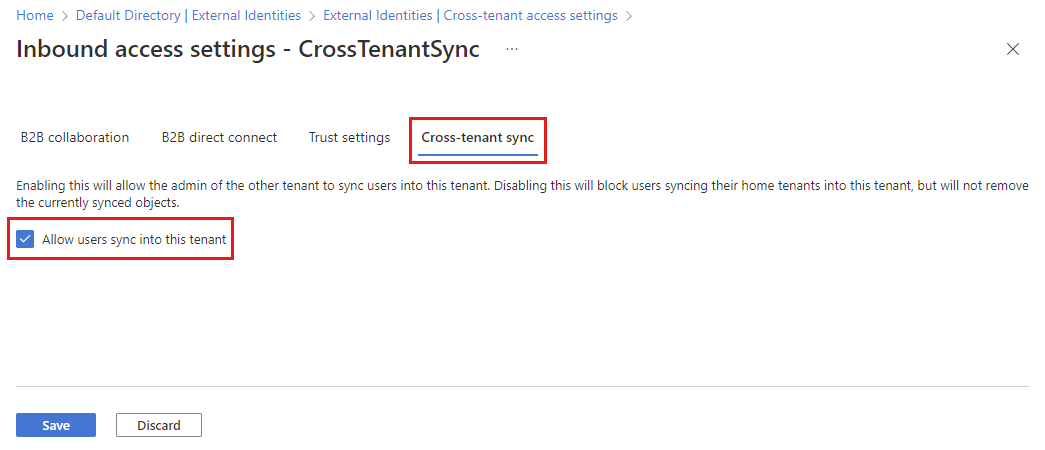

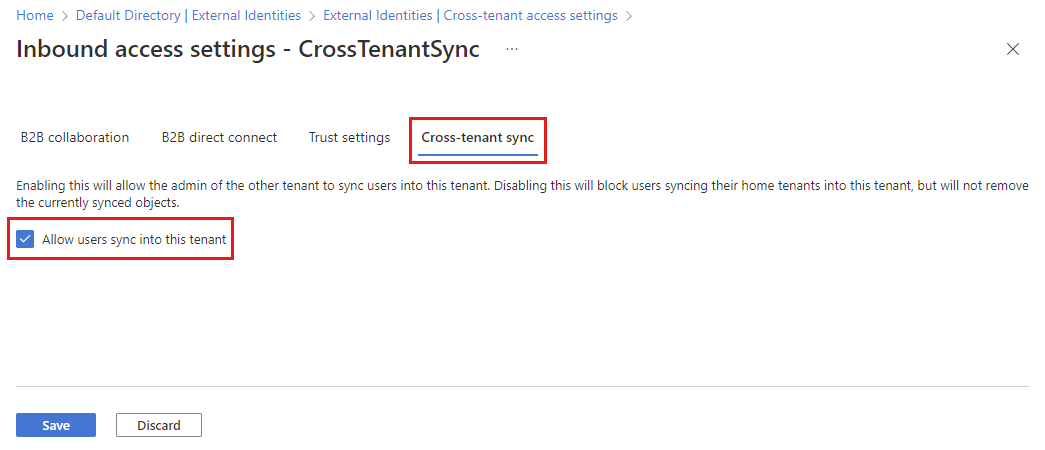

Разрешить пользователям синхронизироваться с этим клиентом

Если выбрать входящий доступ для добавленной организации, вы увидите вкладку "Синхронизация между клиентами" и флажок "Разрешить пользователям синхронизироваться с этим клиентом". Синхронизация между клиентами — это односторонняя служба синхронизации в идентификаторе Microsoft Entra, которая автоматизирует создание, обновление и удаление пользователей совместной работы B2B в организации. Дополнительные сведения см. в разделе "Настройка межтенантной синхронизации " и документации по мультитенантным организациям.

Изменение параметров исходящего доступа

При использовании исходящих параметров вы выбираете, какие из пользователей и групп могут получить доступ к выбранным внешним приложениям. Действия по изменению параметров исходящего доступа между арендаторами одинаковы как для параметров по умолчанию, так и для параметров организации. Как описано в этом разделе, перейдите на вкладку по умолчанию или организацию на вкладке "Параметры организации", а затем внесите изменения.

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

Перейдите к >

Перейдите к параметрам, которые нужно изменить:

Чтобы изменить параметры исходящего доступа по умолчанию, перейдите на вкладку Параметры по умолчанию, а затем в разделе Параметры исходящего доступа выберите Изменить параметры по умолчанию для исходящего трафика.

Чтобы изменить параметры для конкретной организации, перейдите на вкладку Параметры организации, найдите организацию в списке (или добавьте ее), а затем выберите ссылку в столбце Исходящий доступ.

Перейдите на вкладку Совместная работа B2B.

(Этот шаг применяется к Только параметры организации.) Если вы настраиваете параметры для организации, выберите параметр:

Параметры по умолчанию: организация использует параметры, настроенные на вкладке "Параметры по умолчанию ". Если настроенные параметры уже настроены для этой организации, необходимо выбрать "Да ", чтобы убедиться, что все параметры будут заменены параметрами по умолчанию. Затем выберите Сохранитьи пропустите остальные шаги в этой процедуре.

Настройка параметров. Параметры можно настроить для применения для этой организации вместо параметров по умолчанию. Далее выполните остальные шаги этой процедуры.

Выберите Пользователи и группы

В разделе Состояние доступа выберите один из следующих вариантов:

-

Разрешить доступ. Позволяет приглашать пользователей и группы, указанные в разделе Область применения, во внешние организации для совместной работы B2B.

-

Запретить доступ. Запрещает приглашать пользователей и группы, указанные в разделе Область применения, для совместной работы B2B. Если вы блокируете доступ для всех пользователей и групп, это также блокирует доступ ко всем внешним приложениям через совместную работу B2B.

В разделе Область применения выберите один из следующих вариантов:

-

Все пользователи <вашей организации>. Применяет выбранное действие в разделе Состояние доступа ко всем пользователям и группам.

-

< организации> (требуется подписка Microsoft Entra ID P1 или P2). Позволяет применить действие, выбранное в разделе "Доступ" для определенных пользователей и групп.

Примечание.

Если вы блокируете доступ для всех пользователей и групп в организации, вам также потребуется заблокировать доступ ко всем внешним приложениям (на вкладке Внешние приложения).

Если вы выбрали Выбор пользователей и групп<вашей организации>, выполните следующие действия для каждого добавляемого пользователя или группы:

- Выберите Добавить пользователей и группы <вашей организации>.

- В области Выбор введите имя пользователя или группы в поле поиска.

- Выберите пользователя или группу в результатах поиска.

- Выбрав пользователей и группы, которые вы хотите добавить, нажмите кнопку Выбрать.

Примечание.

При выборе пользователей и групп нельзя выбрать пользователей, настроивших проверку подлинности на основе SMS. Это связано с тем, что пользователи, у которых есть "федеративные учетные данные" в объекте пользователя, блокируются, чтобы предотвратить добавление внешних пользователей в параметры исходящего доступа. В качестве обходного пути можно использовать API Microsoft Graph для добавления идентификатора объекта пользователя непосредственно или указания группы, к которой принадлежит пользователь.

Перейдите на вкладку Внешние приложения.

В разделе Состояние доступа выберите один из следующих вариантов:

-

Разрешить доступ. Позволяет пользователям вашей организации получать доступ к внешним приложениям, указанным в разделе Область применения, в рамках совместной работы B2B.

-

Запретить доступ. Запрещает пользователям вашей организации получать доступ к внешним приложениям, указанным в разделе Область применения, в рамках совместной работы B2B.

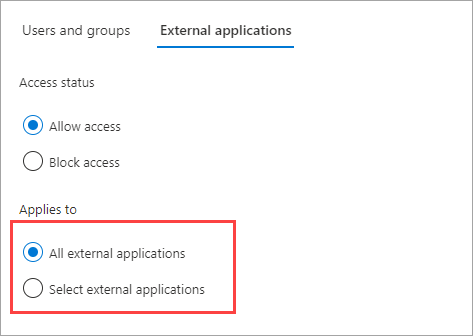

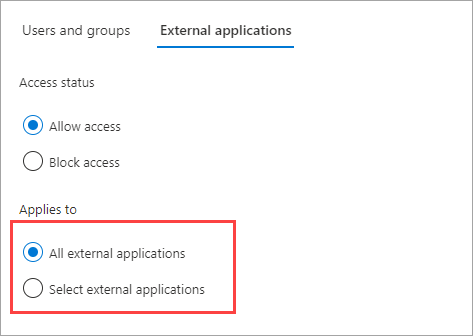

В разделе Область применения выберите один из следующих вариантов:

-

Все внешние приложения. Применяет выбранное в разделе Состояние доступа действие ко всем внешним приложениям.

-

Выбрать внешние приложения. Применяет выбранное в разделе Состояние доступа действие ко всем внешним приложениям.

Примечание.

Если вы блокируете доступ ко всем внешним приложениям, вам также потребуется заблокировать доступ для всех пользователей и групп в вашей организации (на вкладке Пользователи и группы).

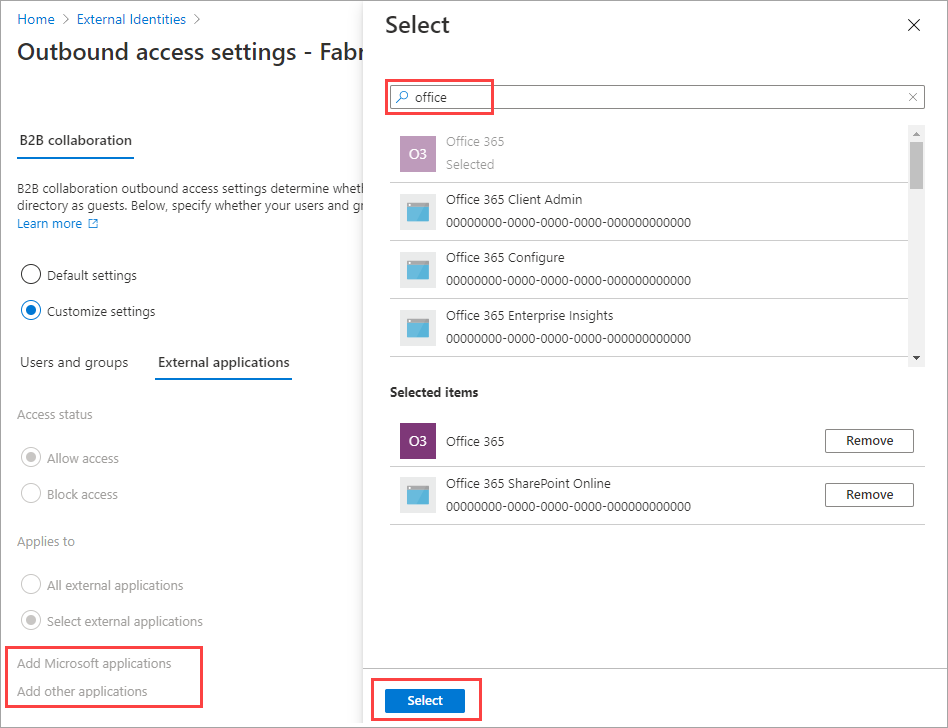

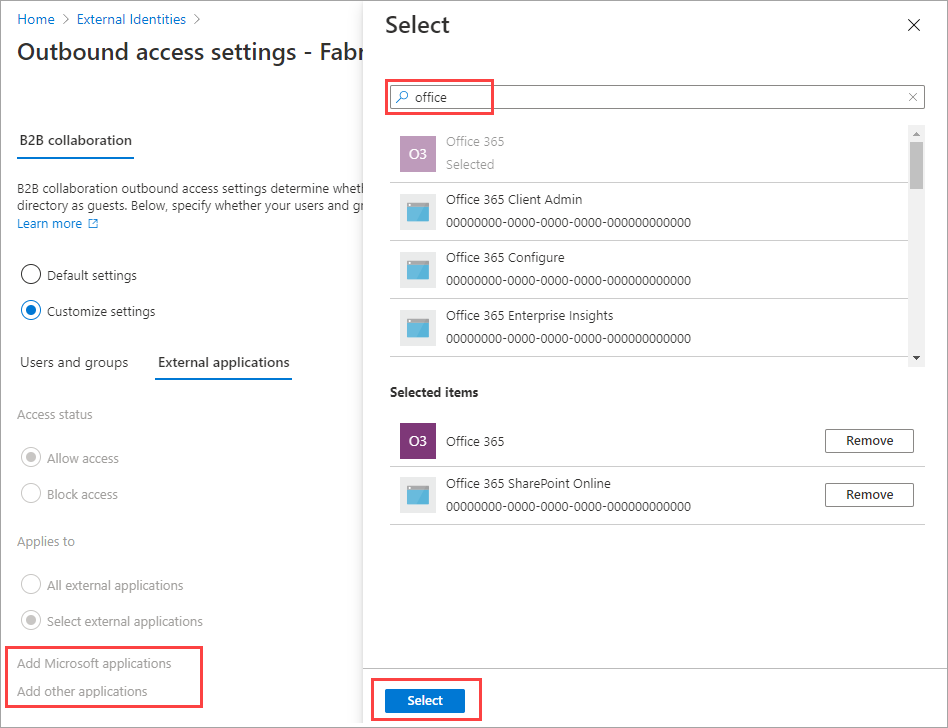

Если вы выбрали Выбрать внешние приложения, выполните следующие действия для каждого приложения, которое нужно добавить:

- Выберите Добавить приложения Майкрософт или Добавить другие приложения.

- В поле поиска введите имя приложения или идентификатор приложения (идентификатор клиентского приложения или идентификатор приложения-ресурса). Затем выберите приложение в результатах поиска. Повторите эти действия для каждого приложения, которое нужно добавить.

- Завершив выбор приложений, нажмите кнопку Выбрать.

Выберите Сохранить.

Изменение параметров исходящего доверия

(Этот раздел относится к Только параметры организации.)

клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)