Применение политик условного доступа к профилю трафика Майкрософт

С помощью выделенного профиля пересылки трафика для трафика Майкрософт можно применить политики условного доступа к трафику Майкрософт. С помощью условного доступа можно требовать многофакторную проверку подлинности и соответствие устройств для доступа к ресурсам Майкрософт.

В этой статье описывается применение политик условного доступа к профилю пересылки трафика Майкрософт.

Необходимые компоненты

- Администраторы, взаимодействующие с функциями глобального безопасного доступа , должны иметь одно или несколько следующих назначений ролей в зависимости от выполняемых задач.

- Роль глобального администратора безопасного доступа для управления функциями глобального безопасного доступа.

- Роль администратора условного доступа для создания и взаимодействия с политиками условного доступа.

- Продукту требуется лицензирование. Дополнительные сведения см. в разделе лицензирования "Что такое глобальный безопасный доступ". При необходимости вы можете приобрести лицензии или получить пробные лицензии.

- Чтобы использовать профиль пересылки трафика Майкрософт, рекомендуется использовать лицензию Microsoft 365 E3.

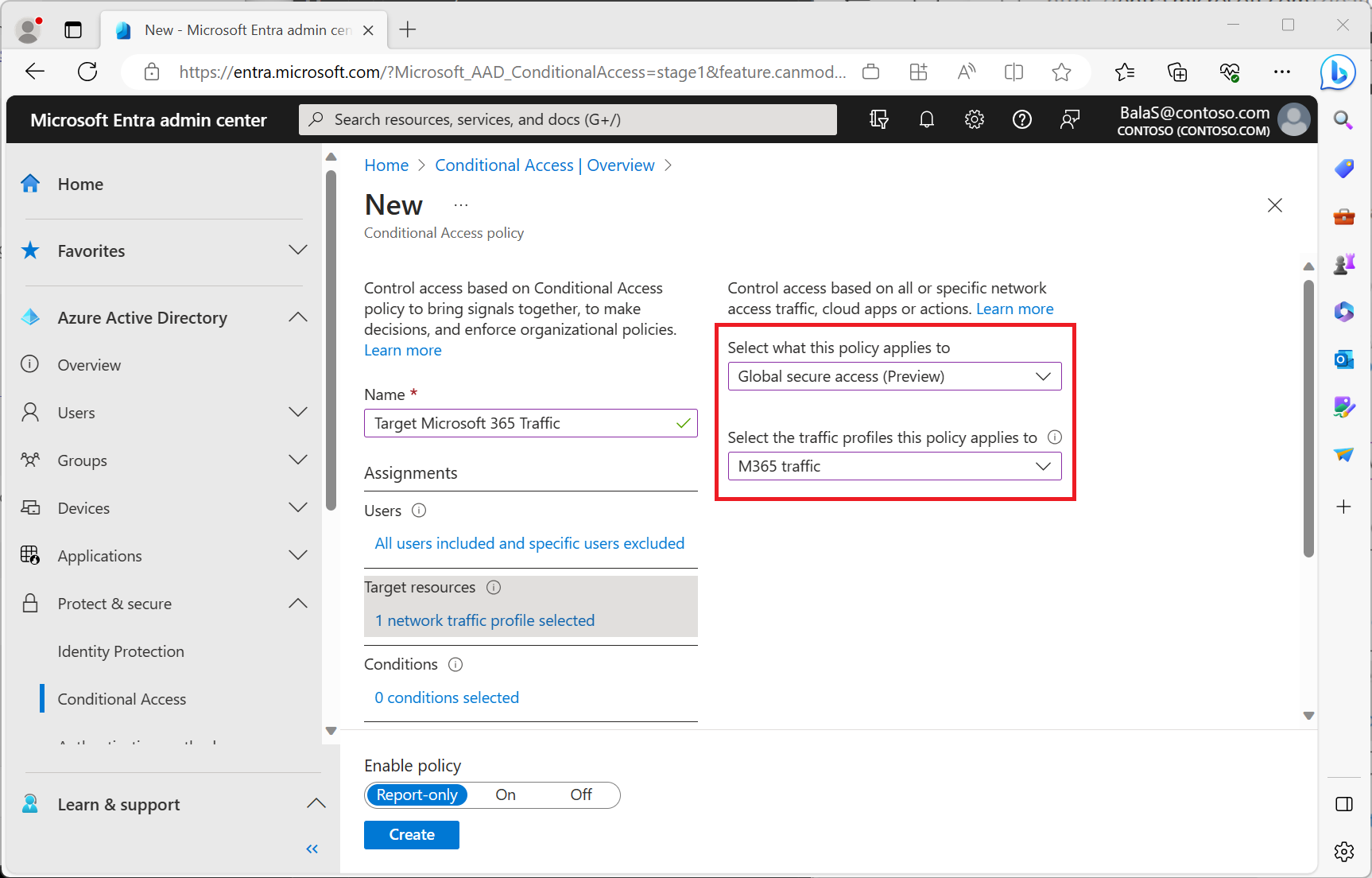

Создание политики условного доступа, предназначенной для профиля трафика Майкрософт

В следующем примере политика предназначена для всех пользователей, кроме учетных записей разбиения и гостевых и внешних пользователей, требующих многофакторной проверки подлинности, соответствия устройств или гибридного устройства Microsoft Entra при доступе к трафику Майкрософт.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к условному доступу защиты> идентификации.>

- Выберите команду Создать политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе " Исключить":

- Выберите пользователей и группы и выберите учетные записи аварийного доступа или аварийного доступа вашей организации.

- Выберите гостевых или внешних пользователей и установите все флажки.

- В разделе "Целевые ресурсы>глобальный безопасный доступ*".

- Выберите трафик Майкрософт.

- Выберите Элементы управления доступом>Предоставить разрешение.

- Выберите "Требовать многофакторную проверку подлинности", "Требовать, чтобы устройство было помечено как соответствующее требованиям" и "Требовать гибридное присоединенное устройство Microsoft Entra"

- В качестве значения параметра Для нескольких элементов управления выберите Требовать один из выбранных элементов управления.

- Выберите Выбрать.

После подтверждения параметров политики с помощью режима только для отчетов администратор может переместить переключатель "Включить" из параметра "Только для отчетов".

Пользовательские исключения

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

- Аварийный доступ или учетные записи с разрывом, чтобы предотвратить блокировку из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье об управлении учетными записями аварийного доступа в идентификаторе Microsoft Entra.

- Учетные записи служб и субъекты-службы, такие как учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные субъектами-службами, не будут блокироваться политиками условного доступа, применяемыми к пользователям. Используйте условный доступ для удостоверений рабочей нагрузки, чтобы определить политики, нацеленные на субъекты-службы.

- Если в вашей организации эти учетные записи используются в сценариях или в коде, попробуйте заменить их управляемыми удостоверениями.

Следующие шаги

Следующим шагом для начала работы с Интернет-доступ Microsoft Entra является проверка журналов глобального безопасного доступа.

Дополнительные сведения о переадресации трафика см. в следующих статьях: