пользователи Защита идентификации Microsoft Entra и B2B

Защита идентификации Microsoft Entra обнаруживает скомпрометированные учетные данные для пользователей Microsoft Entra. Если ваши учетные данные обнаружены как скомпрометированные, это означает, что другой пользователь может иметь пароль и использовать его незаконно. Чтобы предотвратить дальнейший риск для вашей учетной записи, важно безопасно сбросить пароль, чтобы плохой субъект больше не смог использовать скомпрометированный пароль. Защита идентификаторов помечает учетные записи, которые могут быть скомпрометированы как "подверженные риску".

Учетные данные организации можно использовать для входа в другую организацию в качестве гостя. Этот процесс называется бизнес-бизнесом или совместной работой B2B. Организации могут настроить политики для блокировки входа пользователей, если их учетные данные считаются рискованными. Если ваша учетная запись находится под угрозой, и вы блокируете вход в другую организацию в качестве гостя, вы можете самостоятельно исправить свою учетную запись, выполнив следующие действия. Если ваша организация не включает самостоятельный сброс пароля, администратору необходимо вручную исправить учетную запись.

Как разблокировать учетную запись

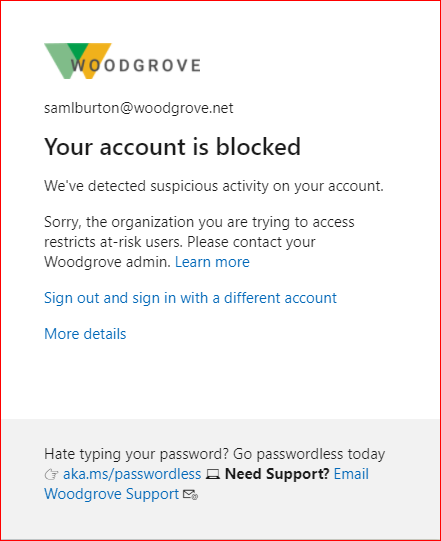

Если вы пытаетесь войти в другую организацию в качестве гостя и заблокированы из-за риска, вы увидите следующее сообщение о блокировке: "Ваша учетная запись заблокирована. Мы обнаружили подозрительные действия в вашей учетной записи".

Если ваша организация включает ее, вы можете использовать самостоятельный сброс пароля для разблокировки учетной записи и вернуть учетные данные в безопасное состояние.

- Перейдите на портал сброса пароля и инициируйте сброс пароля. Если самостоятельный сброс пароля не включен для вашей учетной записи и вы не можете продолжить, обратитесь к ИТ-администратору со следующими сведениями.

- Если для учетной записи включен самостоятельный сброс пароля, вам будет предложено проверить удостоверение с помощью методов безопасности перед изменением пароля. Дополнительные сведения см. в статье "Сброс рабочего или учебного пароля ".

- После успешного и безопасного сброса пароля риск пользователя исправляется. Теперь вы можете повторить вход в качестве гостевого пользователя.

Если после сброса пароля вы по-прежнему заблокированы в качестве гостя из-за риска, обратитесь к ИТ-администратору вашей организации.

Как устранить риск пользователя в качестве администратора

Защита идентификаторов автоматически обнаруживает рискованных пользователей для клиентов Microsoft Entra. Если вы раньше не проверили отчеты защиты идентификаторов, может возникнуть большое количество пользователей с риском. Так как клиенты ресурсов могут применять политики риска пользователей к гостевым пользователям, пользователи могут быть заблокированы из-за риска, даже если они ранее не знали о своем рискованном состоянии. Если пользователь сообщает, что он заблокирован как гостевой пользователь в другом клиенте из-за риска, важно исправить пользователя, чтобы защитить свою учетную запись и включить совместную работу.

Сброс пароля пользователя

В отчете о рискованных пользователях в меню "Безопасность Microsoft Entra Security" найдите затронутого пользователя с помощью фильтра "Пользователь". Выберите затронутого пользователя в отчете и выберите "Сброс пароля" на верхней панели инструментов. Пользователю будет назначен временный пароль, который необходимо изменить при следующем входе. Этот процесс устраняет риск пользователя и возвращает учетные данные в безопасное состояние.

Отключение риска пользователя вручную

Если сброс пароля не является вариантом для вас, вы можете вручную закрыть риск пользователя. Отказ от риска пользователя не влияет на существующий пароль пользователя, но этот процесс изменит состояние риска пользователя на "Уволено". Важно изменить пароль пользователя с помощью любых средств, доступных вам, чтобы вернуть удостоверение в безопасное состояние.

Чтобы закрыть риск пользователя, перейдите в отчет о рискованных пользователях в меню "Безопасность Microsoft Entra". Найдите затронутого пользователя с помощью фильтра "Пользователь" и выберите пользователя. Выберите параметр "Закрыть риск пользователя" на верхней панели инструментов. Это действие может занять несколько минут, чтобы завершить работу и обновить состояние риска пользователя в отчете.

Дополнительные сведения о Защита идентификации Microsoft Entra см. в статье "Что такое защита идентификаторов".

Как работает защита идентификаторов для пользователей B2B?

Риск пользователя для пользователей совместной работы B2B оценивается в домашнем каталоге. Риск входа в режиме реального времени для этих пользователей оценивается в каталоге ресурсов при попытке доступа к ресурсу. Благодаря совместной работе Microsoft Entra B2B организации могут применять политики на основе рисков для пользователей B2B с помощью защиты идентификаторов. Эти политики можно настроить двумя способами:

- Администраторы могут настроить политики условного доступа, используя риск входа в систему в качестве условия и включает гостевых пользователей.

- Администраторы могут настроить встроенные политики защиты идентификаторов на основе рисков, которые применяются ко всем приложениям и включать гостевых пользователей.

Ограничения защиты идентификаторов для пользователей совместной работы B2B

Существуют ограничения в реализации защиты идентификаторов для пользователей совместной работы B2B в каталоге ресурсов из-за удостоверений, существующих в домашнем каталоге. Ниже приведены основные ограничения.

- Если гостевой пользователь активирует политику риска защиты идентификаторов для принудительного сброса пароля, они будут заблокированы. Этот блок обусловлен неспособностью сбрасывать пароли в каталоге ресурсов.

- Гостевые пользователи не отображаются в отчете о рискованных пользователях. Это ограничение связано с оценкой рисков, возникающей в домашнем каталоге пользователя B2B.

- Администраторы не могут закрыть или устранить рискованных пользователей совместной работы B2B в каталоге ресурсов. Это ограничение обусловлено тем, что администраторы в каталоге ресурсов не имеют доступа к домашнему каталогу пользователя B2B.

Почему не удается устранить рискованных пользователей совместной работы B2B в моем каталоге?

Оценка рисков и исправление для пользователей B2B происходит в домашнем каталоге. Из-за этого гостевые пользователи не отображаются в отчете о рискованных пользователях в каталоге ресурсов и администраторах в каталоге ресурсов не может принудительно выполнить безопасный сброс пароля для этих пользователей.

Что делать, если пользователь совместной работы B2B был заблокирован из-за политики на основе рисков в моей организации?

Если рискованные пользователи B2B в каталоге заблокированы политикой на основе рисков, пользователь должен исправить этот риск в домашнем каталоге. Пользователи могут устранить свой риск, выполнив безопасный сброс пароля в домашнем каталоге , как описано ранее. Если у них нет возможности самостоятельного сброса пароля в домашнем каталоге, необходимо связаться с ИТ-персоналом своей организации, чтобы администратор вручную отклонил свой риск или сброс пароля.

Разделы справки запретить пользователям совместной работы B2B влиять на политики на основе рисков?

Исключение пользователей B2B из политик условного доступа на основе рисков вашей организации запрещает пользователям B2B влиять на оценку рисков. Чтобы исключить этих пользователей B2B, создайте группу в идентификаторе Microsoft Entra, которая содержит всех гостевых пользователей вашей организации. Затем добавьте эту группу в качестве исключения для встроенных политик риска для пользователей защиты идентификаторов и политик риска входа, а также всех политик условного доступа, использующих риск входа в качестве условия.

Дальнейшие действия

Ознакомьтесь со следующими статьями о совместной работе Microsoft Entra B2B: