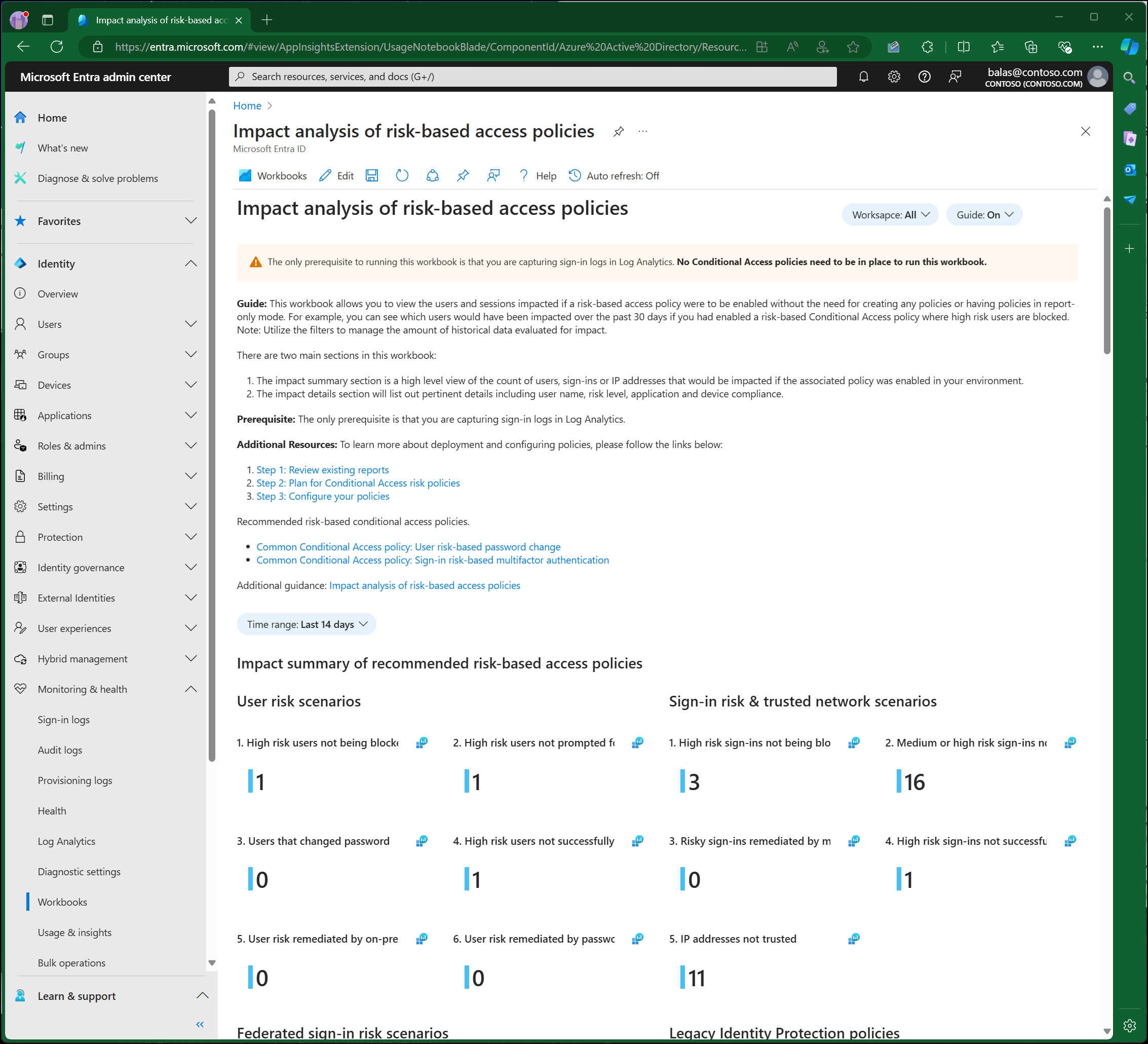

Книга. Анализ влияния политик доступа на основе рисков

Мы рекомендуем всем включить политики условного доступа на основе рисков, мы понимаем, что это развертывание требует времени, управления изменениями, а иногда тщательного контроля со стороны руководства, чтобы понять любое нежелательное влияние. Мы предоставляем администраторам возможность уверенно предоставлять ответы на эти сценарии для принятия политик на основе рисков, необходимых для быстрой защиты своей среды.

Вместо создания политик условного доступа на основе рисков в режиме только для отчетов и ожидания нескольких недель и месяцев, чтобы получить результаты, можно использовать анализ влияния книги политик доступа на основе рисков, что позволяет просматривать влияние немедленно на основе журналов входа.

Description

Книга помогает понять среду перед включением политик, которые могут заблокировать вход пользователей, требовать многофакторную проверку подлинности или выполнить безопасное изменение пароля. Он предоставляет разбивку на основе диапазона дат выбора входов, включая:

- Сводка по влиянию рекомендуемых политик доступа на основе рисков, включая обзор:

- Сценарии риска пользователей

- Сценарии риска входа и доверенной сети

- Сведения о влиянии, включая сведения об уникальных пользователях:

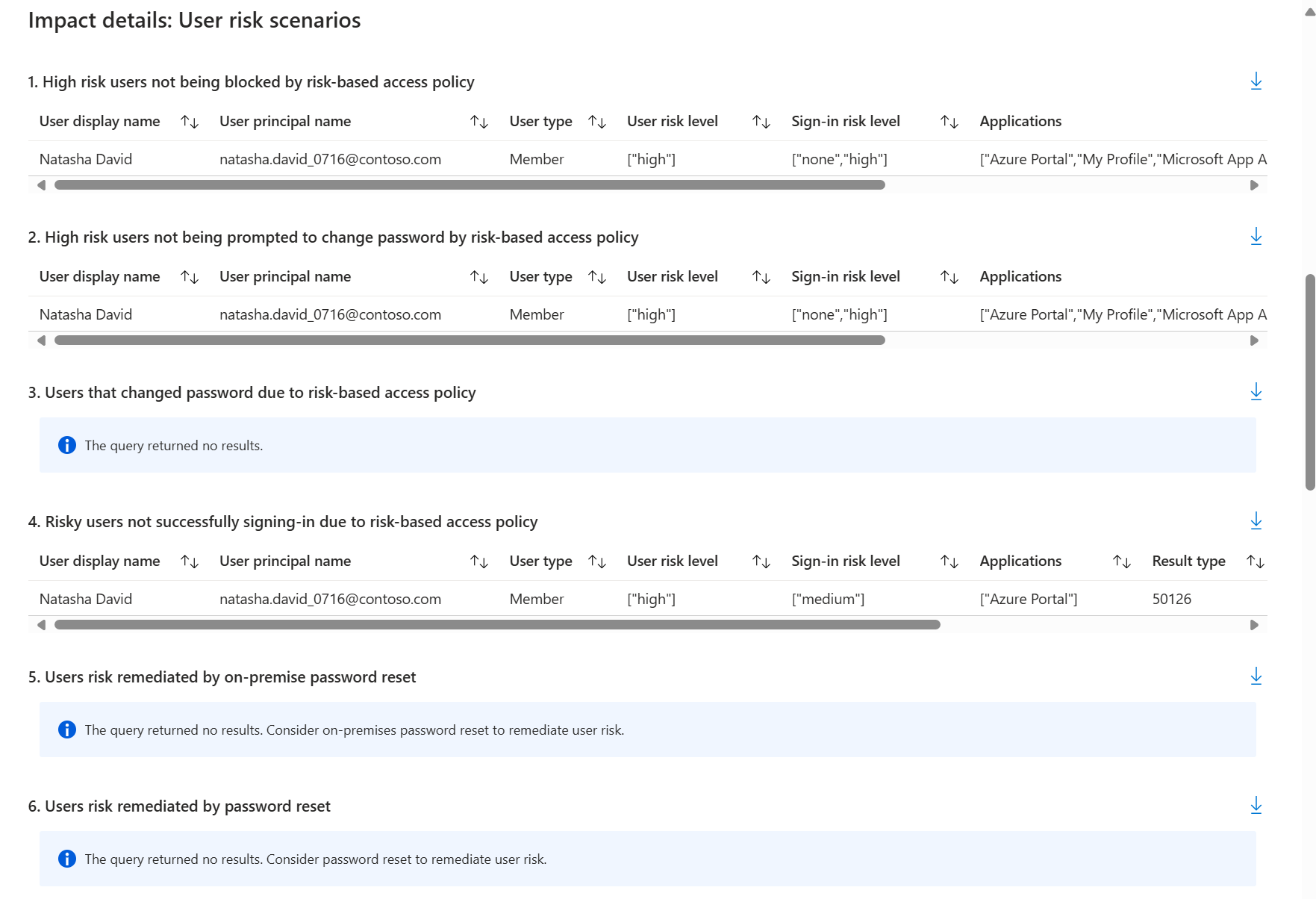

- Такие сценарии риска пользователей:

- Пользователи с высоким уровнем риска не блокируются политикой доступа на основе рисков.

- Пользователи с высоким уровнем риска не запрашивают изменение пароля политикой доступа на основе рисков.

- Пользователи, изменившие пароль из-за политики доступа на основе рисков.

- Рискованные пользователи не успешно войдите из-за политики доступа на основе рисков.

- Пользователи, которые исправили риск с помощью локального сброса пароля.

- Пользователи, которые исправили риск путем исправления с помощью облачного сброса пароля.

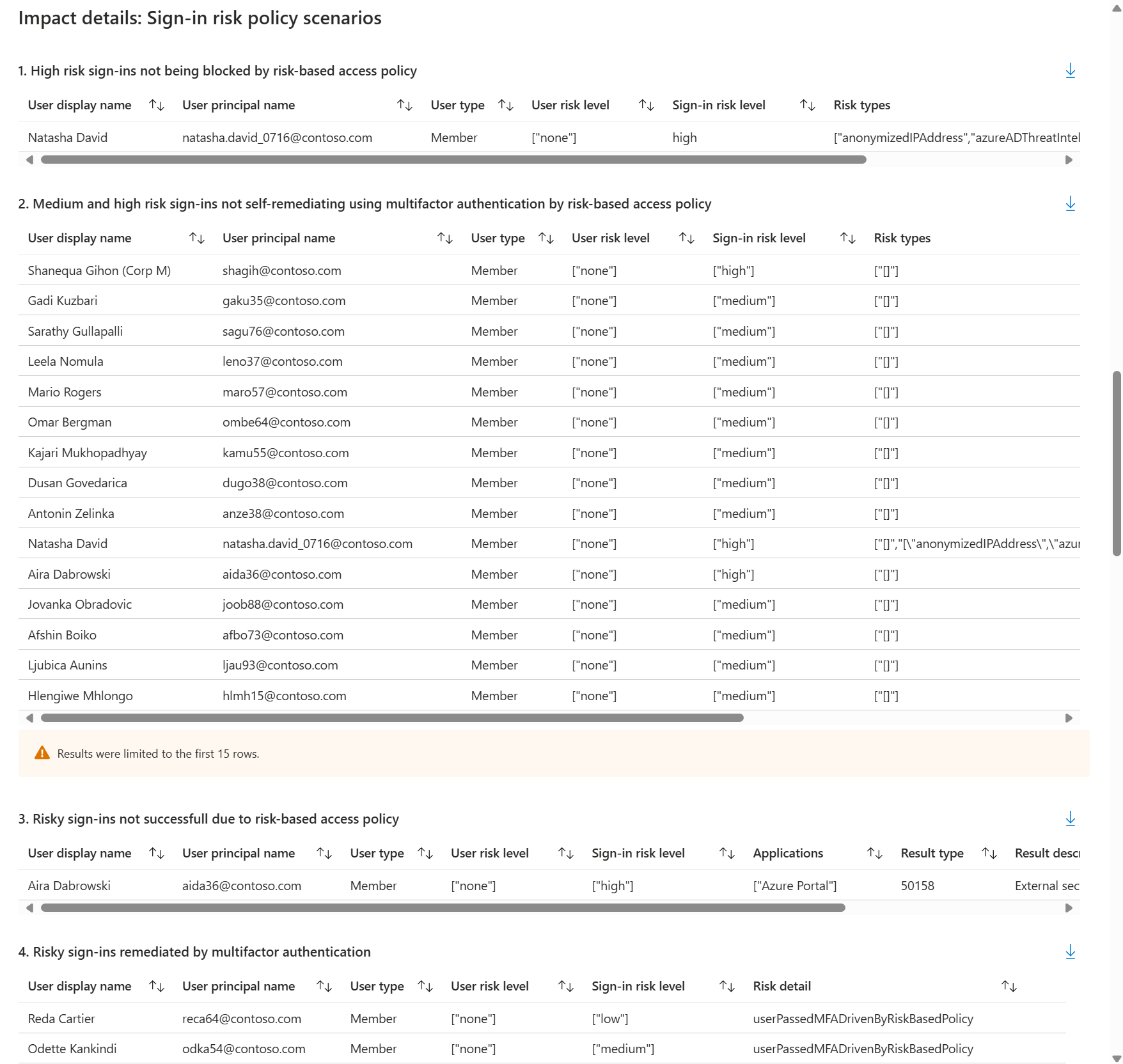

- Сценарии политики риска входа, такие как:

- Входы с высоким уровнем риска не блокируются политикой доступа на основе рисков.

- Входы с высоким риском не самостоятельно устраняются с помощью многофакторной проверки подлинности политикой доступа на основе рисков.

- Рискованные входы, которые не были успешными из-за политики доступа на основе рисков.

- Рискованные входы, исправленные многофакторной проверкой подлинности.

- Сведения о сети, включая верхние IP-адреса, не перечисленные в качестве доверенной сети.

- Такие сценарии риска пользователей:

Администраторы могут использовать эти сведения, чтобы узнать, какие пользователи могут быть затронуты в течение определенного периода времени, если политики условного доступа на основе рисков включены.

Как получить доступ к книге

Эта книга не требует создания политик условного доступа, даже в режиме только для отчетов. Единственным предварительным условием является то, что у вас есть журналы входа, отправленные в рабочую область Log Analytics. Дополнительные сведения о том, как включить это требование, см. в статье "Использование книг Microsoft Entra Workbook".

- Войдите в Центр администрирования Microsoft Entra как минимум средство чтения отчетов.

- Перейдите к книгам мониторинга и работоспособности>удостоверений>.

- Выберите анализ влияния книги политик доступа на основе рисков в разделе "Защита идентификации".

Навигация по книге

После того как вы находитесь в книге, в правом верхнем углу есть несколько параметров. Вы можете задать, из какой рабочей области заполняется книга, и включить или отключить руководство.

Как и каждая книга, вы можете просматривать или изменять запросы язык запросов Kusto (KQL), которые подпитывают визуальные элементы. При внесении изменений всегда можно вернуться к исходному шаблону.

Итоги

Первый раздел — это сводка и показывает совокупное число пользователей или сеансов, затронутых в выбранном диапазоне времени. Если прокрутите страницу вниз, доступны связанные сведения.

Наиболее важными сценариями, описанными в сводке, являются сценарии одного и двух сценариев риска для пользователей и входа. Они показывают высокий уровень пользователей или входов, которые не были заблокированы, запрашивались изменение пароля или исправлены MFA; это означает, что пользователи с высоким риском могут оставаться в вашей среде.

Затем вы можете прокрутить вниз и просмотреть сведения о том, кто именно эти пользователи будут. Каждый компонент сводки содержит соответствующие сведения, приведенные ниже.

Сценарии риска пользователей

Сценарии риска пользователей три и четыре помогут вам, если у вас уже есть некоторые политики доступа на основе рисков; они показывают, что пользователи изменили пароль или пользователей с высоким риском, которые были заблокированы для входа из-за политик доступа на основе рисков. Если у вас по-прежнему есть пользователи с высоким риском, которые отображаются в сценариях риска пользователей один и два (не заблокированы или не запрашиваются на изменение пароля), когда вы думали, что все они будут падать в этих контейнерах, могут возникнуть пробелы в политиках.

Сценарии риска входа

Далее давайте рассмотрим сценарии риска входа в систему три и четыре. Если вы используете MFA, скорее всего, у вас будет действие, даже если у вас нет политик доступа на основе рисков. Риски входа автоматически исправляются при успешном выполнении MFA. В четырех сценариях рассматриваются входы с высоким риском, которые не были успешными из-за политик доступа на основе рисков. Если вы включили политики, но по-прежнему отображаются входы, которые будут заблокированы или исправлены с помощью MFA, у вас могут быть пробелы в политиках. Если это так, рекомендуется просматривать политики и использовать раздел сведений из этой книги, чтобы изучить все пробелы.

Сценарии 5 и 6 для сценариев риска пользователей показывают, что происходит исправление. В этом разделе показано, сколько пользователей меняют пароль из локальной среды или с помощью самостоятельного сброса пароля (SSPR). Если эти цифры не соответствуют вашей среде, например, вы не думали, что SSPR включен, используйте сведения для изучения.

Сценарий входа 5, IP-адреса, не доверенные, отображает IP-адреса из всех входов в выбранном диапазоне времени и отображает эти IP-адреса, которые не считаются доверенными.

Сценарии политики риска федеративного входа

Для клиентов, использующих несколько поставщиков удостоверений, в следующем разделе будет полезно узнать, есть ли какие-либо рискованные сеансы перенаправления на этих внешних поставщиков для MFA или для других форм исправления. В этом разделе можно узнать, где происходит исправление, и если это происходит должным образом. Для заполнения этих данных необходимо задать в федеративной среде федеративный ИдентификаторMfaBehavior для принудительного применения MFA, исходящего из федеративного поставщика удостоверений.

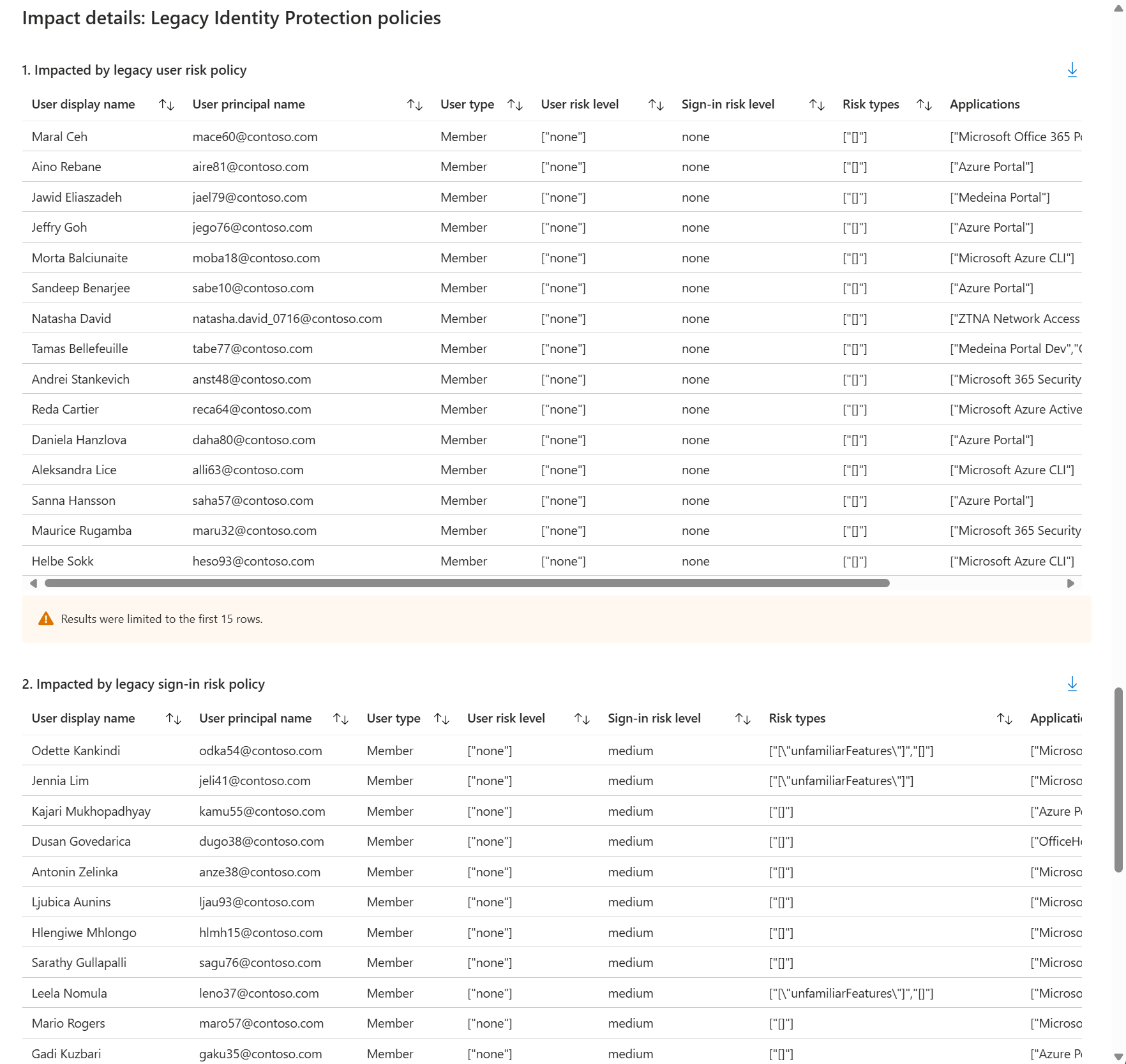

Устаревшие политики защиты идентификации

В следующем разделе показано, сколько устаревших политик пользователя и входа по-прежнему находятся в вашей среде и должны перенести к октября 2026 года. Важно знать эту временную шкалу и начать перенос политик на портал условного доступа как можно скорее. Вы хотите достаточно времени для тестирования новых политик, очистки любых ненужных или повторяющихся политик и проверки отсутствия пробелов в охвате. Дополнительные сведения о переносе устаревших политик см. по этой ссылке: "Миграция политик риска".

Сведения о доверенной сети

В этом разделе представлен подробный список этих IP-адресов, которые не считаются доверенными. Откуда идут эти IP-адреса, кто владеет ими? Должны ли они считаться "доверенными"? Это может быть кросс-командная работа с администраторами сети; однако это полезно сделать, так как наличие точного списка доверенных IP-адресов помогает уменьшить обнаружение ложных положительных рисков. Если есть IP-адрес, который выглядит сомнительным для вашей среды, пришло время исследовать.

Часто задаваемые вопросы.

Что делать, если не использовать Microsoft Entra для многофакторной проверки подлинности?

Если вы не используете многофакторную проверку подлинности Microsoft Entra, в вашей среде может по-прежнему появиться риск входа, если вы используете поставщик MFA, отличный от Майкрософт. Внешние методы проверки подлинности позволяют устранить риск при использовании поставщика MFA, отличного от Майкрософт.

Что делать, если я в гибридной среде?

Риск пользователя может быть самостоятельно устранен с помощью безопасного изменения пароля, если самостоятельный сброс пароля включен с помощью обратной записи паролей. Если включена только синхронизация хэша паролей, рекомендуется разрешить локальный сброс пароля для устранения риска пользователей.

Я только что получил оповещение с высоким риском, но они не отображаются в этом отчете?

Если пользователю назначен высокий риск, но вы еще не вошли в систему, вы не видите их в этом отчете. В отчете используются только журналы входа для заполнения этих данных. Если у вас есть пользователи с высоким риском, которые не вошли в систему, они не учитываются в этом отчете.