Работа с имеющимися локальными прокси-серверами

Настройте соединители частной сети Microsoft Entra для использования исходящих прокси-серверов. В статье предполагается, что сетевая среда уже имеет прокси-сервер.

Рассмотрим основные сценарии развертывания:

- Настройка соединителей для обхода локальных исходящих прокси-серверов.

- Настройте соединители, чтобы использовать исходящий прокси-сервер для доступа к прокси приложения Microsoft Entra.

- Настройте использование прокси-сервера между соединителем и серверным приложением.

Дополнительные сведения о работе соединителей см. в статье "Общие сведения о соединителях частной сети Microsoft Entra".

Обход исходящих прокси-серверов

Соединители имеют базовые компоненты ОС, выполняющие исходящие запросы. Эти компоненты автоматически пытаются найти прокси-сервер в сети с помощью автоматического обнаружения веб-прокси (WPAD).

Компоненты ОС пытаются найти прокси-сервер, выполнив поиск wpad.domainsuffixсистемы доменных имен (DNS). Если подстановка разрешается в DNS, HTTP-запрос будет выполнен в адрес ПРОТОКОЛА Интернета (IP- адреса wpad.dat). Этот запрос возвращает скрипт конфигурации прокси-сервера для вашей среды. Соединитель использует этот скрипт, чтобы выбрать исходящий прокси-сервер. Однако трафик соединителя может продолжаться сбоем, так как на прокси-сервере требуются дополнительные параметры конфигурации.

Соединитель можно настроить для обхода локального прокси-сервера, чтобы убедиться, что он использует прямое подключение к службе прокси приложения Microsoft Entra. Рекомендуется использовать прямые подключения, так как они требуют меньшей конфигурации. Однако для некоторых политик сети требуется трафик, проходящий через локальный прокси-сервер.

Чтобы отключить использование исходящего прокси-сервера для соединителя, измените C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config файл и добавьте раздел, показанный system.net в примере кода:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Чтобы убедиться, что служба Подключение or Updater также проходит прокси-сервер, внесите аналогичное изменение в MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config файл. Этот файл находится в C:\Program Files\Microsoft Entra private network connector Updaterпапке .

Не забудьте сделать копии исходных файлов, если вам нужно отменить изменения файлы по умолчанию.config.

Использование исходящего прокси-сервера

В некоторых средах весь исходящий трафик без исключений должен проходить через исходящий прокси-сервер. В результате обход прокси-сервера не является параметром.

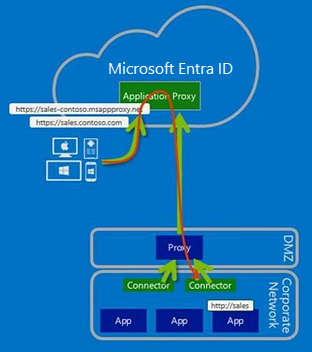

Вы можете настроить передачу трафика соединителя через исходящий прокси-сервер, как показано на следующей схеме:

Поскольку соединитель использует только исходящий трафик, нет необходимости пропускать входящий трафик через брандмауэры.

Примечание.

Прокси приложения не поддерживает проверку подлинности для других прокси-серверов. Учетные записи служб соединителя и (или) обновления должны иметь возможность подключаться к прокси-серверу без необходимости проверки подлинности.

Шаг 1. Настройка использования исходящего прокси-сервера для соединителя и службы средства обновления

Если автоматическое обнаружение веб-прокси включено в среде и настроено должным образом, соединитель обнаружит исходящий прокси-сервер автоматически и попытается его использовать. Тем не менее можно явным образом настроить использование исходящего прокси-сервера для соединителя.

Для этого измените C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config файл и добавьте раздел, показанный system.net в примере кода. Измените значение proxyserver:8080 , чтобы отразить имя локального прокси-сервера или IP-адрес и порт. Значение должно иметь префикс http:// , даже если вы используете IP-адрес.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Затем настройте службу обновления Подключение or для использования прокси-сервера, выполнив аналогичное C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config изменение файла.

Примечание.

Служба Подключение or оценивает конфигурацию defaultProxy для использования%SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, если значение по умолчанию не настроено (по умолчанию) в MicrosoftEntraPrivateNetwork Подключение orService.exe.config. Это же относится к службе обновления Подключение or (MicrosoftEntraPrivateNetwork Подключение orUpdaterService.exe.config).

Шаг 2. Настройка прокси-сервера для передачи трафика соединителя и связанных с ним служб

В настройках прокси-сервера нужно учесть 4 аспекта:

- правила для исходящих подключений прокси-сервера;

- проверка подлинности прокси-сервера;

- порты прокси-сервера;

- Проверка протокола TLS

правила для исходящих подключений прокси-сервера;

Разрешите доступ к следующим URL-адресам.

| URL | Порт | Использование |

|---|---|---|

| *.msappproxy.net; *.servicebus.windows.net |

HTTPS 443 | Обмен данными между соединителем и облачной службой прокси приложения |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

HTTP 80 | Соединитель использует эти URL-адреса для проверки сертификатов. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

HTTPS 443 | Соединитель использует эти URL-адреса во время регистрации. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

HTTP 80 | Соединитель использует эти URL-адреса во время регистрации. |

Если брандмауэр или прокси-сервер позволяют настроить списки разрешений DNS, можно разрешить подключения и *.msappproxy.net*.servicebus.windows.net.

Если вы не можете разрешить подключение с помощью полного доменного имени (FQDN) и укажите диапазоны IP-адресов, используйте следующие параметры:

- разрешите соединителю исходящий доступ к любым адресам назначения;

- разрешите соединителю исходящий доступ ко всем диапазонам IP-адресов центров обработки данных Azure. Проблема с использованием списка диапазонов IP-адресов центра обработки данных Azure заключается в том, что они обновляются еженедельно. Необходимо организовать процесс соответствующего обновления правил доступа. Только использование подмножества IP-адресов приводит к разрыву конфигурации. Последние диапазоны IP-адресов Центра обработки данных Azure скачиваются по адресу https://download.microsoft.com. Используйте поисковый термин.

Azure IP Ranges and Service TagsНе забудьте выбрать нужное облако. Например, диапазоны IP-адресов общедоступного облака можно найти, выполнив поискAzure IP Ranges and Service Tags – Public Cloud. Облако для государственных организаций США можно найти, выполнив поискAzure IP Ranges and Service Tags – US Government Cloud.

проверка подлинности прокси-сервера;

Проверка подлинности прокси-сервера в настоящее время не поддерживается. Сейчас мы рекомендуем разрешить соединителю получать анонимный доступ к определенному сайту Интернета.

порты прокси-сервера;

Соединитель устанавливает исходящие TLS-подключения, используя метод CONNECT. По сути он создает туннель через исходящий прокси-сервер. В настройках прокси-сервера разрешите туннелирование к портам 443 и 80.

Примечание.

При запуске служебной шины по протоколу HTTPS используется порт 443. Однако по умолчанию служебная шина пытается напрямую подключить протокол TCP и возвращается к ПРОТОКОЛу HTTPS только в случае сбоя прямого подключения.

Проверка TLS

Не используйте проверку TLS для трафика соединителя, так как это вызывает проблемы с трафиком соединителя. Соединитель использует сертификат для проверки подлинности в службе прокси приложения и может быть потерян сертификат во время проверки TLS.

Настройка использования прокси-сервера между соединителем и серверным приложением

Использование перенаправленного прокси-сервера для обмена данными с серверным приложением является особым требованием в некоторых средах. Чтобы включить прокси-сервер пересылки, выполните следующие действия.

Шаг 1. Добавление требуемого значения реестра на сервер

- Чтобы включить использование прокси-сервера по умолчанию, добавьте значение реестра (DWORD)

UseDefaultProxyForBackendRequests = 1в раздел реестра конфигурации соединителя, расположенный вHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connector.

Шаг 2. Настройка прокси-сервера вручную с помощью команды netsh

- Включите групповую политику

Make proxy settings per-machine. Групповая политика найдена в:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Групповая политика должна быть задана, а не иметь набор политик для каждого пользователя. - Запустите

gpupdate /forceна сервере. Кроме того, чтобы обеспечить обновление групповой политики, перезагрузите сервер. - Запустите командную строку с повышенными привилегиями с правами администратора и введите

control inetcpl.cpl. - Настройте необходимые параметры прокси-сервера.

Эти параметры позволяют соединителю использовать тот же прокси-сервер пересылки для связи с Azure и серверным приложением. Измените файл MicrosoftEntraPrivateNetworkConnectorService.exe.config , чтобы изменить прокси-сервер пересылки. Конфигурация перенаправленного прокси-сервера описана в разделах об обходе исходящих прокси-серверов и использовании исходящего прокси-сервера.

Примечание.

Существует множество способов настройки прокси-сервера для доступа к Интернету в операционной системе. Параметры прокси-сервера, настроенные с помощью NETSH WINHTTP (запуска NETSH WINHTTP SHOW PROXY для проверки), переопределяют параметры прокси-сервера, настроенные на шаге 2.

Служба обновления соединителя использует прокси-сервер компьютера. Параметр найден в MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config файле.

Устранение неполадок в работе соединителя через прокси-сервера и с подключением к службе

Теперь весь трафик должен проходить через прокси-сервер. Если вы столкнетесь с проблемами, попробуйте применить следующие сведения об устранении неполадок.

Чтобы определять и устранять проблемы с подключением соединителя, мы рекомендуем записывать сетевые данные во время запуска службы соединителя. Ниже приведены некоторые рекомендации, как записывать и фильтровать данные трассировки сети.

Вы можете использовать выбранное средство мониторинга. Для целей этой статьи используется анализатор сообщений (Майкрософт).

Примечание.

Microsoft Message Analyzer (MMA) упразднен, а пакеты для его загрузки удалены с сайтов microsoft.com 25 ноября 2019 года. В настоящее время корпорация Майкрософт не разрабатывает аналог Microsoft Message Analyzer. Рекомендуем воспользоваться другим сторонним инструментом для анализа сетевого протокола, например Wireshark.

Следующие примеры относятся к анализатору сообщений, но принципы могут быть применены к любому средству анализа.

Сбор трафика соединителя

Для первоначального устранения неполадок сделайте следующее:

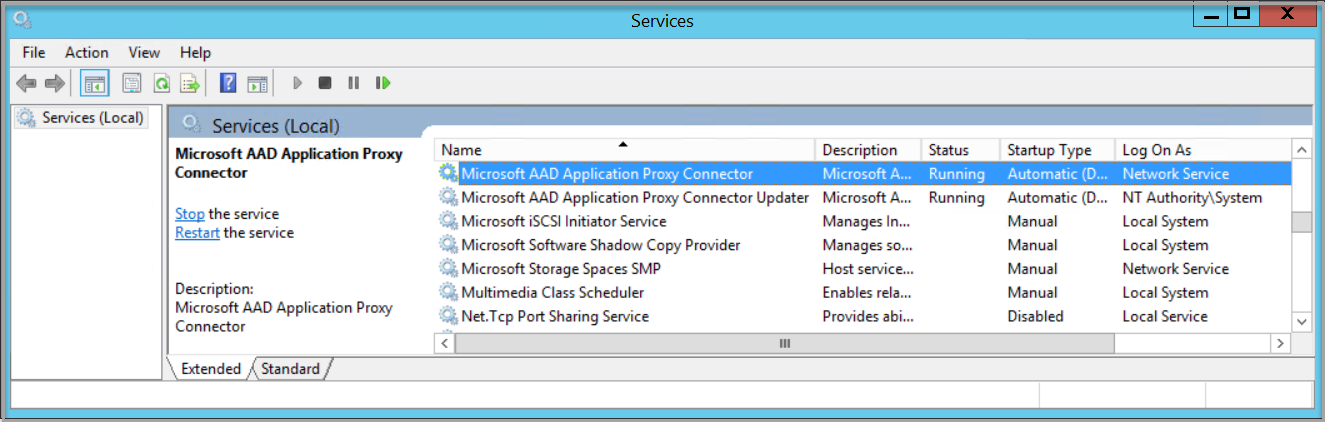

Остановите

services.mscслужбу соединителя частной сети Microsoft Entra.

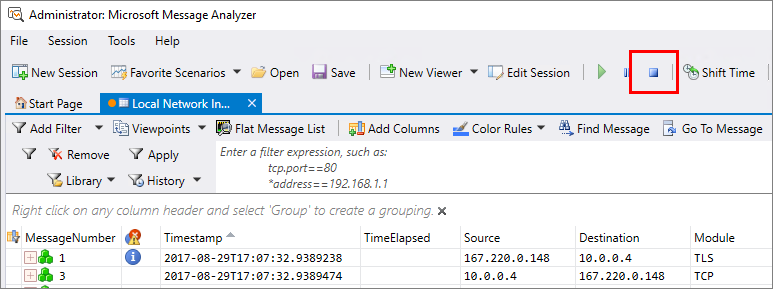

Запустите анализатор сообщений от имени администратора.

Выберите Start local trace (Запустить локальную трассировку).

Запустите службу соединителя частной сети Microsoft Entra.

Остановите запись сетевых данных.

Проверка, обходит ли трафик соединителя исходящие прокси

Если вы ожидаете, что соединитель будет выполнять прямые подключения к службам прокси приложения, SynRetransmit ответы на порт 443 указывают на наличие проблемы с сетью или брандмауэром.

Используйте фильтр анализатора сообщений для выявления неудачных попыток подключения протокола TCP. Введите property.TCPSynRetransmit в поле фильтра и выберите Применить.

Пакет синхронизации (SYN) — это первый пакет, отправляемый для установления TCP-подключения. Если ответ на этот пакет не возвращается, пакет SYN отправляется еще раз. Фильтр можно использовать для просмотра любых повторно передаваемых пакетов SYN. Затем можно проверка, соответствуют ли эти пакеты SYN любому трафику, связанному с соединителем.

Проверка, использует ли трафик соединителя исходящие прокси

Если вы настроили трафик соединителя частной сети для передачи через прокси-серверы, найдите неудачные https подключения к прокси-серверу.

Используйте фильтр анализатора сообщений, чтобы определить неудачное подключение HTTPS к прокси-серверу. Введите (https.Request or https.Response) and tcp.port==8080 фильтр анализатора сообщений, заменив 8080 порт службы прокси-сервера. Чтобы просмотреть результаты фильтрации, выберите Применить.

Указанный выше фильтр отбирает только HTTP-запросы на порт прокси-сервера и его ответы. Нужно найти запросы CONNECT, которые демонстрируют взаимодействие с прокси-сервером. В случае успеха вы получите ответ OK с HTTP-кодом 200.

Если отобразятся другие коды ответов, например 407 или 502, это означает, что прокси-сервер требует проверки подлинности или не разрешает передачу трафика по другой причине. На этом этапе следует обратиться в службу поддержки прокси-сервера.