Использование прокси приложения Microsoft Entra для публикации локальных приложений для удаленных пользователей

Прокси приложения Microsoft Entra обеспечивает безопасный удаленный доступ к локальным веб-приложениям. После единого входа в Идентификатор Microsoft Entra пользователи могут получить доступ как к облачным, так и к локальным приложениям через внешний URL-адрес или внутренний портал приложений. Например, прокси приложения могут предоставлять удаленный доступ и единый вход в удаленный рабочий стол, SharePoint, Teams, Tableau, Qlik и бизнес-приложения (LOB).

Прокси приложения Microsoft Entra:

Простое использование. Пользователи могут получить доступ к локальным приложениям так же, как они получают доступ к Microsoft 365 и другим приложениям SaaS, интегрированным с идентификатором Microsoft Entra. Вам не нужно изменять или обновлять приложения для работы с прокси приложениями.

Безопасная. Локальные приложения могут использовать элементы управления авторизацией Azure и аналитику безопасности. Например, локальные приложения могут использовать условный доступ и двухфакторную проверку подлинности. Прокси приложения не требует открытия входящих подключений через брандмауэр.

Экономия. Локальные решения обычно требуют настройки и обслуживания демилитаризованных зон (DMZ), пограничных серверов или других сложных инфраструктур. Прокси приложения выполняется в облаке, что упрощает использование. Чтобы использовать прокси приложения, вам не нужно изменять сетевую инфраструктуру или устанавливать больше устройств в локальной среде.

Кончик

Если у вас уже есть идентификатор Microsoft Entra, его можно использовать как одну плоскость управления, чтобы обеспечить простой и безопасный доступ к локальным приложениям.

Хотя и не исчерпывающий, приведенный ниже список иллюстрирует примеры использования прокси приложения в сценарии гибридного сосуществования:

- Публикация локальных веб-приложений на внешних устройствах в упрощенном режиме без динамического анализа данных

- Поддержка единого входа на устройствах, ресурсах и приложениях в облаке и локальной среде

- Поддержка многофакторной проверки подлинности для приложений в облаке и локальной среде

- Быстрое использование облачных функций с безопасностью Microsoft Cloud

- Централизация управления учетными записями пользователей

- Централизация управления удостоверениями и безопасностью

- Автоматическое добавление или удаление доступа пользователей к приложениям на основе членства в группах

В этой статье объясняется, как идентификатор Microsoft Entra и прокси приложения предоставляют удаленным пользователям возможность единого входа. Пользователи безопасно подключаются к локальным приложениям без VPN или двух домашних серверов и правил брандмауэра. В этой статье показано, как прокси приложения предоставляет возможности и преимущества безопасности облака в локальных веб-приложениях. Он также описывает архитектуру и топологии, которые возможны.

Кончик

Прокси приложения включает как службу прокси приложения, которая выполняется в облаке, так и соединитель частной сети, который выполняется на локальном сервере. Идентификатор Microsoft Entra, служба прокси приложения и соединитель частной сети работают вместе, чтобы безопасно передать маркер входа пользователя из идентификатора Microsoft Entra в веб-приложение.

Прокси приложения работает с:

- Веб-приложения, использующие интегрированные проверка подлинности Windows для проверки подлинности

- Веб-приложения, использующие доступ на основе форм или заголовков

- Веб-API, которые вы хотите предоставить расширенным приложениям на разных устройствах

- Приложения, размещенные за шлюзом удаленных рабочих столов

- Расширенные клиентские приложения, интегрированные с библиотекой проверки подлинности Майкрософт (MSAL)

Прокси приложения поддерживает единый вход. Дополнительные сведения о поддерживаемых методах см. в разделе "Выбор метода единого входа".

Удаленный доступ в прошлом

Ранее уровень управления для защиты внутренних ресурсов от злоумышленников при облегчении доступа удаленных пользователей был все в сети dmZ или периметра. Но решения VPN и обратного прокси-сервера, развернутые в dmZ, используемые внешними клиентами для доступа к корпоративным ресурсам, не подходят для облачного мира. Обычно они страдают от следующих недостатков:

- Затраты на оборудование

- Обеспечение безопасности (исправление, мониторинг портов и т. д.)

- Проверка подлинности пользователей на границе

- Проверка подлинности пользователей на веб-серверах в сети периметра

- Обслуживание VPN-доступа для удаленных пользователей с распределением и настройкой программного обеспечения VPN-клиента. Кроме того, обслуживание присоединенных к домену серверов в dmZ, которые могут быть уязвимы для внешних атак.

В современном облачном мире идентификатор Microsoft Entra ID лучше всего подходит для управления тем, кто и что получает в вашей сети. Прокси приложения Microsoft Entra интегрируется с современными технологиями проверки подлинности и облачными технологиями, такими как приложения SaaS и поставщики удостоверений. Эта интеграция позволяет пользователям получать доступ к приложениям из любого места. Не только прокси приложения более подходит для современных цифровых рабочих мест, это более безопасно, чем VPN и обратные прокси-решения и проще реализовать. Удаленные пользователи могут получить доступ к локальным приложениям так же, как и к приложениям Microsoft и другим приложениям SaaS, интегрированным с идентификатором Microsoft Entra. Вам не нужно изменять или обновлять приложения для работы с прокси приложениями. Кроме того, прокси приложения не требует открытия входящих подключений через брандмауэр. С помощью прокси приложения вы просто задали его и забыли.

Будущее удаленного доступа

В современном цифровом рабочем месте пользователи работают в любом месте с несколькими устройствами и приложениями. Единственной константой является удостоверение пользователя. Поэтому первым шагом в безопасной сети сегодня является использование возможностей управления удостоверениями Microsoft Entra в качестве уровня управления безопасностью. Модель, использующая удостоверение в качестве плоскости управления, обычно состоит из следующих компонентов:

- Поставщик удостоверений для отслеживания пользователей и сведений, связанных с пользователем.

- Каталог устройств для поддержания списка устройств, имеющих доступ к корпоративным ресурсам. Этот каталог содержит соответствующие сведения об устройстве (например, тип устройства, целостность и т. д.).

- Служба оценки политик, чтобы определить, соответствует ли пользователь и устройство политике, заданной администраторами безопасности.

- Возможность предоставления или запрета доступа к ресурсам организации.

С помощью прокси приложения идентификатор Microsoft Entra отслеживает пользователей, которым требуется доступ к веб-приложениям, опубликованным локально и в облаке. Она предоставляет центральную точку управления для этих приложений. Хотя это не обязательно, рекомендуется также включить условный доступ Microsoft Entra. Определив условия проверки подлинности и получения доступа пользователями, вы также гарантируете, что правильные пользователи получают доступ к вашим приложениям.

Заметка

Важно понимать, что прокси приложения Microsoft Entra предназначен в качестве замены VPN или обратного прокси-сервера для перемещаемых (или удаленных) пользователей, которым требуется доступ к внутренним ресурсам. Он не предназначен для внутренних пользователей в корпоративной сети. Внутренние пользователи, которые ненужным образом используют прокси приложения, могут привести к непредвиденным и нежелательным проблемам с производительностью.

Общие сведения о том, как работает прокси приложения

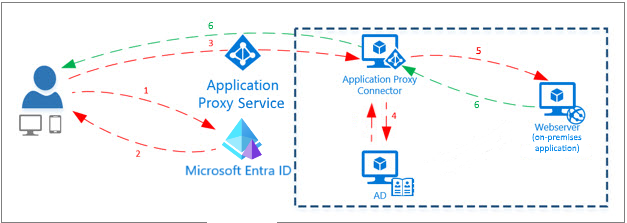

На схеме показано, как идентификатор Microsoft Entra и прокси приложения работают вместе, чтобы обеспечить единый вход в локальные приложения.

- Пользователь направляется на страницу входа Microsoft Entra после доступа к приложению через конечную точку.

- Идентификатор Microsoft Entra отправляет маркер на клиентское устройство пользователя после успешного входа.

- Клиент отправляет маркер в службу прокси приложения. Служба получает имя участника-пользователя (UPN) и имя субъекта-службы безопасности (SPN) из маркера. Затем прокси приложения отправляет запрос соединителю.

- Соединитель выполняет проверку подлинности единого входа от имени пользователя.

- Соединитель отправляет запрос в локальное приложение.

- Ответ отправляется через соединитель и службу прокси приложения пользователю.

Заметка

Как и большинство гибридных агентов Microsoft Entra, соединитель частной сети не требует открытия входящих подключений через брандмауэр. Трафик пользователя на шаге 3 завершается в службе прокси приложения. Соединитель частной сети, который находится в частной сети, отвечает за остальную часть связи.

| Компонент | Описание |

|---|---|

| Конечная точка | Конечная точка — это URL-адрес или портал конечного пользователя. Пользователи могут получать доступ к приложениям за пределами сети, доступ к внешнему URL-адресу. Пользователи в сети могут получить доступ к приложению через URL-адрес или портал конечного пользователя. Когда пользователи переходят к одной из этих конечных точек, они проходят проверку подлинности в идентификаторе Microsoft Entra, а затем направляются через соединитель в локальное приложение. |

| Идентификатор Microsoft Entra | Идентификатор Microsoft Entra выполняет проверку подлинности с помощью каталога клиента, хранящегося в облаке. |

| Служба прокси приложения | Эта служба прокси приложения выполняется в облаке в составе идентификатора Microsoft Entra. Он передает маркер входа от пользователя в соединитель частной сети. Прокси приложения перенаправит все доступные заголовки запроса и задает заголовки в зависимости от протокола в IP-адрес клиента. Если входящий запрос к прокси-серверу уже имеет этот заголовок, IP-адрес клиента добавляется в конец разделенного запятыми списка, который является значением заголовка. |

| Соединитель частной сети | Соединитель — это упрощенный агент, работающий в Windows Server в сети. Соединитель управляет взаимодействием между прокси-службой приложения в облаке и локальным приложением. Соединитель использует только исходящие подключения, поэтому вам не нужно открывать входящие порты в сетях с подключением к Интернету. Соединители являются без отслеживания состояния и извлекают данные из облака по мере необходимости. Дополнительные сведения о соединителях, таких как балансировка нагрузки и проверка подлинности, см. в статье "Общие сведения о соединителях частной сети Microsoft Entra". |

| Active Directory (AD) | Active Directory выполняет локальную проверку подлинности для учетных записей домена. При настройке единого входа соединитель взаимодействует с AD, чтобы выполнить дополнительную проверку подлинности. |

| Локальное приложение | Наконец, пользователь может получить доступ к локальному приложению. |

Прокси приложения — это служба Microsoft Entra, настроенная в Центре администрирования Microsoft Entra. Он позволяет публиковать внешнюю общедоступную конечную точку URL-адреса HTTP/HTTPS в облаке Azure, которая подключается к URL-адресу внутреннего сервера приложений в вашей организации. Эти локальные веб-приложения можно интегрировать с идентификатором Microsoft Entra для поддержки единого входа. Затем пользователи могут получать доступ к локальным веб-приложениям таким же образом, как и к приложениям Microsoft 365 и другим приложениям SaaS.

К компонентам этой функции относятся служба прокси приложения, которая выполняется в облаке, соединитель частной сети, который является упрощенным агентом, работающим на локальном сервере, и идентификатором Microsoft Entra, который является поставщиком удостоверений. Все три компонента работают вместе, чтобы предоставить пользователю возможность единого входа для доступа к локальным веб-приложениям.

После проверки подлинности пользователя внешние пользователи могут получать доступ к локальным веб-приложениям с помощью URL-адреса отображения или Мои приложения на настольных компьютерах или устройствах iOS/MAC. Например, прокси приложения могут предоставлять удаленный доступ и единый вход на удаленный рабочий стол, сайты SharePoint, Tableau, Qlik, Outlook в Интернете и бизнес-приложения (LOB).

Аутентификация

Существует несколько способов настройки приложения для единого входа, а выбранный метод зависит от используемой проверки подлинности приложения. Прокси приложения поддерживает следующие типы приложений:

- Веб-приложения

- Веб-API, которые вы хотите предоставить расширенным приложениям на разных устройствах

- Приложения, размещенные за шлюзом удаленных рабочих столов

- Расширенные клиентские приложения, интегрированные с библиотекой проверки подлинности Майкрософт (MSAL)

Прокси приложения работает с приложениями, используюющими следующий собственный протокол проверки подлинности:

- Интегрированная проверка подлинности Windows (IWA). Для IWA соединители частной сети используют ограниченное делегирование Kerberos (KCD) для проверки подлинности пользователей в приложении Kerberos.

Прокси приложения также поддерживает следующие протоколы проверки подлинности со сторонней интеграцией или в определенных сценариях конфигурации:

- Проверка подлинности на основе заголовков. Этот метод входа использует стороннюю службу проверки подлинности с именем PingAccess и используется, когда приложение использует заголовки для проверки подлинности. В этом сценарии проверка подлинности обрабатывается PingAccess.

- Проверка подлинности на основе форм или паролей. С помощью этого метода проверки подлинности пользователи войдите в приложение с помощью имени пользователя и пароля при первом доступе к нему. После первого входа идентификатор Microsoft Entra предоставляет имя пользователя и пароль приложению. В этом сценарии проверка подлинности обрабатывается идентификатором Microsoft Entra.

- Проверка подлинности SAML. Единый вход на основе SAML поддерживается для приложений, использующих протоколы SAML 2.0 или WS-Federation. С помощью единого входа SAML Microsoft Entra проходит проверку подлинности в приложении с помощью учетной записи Microsoft Entra пользователя.

Дополнительные сведения о поддерживаемых методах см. в разделе "Выбор метода единого входа".

Преимущества безопасности

Решение удаленного доступа, предлагаемое прокси приложениями и Microsoft Entra, поддерживает несколько преимуществ безопасности, которые могут воспользоваться клиентами, в том числе:

Прошедший проверку подлинности доступ. Прокси приложения лучше всего подходит для публикации приложений с предварительной проверкой подлинности , чтобы убедиться, что только прошедшие проверку подлинности подключения попали в сеть. Трафик не может передаваться через службу прокси приложения в локальную среду без допустимого маркера для приложений, опубликованных с предварительной проверкой подлинности. Предварительная проверка подлинности, по своей природе, блокирует значительное количество целевых атак, так как только прошедшие проверку подлинности удостоверения могут получить доступ к внутреннему приложению.

Условный доступ. Более подробные элементы управления политикой можно применять перед созданием подключений к сети. С помощью условного доступа можно определить ограничения на трафик, который позволяет попасть в серверное приложение. Вы создаете политики, ограничивающие входы в зависимости от расположения, силы проверки подлинности и профиля риска пользователей. По мере развития условного доступа добавляются дополнительные элементы управления, чтобы обеспечить дополнительную безопасность, например интеграцию с Microsoft Defender для облака Приложениями. интеграция приложений Defender для облака позволяет настроить локальное приложение для мониторинга в режиме реального времени, используя условный доступ для мониторинга сеансов и управления ими в режиме реального времени на основе политик условного доступа.

Завершение трафика. Весь трафик к внутреннему приложению завершается в службе прокси приложения в облаке во время повторной установки сеанса с серверным сервером. Эта стратегия подключения означает, что серверные серверы не предоставляют прямой HTTP-трафик. Они лучше защищены от целевых атак DoS (отказ в обслуживании), так как брандмауэр не подвергается атакам.

Весь доступ исходящий. Соединители частной сети используют только исходящие подключения к службе прокси приложения в облаке через порты 80 и 443. Без входящих подключений нет необходимости открывать порты брандмауэра для входящих подключений или компонентов в dmZ. Все подключения исходящие и через безопасный канал.

Аналитика безопасности и аналитика на основе Машинное обучение (машинного обучения). Так как это часть идентификатора Microsoft Entra, прокси приложения может использовать Защита идентификации Microsoft Entra (требуется лицензирование Premium P2). Защита идентификации Microsoft Entra объединяет аналитику безопасности машинного обучения с веб-каналами данных корпорации Майкрософт Подразделение цифровых преступлений и Центр реагирования на безопасность Майкрософт для упреждающего выявления скомпрометированных учетных записей. Защита идентификации Microsoft Entra обеспечивает защиту от входа в режиме реального времени. Он учитывает такие факторы, как доступ из инфицированных устройств, через анонимизацию сетей или из нетипичных и вряд ли расположений, чтобы увеличить профиль риска сеанса. Этот профиль риска используется для защиты в режиме реального времени. Многие из этих отчетов и событий уже доступны через API для интеграции с системами SIEM.

Удаленный доступ как услуга. Вам не нужно беспокоиться о обслуживании и исправлении локальных серверов, чтобы обеспечить удаленный доступ. Прокси приложения — это служба масштабирования Интернета, которая принадлежит Корпорации Майкрософт, поэтому вы всегда получаете последние исправления безопасности и обновления. Неиспаченное программное обеспечение по-прежнему учитывает большое количество атак. По данным Министерства национальной безопасности, до 85 процентов целевых атак можно предотвратить. С этой моделью службы вам больше не придется нести тяжелое бремя управления пограничными серверами, чтобы исправить их по мере необходимости.

Интеграция Intune. При использовании Intune корпоративный трафик направляется отдельно от личного трафика. Прокси приложения гарантирует проверку подлинности корпоративного трафика. Прокси приложения и возможности Управляемого браузера Intune также можно использовать вместе, чтобы обеспечить удаленным пользователям безопасный доступ к внутренним веб-сайтам с устройств iOS и Android.

Стратегия развития облака

Еще одним основным преимуществом реализации прокси приложения является расширение идентификатора Microsoft Entra в локальной среде. На самом деле реализация прокси приложения является ключевым шагом при перемещении организации и приложений в облако. Перейдя в облако и вдали от локальной проверки подлинности, вы сокращаете локальный объем ресурсов и используете возможности управления удостоверениями Microsoft Entra в качестве плоскости управления. При минимальном или отсутствии обновлений существующих приложений у вас есть доступ к облачным возможностям, таким как единый вход, многофакторная проверка подлинности и централизованное управление. Установка необходимых компонентов для прокси приложения — это простой процесс для создания платформы удаленного доступа. И путем перехода в облако у вас есть доступ к последним функциям Microsoft Entra, обновлениям и функциям, таким как высокий уровень доступности и аварийное восстановление.

Дополнительные сведения о переносе приложений в идентификатор Microsoft Entra см. в разделе "Перенос приложений в идентификатор Microsoft Entra".

Архитектура

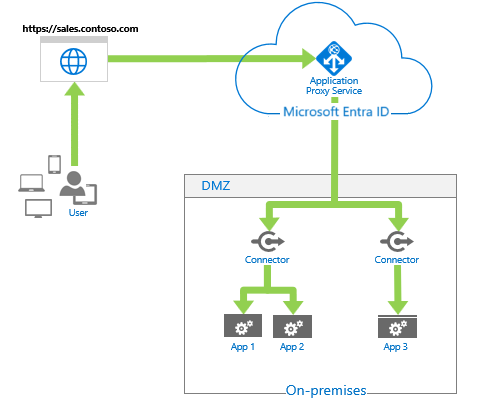

На схеме показано, как службы проверки подлинности Microsoft Entra и прокси приложения работают совместно, чтобы обеспечить единый вход в локальные приложения пользователям.

- После доступа пользователя к приложению через конечную точку пользователь перенаправляется на страницу входа Microsoft Entra. Если вы настроили политики условного доступа, в настоящее время проверяются конкретные условия, чтобы убедиться, что вы соответствуете требованиям безопасности вашей организации.

- После успешного входа идентификатор Microsoft Entra отправляет маркер на клиентское устройство пользователя.

- Клиент отправляет маркер в службу прокси приложения, которая извлекает имя участника-пользователя (UPN) и имя субъекта безопасности (SPN) из маркера.

- Прокси приложения перенаправит запрос, который выбирается соединителем частной сети.

- Соединитель выполняет дополнительную проверку подлинности от имени пользователя (необязательно в зависимости от метода проверки подлинности), запрашивает внутреннюю конечную точку сервера приложений и отправляет запрос в локальное приложение.

- Ответ сервера приложений отправляется через соединитель в службу прокси приложения.

- Ответ отправляется из службы прокси приложения пользователю.

Прокси приложения Microsoft Entra состоит из облачной службы прокси приложения и локального соединителя. Соединитель прослушивает запросы из службы прокси приложения и обрабатывает подключения к внутренним приложениям. Важно отметить, что все сообщения происходят по протоколу TLS и всегда создаются в соединителе в службе прокси приложения. То есть только исходящие подключения. Соединитель использует сертификат клиента для проверки подлинности в службе прокси приложения для всех вызовов. Единственным исключением для безопасности подключения является начальный этап установки, в котором устанавливается сертификат клиента. Дополнительные сведения см. в прокси-сервере приложения под капотом .

Соединитель частной сети Microsoft Entra

Прокси приложения использует соединитель частной сети Microsoft Entra. Тот же соединитель используется Частный доступ Microsoft Entra. Дополнительные сведения о соединителях см. в статье Microsoft Entra private network connector.

Другие варианты использования

До этого момента мы сосредоточились на использовании прокси приложения для публикации локальных приложений во внешнем режиме при включении единого входа во все облачные и локальные приложения. Однако существуют и другие варианты использования прокси приложения, которые стоит упомянуть. К ним относятся:

- Безопасно опубликуйте REST API. Если у вас есть бизнес-логика или API, работающие локально или размещенные на виртуальных машинах в облаке, прокси приложения предоставляет общедоступную конечную точку для доступа к API. Доступ к конечной точке API позволяет управлять проверкой подлинности и авторизацией, не требуя входящих портов. Она обеспечивает дополнительную безопасность с помощью функций Microsoft Entra ID P1 или P2, таких как многофакторная проверка подлинности и условный доступ на основе устройств с устройствами На основе устройств с устройствами На основе устройств с устройствами iOS, MAC и Android с помощью Intune. Дополнительные сведения см. в статье "Как включить собственные клиентские приложения для взаимодействия с прокси-приложениями и защитить API с помощью OAuth 2.0 с идентификатором Microsoft Entra и Управление API".

- Службы удаленных рабочих столов (RDS). Для развертываний RDS уровня "Стандартный" требуются открытые входящие подключения. Однако развертывание RDS с прокси приложения имеет постоянное исходящее подключение с сервера, на котором запущена служба соединителя. Таким образом, вы можете предложить пользователям больше приложений, публикуя локальные приложения через службы удаленных рабочих столов. Вы также можете уменьшить область атаки развертывания с ограниченным набором двухфакторной проверки подлинности и элементов управления условным доступом к RDS.

- Публикация приложений, которые подключаются с помощью WebSockets. Поддержка Qlik Sense доступна в общедоступной предварительной версии и будет расширена в других приложениях в будущем.

- Включите собственные клиентские приложения для взаимодействия с прокси-приложениями. Вы можете использовать прокси приложения Microsoft Entra для публикации веб-приложений, но также можно использовать для публикации собственных клиентских приложений , настроенных с помощью библиотеки проверки подлинности Майкрософт (MSAL). Собственные клиентские приложения отличаются от веб-приложений, так как они установлены на устройстве, а веб-приложения доступны через браузер.

Заключение

То, как мы работаем и используем инструменты, которые мы используем, быстро меняются. С большим количеством сотрудников, использующих собственные устройства для работы и постоянного использования приложений Software-as-Service (SaaS), способ управления и защиты своих данных организациями также должен развиваться. Компании больше не работают исключительно внутри своих стен, защищенных рвом, который окружает их границу. Данные перемещается в большее место, чем когда-либо раньше, как в локальных, так и в облачных средах. Эта эволюция помогла повысить производительность и способность пользователей к совместной работе, но также делает защиту конфиденциальных данных более сложной.

Независимо от того, используете ли вы идентификатор Microsoft Entra для управления пользователями в гибридном сценарии сосуществования или заинтересованы в запуске пути в облако, реализация прокси приложения Microsoft Entra может помочь уменьшить размер локального пространства, предоставив удаленный доступ в качестве службы.

Организации должны воспользоваться преимуществами прокси приложения сегодня, чтобы воспользоваться следующими преимуществами:

- Публикация локальных приложений на внешних устройствах без затрат, связанных с обслуживанием традиционных VPN или других локальных решений для публикации веб-сайтов и подходом dmZ

- Единый вход для всех приложений, будь то Microsoft 365 или другие приложения SaaS и включая локальные приложения.

- Облачная безопасность масштабирования, в которой Microsoft Entra использует данные телеметрии Microsoft 365 для предотвращения несанкционированного доступа

- Интеграция Intune для проверки подлинности корпоративного трафика

- Централизация управления учетными записями пользователей

- Автоматическое обновление, чтобы обеспечить наличие последних исправлений для системы безопасности

- Новые функции по мере их выпуска; последняя поддержка единого входа SAML и более детальное управление файлами cookie приложений