Аутентификация LDAP и сервер Многофакторной идентификации Azure

По умолчанию на сервере Многофакторной идентификации Azure настроен импорт или синхронизация пользователей из Active Directory. Однако его можно настроить на привязку к другим каталогам LDAP, например к каталогу ADAM или конкретному контроллеру домена Active Directory. При подключении к каталогу по протоколу LDAP сервер Многофакторной идентификации Azure может функционировать в качестве прокси-сервера LDAP и выполнять аутентификацию. Сервер Многофакторной идентификации Azure также может использовать привязку LDAP в качестве целевого объекта RADIUS для предварительной проверки подлинности пользователей IIS или для первичной проверки подлинности на пользовательском портале Многофакторной идентификации Azure.

Чтобы использовать Многофакторную идентификацию Azure в качестве прокси-сервера LDAP, сервер Многофакторной идентификации Azure вставляется между клиентом LDAP (например, устройством VPN или приложением) и сервером каталогов LDAP. Сервер Многофакторной идентификации Azure необходимо настроить так, чтобы он мог взаимодействовать с клиентскими серверами и с каталогом LDAP. В такой конфигурации сервер Многофакторной идентификации Azure принимает запросы LDAP от клиентских серверов и приложений и перенаправляет их на целевой сервер каталога LDAP для проверки основных учетных данных. Если каталог LDAP проверяет основные учетные данные и убеждается в их действительности, то служба Многофакторной идентификации Azure выполняет повторную проверку идентификатора и отправляет ответ обратно клиенту LDAP. Полная проверка подлинности завершается успешно, только если проверка подлинности сервера LDAP и двухфакторная проверка подлинности выполнены успешно.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать запросы многофакторной проверки подлинности (MFA), что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Многофакторной идентификации Azure с помощью последней программы миграции, включенной в последнее обновление сервера Многофакторной идентификации Azure. Дополнительные сведения см. в статье "Миграция сервера Многофакторной идентификации Azure".

Чтобы приступить к работе с облачной MFA, см. статью Учебник. Защита пользовательских событий входа с помощью многофакторной проверки подлинности Azure.

Настройка аутентификации LDAP

Для настройки проверки подлинности LDAP установите сервер Многофакторной идентификации Azure на сервере Windows. Это можно сделать следующим образом:

Добавление клиента LDAP

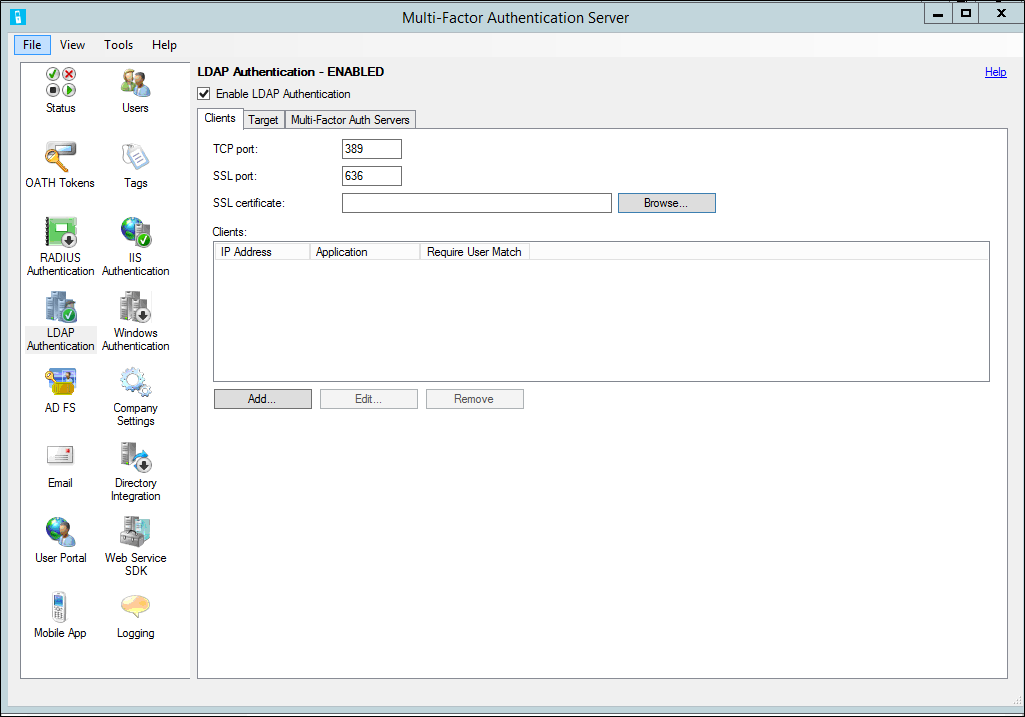

На сервере Многофакторной идентификации Azure в левом меню щелкните значок аутентификации LDAP.

Установите флажок Включить проверку подлинности LDAP.

На вкладке "Клиенты" измените значение для TCP-порта и SSL (TLS)-порта, если службу LDAP в службе Многофакторной идентификации Azure необходимо привязать к нестандартным портам для прослушивания запросов LDAP.

Если между клиентом и сервером Многофакторной идентификации Azure планируется использовать LDAPS, то на сервере, на котором работает упомянутый сервер MFA, необходимо установить сертификат TLS/SSL. Щелкните Обзор рядом с полем сертификата SSL (TLS) и выберите сертификат, который необходимо использовать для безопасного подключения.

Нажмите кнопку Добавить.

В диалоговом окне "Добавление LDAP-клиента" введите IP-адрес устройства, сервера или приложения, которое проходит аутентификацию на сервере, и (необязательно) имя приложения. Имя приложения отображается в отчетах сервера Многофакторной идентификации Azure. Кроме того, оно может отображаться в SMS-сообщениях и сообщениях о проверке подлинности мобильного приложения.

Установите флажок Требуется сопоставление пользователей многофакторной проверки подлинности, если все пользователи были или будут импортированы на сервер и пройдут двухфакторную проверку подлинности. Если значительное число пользователей еще не импортировано в сервер и (или) исключено из двухфакторной проверки подлинности, оставьте поле не проверка. Дополнительные сведения об этом параметре см. в файле справки сервера MFA.

Повторите эти действия, чтобы добавить дополнительные клиенты LDAP.

Настройка подключения каталога LDAP

Если служба Многофакторной идентификации Azure настроена на получение проверок подлинности LDAP, данная служба должна передавать эти проверки в каталог LDAP. Таким образом, на вкладке «Целевой объект» отображается единственный неактивный параметр использования целевого объекта LDAP.

Примечание.

Интеграция с каталогами не гарантирована для каталогов, отличных от доменных служб Active Directory.

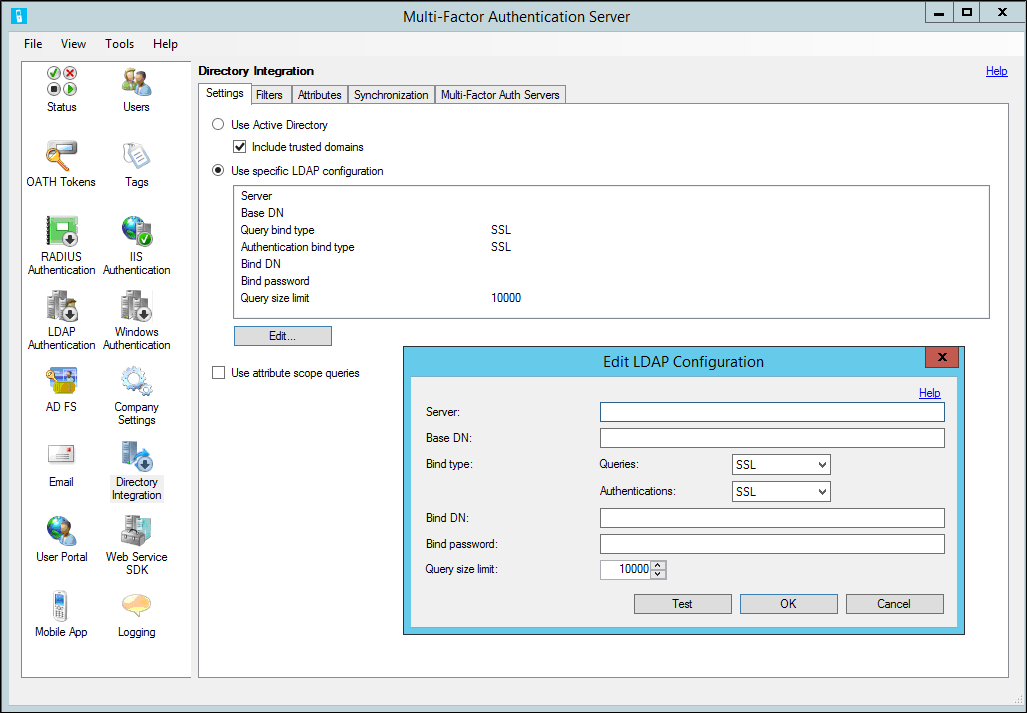

Для настройки подключения каталога LDAP щелкните значок Интеграция каталогов.

На вкладке "Параметры" установите переключатель Использовать определенную конфигурацию LDAP.

Нажмите кнопку Изменить.

В диалоговом окне «Изменение конфигурации LDAP» заполните поля сведениями, нужными для подключения к каталогу LDAP. Описание полей есть в файле справки по серверу Многофакторной идентификации Azure.

Проверьте LDAP-подключение. Для этого нажмите кнопку Проверка.

Если проверка LDAP-подключения оказалась успешной, нажмите кнопку ОК.

Перейдите на вкладку Фильтры. Сервер предварительно настроен на загрузку контейнеров, групп безопасности и пользователей из Active Directory. При привязке к другому каталогу LDAP, скорее всего, понадобится изменить отображаемые фильтры. Для получения дополнительных сведений о фильтрах щелкните ссылку Справка.

Перейдите на вкладку Атрибуты. Сервер предварительно настроен на сопоставление с атрибутами из Active Directory.

При привязке к другому каталогу LDAP или для изменения предварительно настроенных сопоставлений атрибутов нажмите кнопку Изменить.

В диалоговом окне «Изменение атрибутов» измените сопоставления атрибутов LDAP для каталога. Имена атрибутов можно вводить или выбирать, нажимая кнопку …, расположенную рядом с каждым полем. Для получения дополнительных сведений об атрибутах щелкните ссылку Справка.

Нажмите кнопку ОК .

Щелкните значок Параметры компании и перейдите на вкладку Разрешение имени пользователя.

При подключении к Active Directory с сервера, присоединенного к домену, оставьте переключатель Для сопоставления имен пользователей использовать ИД безопасности Windows выбранным. В противном случае щелкните переключатель Для сопоставления имен пользователей использовать атрибут уникального идентификатора LDAP.

Если установлен переключатель Для сопоставления имен пользователей использовать атрибут уникального идентификатора LDAP, сервер Многофакторной идентификации Azure будет пытаться сопоставить каждое имя пользователя с уникальным идентификатором в каталоге LDAP. Поиск LDAP выполняется на основе атрибутов имени пользователя, определенных на вкладке "Атрибуты интеграции > каталогов". При проверке подлинности пользователя имя пользователя разрешается в уникальный идентификатор в каталоге LDAP. Уникальный идентификатор используется для поиска пользователя в файле данных Многофакторной идентификации Azure. Это позволяет выполнять сравнения без учета регистра, а также использовать длинные и короткие форматы имени пользователя.

После выполнения этих действий сервер MFA ожидает в настроенных портах передачи данных запросов на доступ LDAP от настроенных клиентов и действует в качестве прокси-сервера, который перенаправляет эти запросы в каталог LDAP для аутентификации.

Настройка клиента LDAP

Для настройки клиента LDAP используйте следующие рекомендации.

- Настраивайте устройство, сервер или приложение для проверки подлинности по протоколу LDAP с сервером Многофакторной идентификации Azure таким образом, как будто это ваш каталог LDAP. Используйте те же параметры, которые обычно используются для подключения непосредственно к каталогу LDAP, но используйте сервер Многофакторной идентификации Azure для имени сервера или IP-адреса.

- Настройте время ожидания LDAP на 30–60 секунд, чтобы обеспечить достаточно времени для проверки учетных данных пользователя с помощью каталога LDAP, выполнения второй шага проверки подлинности, получения ответа и ответа на запрос доступа LDAP.

- При использовании LDAPS устройство или сервер, отправляющий запросы LDAP, должен доверять сертификату TLS/SSL, установленному на сервере Многофакторной идентификации Azure.