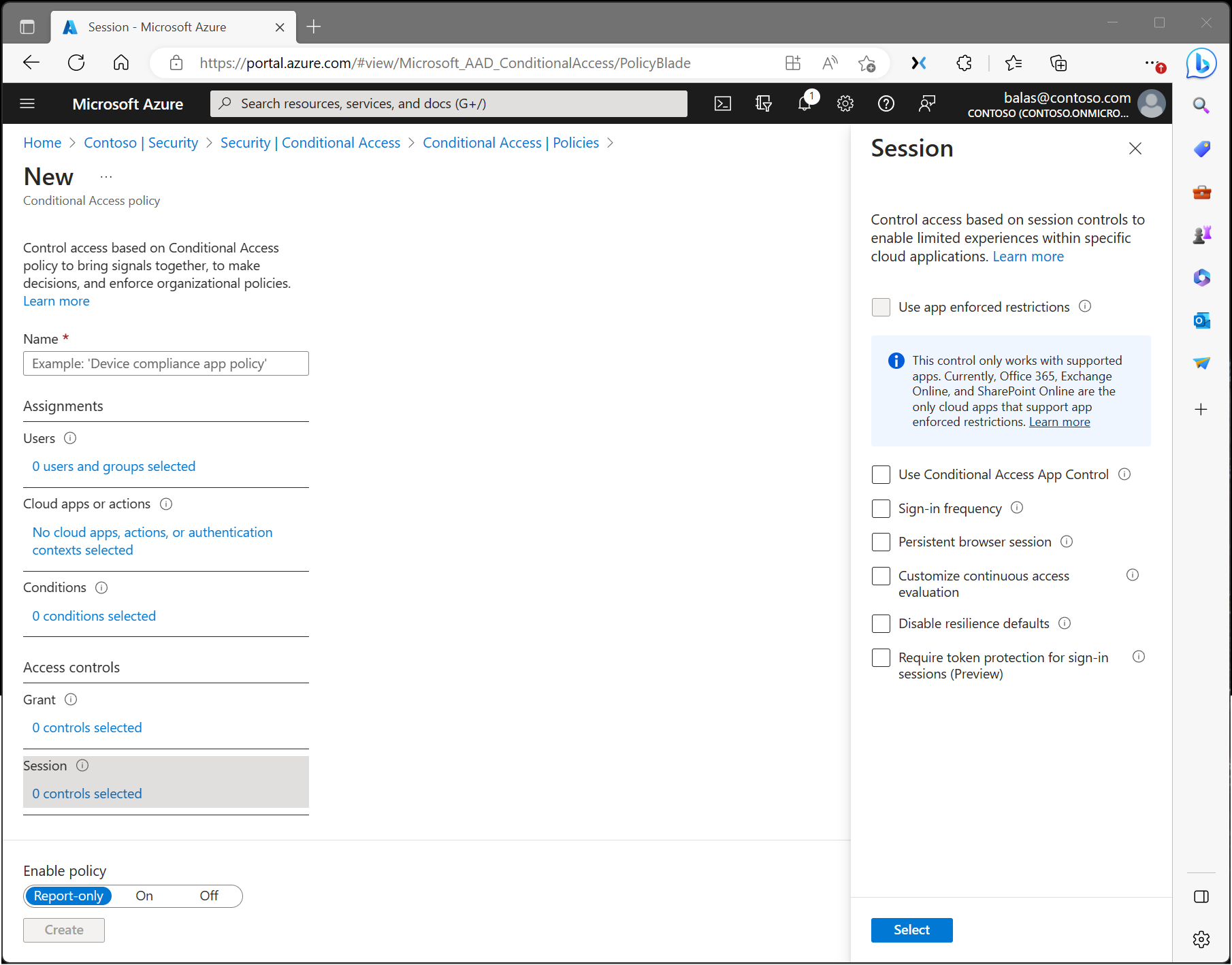

Условный доступ: сеанс

Применяя политику условного доступа, администратор может использовать элементы управления сеансами, чтобы ограничить взаимодействие в определенных облачных приложениях.

Ограничения, применяемые приложением

Организации могут использовать этот элемент управления, чтобы требовать от Microsoft Entra ID передачу сведений об устройстве в выбранные облачные приложения. Сведения об устройстве позволяют облачным приложениям получать информацию о том, что подключение относится к совместимому или присоединенному к домену устройству, и обновляет взаимодействие с сеансом. Выбранное облачное приложение использует сведения об устройствах для предоставления пользователям ограниченных или полных возможностей. Ограничено, если устройство не управляется или не соответствует требованиям, и не ограничено, если устройство управляется и соответствует требованиям.

Список поддерживаемых приложений и настройка политик см. в следующих статьях:

- Время ожидания сеанса простоя для Microsoft 365.

- Включение ограниченного доступа с помощью SharePoint Online

- Включение ограниченного доступа с помощью Exchange Online

Управление условным доступом к приложениям

Элемент управления условным доступом использует архитектуру обратного прокси-сервера и однозначно интегрирован с условным доступом Microsoft Entra. Условный доступ Microsoft Entra позволяет применять элементы управления доступом к приложениям вашей организации на основе определенных условий. Условия определяют, к каким пользователям или группам пользователей, облачным приложениям и расположениям и сетям применяется политика условного доступа. После определения условий пользователи могут направлять пользователей в приложения Microsoft Defender для облака, где можно защитить данные с помощью управления условным доступом, применяя элементы управления доступом и сеансами.

Функция управления настройками условного доступа для приложений позволяет в режиме реального времени отслеживать и контролировать доступ пользователей к приложениям и сеансы с помощью политик доступа и сеансов. Политики доступа и сеанса используются на портале Defender для облачных приложений для уточнения фильтров и определения выполняемых действий. Возможности политик доступа и сеансов

- Предотвращение кражи данных. Вы можете заблокировать загрузку, вырезание, копирование и печать конфиденциальных документов, например, на неуправляемым устройствах.

- Защита при скачивании. Вместо блокирования возможности скачивания конфиденциальных документов, можно потребовать, чтобы документы были помечены и защищены с помощью Azure Information Protection. Это действие гарантирует защиту документа и доступ пользователей ограничен в потенциально рискованном сеансе.

- Запретить отправку ненаклеенных файлов: перед отправкой, распространением и использованием конфиденциального файла важно убедиться, что файл имеет правильную метку и защиту. Вы можете заблокировать возможность отправки файлов без меток, которые содержат конфиденциальные данные, пока пользователь не классифицирует содержимое.

- Мониторинг сеансов пользователей на соответствие требованиям (предварительная версия). При выполнении входа в приложение ненадежными пользователями осуществляется их мониторинг, а все их действия в рамках сеанса регистрируются. Благодаря этому вы можете исследовать и анализировать действия пользователя, чтобы понять, где и при каких условиях необходимо применять политики сеансов в будущем.

- Блокировка доступа (предварительная версия). Вы можете выборочно заблокировать доступ для отдельных приложений и пользователей в зависимости от нескольких факторов риска. Например, можно включить блокировку, если используются сертификаты клиента для управления устройством.

- Блокировка настраиваемых действий. Некоторые приложения связаны с уникальными сценариями использования, которые могут представлять угрозу, включая отправку сообщений с конфиденциальным содержимым в такие приложения, как Microsoft Teams или Slack. В таких сценариях можно выполнять проверку сообщений на наличие конфиденциального содержимого и блокировать их в реальном времени.

Дополнительные сведения см. в статье Развертывание Управления условным доступом к приложениям для популярных приложений.

Частота входа

Периодичность входа определяет период времени, по истечении которого пользователю будет предложено войти снова при попытке доступа к ресурсу. Администраторы могут выбирать период времени (часы или дни) или каждый раз требовать выполнения повторной проверки подлинности.

Параметр частоты входа работает с приложениями, реализующими протоколы OAUTH2 или OIDC в соответствии со стандартами. Большинство собственных приложений Майкрософт для Windows, Mac и мобильных устройств, а также указанные ниже веб-приложения поддерживают этот параметр.

- Word, Excel, PowerPoint, Outlook

- OneNote Online

- Office.com

- Портал администрирования Microsoft 365

- Exchange Online

- SharePoint и OneDrive

- Веб-клиент команд

- Dynamics CRM Online

- Портал Azure

Дополнительные сведения см. в разделе Частота входа пользователя.

Сохраняемый сеанс браузера

Постоянный сеанс браузера позволяет пользователям оставаться в системе после закрытия и повторного открытия окна браузера.

Дополнительные сведения см. в разделе Частота входа пользователя.

Настройка непрерывной оценки доступа

Непрерывная оценка доступа включается автоматически как часть политик условного доступа организации. Для организаций, которым нужно отключить непрерывную оценку доступа, эта конфигурация теперь является подходящим вариантом в рамках управления сеансом в условном доступе. Политики непрерывной оценки доступа могут быть ограничены всеми пользователями или конкретными пользователями и группами. При создании новой политики или изменении существующей политики условного доступа администраторы могут использовать приведенные ниже параметры.

- Отключите только работу, если выбраны все ресурсы (ранее "Все облачные приложения"), условия не выбраны, и в разделе "Настройка непрерывного доступа сеанса>" выбран параметр "Настройка непрерывного доступа" в политике условного доступа. Можно отключить всех пользователей или отдельных пользователей и группы.

Отключить параметры устойчивости по умолчанию

Во время сбоя идентификатор Microsoft Entra расширяет доступ к существующим сеансам при применении политик условного доступа.

Если параметры устойчивости по умолчанию отключены, доступ отклоняется после истечения срока действия существующих сеансов. Дополнительные сведения см. в статье об условном доступе и параметрах устойчивости по умолчанию.

Требовать защиту маркеров для сеансов входа (предварительная версия)

Защита маркеров (иногда называемая привязкой маркеров в отрасли) пытается уменьшить атаки с помощью кражи маркеров, гарантируя, что маркер доступен только с предполагаемого устройства. Когда злоумышленник может украсть токен, перехватив или переиграв, он может олицетворить свою жертву до истечения срока действия или отзыва маркера. Кража маркеров считается относительно редким событием, но ущерб от него может быть значительным.

Предварительная версия работает только для определенных сценариев. Дополнительные сведения см. в статье "Условный доступ: защита маркеров (предварительная версия)".

Использование профиля безопасности глобального безопасного доступа

Использование профиля безопасности с условным доступом объединяет элементы управления удостоверениями с сетевой безопасностью в продукте Microsoft Security Service Edge (SSE) Интернет-доступ Microsoft Entra. Выбор этого элемента управления сеансом позволяет обеспечить осведомленность об удостоверениях и контексте в профилях безопасности, которые группируют различные политики, созданные и управляемые в глобальном безопасном доступе.