Сквозная проверка подлинности Microsoft Entra: техническое глубокое погружение

В этой статье представлен обзор работы сквозной проверки подлинности Microsoft Entra. Подробные технические сведения и информацию о безопасности см. в руководстве по безопасности.

Как работает сквозная проверка подлинности Microsoft Entra?

Примечание.

В качестве предварительных требований для сквозной проверки подлинности пользователям необходимо подготовить идентификатор Microsoft Entra из локальная служба Active Directory с помощью Microsoft Entra Подключение. Сквозная проверка подлинности не применяется к исключительно облачным пользователям.

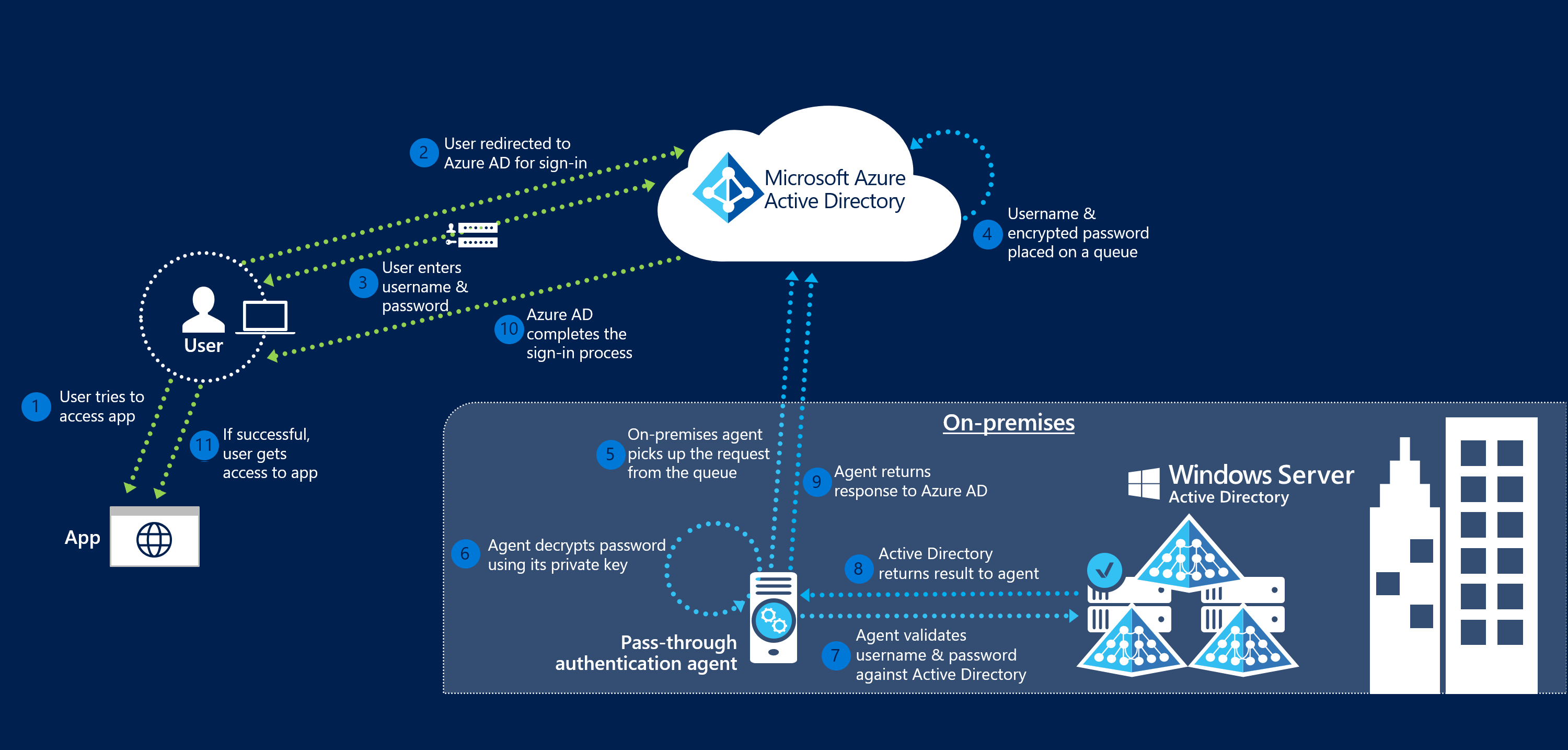

Когда пользователь пытается войти в приложение, защищенное идентификатором Microsoft Entra ID, и если в клиенте включена сквозная проверка подлинности, выполните следующие действия.

- Пользователь пытается получить доступ к приложению, например Outlook Web App.

- Если пользователь еще не вошел в систему, пользователь перенаправляется на страницу входа пользователя Microsoft Entra ID.

- Пользователь вводит имя пользователя на страницу входа в Microsoft Entra, а затем нажмите кнопку "Далее ".

- Пользователь вводит пароль на страницу входа в Microsoft Entra, а затем нажимает кнопку входа .

- Идентификатор Microsoft Entra при получении запроса на вход помещает имя пользователя и пароль (зашифрованный с помощью открытого ключа агентов проверки подлинности) в очереди.

- Локальный агент проверки подлинности получает имя пользователя и зашифрованный пароль из очереди. Обратите внимание, что агент не часто опрашивает запросы из очереди, но извлекает запросы через готовое постоянное подключение.

- Агент расшифровывает пароль, используя свой закрытый ключ.

- Затем агент проверяет имя пользователя и пароль в Active Directory, используя стандартные интерфейсы API Windows (механизм, похожий на используемый службами федерации Active Directory (AD FS)). Имя пользователя может быть локальным именем пользователя по умолчанию, обычно

userPrincipalNameили другим атрибутом, настроенным в Microsoft Entra Подключение (известном какAlternate ID). - Локальный контроллер домена Active Directory анализирует запрос и возвращает агенту соответствующий ответ ("успешно", "ошибка", "срок действия пароля истек" или "пользователь заблокирован").

- Агент проверки подлинности, в свою очередь, возвращает этот ответ в идентификатор Microsoft Entra.

- Идентификатор Microsoft Entra оценивает ответ и отвечает пользователю соответствующим образом. Например, идентификатор Microsoft Entra либо подписывает пользователя немедленно, либо запрашивает многофакторную проверку подлинности Microsoft Entra.

- После успешного входа в систему пользователь может получить доступ к приложению.

На схеме ниже показаны все соответствующие компоненты и шаги.

Следующие шаги

- Текущие ограничения. Сведения о том, какие сценарии поддерживаются, а какие нет.

- Краткое руководство. Получение и запуск на сквозной проверке подлинности Microsoft Entra.

- Перенос приложений на идентификатор Microsoft Entra: ресурсы, которые помогут перенести доступ к приложениям и проверку подлинности в идентификатор Microsoft Entra.

- Интеллектуальная блокировка. Настройте возможность интеллектуальной блокировки на клиенте для защиты учетных записей пользователей.

- Часто задаваемые вопросы. Найдите ответы на часто задаваемые вопросы.

- Устранение неполадок. Узнайте, как устранять распространенные проблемы со сквозной аутентификации.

- Руководство по безопасности. Получите дополнительные технические сведения о сквозной аутентификации.

- Гибридное присоединение к Microsoft Entra: настройте возможность гибридного соединения Microsoft Entra в клиенте для единого входа в облаке и локальных ресурсах.

- Microsoft Entra простой единый вход: узнайте больше об этой дополнительной функции.

- UserVoice: используйте форум Microsoft Entra для отправки новых запросов функций.