Руководство. Включение функции совместного управления для новых интернет-устройств

Если вы инвестируете в облако с помощью Intune для обеспечения безопасности и современной подготовки, возможно, вы не захотите потерять хорошо зарекомендовавшиеся процессы использования Configuration Manager для управления компьютерами в организации. Благодаря совместному управлению вы можете сохранить этот процесс на месте.

В этом руководстве описано, как настроить совместное управление устройствами с Windows 10 или более поздних версий в среде, в которой используется идентификатор Microsoft Entra и локальная служба Active Directory, но у вас нет гибридного экземпляра Идентификатора Microsoft Entra . Среда Configuration Manager включает один основной сайт со всеми ролями системы сайта, расположенными на том же сервере — сервере сайта. Это руководство начинается с того, что устройства с Windows 10 или более поздних версий уже зарегистрированы в Intune.

Если у вас есть гибридный экземпляр Microsoft Entra, который присоединяется к локальной службе Active Directory с идентификатором Microsoft Entra, рекомендуется выполнить инструкции из нашего дополнительного учебника Включение совместного управления для клиентов Configuration Manager.

Используйте это руководство, если:

- У вас есть устройства с Windows 10 или более поздних версий для совместного управления. Эти устройства могли быть подготовлены с помощью Windows Autopilot или напрямую от изготовителя оборудования.

- У вас есть устройства с Windows 10 или более поздней версии в Интернете, которыми вы сейчас управляете с помощью Intune, и вы хотите добавить в них клиент Configuration Manager.

В этом руководстве описан порядок выполнения перечисленных ниже задач.

- Ознакомьтесь с предварительными условиями для Azure и локальной среды.

- Запросите общедоступный SSL-сертификат для шлюза управления облаком (CMG).

- Включите службы Azure в Configuration Manager.

- Развертывание и настройка шлюза управления облачными клиентами.

- Настройте точку управления и клиенты для использования CMG.

- Включите совместное управление в Configuration Manager.

- Настройте Intune для установки клиента Configuration Manager.

Предварительные условия

Службы и среда Azure

Подписка Azure (бесплатная пробная версия).

Идентификатор Microsoft Entra P1 или P2.

Подписка Microsoft Intune с настроенной для автоматической регистрации устройств Intune.

Совет

Бесплатная пробная версия подписки Enterprise Mobility + Security включает microsoft Entra ID P1 или P2 и Microsoft Intune.

Вам больше не нужно приобретать и назначать пользователям отдельные лицензии Intune или Enterprise Mobility + Security. Дополнительные сведения см. в статье Вопросы и ответы о продукте и лицензировании.

Локальная инфраструктура

Поддерживаемая версия Configuration Manager current Branch.

В этом руководстве используется расширенный протокол HTTP , чтобы избежать более сложных требований к инфраструктуре открытых ключей. При использовании расширенного протокола HTTP основной сайт, используемый для управления клиентами, должен быть настроен на использование сертификатов, созданных Configuration Manager, для систем сайта HTTP.

Для центра управления мобильными устройствами (MDM) задано значение Intune.

Внешние сертификаты

Сертификат проверки подлинности сервера CMG. Этот SSL-сертификат получен от общедоступного и глобально доверенного поставщика сертификатов. Вы экспортируете этот сертификат в виде PFX-файла с закрытым ключом.

Далее в этом руководстве мы предоставим рекомендации по настройке запроса для этого сертификата.

Разрешения

В этом руководстве для выполнения задач используйте следующие разрешения:

- Учетная запись, которая является глобальным администратором идентификатора Microsoft Entra

- Учетная запись, которая является администратором домена в локальной инфраструктуре.

- Учетная запись, которая является полным администратором для всех областей в Configuration Manager

Запрос общедоступного сертификата для шлюза управления облаком

Если устройства находятся в Интернете, для совместного управления требуется CMG Configuration Manager. Шлюз управления облачными клиентами позволяет интернет-устройствам Windows взаимодействовать с локальным развертыванием Configuration Manager. Для установления доверия между устройствами и средой Configuration Manager шлюзу управления облачными клиентами требуется SSL-сертификат.

В этом руководстве используется общедоступный сертификат, называемый сертификатом проверки подлинности сервера CMG , который является производным от глобально доверенного поставщика сертификатов. Хотя можно настроить совместное управление с помощью сертификатов, которые являются производными от локального центра сертификации Майкрософт, использование самозаверяющих сертификатов выходит за рамки этого руководства.

Сертификат проверки подлинности сервера CMG используется для шифрования трафика связи между клиентом Configuration Manager и CMG. Сертификат выполняет трассировку обратно в доверенный корневой каталог для проверки удостоверения сервера для клиента. Общедоступный сертификат включает доверенный корневой каталог, которому клиенты Windows уже доверяют.

Сведения об этом сертификате:

- Вы определяете уникальное имя службы CMG в Azure, а затем указываете это имя в запросе на сертификат.

- Вы создаете запрос на сертификат на определенном сервере, а затем отправляете его поставщику общедоступных сертификатов, чтобы получить необходимый SSL-сертификат.

- Сертификат, полученный от поставщика, импортируется в систему, создающую запрос. Вы используете тот же компьютер для экспорта сертификата при последующем развертывании CMG в Azure.

- При установке шлюза управления облачными клиентами создается служба CMG в Azure, используя имя, указанное в сертификате.

Определение уникального имени шлюза управления облаком в Azure

При запросе сертификата проверки подлинности сервера CMG укажите уникальное имя для идентификации облачной службы (классической) в Azure. По умолчанию общедоступное облако Azure использует cloudapp.net, а CMG размещается в домене cloudapp.net как <YourUniqueDnsName.cloudapp.net>.

Совет

В этом руководстве сертификат проверки подлинности сервера CMG использует полное доменное имя (FQDN), которое заканчивается contoso.com. После создания CMG вы настроите запись канонического имени (CNAME) в общедоступной службе DNS организации. Эта запись создает псевдоним для CMG, который сопоставляется с именем, используемым в общедоступном сертификате.

Перед запросом общедоступного сертификата убедитесь, что имя, которое вы хотите использовать, доступно в Azure. Вы не создаете службу в Azure напрямую. Вместо этого Configuration Manager использует имя, указанное в общедоступном сертификате, чтобы создать облачную службу при установке шлюза управления облачными клиентами.

Войдите на портал Microsoft Azure.

Выберите Создать ресурс, выберите категорию Вычисления , а затем — Облачная служба. Откроется страница Облачная служба (классическая).

В поле DNS-имя укажите имя префикса для используемой облачной службы.

Этот префикс должен совпадать с тем, который будет использоваться позже при запросе общедоступного сертификата для сертификата проверки подлинности сервера CMG. В этом руководстве мы используем MyCSG, который создает пространство имен MyCSG.cloudapp.net. Интерфейс подтверждает, доступно ли имя или уже используется другой службой.

Убедившись, что имя, которое вы хотите использовать, доступно, вы можете отправить запрос на подпись сертификата (CSR).

Запрос сертификата

Используйте следующие сведения, чтобы отправить запрос на подпись сертификата для шлюза управления облачными клиентами общедоступному поставщику сертификатов. Измените следующие значения, чтобы они были соответствующими вашей среде:

- MyCMG для определения имени службы шлюза управления облаком

- Contoso в качестве названия компании

- Contoso.com как общественное достояние

Для создания CSR рекомендуется использовать сервер первичного сайта. При получении сертификата необходимо зарегистрировать его на том же сервере, который создал CSR. Эта регистрация гарантирует, что вы можете экспортировать закрытый ключ сертификата, который является обязательным.

Запросите тип поставщика ключей версии 2 при создании CSR. Поддерживаются только сертификаты версии 2.

Совет

По умолчанию при развертывании CMG выбран параметр Разрешить CMG функционировать в качестве облачной точки распространения и обслуживать содержимое из хранилища Azure . Несмотря на то, что облачное содержимое не требуется для совместного управления, оно полезно в большинстве сред.

Облачная точка распространения (CDP) не рекомендуется использовать. Начиная с версии 2107, вы не можете создавать новые экземпляры CDP. Чтобы предоставить содержимое интернет-устройствам, включите CMG для распространения содержимого. Дополнительные сведения см. в разделе Устаревшие функции.

Ниже приведены сведения о CSR шлюза управления облачными клиентами:

- Общее имя: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (например, MyCSG.contoso.com)

- Альтернативное имя субъекта: то же, что и общее имя (CN)

- Организация: название организации

- Отдел: для вашей организации

- Город: для вашей организации

- Состояние: на организацию

- Страна: для вашей организации

- Размер ключа: 2048

- Поставщик: Поставщик шифрования Microsoft RSA SChannel

Импорт сертификата

После получения общедоступного сертификата импортируйте его в локальное хранилище сертификатов компьютера, создавшего CSR. Затем экспортируйте сертификат в виде PFX-файла, чтобы использовать его для шлюза управления облачными клиентами в Azure.

Поставщики общедоступных сертификатов обычно предоставляют инструкции по импорту сертификата. Процесс импорта сертификата должен выглядеть следующим образом:

На компьютере, на который будет импортирован сертификат, найдите PFX-файл сертификата.

Щелкните файл правой кнопкой мыши и выберите Установить PFX.

Когда запустится мастер импорта сертификатов, нажмите кнопку Далее.

На странице Импортируемый файл нажмите кнопку Далее.

На странице Пароль введите пароль для закрытого ключа в поле Пароль и нажмите кнопку Далее.

Выберите параметр, чтобы сделать ключ экспортируемым.

На странице Хранилище сертификатов выберите Автоматически выбрать хранилище сертификатов в зависимости от типа сертификата, а затем нажмите кнопку Далее.

Нажмите Готово.

Экспорт сертификата

Экспортируйте сертификат проверки подлинности сервера CMG с сервера. При повторном экспорте сертификата его можно использовать для шлюза управления облаком в Azure.

На сервере, где вы импортировали общедоступный SSL-сертификат, запустите certlm.msc , чтобы открыть консоль диспетчера сертификатов.

В консоли диспетчерасертификатов выберите Личные> сертификаты. Затем щелкните правой кнопкой мыши сертификат проверки подлинности сервера CMG, зарегистрированный в предыдущей процедуре, и выберите Экспорт всех задач>.

В мастере экспорта сертификатов нажмите кнопку Далее, выберите Да, экспортируйте закрытый ключ и нажмите кнопку Далее.

На странице Формат файла экспорта выберите Обмен личной информацией — PKCS #12 (. PFX), нажмите кнопку Далее и введите пароль.

В поле имени файла укажите имя, например C:\ConfigMgrCloudMGServer. Вы будете ссылать на этот файл при создании CMG в Azure.

Нажмите кнопку Далее, а затем подтвердите следующие параметры, прежде чем нажать кнопку Готово , чтобы завершить экспорт:

- Экспорт ключей: Да

- Включить все сертификаты в путь сертификации: Да

- Формат файла: обмен персональными данными (*.pfx)

После завершения экспорта найдите PFX-файл и поместите его копию в папку C:\Certs на сервере основного сайта Configuration Manager, который будет управлять интернет-клиентами.

Папка Certs — это временная папка, используемая при перемещении сертификатов между серверами. Вы обращаетесь к файлу сертификата с сервера первичного сайта при развертывании CMG в Azure.

После копирования сертификата на сервер первичного сайта его можно удалить из личного хранилища сертификатов на рядовом сервере.

Включение облачных служб Azure в Configuration Manager

Чтобы настроить службы Azure из консоли Configuration Manager, используйте мастер настройки служб Azure и создайте два приложения Microsoft Entra:

- Серверное приложение: веб-приложение с идентификатором Microsoft Entra.

- Клиентское приложение: собственное клиентское приложение с идентификатором Microsoft Entra.

Выполните следующую процедуру на сервере первичного сайта:

Откройте консоль Configuration Manager, перейдите в раздел Администрирование>облачных служб>Azure и выберите Настроить службы Azure.

На странице Настройка службы Azure укажите понятное имя настраиваемой облачной службы управления. Например: Моя облачная служба управления.

Затем выберите Управление облаком>Далее.

Совет

Дополнительные сведения о конфигурациях, которые вы делаете в мастере, см. в статье Запуск мастера служб Azure.

На странице Свойства приложения для параметра Веб-приложение нажмите кнопку Обзор , чтобы открыть диалоговое окно Серверные приложения . Выберите Создать, а затем настройте следующие поля:

Имя приложения. Укажите понятное имя приложения, например веб-приложение для управления облаком.

URL-адрес homePage: Configuration Manager не использует это значение, но оно требуется для идентификатора Microsoft Entra. По умолчанию это значение равно

https://ConfigMgrService.URI идентификатора приложения. Это значение должно быть уникальным в клиенте Microsoft Entra. Он находится в маркере доступа, который клиент Configuration Manager использует для запроса доступа к службе. По умолчанию это значение равно

https://ConfigMgrService. Измените значение по умолчанию на один из следующих рекомендуемых форматов:-

api://{tenantId}/{string}, напримерapi://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}, напримерhttps://contoso.onmicrosoft.com/ConfigMgrService

-

Затем выберите Войти и укажите учетную запись глобального администратора Microsoft Entra. Configuration Manager не сохраняет эти учетные данные. Для этого пользователя не требуются разрешения в Configuration Manager и он не должен быть той же учетной записью, которая запускает мастер служб Azure.

После входа появятся результаты. Нажмите кнопку ОК , чтобы закрыть диалоговое окно Создание серверного приложения и вернуться на страницу Свойства приложения .

Для собственного клиентского приложения выберите Обзор , чтобы открыть диалоговое окно Клиентское приложение .

Выберите Создать , чтобы открыть диалоговое окно Создание клиентского приложения , а затем настройте следующие поля:

Имя приложения. Укажите понятное имя для приложения, например собственное клиентское приложение для управления облаком.

URL-адрес ответа. Configuration Manager не использует это значение, но оно требуется идентификатору Microsoft Entra. По умолчанию это значение равно

https://ConfigMgrClient.

Затем выберите Войти и укажите учетную запись глобального администратора Microsoft Entra. Как и веб-приложение, эти учетные данные не сохраняются и не требуют разрешений в Configuration Manager.

После входа появятся результаты. Нажмите кнопку ОК , чтобы закрыть диалоговое окно Создание клиентского приложения и вернуться на страницу Свойства приложения . Затем нажмите кнопку Далее , чтобы продолжить.

На странице Настройка параметров обнаружения установите флажок Включить обнаружение пользователей Microsoft Entra . Нажмите кнопку Далее, а затем завершите настройку диалоговых окон обнаружения для вашей среды.

Перейдите на страницы Сводка, Ход выполнения и Завершение , а затем закройте мастер.

Службы Azure для обнаружения пользователей Microsoft Entra теперь включены в Configuration Manager. Оставьте консоль открытой.

Откройте браузер и войдите на портал Azure.

Выберите Все службы> РегистрацияприложенийMicrosoft Entra ID>, а затем:

Выберите созданное веб-приложение.

Перейдите в раздел Разрешения API, выберите Предоставить согласие администратора для клиента, а затем нажмите кнопку Да.

Выберите собственное клиентское приложение, которое вы создали.

Перейдите в раздел Разрешения API, выберите Предоставить согласие администратора для клиента, а затем нажмите кнопку Да.

В консоли Configuration Manager перейдите в раздел Администрирование>Обзор>облачных служб>Azure и выберите свою службу Azure. Затем щелкните правой кнопкой мыши Microsoft Entra user Discover и выберите Запустить полное обнаружение сейчас. Нажмите кнопку Да, чтобы подтвердить действие.

На сервере первичного сайта откройте файл SMS_AZUREAD_DISCOVERY_AGENT.log Configuration Manager и найдите следующую запись, чтобы убедиться, что обнаружение работает: UDX успешно опубликовано для пользователей Microsoft Entra.

По умолчанию файл журнала находится в папке %Program_Files%\Microsoft Configuration Manager\Logs.

Создание облачной службы в Azure

В этом разделе руководства вы создадите облачную службу CMG, а затем создадите записи DNS CNAME для обеих служб.

Создание шлюза управления облачными клиентами

Используйте эту процедуру для установки шлюза управления облаком в качестве службы в Azure. Шлюз управления облачными клиентами устанавливается на сайте верхнего уровня иерархии. В этом руководстве мы продолжаем использовать основной сайт, где были зарегистрированы и экспортированы сертификаты.

На сервере первичного сайта откройте консоль Configuration Manager. Перейдите в раздел Администрирование>Обзор>шлюза управления облачными службами>, а затем выберите Создать шлюз управления облаком.

На странице Общие :

Выберите облачную среду для среды Azure. В этом руководстве используется AzurePublicCloud.

Выберите Развертывание Azure Resource Manager.

Войдите в подписку Azure. Configuration Manager заполняет дополнительные сведения на основе сведений, настроенных при включении облачных служб Azure для Configuration Manager.

Нажмите кнопку Далее, чтобы продолжить.

На странице Параметры перейдите к и выберите файл с именем ConfigMgrCloudMGServer.pfx. Этот файл экспортирован после импорта сертификата проверки подлинности сервера CMG. После указания пароля автоматически заполняются сведения об имени службы и развертывании на основе сведений в файле сертификата PFX.

Задайте сведения о регионе .

Для группы ресурсов используйте существующую группу ресурсов или создайте группу с понятным именем без пробелов, например ConfigMgrCloudServices. Если вы решили создать группу, она будет добавлена в качестве группы ресурсов в Azure.

Если вы не готовы к настройке в большом масштабе, введите 1 для параметра Экземпляры виртуальных машин. Количество экземпляров виртуальных машин позволяет масштабировать одну облачную службу CMG для поддержки дополнительных клиентских подключений. Позже вы можете использовать консоль Configuration Manager для возврата и изменения количества используемых экземпляров виртуальных машин.

Установите флажок Проверить отзыв сертификата клиента .

Установите флажок Разрешить CMG функционировать в качестве облачной точки распространения и обслуживать содержимое из хранилища Azure .

Нажмите кнопку Далее, чтобы продолжить.

Просмотрите значения на странице Оповещение и нажмите кнопку Далее.

Просмотрите страницу Сводка и нажмите кнопку Далее , чтобы создать облачную службу CMG. Нажмите кнопку Закрыть , чтобы завершить работу мастера.

Теперь в узле CMG консоли Configuration Manager можно просмотреть новую службу.

Создание записей DNS CNAME

При создании записи DNS для шлюза управления облачными клиентами вы разрешаете устройствам Windows 10 или более поздних версий в корпоративной сети и за ее пределами использовать разрешение имен для поиска облачной службы CMG в Azure.

Пример записи CNAME — MyCMG.contoso.com, который становится MyCMG.cloudapp.net. В этом примере происходит указанный ниже процесс.

Название компании — Contoso с общедоступным пространством имен DNS contoso.com.

Имя службы CMG — MyCMG, которая становится MyCMG.cloudapp.net в Azure.

Настройка точки управления и клиентов для использования CMG

Настройте параметры, позволяющие локальным точкам управления и клиентам использовать шлюз управления облаком.

Так как мы используем расширенный протокол HTTP для обмена данными с клиентами, нет необходимости использовать точку управления HTTPS.

Создание точки подключения шлюза управления облачными клиентами

Настройте сайт для поддержки расширенного протокола HTTP:

В консоли Configuration Manager перейдите в раздел Администрирование>Общие сведения о> сайтахконфигурации>сайта. Откройте свойства первичного сайта.

На вкладке Безопасность связи выберите параметр HTTPS или HTTP для параметра Использовать сертификаты, созданные Configuration Manager, для систем сайта HTTP. Затем нажмите кнопку ОК , чтобы сохранить конфигурацию.

Перейдите в раздел Администрирование>Общие сведения>о серверах конфигурации>сайта и ролях системы сайта. Выберите сервер с точкой управления, на которой нужно установить точку подключения CMG.

Выберите Добавить роли> системы сайтаДалее>.

Выберите Точка подключения шлюза управления облаком, а затем нажмите кнопку Далее , чтобы продолжить.

Просмотрите выбранные по умолчанию параметры на странице Точка подключения шлюза управления облаком и убедитесь, что выбрано правильное cmG.

Если у вас несколько cmg, можно использовать раскрывающийся список, чтобы указать другое CMG. Вы также можете изменить используемое CMG после установки.

Нажмите кнопку Далее, чтобы продолжить.

Нажмите кнопку Далее , чтобы начать установку, а затем просмотрите результаты на странице Завершение . Нажмите кнопку Закрыть , чтобы завершить установку точки подключения.

Перейдите в раздел Администрирование>Общие сведения>о серверах конфигурации>сайта и ролях системы сайта. Откройте свойства для точки управления, в которой установлена точка подключения.

На вкладке Общие установите флажок Разрешить трафик шлюза управления облаком Configuration Manager и нажмите кнопку ОК , чтобы сохранить конфигурацию.

Совет

Хотя это не обязательно для включения совместного управления, рекомендуется вносить такие же изменения для любых точек обновления программного обеспечения.

Настройка параметров клиента для направления клиентов на использование CMG

Используйте параметры клиента , чтобы настроить взаимодействие клиентов Configuration Manager с CMG:

Откройтеконсоль >администрирования>Configuration ManagerОбзор >параметров клиента, а затем измените сведения о параметрах клиента по умолчанию.

Выберите Облачные службы.

На странице Параметры по умолчанию задайте для следующих параметров значение Да:

Автоматическая регистрация новых присоединенных к домену устройств Windows 10 с помощью Идентификатора Microsoft Entra

Разрешить клиентам использовать шлюз управления облаком

Разрешить доступ к облачной точке распространения

На странице Политика клиента задайте для параметра Включить запросы политики пользователей от интернет-клиентовзначение Да.

Нажмите кнопку ОК , чтобы сохранить эту конфигурацию.

Включение совместного управления в Configuration Manager

С помощью конфигураций Azure, ролей системы сайта и параметров клиента можно настроить Configuration Manager для включения совместного управления. Однако вам по-прежнему потребуется выполнить несколько конфигураций в Intune после включения совместного управления, прежде чем это руководство будет завершено.

Одной из этих задач является настройка Intune для развертывания клиента Configuration Manager. Эта задача упрощается путем сохранения командной строки для развертывания клиента, доступной в мастере конфигурации совместного управления. Вот почему мы включаем совместное управление сейчас, прежде чем завершить настройку Для Intune.

Термин пилотная группа используется в диалоговых окнах совместного управления и конфигурации. Пилотная группа — это коллекция, которая содержит подмножество устройств Configuration Manager. Используйте пилотную группу для первоначального тестирования. При необходимости добавьте устройства, пока не будете готовы к перемещению рабочих нагрузок для всех устройств Configuration Manager.

Срок использования пилотной группы для рабочих нагрузок не ограничен. Пилотную группу можно использовать неограниченное время, если вы не хотите перемещать рабочую нагрузку на все устройства Configuration Manager.

Перед началом процедуры создания пилотной группы рекомендуется создать подходящую коллекцию. Затем можно выбрать эту коллекцию, не выходя из процедуры. Может потребоваться несколько коллекций, так как для каждой рабочей нагрузки можно назначить другую пилотную группу.

Включение совместного управления для версий 2111 и более поздних

Начиная с Configuration Manager версии 2111, интерфейс совместного подключения изменился. Мастер настройки подключения к облаку упрощает включение совместного управления и других облачных функций. Вы можете выбрать упрощенный набор рекомендуемых параметров по умолчанию или настроить собственные функции подключения к облаку. Существует также новая встроенная коллекция устройств для совместного управления соответствующими устройствами , которые помогут вам идентифицировать клиентов. Дополнительные сведения о включении совместного управления см. в статье Включение подключения к облаку.

Примечание.

При использовании нового мастера рабочие нагрузки не перемещаются одновременно с включением совместного управления. Чтобы переместить рабочие нагрузки, вы измените свойства совместного управления после включения подключения к облаку.

Включение совместного управления для версий 2107 и более ранних

При включении совместного управления можно использовать общедоступное облако Azure, облако Azure для государственных организаций или облако Azure 21Vianet для Китая (добавлено в версии 2006). Чтобы включить совместное управление, выполните следующие инструкции.

В консоли Configuration Manager перейдите в рабочую область Администрирование , разверните узел Облачные службы и выберите узел Подключение облака . Выберите Настроить подключение к облаку на ленте, чтобы открыть мастер настройки облачного подключения.

Для версии 2103 и более ранних разверните узел Облачные службы и выберите узел Совместное управление . Выберите Настроить совместное управление на ленте, чтобы открыть мастер настройки совместного управления.

На странице подключения мастера для среды Azure выберите одну из следующих сред:

Общедоступное облако Azure

Облако Azure для государственных организаций

Облако Azure для Китая (добавлено в версии 2006)

Примечание.

Перед подключением к облаку Azure для Китая обновите клиент Configuration Manager до последней версии на своих устройствах.

При выборе облака Azure для Китая или облака Azure для государственных организаций параметр Отправить в центр администрирования Microsoft Endpoint Manager для подключения клиента отключается.

Нажмите Войти. Войдите в систему с правами глобального администратора Microsoft Entra и нажмите кнопку Далее. Вы входите в систему один раз для целей этого мастера. Учетные данные не хранятся или повторно не будут использоваться в другом месте.

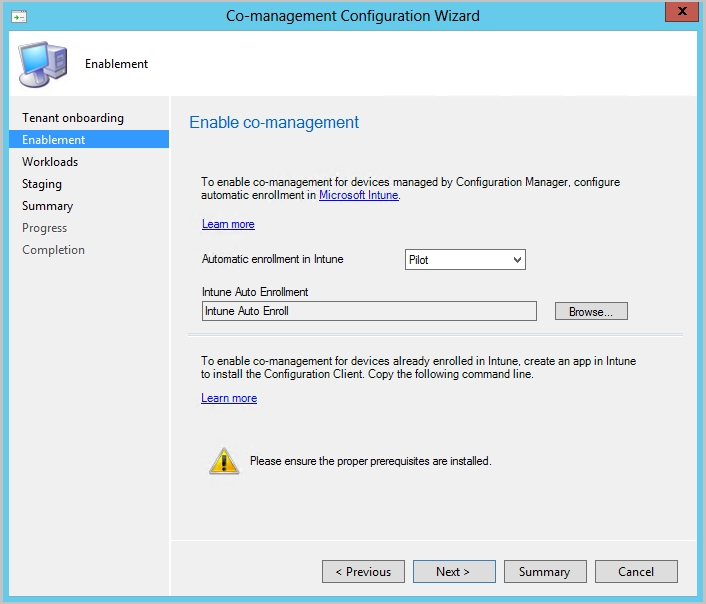

На странице Включение выберите следующие параметры:

Автоматическая регистрация в Intune. Включает автоматическую регистрацию клиентов в Intune для существующих клиентов Configuration Manager. Этот параметр позволяет включить совместное управление для подмножества клиентов, чтобы сначала протестировать совместное управление, а затем развернуть совместное управление с помощью поэтапного подхода. Если пользователь отменит регистрацию устройства, оно будет повторно зарегистрировано при следующей оценке политики.

- Пилотный проект. В Intune автоматически регистрируются только клиенты Configuration Manager, которые являются членами коллекции автоматической регистрации Intune .

- Все: включите автоматическую регистрацию для всех клиентов под управлением Windows 10 версии 1709 или более поздней.

- Нет. Отключите автоматическую регистрацию для всех клиентов.

Автоматическая регистрация Intune. Эта коллекция должна содержать все клиенты, которые вы хотите подключить к совместному управлению. Это, по сути, надмножество всех остальных промежуточных коллекций.

Автоматическая регистрация не является немедленной для всех клиентов. Такое поведение помогает лучше масштабировать регистрацию для больших сред. Configuration Manager случайным образом определяет регистрацию на основе количества клиентов. Например, если в вашей среде 100 000 клиентов, при включении этого параметра регистрация происходит в течение нескольких дней.

Новое совместно управляемое устройство теперь автоматически регистрируется в службе Microsoft Intune на основе маркера устройства Microsoft Entra. Для запуска автоматической регистрации не нужно ждать, пока пользователь войдет на устройство. Это изменение помогает сократить количество устройств с состоянием регистрации Ожидание входа пользователя. Для поддержки этого поведения устройство должно работать под управлением Windows 10 версии 1803 или более поздней. Дополнительные сведения см. в разделе Состояние регистрации совместного управления.

Если у вас уже есть устройства, зарегистрированные в совместном управлении, новые устройства регистрируются сразу после того, как они соответствуют предварительным требованиям.

Для интернет-устройств, которые уже зарегистрированы в Intune, скопируйте и сохраните команду на странице Включение . Эта команда используется для установки клиента Configuration Manager в качестве приложения в Intune для интернет-устройств. Если вы не сохраните эту команду сейчас, вы можете в любое время просмотреть конфигурацию совместного управления, чтобы получить эту команду.

Совет

Команда отображается только в том случае, если выполнены все предварительные требования, например настройка шлюза управления облаком.

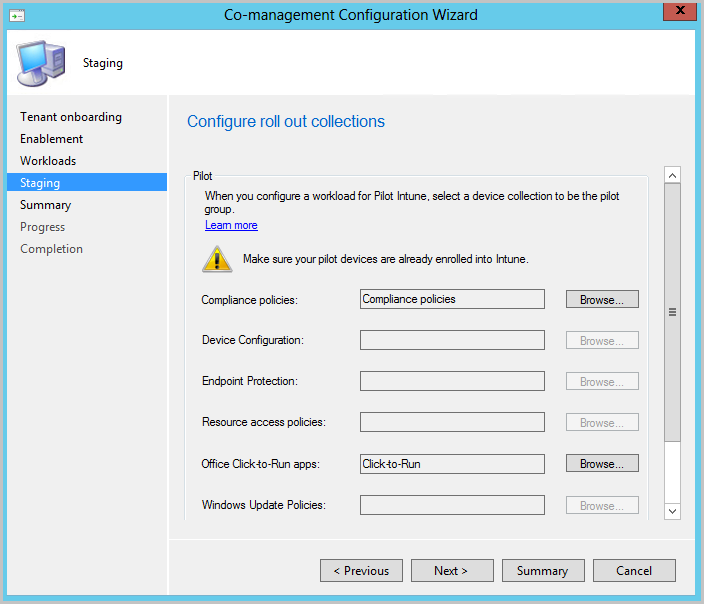

На странице Рабочие нагрузки для каждой рабочей нагрузки выберите группу устройств для управления с помощью Intune. Дополнительные сведения см. в разделе Рабочие нагрузки.

Если вы хотите включить только совместное управление, вам не нужно переключать рабочие нагрузки сейчас. Вы можете переключить рабочие нагрузки позже. Дополнительные сведения см. в разделе Переключение рабочих нагрузок.

- Пилотная версия Intune: переключает связанную рабочую нагрузку только для устройств в пилотных коллекциях, которые будут указаны на странице Промежуточное. У каждой рабочей нагрузки может быть другая пилотная коллекция.

- Intune: переключает связанную рабочую нагрузку для всех совместно управляемых устройств с Windows 10 или более поздних версий.

Важно!

Перед переключением рабочих нагрузок убедитесь, что соответствующая рабочая нагрузка правильно настроена и развернута в Intune. Убедитесь, что рабочие нагрузки всегда управляются одним из средств управления для ваших устройств.

На странице Промежуточное управление укажите пилотную коллекцию для каждой рабочей нагрузки, для которых задано значение Pilot Intune.

Чтобы включить совместное управление, завершите работу мастера.

Развертывание клиента Configuration Manager с помощью Intune

Intune можно использовать для установки клиента Configuration Manager на устройствах с Windows 10 или более поздних версий, которые в настоящее время управляются только с помощью Intune.

Затем, когда ранее неуправляемое устройство с Windows 10 или более поздней версии регистрируется в Intune, оно автоматически устанавливает клиент Configuration Manager.

Примечание.

Если вы планируете развернуть клиент Configuration Manager на устройствах, проходящих через Autopilot, рекомендуется выбрать пользователей для назначения клиента Configuration Manager, а не устройств.

Это действие позволит избежать конфликта между установкой бизнес-приложений и приложений Win32 во время Autopilot.

Создание приложения Intune для установки клиента Configuration Manager

На сервере первичного сайта войдите в Центр администрирования Microsoft Intune. Затем перейдите в раздел Приложения>Все приложения>Добавить.

Для параметра Тип приложения выберите Бизнес-приложение в разделе Другое.

Для файла пакета приложения перейдите к расположению файла Configuration Manager ccmsetup.msi (например, C:\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Затем нажмите кнопку Открыть>ОК.

Выберите Сведения о приложении, а затем укажите следующие сведения:

Описание: введите Клиент Configuration Manager.

Издатель: введите Майкрософт.

Аргументы командной строки: укажите

CCMSETUPCMDкоманду. Вы можете использовать команду, сохраненную на странице Включение мастера конфигурации совместного управления. Эта команда включает имена облачной службы и дополнительные значения, позволяющие устройствам устанавливать клиентское программное обеспечение Configuration Manager.Структура командной строки должна быть похожа

CCMSETUPCMDна этот пример, в котором используются только параметры иSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Совет

Если у вас нет команды, вы можете просмотреть свойства

CoMgmtSettingsProdв консоли Configuration Manager, чтобы получить копию команды. Команда отображается только в том случае, если вы выполнили все предварительные требования, такие как настройка шлюза управления облачными клиентами.

Нажмите кнопку ОК>Добавить. Приложение создается и становится доступным в консоли Intune. Когда приложение будет доступно, вы можете использовать следующий раздел, чтобы назначить его устройствам из Intune.

Назначение приложения Intune для установки клиента Configuration Manager

Следующая процедура развертывает приложение для установки клиента Configuration Manager, созданного в предыдущей процедуре:

Войдите в Центр администрирования Microsoft Intune. Выберите Приложения>Все приложения, а затем — Начальная загрузка установки клиента ConfigMgr. Это приложение, созданное для развертывания клиента Configuration Manager.

Выберите Свойства, а затем — Изменить для назначений. Выберите Добавить группу в разделе Обязательные назначения, чтобы задать группы Microsoft Entra с пользователями и устройствами, которые вы хотите участвовать в совместном управлении.

Выберите Проверить и сохранить>Сохранить, чтобы сохранить конфигурацию. Теперь приложение требуется пользователям и устройствам, которым оно назначено. После установки клиента Configuration Manager на устройстве приложение управляется совместным управлением.

Сводка

После выполнения действий по настройке, описанных в этом руководстве, можно приступить к совместному управлению устройствами.

Дальнейшие действия

- Проверьте состояние совместно управляемых устройств с помощью панели мониторинга совместного управления.

- Используйте Windows Autopilot для подготовки новых устройств.

- Используйте правила условного доступа и соответствия Intune для управления доступом пользователей к корпоративным ресурсам.