Использование политики VPN и VPN для каждого приложения на устройствах Android Enterprise в Microsoft Intune

Виртуальные частные сети (VPN) позволяют пользователям получать удаленный доступ к ресурсам организации, в том числе из дома, из отелей, кафе и т. д. В Microsoft Intune можно настроить клиентские vpn-приложения на устройствах Android Enterprise с помощью политики конфигурации приложений. Затем разверните эту политику с конфигурацией VPN на устройствах в организации.

Вы также можете создать политики VPN, которые используются определенными приложениями. Эта функция называется VPN для каждого приложения. Когда приложение активно, оно может подключиться к VPN и получить доступ к ресурсам через VPN. Если приложение неактивно, VPN не используется.

Данная функция применяется к:

- Android Enterprise

Существует два способа создания политики конфигурации приложений для vpn-клиентского приложения:

- Конструктор конфигураций

- Данные JSON

В этой статье показано, как создать политику конфигурации VPN и VPN-приложений для каждого приложения с помощью обоих вариантов.

Примечание.

Многие параметры конфигурации VPN-клиента похожи. Но каждое приложение имеет свои уникальные ключи и параметры. Если у вас есть вопросы, обратитесь к поставщику VPN.

Подготовка к работе

Android не активирует подключение VPN-клиента автоматически при открытии приложения. VPN-подключение необходимо запустить вручную. Кроме того, вы можете использовать always-on VPN для запуска подключения.

Следующие VPN-клиенты поддерживают политики конфигурации приложений Intune:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

При создании политики VPN в Intune вы выбираете другие ключи для настройки. Эти имена ключей зависят от разных приложений VPN-клиента. Таким образом, имена ключей в вашей среде могут отличаться от примеров, приведенных в этой статье.

Конструктор конфигураций и данные JSON могут успешно использовать проверку подлинности на основе сертификата. Если для проверки подлинности VPN требуются сертификаты клиента, создайте профили сертификатов перед созданием политики VPN. Политики конфигурации VPN-приложений используют значения из профилей сертификатов.

Устройства с личным рабочим профилем Android Enterprise поддерживают сертификаты SCEP и PKCS. Полностью управляемые, выделенные и корпоративные устройства с рабочим профилем Android Enterprise поддерживают только сертификаты SCEP. Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Общие сведения о VPN для каждого приложения

При создании и тестировании VPN для каждого приложения базовый поток включает в себя следующие шаги.

- Выберите приложение VPN-клиента. Перед началом работы (в этой статье) отобразится список поддерживаемых приложений.

- Получите идентификаторы пакетов приложений, которые будут использовать VPN-подключение. Получение идентификатора пакета приложения (в этой статье) показывает, как это сделать.

- Если для проверки подлинности VPN-подключения используются сертификаты, создайте и разверните профили сертификатов перед развертыванием политики VPN. Убедитесь, что профили сертификатов успешно развернуты. Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

- Добавьте приложение VPN-клиента в Intune и разверните его для пользователей и устройств.

- Создайте политику конфигурации VPN-приложения. Используйте идентификаторы пакетов приложений и сведения о сертификате в политике.

- Разверните новую политику VPN.

- Убедитесь, что приложение VPN-клиента успешно подключено к VPN-серверу.

- Когда приложение активно, убедитесь, что трафик из приложения успешно проходит через VPN.

Получение идентификатора пакета приложения

Получите идентификатор пакета для каждого приложения, которое будет использовать VPN. Для общедоступных приложений идентификатор пакета приложения можно получить в магазине Google Play. Отображаемый URL-адрес для каждого приложения содержит идентификатор пакета.

В следующем примере идентификатор пакета браузерного приложения Microsoft Edge — com.microsoft.emmx. Идентификатор пакета является частью URL-адреса:

Для бизнес-приложений (LOB) получите идентификатор пакета от поставщика или разработчика приложения.

Сертификаты

В этой статье предполагается, что VPN-подключение использует проверку подлинности на основе сертификата. Также предполагается, что вы успешно развернули все сертификаты в цепочке, необходимые для успешной проверки подлинности клиентов. Как правило, эта цепочка сертификатов включает сертификат клиента, все промежуточные сертификаты и корневой сертификат.

Дополнительные сведения о сертификатах см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

При развертывании профиля сертификата проверки подлинности клиента он создает маркер сертификата в профиле сертификата. Этот маркер используется для создания политики конфигурации VPN-приложений.

Если вы не знакомы с созданием политик конфигурации приложений, см. статью Добавление политик конфигурации приложений для управляемых устройств Android Enterprise.

Использование конструктора конфигураций

Войдите в Центр администрирования Microsoft Intune.

Выберите Приложения>Политики конфигурации приложений>Добавить>управляемые устройства.

В разделе Основные укажите следующие свойства.

Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, хорошее имя политики — Политика конфигурации приложений: политика VPN Cisco AnyConnect для устройств с рабочим профилем Android Enterprise.

Описание: введите описание политики. Этот необязательный параметр, но мы рекомендуем его использовать.

Платформа: выберите Android Enterprise.

Тип профиля: ваши параметры:

- Все типы профилей. Этот параметр поддерживает проверку подлинности по имени пользователя и паролю. Если вы используете проверку подлинности на основе сертификатов, не используйте этот параметр.

- Полностью управляемый, выделенный и Corporate-Owned рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификатов, а также проверку подлинности с использованием имени пользователя и пароля.

- Только личный рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификата, а также проверку подлинности с использованием имени пользователя и пароля.

Целевое приложение. Выберите приложение VPN-клиента, которое вы добавили ранее. В следующем примере используется клиентское vpn-приложение Cisco AnyConnect:

Нажмите кнопку Далее.

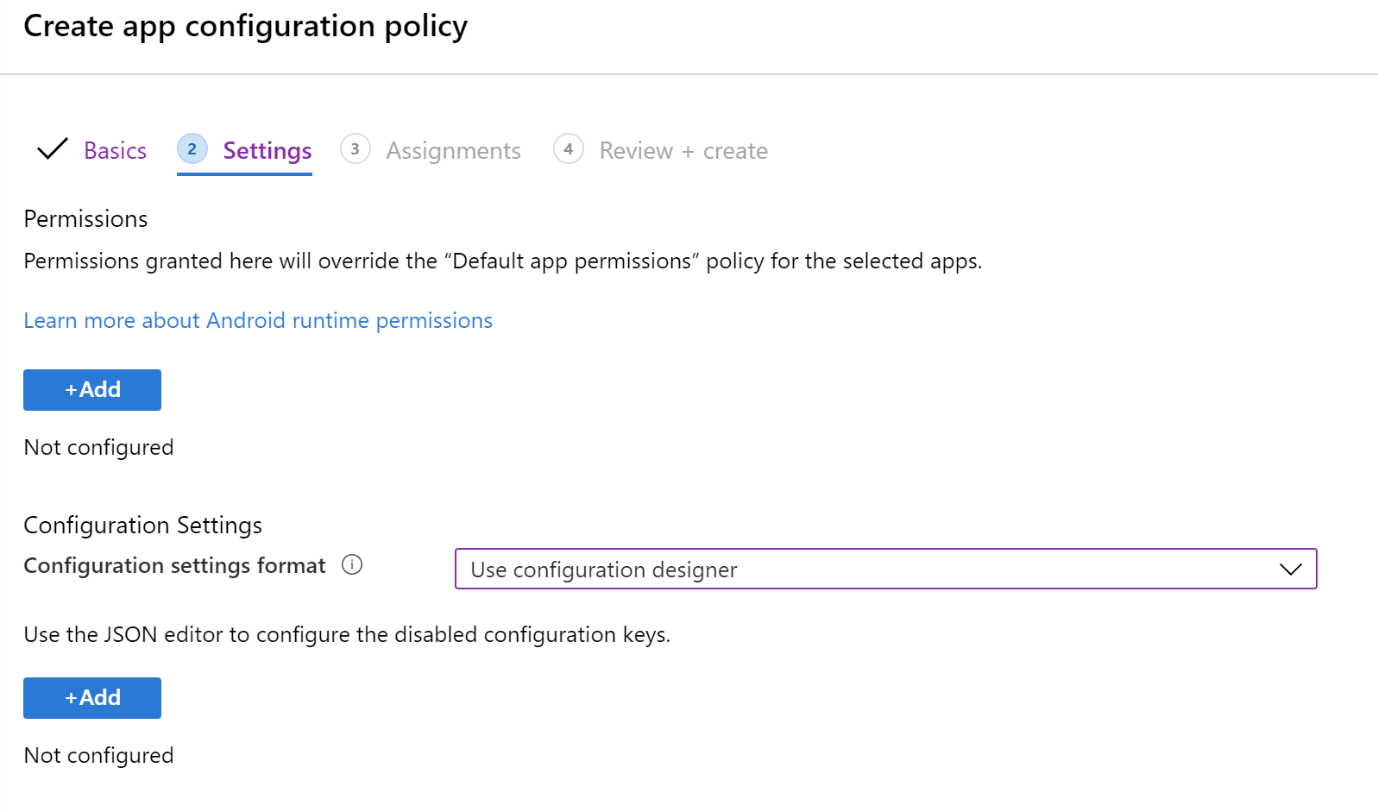

В разделе Параметры введите следующие свойства:

Формат параметров конфигурации. Выберите Использовать конструктор конфигураций:

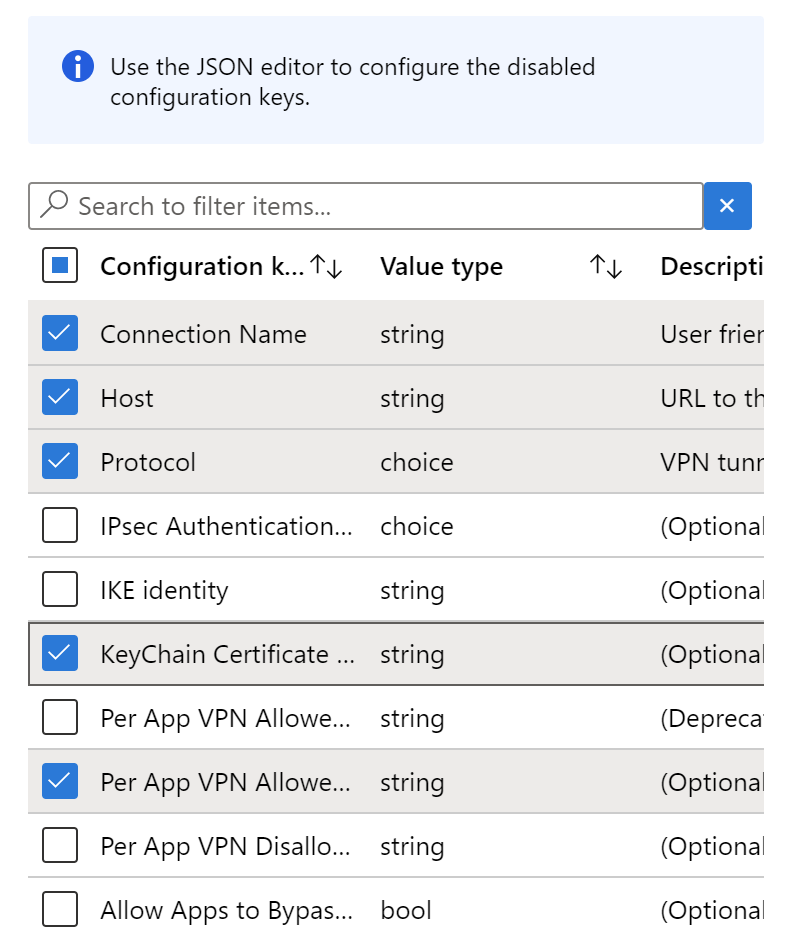

Добавить: отображает список ключей конфигурации. Выберите все ключи конфигурации, необходимые для настройки >ОК.

В следующем примере мы выбрали минимальный список для AnyConnect VPN, включая проверку подлинности на основе сертификатов и VPN для каждого приложения:

Значение конфигурации. Введите значения для выбранных ключей конфигурации. Помните, что имена ключей зависят от используемого приложения VPN-клиента. В ключах, выбранных в нашем примере:

Для приложений, разрешенных VPN. Введите идентификаторы пакетов приложений, собранные ранее. Например:

Псевдоним сертификата KeyChain (необязательно): измените тип значения со строки на сертификат. Выберите профиль сертификата клиента для использования с проверкой подлинности VPN. Например:

Протокол. Выберите протокол туннеля SSL или IPsec VPN.

Имя подключения. Введите понятное имя VPN-подключения. Пользователи видят это имя подключения на своих устройствах. Например, введите

ContosoVPN.Узел. Введите URL-адрес имени узла для головного маршрутизатора. Например, введите

vpn.contoso.com.

Нажмите кнопку Далее.

В разделе Назначения выберите группы для назначения политики конфигурации VPN-приложений.

Нажмите кнопку Далее.

Проверьте параметры в окне Проверка и создание. При нажатии кнопки Создать изменения сохраняются, а политика развертывается в группах. Политика также отображается в списке политик конфигурации приложений.

Использование JSON

Используйте этот параметр, если у вас нет или вы не знаете все необходимые параметры VPN, используемые в конструкторе конфигураций. Если вам нужна помощь, обратитесь к поставщику VPN.

Получение маркера сертификата

На этих шагах создайте временную политику. Политика не будет сохранена. Цель заключается в копировании маркера сертификата. Этот маркер будет использоваться при создании политики VPN с помощью JSON (следующий раздел).

В Центре администрирования Microsoft Intune выберите Приложения>Политики конфигурации приложений>Добавить>управляемые устройства.

В разделе Основные укажите следующие свойства.

- Имя: введите любое имя. Эта политика является временной и не будет сохранена.

- Платформа: выберите Android Enterprise.

- Тип профиля: выберите Только личный рабочий профиль.

- Целевое приложение. Выберите приложение VPN-клиента, которое вы добавили ранее.

Нажмите кнопку Далее.

В разделе Параметры введите следующие свойства:

Формат параметров конфигурации. Выберите Использовать конструктор конфигураций.

Добавить: отображает список ключей конфигурации. Выберите любой ключ со строковым типом значения. Нажмите OK.

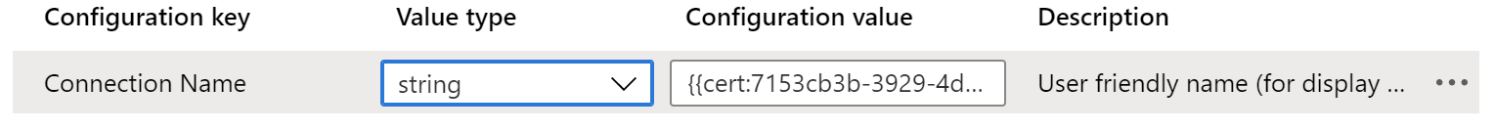

Измените тип значения со строки на сертификат. Этот шаг позволяет выбрать правильный профиль сертификата клиента, который проверяет подлинность VPN:

Немедленно измените тип значения обратно на string. Значение конфигурации изменится на токен

{{cert:GUID}}:

Скопируйте и вставьте этот маркер сертификата в другой файл, например в текстовый редактор.

Отмена этой политики. Не сохраняйте его. Единственной целью является копирование и вставка маркера сертификата.

Создание политики VPN с помощью JSON

В Центре администрирования Microsoft Intune выберите Приложения>Политики конфигурации приложений>Добавить>управляемые устройства.

В разделе Основные укажите следующие свойства.

- Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, хорошее имя политики — Политика конфигурации приложений: ПОЛИТИКА VPN Cisco AnyConnect JSON для устройств рабочего профиля Android Enterprise во всей компании.

- Описание: введите описание политики. Этот необязательный параметр, но мы рекомендуем его использовать.

- Платформа: выберите Android Enterprise.

-

Тип профиля: ваши параметры:

- Все типы профилей: этот параметр поддерживает проверку подлинности по имени пользователя и паролю. Если вы используете проверку подлинности на основе сертификатов, не используйте этот параметр.

- Полностью управляемый, выделенный и Corporate-Owned рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификата, а также проверку подлинности имени пользователя и пароля.

- Только личный рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификата, а также проверку подлинности с использованием имени пользователя и пароля.

- Целевое приложение. Выберите приложение VPN-клиента, которое вы добавили ранее.

Нажмите кнопку Далее.

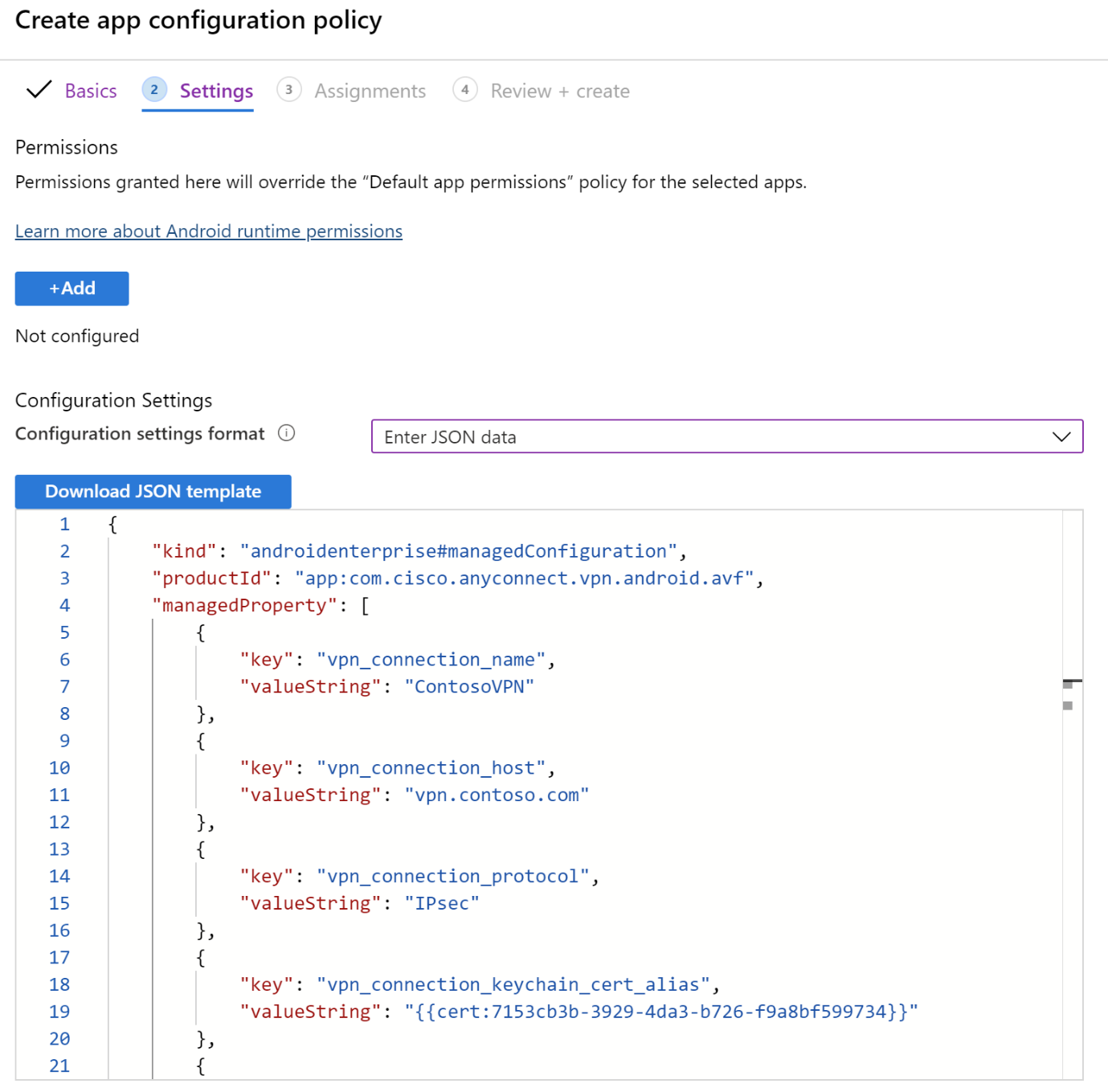

В разделе Параметры введите следующие свойства:

- Формат параметров конфигурации. Выберите Ввести данные JSON. Json можно изменить напрямую.

- Скачать шаблон JSON. Используйте этот параметр, чтобы скачать и обновить шаблон во внешнем редакторе. Будьте осторожны с текстовыми редакторами, которые используют смарт-кавычки, так как они могут создать недопустимый JSON.

После ввода значений, необходимых для конфигурации, удалите все параметры с

"STRING_VALUE"илиSTRING_VALUE.

Нажмите кнопку Далее.

В разделе Назначения выберите группы для назначения политики конфигурации VPN-приложений.

Нажмите кнопку Далее.

Проверьте параметры в окне Проверка и создание. При нажатии кнопки Создать изменения сохраняются, а политика развертывается в группах. Политика также отображается в списке политик конфигурации приложений.

Пример JSON для VPN-подключения F5

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Дополнительные сведения

- Добавление политик конфигурации приложений для управляемых устройств Android Enterprise

- Параметры устройства Android Enterprise для настройки VPN в Intune