Настройка единого входа платформы для устройств macOS в Microsoft Intune

На устройствах macOS вы можете настроить единый вход platform, чтобы включить единый вход (SSO) с помощью проверки подлинности без пароля, Microsoft Entra ID учетных записей пользователей или смарт-карт. Единый вход на платформе — это усовершенствование подключаемого модуля единого входа Microsoft Enterprise и расширения приложения единого входа. Единый вход платформы может выполнять вход пользователей на управляемые устройства Mac с помощью учетных данных Microsoft Entra ID и Touch ID.

Данная функция применяется к:

- macOS

Подключаемый модуль единого входа Microsoft Enterprise Microsoft Entra ID включает две функции единого входа: единый вход на платформе и расширение приложения единого входа. Эта статья посвящена настройке единого входа платформы с помощью Microsoft Entra ID для устройств macOS (общедоступная предварительная версия).

Ниже перечислены некоторые преимущества единого входа platform.

- Включает расширение приложения единого входа. Расширение приложения единого входа не настраивается отдельно.

- Идите без пароля с учетными данными, устойчивыми к фишингу, которые привязаны к устройству Mac.

- Процесс входа аналогичен входу на устройство Windows с помощью рабочей или учебной учетной записи, как пользователи Windows Hello для бизнеса.

- Помогает свести к минимуму количество попыток ввода пользователями Microsoft Entra ID учетных данных.

- Помогает сократить количество паролей, которые пользователи должны запоминать.

- Получите преимущества Microsoft Entra присоединения, что позволяет любому пользователю организации войти на устройство.

- Входит в состав всех планов лицензирования Microsoft Intune.

Когда устройства Mac присоединяются к клиенту Microsoft Entra ID, они получают сертификат wpj, привязанный к оборудованию и доступный только подключаемым модулем единого входа Microsoft Enterprise. Для доступа к ресурсам, защищенным с помощью условного доступа, приложениям и веб-браузерам требуется этот сертификат WPJ. При настройке единого входа на платформе расширение приложения единого входа выступает в качестве брокера для проверки подлинности Microsoft Entra ID и условного доступа.

Единый вход платформы можно настроить с помощью каталога параметров. Когда политика будет готова, ее можно назначить пользователям. Корпорация Майкрософт рекомендует назначить политику, когда пользователь регистрирует устройство в Intune. Но его можно назначить в любое время, в том числе на существующих устройствах.

В этой статье показано, как настроить единый вход платформы для устройств macOS в Intune.

Предварительные условия

Устройства должны работать под управлением macOS 13.0 и более поздней версии.

Microsoft Intune на устройствах требуется приложение Корпоративный портал версии 5.2404.0 и более поздней. Эта версия включает единый вход платформы.

Следующие веб-браузеры поддерживают единый вход platform:

Microsoft Edge

Google Chrome с расширением Microsoft Единый вход

С помощью политики файла параметров Intune (PLIST) можно принудительно установить это расширение. В файле

.plistвам потребуются некоторые сведения из политики Chrome Enterprise — ExtensionInstallForcelist (открывается веб-сайт Google).Предупреждение

Примеры

.plistфайлов приведены в разделе Примеры managedPreferencesApplications на сайте GitHub. Этот репозиторий GitHub не принадлежит, не поддерживается и не создается корпорацией Майкрософт. Используйте информацию на свой страх и риск.Safari

Вы можете использовать Intune для добавления приложений веб-браузера, включая файлы пакетов (

.pkg) и образов дисков (.dmg), а также для развертывания приложения на устройствах macOS. Чтобы приступить к работе, перейдите в раздел Добавление приложений в Microsoft Intune.Единый вход платформы использует каталог параметров Intune для настройки необходимых параметров. Чтобы создать политику каталога параметров, как минимум, войдите в Центр администрирования Microsoft Intune с учетной записью, которая имеет следующие разрешения Intune:

- Разрешение на чтение, создание, обновление и назначение разрешений на чтение, обновление и назначение конфигурации устройства

Есть некоторые встроенные роли, которые имеют эти разрешения, включая диспетчер политик и профилей Intune роль RBAC. Дополнительные сведения о ролях RBAC в Intune см. в статье Управление доступом на основе ролей (RBAC) с Microsoft Intune.

На шаге 5. Регистрация устройства (эта статья) пользователи регистрируют свои устройства. Этим пользователям должно быть разрешено присоединять устройства к Entra ID. Дополнительные сведения см. в разделе Настройка параметров устройства.

Шаг 1. Определение метода проверки подлинности

При создании политики единого входа платформы в Intune необходимо выбрать метод проверки подлинности, который вы хотите использовать.

Политика единого входа платформы и используемый метод проверки подлинности изменяют способ входа пользователей на устройства.

- При настройке единого входа в platform пользователи входят на свои устройства macOS с помощью настроенного метода проверки подлинности.

- Если вы не используете единый вход в Platform, пользователи входят на свои устройства macOS с помощью локальной учетной записи. Затем они входят в приложения и веб-сайты со своими Microsoft Entra ID.

На этом шаге используйте сведения, чтобы узнать о различиях с методами проверки подлинности и о том, как они влияют на процесс входа пользователя.

Совет

Корпорация Майкрософт рекомендует использовать Безопасный анклав в качестве метода проверки подлинности при настройке единого входа в Platform.

| Функция | Безопасный анклав | Смарт-карта | Пароль |

|---|---|---|---|

| Без пароля (защита от фишинга) | ✅ | ✅ | ❌ |

| TouchID, поддерживаемый для разблокировки | ✅ | ✅ | ✅ |

| Может использоваться в качестве ключа доступа | ✅ | ❌ | ❌ |

|

MFA является обязательным для установки Всегда рекомендуется использовать многофакторную проверку подлинности (MFA) |

✅ | ✅ | ❌ |

| Локальный пароль Mac, синхронизированный с идентификатором Entra | ❌ | ❌ | ✅ |

| Поддерживается в macOS 13.x и более поздних версий | ✅ | ❌ | ✅ |

| Поддерживается в macOS 14.x + | ✅ | ✅ | ✅ |

| При необходимости разрешить новым пользователям входить с учетными данными Entra ID (macOS 14.x +) | ✅ | ✅ | ✅ |

Безопасный анклав

При настройке единого входа в Platform с помощью метода проверки подлинности Secure Enclave подключаемый модуль единого входа использует аппаратные криптографические ключи. Учетные данные Microsoft Entra не используются для проверки подлинности пользователя в приложениях и веб-сайтах.

Дополнительные сведения о Безопасном анклаве см. в статье Безопасный анклав (открывается веб-сайт Apple).

Безопасный анклав:

- Считается параметром без пароля и соответствует требованиям многофакторной защиты от фишинга (MFA). Это концептуально похоже на Windows Hello для бизнеса. Он также может использовать те же функции, что и Windows Hello для бизнеса, например условный доступ.

- Оставляет имя пользователя и пароль локальной учетной записи как есть. Эти значения не изменяются.

Примечание.

Это поведение обусловлено шифрованием диска FileVault apple, которое использует локальный пароль в качестве ключа разблокировки.

- После перезагрузки устройства пользователи должны ввести пароль локальной учетной записи. После начальной разблокировки компьютера для разблокировки устройства можно использовать Touch ID.

- После разблокировки устройство получает аппаратный основной маркер обновления (PRT) для единого входа на уровне устройства.

- В веб-браузерах этот ключ PRT можно использовать в качестве ключа доступа с помощью API WebAuthN.

- Его настройку можно загрузить с помощью приложения проверки подлинности для проверки подлинности MFA или временного доступа Майкрософт (TAP).

- Позволяет создавать и использовать ключи доступа Microsoft Entra ID.

Пароль

При настройке единого входа платформы с помощью метода проверки подлинности паролем пользователи входят на устройство с помощью учетной записи пользователя Microsoft Entra ID вместо пароля локальной учетной записи.

Этот параметр включает единый вход в приложениях, использующих Microsoft Entra ID для проверки подлинности.

С помощью метода проверки подлинности по паролю :

Пароль Microsoft Entra ID заменяет пароль локальной учетной записи, и два пароля синхронизируются.

Примечание.

Пароль локальной учетной записи компьютера не удаляется полностью с устройства. Это поведение обусловлено шифрованием диска FileVault apple, которое использует локальный пароль в качестве ключа разблокировки.

Имя пользователя локальной учетной записи не изменяется и остается без изменений.

Конечные пользователи могут использовать Touch ID для входа на устройство.

Пользователи и администраторы могут запоминать и управлять ими меньше паролей.

После перезагрузки устройства пользователи должны ввести свой пароль Microsoft Entra ID. После начальной разблокировки компьютера Touch ID сможет разблокировать устройство.

После разблокировки устройство получает привязанные к оборудованию учетные данные первичного маркера обновления (PRT) для Microsoft Entra ID единого входа.

Примечание.

Все Intune политики паролей, которые вы настраиваете, также влияют на этот параметр. Например, если у вас есть политика паролей, которая блокирует простые пароли, для этого параметра также блокируются простые пароли.

Убедитесь, что политика паролей Intune и (или) политика соответствия требованиям соответствуют Microsoft Entra политике паролей. Если политики не совпадают, пароль может не синхронизироваться, и пользователям будет отказано в доступе.

Смарт-карта

При настройке единого входа платформы с помощью метода проверки подлинности Smart карта пользователи могут использовать сертификат смарт-карта и связанный ПИН-код для входа на устройство и проверки подлинности в приложениях и на веб-сайтах.

Данный параметр:

- Считается без пароля.

- Оставляет имя пользователя и пароль локальной учетной записи как есть. Эти значения не изменяются.

Дополнительные сведения см. в статье Microsoft Entra проверки подлинности на основе сертификатов в iOS и macOS.

Настройка восстановления хранилища ключей (необязательно)

При использовании проверки подлинности синхронизации паролей можно включить восстановление хранилища ключей, чтобы обеспечить возможность восстановления данных в случае, если пользователь забудет пароль. ИТ-администраторам следует ознакомиться с документацией Apple и оценить, является ли для них хорошим вариантом использование ключей восстановления институциональных файлов.

Шаг 2. Создание политики единого входа платформы в Intune

Чтобы настроить политику единого входа платформы, создайте политику каталога параметров Intune. Подключаемый модуль единого входа Microsoft Enterprise требует указанных параметров.

- Дополнительные сведения о подключаемом модуле см. в статье Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple.

- Дополнительные сведения о параметрах полезных данных для расширения Extensible Single Sign-on см. в разделе Параметры полезных данных MDM для устройств Apple (откроется веб-сайт Apple).

Создайте политику:

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Управление устройствами>Конфигурация>Создать>Новая политика.

Укажите следующие свойства:

- Платформа: выберите macOS.

- Тип профиля: выберите Каталог параметров.

Нажмите Создать.

В разделе Основные укажите следующие свойства.

- Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, назовите политику macOS — Единый вход на платформе.

- Описание: введите описание политики. Этот необязательный параметр, но мы рекомендуем его использовать.

Нажмите кнопку Далее.

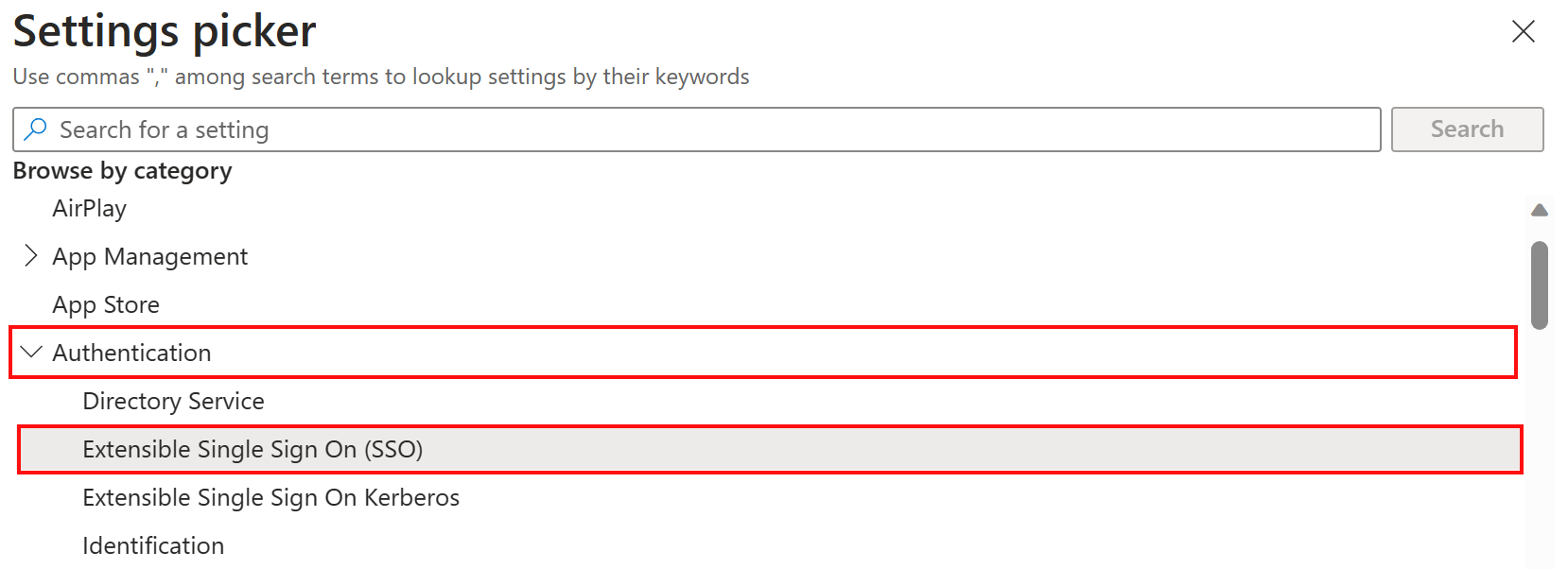

В разделе Параметры конфигурации нажмите Add settings (Добавить параметры). В окне выбора параметров разверните узел Проверка подлинности и выберите Расширяемый Единый вход (SSO):

В списке выберите следующие параметры:

- Метод проверки подлинности (не рекомендуется) (только для macOS 13)

- Идентификатор расширения

- Разверните узел Единый вход в платформу.

- Выбор метода проверки подлинности (macOS 14+)

- Выбор сопоставления маркера с пользователем

- Выберите Использовать общие ключи устройства.

- Маркер регистрации

- Поведение блокировки экрана

- Идентификатор группы

- Тип

- URL-адреса

Закройте средство выбора параметров.

Совет

В политике можно настроить дополнительные параметры единого входа на платформе:

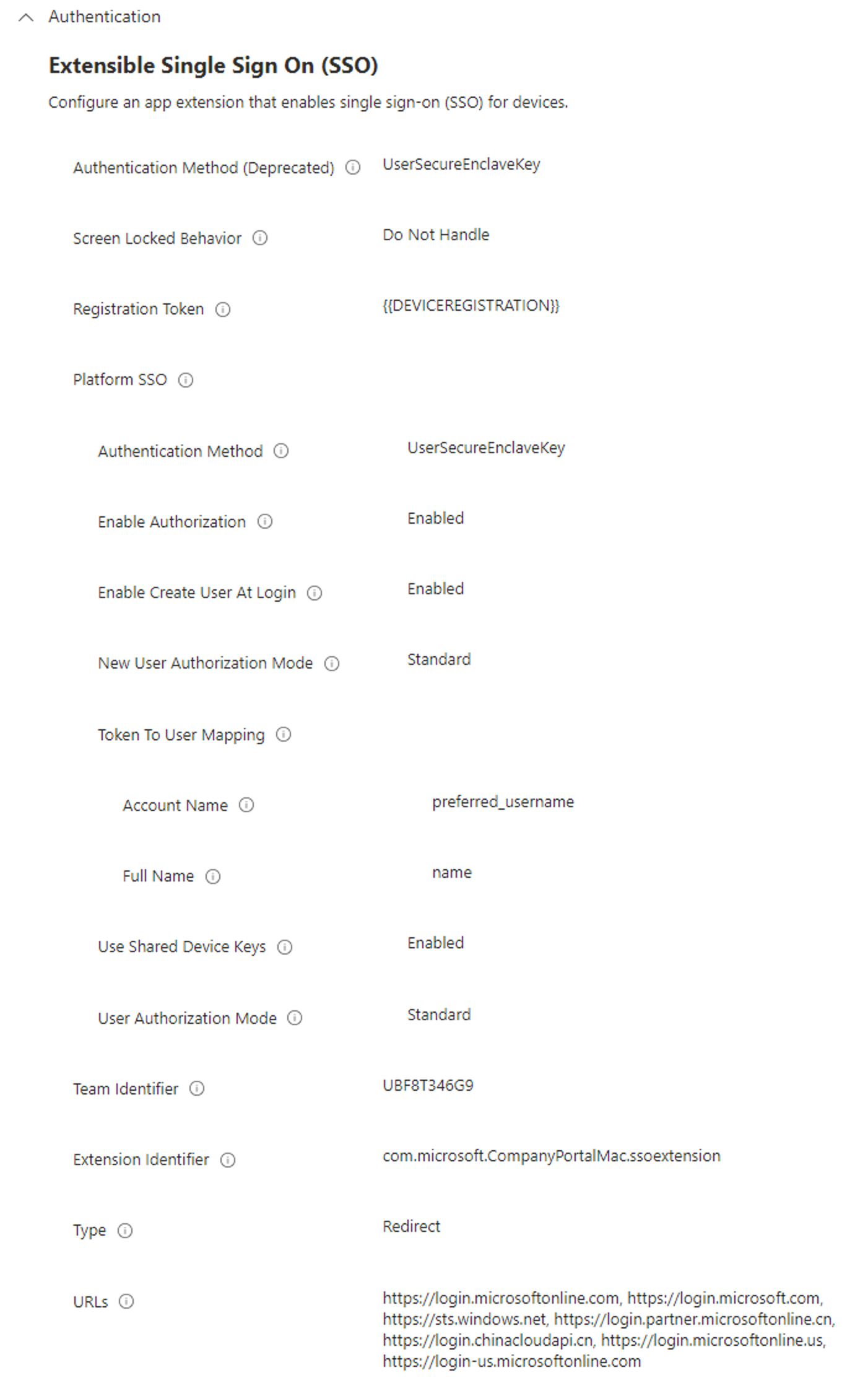

Настройте следующие обязательные параметры:

Имя Значение конфигурации Описание Метод проверки подлинности (не рекомендуется)

(только для macOS 13)Пароль или UserSecureEnclave Выберите метод проверки подлинности единого входа платформы, выбранный на шаге 1. Определение метода проверки подлинности (в этой статье).

Этот параметр применяется только к macOS 13. Для macOS 14.0 и более поздних версий используйте параметрМетод проверки подлинностиединого входа> платформы.Идентификатор расширения com.microsoft.CompanyPortalMac.ssoextensionСкопируйте и вставьте это значение в параметр.

Этот идентификатор является расширением приложения единого входа, которое необходимо профилю для работы единого входа.

Значения идентификатора расширения и идентификатора группы работают вместе.Единый вход> платформыМетод

проверки подлинности(macOS 14+)Password, UserSecureEnclave или SmartCard Выберите метод проверки подлинности единого входа платформы, выбранный на шаге 1. Определение метода проверки подлинности (в этой статье).

Этот параметр применяется к macOS 14 и более поздних версий. Для macOS 13 используйте параметр Метод проверки подлинности (не рекомендуется).Единый вход> платформыИспользование общих ключей

устройств(macOS 14+)Enabled Если этот параметр включен, единый вход платформы использует одни и те же ключи подписывания и шифрования для всех пользователей на одном устройстве.

Пользователям, обновляющим macOS 13.x до 14.x, будет предложено зарегистрироваться еще раз.Маркер регистрации {{DEVICEREGISTRATION}}Скопируйте и вставьте это значение в параметр. Необходимо включить фигурные скобки.

Дополнительные сведения об этом маркере регистрации см. в разделе Настройка регистрации Microsoft Entra устройства.

Для этого параметра требуется также настроитьAuthenticationMethodпараметр .

— Если вы используете только устройства macOS 13, настройте параметр Метод проверки подлинности (не рекомендуется).

— Если вы используете только устройства macOS 14 и более поздних версий, настройте параметрМетод проверки подлинностиединого входа> платформы.

— Если у вас есть несколько устройств macOS 13 и macOS 14+, настройте оба параметра проверки подлинности в одном профиле.Поведение блокировки экрана Не обрабатывать Если задано значение Do Not Handle, запрос будет продолжаться без единого входа. Сопоставление маркера с пользователем>Имя учетной записи preferred_usernameСкопируйте и вставьте это значение в параметр.

Этот токен указывает, что значение атрибута Entrapreferred_usernameиспользуется для значения имени учетной записи macOS.Сопоставление маркера с пользователем>Полное имя nameСкопируйте и вставьте это значение в параметр.

Этот токен указывает, что утверждение Entranameиспользуется для значения полного имени учетной записи macOS.Идентификатор группы UBF8T346G9Скопируйте и вставьте это значение в параметр.

Этот идентификатор является идентификатором команды расширения подключаемого модуля единого входа Enterprise.Тип Перенаправление URL-адреса Скопируйте и вставьте все следующие URL-адреса: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Если вашей среде необходимо разрешить домены национальных облаков, например Azure для государственных организаций или Azure для Китая 21Vianet, добавьте следующие URL-адреса:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comЭти префиксы URL-адресов являются поставщиками удостоверений, которые выполняют расширения приложений единого входа. URL-адреса необходимы для полезных данных перенаправления и игнорируются для полезных данных учетных данных .

Дополнительные сведения об этих URL-адресах см. в статье Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple.Важно!

Если в вашей среде используется сочетание устройств macOS 13 и macOS 14+, настройте параметрыпроверки подлинностиединого входа платформы> и метод проверки подлинности (не рекомендуется) в одном профиле.

Когда профиль будет готов, он выглядит примерно так, как показано в следующем примере:

Нажмите кнопку Далее.

В поле Теги области (необязательно) назначьте тег для фильтрации профиля по конкретным ИТ-группам, например

US-NC IT TeamилиJohnGlenn_ITDepartment. Дополнительные сведения о тегах область см. в статье Использование ролей RBAC и область тегов для распределенной ИТ-службы.Нажмите кнопку Далее.

В разделе Назначения выберите пользователей или группы устройств, которые получают ваш профиль. Для устройств с сходством пользователей назначьте пользователей или группы пользователей. Для устройств с несколькими пользователями, зарегистрированных без сопоставления пользователей, назначьте устройствам или группам устройств.

Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

Проверьте параметры в окне Проверка и создание. При выборе Создать внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке профилей.

В следующий раз, когда устройство будет проверять наличие обновлений конфигурации, будут применены настроенные параметры.

Шаг 3. Развертывание приложения Корпоративный портал для macOS

Приложение Корпоративный портал для macOS развертывает и устанавливает подключаемый модуль единого входа Microsoft Enterprise. Этот подключаемый модуль включает единый вход в Platform.

С помощью Intune можно добавить приложение Корпоративный портал и развернуть его в качестве обязательного приложения на устройствах macOS:

- Добавьте приложение Корпоративный портал для macOS со списком шагов.

- Настройте приложение Корпоративный портал для включения сведений об организации (необязательно). Инструкции см. в разделе Настройка приложений Корпоративный портал Intune, веб-сайта Корпоративный портал и приложения Intune.

Для настройки приложения для единого входа платформы нет никаких конкретных действий. Просто убедитесь, что последнее приложение Корпоративный портал добавлено в Intune и развернуто на устройствах macOS.

Если у вас установлена более ранняя версия приложения Корпоративный портал, сбой единого входа на платформе.

Шаг 4. Регистрация устройств и применение политик

Чтобы использовать единый вход платформы, устройства должны быть зарегистрированы в Intune с помощью одного из следующих методов:

Для устройств, принадлежащих организации, вы можете:

- Создайте политику автоматической регистрации устройств с помощью Apple Business Manager или Apple School Manager.

- Создайте политику прямой регистрации с помощью Apple Configurator.

Для личных устройств создайте политику регистрации устройств . С помощью этого метода регистрации пользователи открывают приложение Корпоративный портал и войдите в систему с помощью Microsoft Entra ID. При успешном входе применяется политика регистрации.

Для новых устройств рекомендуется предварительно создать и настроить все необходимые политики, включая политику регистрации. Затем, когда устройства регистрироваться в Intune, политики применяются автоматически.

Для существующих устройств, уже зарегистрированных в Intune, назначьте политику единого входа платформы пользователям или группам пользователей. В следующий раз, когда устройства синхронизируются или проверка со службой Intune, они получают параметры политики единого входа платформы, которые вы создаете.

Шаг 5. Регистрация устройства

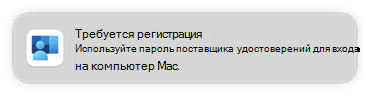

Когда устройство получает политику, в Центре уведомлений отображается обязательное уведомление о регистрации.

Конечные пользователи выбирают это уведомление, войдите в подключаемый модуль Microsoft Entra ID с помощью учетной записи организации и при необходимости выполните многофакторную проверку подлинности (MFA).

Примечание.

MFA — это функция Microsoft Entra. Убедитесь, что MFA включена в клиенте. Дополнительные сведения, включая другие требования к приложению, см. в статье Microsoft Entra многофакторной проверки подлинности.

После успешной проверки подлинности устройство Microsoft Entra присоединено к организации, а сертификат присоединения к рабочему месту (WPJ) привязывается к устройству.

В следующих статьях показано взаимодействие с пользователем в зависимости от способа регистрации:

- Присоединение устройства Mac к Microsoft Entra ID.

- Присоединение устройства Mac с помощью Microsoft Entra ID во время запуска OOBE с помощью единого входа платформы macOS.

Шаг 6. Подтверждение параметров на устройстве

После завершения регистрации единого входа платформы вы можете подтвердить, что единый вход платформы настроен. Инструкции см. в разделе Microsoft Entra ID — проверка состояния регистрации устройства.

На Intune зарегистрированных устройствах можно также перейти в раздел Параметры>Профили конфиденциальности и безопасности>. Профиль единого входа платформы отображается в разделе com.apple.extensiblesso Profile. Выберите профиль, чтобы просмотреть настроенные параметры, включая URL-адреса.

Сведения об устранении неполадок единого входа в Platform см. в статье Известные проблемы с единым входом платформы macOS и устранение неполадок.

Шаг 7. Отмена назначения существующих профилей расширений приложений единого входа

Убедившись, что политика каталога параметров работает, отмените назначение существующих профилей расширений приложений единого входа, созданных с помощью шаблона функций Intune устройств.

Если сохранить обе политики, могут возникнуть конфликты.

Приложения, отличные от Майкрософт, и параметры расширения единого входа Microsoft Enterprise

Если ранее вы использовали расширение единого входа Microsoft Enterprise и (или) хотите включить единый вход в приложениях сторонних разработчиков, добавьте параметр Данные расширения в существующую политику каталога параметров единого входа на платформе.

Параметр Данных расширения — это концепция, аналогичная открытому текстовому полю. вы можете настроить любые необходимые значения.

В этом разделе мы используем параметр Данных расширения для следующих способов:

- Настройте параметры, которые использовались в предыдущей политике расширения единого входа Microsoft Enterprise Intune.

- Настройте параметры, позволяющие приложениям сторонних разработчиков использовать единый вход.

В этом разделе перечислены минимальные рекомендуемые параметры, которые следует добавить. В предыдущей политике расширения единого входа Microsoft Enterprise вы могли настроить дополнительные параметры. Мы рекомендуем добавить любые другие ключи & параметры пары значений, настроенные в предыдущей политике расширения единого входа Microsoft Enterprise.

Помните, что группам должна быть назначена только одна политика единого входа. Таким образом, если вы используете единый вход на платформе, необходимо настроить параметры единого входа на платформе и расширение единого входа Microsoft Enterprise в политике каталога параметров единого входа платформы, созданной на шаге 2. Создание политики единого входа платформы в Intune (в этой статье).

Следующие параметры обычно рекомендуются для настройки параметров единого входа, включая настройку поддержки единого входа для приложений сторонних поставщиков.

В существующей политике каталога параметров единого входа платформы добавьте данные расширения:

В Центре администрирования Intune (Конфигурация>управления устройствами>) выберите имеющуюся политику каталога параметров единого входа платформы.

В разделе Свойства>Параметры конфигурации выберите Изменить>Добавить параметры.

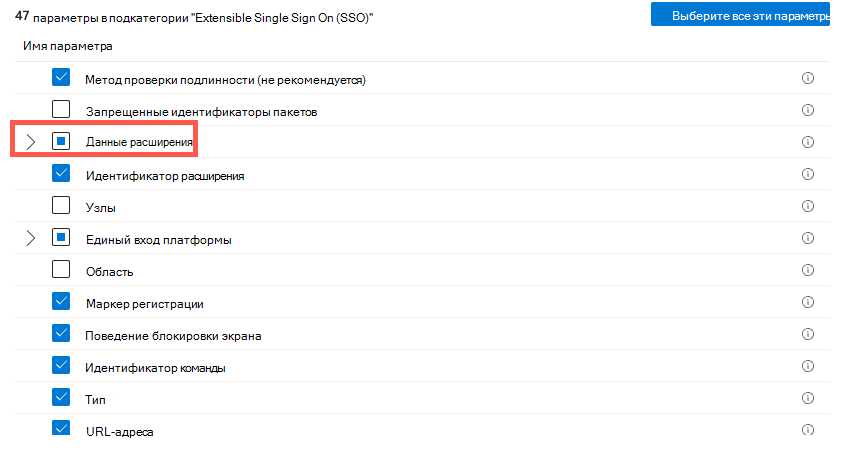

В окне выбора параметров разверните узел Проверка подлинности и выберите Расширяемый Единый вход (SSO):

В списке выберите Данные расширения и закройте средство выбора параметров:

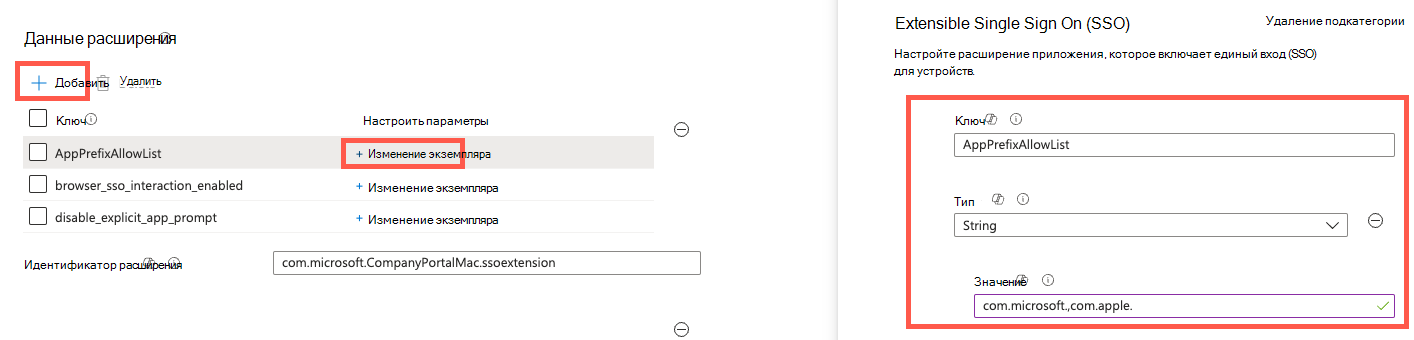

В разделе Данные расширениядобавьте следующие ключи и значения:

Key Тип Значение Описание AppPrefixAllowList Строка com.microsoft.,com.apple.Скопируйте и вставьте это значение в параметр.

AppPrefixAllowList позволяет создать список поставщиков приложений с приложениями, которые могут использовать единый вход. При необходимости в этот список можно добавить других поставщиков приложений.browser_sso_interaction_enabled Целое число 1Настраивает рекомендуемый параметр брокера. disable_explicit_app_prompt Целое число 1Настраивает рекомендуемый параметр брокера. В следующем примере показана рекомендуемая конфигурация:

Нажмите кнопку Далее , чтобы сохранить изменения и завершить политику. Если политика уже назначена пользователям или группам, эти группы получают изменения политики при следующей синхронизации со службой Intune.

Параметры взаимодействия с конечными пользователями

При создании профиля каталога параметров на шаге 2. Создание политики единого входа платформы в Intune можно настроить дополнительные параметры.

Следующие параметры позволяют настроить взаимодействие с конечными пользователями и предоставить более детальный контроль над привилегиями пользователей. Любые незарегистрированные параметры единого входа платформы не поддерживаются.

| Параметры единого входа платформы | Возможные значения | Применение |

|---|---|---|

| Отображаемое имя учетной записи | Любое строковое значение. | Настройка имени организации, отображаемого конечными пользователями в уведомлениях о едином входе платформы. |

| Включить создание пользователя при входе | Включить или отключить. | Разрешить любому пользователю организации входить на устройство, используя свои Microsoft Entra учетные данные. При создании новых локальных учетных записей указанные имя пользователя и пароль должны совпадать с Microsoft Entra ID имени участника-пользователя (user@contoso.com) и паролем. |

| Новый режим авторизации пользователя | Стандартный, Администратор или Группы | Однократные разрешения, которые пользователь имеет при входе при создании учетной записи с помощью единого входа платформы. В настоящее время поддерживаются значения Standard и Администратор. Для использования стандартного режима на устройстве требуется по крайней мере один пользователь Администратор. |

| Режим авторизации пользователя | Стандартный, Администратор или Группы | Постоянные разрешения, которые пользователь имеет при входе каждый раз, когда пользователь проходит проверку подлинности с помощью единого входа платформы. В настоящее время поддерживаются значения Standard и Администратор. Для использования стандартного режима на устройстве требуется по крайней мере один пользователь Администратор. |

Другие MDM

Вы можете настроить единый вход платформы с другими службами управления мобильными устройствами (MDM), если mdm поддерживает единый вход на платформе. При использовании другой службы MDM используйте следующие рекомендации.

Параметры, перечисленные в этой статье, являются рекомендуемыми параметрами Майкрософт, которые следует настроить. Значения параметров из этой статьи можно скопировать или вставить в политику службы MDM.

Действия по настройке в службе MDM могут отличаться. Мы рекомендуем вам сотрудничать с поставщиком службы MDM, чтобы правильно настроить и развернуть эти параметры единого входа платформы.

Регистрация устройств с помощью единого входа platform является более безопасной и использует аппаратные сертификаты устройств. Эти изменения могут повлиять на некоторые потоки MDM, например интеграцию с партнерами по соответствию устройств.

Обратитесь к поставщику службы MDM, чтобы понять, сертифицирован ли mdm тестовый единый вход platform, сертифицированный для правильной работы программного обеспечения с единым входом платформы, и готов ли поддерживать клиентов, использующих единый вход платформы.

Распространенные ошибки

При настройке единого входа в Platform могут возникнуть следующие ошибки:

10001: misconfiguration in the SSOe payload.Эта ошибка может возникнуть, если:

- Существует обязательный параметр, который не настроен в профиле каталога параметров.

- В настроенном профиле каталога параметров есть параметр, который неприменим для полезных данных типа перенаправления.

Параметры проверки подлинности, настроенные в профиле каталога параметров, отличаются для устройств macOS 13.x и 14.x.

Если в вашей среде есть устройства macOS 13 и macOS 14, необходимо создать одну политику каталога параметров и настроить соответствующие параметры проверки подлинности в той же политике. Эти сведения описаны в разделе Шаг 2. Создание политики единого входа платформы в Intune (в этой статье).

10002: multiple SSOe payloads configured.Несколько полезных данных расширения единого входа применяются к устройству и конфликтуют. На устройстве должен быть только один профиль расширения, и этот профиль должен быть профилем каталога параметров.

Если вы ранее создали профиль расширения приложения единого входа с помощью шаблона "Функции устройства", отключите этот профиль. Профиль каталога параметров — это единственный профиль, который должен быть назначен устройству.

Статьи по теме

- Общие сведения о едином входе в macOS Platform (предварительная версия)

- Подключаемый модуль единого входа Microsoft Enterprise

- Использование расширения приложения единого входа Microsoft Enterprise на устройствах macOS

- Что такое основной маркер обновления (PRT)?

- Известные проблемы и устранение неполадок с единым входом на платформе macOS