Создание и назначение профилей сертификатов SCEP в Intune

После настройки инфраструктуры для поддержки сертификатов SCEP можно создать и затем назначить профили сертификатов SCEP пользователям и устройствам в Intune.

Чтобы устройства использовали профиль сертификата SCEP, они должны доверять доверенному корневому центру сертификации (ЦС). Доверие корневого ЦС лучше всего установить, развернув профиль доверенного сертификата в той же группе, которая получает профиль сертификата SCEP. Профили доверенных сертификатов подготавливают доверенный корневой сертификат ЦС.

Устройства под управлением Android Enterprise могут требовать ПИН-код, прежде чем SCEP сможет подготавливать их с помощью сертификата. Дополнительные сведения см. в разделе Требование ПИН-кода для Android Enterprise.

Важно!

Microsoft Intune прекращает поддержку управления администраторами устройств Android на устройствах с доступом к Google Mobile Services (GMS) 31 декабря 2024 г. После этой даты регистрация устройств, техническая поддержка, исправления ошибок и исправления безопасности будут недоступны. Если в настоящее время вы используете управление администраторами устройств, мы рекомендуем перейти на другой вариант управления Android в Intune до окончания поддержки. Дополнительные сведения см. в разделе Прекращение поддержки администратора устройств Android на устройствах GMS.

Примечание.

Начиная с Android 11 профили доверенного сертификата больше не могут устанавливать доверенный корневой сертификат на устройствах, зарегистрированных в качестве администратора устройства Android. Это ограничение не распространяется на Samsung Knox.

Дополнительные сведения об этом ограничении см. в разделе Профили доверенных сертификатов для администратора устройств Android.

Важно!

22 октября 2022 г. Microsoft Intune прекратила поддержку устройств под управлением Windows 8.1. Техническая помощь и автоматические обновления на этих устройствах недоступны.

Если в настоящее время вы используете Windows 8.1, перейдите на устройства Windows 10/11. В Microsoft Intune есть встроенные функции безопасности и устройств, которые управляют клиентскими устройствами Windows 10/11.

Совет

Профили сертификатов SCEP поддерживаются для удаленных рабочих столов под управлением Windows Корпоративная с поддержкой многосеансового режима.

Обновление соединителя сертификатов: строгие требования к сопоставлению для KB5014754

Применимо к:

- Windows 10

- Windows 11

- iOS

- macOS

Центр распространения ключей (KDC) требует, чтобы объекты пользователя или устройства были строго сопоставлены с Active Directory для проверки подлинности на основе сертификата. Это означает, что альтернативное имя субъекта сертификата (SAN) должно содержать расширение идентификатора безопасности (SID), которое сопоставляется с идентификатором безопасности пользователя или устройства в Active Directory. Когда пользователь или устройство проходит проверку подлинности с помощью сертификата в Active Directory, KDC проверяет наличие идентификатора безопасности, чтобы убедиться, что сертификат сопоставлен и выдан правильному пользователю или устройству. Требование сопоставления защищает от подделывания сертификатов и гарантирует, что проверка подлинности на основе сертификата в KDC продолжает работать.

Строгое сопоставление требуется для всех сертификатов, развернутых Microsoft Intune и используемых для проверки подлинности на основе сертификатов в KDC. Надежное решение для сопоставления применимо к сертификатам пользователей на всех платформах. Для сертификатов устройств он применяется только к Microsoft Entra устройствам Windows с гибридным присоединением. Если сертификаты в этих сценариях не соответствуют строгим требованиям к сопоставлению до даты полного режима принудительного применения, проверка подлинности будет отклонена.

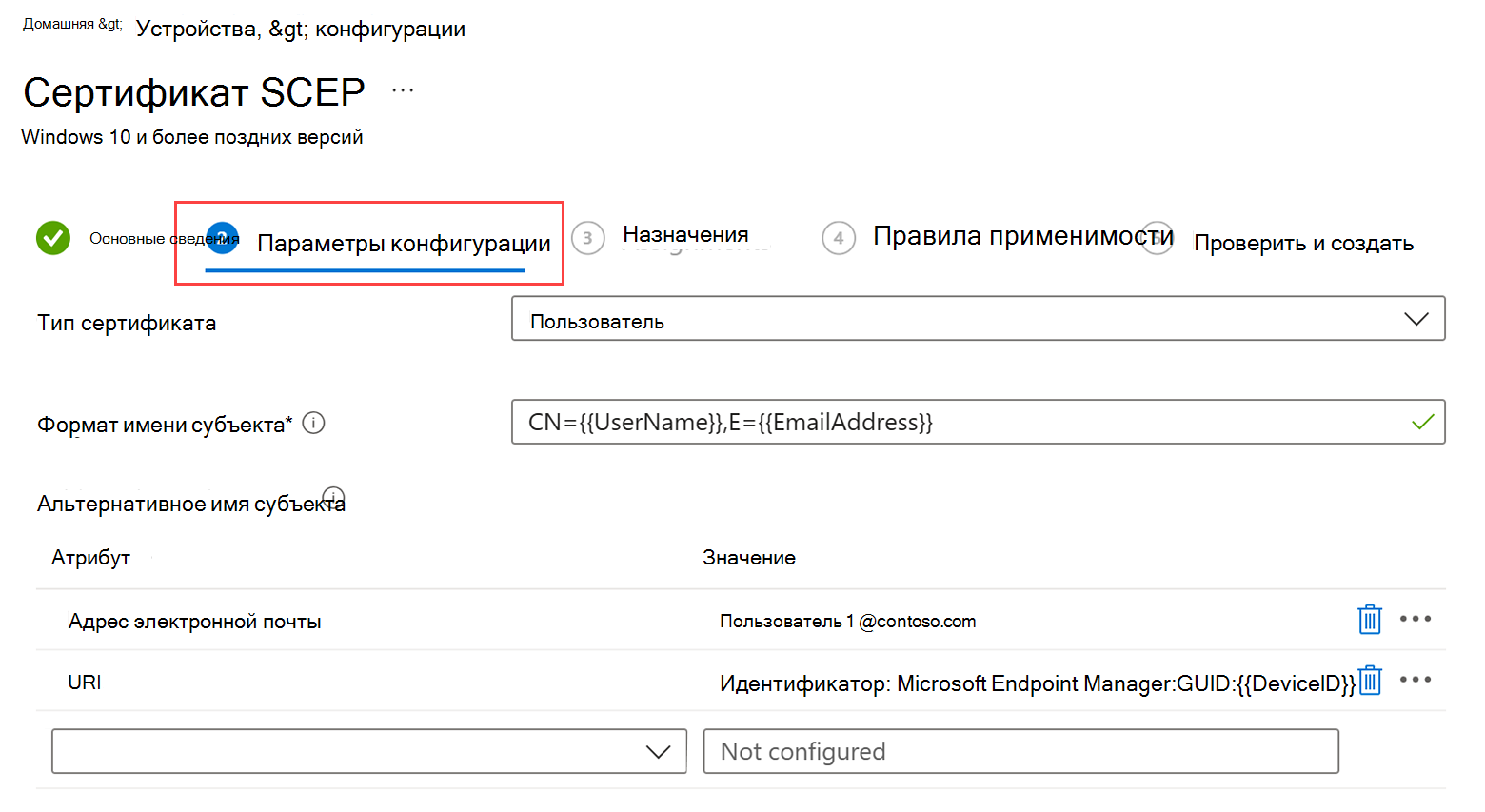

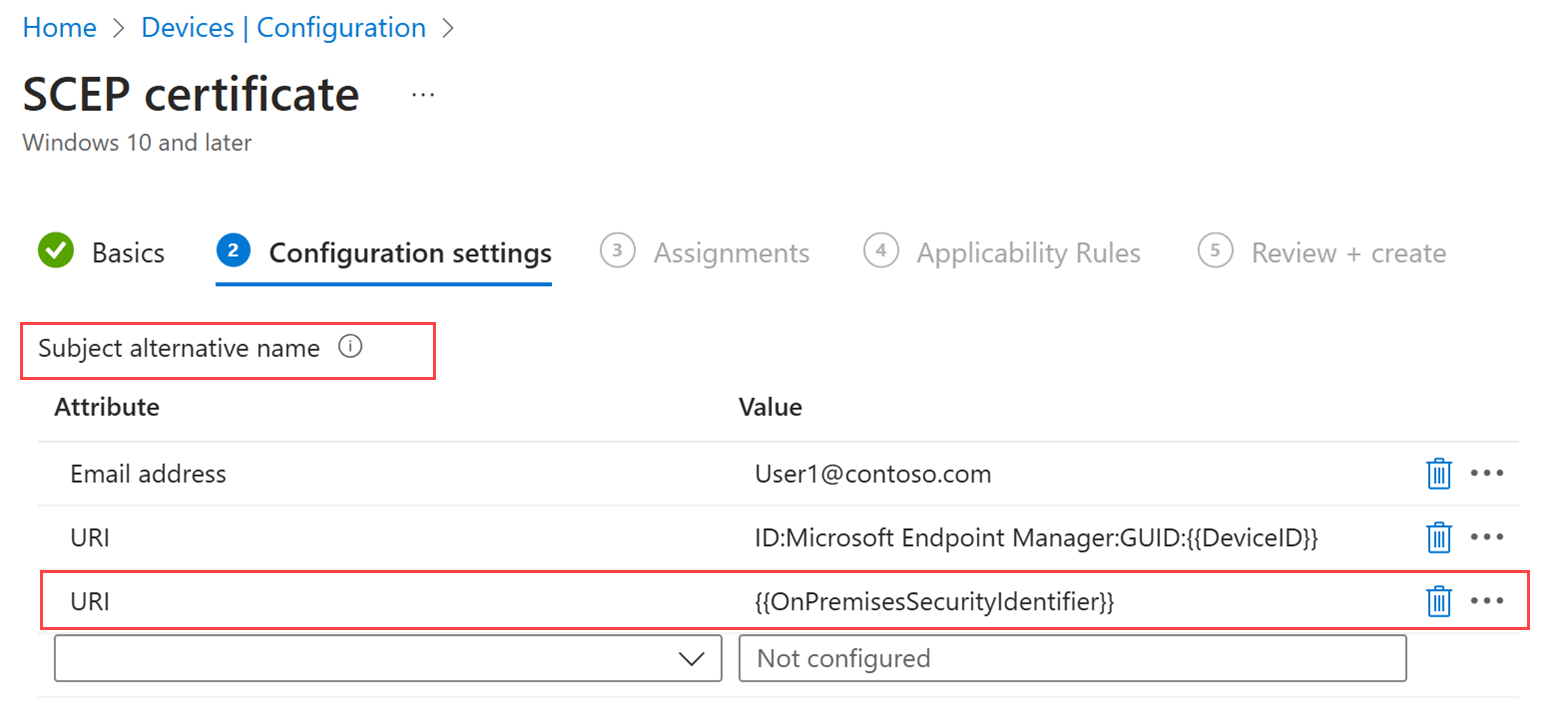

Чтобы реализовать надежное решение для сопоставления сертификатов SCEP, доставленных через Intune, необходимо добавить OnpremisesSecurityIdentifier переменную в san в профиле SCEP.

Эта переменная должна быть частью атрибута URI. Вы можете создать новый профиль SCEP или изменить существующий, чтобы добавить атрибут URI.

После добавления атрибута URI и значения в профиль сертификата Microsoft Intune добавляет атрибут SAN с тегом и разрешенным идентификатором безопасности. Пример форматирования. tag:microsoft.com,2022-09-14:sid:<value> На этом этапе профиль сертификата соответствует строгим требованиям к сопоставлению.

Чтобы профиль SCEP соответствовал строгим требованиям к сопоставлению, создайте профиль сертификата SCEP в Центре администрирования Microsoft Intune или измените существующий профиль с помощью нового атрибута и значения SAN. В качестве обязательного условия пользователи и устройства должны быть синхронизированы из Active Directory в Microsoft Entra ID. Дополнительные сведения см. в разделе Синхронизация объектов и учетных данных в Доменные службы Microsoft Entra управляемом домене.

Дополнительные сведения о требованиях KDC и дате применения для строгого сопоставления см. в разделе KB5014754: Изменения проверки подлинности на основе сертификатов в контроллерах домена Windows .

Создание профиля сертификата SCEP

Войдите в Центр администрирования Microsoft Intune.

Выберите и перейдитев раздел Управление >устройствами>. Настройка>создать.

Укажите следующие свойства:

Платформа. Выберите платформу устройств.

Профиль. Выберите элемент Сертификат SCEP. Либо выберите элементы Шаблоны>Сертификат SCEP.

Для Android Enterpriseтип профиля делится на две категории: Полностью управляемый, выделенный и корпоративный рабочий профиль и Личный рабочий профиль. Не забудьте выбрать правильный профиль сертификата SCEP для управляемых вами устройств.

Профили сертификатов SCEP для профиля Полностью управляемый, выделенный и корпоративный рабочий профиль имеют следующие ограничения.

- В разделе Мониторинг отчеты о сертификатах недоступны для профилей сертификатов SCEP владельца устройства .

- Вы не можете использовать Intune для отзыва сертификатов, которые были подготовлены профилями сертификатов SCEP для владельца устройства. Вы можете управлять отзывом с помощью внешнего процесса или непосредственно с помощью центра сертификации.

- На выделенных устройствах Android Enterprise профили сертификатов SCEP поддерживаются для конфигурации сети Wi-Fi, VPN и проверки подлинности. Эти профили на выделенных устройствах Android Enterprise не поддерживаются для проверки подлинности приложения.

Для Android (AOSP) применяются следующие ограничения:

- В разделе Мониторинг отчеты о сертификатах недоступны для профилей сертификатов SCEP владельца устройства .

- Вы не можете использовать Intune для отзыва сертификатов, которые были подготовлены профилями сертификатов SCEP для владельцев устройств. Вы можете управлять отзывом с помощью внешнего процесса или непосредственно с помощью центра сертификации.

- Профили сертификатов SCEP поддерживаются для Wi-Fi конфигурации сети. Поддержка профиля конфигурации VPN недоступна. Будущее обновление может включать поддержку профилей конфигурации VPN.

- Следующие переменные недоступны для использования в профилях сертификатов SCEP для Android (AOSP). Поддержка этих переменных будет добавлена в будущем обновлении.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Отдел

Примечание.

Владелец устройства эквивалентен корпоративным устройствам. В качестве владельца устройства считаются следующие:

- Android Enterprise — полностью управляемый, выделенный и Corporate-Owned рабочий профиль

- Android AOSP

- Сопоставление пользователей

- Без пользователей

Нажмите Создать.

В разделе Основные укажите следующие свойства.

- Имя. Введите описательное имя для профиля. Назначьте имена профилям, чтобы позже их можно было легко найти. Например, хорошее имя профиля — Профиль SCEP для всей компании.

- Описание. Введите описание профиля. Этот необязательный параметр, но мы рекомендуем его использовать.

Нажмите кнопку Далее.

В разделе Параметры конфигурации выполните следующие настройки:

Тип сертификата.

(Применимо к: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 и Windows 10/11)

Выберите тип в зависимости от того, как вы планируете использовать профиль сертификата:

Пользователь. Тип сертификата Пользователь может содержать в субъекте или SAN атрибуты как пользователя, так и устройства.

Устройство. Сертификаты устройств могут содержать только атрибуты устройства в субъекте и SAN сертификата.

Используйте Устройство для таких сценариев, как устройства без пользователей, например киоски, или для устройств с Windows. На устройствах с Windows сертификат помещается в хранилище сертификатов локального компьютера.

Примечание.

Хранилище сертификатов, подготавливаемое в соответствии с SCEP:

macOS — сертификаты, которые вы подготавливаете в соответствии с SCEP, всегда размещаются в системной цепочке ключей (системное хранилище) устройства.

Android — на устройствах есть хранилище сертификатов VPN и приложений и хранилище сертификатов Wi-Fi. Intune всегда хранит сертификаты SCEP в хранилище VPN и приложений на устройстве. Использование хранилища VPN и приложений делает сертификат доступным для любого другого приложения.

Но если сертификат SCEP также связан с профилем Wi-Fi, Intune установит сертификат и в хранилище Wi-Fi.

При настройке для vpn-приложений пользователю будет предложено выбрать правильный сертификат. Автоматическое утверждение сертификата для полного управления (или сценариев BYOD) не поддерживается. Если все настроено правильно, в диалоговом окне уже должен быть предварительно выбран правильный сертификат.

Формат имени субъекта.

Введите текст, чтобы сообщить Intune способ автоматического создания имени субъекта в запросе на сертификат. Параметры для формата имени субъекта зависят от выбранного типа сертификата: Пользователь или Устройство.

Совет

Если длина имени субъекта превышает 64 символа, может потребоваться отключить принудительное ограничение длины имени во внутреннем центре сертификации. Дополнительные сведения см. в разделе Отключение принудительного ограничения длины DN

Примечание.

Существует известная проблема, связанная с использованием SCEP для получения сертификатов, если имя субъекта в итоговом запросе на подпись сертификата (CSR) содержит один из следующих символов в качестве escape-символа (продолжается обратной косой чертой \):

- +

- ;

- ,

- =

Примечание.

Начиная с Android 12, Android больше не поддерживает использование следующих идентификаторов оборудования для устройств с личным рабочим профилем :

- Серийный номер

- IMEI

- MEID

Intune профили сертификатов для личных устройств рабочего профиля, которые используют эти переменные в имени субъекта или san, не смогут подготовить сертификат на устройствах под управлением Android 12 или более поздней версии во время регистрации устройства с Intune. Устройства, зарегистрированные до перехода на Android 12, по-прежнему могут получать сертификаты, если в Intune ранее получены идентификаторы оборудования устройств.

Дополнительные сведения об этом и других изменениях, вносимых в Android 12, см. в записи блога Начало поддержки Microsoft Endpoint Manager в Android.

Тип пользовательского сертификата

В этом текстовом поле можно ввести настраиваемый формат имени субъекта со статическим текстом и переменными. Поддерживаются два варианта переменных: Общее имя (CN) и Адрес электронной почты (E).

Адрес электронной почты (E) обычно задается с переменной {{EmailAddress}}. Например: E={{EmailAddress}}

В качестве общего имени (CN) можно задать любую из следующих переменных.

- CN={{UserName}}. Имя пользователя, например janedoe.

- CN={{UserPrincipalName}}: имя участника-пользователя, например janedoe@contoso.com.

- CN={{AAD_Device_ID}}: идентификатор, назначенный при регистрации устройства в Microsoft Entra ID. Этот идентификатор обычно используется для проверки подлинности с помощью Microsoft Entra ID.

- CN={{DeviceId}}. Идентификатор, назначаемый при регистрации устройства в Intune.

Примечание.

Избегайте использования {{DeviceId}} для имени субъекта на устройствах Windows. В некоторых случаях сертификат, созданный с этим именем субъекта, приводит к сбою синхронизации с Intune.

CN={{SERIALNUMBER}}. Уникальный серийный номер (SN), обычно используемый изготовителем для идентификации устройства.

CN={{IMEINumber}}. Уникальный номер международного идентификатора мобильного оборудования (IMEI), используемый для идентификации мобильного телефона.

CN={{OnPrem_Distinguished_Name}}. Последовательность относительных различающихся имен, разделенных запятой, например CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Чтобы использовать переменную {{OnPrem_Distinguished_Name}}, сделайте следующее:

- Обязательно синхронизируйте атрибут пользователя onpremisesdistinguishedname с помощью Microsoft Entra Подключиться к Microsoft Entra ID.

- Если значение CN содержит запятую, то формат имени субъекта должен быть заключен в кавычки. Например: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: администраторы могут синхронизировать атрибут samAccountName из Active Directory с Microsoft Entra ID с помощью Microsoft Entra Connect в атрибут onPremisesSamAccountName. Intune может заменить эту переменную как часть запроса на выдачу сертификата в субъекте сертификата. Атрибут samAccountName — это имя пользователя для входа, используемое для поддержки клиентов и серверов предыдущей версии Windows (до Windows 2000). Формат имени входа пользователя: домен\пользователь или просто пользователь.

Чтобы использовать переменную {{OnPremisesSamAccountName}}, обязательно синхронизируйте атрибут пользователя OnPremisesSamAccountName с помощью Microsoft Entra Подключиться к Microsoft Entra ID.

Все переменные устройств, перечисленные в следующем разделе Тип сертификата устройства, также можно использовать в именах субъектов сертификатов пользователей.

Используя сочетание одной или нескольких таких переменных и статических текстовых строк, можно создать настраиваемый формат имени субъекта, например: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

В этом примере приведен формат имени субъекта, который, кроме переменных CN и E, использует строки для определения подразделения, организации, расположения, штата и страны. Эта функция и поддерживаемые ею строки отписываются в статье Функция CertStrToName.

Атрибуты пользователя не поддерживаются для устройств, не имеющих пользовательских сопоставлений, например устройств, зарегистрированных как выделенные для Android Enterprise. Например, профиль, использующий CN={{UserPrincipalName}} в теме или san, не сможет получить имя участника-пользователя, если на устройстве нет пользователя.

Тип сертификата устройства

Параметры формата для формата имени субъекта включают переменные:

- {{AAD_Device_ID}} или {{AzureADDeviceId}} — любая переменная может использоваться для идентификации устройства по его Microsoft Entra ID.

- {{DeviceId}} — идентификатор устройства в Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Применимо только для устройств Windows и присоединенных к домену устройств)

- {{MEID}}

В текстовом поле можно указать эти переменные и статический текст. Например, общее имя устройства с именем Device1 можно добавить как CN={{DeviceName}}Device1.

Важно!

- При указании переменной заключите имя переменной в двойные фигурные скобки {{ }}, как показано в примере, чтобы избежать ошибки.

- Свойства устройства, используемые в субъекте или SAN сертификата устройства, например IMEI, SerialNumber и FullyQualifiedDomainName, — это свойства, которые могут быть подменены пользователем с доступом к устройству.

- Устройство должно поддерживать все переменные, указанные в профиле сертификата, для установки этого профиля на данном устройстве. Например, если {{IMEI}} используется в качестве имени субъекта профиля SCEP для устройства, не имеющего номера IMEI, установка профиля завершится ошибкой.

Альтернативное имя субъекта.

Настройте альтернативное имя субъекта (SAN) в запросе на сертификат. Можно ввести несколько альтернативных имен субъекта. Текстовое значение может содержать переменные и статический текст для атрибута.Примечание.

Следующие профили Android Enterprise не поддерживают использование переменной {{UserName}} для сети SAN:

- Полностью управляемый, выделенный и Corporate-Owned рабочий профиль

Выберите один из доступных атрибутов SAN:

- Адрес электронной почты

- Имя участника-пользователя (UPN).

- DNS

- универсальный код ресурса (URI)

Тип выбранного сертификата определяет переменную SAN.

Примечание.

Начиная с Android 12, Android больше не поддерживает использование следующих идентификаторов оборудования для устройств с личным рабочим профилем :

- Серийный номер

- IMEI

- MEID

Intune профили сертификатов для личных устройств рабочего профиля, которые используют эти переменные в имени субъекта или san, не смогут подготовить сертификат на устройствах под управлением Android 12 или более поздней версии во время регистрации устройства с Intune. Устройства, зарегистрированные до перехода на Android 12, по-прежнему могут получать сертификаты, если в Intune ранее получены идентификаторы оборудования устройств.

Дополнительные сведения об этом и других изменениях, вносимых в Android 12, см. в записи блога Начало поддержки Microsoft Endpoint Manager в Android.

Тип пользовательского сертификата

С типом сертификата пользователя можно использовать любые переменные сертификата пользователя или устройства, описанные выше в разделе Имя субъекта.

Например, если вы выбираете тип сертификата пользователя, в альтернативное имя субъекта можно включить имя субъекта-пользователя. Если сертификат клиента будет использоваться для проверки подлинности сервера политики сети, в качестве альтернативного имени субъекта необходимо задать имя участника-пользователя.

Microsoft Intune также поддерживает OnPremisesSecurityIdentifier, переменную, которая соответствует строгим требованиям к сопоставлению центра распространения ключей (KDC) для проверки подлинности на основе сертификата. Следует добавить переменную к сертификатам пользователей, которые проходят проверку подлинности с помощью KDC. Переменную в формате {{OnPremisesSecurityIdentifier}} можно добавить в новые и существующие профили в Центре администрирования Microsoft Intune. Эта переменная поддерживается в сертификатах пользователей для macOS, iOS и Windows 10/11 и работает только с атрибутом URI.

Тип сертификата устройства

С типом сертификата устройства можно использовать любую из переменных, описанных в разделе Тип сертификата устройства для имени субъекта.

Чтобы указать значение для атрибута, включите имя переменной в фигурные скобки, а затем добавьте текст для этой переменной. Например, можно добавить значение для атрибута DNS: {{AzureADDeviceId}}.domain.com, где .domain.com — это текст. Для пользователя с именем User1 Email адрес может отображаться как {{FullyQualifiedDomainName}}User1@Contoso.com.

Используя сочетание одной или нескольких из этих переменных и статических текстовых строк, можно создать пользовательский формат альтернативного имени субъекта, например {{UserName}}-Home.

Microsoft Intune также поддерживает OnPremisesSecurityIdentifier, переменную, которая соответствует строгим требованиям к сопоставлению центра распространения ключей (KDC) для проверки подлинности на основе сертификата. Следует добавить переменную к сертификатам устройств, которые проходят проверку подлинности с помощью KDC. Переменную в формате {{OnPremisesSecurityIdentifier}} можно добавить в новые и существующие профили в Центре администрирования Microsoft Intune. Эта переменная поддерживается в сертификатах устройств Microsoft Entra гибридных присоединенных устройств и работает только с атрибутом URI.

Важно!

- Используемую переменную сертификата устройства необходимо заключать в двойные фигурные скобки {{ }}.

- Не используйте фигурные скобки { }, символы вертикальной черты | и точки с запятой ; в тексте, который следует за переменной.

- Свойства устройства, используемые в субъекте или SAN сертификата устройства, например IMEI, SerialNumber и FullyQualifiedDomainName, — это свойства, которые могут быть подменены пользователем с доступом к устройству.

- Устройство должно поддерживать все переменные, указанные в профиле сертификата, для установки этого профиля на данном устройстве. Например, если {{IMEI}} используется в SAN профиля SCEP для устройства, не имеющего номера IMEI, установка профиля завершится ошибкой.

Срок действия сертификата.

Можно указать значение ниже, но не выше периода действия в шаблоне сертификата. Если вы настроили шаблон сертификата для поддержки настраиваемого значения, которое можно задать из центра администрирования Intune, используйте этот параметр, чтобы указать оставшееся время до истечения срока действия сертификата.

Максимальный срок действия, поддерживаемый в Intune, для сертификата — 24 месяца.

Например, если в шаблоне сертификата указан срок действия сертификата в два года, можно ввести значение в один год, но не в пять лет. Кроме того, значение не должно превышать значение оставшегося периода действия сертификата, выдаваемого центром сертификации.

Запланируйте использование срока действия пять дней или больше. Если срок действия менее пяти дней, существует высокая вероятность того, что сертификат вступает в состояние с истекшим сроком действия или истек, что может привести к тому, что агент MDM на устройствах отклонит сертификат до его установки.

Поставщик хранилища ключей (KSP).

(Применимо к: Windows 8.1 и Windows 10/11)

Укажите место, где хранится ключ для сертификата. Выберите один из следующих вариантов:

- Зарегистрировать в KSP доверенного платформенного модуля (TPM) при его наличии, в противном случае зарегистрировать в KSP программного обеспечения

- Зарегистрировать в KSP доверенного платформенного модуля (TPM), в противном случае создать сбой

- Регистрация в Windows Hello для бизнеса, в ином случае — сбой (Windows 10 и более поздние версии)

- Зарегистрировать в KSP программного обеспечения

Использование ключа.

Выберите параметры использования ключа для сертификата.

- Цифровая подпись: обмен ключами разрешается, только если они защищены с помощью цифровой подписи.

- Шифрование ключей: обмен ключами разрешается, только если они зашифрованы.

Размер ключа (разрядов).

Выберите количество битов, которое содержится в ключе.

Не настроено

1024

2048

4096 — размер ключа 4096 поддерживается для следующих платформ:

- Android (все)

- iOS/iPadOS 14 и более поздних версий

- macOS 11 и более поздних версий

- Windows (все)

Примечание.

Для устройств Windows 4096-разрядное хранилище ключей поддерживается только в поставщике программного хранилища ключей (KSP). Следующие не поддерживают хранение ключей такого размера:

- Аппаратный TPM (доверенный платформенный модуль). В качестве обходного решения можно использовать программный KSP для хранения ключей.

- Windows Hello для бизнеса. В настоящее время нет обходного решения для Windows Hello для бизнеса.

Хэш-алгоритм.

(Применимо к Android, Android (AOSP), Android enterprise, Windows 8.1 и Windows 10/11)

Используйте с этим сертификатом один из доступных типов хэш-алгоритмов. Выберите максимальный уровень безопасности, который поддерживают подключающиеся устройства.

ПРИМЕЧАНИЕ. Устройства Android AOSP и Android Enterprise выбирают самый надежный поддерживаемый алгоритм . SHA-1 будет игнорироваться, а вместо него будет использоваться SHA-2.

Корневой сертификат.

Выберите профиль доверенного сертификата, который вы ранее настроили и назначили подходящим пользователям и устройствам для этого профиля сертификата SCEP. Используйте профиль доверенного сертификата для предоставления доверенного корневого сертификата ЦС пользователям и устройствам. Сведения о профиле доверенного сертификата см. в статье Экспорт доверенного корневого сертификата ЦС и Создание профилей доверенных сертификатов в разделе Использование сертификатов для проверки подлинности в Intune.

Примечание.

Если у вас есть многоуровневая инфраструктура PKI, например корневой и выдающий центр сертификации, выберите профиль доверенного корневого сертификата верхнего уровня, который проверяет выдающий центр сертификации.

Расширенное использование ключа.

Добавьте значения для назначения сертификата. В большинстве случаев для сертификата требуется проверка подлинности клиента, чтобы пользователь или устройство могли пройти проверку подлинности на сервере. При необходимости можно добавить дополнительные сведения об использовании ключа.

Порог обновления (%).

Введите процент времени существования сертификата, который остается, прежде чем устройство запросит его возобновление. Например, если ввести значение 20, будет предпринята попытка продления сертификата, когда срок действия сертификата истечет на 80 %. Попытки продления продолжаются до тех пор, пока обновление не будет успешным. При обновлении создается новый сертификат, что приводит к созданию новой пары из открытого и закрытого ключей.

Примечание.

Поведение возобновления в iOS/iPadOS и macOS: сертификаты могут быть продлены только на этапе порогового значения продления. Кроме того, устройство должно быть разблокировано при синхронизации с Intune. Если продление не прошло успешно, сертификат с истекшим сроком действия останется на устройстве и Intune больше не активирует продление. Кроме того, Intune не предлагает возможность повторного развертывания сертификатов с истекшим сроком действия. Затронутые устройства необходимо временно исключить из профиля SCEP, чтобы удалить сертификат с истекшим сроком действия и запросить новый.

URL-адреса серверов SCEP.

Введите один или несколько URL-адресов для серверов NDES, которые выдают сертификаты через SCEP. Например, можно ввести

https://ndes.contoso.com/certsrv/mscep/mscep.dll.Чтобы разрешить устройствам в Интернете получать сертификаты, необходимо указать URL-адрес NDES, внешний для вашей корпоративной сети.

URL-адрес может содержать HTTP или HTTPS. Однако для включения поддержки следующих устройств URL-адрес сервера SCEP должен содержать протокол HTTPS:- Администратор устройств Android

- владельцы устройств Android Enterprise

- Корпоративный рабочий профиль Android Enterprise

- Личные устройства Android Enterprise с рабочим профилем

При необходимости можно добавить дополнительные URL-адреса SCEP для балансировки нагрузки. Устройства выполняют три отдельных вызова к серверу NDES: чтобы получить возможности серверов, получить открытый ключ, а затем отправить запрос на подпись. При использовании нескольких URL-адресов балансировка нагрузки может привести к использованию другого URL-адреса для последующих вызовов сервера NDES. Если для последующего вызова в рамках того же запроса будет выполнено обращение к другому серверу, запрос завершится ошибкой.

Поведение при управлении URL-адресом сервера NDES зависит от платформы устройства.

- Android. Устройство случайным образом распределяет список URL-адресов, полученных в политике SCEP, а затем последовательно обрабатывает этот список, пока не будет найден доступный сервер NDES. После этого устройство продолжает использовать тот же URL-адрес и сервер в рамках всего процесса. Если устройство не может получить доступ ни к одному из серверов NDES, процесс завершается сбоем.

- iOS/iPadOS. Intune случайным образом распределяет URL-адреса и предоставляет устройству один URL-адрес. Если устройству не удается получить доступ к серверу NDES, запрос SCEP завершается сбоем.

- Windows. Список URL-адресов NDES распределяется случайным образом и передается на устройство Windows, которое затем попытается использовать эти адреса в порядке получения, пока не найдет доступный. Если устройство не может получить доступ ни к одному из серверов NDES, процесс завершается сбоем.

Если устройству не удается связаться с тем же сервером NDES во время любого из трех вызовов сервера NDES, запрос SCEP завершается сбоем. Например, это может произойти, когда решение о балансировке нагрузки предоставляет другой URL-адрес для второго или третьего вызова к серверу NDES или предоставляет другой фактический сервер NDES на основе виртуализированного URL-адреса для NDES. После неудачного запроса устройство снова пытается выполнить процесс в следующем цикле политики, начиная с рандомизированного списка URL-адресов NDES (или одного URL-адреса для iOS/iPadOS).

Этот шаг применяется только к профилям устройств Android Enterprise для полностью управляемого, выделенного и Corporate-Owned рабочего профиля.

В разделе Приложения настройте доступ к сертификатам , чтобы управлять предоставлением доступа к сертификатам приложениям. Варианты:

- Требовать утверждения пользователем для приложений(по умолчанию) — пользователи должны утвердить использование сертификата всеми приложениями.

- Предоставление автоматического предоставления для определенных приложений (требуется утверждение пользователем для других приложений) — с помощью этого параметра выберите Добавить приложения, а затем выберите одно или несколько приложений, которые будут автоматически использовать сертификат без вмешательства пользователя.

Нажмите кнопку Далее.

В разделе Назначения выберите пользователей или группы, которые будут принимать ваш профиль. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

(Применимо только к Windows 10/11.) В разделе Правила применимости укажите правила применимости, чтобы уточнить назначение этого профиля. Вы можете как назначить, так и не назначать профиль на основе выпуска ОС или версии устройства.

Сведения о правилах применимости см. в руководстве по созданию профиля устройства в Microsoft Intune.

В окне Проверка и создание проверьте параметры. При выборе "Создать" внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке профилей.

Избегайте использования запросов на подпись сертификата со специальными экранируемыми символами

Существует известная ошибка, связанная с запросами на сертификаты SCEP и PKCS, когда имя субъекта содержит экранируемые символы. Имена субъектов, которые содержат один из специальных символов в виде экранированного символа, формируют запрос CSR с неправильным именем субъекта. Неправильное имя субъекта приводит к сбою проверки запроса SCEP Intune и отказу в выдаче сертификата.

Специальные символы:

- +

- ,

- ;

- =

Если имя субъекта содержит один из этих символов, вы можете выполнить одно из следующих действий:

- заключить значение имени субъекта, содержащее специальный символ, в кавычки;

- удалить специальный символ из значения имени субъекта.

Например, у вас есть имя субъекта, которое отображается как Test user (TestCompany, LLC). CSR с именем субъекта, которое содержит запятую между TestCompany и LLC, представляет собой проблему. Проблему можно решить, заключив в кавычки все имя субъекта или удалив запятую между TestCompany и LLC:

- Добавление кавычек: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Удаление запятой: CN=Test User (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

При этом попытки экранировать запятую с помощью символа обратной косой черты будут приводить к ошибке в журналах CRP:

- Экранированные запятые: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Эта ошибка похожа на следующую ошибку:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Назначение профиля сертификата

Назначение профилей сертификатов SCEP аналогично развертыванию профилей устройств для других целей.

Важно!

Чтобы использовать профиль сертификата SCEP, устройство также должно получить профиль доверенного сертификата, который подготавливает его для доверенного корневого сертификата центра сертификации. Мы рекомендуем развернуть профиль доверенного корневого сертификата и профиль сертификата SCEP в тех же группах.

Перед продолжением примите во внимание следующее.

При назначении профилей сертификатов группам на устройстве устанавливается файл доверенного корневого сертификата ЦС (указанный в профиле доверенного сертификата). Устройство использует профиль сертификата SCEP для создания запроса на сертификат для этого доверенного корневого сертификата ЦС.

Профиль сертификата SCEP устанавливается только на устройствах с платформой, указанной при создании профиля сертификата.

Можно назначать профили сертификатов и для коллекции пользователей, и для устройств.

Чтобы опубликовать сертификат на устройстве сразу после регистрации, назначьте профиль сертификата в группе пользователей, а не в группе устройств. Если вы назначаете профиль группе устройств, требуется полная регистрация устройства для получения политик.

Если вы используете совместное управление для Intune и Configuration Manager, в Configuration Manager установите ползунок рабочей нагрузки для параметра "Политики доступа к ресурсам" напротив значения Intune или Пилотная версия Intune. Этот параметр позволяет клиентам Windows 10/11 запускать процесс запроса сертификата.

Примечание.

- На устройствах iOS/iPadOS и macOS, когда профиль сертификата SCEP или профиль сертификата PKCS связан с дополнительным профилем, например профилем Wi-Fi или VPN, устройство получает сертификат для каждого из этих дополнительных профилей. Это приводит к тому, что устройство будет иметь несколько сертификатов, доставленных запросом сертификата SCEP или PKCS.

- Сертификаты, доставляемые SCEP, являются уникальными. Сертификаты, доставляемые PKCS, — это один и тот же сертификат, но они выглядят по-разному, так как каждый экземпляр профиля представлен отдельной строкой в профиле управления.

- В iOS 13 и macOS 10.15 существуют дополнительные требования к безопасности, которые должны учитываться Apple .

Дальнейшие действия

Overview for troubleshooting SCEP certificate profiles with Microsoft Intune (Устранение неполадок при развертывании профилей сертификатов SCEP с помощью Microsoft Intune)