Рабочие нагрузки, поддерживаемые детализированными делегированными правами администратора (GDAP)

Соответствующие роли: все пользователи, заинтересованные в Центре партнеров

В этой статье перечислены задачи для рабочих нагрузок, поддерживаемых подробными делегированными правами администратора (GDAP).

Microsoft Security Copilot (Сопутствующая программа безопасности от Microsoft)

Security Copilot поддерживает доступ GDAP к автономной платформе и определённым встроенным приложениям.

Поддерживаемые роли Microsoft Entra

Security Copilot имеет собственные роли, отличные от ролей Entra, которые необходимо настроить. Рекомендуемые роли для запроса доступа к GDAP: оператор безопасности или читатель безопасности, хотя поддерживаются и другие роли. Клиент должен выполнить дополнительный шаг, чтобы назначить запрошенную роль GDAP соответствующей роли Security Copilot. Для получения дополнительной информации см. раздел Назначение ролей для Copilot по безопасности.

GDAP в Security Copilot предоставляет доступ к автономному порталу. Для каждого подключаемого модуля требуются дополнительные требования к авторизации, которые могут не поддерживать GDAP. Для получения дополнительной информации см. раздел "Подключаемые модули Security Copilot, поддерживающие GDAP".

Интегрированные функции добавляют возможности Security Copilot в другие рабочие процессы. Если эти рабочие нагрузки поддерживают GDAP, например XDR в Microsoft Defender, встроенные возможности Copilot для безопасности поддерживают GDAP. Например, в Purview интегрирован Security Copilot, а также упомянут как функция, поддерживающая GDAP. Таким образом, Copilot безопасности в Purview поддерживает GDAP.

Для получения более подробной информации также см. возможности, встроенные в систему Security Copilot.

Microsoft Entra ID

Поддерживаются все задачи Microsoft Entra, кроме следующих возможностей:

| Площадь | Возможности | Проблема |

|---|---|---|

| Управление группами | Создание группы Microsoft 365, администрирование правил динамического членства | Не поддерживается |

| . | Администрирование параметров для Enterprise State Roaming | |

| Приложения | Согласие на встроенное корпоративное приложение с входом, администрирование корпоративного приложения "Параметры пользователя" | |

| Внешние удостоверения | Администрирование функций внешнего удостоверения | |

| Наблюдение | Log Analytics, параметры диагностики, книги и вкладка "Мониторинг" на странице обзора Microsoft Entra | |

| Страница обзора | Мой веб-канал — роли для вошедшего пользователя | Может отображать неверные сведения о роли; Не влияет на фактические разрешения |

| Параметры пользователя | Страница управления пользовательскими функциями | Недоступно для определенных ролей |

Известные проблемы:

- Партнеры, которым предоставлены роли Microsoft Entra "Читатель безопасности" или "Глобальный читатель" через GDAP, сталкиваются с ошибкой "Нет доступа" при попытке получить доступ к Entra Ролям и администраторам в клиенте с включенной функцией PIM. Работает с ролью глобального администратора.

- Microsoft Entra Connect Health не поддерживает GDAP.

Центр администрирования Exchange

Для Центра администрирования Exchange GDAP поддерживает следующие задачи.

| Тип ресурса | Подтип ресурса | Поддерживается в настоящее время | Проблема |

|---|---|---|---|

| Управление получателями | Почтовые ящики | Создание общего почтового ящика, обновление почтового ящика, преобразование в общий или пользовательский почтовый ящик, удаление общего почтового ящика, управление параметрами потока обработки почты, управление политиками почтовых ящиков, управление делегированием почтовых ящиков, управление адресами электронной почты, управление автоматическими ответами, управление дополнительными действиями, изменение контактных данных, управление группами | Открытие почтового ящика другого пользователя |

| Ресурсы | Создание и добавление ресурса [оборудование/комната], удаление ресурса, управление скрытием из параметра GAL, управление параметрами делегатов резервирования, управление параметрами делегатов ресурсов | ||

| Контакты | Создание и добавление контакта [почтовый пользователь или почтовый контакт], удаление контакта, изменение параметров организации | ||

| Поток обработки почты | Трассировка сообщений | Запуск трассировки сообщений, проверка по умолчанию/настраиваемые/автосохраняемые или скачиваемые запросы, правила | Оповещения, политики оповещений |

| Удаленные домены | Добавление удаленного домена, удаление удаленного домена, изменение отчетов сообщений, типов ответов | ||

| Принятые домены | Управление принятыми доменами | ||

| Соединители | Добавление соединителя, управление ограничениями, удостоверение электронной почты, удаление соединителя | ||

| Роли | Роли администратора | Добавление группы ролей, удаление групп ролей, которые не являются встроенными группами ролей, изменение групп ролей, которые не являются встроенными группами ролей, копированием группы ролей | |

| Миграция | Миграция | Добавление пакетной службы миграции, попробуйте миграцию рабочей области Google, утвердить пакет миграции, просмотреть сведения о пакете миграции, удалить пакет миграции | |

| ссылка Центр администрирования Microsoft 365 | Ссылка для перехода в Центр администрирования Microsoft 365 | ||

| Разное | Предоставление мини-приложения обратной связи, поддержка центрального мини-приложения | ||

| Панель мониторинга | Отчеты |

Поддерживаемые роли RBAC включают следующие:

- Администратор Exchange

- Глобальный администратор

- Администратор службы технической поддержки

- Глобальный читатель

- Администратор безопасности

- Администратор получателей Exchange

Центр администрирования Microsoft 365

Внимание

Некоторые ключевые функции Центр администрирования Microsoft 365 могут повлиять на инциденты службы и текущие работы по разработке. На портале администрирования Майкрософт можно просмотреть активные Центр администрирования Microsoft 365 проблемы.

Мы рады объявить о выпуске Центр администрирования Microsoft 365 поддержки GDAP. В этом предварительном выпуске вы можете войти в центр администрирования со всеми ролями Microsoft Entra, поддерживаемыми корпоративными клиентами, за исключением Читателей каталога.

Этот выпуск имеет ограниченные возможности и помогает использовать следующие области центра администрирования Microsoft 365:

- Пользователи (включая назначение лицензий)

- Лицензии на выставление счетов>

- Работоспособности службы работоспособности>

- Запрос в службу поддержки Central>Creating

Примечание.

Начиная с 23 сентября 2024 г. вы больше не можете получить доступ к меню "Покупки выставления счетов>" или "Выставление счетов>" и "Платежи" на администратора от имени (AOBO) доступа к страницам в Центр администрирования Microsoft 365

Известные проблемы:

- Не удается экспортировать отчеты об использовании сайта.

- Не удается получить доступ к интегрированным приложениям в левой навигации.

Microsoft Purview

Для Microsoft Purview GDAP поддерживает следующие задачи.

| Решение | Поддерживается в настоящее время | Проблема |

|---|---|---|

| Audit |

Решения для аудита Microsoft 365 — настройка базового или расширенного аудита — журнал аудита поиска — Использование PowerShell для поиска журнала аудита — экспорт и настройка и просмотр журнала аудита — включение и отключение аудита — управление политиками хранения журналов аудита — изучение распространенных проблем и скомпрометированных учетных записей — экспорт и настройка и просмотр журнала аудита |

|

| Диспетчер соответствия |

Диспетчер соответствия — создание оценок и управление ими — создание и расширение и изменение шаблонов оценки — Назначение и завершение действий по улучшению — Настройка разрешений пользователей |

|

| MIP |

Защита информации Microsoft Purview Сведения о классификации данных Узнайте о защите от потери данных Классификация данных: — создание типов конфиденциальной информации и управление ими — создание точного сопоставления данных и управление ими — Мониторинг того, что делается с помеченным содержимым с помощью обозревателя действий Information Protection: — Создание и публикация меток конфиденциальности и политик меток — Определение меток для применения к файлам и сообщениям электронной почты — Определение меток для применения к сайтам и группам — Определение меток для применения к ресурсам данных схемы — Автоматическое применение метки к содержимому с помощью автоматической маркировки на стороне клиента, автоматической маркировки на стороне сервера, и схематизированных ресурсов данных. — ограничение доступа к помеченном содержимому с помощью шифрования — настройка конфиденциальности и доступа внешних пользователей и внешнего общего доступа и условного доступа для меток, применяемых к сайтам и группам — Задайте политику меток, чтобы включить элементы управления по умолчанию, обязательные, пониженные и применить их к файлам и сообщениям электронной почты, группам и сайтам и содержимому Power BI Защита от потери данных: — Создание, тестирование и настройка политики защиты от потери данных — выполнение оповещений и управления инцидентами — Просмотр событий сопоставления правил защиты от потери данных в обозревателе действий — Настройка параметров защиты от потери данных конечной точки |

— Просмотр помеченного содержимого в обозревателе контента — Создание и управление обучаемыми классификаторами — Поддержка меток групп и сайтов |

| Управление жизненным циклом данных Microsoft Purview |

Сведения о Управление жизненным циклом данных Microsoft Purview в Microsoft 365 — создание статических и адаптивных политик хранения и управление ими — создание меток хранения — создание политик меток хранения — создание адаптивных областей и управление ими |

-Архивирование — импорт PST-файлов |

| Управление записями Microsoft Purview |

Управление записями Microsoft Purview — метка содержимого в виде записи — метка содержимого в виде нормативных записей — создание статических и адаптивных политик меток хранения и управление ими — создание адаптивных областей и управление ими — Перенос меток хранения и управление требованиями к хранению с помощью плана файлов — настройка параметров хранения и удаления с метками хранения — сохранение содержимого при возникновении события с хранением на основе событий |

— управление ликвидацией |

Сведения о поддерживаемых ролях Microsoft Entra на портале соответствия Microsoft 365 см. в статье "Разрешения" в Microsoft Purview

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse — это портал администрирования, который помогает управляемым поставщикам услуг (MSPs) защитить устройства, данные и пользователей в масштабе для небольших и средних бизнес-клиентов.

Роли GDAP предоставляют тот же доступ к клиенту в Lighthouse, что и при использовании этих ролей GDAP для доступа к порталам администрирования клиентов по отдельности. Lighthouse предоставляет мультитенантное представление между пользователями, устройствами и данными на основе уровня делегированных разрешений пользователей. Общие сведения обо всех функциях мультитенантного управления Lighthouse см. в документации по Lighthouse.

Теперь MSPs может использовать Lighthouse для настройки GDAP для любого клиента. Lighthouse предоставляет рекомендации по ролям на основе различных функций заданий MSP для MSP и шаблонов GDAP Lighthouse позволяют партнерам легко сохранять и повторно применять параметры, которые обеспечивают минимальный доступ к клиентам с минимальными привилегиями. Дополнительные сведения и просмотр демонстрации см. в мастере настройки GDAP Lighthouse.

Для Microsoft 365 Lighthouse GDAP поддерживает следующие задачи. Дополнительные сведения о разрешениях, необходимых для доступа к Microsoft 365 Lighthouse, см. в обзоре разрешений в Microsoft 365 Lighthouse.

| Ресурс | Поддерживается в настоящее время |

|---|---|

| Домашняя страница | в составе |

| Клиенты | в составе |

| Пользователи | в составе |

| . | в составе |

| Управление угрозами | в составе |

| Базовые показатели | в составе |

| Windows 365 | в составе |

| Работоспособность службы | в составе |

| Журналы аудита | в составе |

| Переход | Клиенты должны иметь связь GDAP и косвенного торгового посредника или связь DAP для подключения. |

Поддерживаемые роли управления доступом на основе ролей Azure (Azure RBAC) включают следующее:

- Администратор проверки подлинности

- Администратор соответствия требованиям

- Администратор условного доступа

- Администратор облачных устройств

- Глобальный администратор

- Глобальный читатель

- Администратор службы технической поддержки

- Администратор Intune

- Администратор паролей

- Привилегированный администратор проверки подлинности

- Администратор безопасности

- Оператор безопасности

- Читатель сведений о безопасности

- Администратор службы поддержки

- Администратор пользователей

Windows 365

Для Windows 365 GDAP поддерживает следующие задачи.

| Ресурс | Поддерживается в настоящее время |

|---|---|

| Облачный компьютер | Вывод списка облачных компьютеров, получение облачного компьютера, повторное создание облачного компьютера, льготный период, удаленное действие повторной подготовки облачных компьютеров, удаленное действие повторной подготовки облачных компьютеров, изменение размера удаленных действий облачных компьютеров, получение результатов удаленного действия облачного компьютера |

| Образ устройства облачного компьютера | Вывод списка образов устройств, получение образа устройства, создание образа устройства, удаление образа устройства, получение исходного образа, повторная загрузка образа устройства |

| Подключение к локальной сети на облачном компьютере | Вывод списка локальных подключений, получение локального подключения, создание локального подключения, обновление локального подключения, удаление локального подключения, проверка работоспособности, обновление пароля домена AD |

| Политика подготовки облачных компьютеров | Вывод списка политик подготовки, получение политики подготовки, создание политики подготовки, обновление политики подготовки, удаление политики подготовки, назначение политики подготовки |

| Событие аудита облачного компьютера | Вывод списка событий аудита, события получения аудита, получения типов действий аудита |

| Параметр пользователя облачного компьютера | Вывод списка параметров пользователя, получение параметра пользователя, создание параметра пользователя, обновление параметра пользователя, удаление параметров пользователя, назначение |

| Поддерживаемый регион облачного компьютера | Список поддерживаемых регионов |

| Планы облачных компьютеров | Вывод списка планов обслуживания |

Поддерживаемые роли Azure RBAC включают следующие:

- Глобальный администратор

- Администратор Intune

- Администратор безопасности

- Оператор безопасности

- Читатель сведений о безопасности

- Глобальный читатель

- (В проверке) Администратор Windows 365

Неподдерживаемые ресурсы для предварительной версии:

- Н/П

Центр администрирования Teams

Для Центра администрирования Teams GDAP поддерживает следующие задачи.

| Ресурс | Поддерживается в настоящее время |

|---|---|

| Пользователи | Назначение политик, параметров голосовой связи, исходящих звонков, параметров сбора групповых звонков, параметров делегирования звонков, номеров телефонов, параметров конференц-связи |

| Teams | Политики Teams, политики обновления |

| . | IP-телефоны, Комнаты Teams, панели совместной работы, отображаются Панель Teams Teams |

| Ячейки | Метки отчетов, адреса экстренного реагирования, топология сети, сети и расположения |

| Собрания | Мосты конференций, политики собраний, параметры собрания, политики трансляций, параметры трансляций |

| Политики обмена сообщениями | Политики обмена сообщениями |

| Голосовая связь | Политики экстренного реагирования, абонентские группы, планы маршрутизации голосовой связи, очереди звонков, автосекретари, политики парковки звонков, политики звонков, политики идентификатора абонента, номера телефонов, прямая маршрутизация |

| Аналитика и отчеты | Отчеты об использовании |

| Параметры на уровне организации | Внешний доступ, гостевой доступ, параметры Teams, обновление Teams, праздники, учетные записи ресурсов |

| Планирование | Планировщик сети |

| Модуль Teams PowerShell | Все командлеты PowerShell из модуля Teams PowerShell (доступные в модуле Teams PowerShell — 3.2.0 предварительная версия) |

Поддерживаемые роли RBAC включают следующие:

- Администратор Teams

- Глобальный администратор

- Администратор связи Teams

- Инженер службы поддержки связи Teams

- Специалист службы поддержки связи Teams

- Администратор устройств Teams

- Глобальный читатель

Неподдерживаемые ресурсы для доступа К GDAP включают следующее:

- Управление Teams

- Шаблоны рабочих групп

- Приложения Teams

- Пакеты политик

- Помощник по Teams

- Панель мониторинга качества звонка

- Оператор подключения

Microsoft Defender XDR

XDR в Microsoft Defender — это единый набор предварительной и после нарушения защиты предприятия. Она изначально координирует обнаружение, предотвращение, исследование и реагирование между конечными точками, удостоверениями, электронной почтой и приложениями для обеспечения интегрированной защиты от сложных атак.

Портал Microsoft Defender также является домом для других продуктов в стеке безопасности Microsoft 365, например Microsoft Defender для конечной точки и Microsoft Defender для Office 365.

Документация по всем возможностям и продуктам безопасности доступна на портале Microsoft Defender:

Microsoft Defender для конечной точки:

- Microsoft Defender для конечной точки

- возможности Microsoft Defender для конечной точки P1

- Microsoft Defender для бизнеса

Microsoft Defender для Office 365:

- Exchange Online Protection (EOP)

- Microsoft Defender для Office 365 (план 1)

- Microsoft Defender для Office 365 (план 2)

Управление приложениями:

Ниже приведены возможности, доступные для клиентов, обращаюющихся к порталу Microsoft Defender с помощью маркера GDAP.

| Тип ресурса | Поддерживается в настоящее время |

|---|---|

| Функции XDR в Microsoft Defender | Все функции Microsoft Defender XDR (как указано в ранее приведенной документации): Инциденты, Расширенное обнаружение, Центр действий, Аналитика угроз, подключение следующих рабочих нагрузок безопасности в Microsoft Defender XDR: Microsoft Defender для конечной точки, Microsoft Defender для удостоверений, Microsoft Defender для облачных приложений |

| функции Microsoft Defender для конечной точки | Все функции Microsoft Defender для конечной точки, перечисленные в ранее упомянутой документации, см. подробности по номеру SKU P1/SMB в таблице . |

| Microsoft Defender для Office 365 | Все функции Microsoft Defender для Office 365, перечисленные в ранее связанной документации. Дополнительные сведения о каждой лицензии в этой таблице: Безопасность Office 365, включая Microsoft Defender для Office 365 и Exchange Online Protection |

| Управление приложениями | Проверка подлинности работает для маркера GDAP (маркер приложения и пользователя), политики авторизации работают в соответствии с ролями пользователей, как и раньше. |

Поддерживаемые роли Microsoft Entra на портале Microsoft Defender:

Документация по поддерживаемым ролям на портале Microsoft Defender

Примечание.

Не все роли применимы ко всем продуктам безопасности. Сведения о том, какие роли поддерживаются в определенном продукте, см. в документации по продукту.

Поддерживаемые функции MDE на портале Microsoft Defender на номер SKU

| Возможности конечных точек на номер SKU | Microsoft Defender для бизнеса | план 1 Microsoft Defender для конечной точки | Microsoft Defender для конечной точки план 2 |

|---|---|---|---|

| Централизованное управление | X | X | X |

| Упрощенная конфигурация клиента | X | ||

| Управление угрозами и уязвимостями | X | X | |

| Сокращение направлений атак | X | X | X |

| Защита следующего поколения | X | X | X |

| Обнаружение и нейтрализация атак на конечные точки | X | X | |

| Автоматическое исследование и реагирование | X | X | |

| Поиск угроз и хранение данных за шесть месяцев | X | ||

| Аналитика угроз | X | X | |

| Кроссплатформенная поддержка Windows, MacOS, iOS и Android | X | X | X |

| Эксперты по угрозам Майкрософт | X | ||

| API-интерфейсы партнеров | X | X | X |

| Microsoft 365 Lighthouse для просмотра инцидентов безопасности между клиентами | X |

Power BI

Для рабочей нагрузки Power BI GDAP поддерживает следующие задачи.

| Тип ресурса | Поддерживается в настоящее время |

|---|---|

| Задачи администратора | — Все пункты меню в разделе "Портал администрирования", кроме "Подключения Azure" |

Поддерживаемые роли Microsoft Entra в области:

- Администратор Структуры

- Глобальный администратор

Свойства Power BI вне области:

- Не все задачи, недоступные администраторам, гарантированно работают корректно.

- "Подключения Azure" на портале администрирования

SharePoint

Для SharePoint GDAP поддерживает следующие задачи.

| Тип ресурса | Поддерживается в настоящее время |

|---|---|

| Главная страница | Отрисовка карточек, но данные могут не отображаться |

| Управление сайтами — активные сайты | Создание сайтов: сайт группы, сайт связи, назначение или изменение владельца сайта, назначение метки конфиденциальности сайту (если оно настроено в идентификаторе Microsoft Entra) во время создания сайта, изменение метки конфиденциальности сайта, назначение параметров конфиденциальности сайту (если не определено с меткой конфиденциальности), Добавление и удаление участников на сайт, изменение параметров внешнего общего доступа, изменение имени сайта, изменение URL-адреса сайта, Просмотр действия сайта, изменение ограничения хранилища, удаление сайта, изменение встроенных представлений сайтов, экспорт списка сайтов в CSV-файл, сохранение настраиваемых представлений сайтов, связывание сайта с концентратором, регистрация сайта в качестве концентратора |

| Управление сайтами — активные сайты | Создание других сайтов: Центр документов, Корпоративный вики-сайт, портал публикации, Центр содержимого |

| Управление сайтами — удаленные сайты | Восстановление сайта, окончательное удаление сайта (за исключением сайтов групп, подключенных к группе Microsoft 365) |

| Политики — общий доступ | Настройка политик внешнего общего доступа для SharePoint и OneDrive для бизнеса, изменение "Дополнительные параметры внешнего общего доступа", установка политик для ссылок файлов и папок, изменение "Другие параметры" для общего доступа |

| Управление доступом | Установка и изменение неуправляемой политики устройства, установка и изменение политик временной шкалы сеансов простоя, политика установки и изменения сетевого расположения (отдельно от политики IP Microsoft Entra, set/change modern authentication policy, Set/change OneDrive access |

| Настройки | SharePoint — домашний сайт, SharePoint — уведомления, SharePoint — Страницы, SharePoint — создание сайта, SharePoint — ограничения хранилища сайтов, OneDrive — уведомления, OneDrive — хранение, OneDrive — ограничение хранилища, OneDrive — синхронизация |

| PowerShell | Чтобы подключить клиент в качестве администратора GDAP, используйте конечную точку авторизации клиента (с идентификатором клиента) в параметре AuthenticanUrl вместо общей конечной точки по умолчанию.Например, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Роли в области включают следующие:

- Администратор SharePoint

- Глобальный администратор

- Глобальный читатель

Свойства SharePoint Admin Center вне области включают следующее:

- Все функции и шаблоны классических администраторов не являются областью действия и не гарантируют правильной работы.

- Примечание. Для всех поддерживаемых ролей GDAP в Центре администрирования SharePoint партнеры не могут изменять файлы и разрешения на файлы и папки на сайте SharePoint клиента. Это был риск безопасности для клиентов и теперь решается.

Dynamics 365 и Power Platform

Для Приложений Power Platform и Dynamics 365 для взаимодействия с клиентами (Sales, Service), GDAP поддерживает следующие задачи.

| Тип ресурса | Поддерживается в настоящее время |

|---|---|

| Задачи администратора | — Все пункты меню в Центре администрирования Power Platform |

Поддерживаемые роли Microsoft Entra в области включают следующие:

- Администратор Power Platform

- Глобальный администратор

- Администратор службы технической поддержки (для справки и поддержки)

- Администратор службы поддержки (для справки и поддержки)

Свойства вне области:

- https://make.powerapps.com не поддерживает GDAP.

Dynamics 365 Business Central

Для Dynamics 365 Business Central GDAP поддерживает следующие задачи.

| Тип ресурса | Поддерживается в настоящее время |

|---|---|

| Задачи администратора | Все задачи* |

* Для некоторых задач требуются разрешения, назначенные администратору в среде Dynamics 365 Business Central. Ознакомьтесь с доступной документацией.

Поддерживаемые роли Microsoft Entra в области включают следующие:

- Администратор Dynamics 365

- Глобальный администратор

- Администратор службы технической поддержки

Свойства вне области:

- нет

Службы жизненного цикла Dynamics

Для служб жизненного цикла Dynamics GDAP поддерживает следующие задачи.

| Тип ресурса | Поддерживается в настоящее время |

|---|---|

| Задачи администратора | Все задачи |

Поддерживаемые роли Microsoft Entra в области включают следующие:

- Администратор Dynamics 365

- Глобальный администратор

Свойства вне области:

- нет

Intune (Endpoint Manager)

Поддерживаемые роли Microsoft Entra в области:

- Администратор Intune

- Глобальный администратор

- Глобальный читатель

- Читатель отчетов

- Читатель сведений о безопасности

- Администратор соответствия требованиям

- Администратор безопасности

Чтобы проверить уровень доступа для указанных выше ролей, ознакомьтесь с документацией по Intune RBAC.

Поддержка Intune не включает использование GDAP при регистрации серверов в Microsoft Tunnel или для настройки или установки соединителей для Intune. Примеры соединителей Intune включают в себя, но не ограничиваются соединителем Intune для Active Directory, соединителем защиты от угроз mobile и соединителем Microsoft Defender для конечной точки.

Известная проблема: партнерам, обращающимся к политикам в приложениях Office, отображается сообщение: «Не удалось получить данные для 'OfficeSettingsContainer'». Используйте guid, чтобы сообщить об этой проблеме корпорации Майкрософт".

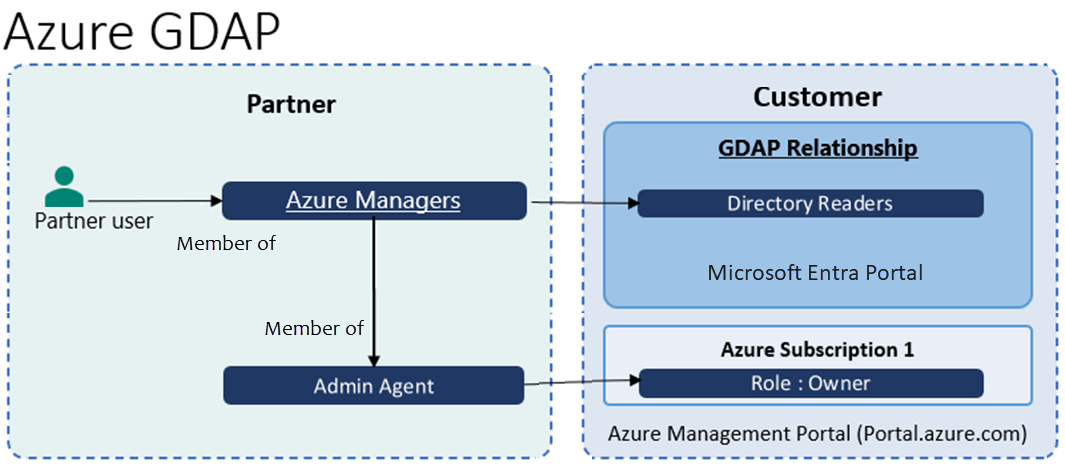

Портал Azure

Роли Microsoft Entra в области:

- Любая роль Microsoft Entra, например читатели каталогов (наименее привилегированная роль) для доступа к подписке Azure в качестве владельца

Руководство по роли GDAP:

- Партнер и клиент должны иметь отношения торгового посредника

- Партнер должен создать группу безопасности (например, диспетчеры Azure) для управления Azure и вложить ее в агенты администрирования для секционирования доступа клиентов, как рекомендуется.

- Когда партнер приобретает план Azure для клиента, подписка Azure подготавливается, а группа агентов администрирования назначается Azure RBAC в качестве владельца в подписке Azure

- Так как группа безопасности диспетчеров Azure входит в группу агентов администрирования, пользователи, которые являются членами диспетчеров Azure, становятся владельцем RBAC подписки Azure.

- Чтобы получить доступ к подписке Azure в качестве владельца клиента, необходимо назначить любую роль Microsoft Entra, например читатели каталогов (наименее привилегированная роль) группе безопасности Диспетчеров Azure.

Альтернативное руководство по Azure GDAP (без использования агента администрирования)

Необходимые условия:

- У партнера и клиента есть отношения торгового посредника.

- Партнер создает группу безопасности для управления Azure и размещает её в группе HelpDeskAgents для распределения доступа клиентов, что является рекомендуемой лучшей практикой.

- Партнер приобретает план Azure для клиента. Подписка Azure подготовлена, и партнер назначил группе агентов администрирования Azure RBAC роль владельца в подписке Azure, но для агентов службы поддержкине были назначены роли RBAC.

Действия администратора партнера:

Администратор партнера в подписке запускает следующие скрипты с помощью PowerShell для создания FPO helpdesk в подписке Azure.

Подключитесь к клиенту партнера, чтобы получить

object IDгруппу HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsУбедитесь, что у клиента есть:

- Роль владельца или администратора доступа пользователей.

- Разрешения на создание назначений ролей на уровне подписки.

Шаги клиента:

Чтобы завершить процесс, клиент должен выполнить следующие действия с помощью PowerShell или Azure CLI.

При использовании PowerShell клиент должен обновить

Az.Resourcesмодуль.Update-Module Az.ResourcesПодключитесь к клиенту, в котором существует подписка CSP.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Подключитесь к подписке.

Примечание.

Это применимо только в том случае, если у пользователя есть разрешения на назначение роли для нескольких подписок в арендаторе.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Создайте назначение роли.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

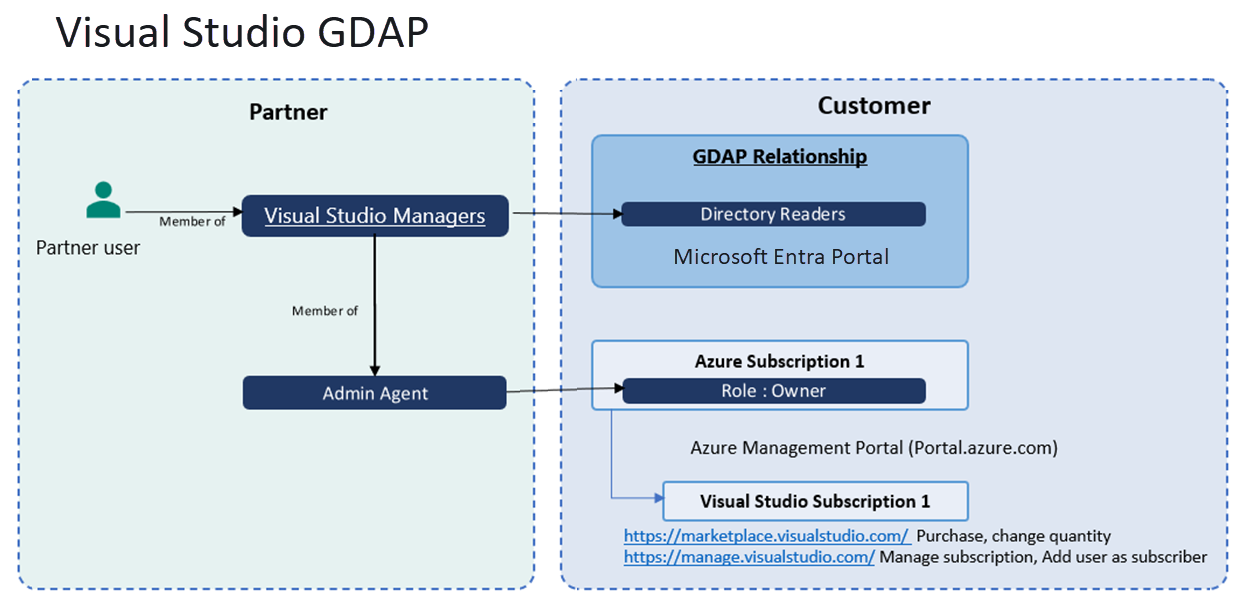

Visual Studio

Роли Microsoft Entra в области:

- Любая роль Microsoft Entra, например читатели каталогов (наименее привилегированная роль) для доступа к подписке Azure в качестве владельца

Руководство по роли GDAP партнерам:

- Необходимые условия:

- У партнера и клиента должна быть связь торгового посредника

- Партнер должен приобрести подписку Azure для клиента

- Партнер должен создать группу безопасности (например, диспетчеры Visual Studio) для приобретения подписок Visual Studio и их вложения в агенты администрирования для секционирования доступа клиентов в соответствии с рекомендуемой практикой.

- Роль GDAP для приобретения и управления Visual Studio совпадает с ролью GDAP Azure.

- Группе безопасности диспетчеров Visual Studio необходимо назначить любую роль Microsoft Entra, например читатели каталогов (наименее привилегированная роль) для доступа к подписке Azure в качестве владельца.

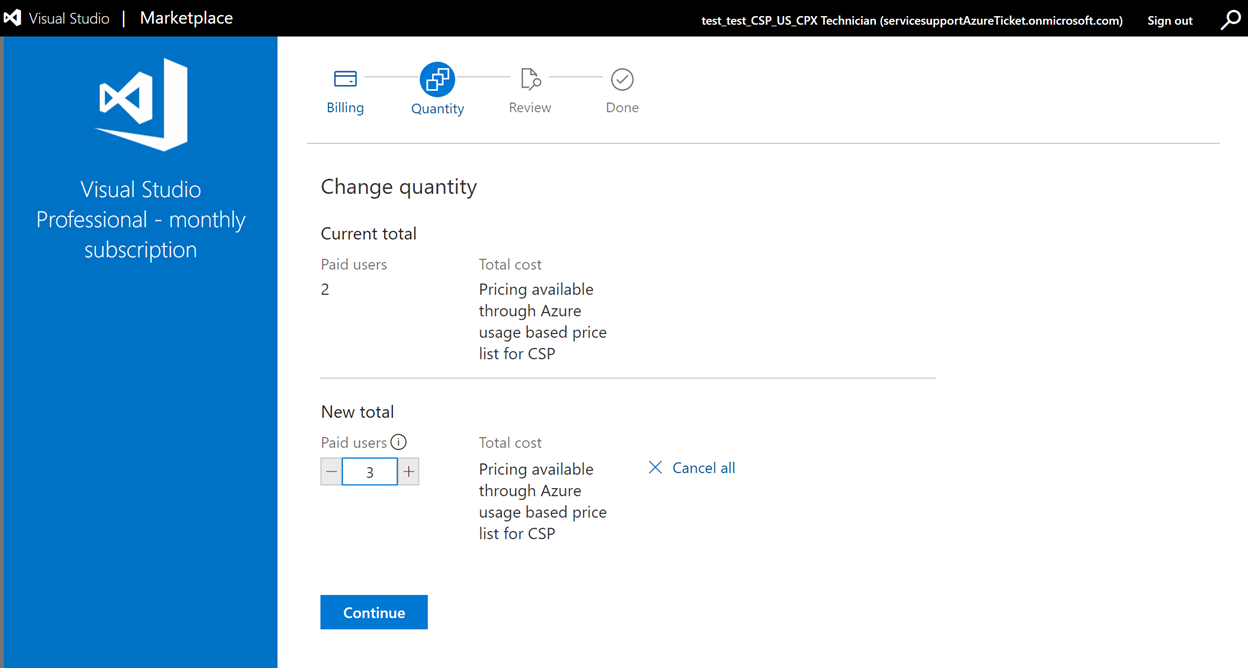

- Пользователи, являющиеся частью группы менеджеров Visual Studio группы безопасности, могут приобрестиподписку Visual Studio на Marketplacehttps://marketplace.visualstudio.com (в связи с тем, что пользователи являются вложенными членами администраторов, у них есть доступ к подписке Azure).

- Пользователи, являющиеся частью группы безопасности диспетчеров Visual Studio, могут изменить количество подписок Visual Studio.

- Пользователи, являющиеся частью группы безопасности диспетчеров Visual Studio, могут отменить подписку Visual Studio (изменив количество на ноль)

- Пользователи, являющиеся частью группы безопасности диспетчеров Visual Studio, могут добавить подписчика для управления подписками Visual Studio (например, просматривать каталог клиентов и добавлять назначение ролей Visual Studio в качестве подписчика)

Свойства Visual Studio вне области:

- нет

Почему не отображаются некоторые ссылки DAP AOBO на странице управления службами GDAP?

| Ссылки DAP AOBO | Причина отсутствия на странице управления службами GDAP |

|---|---|

| Планировщик Microsoft 365 https://portal.office.com/ |

Дубликат ссылки Microsoft 365 AOBO, которая уже существует. |

| Качание https://portal.office.com/ |

Дубликат ссылки Microsoft 365 AOBO, которая уже существует. |

| Windows 10 https://portal.office.com/ |

Дубликат ссылки Microsoft 365 AOBO, которая уже существует. |

| Cloud App Security https://portal.cloudappsecurity.com/ |

Microsoft Defender для облачных приложений выведено из эксплуатации. Этот портал объединяется в Microsoft Defender XDR, которая поддерживает GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ |

В настоящее время не поддерживается. Вне области для GDAP. |

| Расширенная защита от угроз в Защитнике Windows https://securitycenter.windows.com |

Расширенная защита от угроз в Защитнике Windows прекращена. Партнерам рекомендуется перейти на XDR в Microsoft Defender, который поддерживает GDAP. |