Гибридная современная проверка подлинности (HMA) для локальной версии Exchange

Dynamics 365 может подключаться к почтовым ящикам, размещенным на Exchange Server (локальная версия) с помощью гибридной современной проверки подлинности (HMA). Синхронизация на стороне сервера выполняет аутентификацию с использованием Microsoft Entra предоставленного вами сертификата, который надежно хранится в Azure Key Vault. Вам необходимо установить регистрацию приложения, защищенную секретным ключом клиента, чтобы Dynamics 365 мог получить доступ к сертификату в Key Vault. После того как Dynamics 365 сможет получить сертификат, он будет использоваться для аутентификации в качестве определенного приложения и доступа к ресурсу Exchange (локальный).

Поддерживаемые версии Exchange

HMA доступен только в Exchange 2013 (CU19+) или Exchange 2016 (CU8+). Больше информации: Представляем гибридную современную проверку подлинности для локальной версии Exchange (блог)

Предварительные условия

Для развертывания HMA с Dynamics 365 необходимо выполнить следующие требования:

HMA необходимо включить на Exchange с использованием Microsoft Entra сквозной аутентификации ID. Подробнее:

Для этой схемы аутентификации требуется сертификат. Вы должны предоставить действующий сертификат, чтобы настроить синхронизацию на стороне сервера для HMA. Его можно сгенерировать непосредственно в Azure Key Vault или в процессе создания и отправки сертификата в Key Vault в вашей компании.

Вам необходимо хранилище ключей , где сертификат может храниться в безопасности. Вам также необходимо настроить регистрацию приложения с помощью AppId и ClientSecret, чтобы предоставить Dynamics 365 доступ к сертификату. Больше информации: Key Vault

Настройка

Выполните следующие действия, чтобы настроить HMA для Exchange (локальная версия).

Сделайте сертификат доступным в Key Vault

На портале Azure откройте Key Vault и перейдите в раздел Сертификаты.

Выберите Создать/импортировать.

На этом этапе сертификат можно либо сгенерировать, либо импортировать. Укажите имя сертификата, затем выберите Создать.

Имя сертификата будет использоваться в дальнейшем для ссылки на сертификат. В этом примере сертификат называется HMA-Cert.

Создание новой регистрации приложения для доступа к Key Vault

Создайте новую регистрацию приложения на портале Azure в клиенте, где находится Key Vault. В этом примере приложению в процессе настройки присваивается имя KV-App . Дополнительная информация: Быстрый старт: регистрация приложения на Microsoft платформе идентификации

Добавление секрета клиента для приложения KV-App

Секрет клиента используется Dynamics 365 для аутентификации приложения и получения сертификата. Больше информации: Добавление секрета клиента

Добавление KV-App в политики доступа Key Vault

На портале Azure откройте Key Vault и перейдите в раздел Политики доступа.

Выберите Добавить политику доступа.

Для пункта Выбор субъекта выберите субъект. Для этого примера выберите KV-App.

Выберите разрешения. Не забудьте добавить Получить разрешение в разделы Разрешения секретов и Разрешения сертификатов. Оба необходимы для того, чтобы приложение KV-App могло получить доступ к сертификату.

Выберите Добавить.

Создание новой регистрации приложения для доступа HMA

Создайте новую регистрацию приложения на портале Azure в клиенте, в котором выполнена гибридизация Exchange.

В этом примере приложение будет называться HMA-App во время этого процесса настройки и будет представлять фактическое приложение, которое Dynamics 365 будет использовать для взаимодействия с ресурсами Exchange (локальная версия). Дополнительная информация: Быстрый старт: регистрация приложения на Microsoft платформе идентификации

Добавление сертификата для HMA-App

Dynamics 365 использует его для аутентификации HMA-App. HMA поддерживает использование сертификатов только для проверки подлинности приложения; следовательно, для этой схемы проверки подлинности необходим сертификат.

Добавьте HMA-Cert, ранее подготовленный в Key Vault. Дополнительные сведения: Добавление сертификата

Добавление разрешения API

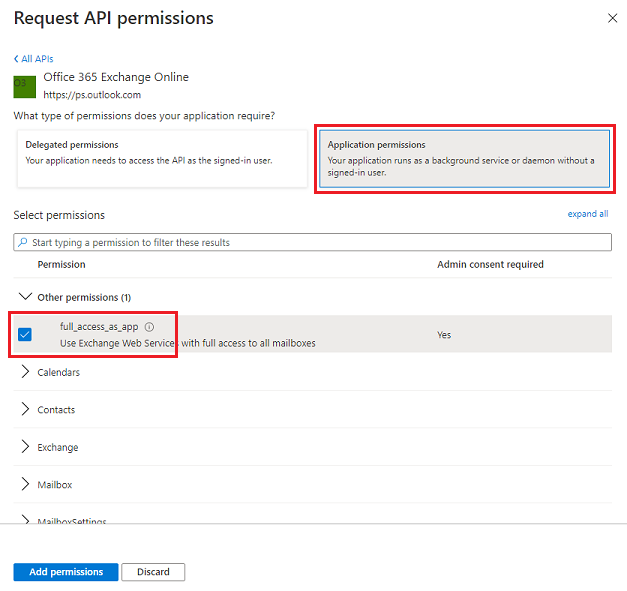

Чтобы разрешить приложению HMA-App доступ к Exchange (локальная версию), предоставьте разрешение API Office 365 Exchange Online.

На портале Azure откройте пункт Регистрация приложений и выберите HMA-App.

Выберите Разрешения API>Добавить разрешение.

Выберите API-интерфейсы, которые использует моя организация.

Введите Office 365 Exchange Online и выберите его.

Выберите Разрешения приложения.

Установите флажок full_access_as_app, чтобы разрешить приложению полный доступ ко всем почтовым ящикам, а затем выберите Добавить разрешения.

Заметка

Если приложение с полным доступом ко всем почтовым ящикам не соответствует вашим бизнес-требованиям, администратор Exchange (локальная версия) может указать почтовые ящики, к которым приложение может получить доступ, настроив роль ApplicationImpersonation в Exchange. Дополнительные сведения: Настройка олицетворения

Выберите Предоставить согласие администратора.

Профиль сервера электронной почты с типом проверки подлинности "Современная гибридная проверка подлинности Exchange" (HMA)

Прежде чем создавать профиль почтового сервера в Dynamics 365 с помощью современной гибридной проверки подлинности Exchange (HMA), вам необходимо собрать следующую информацию на портале Azure:

- URL-адрес EWS: конечная точка веб-службы Exchange (EWS), где расположен Exchange (локальная версия), которая должна быть общедоступной из Dynamics 365.

- Microsoft Entra Идентификатор ресурса: идентификатор ресурса Azure, к которому приложение HMA запрашивает доступ. Обычно это хост-часть URL-адреса конечной точки EWS.

- TenantId: идентификатор клиента, в котором настроен Exchange (локальная версия) со сквозной проверкой подлинности Microsoft Entra ID.

- Идентификатор приложения HMA: идентификатор приложения для приложения HMA-App. Его можно найти на главной странице регистрации приложения HMA-App.

- URI Key Vault: универсальный код ресурса URI Key Vault, используемый для хранения сертификатов.

- KeyName Key Vault: имя сертификата, используемого в Key Vault.

- Идентификатор приложения KeyVault: идентификатор приложения KV-App, используемый Dynamics для извлечения сертификата из Key Vault.

- Секрет клиента KeyVault: секрет клиента для приложения KV-App, используемого Dynamics 365.