Часто задаваемые вопросы об интеграции журналов Azure

В этой статье содержатся ответы на некоторые часто задаваемые вопросы о службе интеграции журналов Azure.

Важно!

Функция интеграции журналов Azure будет прекращена до 15.06.2019 г. Файлы для скачивания AzLog недоступны с 27 июня 2018 г. Сведения о том, что делать дальше, см. в блоге Используйте Azure-монитор для интеграции с инструментами SIEM

Служба интеграции журналов Azure (служба ОС Windows) позволяет интегрировать необработанные журналы из ресурсов Azure с локальными системами SIEM. Такая интеграция обеспечивает единую панель мониторинга для всех локальных и облачных ресурсов. Интеграция также позволяет выполнять статистическое вычисление, сопоставление и анализ, а также предупреждать о событиях безопасности, связанных с приложениями.

Предпочтительным способом интеграции журналов Azure является использование соединителя Azure Monitor поставщика SIEM и выполнение этих инструкций. Тем не менее, если поставщик SIEM не предоставляет соединитель для Azure Monitor, в качестве временного решения можно использовать Интеграцию журналов данных Azure (если она поддерживает вашу систему SIEM).

Примечание

Мы рекомендуем использовать модуль Azure Az PowerShell для взаимодействия с Azure. Чтобы начать работу, см. статью Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Предоставляется ли служба интеграции журналов Azure бесплатно?

Да. Плата за использование службы интеграции журналов Azure не взимается.

Где доступна служба интеграции журналов Azure?

Сейчас служба доступна в рамках коммерческой лицензии Azure и лицензии Azure для государственных организаций и недоступна в Китае и в Германии.

Как увидеть учетные записи хранения, из которых служба интеграции журналов Azure извлекает журналы виртуальных машин Azure?

Выполните команду azlog source list.

Как определить, из каких подписок получены журналы службы интеграции журналов Azure?

Если журналы аудита хранятся в каталогах AzureResourcemanagerJson, то идентификатором подписки является имя файла журнала. Это также относится к журналам в папке AzureSecurityCenterJson . Пример:

20170407T070805_2768037.0000000023.1111e5ee-1111-111b-a11e-1e111e1111dc.json

В состав имен журналов аудита Azure Active Directory входит идентификатор клиента.

Журналы диагностики, которые считываются из концентратора событий, не содержат идентификатор подписки в имени. Вместо этого они содержат понятное имя, заданное при создании источника концентратора событий.

Как обновить конфигурацию прокси-сервера?

Если параметры прокси-сервера не позволяют получать доступ к хранилищу Azure напрямую, то откройте файл AZLOG.EXE.CONFIG из расположения c:\Program Files\Microsoft Azure Log Integration. Обновите файл, включив в его раздел defaultProxy прокси-адрес вашей организации. После завершения обновления остановите и запустите службу с помощью команд net stop AzLog и net start AzLog.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

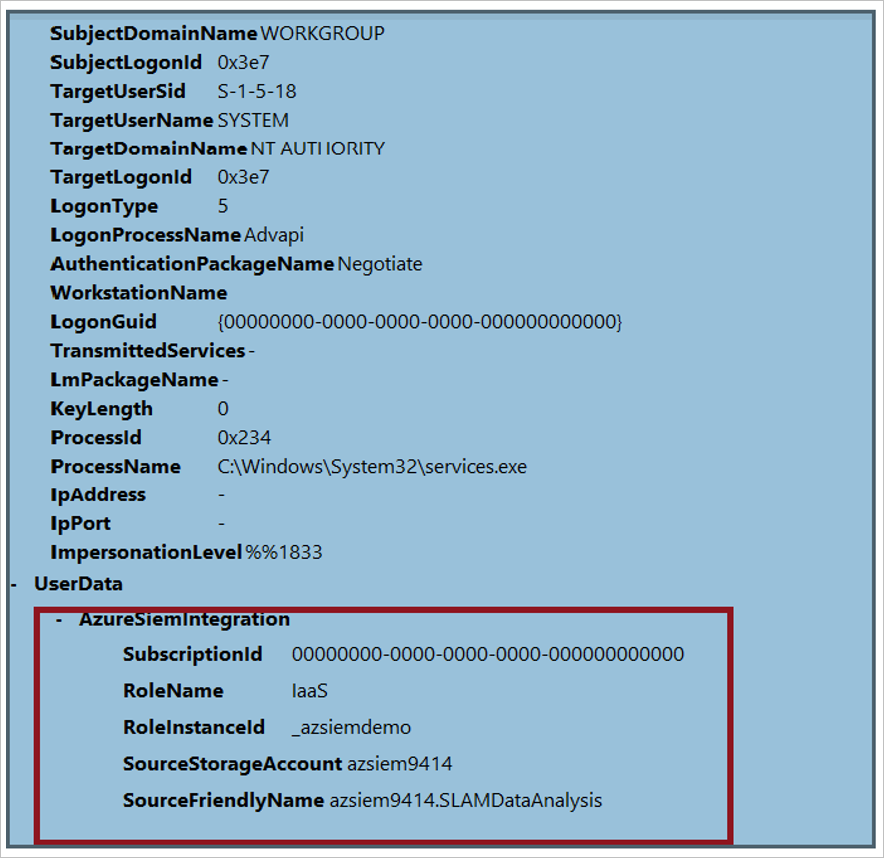

Как увидеть сведения о подписке в событиях Windows?

При добавлении источника добавьте идентификатор к понятному имени:

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

XML-файл события содержит следующие метаданные, включая идентификатор подписки:

Сообщения об ошибках

Почему при выполнении команды AzLog createazureid возникает следующая ошибка?

Ошибка:

Не удалось создать приложение AAD - Клиент 72f988bf-86f1-41af-91ab-2d7cd011db37 - Причина = 'Запрещено' - Сообщение = 'Недостаточно привилегий для выполнения операции.'

Команда azlog createazureid пытается создать субъект-службу на всех клиентах Azure AD для подписок, к которым имеют доступ учетные данные Azure. Если имя входа Azure является только гостевым пользователем в этом Azure AD клиенте, команда завершается ошибкой с сообщением "Недостаточные привилегии для завершения операции". Попросите администратора клиента добавить вашу учетную запись в качестве пользователя в клиенте.

Почему при выполнении команды azlog authorize возникает следующая ошибка?

Ошибка:

"Warning creating Role Assignment - AuthorizationFailed" (Предупреждение при создании назначения роли — AuthorizationFailed): Клиент "janedo@microsoft.com" с идентификатором объекта "fe9e03e4-4dad-4328-910f-fd24a9660bd2" не авторизован для выполнения действия "Microsoft.Authorization/roleAssignments/write" с областью "/subscriptions/70d95299-d689-4c97-b971-0d8ff0000000".

Команда azlog authorize назначает роль читателя субъекту-службе Azure AD (созданному с помощью команды azlog createazureid) для предоставленных подписок. Если учетные данные Azure не принадлежат соадминистратору или владельцу подписки, то команда завершается ошибкой и отображается сообщение "Сбой авторизации". Для выполнения этого действия используйте управление доступом на основе ролей (RBAC) в Azure, настроив роль соадминистратора или владельца.

Где найти определения свойств в журнале аудита?

См.

- Просмотр журналов действий для аудита действий с ресурсами;

- Activity Logs (Журналы действий).

Где найти подробные сведения об оповещениях центра безопасности Azure?

См. статью Управление оповещениями безопасности в Центре безопасности Azure и реагирование на них.

Как изменить, что именно должна собирать система диагностики виртуальных машин?

Сведения о том, как получать, изменять и настраивать конфигурацию системы диагностики Azure, см. в статье Включение системы диагностики Azure на виртуальной машине под управлением Windows с помощью PowerShell.

В следующем примере показано получение конфигурации системы диагностики Azure:

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

В следующем примере показано изменение конфигурации системы диагностики Azure. В этой конфигурации из журнала событий безопасности собираются только идентификаторы события 4624 и 4625. События антивредоносного ПО Майкрософт для Azure собираются из журнала системных событий. Дополнительные сведения об использовании выражений XPath см. в статье Consuming Events (Использование событий).

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

В следующем примере показан выбор конфигурации системы диагностики Azure:

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

После внесения изменений проверьте учетную запись хранения, чтобы убедиться, что собираются именно необходимые события.

При наличии проблем во время установки и настройки создайте запрос на поддержку. Выберите Интеграция с журналом в качестве службы, в которую необходимо отправить запрос поддержки.

Можно ли интегрировать журналы службы "Наблюдатель за сетями" с системой SIEM с помощью службы интеграции журналов Azure?

Служба "Наблюдатель за сетями Azure" создает множество сведений о журналах. Эти журналы не следует отправлять в SIEM. Журналы Наблюдателя за сетями отправляются только в учетную запись хранения. Служба интеграции журналов Azure не поддерживает чтение этих журналов и не обеспечивает их доступность в системе SIEM.