Безопасная удаленная и гибридная работа с нулевой доверием

В рамках руководства по внедрению нулевого доверия в этой статье описывается бизнес-сценарий защиты удаленной и гибридной работы. Обратите внимание, что защита бизнес-данных и инфраструктуры — это темы отдельных бизнес-сценариев и не включены в это руководство.

Переход к гибридному стилю работы заставил организации быстро адаптироваться. Удаленные сотрудники получают работу любым способом, таким как использование персональных устройств, совместная работа через облачные службы и предоставление общего доступа к данным за пределами периметра корпоративной сети. Гибридные сотрудники работают как в корпоративных, так и домашних сетях, переключаясь между бизнесом и личными устройствами.

По мере того как домашние сети сотрудников растягивают периметр корпоративной сети, при этом различные устройства присоединяются к этой сети, угрозы безопасности умножаются и становятся более сложными во время развития векторов атак.

| Традиционная защита с помощью сетевых элементов управления | Современная защита с нулевой доверием |

|---|---|

| Традиционная защита зависит от брандмауэров сети и виртуальных частных сетей (VPN) для изоляции и ограничения корпоративных ресурсов. Сотрудники физически "значок в" в офисе и используют свою учетную запись пользователя и пароль для входа с помощью своего устройства. Учетная запись пользователя и устройство по умолчанию являются доверенными. |

Модель "Нулевое доверие" объединяет политики, процессы и технологии для установления доверия между облаком и пограничными клиентами независимо от того, где пользователи обращаются к сети. Модель нулевого доверия не предполагает, что удостоверение пользователя или устройство безопасно в любой сети. Подход требует проверки удостоверения пользователя и устройства, а также непрерывного мониторинга сети, данных и безопасности приложений в офисе, дома и на разных устройствах. |

На следующей схеме показан переход от традиционной защиты с сетевыми элементами управления слева (от ограниченных известных расположений) к современной защите с нулевой доверием справа (в неизвестных расположениях), в которой защита применяется независимо от того, где находятся пользователи и устройства.

В этой статье описывается, как приступить к работе и реализовать стратегию защиты удаленной и гибридной работы.

Как бизнес-лидеры думают о защите удаленной и гибридной работы

Прежде чем начать любую техническую работу, важно понять различные мотивы для инвестирования в обеспечение удаленной и гибридной работы, так как эти мотивации помогают информировать стратегию, цели и меры для успеха.

В следующей таблице приведены причины, по которым бизнес-лидеры в организации должны инвестировать в обеспечение безопасности удаленной и гибридной работы.

| Роль | Почему важно обеспечить защиту удаленной и гибридной работы. |

|---|---|

| Главный исполнительный директор (генеральный директор) | Бизнес должен быть уполномочен для достижения своих стратегических целей и целей, независимо от расположения сотрудника. Гибкость бизнеса и бизнес-выполнение не должны быть ограничены. Стоимость успешной кибератаки может быть гораздо больше, чем цена реализации мер безопасности. Во многих случаях требуется соответствие требованиям киберстрахования или стандартам или региональным нормативным требованиям. |

| Главный директор по маркетингу (CMO) | Как бизнес воспринимается как внутренне, так и внешняя не должны быть ограничены устройствами или обстоятельствами. Благополучие сотрудников является высоким приоритетом, предоставляемым выбором для работы из дома или офиса. Успешная атака может стать общедоступным знанием, потенциально причиняя ущерб фирменной ценности. |

| Главный информационный директор (CIO) | Приложения, используемые мобильными и гибридными сотрудниками, должны быть доступны при защите данных компании. Безопасность должна быть измеримым результатом и согласована с ИТ-стратегией. Взаимодействие с пользователем и производительность важны. |

| Главный директор по информационной безопасности (CISO) | Удаленная или гибридная рабочая среда создает большую область поверхности для нарушений безопасности. Организация по-прежнему должна соответствовать требованиям к безопасности и защите данных, стандартам и нормативным требованиям по мере расширения среды. |

| Главный технический директор (CTO) | Технологии и процессы, используемые для поддержки бизнес-инноваций, должны быть защищены. Методы SecOps и DevSecOps могут снизить влияние атаки. Должны быть приняты бесплатные технологии, которые упрощают удаленную работу и внедрение облачных служб. |

| Главный операционный директор (COO) | По мере того как сотрудники становятся мобильными и используют фиксированное расположение офиса реже, бизнес-активы должны оставаться безопасными и бизнес-рисками должны управляться. С учетом генерального директора для повседневной бизнес-производства, любые помехи в операциях или цепочке поставок из-за атаки повлияют на низнюю линию. |

| Главный финансовый директор (CFO) | Приоритеты расходов переходят от фиксированных к гибким моделям. Фиксированные инвестиции в центр обработки данных и здания перемещаются в облачные приложения и пользователей, работающих из дома. Затраты на реализацию функций безопасности должны быть сбалансированы с анализом рисков и затрат. |

Помимо мотиваций для бизнес-лидеров, многие сотрудники ожидают гибкости и хотят работать в любом месте, в любое время и с любого устройства.

Корпорация Майкрософт является одной из многих корпоративных организаций, которые приняли удаленные и гибридные работы в начале пандемии COVID-19. На странице 87 Отчет о цифровой защите Microsoft 2022 г. корпорация Майкрософт подчеркивает, что эта бизнес-возможность представляет риск и должна быть связана с мерами безопасности для повышения устойчивости к атакам:

- Кибербезопасность является ключевым фактором технологического успеха. Инновации и повышение производительности можно достичь только путем внедрения мер безопасности, которые делают организации максимально устойчивыми к современным атакам.

- Пандемия бросила вызов нам, чтобы изменить наши методики и технологии безопасности для защиты сотрудников Корпорации Майкрософт, где бы они ни работали. В прошлом году субъекты угроз продолжали использовать уязвимости, подверженные пандемии, и переход к гибридной рабочей среде.

В этом докладе подчеркивается, что подавляющее большинство успешных кибератак можно предотвратить с помощью базовой гигиены безопасности.

Цикл внедрения для защиты удаленной и гибридной работы

Защита удаленной и гибридной работы с нулевой доверием включает развертывание основных средств защиты безопасности, которые одновременно обеспечивают сложную защиту. Техническая цель заключается в применении политики и мониторинге для всех доступа к ресурсам вашей организации с полным комплексным подходом жизненного цикла.

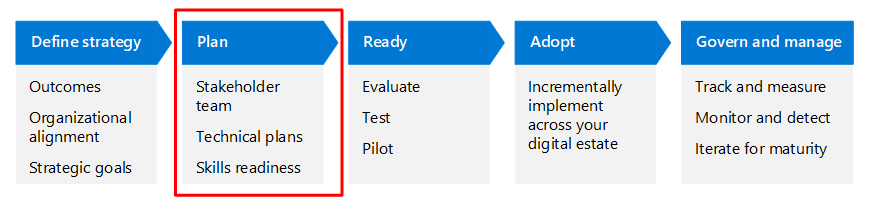

В этой статье описывается этот бизнес-сценарий с использованием тех же этапов жизненного цикла, что и платформа Cloud Adoption Framework для Azure (определение стратегии, планирование, подготовка, внедрение и управление и управление ими), но адаптированная для нулевого доверия.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Ready | Внедрение | Контроль и управление |

|---|---|---|---|---|

| Результаты Выравнивание организации Стратегические цели |

Команда заинтересованных лиц Технические планы отсутствие достаточных навыков; |

Оценивать Тест Пилотная версия |

Постепенно реализуйте цифровые активы | Отслеживание и измерение Мониторинг и обнаружение Итерацию для зрелости |

Дополнительные сведения о цикле внедрения "Нулевое доверие" см. в обзоре платформы внедрения "Нулевое доверие".

Определение этапа стратегии

Этап определения стратегии имеет решающее значение для определения и формализации наших усилий по устранению проблемы "Почему?" этого сценария. На этом этапе мы понимаем сценарий с помощью бизнес-, ИТ, операционных и стратегических перспектив.

Мы определяем результаты, с помощью которых можно оценить успех в сценарии, понять, что безопасность — это добавочный и итеративный путь.

В этой статье приводятся мотивации и результаты, относящиеся ко многим организациям. Используйте эти предложения, чтобы отобразить стратегию для вашей организации на основе уникальных потребностей.

Защита мотивов удаленной и гибридной работы

Мотивации для обеспечения удаленной и гибридной работы просты, но разные части вашей организации будут иметь различные стимулы для выполнения этой работы. В следующей таблице приведены некоторые из этих мотивов.

| Площадь | Цели |

|---|---|

| Бизнес-потребности | Чтобы предоставить доступ к информации в любое время, где угодно на любом устройстве, не снижая стандарты безопасности и управляя рисками доступа к данным. |

| Ит-потребности | Стандартизованная платформа удостоверений, которая обслуживает требования к удостоверению человека и нечеловеческих удостоверений, удаляет потребности виртуальных сетей и обеспечивает удаленное управление корпоративными и BYOD-устройствами соответствующим образом, обеспечивая простой и положительный интерфейс пользователя. |

| Операционные потребности | Реализуйте существующие решения для обеспечения безопасности стандартизированным образом. Уменьшите усилия по управлению, необходимые для реализации и поддержания безопасных удостоверений. Управление удостоверениями означает подключение и отключение пользователей, предоставление доступа к ресурсам в нужное время и предоставление достаточного доступа. Это также означает отзыв доступа, если больше не требуется. |

| Стратегические потребности | Чтобы постепенно уменьшить отдачу от инвестиций в кибератаки, реализуя надежные решения для безопасности. В принципе "Нулевое доверие" предполагается, что нарушение позволяет свести к минимуму радиус взрыва, поверхности атаки и сократить время восстановления от нарушения. |

Безопасные результаты сценария удаленной и гибридной работы

Для продуктивной работы пользователи должны иметь возможность использовать следующее:

- Учетные данные учетной записи пользователя для проверки удостоверения.

- Конечная точка (устройство), например компьютер, планшет или телефон.

- Предоставленные им приложения.

- Данные, необходимые для выполнения задания.

- Сеть, через которую проходит трафик между устройствами и приложениями, независимо от того, является ли пользователь и их устройство локальными или в Интернете.

Каждый из этих элементов является целью злоумышленников и должен быть защищен с помощью принципа "никогда не доверяй, всегда проверяй" принцип нулевого доверия.

В следующей таблице приведены цели и их результаты для безопасного сценария удаленной и гибридной работы.

| Цель | Результат |

|---|---|

| Продуктивность | Организации хотят безопасно повысить производительность для пользователей и их устройств, не ограничивая возможности сотрудников на основе расположения рабочей силы. |

| Безопасный доступ | Корпоративные данные и приложения должны получать доступ к правильным сотрудникам в безопасном режиме, что защищает интеллектуальную собственность компании и персональные данные. |

| Поддержка конечных пользователей | Поскольку организации внедряют менталитет гибридной рабочей силы, сотрудники нуждаются в дополнительных возможностях приложений и платформ для безопасного и мобильного работы. |

| Повышение безопасности | Необходимо повысить безопасность текущих или предлагаемых рабочих решений, чтобы помочь организациям масштабировать требования к мобильным сотрудникам. Возможности безопасности должны быть равными или превышать достижимые для локальной рабочей силы. |

| Расширение возможностей ИТ-специалистов | ИТ-команда хочет защитить рабочее место, которое начинается с защиты взаимодействия с пользователем сотрудников без неуправляемого трения для пользователей. Кроме того, ИТ-команда нуждается в процессах и видимости для поддержки управления и включения обнаружения и устранения кибератак. |

Этап плана

Планы внедрения преобразуют желательные цели стратегии нулевого доверия в практический план. Ваши коллективные команды могут использовать план внедрения, чтобы руководствоваться своими техническими усилиями и выравнивать их с бизнес-стратегией вашей организации.

Мотивации и результаты, которые вы определяете вместе с вашими бизнес-лидерами и командами, поддерживают "Почему?" для вашей организации. Они становятся северной звездой или направляющие цели для вашей стратегии. Далее происходит техническое планирование для достижения мотиваций и целей.

Используйте следующие упражнения, чтобы помочь вам спланировать реализацию стратегии технологии организации. Эти упражнения поддерживают усилия по внедрению нулевого доверия путем захвата приоритетных задач. В конце этого процесса у вас будет план внедрения облака, который сопоставляется с метриками и мотивациями, определенными в стратегии внедрения облака.

| Упражнения | Description |

|---|---|

| Цифровые активы | Инвентаризация цифровых активов: удостоверений, устройств, приложений. Определите приоритеты цифровых активов на основе предположений, которые соответствуют мотивациям и бизнес-результатам вашей организации. |

| Первоначальное согласование процессов | Выровняйте организацию с технической стратегией и планом внедрения. Стратегия и план основаны на задачах вашей организации вместе с приоритетами, которые вы определили в рамках инвентаризации. |

| План подготовки технических навыков | Создайте план устранения пробелов в подготовке навыков в организации. |

| План внедрения облака | Разработка плана внедрения облака для управления изменениями навыков, цифровых активов и вашей организации. |

Техническое внедрение для защиты удаленной и гибридной работы включает в себя подход к обеспечению применения принципов нулевого доверия к удостоверениям, устройствам и приложениям, требуя следующего:

- Многофакторная проверка подлинности (MFA) с условным доступом применяется ко всем удостоверениям пользователей, которые обращаются к среде.

- Устройства регистрируются в управлении устройствами и отслеживаются для работоспособности.

- Доступ к приложениям и их данным требует проверки удостоверений, работоспособных устройств и соответствующего доступа к данным.

Многие организации могут использовать четырехэтапный подход к этим целям развертывания, сводные на следующей диаграмме.

| Этап 1 | Этап 2 | Этап 3 | Этап 4 |

|---|---|---|---|

| Проверка и защита каждого удостоверения с помощью строгой проверки подлинности Интеграция приложений SaaS с идентификатором Microsoft Entra для единого входа Все новые приложения используют современную проверку подлинности |

Регистрация устройств с помощью идентификатора Microsoft Entra Реализация политик доступа к удостоверению нулевого доверия и начальной точке Использование прокси приложения Microsoft Entra с локальными приложениями для единого входа |

Регистрация устройств в решении по управлению устройствами и применение рекомендуемых средств защиты безопасности Разрешить доступ только к данным, соответствующим требованиям и доверенным устройствам |

Мониторинг смещения конфигурации устройства Внедрение проверки подлинности без пароля |

Если этот поэтапный подход подходит для вашей организации, можно использовать следующее:

Этот скачиваемый слайд-палуба PowerPoint, чтобы представить и сообщить о ходе выполнения этих этапов и целей бизнес-лидерам и другим заинтересованным лицам. Ниже приведен слайд для этого бизнес-сценария.

Эта книга Excel позволяет назначать владельцев и отслеживать ход выполнения этих этапов, целей и их задач. Ниже приведен лист для этого бизнес-сценария.

Если ваша организация подписывается на определенную стратегию управления рисками и соответствием требованиям (GRC) или Центра безопасности (SOC), важно, чтобы техническая работа включала конфигурации, соответствующие этим требованиям.

Общие сведения о вашей организации

Потребности и состав каждой организации отличаются. Многонациональное предприятие со многими приложениями и высокостандартизированной безопасностью реализует безопасность по-разному от гибкого запуска или организации среднего размера.

Независимо от размера и сложности организации применяются следующие действия:

- Инвентаризация пользователей, конечных точек, приложений, данных и сетей для понимания состояния безопасности и оценки уровня усилий, необходимых для преобразования недвижимости.

- Задокументируйте цели и план добавочного внедрения на основе приоритетов. Примером является защита удостоверений и служб Microsoft 365, а затем конечных точек. Затем защита приложений и служб SaaS с помощью современных методов проверки подлинности и возможностей сегментации, предоставляемых условным доступом.

- В принципе использования наименее привилегированного доступа инвентаризация количества учетных записей с привилегированным доступом и уменьшение их до минимального количества возможных учетных записей. Учетные записи, требующие привилегированного доступа, должны использовать jit-in-time и JIT/JEA, чтобы ограничить постоянные права администрирования. Если нарушение возникает, учетные записи, скомпрометированные, ограничены, что сводит к минимуму радиус взрыва. За исключением учетной записи "разбиения", постоянный доступ администратора не должен быть разрешен для ролей с высоким уровнем привилегий, которые включают роли администрирования приложений для служб производительности, таких как SharePoint, Exchange и Teams.

Планирование и выравнивание организации

Реализация и управление методологией безопасного доступа влияет на несколько перекрывающихся областей и обычно реализуется в порядке:

- Удостоверения

- Конечные точки (устройства)

- Приложения

- Network

Защита данных также важна для защиты удаленных и гибридных работ. В этой статье подробно рассматривается определение и защита конфиденциальных бизнес-данных.

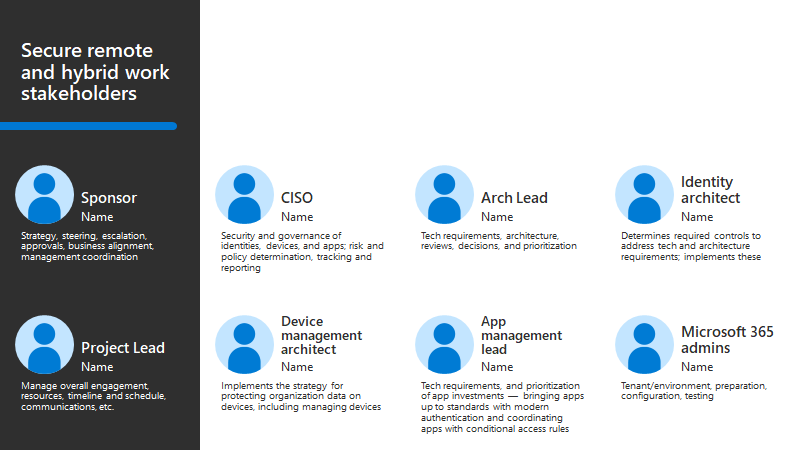

В этой таблице перечислены роли, которые рекомендуется использовать при создании спонсорской программы и иерархии управления проектами для определения и обеспечения результатов.

| Площадь | Руководители программ | Роли технического владельца |

|---|---|---|

| Удостоверения | CISO, CIO или директор по безопасности удостоверений Руководство по программе от архитектора безопасности удостоверений или удостоверений |

Архитектор безопасности Безопасность удостоверений или архитектор удостоверений Администратор удостоверений Управление безопасностью или администратор удостоверений Команда по обучению пользователей |

| Конечные точки | CISO, CIO или директор по безопасности удостоверений Руководитель программы от безопасности удостоверений или архитектора удостоверений |

Архитектор безопасности Безопасность удостоверений или архитектор безопасности инфраструктуры Администратор управления мобильными устройствами (MDM) Управление безопасностью или администратор MDM Команда по обучению пользователей |

| Приложения | CISO, CIO или директор по безопасности приложений Руководство по программе управления приложениями |

Архитектор удостоверений Архитектор разработчика Сетевой архитектор Архитектор облачных сетей Управление безопасностью |

| Network | CISO, CIO или директор по сетевой безопасности Руководство по программе от сетевого руководства |

Архитектор безопасности Сетевой архитектор Инженеры сети Средства реализации сети Управление сетями |

Ползунок PowerPoint для этого содержимого внедрения включает следующий слайд с представлением заинтересованных лиц, которые можно настроить для вашей организации.

Техническое планирование и готовность к работе с навыками

Корпорация Майкрософт предоставляет ресурсы, которые помогут вам определить приоритеты этой работы, приступить к работе и созреть развертывание. На этом этапе мы используем эти ресурсы в качестве планирования действий, чтобы понять влияние предлагаемых изменений и создать план реализации.

Эти ресурсы включают в себя предписательное руководство, которое можно использовать в качестве рекомендуемых отправных точек для вашей организации. Настройте рекомендации на основе ваших приоритетов и требований.

| Ресурс | Description |

|---|---|

Контрольный список плана быстрой модернизации (RaMP): явным образом проверяет доверие для всех запросов на доступ  |

Этот ряд контрольных списков перечисляет технические цели каждой области развертывания безопасности в порядке приоритета и документирует шаги, которые необходимо предпринять для их достижения. В нем также перечислены члены проекта, которые должны быть вовлечены в каждую область. Использование этого ресурса помогает определить быстрые победы. |

Конфигурации доступа к удостоверению и устройству нулевого доверия  |

В этом руководстве по решению рекомендуется набор политик доступа к удостоверениям и устройствам, которые были проверены вместе. Он включает в себя:

|

Управление устройствами с помощью Intune  |

В этом руководстве по решению рассматриваются этапы управления устройствами, от действий, которые не требуют регистрации устройств в управлении для полного управления устройствами. Эти рекомендации координируются с указанными выше ресурсами. |

Параметры регистрации Intune  PDF | Visio Обновлено за июнь 2022 г. |

Этот набор плакатов обеспечивает простое сравнение параметров регистрации устройств на платформу. |

| План развертывания MFA | В этом руководстве по развертыванию показано, как спланировать и реализовать развертывание многофакторной проверки подлинности Microsoft Entra. |

Помимо этих ресурсов, в следующих разделах выделены ресурсы для конкретных задач на четырех этапах, определенных ранее.

Этап 1

| Цель развертывания | Ресурсы |

|---|---|

| Проверка и защита каждого удостоверения с помощью строгой проверки подлинности | Какие методы аутентификации и подтверждения доступны в Microsoft Entra ID? |

| Интеграция приложений SaaS с идентификатором Microsoft Entra для единого входа | Добавление приложений SaaS в идентификатор Microsoft Entra и в область действия политик |

| Новые приложения используют современную проверку подлинности | Контрольный список. Как управлять удостоверением для рабочей нагрузки? |

Этап 2

| Цель развертывания | Ресурсы |

|---|---|

| Регистрация устройств с помощью идентификатора Microsoft Entra | Зарегистрированные устройства Microsoft Entra Планирование реализации присоединения к Microsoft Entra |

| Реализация политик идентификации и доступа к устройству нулевого доверия для уровня защиты начальной точки | Уровни защиты для конфигураций доступа к удостоверению и устройству |

| Использование прокси приложения Microsoft Entra с локальными приложениями для единого входа | Как настроить единый вход для приложения прокси приложения |

Этап 3

| Цель развертывания | Ресурсы |

|---|---|

| Регистрация устройств в управлении и применение рекомендуемых средств защиты безопасности | Общие сведения об управлении устройствами с помощью Intune Конфигурации доступа к удостоверению и устройству нулевого доверия |

| Разрешить доступ только к данным, соответствующим требованиям и доверенным устройствам | Настройка политик соответствия для устройств с помощью Intune Требовать работоспособные и совместимые устройства с Intune |

Этап 4

| Цель развертывания | Ресурсы |

|---|---|

| Мониторинг смещения конфигурации устройства | Развертывание профилей устройств в Microsoft Intune Мониторинг рисков устройств и соответствия базовым планам безопасности |

| Внедрение проверки подлинности без пароля | Повышение безопасности входа с помощью проверки подлинности без пароля |

План внедрения облака

План внедрения является важным требованием для успешного внедрения нулевого доверия. План внедрения Нулевого доверия — это итеративный план проекта, который помогает компании переходить от традиционных подходов к безопасности более зрелой и сложной стратегии, которая включает управление изменениями и управление.

Удостоверения, конечные точки, приложения и сети находятся в рамках этого этапа планирования. Каждый из них имеет требование обеспечить существующую недвижимость, а также планирует расширить безопасность новых сущностей по мере их поступления в рамках более крупного процесса подключения.

Планирование безопасного удаленного и гибридного рабочего решения считает, что организации имеют существующие удостоверения, которые необходимо защитить, и новые удостоверения должны быть созданы, которые соответствуют стандартам безопасности.

План внедрения также включает в себя обучение сотрудников для работы с новым способом, чтобы понять, что необходимо для поддержки вашей организации, которая может включать:

- Обучающие администраторы по новым способам работы. Методы привилегированного доступа отличаются от постоянного доступа администратора и могут изначально вызывать трения до тех пор, пока не будет достигнуто универсальное принятие.

- Предоставление технической поддержки и ИТ-персоналу на всех уровнях с одинаковыми преимуществами. Повышение безопасности повышает трение злоумышленников, сбалансированное преимуществами безопасной работы. Убедитесь, что это сообщение понято и связано на всех уровнях.

- Создание материалов по внедрению и обучению пользователей. Безопасность применяется постоянно в качестве общей ответственности и преимущества безопасности, согласованные с бизнес-целями, должны быть переданы пользователям. Убедитесь, что внедрение пользователей для обеспечения безопасности достигается на том же уровне, что и внедрение пользователей для новых технологий.

Дополнительные сведения из Cloud Adoption Framework см. в разделе "План внедрения облака".

Этап готовности

Этот сценарий (защита удаленной и гибридной работы) оценивает и защищает удостоверения, устройства и данные по сетям, которые используют их. Так как технологии могут быть потенциально разрушительными, рекомендуется поэтапный подход, начиная с небольших проектов, предлагающих быстрые победы, которые используют преимущества существующего лицензирования и имеют минимальное влияние на пользователя.

Начните с создания плана, а затем тестирования плана. Затем добавим новые конфигурации и возможности. Это дает возможность улучшить план во время обучения уроков. Обязательно разработайте план коммуникации и объявите изменения по мере расширения области развертывания.

На следующей схеме показана рекомендация по запуску проекта с небольшой группой для оценки изменений. Эта небольшая группа может быть членом ИТ-команды или партнерской команды, которая инвестируется в результат. Затем пилотируйте изменения с более крупной группой. Хотя иллюстрация включает третий этап полного развертывания, это часто достигается путем постепенного увеличения масштаба развертывания до тех пор, пока вся организация не будет охвачена.

Например, при регистрации устройств рекомендуется использовать следующее руководство.

| Этап развертывания | Description |

|---|---|

| Вычислить | Этап 1. Определение 50 конечных точек для тестирования |

| Пилотная версия | Этап 2. Определение следующих 50-100 конечных точек в рабочей среде |

| Полное развертывание | Этап 3. Регистрация остальных конечных точек в более крупных добавочных точках |

Защита удостоверений начинается с внедрения MFA и сегментирования доступа с помощью условного доступа Microsoft Entra. Эти функции поддерживают принцип явной проверки, но требуют добавочного процесса внедрения. В зависимости от подхода методология MFA может потребоваться развернуть и сообщить пользователям до даты переключения, особенно для существующих сотрудников, используемых только для использования паролей.

При планировании этого сценария учитывались следующие элементы:

- В зависимости от методологии MFA может потребоваться использовать MFA на основе мобильных приложений, а не использовать метод FIDO2 или другой подход на основе токенов. Это также относится к Windows Hello для бизнеса.

- Политики условного доступа могут быть сложными в отношении их критериев оценки и принятия решений. Для этого требуется, чтобы условный доступ был пилотирован и развертывался постепенно в пределах приложения и пользовательского ландшафта.

- Условный доступ может учитывать относительное состояние работоспособности и исправления конечной точки и расположения пользователя в качестве условных параметров. Если конечные точки должны управляться для их доступа к приложению или службе в качестве условия доступа, то конечные точки должны быть зарегистрированы в управлении.

- Современные приложения, поддерживающие современные методы проверки подлинности, легко интегрируются с политиками проверки подлинности на основе MFA и условным доступом. Важно понимать количество приложений и их методов проверки подлинности.

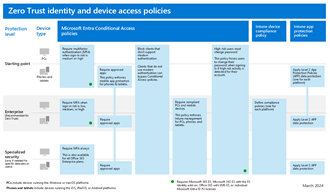

При планировании и стадии уровней защиты для создания нулевого доверия воспользуйтесь ресурсами, предоставляемыми корпорацией Майкрософт. Для защиты удаленной и гибридной работы корпорация Майкрософт предоставляет набор политик доступа к устройству и удостоверению общего доверия. Это набор проверенных и известных политик, которые хорошо работают вместе.

Ниже приведены политики для трех уровней защиты.

Этот набор политик включает уровень защиты начальной точки с минимальным воздействием пользователя. Этот набор политик не требует регистрации устройств в управлении. Когда вы будете готовы и вы зарегистрировали устройства, вы можете развернуть уровень Enterprise, который рекомендуется для нулевого доверия.

Помимо этих уровней защиты, можно постепенно увеличить область применения политик следующими способами:

- Примените область политик к небольшому набору пользователей, чтобы начать работу, а затем увеличить область включенных пользователей. Сегментация пользователей позволяет смягчить риски при сбое службы или прерывании работы пользователей, так как затрагиваются только целевые пользователи или устройства.

- Начните с добавления приложений и служб Microsoft 365 в область действия политик. Затем перейдите к другим приложениям SaaS, которые использует ваша организация. Когда вы будете готовы, включите приложения, созданные в Azure или других поставщиков облачных служб в области политик.

Наконец, не забывайте о ваших пользователях. Внедрение пользователей и обмен данными критически важны при реализации безопасности удостоверений, аналогично важности первоначального внедрения пользователей в Microsoft 365 из служб на основе центров обработки данных. Однофазные подходы редко выполняются при реализации служб безопасности. Инициативы по безопасности часто завершаются неудачей из-за повышенного трения для пользователей, если изменения нарушаются и плохо взаимодействуют и тестируются. Это место, где исполнительное спонсорство инициатив по обеспечению безопасности лучше всего работает. Когда руководители демонстрируют поддержку путем внедрения на ранних этапах развертывания, пользователям проще следовать.

Чтобы помочь в обучении пользователей и внедрении, корпорация Майкрософт предоставляет шаблоны и материалы для развертывания конечных пользователей, которые можно скачать. К ним относятся инструкции по перебранию этих и рекомендаций по совместному использованию этих данных с пользователями. См. раздел https://aka.ms/entratemplates.

Сборка и тестирование

После сборки команды ознакомьтесь с рекомендуемыми техническими ресурсами и создав план для подготовки проектов и развертывания, вы, надеюсь, будете хорошо документированы. Прежде чем официально принять план, обязательно создайте и проверьте конфигурации в тестовой среде.

Каждая техническая область, например набор политик условного доступа, может быть защищена, включив функциональные возможности в клиенте. Однако неправильно настроенная политика может иметь далеко идущие последствия. Например, неправильно написанная политика условного доступа может заблокировать всех администраторов из клиента.

Чтобы снизить риск, рассмотрите возможность развертывания тестового или клиента качества обслуживания, чтобы реализовать каждую функцию, как вы знакомы с ней, или разверните ее в первый раз. Тестовый или клиент QA должен быть достаточно репрезентативным для текущей пользовательской среды и быть достаточно точным для выполнения функций качества обслуживания для проверки того, что включенная функциональность понятна и поддерживает функцию, которую она обеспечивает.

Контрольный список RAMP можно использовать для отслеживания хода выполнения. В нем перечислены как этапы планирования, так и реализации. Клиент QA — это тестовая кровать действий реализации по мере их первого выполнения.

Выходные данные этого этапа должны быть документируемой конфигурацией, созданной и протестированной изначально в клиенте QA с планами последующего перехода на внедрение в рабочем клиенте, где изменения развертываются постепенно, пока новые учебные материалы применяются к плану.

При развертывании новых конфигураций в рабочей среде сохраняйте согласованные сообщения пользователей и оставайтесь в курсе того, как эти изменения влияют на пользователей. Реализация функций безопасности может оказать низкое влияние на технологию, например включение доступа только во времени, но взаимно оказывает большое влияние на процесс, например администраторы, нуждающиеся в запросе доступа к службам через рабочий процесс утверждения для выполнения своих обязанностей.

Аналогичным образом регистрация устройств оказывает низкое влияние на взаимодействие с пользователем, при реализации условного доступа на основе требований соответствия устройств и работоспособности может оказаться резкое влияние на базу пользователей, так как пользователи не могут получить доступ к службам.

Тестирование каждой службы для понимания влияния службы и запланированного изменения имеет решающее значение для успешного выполнения. Помните, что некоторые последствия могут быть не полностью очевидными, пока вы не начнете пилотировать в рабочей среде.

Отслеживание изменений системы управления и управления

Самой целью нулевого доверия является постепенное повышение безопасности и реализация изменений в среде, которая достигает этой цели. Эти изменения требуют изменений в моделях управления и управления средой. При тестировании и развертывании обязательно задокументируйте изменения и влияние на модель управления и управления.

Этап внедрения

На этапе внедрения вы постепенно реализуете стратегию и планы развертывания в функциональных областях. Этап принятия является более широкой реализацией доказательства концепции. План развертывания выполняется и выполняется в последовательных волнах на основе сегментации пользователей и областей, предназначенных для цифровых активов.

Как рекомендуется, разверните каждую новую конфигурацию в рабочем клиенте в качестве ограниченного подтверждения концепции (помеченное как "Оценка" на следующей схеме).

Несмотря на то, что вы уже проверили новые конфигурации в среде качества обслуживания, убедитесь, что планы развертывания в рабочей среде также документируют, что вы тестируете и оцениваете, а также критерии принятия для измерения успеха на каждом этапе. В идеале выберите подмножество пользователей, конечных точек и приложений, чтобы протестировать их перед расширением развертывания. Следуя той же методологии, вы узнаете об успешном выполнении и сбоях реализации и обновите планы.

Обратите внимание, что некоторые функции, развернутые, даже если они предназначены для ограниченной аудитории, могут повлиять на широкий спектр услуг. Это влияние можно устранить, определив риски во время тестирования QA и убедившись, что план отката существует.

План успешного развертывания включает следующие элементы:

- План внедрения и развертывания для включения стратегии взаимодействия пользователей

- План внедрения и развертывания руководителей для обеспечения одобрения исполнительной власти

- План внедрения и развертывания пользователей

- Артефакты управления проектами и управления

- Сегментация пользователей по бизнес-единице или влиянию пользователя

- Сегментация устройств по бизнес-единице или влиянию пользователя

- Приложения, ранжированные по критичности и сложности реализации

- Черновик обновлений для изменений в повседневном управлении и управлении

Управление этапами управления и управление ими

Управление безопасностью — это итеративный процесс. Для организаций с существующими политиками, которые управляют безопасностью в цифровом активе, принятие стратегии нулевого доверия обеспечивает стимул для развития этих политик. Так как стратегия безопасности и политики зрелы со временем, это делает процессы и политики управления облаком.

На этапе планирования новые функциональные возможности были проверены в тестовом клиенте, в котором произошли действия по управлению. Важно отметить, что реализация функций, поддерживающих принципы нулевого доверия, требует другого способа управления результирующего состояния.

Ниже приведены некоторые примеры новых требований для этого сценария:

- Создайте процесс утверждения доступа администрирования в отличие от постоянного доступа администратора.

- Обновление управления жизненным циклом пользователей при вводе, использовании и выходе из организации.

- Обновите управление жизненным циклом устройств.

- Обновите критерии выпуска для новых приложений, чтобы убедиться, что они включены в область политик условного доступа.

По мере выполнения плана развертывания управление результирующей средой приводит к изменениям в методологии управления и управления. Мониторинг среды в результате изменений нулевого доверия.

Поскольку нулевое доверие устраняет риск безопасности в среде, управление жизненным циклом объектов удостоверений больше не является необязательным. Аттестация объектов — это проявление жизненного цикла объектов и обеспечение подотчетности в бизнесе и от ИТ-специалистов в качестве единственного хранителя жизненного цикла объектов.

Нулевое доверие требует увеличения зрелости в результате администрирования недвижимости, включая взаимодействие пользователей и администраторов с развернутым конечным состоянием. См. следующую таблицу в качестве примера потенциальных изменений.

| Аудитория | Function | Справочные материалы |

|---|---|---|

| Пользователи | Проверка аттестации объектов на основе пользователей | Управление доступом пользователей и гостевых пользователей с помощью проверок доступа |

| Администраторы | Жизненные циклы удостоверений и доступа Управление идентификацией Microsoft Entra | Что такое Управление идентификацией Microsoft Entra? |

Дополнительные ресурсы для повседневного управления и операций включают:

документация по Управление идентификацией Microsoft Entra

Обсуждает другие области управления и средства, которые касались нескольких областей. В связи с различными потребностями организации не все функции управления, описанные в этом документе, применимы ко всем организациям.

Next Steps

- Обзор платформы внедрения нулевого доверия

- Быстрая модернизация состояния безопасности

- Определение и защита конфиденциальных бизнес-данных

- Предотвращение или уменьшение ущерба для бизнеса из-за нарушения

- Соответствие нормативным требованиям и требованиям к соответствию

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Целевая аудитория |

|---|---|---|

Скачиваемый файл Visio или PDF-файл планов внедрения плана внедрения

|

Легко понять улучшения безопасности для каждого бизнес-сценария и уровня усилий для этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия, скачиваемое с помощью слайд-палубы PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Задачи и задачи , которые можно скачать в Книге Excel

|

Назначьте владение и отслеживайте ход выполнения этапов, целей и задач этапа плана. | Руководители проектов бизнес-сценариев, ИТ-руководители и ИТ-реализация. |

Дополнительные ресурсы см. в разделе "Оценка нулевого доверия" и ресурсы отслеживания хода выполнения.