политики контроль доступа в Windows Server 2016 AD FS

Шаблоны политик контроль доступа в AD FS

службы федерации Active Directory (AD FS) теперь поддерживает использование шаблонов политик управления доступом. С помощью шаблонов политик управления доступом администратор может применить параметры политики, назначив шаблон политики группе проверяющих сторон (RPS). Администратор istrator также может вносить обновления в шаблон политики, и изменения будут применены к проверяющим сторонам автоматически, если взаимодействие с пользователем не требуется.

Что такое шаблоны политик контроль доступа?

Основной конвейер AD FS для обработки политик имеет три этапа: проверку подлинности, авторизацию и выдачу утверждений. В настоящее время администраторы AD FS должны настроить политику для каждого из этих этапов отдельно. Это также включает понимание последствий этих политик и если эти политики имеют межзависимость. Кроме того, администраторы должны понимать язык правил утверждений и создавать пользовательские правила, чтобы включить некоторую простую или общую политику (например, блокировать внешний доступ).

Какие шаблоны политик управления доступом заменяют эту старую модель, в которой администраторы должны настроить правила авторизации выдачи с помощью языка утверждений. Старые командлеты PowerShell правил авторизации выдачи по-прежнему применяются, но это взаимоисключает новую модель. Администратор istrator может выбрать использование новой модели или старой модели. Новая модель позволяет администраторам управлять предоставлением доступа, включая применение многофакторной проверки подлинности.

Шаблоны политик управления доступом используют модель разрешений. Это означает, что по умолчанию никто не имеет доступа и доступ должен быть явно предоставлен. Тем не менее, это не только все или ничего разрешения. Администратор istrator может добавлять исключения в правило разрешения. Например, администратор может предоставить доступ на основе определенной сети, выбрав этот параметр и указав диапазон IP-адресов. Но администратор может добавить и исключение, например, администратор может добавить исключение из определенной сети и указать диапазон IP-адресов.

Встроенные шаблоны политик управления доступом и пользовательские шаблоны политик управления доступом

AD FS включает несколько встроенных шаблонов политик управления доступом. Эти сценарии предназначены для некоторых распространенных сценариев, которые имеют одинаковый набор требований к политике, например политику доступа клиентов для Office 365. Эти шаблоны нельзя изменить.

Чтобы обеспечить повышенную гибкость в решении бизнес-потребностей, администраторы могут создавать собственные шаблоны политик доступа. Их можно изменить после создания и изменения шаблона пользовательской политики будет применяться ко всем RPS, контролируемым этими шаблонами политик. Чтобы добавить пользовательский шаблон политики, просто нажмите кнопку "Добавить контроль доступа политику" из управления AD FS.

Чтобы создать шаблон политики, администратору необходимо сначала указать, в каких условиях запрос будет авторизован для выдачи маркеров и (или) делегирования. Параметры условия и действия показаны в таблице ниже. Условия полужирного шрифта можно дополнительно настроить администратором с различными или новыми значениями. Администратор также может указывать исключения, если есть какие-либо. При выполнении условия действие разрешения не будет активировано, если задано исключение, а входящий запрос соответствует условию, указанному в исключении.

| Разрешение пользователей | Except |

|---|---|

| Из определенной сети | Из определенной сети Из определенных групп С устройств с определенным уровнем доверия С конкретными утверждениями в запросе |

| Из определенных групп | Из определенной сети Из определенных групп С устройств с определенным уровнем доверия С конкретными утверждениями в запросе |

| С устройств с определенным уровнем доверия | Из определенной сети Из определенных групп С устройств с определенным уровнем доверия С конкретными утверждениями в запросе |

| С конкретными утверждениями в запросе | Из определенной сети Из определенных групп С устройств с определенным уровнем доверия С конкретными утверждениями в запросе |

| Требуется многофакторная проверка подлинности | Из определенной сети Из определенных групп С устройств с определенным уровнем доверия С конкретными утверждениями в запросе |

Если администратор выбирает несколько условий, они имеют отношение AND . Действия являются взаимоисключающими и для одного правила политики можно выбрать только одно действие. Если администратор выбирает несколько исключений, они имеют отношение OR . Ниже показаны несколько примеров правил политики:

| Политика | Правила политики |

|---|---|

| Для доступа к экстрасети требуется многофакторная проверка подлинности Разрешены все пользователи |

Правило #1 из экстрасети и с MFA Разрешить Правило#2 из интрасети Разрешить |

| Внешний доступ не разрешен, кроме FTE Доступ к интрасети для FTE на присоединенном к рабочему месту устройстве разрешен |

Правило #1 Из экстрасети и из группы, отличной от FTE Разрешить Правило #2 из интрасети и с устройства, присоединенного к рабочему месту и из группы FTE Разрешить |

| Для доступа к экстрасети требуется многофакторная проверка подлинности, за исключением администратора службы. Доступ разрешен всем пользователям |

Правило #1 из экстрасети и с MFA Разрешить Кроме группы администраторов служб Правило #2 всегда Разрешить |

| Для доступа к устройствам, не присоединенным к рабочему месту из экстрасети, требуется MFA Разрешение структуры AD для доступа к интрасети и экстрасети |

Правило #1 из интрасети И из группы AD Fabric Разрешить Правило #2 из экстрасети и с устройства, не присоединенного к рабочему месту и из группы AD Fabric и с MFA Разрешить Правило #3 из экстрасети и с устройства, присоединенного к рабочему месту и из группы AD Fabric Разрешить |

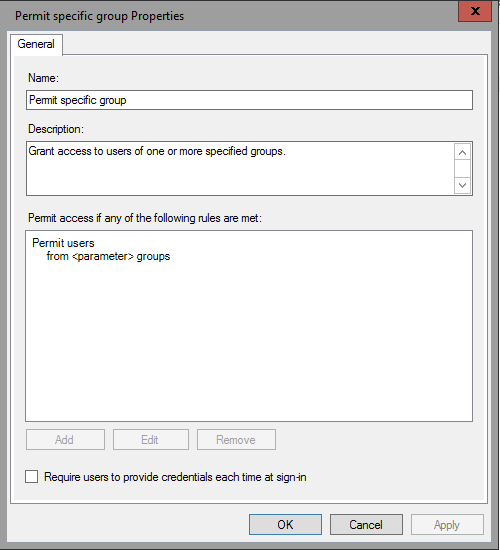

Параметризованный шаблон политики и не параметризованный шаблон политики

Параметризованный шаблон политики — это шаблон политики с параметрами. Администратор istrator должен ввести значение для этих параметров при назначении этого шаблона RPs.Администратор не может внести изменения в параметризованный шаблон политики после его создания. Пример параметризованной политики — встроенная политика, разрешить определенную группу. Всякий раз, когда эта политика применяется к RP, этот параметр необходимо указать.

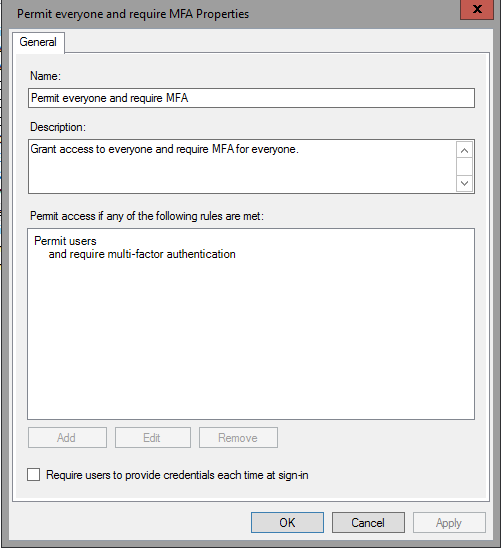

Не параметризованный шаблон политики — это шаблон политики, который не имеет параметров. Администратор может назначить этот шаблон ВП без каких-либо входных данных и внести изменения в не параметризованный шаблон политики после его создания. Примером этого является встроенная политика, разрешить всем пользователям и требовать многофакторную проверку подлинности.

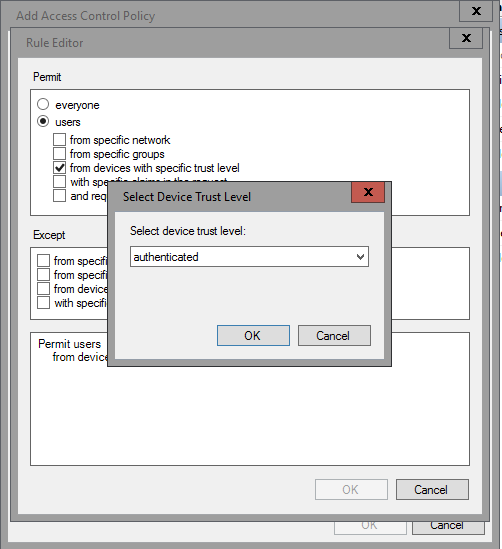

Создание не параметризованной политики управления доступом

Чтобы создать не параметризованную политику управления доступом, используйте следующую процедуру.

Создание не параметризованной политики управления доступом

В разделе "Управление AD FS" слева выберите контроль доступа политики и щелкните правой кнопкой мыши добавить политику контроль доступа.

Введите имя и описание. Например: разрешение пользователям с прошедшими проверку подлинности устройствами.

В разделе "Разрешить доступ", если выполнены какие-либо из следующих правил, нажмите кнопку "Добавить".

Под разрешением поместите проверка рядом с устройствами с определенным уровнем доверия

В нижней части выберите подчеркнутую конкретную

В всплывающем окне выберите проверку подлинности из раскрывающегося списка. Нажмите кнопку ОК.

Нажмите кнопку ОК. Нажмите кнопку ОК.

Создание параметризованной политики управления доступом

Чтобы создать параметризованную политику управления доступом, выполните следующую процедуру.

Создание параметризованной политики управления доступом

В разделе "Управление AD FS" слева выберите контроль доступа политики и щелкните правой кнопкой мыши добавить политику контроль доступа.

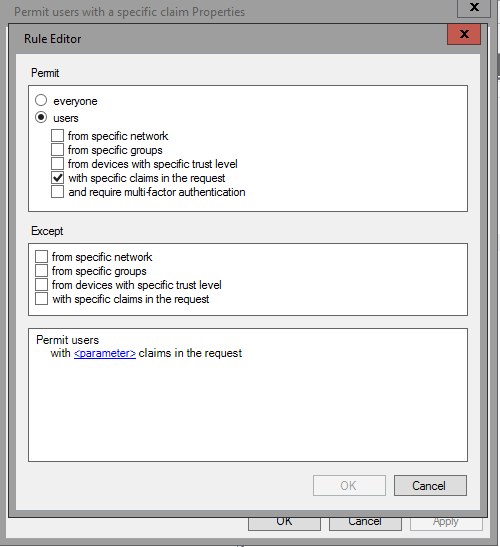

Введите имя и описание. Например: разрешение пользователям с определенным утверждением.

В разделе "Разрешить доступ", если выполнены какие-либо из следующих правил, нажмите кнопку "Добавить".

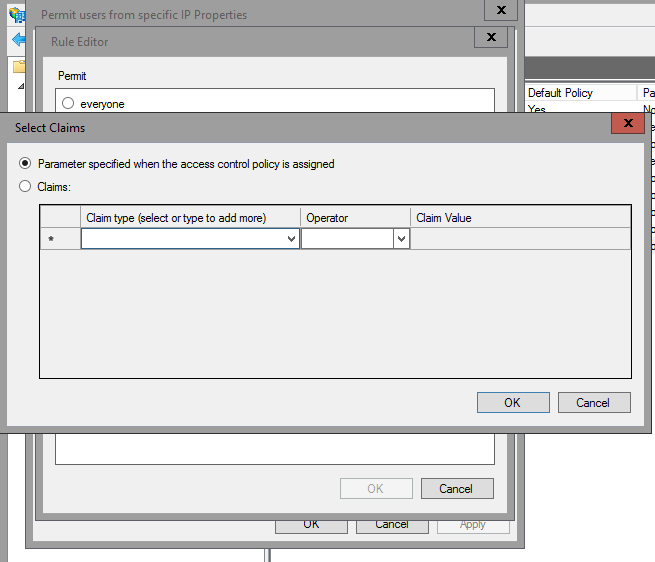

Под разрешением поместите проверка в поле рядом с конкретными утверждениями в запросе

В нижней части выберите подчеркнутую конкретную

В всплывающем окне выберите параметр, указанный при назначении политики управления доступом. Нажмите кнопку ОК.

Нажмите кнопку ОК. Нажмите кнопку ОК.

Создание настраиваемой политики управления доступом с исключением

Чтобы создать политику управления доступом с исключением, используйте следующую процедуру.

Создание настраиваемой политики управления доступом с исключением

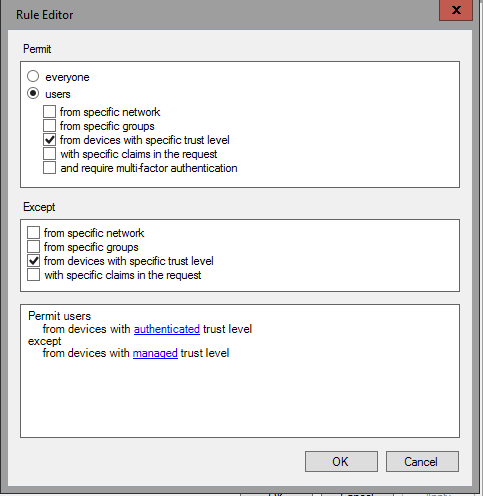

В разделе "Управление AD FS" слева выберите контроль доступа политики и щелкните правой кнопкой мыши добавить политику контроль доступа.

Введите имя и описание. Например: разрешение пользователям с прошедшими проверку подлинности устройствами, но не управляемыми.

В разделе "Разрешить доступ", если выполнены какие-либо из следующих правил, нажмите кнопку "Добавить".

Под разрешением поместите проверка рядом с устройствами с определенным уровнем доверия

В нижней части выберите подчеркнутую конкретную

В всплывающем окне выберите проверку подлинности из раскрывающегося списка. Нажмите кнопку ОК.

Кроме того, поместите проверка в поле рядом с устройствами с определенным уровнем доверия

В нижней части, кроме того, выберите подчеркнутую конкретную

В всплывающем окне выберите управляемый из раскрывающегося списка. Нажмите кнопку ОК.

Нажмите кнопку ОК. Нажмите кнопку ОК.

Создание настраиваемой политики управления доступом с несколькими условиями разрешения

Чтобы создать политику управления доступом с несколькими условиями разрешения, выполните следующую процедуру.

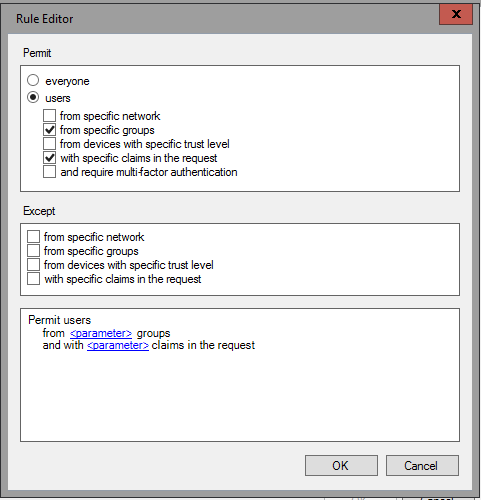

Создание параметризованной политики управления доступом

В разделе "Управление AD FS" слева выберите контроль доступа политики и щелкните правой кнопкой мыши добавить политику контроль доступа.

Введите имя и описание. Например: разрешение пользователям с определенным утверждением и из определенной группы.

В разделе "Разрешить доступ", если выполнены какие-либо из следующих правил, нажмите кнопку "Добавить".

Под разрешением поместите проверка в поле рядом с определенной группой и с конкретными утверждениями в запросе

В нижней части выберите подчеркнутую конкретную для первого условия рядом с группами

В всплывающем окне выберите параметр, указанный при назначении политики. Нажмите кнопку ОК.

В нижней части экрана выберите подчеркнутую конкретную для второго условия рядом с утверждениями

В всплывающем окне выберите параметр, указанный при назначении политики управления доступом. Нажмите кнопку ОК.

Нажмите кнопку ОК. Нажмите кнопку ОК.

Назначение политики управления доступом новому приложению

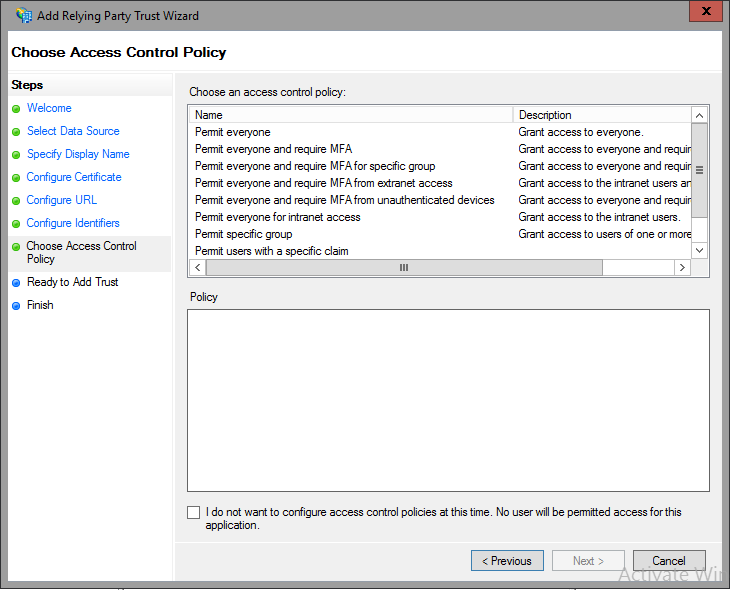

Назначение политики управления доступом новому приложению довольно прямо вперед и теперь интегрировано в мастер для добавления RP. В мастере доверия проверяющей стороны можно выбрать политику управления доступом, которую вы хотите назначить. Это требование при создании нового доверия проверяющей стороны.

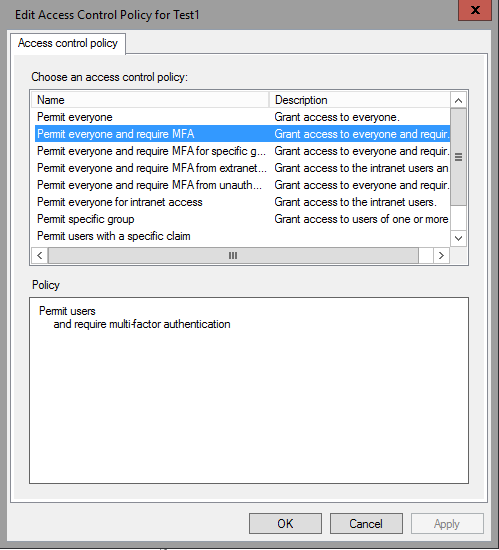

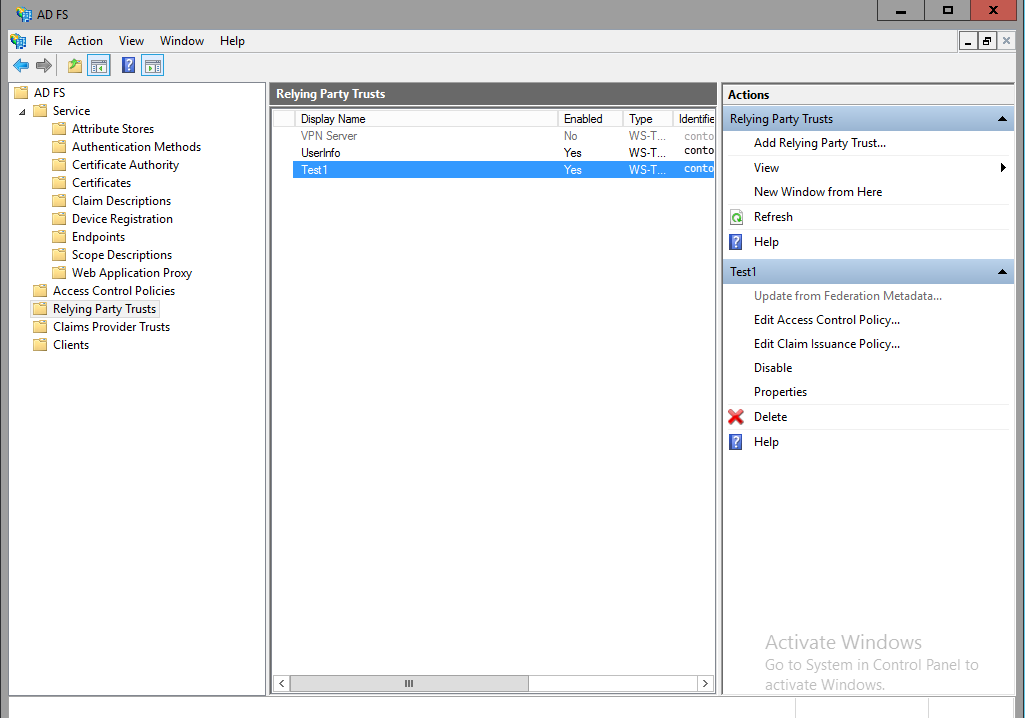

Назначение политики управления доступом существующему приложению

Назначение политики управления доступом существующему приложению просто выберите приложение из доверия проверяющей стороны и щелкните правой кнопкой мыши изменить политику контроль доступа.

Здесь можно выбрать политику управления доступом и применить ее к приложению.