Настройка политик аутентификации

В AD FS в Windows Server 2012 R2 управление доступом и механизм проверки подлинности улучшены с помощью нескольких факторов, которые включают данные пользователя, устройства, расположения и проверки подлинности. Эти улучшения позволяют управлять рисками предоставления разрешений на доступ к приложениям, защищенным AD FS, с помощью многофакторной проверки подлинности и многофакторной проверки подлинности, основанной на удостоверениях пользователя или членстве в группах, сетевом расположении, данных устройства, присоединенных к рабочему месту, и состоянии проверки подлинности при выполнении многофакторной проверки подлинности (MFA).

Дополнительные сведения о MFA и многофакторном управлении доступом в службы федерации Active Directory (AD FS) (AD FS) в Windows Server 2012 R2 см. в следующих разделах:

Управление рисками с использованием условного управления доступом

Управление рисками для уязвимых приложений с помощью дополнительной многофакторной аутентификации

Настройка политик проверки подлинности с помощью оснастки управления AD FS

Членство в Администратор istrators или эквивалентном на локальном компьютере является минимальным требованием для выполнения этих процедур. Дополнительные сведения об использовании соответствующих учетных записей и членстве в группах см. в статье Local and Domain Default Groups (Локальные и доменные группы по умолчанию).

В AD FS в Windows Server 2012 R2 можно указать политику проверки подлинности в глобальной область, которая применима ко всем приложениям и службам, защищенным AD FS. Вы также можете задать политики проверки подлинности для определенных приложений и служб, которые зависят от доверия сторон и защищены AD FS. Указание политики проверки подлинности для конкретного приложения на проверяющую сторону доверия не переопределяет глобальную политику проверки подлинности. Если для глобальной или для каждой проверяющей стороны требуется многофакторная проверка подлинности, MFA активируется, когда пользователь пытается пройти проверку подлинности в этом доверии проверяющей стороны. Глобальная политика проверки подлинности является резервным вариантом доверия проверяющей стороны для приложений и служб, которые не имеют определенной настроенной политики проверки подлинности.

Настройка первичной проверки подлинности глобально в Windows Server 2012 R2

В диспетчере сервера щелкните Средства и выберите Управление AD FS.

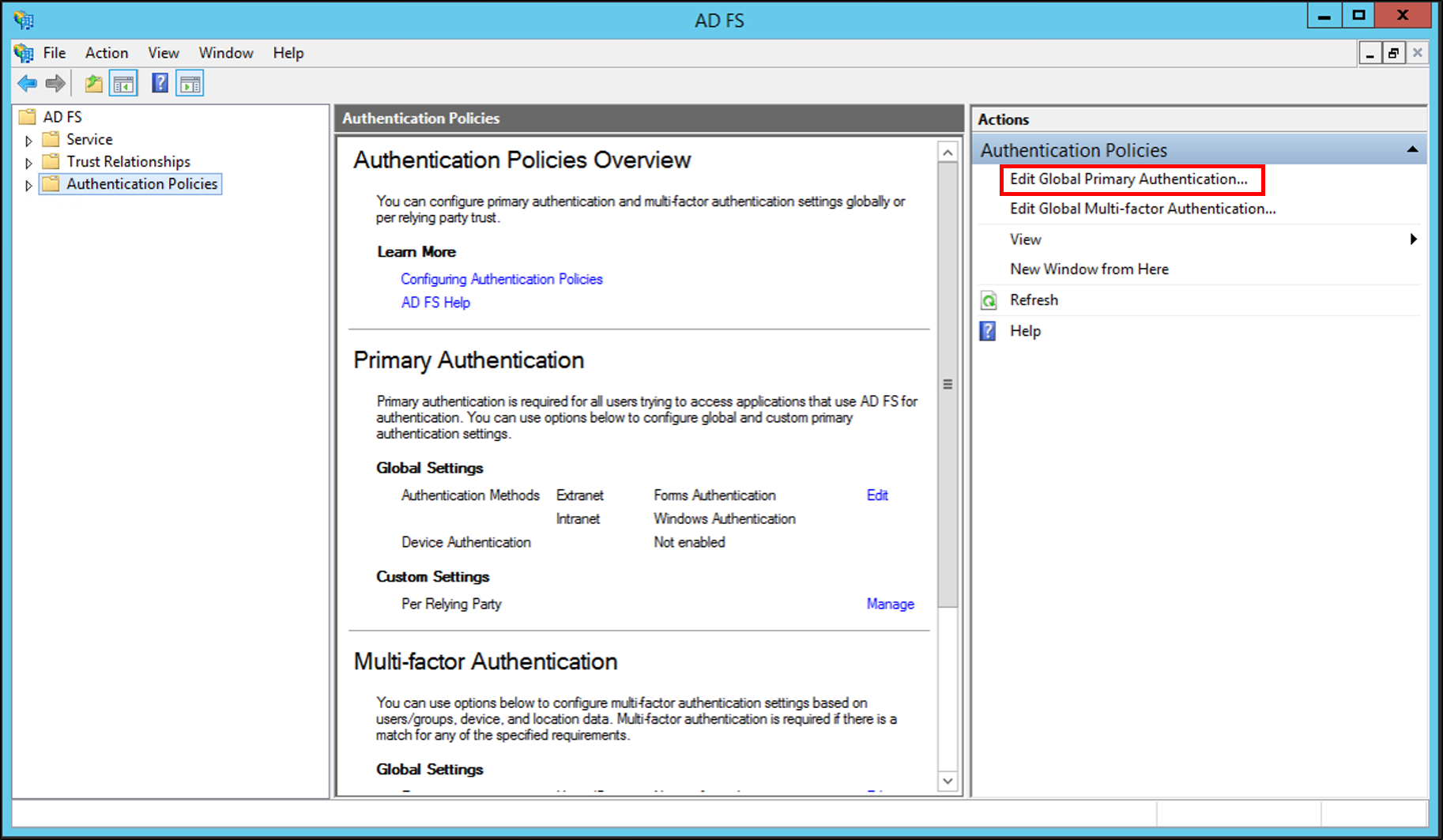

В оснастке AD FS щелкните "Политики проверки подлинности".

В разделе "Первичная проверка подлинности" нажмите кнопку "Изменить" рядом с глобальным Параметры. Вы также можете щелкнуть правой кнопкой мыши политики проверки подлинности и выбрать пункт "Изменить глобальную первичную проверку подлинности" или в области "Действия" выберите "Изменить глобальную первичную проверку подлинности".

В окне "Изменить глобальную политику проверки подлинности" на первичной вкладке можно настроить следующие параметры в рамках глобальной политики проверки подлинности:

Методы проверки подлинности, используемые для первичной проверки подлинности. Вы можете выбрать доступные методы проверки подлинности в экстрасети и интрасети.

Проверка подлинности устройства с помощью поля "Включить проверку подлинности устройства" проверка. Дополнительные сведения см. в разделе Join to Workplace from Any Device for SSO and Seamless Second Factor Authentication Across Company Applications.

Настройка первичной проверки подлинности для доверия проверяющей стороны

В диспетчере сервера щелкните Средства и выберите Управление AD FS.

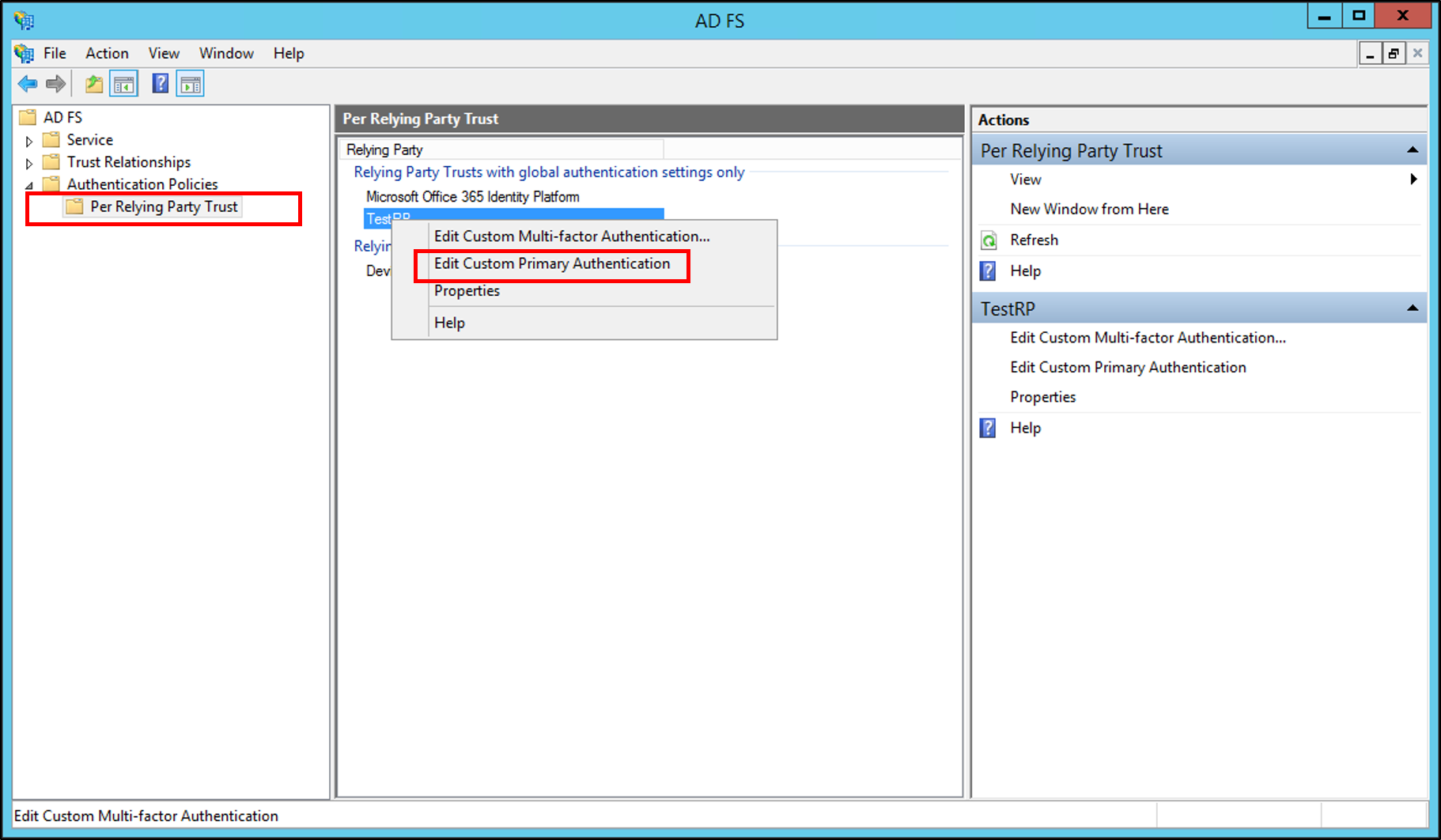

В оснастке AD FS щелкните политики\проверки подлинности на доверие проверяющей стороны, а затем щелкните доверие проверяющей стороны, для которого требуется настроить политики проверки подлинности.

Щелкните правой кнопкой мыши доверие проверяющей стороны, для которой требуется настроить политики проверки подлинности, а затем выберите "Изменить пользовательскую первичную проверку подлинности" или в области "Действия" выберите "Изменить пользовательскую первичную проверку подлинности".

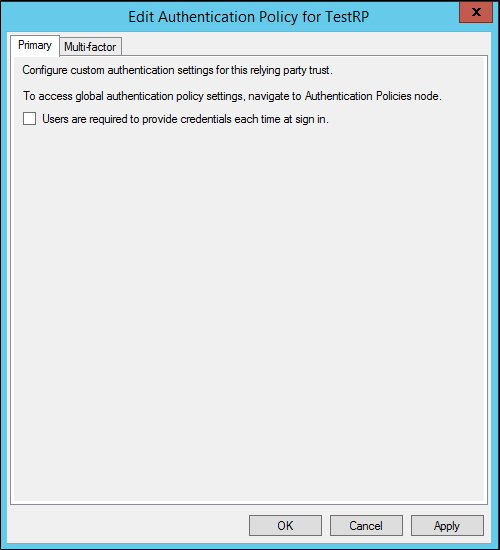

В окне "Изменить политику проверки подлинности для <relying_party_trust_name"> на первичной вкладке можно настроить следующий параметр в рамках политики проверки подлинности для проверяющей стороны:

- Должны ли пользователи предоставлять свои учетные данные каждый раз при входе через пользователей, чтобы предоставить свои учетные данные при каждом входе в проверка поле.

- Должны ли пользователи предоставлять свои учетные данные каждый раз при входе через пользователей, чтобы предоставить свои учетные данные при каждом входе в проверка поле.

Настройка многофакторной проверки подлинности глобально

В диспетчере сервера щелкните Средства и выберите Управление AD FS.

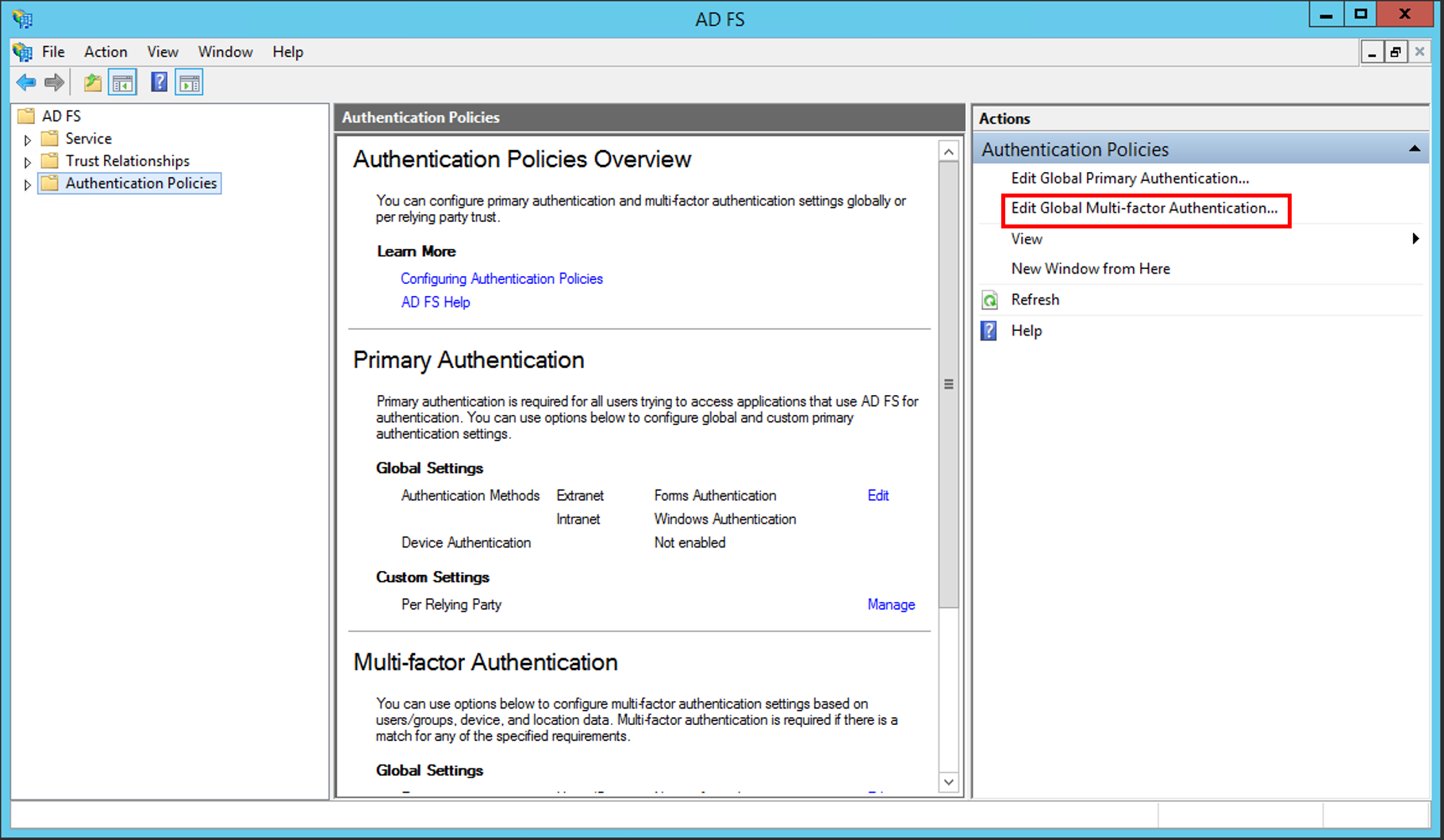

В оснастке AD FS щелкните "Политики проверки подлинности".

В разделе Многофакторной идентификации нажмите кнопку "Изменить" рядом с глобальным Параметры. Вы также можете щелкнуть правой кнопкой мыши политики проверки подлинности и выбрать пункт "Изменить глобальную многофакторную проверку подлинности" или в области "Действия" выберите "Изменить глобальную многофакторную проверку подлинности".

В окне "Изменить глобальную политику проверки подлинности" на вкладке "Многофакторная идентификация" можно настроить следующие параметры в рамках глобальной многофакторной политики проверки подлинности:

Параметры или условия для MFA с помощью доступных вариантов в разделе Разделы "Пользователи и группы", "Устройства" и "Расположения".

Чтобы включить MFA для любого из этих параметров, необходимо выбрать хотя бы один дополнительный метод проверки подлинности. Проверка подлинности сертификата — это доступный параметр по умолчанию. Можно также настроить другие пользовательские дополнительные методы проверки подлинности, например Windows Azure Active Authentication. Дополнительные сведения см . в пошаговом руководстве по управлению рисками с помощью дополнительной многофакторной проверки подлинности для конфиденциальных приложений.

Предупреждение

Можно настроить только дополнительные методы проверки подлинности глобально.

Настройка многофакторной проверки подлинности для доверия проверяющей стороны

В диспетчере сервера щелкните Средства и выберите Управление AD FS.

В оснастке AD FS щелкните политики\проверки подлинности на доверие проверяющей стороны, а затем щелкните доверие проверяющей стороны, для которого требуется настроить MFA.

Щелкните правой кнопкой мыши доверие проверяющей стороны, для которой требуется настроить MFA, а затем выберите "Изменить настраиваемую многофакторную проверку подлинности" или в области "Действия" выберите "Изменить настраиваемую многофакторную проверку подлинности".

В окне "Изменить политику проверки подлинности для <relying_party_trust_name"> на вкладке "Многофактор" можно настроить следующие параметры в рамках политики доверия проверяющей стороны:

- Параметры или условия для MFA с помощью доступных вариантов в разделе Разделы "Пользователи и группы", "Устройства" и "Расположения".

Настройка политик проверки подлинности с помощью Windows PowerShell

Windows PowerShell обеспечивает большую гибкость в использовании различных факторов контроля доступа и механизма проверки подлинности, доступных в AD FS в Windows Server 2012 R2, для настройки политик проверки подлинности и правил авторизации, необходимых для реализации истинного условного доступа для защищенных ресурсов AD FS.

Членство в Администратор istrator или эквивалентном на локальном компьютере является минимальным требованием для выполнения этих процедур. Ознакомьтесь с подробными сведениями об использовании соответствующих учетных записей и членства в группах по умолчанию в локальных и доменных группах (http://go.microsoft.com/fwlink/?LinkId=83477).

Настройка дополнительного метода проверки подлинности с помощью Windows PowerShell

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Предупреждение

Чтобы убедиться в успешном выполнении этой команды, можно выполнить команду Get-AdfsGlobalAuthenticationPolicy .

Настройка доверия MFA для каждой проверяющей стороны, основанной на данных о членстве пользователя в группах

- На сервере федерации откройте окно команд Windows PowerShell и выполните следующую команду:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Предупреждение

Обязательно замените <relying_party_trust> именем доверия проверяющей стороны.

- В том же командном окне Windows PowerShell выполните следующую команду.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Примечание.

Обязательно замените <group_SID> значением идентификатора безопасности (SID) группы Active Directory (AD).

Настройка MFA глобально на основе данных о членстве пользователей в группах

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Примечание.

Обязательно замените <group_SID> значением идентификатора безопасности группы AD.

Настройка MFA глобально на основе расположения пользователя

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Примечание.

Обязательно замените <true_or_false> на либо true false. Значение зависит от конкретного условия правила, основанного на том, поступает ли запрос доступа из экстрасети или интрасети.

Настройка MFA глобально на основе данных устройства пользователя

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Примечание.

Обязательно замените <true_or_false> на либо true false. Значение зависит от конкретного условия правила, основанного на том, присоединено ли устройство к рабочему месту или нет.

Настройка MFA глобально, если запрос доступа поступает из экстрасети и устройства, не присоединенного к рабочему месту

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Примечание.

Убедитесь, что оба экземпляра <true_or_false> будут true falseзаменены или зависят от конкретных условий правила. Условия правила основаны на том, присоединено ли устройство к рабочему месту или нет, а запрос доступа поступает из экстрасети или интрасети.

Настройка MFA глобально, если доступ поступает от пользователя экстрасети, который принадлежит определенной группе

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Примечание.

Убедитесь, что необходимо заменить <group_SID> значением идентификатора безопасности группы и <true_or_false> либо true falseили, что зависит от конкретного условия правила, основанного на том, поступает ли запрос доступа из экстрасети или интрасети.

Предоставление доступа к приложению на основе пользовательских данных с помощью Windows PowerShell

На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Примечание.

Обязательно замените <relying_party_trust> значением доверия проверяющей стороны.

В том же командном окне Windows PowerShell выполните следующую команду.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Примечание.

Обязательно замените <group_SID> значением идентификатора безопасности группы AD.

Предоставление доступа к приложению, защищенному AD FS, только если удостоверение этого пользователя проверено с помощью MFA

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Примечание.

Обязательно замените <relying_party_trust> значением доверия проверяющей стороны.

В том же командном окне Windows PowerShell выполните следующую команду.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Предоставление доступа к приложению, защищенному AD FS, только если запрос на доступ поступает с устройства, присоединенного к рабочему месту, зарегистрированного для пользователя

На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Примечание.

Обязательно замените <relying_party_trust> значением доверия проверяющей стороны.

- В том же командном окне Windows PowerShell выполните следующую команду.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Предоставление доступа к приложению, защищенному AD FS, только если запрос на доступ поступает с устройства, присоединенного к рабочему месту, зарегистрированного для пользователя, удостоверение которого проверено с помощью MFA

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Примечание.

Обязательно замените <relying_party_trust> значением доверия проверяющей стороны.

В том же командном окне Windows PowerShell выполните следующую команду.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Предоставление экстрасети доступа к приложению, защищенному AD FS, только если запрос на доступ поступает от пользователя, удостоверение которого проверено с помощью MFA

- На сервере федерации откройте командное окно Windows PowerShell и выполните следующую команду.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Примечание.

Обязательно замените <relying_party_trust> значением доверия проверяющей стороны.

- В том же командном окне Windows PowerShell выполните следующую команду.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"