Настройка интеграции Azure

Windows Admin Center поддерживает несколько дополнительных функций, которые интегрируются со службами Azure. Узнайте о вариантах интеграции Azure, доступных в Windows Admin Center.

Чтобы разрешить шлюзу Windows Admin Center взаимодействовать с Azure для использования проверки подлинности Microsoft Entra для доступа к шлюзу или создавать ресурсы Azure от вашего имени (например, для защиты виртуальных машин, управляемых в Windows Admin Center с помощью Azure Site Recovery), необходимо сначала зарегистрировать шлюз Windows Admin Center в Azure. Это необходимо сделать только один раз для шлюза Windows Admin Center. Этот параметр сохраняется при обновлении шлюза до более новой версии.

Регистрация шлюза в Azure

При первом попытке использовать функцию интеграции Azure в Windows Admin Center вам будет предложено зарегистрировать шлюз в Azure. Вы также можете зарегистрировать шлюз, перейдя на вкладку Azure в параметрах Windows Admin Center. Только администраторы шлюза Windows Admin Center могут зарегистрировать шлюз Windows Admin Center в Azure. Дополнительные сведения о разрешениях пользователя и администратора Windows Admin Center.

Инструкции, описанные в продукте, создадут приложение Microsoft Entra в каталоге, которое позволяет Windows Admin Center взаимодействовать с Azure. Чтобы просмотреть приложение Microsoft Entra, созданное автоматически, перейдите на вкладку Azure параметров Центра администрирования Windows. Представление в гиперссылке Azure позволяет просматривать приложение Microsoft Entra в портал Azure.

Созданное приложение Microsoft Entra используется для всех точек интеграции Azure в Windows Admin Center, включая проверку подлинности Microsoft Entra в шлюзе. Windows Admin Center автоматически настраивает разрешения, необходимые для создания ресурсов Azure и управления ими от вашего имени:

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Directory.Read.All

- Directory.ReadWrite.All

- User.Read

- Управление службами Azure

- user_impersonation

Настройка приложения Microsoft Entra вручную

Если вы хотите вручную настроить приложение Microsoft Entra, а не использовать приложение Microsoft Entra, созданное автоматически Центром администрирования Windows во время регистрации шлюза, необходимо выполнить следующее.

Предоставьте приложению Microsoft Entra необходимые разрешения API, перечисленные выше. Это можно сделать, перейдя к приложению Microsoft Entra в портал Azure. Перейдите к портал Azure >идентификатору> Microsoft Entra Регистрация приложений> выберите приложение Microsoft Entra, которое вы хотите использовать. Затем перейдите на вкладку разрешений API и добавьте указанные выше разрешения API.

Добавьте URL-адрес шлюза Windows Admin Center в URL-адреса ответа (также известные как URI перенаправления). Перейдите к приложению Microsoft Entra, а затем перейдите к манифесту. Найдите ключ "replyUrlsWithType" в манифесте. В ключ добавьте объект, содержащий два ключа: URL-адрес и тип. Ключ "URL-адрес" должен иметь значение URL-адреса шлюза Windows Admin Center, добавляя подстановочный знак в конце. Ключ "type" должен иметь значение "Web". Рассмотрим пример.

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

Примечание.

Если вы включили Application Guard в Microsoft Defender для браузера, вы не сможете зарегистрировать Windows Admin Center в Azure или войти в Azure.

Устранение неполадок с ошибкой одностраничного приложения при входе в Azure

Если вы недавно обновили экземпляр Windows Admin Center до более новой версии, а шлюз ранее зарегистрирован в Azure, при входе в Azure может возникнуть ошибка с сообщением о том, что "активация токена между источниками разрешена только для типа клиента одностраничного приложения". Это связано с тем, что Центр администрирования Windows изменил способ проверки подлинности на основе общих рекомендаций Майкрософт. Где мы ранее использовали неявный поток предоставления, теперь мы используем поток кода авторизации.

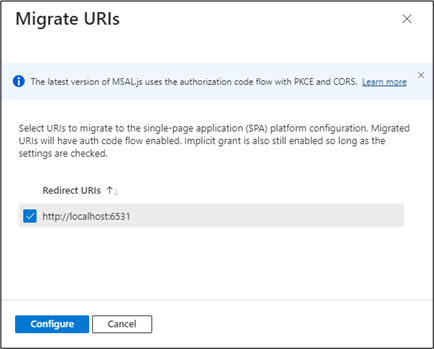

Если вы хотите продолжить использование существующей регистрации приложения для приложения Windows Admin Center, используйте Центр администрирования Microsoft Entra для обновления URI перенаправления регистрации на платформу одностраничного приложения (SPA). Это позволяет потоку кода авторизации использовать ключ проверки подлинности для Exchange (PKCE) и поддержку общего доступа к ресурсам между источниками (CORS) для приложений, использующих такую регистрацию.

Выполните следующие действия для регистрации приложений, настроенных в настоящее время с помощью URI перенаправления веб-платформы :

- Войдите в центр администрирования Microsoft Entra.

- Перейдите к приложениям удостоверений > > Регистрация приложений, выберите приложение и проверьте подлинность.

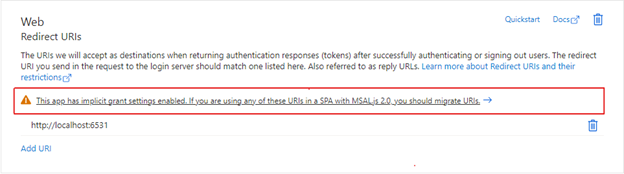

- На плитке веб-платформы в разделе URI перенаправления выберите предупреждающий баннер (он указывает на необходимость переноса URI).

- Выберите универсальный код ресурса (URI перенаправления) для приложения и нажмите кнопку "Настроить". Эти URI перенаправления должны появиться на плитке платформы одностраничного приложения, сообщая о том, что для них теперь включена поддержка CORS с потоком кода авторизации и PKCE.

Вместо обновления существующих URI можно создать новую регистрацию приложения для шлюза. Регистрация приложений, которые только что созданы для Windows Admin Center с помощью потока регистрации шлюза, создают URI перенаправления платформы одностраничных приложений.

Если вы не можете перенести URI перенаправления регистрации приложения для использования потока кода проверки подлинности, вы можете продолжать использовать существующую регистрацию приложения как есть. Для этого необходимо отменить регистрацию шлюза Windows Admin Center и повторно зарегистрировать его с помощью того же идентификатора регистрации приложения.