Distribuera värdnätverk med Network ATC

Gäller för: Azure Stack HCI, version 22H2

Den här artikeln vägleder dig genom kraven, metodtipsen och distributionen av Network ATC. Network ATC förenklar distributions- och nätverkskonfigurationshanteringen för Azure Stack HCI-kluster. Network ATC tillhandahåller en avsiktsbaserad metod för värdnätverksdistribution. Genom att ange en eller flera avsikter (hantering, beräkning eller lagring) för ett nätverkskort kan du automatisera distributionen av den avsedda konfigurationen. Mer information om Nätverks-ATC, inklusive en översikt och definitioner, finns i Översikt över nätverks-ATC.

Om du har feedback eller stöter på problem kan du läsa avsnittet Krav och metodtips, kontrollera händelseloggen för Nätverkets ATC och arbeta med ditt Microsoft-supportteam.

Krav och bästa praxis

Följande är krav och metodtips för att använda Network ATC i Azure Stack HCI:

Alla servrar i klustret måste köra Azure Stack HCI, version 22H2 med novemberuppdateringen (eller senare).

Måste använda fysiska värdar som är Azure Stack HCI-certifierade.

Kort i samma atc-avsikt för nätverk måste vara symmetriska (av samma märke, modell, hastighet och konfiguration) och vara tillgängliga på varje klusternod.

Asymmetriska kort leder till ett fel vid distribution av avsikter.

Med Azure Stack HCI 22H2 bekräftar Network ATC automatiskt adaptersymmetrin för alla noder i klustret innan du distribuerar en avsikt.

Mer information om adaptersymmetri finns i Växla inbäddad teamindelning (SET)

Varje fysiskt kort som anges i en avsikt måste använda samma namn på alla noder i klustret.

Se till att varje nätverkskort har statusen "Up" som verifierats av PowerShell-cmdleten

Get-NetAdapter.Se till att alla värdar har Azure Stack HCI-uppdateringen i november eller senare.

Varje nod måste ha följande Azure Stack HCI-funktioner installerade:

- Nätverks-ATC

- Nätverks-HUD

- Hyper-V

- Redundanskluster

- Bryggning av datacentral

Här är ett exempel på hur du installerar de nödvändiga funktionerna via PowerShell:

Install-WindowsFeature -Name NetworkATC, NetworkHUD, Hyper-V, 'Failover-Clustering', 'Data-Center-Bridging' -IncludeManagementToolsBästa praxis: Infoga varje adapter i samma PCI-fack i varje värd. Den här metoden underlättar automatiserade namngivningskonventioner för avbildningssystem.

Bästa praxis: Konfigurera det fysiska nätverket (växlar) före nätverks-ATC, inklusive VLAN, MTU och DCB-konfiguration. Mer information finns i Krav för fysiskt nätverk.

Viktigt!

Uppdaterad: Distribution av nätverks-ATC på virtuella datorer kan endast användas i test- och valideringssyfte. Vm-baserad distribution kräver en åsidosättning av standardkortinställningarna för att inaktivera egenskapen NetworkDirect. Mer information om att skicka en åsidosättning finns i: Åsidosätt standardinställningar för nätverk.

Distribution av nätverks-ATC i fristående läge kan endast användas i test- och valideringssyfte.

Vanliga ATC-kommandon för nätverk

Det finns flera nya PowerShell-kommandon som ingår i Network ATC. Kör cmdletenGet-Command -ModuleName NetworkATC för att identifiera dem. Kontrollera att PowerShell körs som administratör.

Cmdleten Remove-NetIntent tar bort en avsikt från den lokala noden eller klustret. Det här kommandot förstör inte den anropade konfigurationen.

Exempel på avsikter

Network ATC ändrar hur du distribuerar värdnätverk, inte vad du distribuerar. Du kan distribuera flera scenarier så länge varje scenario stöds av Microsoft. Här är några exempel på vanliga distributionsalternativ och de PowerShell-kommandon som behövs. Det här är inte de enda kombinationerna som är tillgängliga, men de bör ge dig en uppfattning om möjligheterna.

För enkelhetens skull visar vi bara två fysiska kort per SET-team, men det går att lägga till fler. Mer information finns i Planera värdnätverk.

Fullständigt konvergerad avsikt

För den här avsikten distribueras och hanteras beräknings-, lagrings- och hanteringsnätverk över alla klusternoder.

Add-NetIntent -Name ConvergedIntent -Management -Compute -Storage -AdapterName pNIC01, pNIC02

Konvergerad beräknings- och lagrings avsikt; separat hanteringsavsikt

Två avsikter hanteras mellan klusternoder. Hantering använder pNIC01 och pNIC02; Beräkning och lagring finns på olika kort.

Add-NetIntent -Name Mgmt -Management -AdapterName pNIC01, pNIC02

Add-NetIntent -Name Compute_Storage -Compute -Storage -AdapterName pNIC03, pNIC04

Fullständigt uppdelad avsikt

För den här avsikten hanteras alla beräknings-, lagrings- och hanteringsnätverk på olika kort över alla klusternoder.

Add-NetIntent -Name Mgmt -Management -AdapterName pNIC01, pNIC02

Add-NetIntent -Name Compute -Compute -AdapterName pNIC03, pNIC04

Add-NetIntent -Name Storage -Storage -AdapterName pNIC05, pNIC06

Avsikt endast för lagring

För den här avsikten hanteras endast lagring. Hanterings- och beräkningskort hanteras inte av Nätverks-ATC.

Avsikt att beräkna och hantera

För den här avsikten hanteras beräknings- och hanteringsnätverk, men inte lagring.

Avsikter för flera beräkningar (växel)

För den här avsikten hanteras flera beräkningsväxlar.

Add-NetIntent -Name Compute1 -Compute -AdapterName pNIC03, pNIC04

Add-NetIntent -Name Compute2 -Compute -AdapterName pNIC05, pNIC06

Standardvärden för NÄTVERKS-ATC

I det här avsnittet visas några av de viktiga standardvärden som används av Network ATC.

Standardvärden

Det här avsnittet beskriver ytterligare standardvärden som Network ATC kommer att ange i version 22H2 och senare.

Standard-VLAN

Gäller för: Azure Stack HCI 21H2, 22H2

Network ATC använder följande VLAN som standard för kort med lagrings avsiktstypen. Om korten är anslutna till en fysisk växel måste dessa VLAN tillåtas i det fysiska nätverket. Om korten är växellösa krävs ingen ytterligare konfiguration.

| Adapter-avsikt | Standardvärde |

|---|---|

| Hantering | Konfigurerat VLAN för hanteringskort ändras inte |

| Lagringsadapter 1 | 711 |

| Lagringsadapter 2 | 712 |

| Lagringsadapter 3 | 713 |

| Lagringsadapter 4 | 714 |

| Lagringsadapter 5 | 715 |

| Lagringsadapter 6 | 716 |

| Lagringsadapter 7 | 717 |

| Lagringsadapter 8 | 718 |

| Framtida användning | 719 |

Ta följande kommando som exempel:

Det fysiska nätverkskortet (eller virtuellt nätverkskort om det behövs) är konfigurerat att använda VLAN 711, 712, 713 respektive 714.

Kommentar

Med nätverks-ATC kan du ändra de VLAN som används med parametern StorageVlans på Add-NetIntent.

Automatisk IP-adress för lagring

Gäller för: Azure Stack HCI 22H2

Nätverks-ATC konfigurerar automatiskt giltiga IP-adresser för kort med lagrings avsiktstypen. Nätverks-ATC gör detta på ett enhetligt sätt för alla noder i klustret och verifierar att den valda adressen inte redan används i nätverket.

Standard-IP-adressen för varje kort på varje nod i lagringssyfte konfigureras på följande sätt:

| Kort | IP-adress och undernät | VLAN |

|---|---|---|

| pNIC1 | 10.71.1.X | 711 |

| pNIC2 | 10.71.2.X | 712 |

| pNIC3 | 10.71.3.X | 713 |

Om du vill åsidosätta automatisk IP-adress för lagring skapar du en åsidosättning av lagring och skickar åsidosättningen när du skapar en avsikt:

$StorageOverride = New-NetIntentStorageOverrides

$StorageOverride.EnableAutomaticIPGeneration = $false

Add-NetIntent -Name MyIntent -Storage -Compute -AdapterName 'pNIC01', 'pNIC02' -StorageOverrides $StorageOverride

Inställningar för klusternätverk

Gäller för: Azure Stack HCI 22H2

Nätverks-ATC konfigurerar som standard en uppsättning klusternätverksfunktioner. Standardvärdena visas nedan:

| Property | Standardvärde |

|---|---|

| EnableNetworkNaming | $true |

| EnableLiveMigrationNetworkSelection | $true |

| EnableVirtualMachineMigrationPerformance | $true |

| VirtualMachineMigrationPerformanceOption | Standardvärdet beräknas: SMB, TCP eller komprimering |

| MaximumVirtualMachineMigrations | 1 |

| MaximumSMBMigrationBandwidthInGbps | Standardvärdet beräknas baserat på konfiguration |

DcB-konfiguration (Default Data Center Bridging)

Network ATC upprättar följande prioriteringar och bandbreddsreservationer. Den här konfigurationen bör också konfigureras i det fysiska nätverket.

| Policy | Använd | Standardprioritet | Standardreservation för bandbredd |

|---|---|---|---|

| Kluster | Reservation för klusterpulsslag | 7 | 2 % om korten är <= 10 Gbit/s, 1 % om korten är > 10 Gbit/s |

| SMB_Direct | RDMA-lagringstrafik | 3 | 50 % |

| Standardvärde | Alla andra trafiktyper | 0 | Rest |

Kommentar

Med nätverks-ATC kan du åsidosätta standardinställningar som standardbandbreddsreservation. Exempel finns i Uppdatera eller åsidosätta nätverksinställningar.

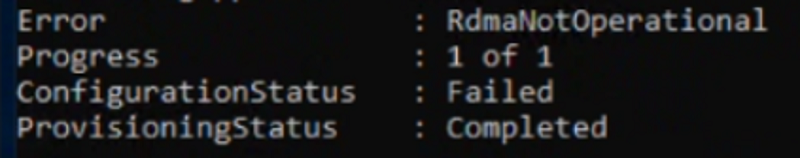

Vanliga felmeddelanden

Med de nya händelseloggarna i 22H2 finns det några förenklade felsökningsmetoder för att identifiera avsiktsdistributionsfel. I det här avsnittet beskrivs några vanliga korrigeringar när ett problem uppstår. De fel som visas nedan kommer från utdata från cmdleten Get-NetIntentStatus .

Fel: AdapterBindingConflict

Scenario 1: Ett kort är faktiskt bundet till en befintlig vSwitch som står i konflikt med den nya vSwitch som distribueras av Network ATC.

Lösning: Ta bort den motstridiga vSwitch och sedan Set-NetIntentRetryState

Scenario 2: Ett kort är bundet till komponenten, men inte nödvändigtvis en vSwitch.

Lösning: Inaktivera komponenten vms_pp (koppla bort nätverkskortet från vSwitch) och kör sedan Set-NetIntentRetryState.

Fel: ConflictingTrafficClass

Det här problemet beror på att en trafikklass redan har konfigurerats. Den här förkonfigurerade trafikklassen står i konflikt med de trafikklasser som distribueras av Network ATC. Kunden kan till exempel redan ha distribuerat en trafikklass med namnet SMB när Network ATC distribuerar en liknande trafikklass med ett annat namn.

Lösning:

Rensa den befintliga DCB-konfigurationen i systemet och kör sedan Set-NetIntentRetryState

Get-NetQosTrafficClass | Remove-NetQosTrafficClass

Get-NetQosPolicy | Remove-NetQosPolicy -Confirm:$false

Get-NetQosFlowControl | Disable-NetQosFlowControl

Fel: RDMANotOperational

Du kan se det här meddelandet:

Om nätverkskortet använder en inkorgsdrivrutin. Inkorgsdrivrutiner stöds inte och måste uppdateras.

Lösning: Uppgradera drivrutinen för adaptern.

Om SR-IOV är inaktiverat i BIOS.

Lösning: Aktivera SR-IOV för adaptern i systemets BIOS

Om RDMA är inaktiverat i BIOS

Lösning: Aktivera RDMA för adaptern i systemets BIOS

Fel: InvalidIsolationID

Det här meddelandet inträffar när RoCE RDMA används och du har åsidosatt standard-VLAN med ett värde som inte kan användas med det protokollet. Till exempel kräver RoCE RDMA en VLAN som inte är noll så att PFC-markeringar (Priority Flow Control) kan läggas till i ramen. Ett VLAN-värde mellan 1 och 4 094 måste användas. Nätverks-ATC åsidosätter inte det värde som du angav utan administratörsintervention av flera skäl. Lös problemet så här:

Välj iWARP som RDMA-protokoll (NetworkDirect)

Lösning: Om det stöds av adaptern väljer Network ATC automatiskt iWARP som RDMA-protokoll som kan använda ett VLAN-ID på 0. Ta bort åsidosättningen som framtvingar RoCE som valt protokoll.

Använd standard-VLAN

Lösning: Vi rekommenderar starkt att du använder nätverks-ATC :s standard-VLAN

Använda ett giltigt VLAN

När du anger ett VLAN använder du parametern -StorageVLANs och anger kommaavgränsade värden mellan 1 och 4 094.

Nästa steg

- Hantera din NETWORK ATC-distribution. Se Hantera nätverks-ATC.

- Läs mer om stretchkluster.