Granska referensmönstret för nätverksreferenser för en serverlagringsdistribution för Azure Stack HCI

Gäller för: Azure Stack HCI, version 23H2 och 22H2

I den här artikeln beskrivs referensmönstret för en serverlagringsnätverk som du kan använda för att distribuera din Azure Stack HCI-lösning. Informationen i den här artikeln hjälper dig också att avgöra om den här konfigurationen är genomförbar för dina distributionsplaneringsbehov. Den här artikeln riktar sig till IT-administratörer som distribuerar och hanterar Azure Stack HCI i sina datacenter.

Information om andra nätverksmönster finns i Azure Stack HCI-nätverksdistributionsmönster.

Introduktion

Distributioner med en server ger kostnads- och utrymmesfördelar samtidigt som du moderniserar infrastrukturen och tar Azure Hybrid Computing till platser som kan tolerera återhämtning för en enskild server. Azure Stack HCI som körs på en enskild server fungerar på samma sätt som Azure Stack HCI i ett kluster med flera noder: det ger intern Azure Arc-integrering, möjligheten att lägga till servrar för att skala ut klustret och det innehåller samma Azure-fördelar.

Den stöder även samma arbetsbelastningar, till exempel Azure Virtual Desktop (AVD) och AKS på Azure Stack HCI, och stöds och faktureras på samma sätt.

Scenarier

Använd lagringsmönstret för en server i följande scenarier:

Anläggningar som kan tolerera lägre återhämtningsnivå. Överväg att implementera det här mönstret när din plats eller tjänst som tillhandahålls av det här mönstret kan tolerera en lägre återhämtningsnivå utan att påverka din verksamhet.

Mat, sjukvård, finans, detaljhandel, statliga anläggningar. Vissa scenarier för livsmedel, sjukvård, ekonomi och detaljhandel kan använda det här alternativet för att minimera sina kostnader utan att påverka kärnverksamheten och affärstransaktionerna.

Även om SDN-tjänster (Software Defined Networking) Layer 3 (L3) stöds fullt ut i det här mönstret, kan routningstjänster som BGP (Border Gateway Protocol) behöva konfigureras för brandväggsenheten på tor-växeln (top-of-rack).

Nätverkssäkerhetsfunktioner som mikrosegmentering och tjänstkvalitet (QoS) kräver inte extra konfiguration för brandväggsenheten eftersom de implementeras på det virtuella nätverkskortlagret. Mer information finns i Mikrosegmentering med Azure Stack HCI.

Anteckning

Enskilda servrar får endast använda en enskild enhetstyp: NvMe-enheter (Non-volatile Memory Express) eller Solid-State (SSD).

Fysiska anslutningskomponenter

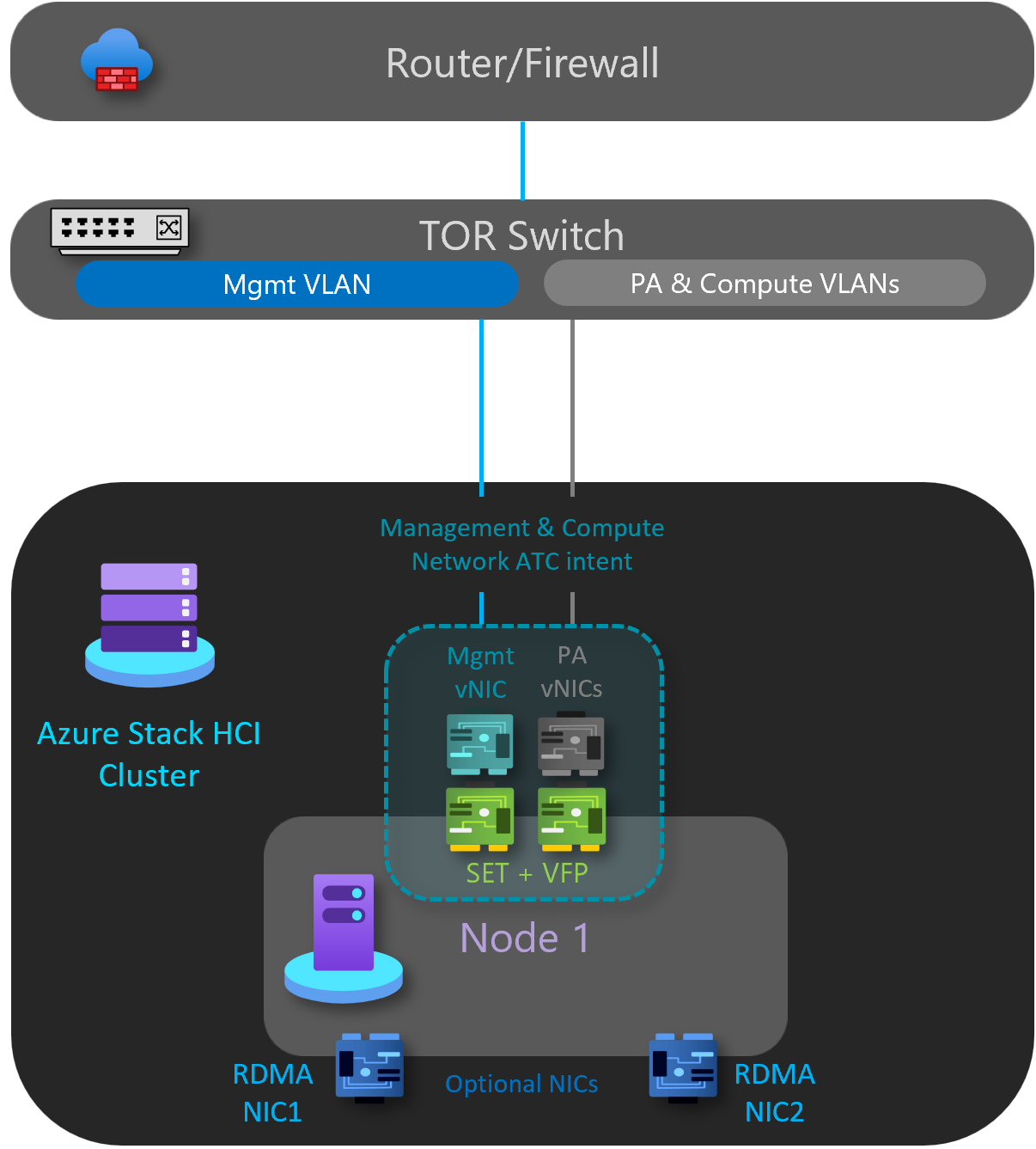

Som illustreras i diagrammet nedan har det här mönstret följande fysiska nätverkskomponenter:

- För norrgående/södergående trafik implementeras Azure Stack HCI-klustret med en enda TOR L2- eller L3-växel.

- Två teamindelade nätverksportar för att hantera hanterings- och beräkningstrafiken som är ansluten till växeln.

- Två frånkopplade RDMA-nätverkskort som endast används om du lägger till en andra server i klustret för utskalning. Det innebär inga ökade kostnader för kablar eller fysiska växelportar.

- (Valfritt) Ett BMC-kort kan användas för att aktivera fjärrhantering av din miljö. I säkerhetssyfte kan vissa lösningar använda en huvudlös konfiguration utan BMC-kortet.

I följande tabell visas några riktlinjer för en distribution med en enskild server:

| Nätverk | Hantering & beräkning | Storage | BMC |

|---|---|---|---|

| Länkhastighet | Minst 1 Gbps om RDMA är inaktiverat, 10 Gbps rekommenderas. | Minst 10 Gbps. | Kontakta maskinvarutillverkaren. |

| Gränssnittstyp | RJ45, SFP+eller SFP28 | SFP+ eller SFP28 | RJ45 |

| Portar och sammansättning | Två teamindelade portar | Valfritt om du vill tillåta att en andra server läggs till. frånkopplade portar. | En port |

| RDMA | Valfritt. Beror på kraven för RDMA- och NIC-gästsupport. | Saknas | Saknas |

Atc-avsikter för nätverk

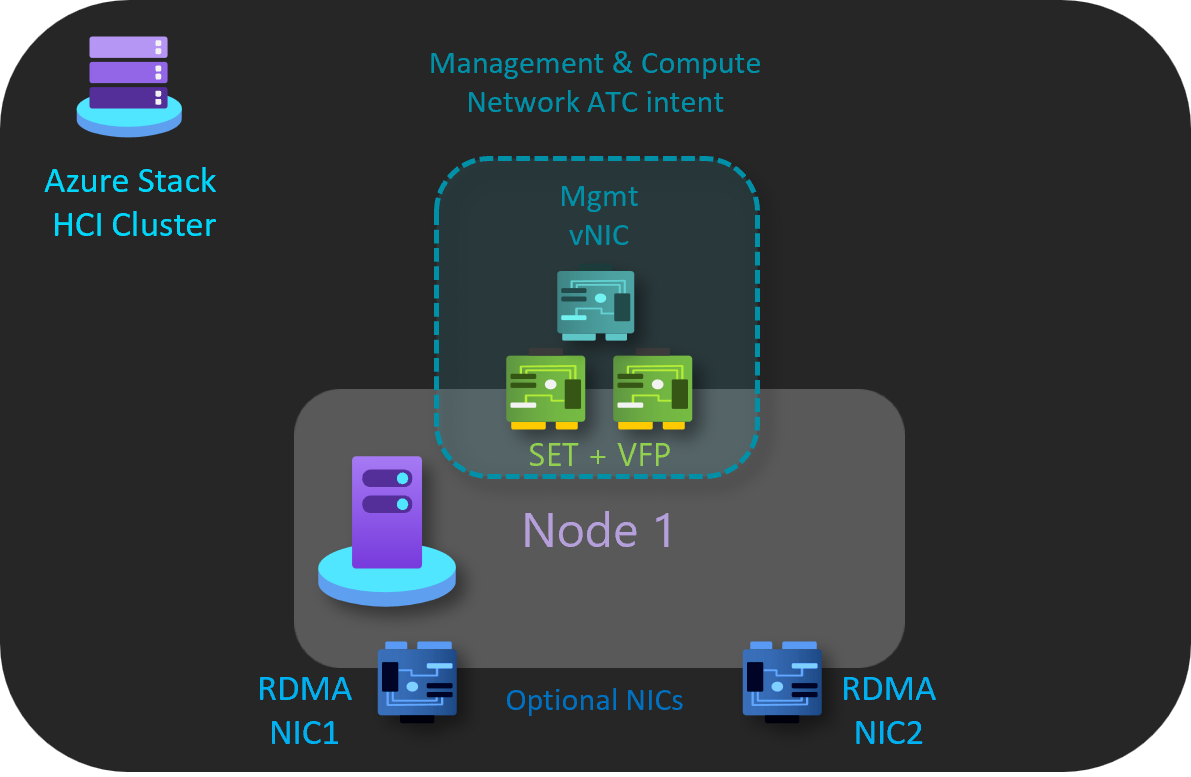

Mönstret för en enskild server använder bara en ATC-avsikt för nätverk för hantering och beräkningstrafik. RDMA-nätverksgränssnitten är valfria och frånkopplade.

Hanterings- och beräknings avsikt

Avsikten för hantering och beräkning har följande egenskaper:

- Avsiktstyp: Hantering och beräkning

- Avsiktsläge: Klusterläge

- Teamindelning: Ja – pNIC01 och pNIC02 är teamindelade

- VLAN för standardhantering: Konfigurerat VLAN för hanteringskort är ummodifierat

- PA VLAN och vNICs: Nätverks-ATC är transparent för VIRTUELLA PA-nätverk och VLAN

- Beräknings-VLAN och virtuella nätverkskort: Nätverks-ATC är transparent för beräkning av virtuella dator-VNI:er och VLAN

Lagrings avsikt

Lagrings avsikten har följande egenskaper:

- Avsiktstyp: Ingen

- Avsiktsläge: Ingen

- Teamindelning: pNIC03 och pNIC04 är frånkopplade

- Standard-VLAN: Ingen

- Standardundernät: Inga

Följ dessa steg för att skapa en nätverks avsikt för det här referensmönstret:

Kör PowerShell som administratör.

Kör följande kommando:

Add-NetIntent -Name <management_compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02>

Mer information finns i Distribuera värdnätverk: Beräknings- och hanteringssyfte.

Logiska nätverkskomponenter

Som illustreras i diagrammet nedan har det här mönstret följande logiska nätverkskomponenter:

VLAN för lagringsnätverk

Valfritt – det här mönstret kräver inget lagringsnätverk.

OOB-nätverk

OOB-nätverket (Out of Band) är avsett att stödja serverhanteringsgränssnittet "lights-out" som även kallas BMC (Baseboard Management Controller). Varje BMC-gränssnitt ansluter till en växel som tillhandahålls av kunden. BMC används för att automatisera PXE-startscenarier.

Hanteringsnätverket kräver åtkomst till BMC-gränssnittet med hjälp av UDP-porten (Intelligent Platform Management Interface) 623.

OOB-nätverket är isolerat från beräkningsarbetsbelastningar och är valfritt för icke-lösningsbaserade distributioner.

Hantering av VLAN

Alla fysiska beräkningsvärdar kräver åtkomst till det logiska hanteringsnätverket. För PLANERING av IP-adresser måste varje fysisk beräkningsvärd ha minst en IP-adress tilldelad från det logiska hanteringsnätverket.

En DHCP-server kan automatiskt tilldela IP-adresser för hanteringsnätverket, eller så kan du tilldela statiska IP-adresser manuellt. När DHCP är den föredragna IP-tilldelningsmetoden rekommenderar vi att du använder DHCP-reservationer utan förfallodatum.

Hanteringsnätverket stöder följande VLAN-konfigurationer:

Internt VLAN – du behöver inte ange VLAN-ID:er. Detta krävs för lösningsbaserade installationer.

Taggat VLAN – du anger VLAN-ID:er vid tidpunkten för distributionen. klientanslutningar på varje gateway och växlar nätverkstrafikflöden till en standby-gateway om en gateway misslyckas.

Gatewayer använder Border Gateway Protocol för att annonsera GRE-slutpunkter och upprätta punkt-till-punkt-anslutningar. SDN-distribution skapar en standardgatewaypool som stöder alla anslutningstyper. I den här poolen kan du ange hur många gatewayer som är reserverade i vänteläge om en aktiv gateway misslyckas.

Mer information finns i Vad är RAS-gateway för SDN?

Hanteringsnätverket stöder all trafik som används för hantering av klustret, inklusive Fjärrskrivbord, Windows Admin Center och Active Directory.

Mer information finns i Planera en SDN-infrastruktur: Hantering och HNV-provider.

Compute VLAN

I vissa fall behöver du inte använda SDN Virtual Networks med VXLAN-inkapsling (Virtual Extensible LAN). I stället kan du använda traditionella VLAN för att isolera dina klientarbetsbelastningar. Dessa VLAN har konfigurerats på TOR-växelns port i trunkläge. När du ansluter nya virtuella datorer till dessa VLAN definieras motsvarande VLAN-tagg på det virtuella nätverkskortet.

HNV-provideradressnätverk (PA)

Hyper-V-nätverket för nätverksvirtualisering (HNV) provideradress (PA) fungerar som det underliggande fysiska nätverket för öst/väst -klienttrafik (intern)klienttrafik, trafik för norra/södra (extern-intern) klientorganisation och för att utbyta BGP-peeringinformation med det fysiska nätverket. Det här nätverket krävs bara när det finns ett behov av att distribuera virtuella nätverk med hjälp av VXLAN-inkapsling för ett annat lager av isolering och för flera nätverksinnehavare.

Mer information finns i Planera en SDN-infrastruktur: Hantering och HNV-provider.

Alternativ för nätverksisolering

Följande alternativ för nätverksisolering stöds:

VLAN (IEEE 802.1Q)

VLAN tillåter enheter som måste hållas åtskilda för att dela kabelanslutningen för ett fysiskt nätverk och ändå hindras från att interagera direkt med varandra. Den här hanterade delning ger fördelar i enkelhet, säkerhet, trafikhantering och ekonomi. Ett VLAN kan till exempel användas för att separera trafik inom ett företag baserat på enskilda användare eller grupper av användare eller deras roller, eller baserat på trafikegenskaper. Många internetvärdtjänster använder VLAN för att separera privata zoner från varandra, så att varje kunds servrar kan grupperas i ett enda nätverkssegment oavsett var de enskilda servrarna finns i datacentret. Vissa försiktighetsåtgärder krävs för att förhindra att trafik "flyr" från ett visst VLAN, ett kryphål som kallas VLAN-hoppning.

Mer information finns i Förstå användningen av virtuella nätverk och VLAN.

Standardprinciper för nätverksåtkomst och mikrosegmentering

Standardprinciper för nätverksåtkomst säkerställer att alla virtuella datorer i Azure Stack HCI-klustret är skyddade som standard mot externa hot. Med dessa principer blockerar vi inkommande åtkomst till en virtuell dator som standard, samtidigt som vi ger möjlighet att aktivera selektiva inkommande portar och därmed skydda de virtuella datorerna från externa attacker. Den här tillämpningen är tillgänglig via hanteringsverktyg som Windows Admin Center.

Mikrosegmentering innebär att skapa detaljerade nätverksprinciper mellan program och tjänster. Detta minskar i princip säkerhetsperimetern till ett staket runt varje program eller virtuell dator. Det här stängslet tillåter endast nödvändig kommunikation mellan programnivåer eller andra logiska gränser, vilket gör det mycket svårt för cyberhot att spridas i sidled från ett system till ett annat. Mikrosegmentering isolerar nätverk från varandra på ett säkert sätt och minskar den totala attackytan för en nätverkssäkerhetsincident.

Standardprinciper för nätverksåtkomst och mikrosegmentering realiseras som tillståndskänsliga fem tupplar (källadressprefix, källport, måladressprefix, målport och protokoll) i Azure Stack HCI-kluster. Brandväggsregler kallas även nätverkssäkerhet Grupper (NSG:er). Dessa principer tillämpas på vSwitch-porten för varje virtuell dator. Principerna skickas via hanteringsskiktet och SDN-nätverksstyrenheten distribuerar dem till alla tillämpliga värdar. Dessa principer är tillgängliga för virtuella datorer i traditionella VLAN-nätverk och på SDN-överläggsnätverk.

Mer information finns i Vad är datacenterbrandväggen?.

QoS för virtuella datornätverkskort

Du kan konfigurera tjänstkvalitet (QoS) för ett virtuellt datornätverkskort för att begränsa bandbredden i ett virtuellt gränssnitt för att förhindra att en virtuell dator med hög trafik konkurrerar med annan VM-nätverkstrafik. Du kan också konfigurera QoS för att reservera en viss mängd bandbredd för en virtuell dator för att säkerställa att den virtuella datorn kan skicka trafik oavsett annan trafik i nätverket. Detta kan tillämpas på virtuella datorer som är anslutna till traditionella VLAN-nätverk samt virtuella datorer som är kopplade till SDN-överläggsnätverk.

Mer information finns i Konfigurera QoS för ett virtuellt datornätverkskort.

Virtuella nätverk

Nätverksvirtualisering tillhandahåller virtuella nätverk till virtuella datorer som liknar hur servervirtualisering (hypervisor) tillhandahåller virtuella datorer till operativsystemet. Nätverksvirtualisering frikopplar virtuella nätverk från den fysiska nätverksinfrastrukturen och tar bort begränsningarna för VLAN och hierarkisk IP-adresstilldelning från VM-etablering. Sådan flexibilitet gör det enkelt för dig att flytta till (infrastruktur som en tjänst) IaaS-moln och är effektivt för värdar och datacenteradministratörer att hantera sin infrastruktur och upprätthålla nödvändig isolering för flera klientorganisationer, säkerhetskrav och överlappande IP-adresser för virtuella datorer.

Mer information finns i Hyper-V-nätverksvirtualisering.

Alternativ för L3-nätverkstjänster

Följande alternativ för L3-nätverkstjänsten är tillgängliga:

Virtuell nätverkspeering

Med peering för virtuella nätverk kan du ansluta två virtuella nätverk sömlöst. När de virtuella nätverken har peer-kopplats visas de som ett. Fördelarna med att använda VNET-peering är:

- Trafik mellan virtuella datorer i peerkopplade virtuella nätverk dirigeras endast via stamnätsinfrastrukturen via privata IP-adresser. Kommunikationen mellan de virtuella nätverken kräver inte offentligt Internet eller gatewayer.

- En anslutning med korta svarstider och hög bandbredd mellan resurser i olika virtuella nätverk.

- Möjligheten för resurser i ett virtuellt nätverk att kommunicera med resurser i ett annat virtuellt nätverk.

- Ingen stilleståndstid för resurser i något av de virtuella nätverken när peering skapas.

Mer information finns i Peering för virtuella nätverk.

Lastbalanserare för SDN-programvara

Molntjänstleverantörer (CSP:er) och företag som distribuerar programvarudefinierade nätverk (SDN) kan använda Software Load Balancer (SLB) för att jämnt distribuera kundnätverkstrafik mellan virtuella nätverksresurser. Med SLB kan flera servrar vara värdar för samma arbetsbelastning, vilket ger hög tillgänglighet och skalbarhet. Den används också för att tillhandahålla NAT-tjänster (Inkommande NAT) för inkommande åtkomst till virtuella datorer och utgående NAT-tjänster för utgående anslutning.

Med SLB kan du skala ut dina belastningsutjämningsfunktioner med hjälp av virtuella SLB-datorer på samma Hyper-V-beräkningsservrar som du använder för dina andra VM-arbetsbelastningar. SLB stöder snabbt skapande och borttagning av belastningsutjämningsslutpunkter efter behov för CSP-åtgärder. Dessutom stöder SLB tiotals gigabyte per kluster, tillhandahåller en enkel etableringsmodell och är enkel att skala ut och in. SLB använder Border Gateway Protocol för att annonsera virtuella IP-adresser till det fysiska nätverket.

Mer information finns i Vad är SLB för SDN?

SDN VPN-gatewayer

SDN Gateway är en programvarubaserad BGP-kompatibel router (Border Gateway Protocol) som är utformad för CSP:er och företag som är värdar för virtuella nätverk med flera klientorganisationer med Hjälp av Hyper-V-nätverksvirtualisering (HNV). Du kan använda RAS-gateway för att dirigera nätverkstrafik mellan ett virtuellt nätverk och ett annat nätverk, antingen lokalt eller fjärranslutet.

SDN Gateway kan användas för att:

Skapa säkra IPsec-anslutningar från plats till plats mellan virtuella SDN-nätverk och externa kundnätverk via Internet.

Skapa GRE-anslutningar (Generic Routing Encapsulation) mellan virtuella SDN-nätverk och externa nätverk. Skillnaden mellan plats-till-plats-anslutningar och GRE-anslutningar är att den senare inte är en krypterad anslutning.

Mer information om GRE-anslutningsscenarier finns i GRE-tunnlar i Windows Server.

Skapa Layer 3-anslutningar (L3) mellan virtuella SDN-nätverk och externa nätverk. I det här fallet fungerar SDN-gatewayen bara som en router mellan ditt virtuella nätverk och det externa nätverket.

SDN Gateway kräver SDN-nätverksstyrenhet. Nätverksstyrenheten utför distributionen av gatewaypooler, konfigurerar

Nästa steg

Lär dig mer om mönster med två noder – Azure Stack HCI-nätverksdistributionsmönster.