Hanterade identiteter för Document Intelligence

Det här innehållet gäller för: ![]() v4.0 (förhandsversion)

v4.0 (förhandsversion)![]() v3.1 (GA)

v3.1 (GA) ![]() v3.0 (GA)

v3.0 (GA) ![]() v2.1 (GA)

v2.1 (GA)

Hanterade identiteter för Azure-resurser är tjänstens huvudnamn som skapar en Microsoft Entra-identitet och specifika behörigheter för Azure-hanterade resurser:

Hanterade identiteter ger åtkomst till alla resurser som stöder Microsoft Entra-autentisering, inklusive dina egna appar. Till skillnad från säkerhetsnycklar och autentiseringstoken eliminerar hanterade identiteter behovet av att utvecklare hanterar autentiseringsuppgifter.

Du kan bevilja åtkomst till en Azure-resurs och tilldela en Azure-roll till en hanterad identitet med hjälp av rollbaserad åtkomstkontroll i Azure (Azure RBAC). Det finns ingen extra kostnad för att använda hanterade identiteter i Azure.

Viktigt!

Hanterade identiteter eliminerar behovet av att hantera autentiseringsuppgifter, inklusive SAS-token (Signatur för delad åtkomst).

Hanterade identiteter är ett säkrare sätt att bevilja åtkomst till data utan att ha autentiseringsuppgifter i koden.

Åtkomst till privat lagringskonto

Åtkomst och autentisering för privata Azure-lagringskonton stöder hanterade identiteter för Azure-resurser. Om du har ett Azure Storage-konto som skyddas av ett virtuellt nätverk (VNet) eller en brandvägg, kan dokumentinformation inte komma åt dina lagringskontodata direkt. Men när en hanterad identitet har aktiverats kan Dokumentinformation komma åt ditt lagringskonto med hjälp av en tilldelad hanterad identitetsautentisering.

Kommentar

Om du tänker analysera dina lagringsdata med verktyget FOTT (Document Intelligence Sample Labeling) måste du distribuera verktyget bakom det virtuella nätverket eller brandväggen.

API:er för kvitto, visitkort, faktura, ID och anpassat formulär kan extrahera data från ett enda dokument genom att publicera begäranden som binärt råinnehåll.

AnalyzeI dessa scenarier finns det inget krav på en hanterad identitetsautentisering.

Förutsättningar

Du behöver följande för att komma igång:

Ett aktivt Azure-konto – om du inte har något kan du skapa ett kostnadsfritt konto.

En dokumentinformations- eller Azure AI-tjänstresurs i Azure Portal. Detaljerade steg finns i Skapa en Azure AI-tjänstresurs.

Ett Azure Blob Storage-konto i samma region som dokumentinformationsresursen. Du måste också skapa containrar för att lagra och organisera dina blobdata i ditt lagringskonto.

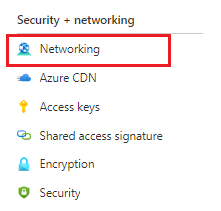

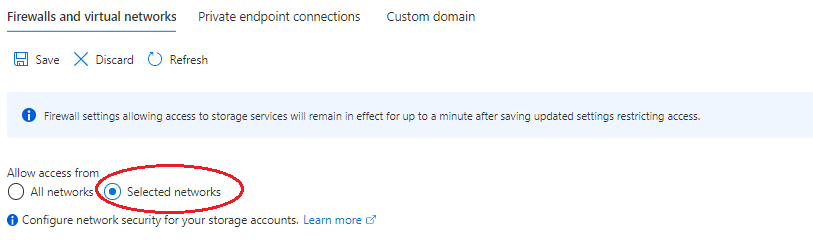

Om ditt lagringskonto finns bakom en brandvägg måste du aktivera följande konfiguration:

På sidan för lagringskontot väljer du Säkerhet + nätverk → Nätverk på den vänstra menyn.

I huvudfönstret väljer du Tillåt åtkomst från valda nätverk.

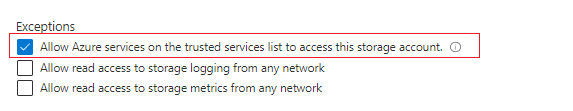

På sidan valda nätverk navigerar du till kategorin Undantag och ser till att kryssrutan

Allow Azure services on the trusted services list to access this storage accountär aktiverad.

En kort förståelse för rollbaserad åtkomstkontroll i Azure (Azure RBAC) med hjälp av Azure Portal.

Hanterade identitetstilldelningar

Det finns två typer av hanterad identitet: systemtilldelad och användartilldelad. För närvarande stöder Dokumentinformation endast systemtilldelad hanterad identitet:

En systemtilldelad hanterad identitet aktiveras direkt på en tjänstinstans. Den är inte aktiverad som standard. du måste gå till resursen och uppdatera identitetsinställningen.

Den systemtilldelade hanterade identiteten är kopplad till din resurs under hela livscykeln. Om du tar bort resursen tas även den hanterade identiteten bort.

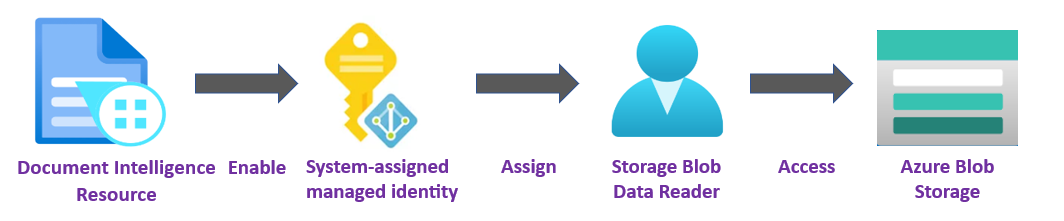

I följande steg aktiverar vi en systemtilldelad hanterad identitet och ger Dokumentinformation begränsad åtkomst till ditt Azure Blob Storage-konto.

Aktivera en systemtilldelad hanterad identitet

Viktigt!

För att aktivera en systemtilldelad hanterad identitet behöver du Behörigheter för Microsoft.Authorization/roleAssignments/write, till exempel Ägare eller Administratör för användaråtkomst. Du kan ange ett omfång på fyra nivåer: hanteringsgrupp, prenumeration, resursgrupp eller resurs.

Logga in på Azure Portal med ett konto som är associerat med din Azure-prenumeration.

Gå till resurssidan för dokumentinformation i Azure Portal.

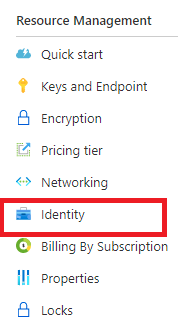

I det vänstra järnvägsspåret väljer du Identitet i listan Resurshantering :

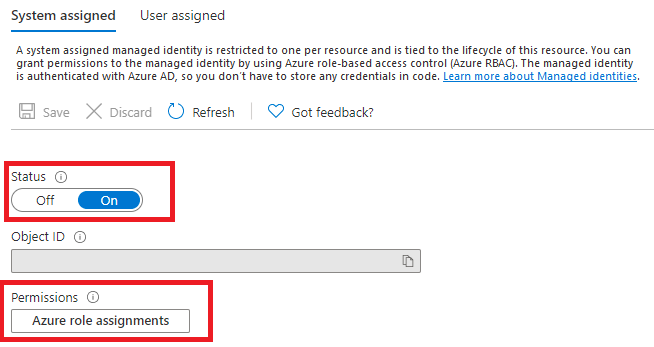

I huvudfönstret växlar du fliken Systemtilldelat status till På.

Bevilja åtkomst till ditt lagringskonto

Du måste ge dokumentinformation åtkomst till ditt lagringskonto innan det kan läsa blobar. Nu när dokumentinformationsåtkomst har aktiverats med en systemtilldelad hanterad identitet kan du använda rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att ge Document Intelligence åtkomst till Azure Storage. Rollen Storage Blob Data Reader ger dokumentinformation (representerad av den systemtilldelade hanterade identiteten) läs- och liståtkomst till blobcontainern och data.

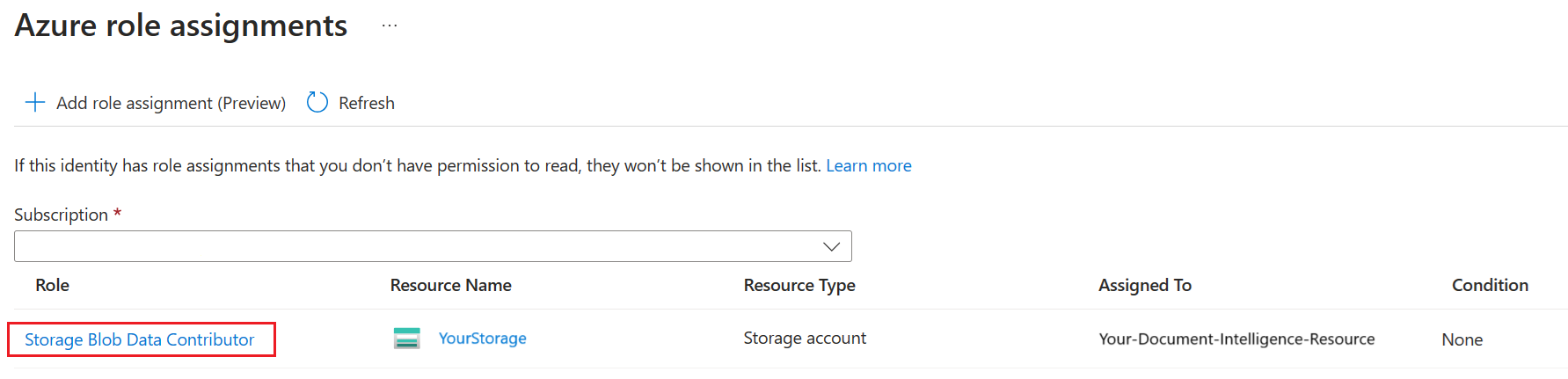

Under Behörigheter väljer du Azure-rolltilldelningar:

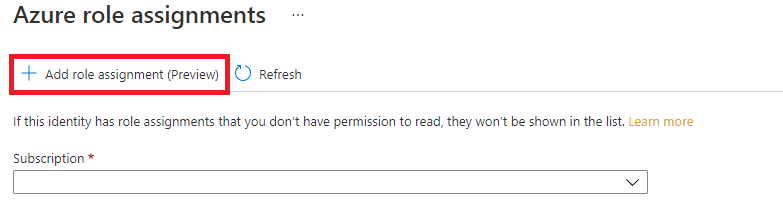

På sidan Azure-rolltilldelningar som öppnas väljer du din prenumeration på den nedrullningsbara menyn och väljer sedan + Lägg till rolltilldelning.

Kommentar

Om du inte kan tilldela en roll i Azure Portal eftersom alternativet Lägg till > lägg till rolltilldelning är inaktiverat eller om du får behörighetsfelet "du har inte behörighet att lägga till rolltilldelning i det här omfånget" kontrollerar du att du för närvarande är inloggad som en användare med en tilldelad roll som har Behörigheter för Microsoft.Authorization/roleAssignments/write, till exempel Ägare eller Administratör för användaråtkomst i lagringsomfånget för lagringsresursen.

Nu ska du tilldela en roll för lagringsblobdataläsare till din dokumentinformationstjänstresurs.

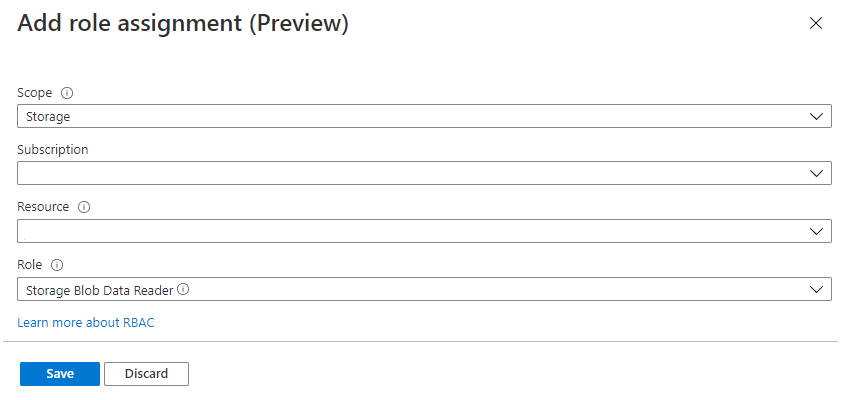

Add role assignmentI popup-fönstret fyller du i fälten på följande sätt och väljer Spara:Fält Värde Definitionsområde Storage Abonnemang Prenumerationen som är associerad med din lagringsresurs. Resurs Namnet på lagringsresursen Roll Storage Blob Data Reader – ger läsåtkomst till Azure Storage-blobcontainrar och data.

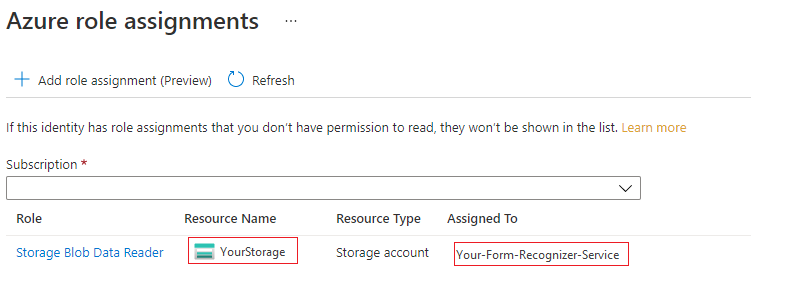

När du har fått bekräftelsemeddelandet Om rolltilldelning har lagts till uppdaterar du sidan för att se den tillagda rolltilldelningen.

Om du inte ser ändringen direkt väntar du och försöker uppdatera sidan igen. När du tilldelar eller tar bort rolltilldelningar kan det ta upp till 30 minuter innan ändringarna börjar gälla.

Det var allt! Du har slutfört stegen för att aktivera en systemtilldelad hanterad identitet. Med hanterad identitet och Azure RBAC har du beviljat dokumentinformationsspecifika åtkomsträttigheter till lagringsresursen utan att behöva hantera autentiseringsuppgifter som SAS-token.

Andra rolltilldelningar för Document Intelligence Studio

Om du ska använda Document Intelligence Studio och ditt lagringskonto har konfigurerats med nätverksbegränsningar som brandvägg eller virtuellt nätverk, måste en annan roll, Storage Blob Data Contributor, tilldelas till dokumentinformationstjänsten. Document Intelligence Studio kräver den här rollen för att skriva blobar till ditt lagringskonto när du utför autoetiketter, Mänskliga i loopen eller åtgärder för projektdelning/uppgradering.