Anslutningar i Azure AI Studio

Anslutningar i Azure AI Studio är ett sätt att autentisera och använda både Microsoft- och icke-Microsoft-resurser i dina AI Studio-projekt. Anslutningar kan till exempel användas för promptflöde, träningsdata och distributioner. Anslutningar kan skapas exklusivt för ett projekt eller delas med alla projekt i samma hubb.

Anslutningar till Azure AI-tjänster

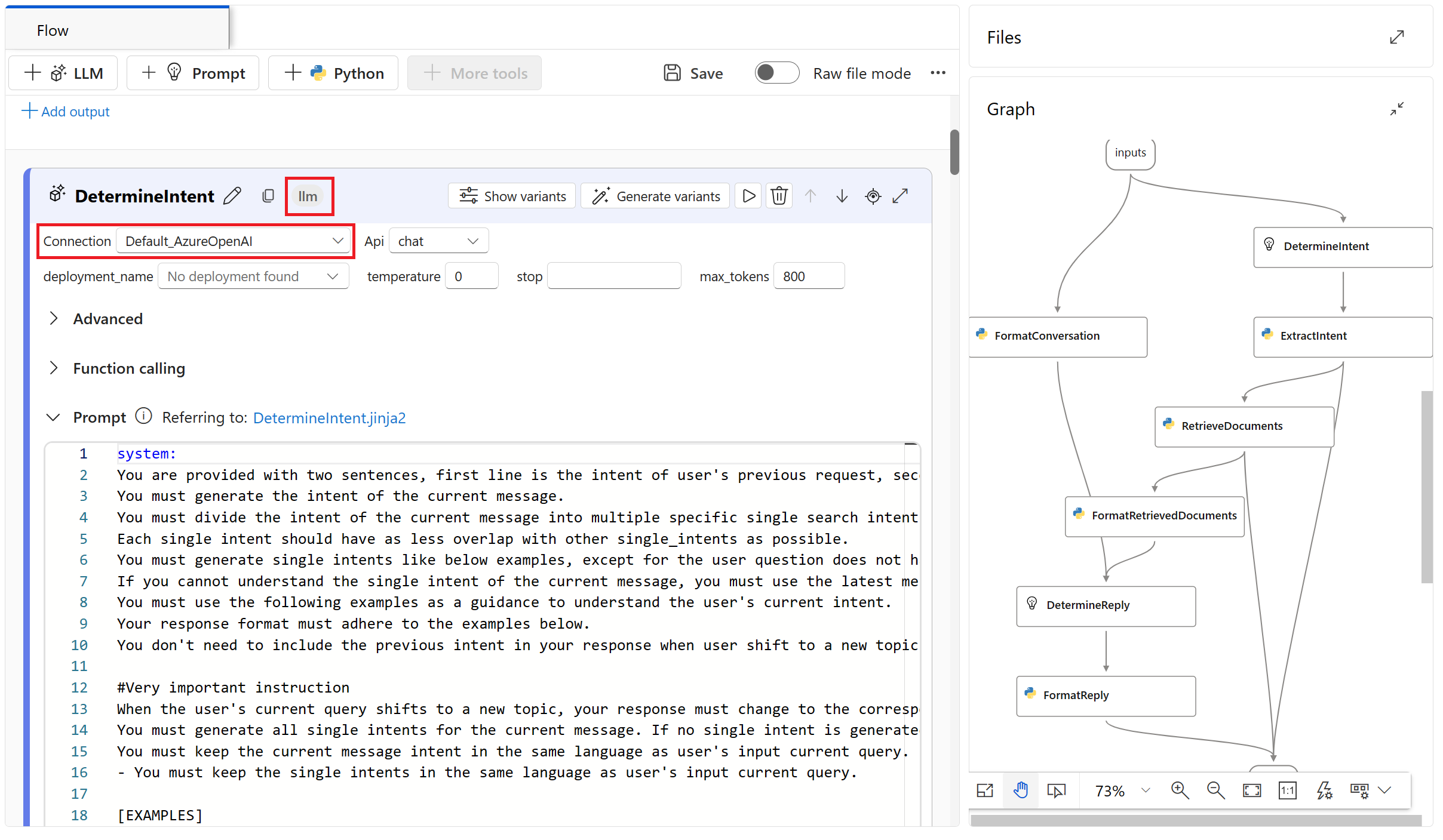

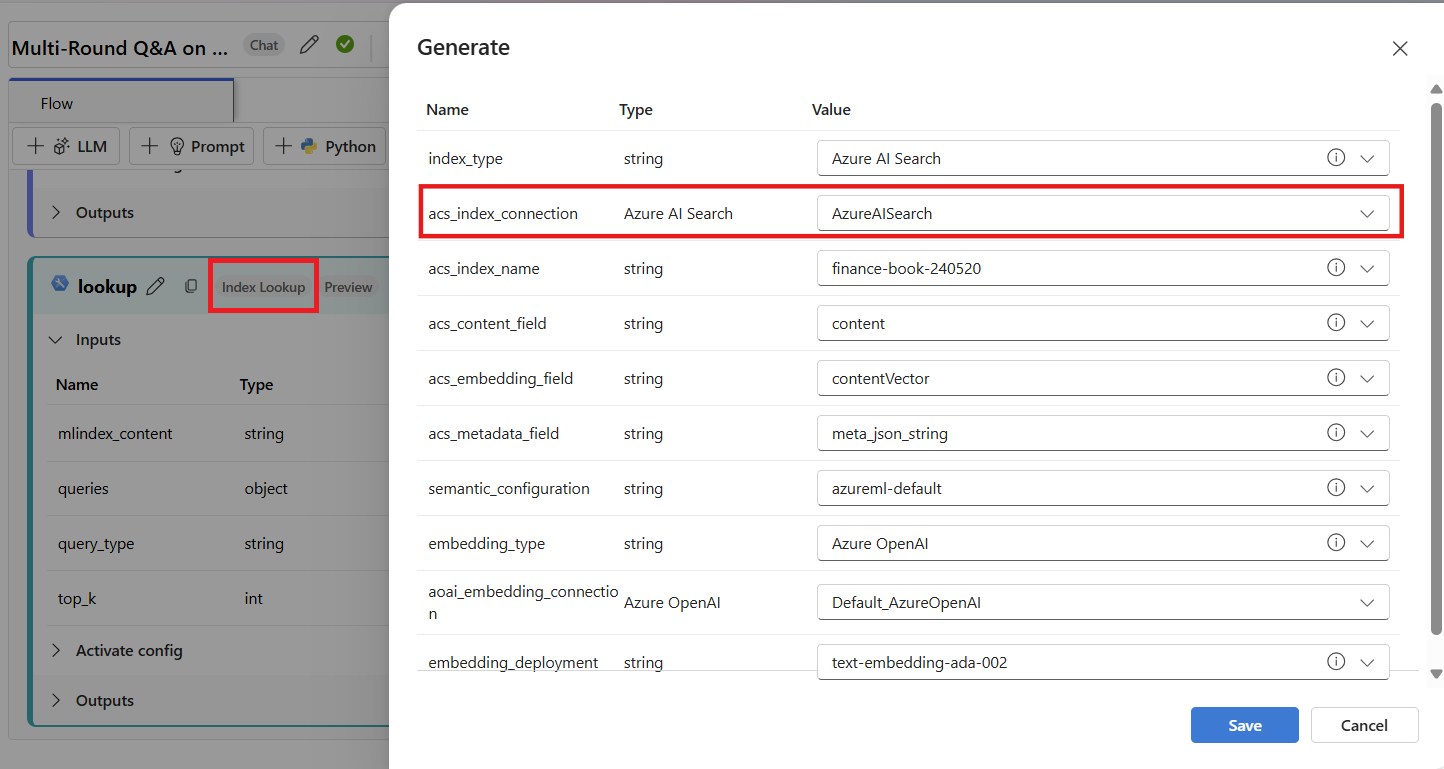

Du kan skapa anslutningar till Azure AI-tjänster som Azure OpenAI och Azure AI Content Safety. Du kan sedan använda anslutningen i ett promptflödesverktyg, till exempel LLM-verktyget.

Som ett annat exempel kan du skapa en anslutning till en Azure AI Search-resurs. Anslutningen kan sedan användas av promptflödesverktyg som indexsökningsverktyget.

Anslutningar till icke-Microsoft-tjänster

Azure AI Studio stöder anslutningar till icke-Microsoft-tjänster, inklusive följande:

- API-nyckelanslutningen hanterar autentisering till ditt angivna mål individuellt. Det här är den vanligaste anslutningstypen som inte kommer från Microsoft.

- Med den anpassade anslutningen kan du lagra och komma åt nycklar på ett säkert sätt när du lagrar relaterade egenskaper, till exempel mål och versioner. Anpassade anslutningar är användbara när du har många mål som eller fall där du inte behöver någon autentiseringsuppgift för åtkomst. LangChain-scenarier är ett bra exempel där du använder anpassade tjänstanslutningar. Anpassade anslutningar hanterar inte autentisering, så du måste hantera autentisering på egen hand.

Anslutningar till datalager

Viktigt!

Dataanslutningar kan inte delas mellan projekt. De skapas uteslutande i samband med ett projekt.

Om du skapar en dataanslutning kan du komma åt externa data utan att kopiera dem till projektet. I stället tillhandahåller anslutningen en referens till datakällan.

En dataanslutning ger följande fördelar:

- Ett vanligt, användarvänligt API som interagerar med olika lagringstyper, inklusive Microsoft OneLake, Azure Blob och Azure Data Lake Gen2.

- Enklare identifiering av användbara anslutningar i teamåtgärder.

- För autentiseringsbaserad åtkomst (tjänstens huvudnamn/SAS/nyckel) skyddar AI Studio-anslutningen information om autentiseringsuppgifter. På så sätt behöver du inte placera den informationen i dina skript.

När du skapar en anslutning med ett befintligt Azure Storage-konto kan du välja mellan två olika autentiseringsmetoder:

Autentiseringsbaserad: Autentisera dataåtkomst med ett tjänsthuvudnamn, sas-token (signatur för delad åtkomst) eller kontonyckel. Användare med projektbehörigheter för läsare kan komma åt autentiseringsuppgifterna.

Identitetsbaserad: Använd ditt Microsoft Entra-ID eller hanterade identiteter för att autentisera dataåtkomst.

Dricks

När du använder en identitetsbaserad anslutning används rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att avgöra vem som har åtkomst till anslutningen. Du måste tilldela rätt Azure RBAC-roller till dina utvecklare innan de kan använda anslutningen. Mer information finns i Scenario: Anslutningar med Microsoft Entra-ID.

Följande tabell visar de Azure-molnbaserade lagringstjänster och autentiseringsmetoder som stöds:

| Lagringstjänst som stöds | Autentiseringsuppgiftsbaserad autentisering | Identitetsbaserad autentisering |

|---|---|---|

| Azure Blob-container | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

En URI (Uniform Resource Identifier) representerar en lagringsplats på din lokala dator, Azure Storage eller en offentligt tillgänglig http- eller https-plats. I de här exemplen visas URI:er för olika lagringsalternativ:

| Lagringsplats | URI-exempel |

|---|---|

| Azure AI Studio-anslutning | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| Lokala filer | ./home/username/data/my_data |

| Offentlig http- eller https-server | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Blobb-lagring | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Nyckelvalv och hemligheter

Med anslutningar kan du lagra autentiseringsuppgifter på ett säkert sätt, autentisera åtkomst och använda data och information. Hemligheter som är associerade med anslutningar bevaras på ett säkert sätt i motsvarande Azure Key Vault, som följer robusta säkerhet och efterlevnadsstandarder. Som administratör kan du granska både delade och projektomfattande anslutningar på hubbnivå (länk till anslutnings-rbac).

Azure-anslutningar fungerar som proxyservrar för nyckelvalv, och interaktioner med anslutningar är direkta interaktioner med ett Azure-nyckelvalv. Azure AI Studio-anslutningar lagrar API-nycklar på ett säkert sätt, som hemligheter, i ett nyckelvalv. Nyckelvalvet Azure rollbaserad åtkomstkontroll (Azure RBAC) styr åtkomsten till dessa anslutningsresurser. En anslutning refererar till autentiseringsuppgifterna från lagringsplatsen för nyckelvalvet för vidare användning. Du behöver inte hantera autentiseringsuppgifterna direkt när de har lagrats i hubbens nyckelvalv. Du har möjlighet att lagra autentiseringsuppgifterna i YAML-filen. Ett CLI-kommando eller SDK kan åsidosätta dem. Vi rekommenderar att du undviker lagring av autentiseringsuppgifter i en YAML-fil eftersom en säkerhetsöverträdelse kan leda till en läcka av autentiseringsuppgifter.