Köra Automation runbooks på Hybrid Runbook Worker

Viktigt!

Azure Automation Agent-baserade User Hybrid Runbook Worker (Windows och Linux) har dragits tillbaka den 31 augusti 2024 och stöds inte längre. Följ riktlinjerna för hur du migrerar från en befintlig Agent-baserad User Hybrid Runbook Workers till tilläggsbaserade hybridarbetare.

Kommentar

Kör som-kontot för Azure Automation har dragits tillbaka den 30 september 2023 och ersätts med hanterade identiteter. Följ riktlinjerna för hur du börjar migrera dina runbooks för att använda hanterade identiteter. Mer information finns i Migrera från ett befintligt Kör som-konto till hanterad identitet.

Runbooks som körs på en Hybrid Runbook Worker hanterar vanligtvis resurser på den lokala datorn eller mot resurser i den lokala miljö där arbetaren distribueras. Runbooks i Azure Automation hanterar vanligtvis resurser i Azure-molnet. Även om de används på olika sätt är runbooks som körs i Azure Automation och runbooks som körs på en Hybrid Runbook Worker identiska i strukturen.

När du skapar en runbook som ska köras på en Hybrid Runbook Worker bör du redigera och testa runbooken på den dator som är värd för arbetaren. Värddatorn har alla PowerShell-moduler och nätverksåtkomst som krävs för att hantera de lokala resurserna. När du har testat runbooken på Hybrid Runbook Worker-datorn kan du sedan ladda upp den till Azure Automation-miljön, där den kan köras på arbetaren.

Planera för Azure-tjänster som skyddas av brandväggen

Om du aktiverar Azure Firewall i Azure Storage, Azure Key Vault eller Azure SQL blockeras åtkomst från Azure Automation-runbooks för dessa tjänster. Åtkomst blockeras även när brandväggsfelet för att tillåta betrodda Microsoft-tjänster är aktiverat, eftersom Automation inte ingår i listan över betrodda tjänster. Med en aktiverad brandvägg kan åtkomst endast göras med hjälp av en Hybrid Runbook Worker och en tjänstslutpunkt för virtuellt nätverk.

Planera runbook-jobbbeteende

Azure Automation hanterar jobb på Hybrid Runbook Workers på ett annat sätt än jobb som körs i sandbox-miljöer i molnet. Om du har en tidskrävande runbook kontrollerar du att den är motståndskraftig mot eventuell omstart. Mer information om jobbbeteendet finns i Hybrid Runbook Worker-jobb.

Tjänstkonton

Windows Hybrid Worker

Jobb för Hybrid Runbook Workers körs under det lokala systemkontot .

Kommentar

- PowerShell 5.1, PowerShell 7.1(förhandsversion), Python 2.7 och Python 3.8-runbooks stöds på både tilläggsbaserade och agentbaserade Windows Hybrid Runbook Workers. För agentbaserade arbetare kontrollerar du att Windows Hybrid Worker-versionen är 7.3.12960 eller senare.

- PowerShell 7.2- och Python 3.10-runbooks (förhandsversion) stöds endast på tilläggsbaserade Windows Hybrid Workers. Kontrollera att Windows Hybrid Worker-tilläggsversionen är 1.1.11 eller senare.

Kommentar

Följ dessa steg för att skapa miljövariabeln i Windows-system:

- Gå till Kontrolna tabla> System>avancerade systeminställningar.

- I Systemegenskaper väljer du Miljövariabler.

- I Systemvariabler väljer du Nytt.

- Ange variabelnamn och variabelvärde och välj sedan OK.

- Starta om den virtuella datorn eller logga ut från den aktuella användaren och logga in för att implementera miljövariabeländringarna.

PowerShell 7.2

Om du vill köra PowerShell 7.2-runbooks på en Windows Hybrid Worker installerar du PowerShell på Hybrid Worker. Se Installera PowerShell i Windows.

När PowerShell 7.2-installationen är klar skapar du en miljövariabel med variabelnamnet som powershell_7_2_path och variabelvärde som plats för den körbara PowerShell. Starta om Hybrid Runbook Worker när miljövariabeln har skapats.

PowerShell 7.1

Om du vill köra PowerShell 7.1-runbooks på en Windows Hybrid Worker installerar du PowerShell på Hybrid Worker. Se Installera PowerShell i Windows. Se till att lägga till PowerShell-filen i PATH-miljövariabeln och starta om Hybrid Runbook Worker efter installationen.

Python 3.10

Om du vill köra Python 3.10-runbooks på en Windows Hybrid Worker installerar du Python på Hybrid Worker. Se Installera Python i Windows.

När installationen av Python 3.10 har slutförts skapar du en miljövariabel med Variabelnamn som python_3_10_path och Variabelvärde som plats för den körbara Python. Starta om Hybrid Runbook Worker när miljövariabeln har skapats.

Python 3.8

Om du vill köra Python 3.8-runbooks på en Windows Hybrid Worker installerar du Python på Hybrid Worker. Se Installera Python i Windows. Skapa miljövariabeln PYTHON_3_PATH för Python 3.8-runbooks och se till att lägga till platsen för körbara Python som variabelvärde. Starta om Hybrid Runbook Worker när miljövariabeln har skapats.

Om den körbara Python-filen finns på standardplatsen C:\WPy64-3800\python-3.8.0.amd64\python.exe behöver du inte skapa miljövariabeln.

Python 2.7

Om du vill köra Python 2.7-runbooks på en Windows Hybrid Worker installerar du Python på Hybrid Worker. Se Installera Python i Windows. Skapa miljövariabeln PYTHON_2_PATH för Python 2.7-runbooks och se till att lägga till platsen för den körbara Python-filen som variabelvärde. Starta om Hybrid Runbook Worker när miljövariabeln har skapats.

Om den körbara Python-filen finns på standardplatsen C:\Python27\python.exe behöver du inte skapa miljövariabeln.

Linux Hybrid Worker

Kommentar

- PowerShell 5.1, PowerShell 7.1(förhandsversion), Python 2.7, Python 3.8-runbooks stöds på både tilläggsbaserade och agentbaserade Linux Hybrid Runbook Workers. För agentbaserade arbetare kontrollerar du att Linux Hybrid Runbook Worker-versionen är 1.7.5.0 eller senare.

- PowerShell 7.2- och Python 3.10-runbooks (förhandsversion) stöds endast på tilläggsbaserade Linux Hybrid Workers. Kontrollera att Linux Hybrid Worker-tilläggsversionen är 1.1.11 eller senare.

Kommentar

Följ dessa steg för att skapa miljövariabler i Linux-system:

- Öppna /etc/miljö.

- Skapa en ny miljövariabel genom att lägga till VARIABLE_NAME="variable_value" på en ny rad i /etc/environment (VARIABLE_NAME är namnet på den nya miljövariabeln och variable_value representerar det värde som den ska tilldelas).

- Starta om den virtuella datorn eller logga ut från den aktuella användaren och logga in när du har sparat ändringarna i /etc/environment för att implementera ändringar i miljövariabeln.

PowerShell 7.2

Om du vill köra PowerShell 7.2-runbooks på en Linux Hybrid Worker installerar du PowerShell-filen på Hybrid Worker. Mer information finns i Installera PowerShell på Linux.

När PowerShell 7.2-installationen är klar skapar du en miljövariabel med variabelnamnet som powershell_7_2_path och variabelvärde som plats för den körbara PowerShell-filen . Starta om Hybrid Runbook Worker när en miljövariabel har skapats.

Python 3.10

Om du vill köra Python 3.10-runbooks på en Linux Hybrid Worker installerar du Python på Hybrid Worker. Mer information finns i Installera Python 3.10 på Linux.

När installationen av Python 3.10 har slutförts skapar du en miljövariabel med variabelnamn som python_3_10_path och variabelvärde som plats för den körbara Python-filen . Starta om Hybrid Runbook Worker när miljövariabeln har skapats.

Python 3.8

Om du vill köra Python 3.8-runbooks på en Linux Hybrid Worker installerar du Python på Hybrid Worker. Se till att lägga till den körbara Python-filen i PATH-miljövariabeln och starta om Hybrid Runbook Worker efter installationen.

Python 2.7

Om du vill köra Python 2.7-runbooks på en Linux Hybrid Worker installerar du Python på Hybrid Worker. Se till att lägga till den körbara Python-filen i PATH-miljövariabeln och starta om Hybrid Runbook Worker efter installationen.

Konfigurera runbook-behörigheter

Definiera behörigheter för din runbook som ska köras på Hybrid Runbook Worker på följande sätt:

- Låt runbooken tillhandahålla sin egen autentisering till lokala resurser.

- Konfigurera autentisering med hanterade identiteter för Azure-resurser.

- Ange autentiseringsuppgifter för Hybrid Worker för att ange en användarkontext för alla runbooks.

Använda runbook-autentisering för lokala resurser

Om du förbereder en runbook som tillhandahåller sin egen autentisering till resurser använder du autentiseringsuppgifter och certifikattillgångar i din runbook. Det finns flera cmdletar som gör att du kan ange autentiseringsuppgifter så att runbooken kan autentisera till olika resurser. I följande exempel visas en del av en runbook som startar om en dator. Den hämtar autentiseringsuppgifter från en autentiseringstillgång och namnet på datorn från en variabeltillgång och använder sedan dessa värden med cmdleten Restart-Computer .

$Cred = Get-AutomationPSCredential -Name "MyCredential"

$Computer = Get-AutomationVariable -Name "ComputerName"

Restart-Computer -ComputerName $Computer -Credential $Cred

Du kan också använda en InlineScript-aktivitet . InlineScript gör att du kan köra kodblock på en annan dator med autentiseringsuppgifter.

Använda runbook-autentisering med hanterade identiteter

Hybrid Runbook Workers på virtuella Azure-datorer kan använda hanterade identiteter för att autentisera till Azure-resurser. Att använda hanterade identiteter för Azure-resurser i stället för Kör som-konton ger fördelar eftersom du inte behöver:

- Exportera Kör som-certifikatet och importera det sedan till Hybrid Runbook Worker.

- Förnya certifikatet som används av Kör som-kontot.

- Hantera Kör som-anslutningsobjektet i runbook-koden.

Det finns två sätt att använda hanterade identiteter i Hybrid Runbook Worker-skript.

Använd den systemtilldelade hanterade identiteten för Automation-kontot:

Konfigurera en systemtilldelad hanterad identitet för Automation-kontot.

Ge den här identiteten de behörigheter som krävs i prenumerationen för att utföra uppgiften.

Uppdatera runbooken så att den använder cmdleten Connect-AzAccount med parametern för att autentisera

Identitytill Azure-resurser. Den här konfigurationen minskar behovet av att använda ett Kör som-konto och utföra den associerade kontohanteringen.# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Kommentar

Det går inte att använda Automation-kontots användarhanterade identitet på en Hybrid Runbook Worker, det måste vara Automation-kontots systemhanterade identitet.

För en virtuell Azure-dator som körs som en Hybrid Runbook Worker använder du den virtuella datorns hanterade identitet. I det här fallet kan du använda antingen den virtuella datorns användartilldelade hanterade identitet eller den virtuella datorns systemtilldelade hanterade identitet.

Kommentar

Detta fungerar INTE i ett Automation-konto som har konfigurerats med ett Automation-konto hanterad identitet. Så snart automationskontot Hanterad identitet har aktiverats går det inte längre att använda den virtuella datorns hanterade identitet och sedan är det bara möjligt att använda automationskontot Systemtilldelad hanterad identitet enligt alternativ 1 ovan.

Använd någon av följande hanterade identiteter:

- Den virtuella datorns systemtilldelade hanterade identitet

- Den virtuella datorns användartilldelade hanterade identitet

- Konfigurera en systemhanterad identitet för den virtuella datorn.

- Ge den här identiteten de behörigheter som krävs i prenumerationen för att utföra dess uppgifter.

- Uppdatera runbooken så att cmdleten Connect-Az-Account används med parametern för att autentisera

Identitytill Azure-resurser. Den här konfigurationen minskar behovet av att använda ett Kör som-konto och utföra den associerade kontohanteringen.

# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

En Arc-aktiverad server eller en Arc-aktiverad virtuell VMware vSphere-dator som körs som en Hybrid Runbook Worker har redan en inbyggd systemhanterad identitet tilldelad till sig som kan användas för autentisering.

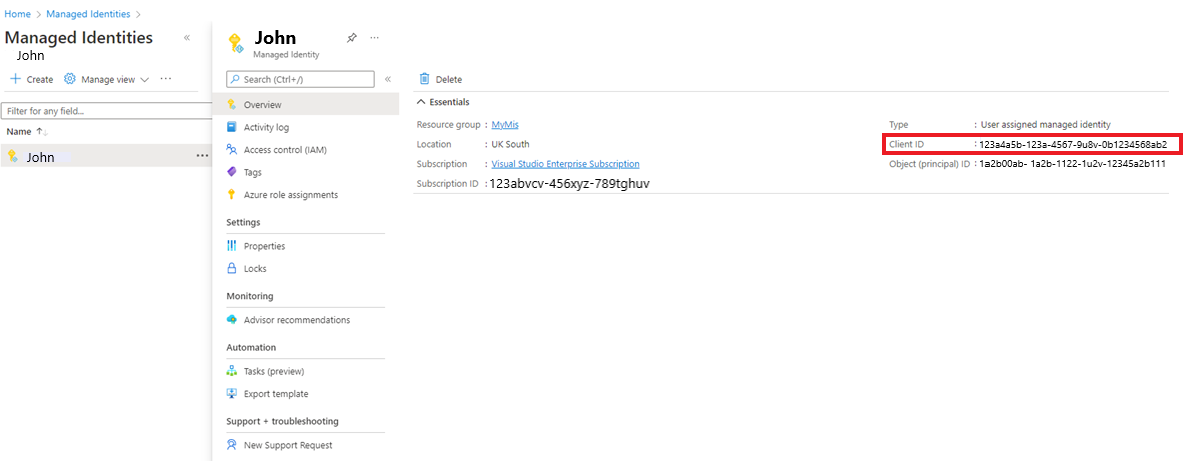

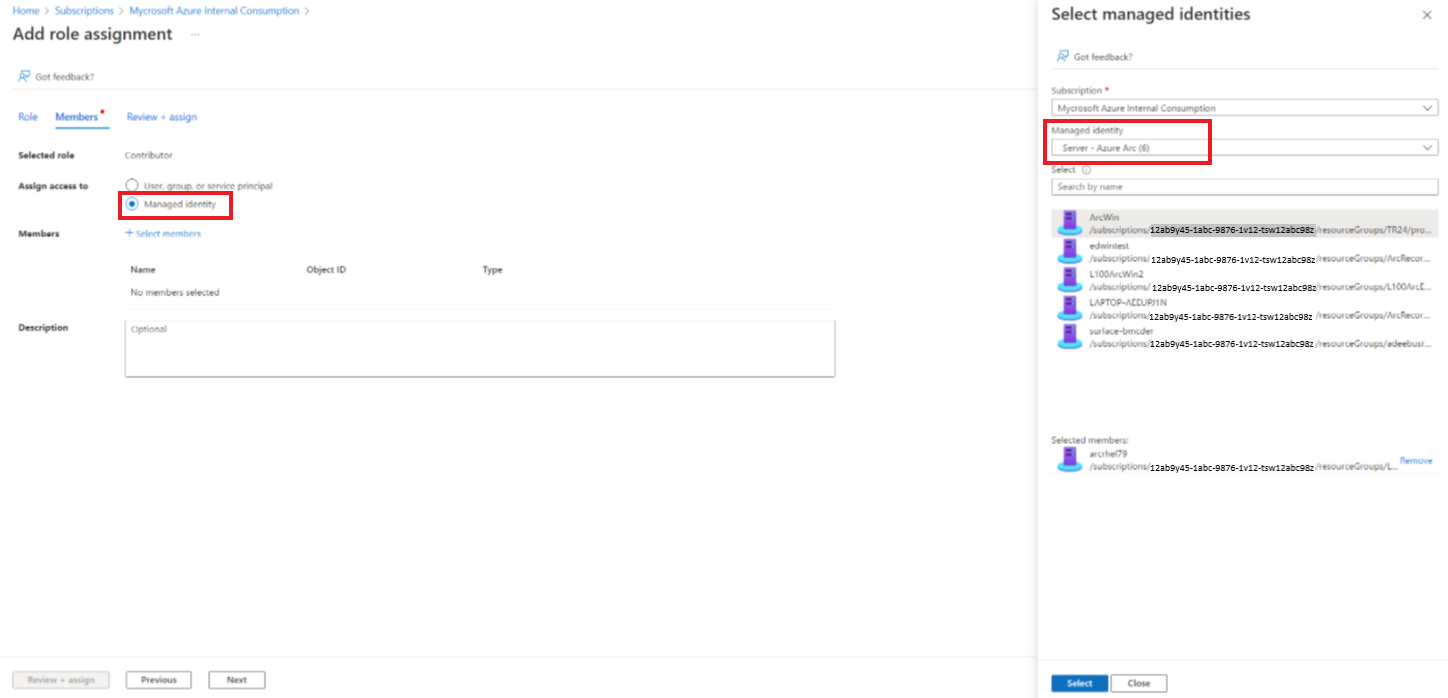

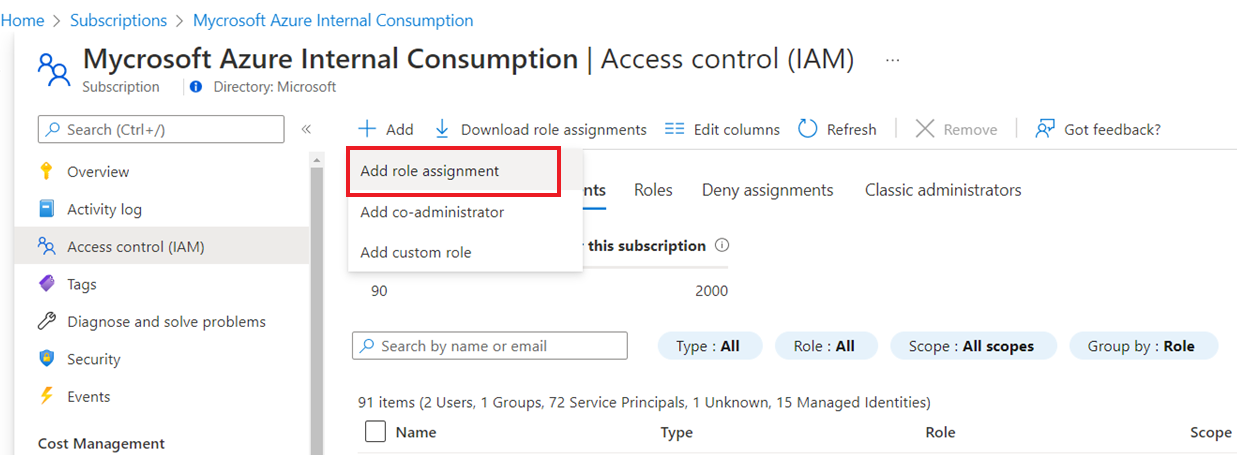

Du kan ge den här hanterade identiteten åtkomst till resurser i din prenumeration på bladet Åtkomstkontroll (IAM) för resursen genom att lägga till lämplig rolltilldelning.

Lägg till den hanterade Azure Arc-identiteten i din valda roll efter behov.

Kommentar

Detta fungerar INTE i ett Automation-konto som har konfigurerats med ett Automation-konto hanterad identitet. Så snart automationskontot Hanterad identitet har aktiverats går det inte längre att använda Arc Managed Identity och sedan är det bara möjligt att använda automationskontot Systemtilldelad hanterad identitet enligt alternativ 1 ovan.

Kommentar

Som standard sparas Azure-kontexterna för användning mellan PowerShell-sessioner. Det är möjligt att när en tidigare runbook på Hybrid Runbook Worker har autentiserats med Azure, bevaras den kontexten till disken i System PowerShell-profilen, enligt Azure-kontexter och inloggningsuppgifter | Microsoft Docs. Till exempel kan en runbook med Get-AzVM returnera alla virtuella datorer i prenumerationen utan anrop till Connect-AzAccount, och användaren skulle kunna komma åt Azure-resurser utan att behöva autentisera i den runbooken. Du kan inaktivera automatisk insparning av kontext i Azure PowerShell, enligt beskrivningen här.

Använda runbook-autentisering med Hybrid Worker-autentiseringsuppgifter

Krav

- Hybrid Worker ska distribueras och datorn ska vara i körningstillstånd innan en runbook körs.

Autentiseringsuppgifter för Hybrid Worker I stället för att din runbook ska tillhandahålla sin egen autentisering till lokala resurser kan du ange Hybrid Worker-autentiseringsuppgifter för en Hybrid Runbook Worker-grupp. Om du vill ange autentiseringsuppgifter för Hybrid Worker måste du definiera en tillgång för autentiseringsuppgifter som har åtkomst till lokala resurser. Dessa resurser omfattar certifikatarkiv och alla runbooks som körs under dessa autentiseringsuppgifter på en Hybrid Runbook Worker i gruppen.

Användarnamnet för autentiseringsuppgifterna måste vara i något av följande format:

- domain\username

- username@domain

- användarnamn (för konton som är lokala för den lokala datorn)

Om du vill använda PowerShell-runbooken Export-RunAsCertificateToHybridWorker måste du installera Az-modulerna för Azure Automation på den lokala datorn.

Använda en autentiseringstillgång för en Hybrid Runbook Worker-grupp

Som standard körs Hybridjobb under sammanhanget för systemkontot. Följ dock stegen för att köra Hybrid-jobb under en annan tillgång för autentiseringsuppgifter:

- Skapa en tillgång för autentiseringsuppgifter med åtkomst till lokala resurser.

- Öppna Automation-kontot i Azure-portalen.

- Välj Hybrid Worker-grupper och sedan den specifika gruppen.

- Välj inställningar.

- Ändra värdet för Hybrid Worker-autentiseringsuppgifter från Standard till Anpassad.

- Välj autentiseringsuppgifterna och klicka på Spara.

- Om följande behörigheter inte har tilldelats anpassade användare kan jobben inaktiveras.

| Resurstyp | Mappbehörigheter |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (läsa och köra) |

| Arc-aktiverade servrar | C:\ProgramData\AzureConnectedMachineAgent\Tokens (läs) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (läs och kör) |

Kommentar

Linux Hybrid Worker stöder inte Hybrid Worker-autentiseringsuppgifter.

Starta en runbook på en Hybrid Runbook Worker

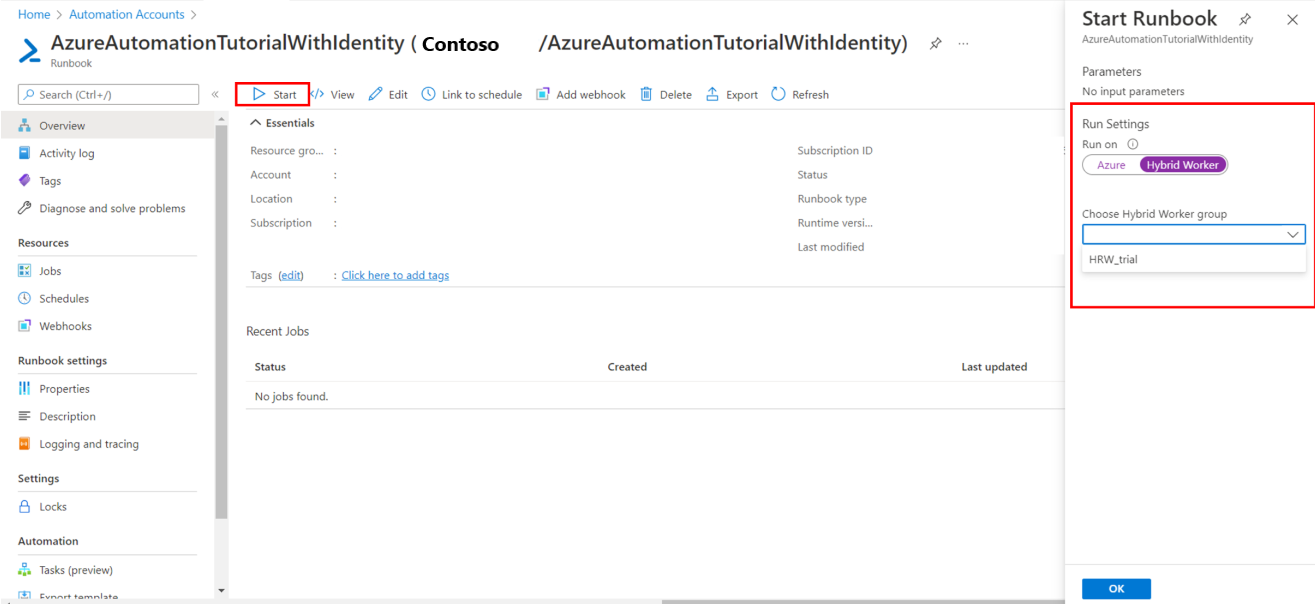

Starta en runbook i Azure Automation beskriver olika metoder för att starta en runbook. När du startar en runbook på en Hybrid Runbook Worker används alternativet Kör på som gör att du kan ange namnet på en Hybrid Runbook Worker-grupp. När en grupp har angetts hämtar och kör en av arbetarna i den gruppen runbooken. Om din runbook inte anger det här alternativet kör Azure Automation runbooken som vanligt.

När du startar en runbook i Azure-portalen visas alternativet Kör på där du kan välja Azure eller Hybrid Worker. Välj Hybrid Worker för att välja gruppen Hybrid Runbook Worker i en listruta.

När du startar en runbook med PowerShell använder du parametern RunOn med cmdleten Start-AzAutomationRunbook . I följande exempel används Windows PowerShell för att starta en runbook med namnet Test-Runbook i en Hybrid Runbook Worker-grupp med namnet MyHybridGroup.

Start-AzAutomationRunbook -AutomationAccountName "MyAutomationAccount" -Name "Test-Runbook" -RunOn "MyHybridGroup"

Arbeta med signerade runbooks på en Windows Hybrid Runbook Worker

Du kan konfigurera en Windows Hybrid Runbook Worker så att den endast kör signerade runbooks.

Viktigt!

När du har konfigurerat en Hybrid Runbook Worker att endast köra signerade runbooks kan inte osignerade runbooks köras på den.

Kommentar

PowerShell 7.x stöder inte signerade runbooks för Windows och Linux Hybrid Runbook Worker.

Skapa signeringscertifikat

I följande exempel skapas ett självsignerat certifikat som kan användas för signering av runbooks. Den här koden skapar certifikatet och exporterar det så att Hybrid Runbook Worker kan importera det senare. Tumavtrycket returneras också för senare användning vid hänvisning till certifikatet.

# Create a self-signed certificate that can be used for code signing

$SigningCert = New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\my `

-Subject "CN=contoso.com" `

-KeyAlgorithm RSA `

-KeyLength 2048 `

-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider" `

-KeyExportPolicy Exportable `

-KeyUsage DigitalSignature `

-Type CodeSigningCert

# Export the certificate so that it can be imported to the hybrid workers

Export-Certificate -Cert $SigningCert -FilePath .\hybridworkersigningcertificate.cer

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Retrieve the thumbprint for later use

$SigningCert.Thumbprint

Importera certifikat och konfigurera arbetare för signaturverifiering

Kopiera certifikatet som du har skapat till varje Hybrid Runbook Worker i en grupp. Kör följande skript för att importera certifikatet och konfigurera arbetarna att använda signaturverifiering på runbooks.

# Install the certificate into a location that will be used for validation.

New-Item -Path Cert:\LocalMachine\AutomationHybridStore

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\AutomationHybridStore

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Configure the hybrid worker to use signature validation on runbooks.

Set-HybridRunbookWorkerSignatureValidation -Enable $true -TrustedCertStoreLocation "Cert:\LocalMachine\AutomationHybridStore"

Signera dina runbooks med certifikatet

När Hybrid Runbook Workers har konfigurerats för att endast använda signerade runbooks måste du signera runbooks som ska användas i Hybrid Runbook Worker. Använd följande PowerShell-exempelkod för att signera dessa runbooks.

$SigningCert = ( Get-ChildItem -Path cert:\LocalMachine\My\<CertificateThumbprint>)

Set-AuthenticodeSignature .\TestRunbook.ps1 -Certificate $SigningCert

När en runbook har signerats måste du importera den till ditt Automation-konto och publicera den med signaturblocket. Information om hur du importerar runbooks finns i Importera en runbook.

Kommentar

Använd endast tecken i klartext i runbook-koden, inklusive kommentarer. Om du använder tecken med diakritiska tecken, till exempel á eller ñ, resulterar det i ett fel. När Azure Automation laddar ned koden ersätts tecknen av ett frågetecken och signeringen misslyckas med meddelandet "valideringsfel för signaturshash".

Arbeta med signerade runbooks på en Linux Hybrid Runbook Worker

För att kunna arbeta med signerade runbooks måste en Linux Hybrid Runbook Worker ha GPG-körbar fil på den lokala datorn.

Viktigt!

När du har konfigurerat en Hybrid Runbook Worker att endast köra signerade runbooks kan inte osignerade runbooks köras på den.

Du utför följande steg för att slutföra den här konfigurationen:

- Skapa en GPG-nyckelring och keypair

- Gör nyckelringen tillgänglig för Hybrid Runbook Worker

- Kontrollera att signaturverifieringen är på

- Signera en runbook

Kommentar

- PowerShell 7.x stöder inte signerade runbooks för agentbaserade Windows- och agentbaserade Linux Hybrid Runbook Worker.

- Signerade PowerShell- och Python-runbooks stöds inte i tilläggsbaserade Linux Hybrid Workers.

Skapa en GPG-nyckelring och keypair

Kommentar

Nyckelringen Skapa en GPG och keypair gäller endast för agentbaserade hybridarbetare.

Om du vill skapa GPG-nyckelring och keypair använder du Hybrid Runbook Worker nxautomation-kontot.

Använd sudo-programmet för att logga in som nxautomation-konto .

sudo su - nxautomationNär du använder nxautomation genererar du GPG-keypair som rot. GPG vägleder dig genom stegen. Du måste ange namn, e-postadress, förfallotid och lösenfras. Sedan väntar du tills det finns tillräckligt med entropi på datorn för att nyckeln ska genereras.

sudo gpg --generate-keyEftersom GPG-katalogen genererades med sudo måste du ändra dess ägare till nxautomation med hjälp av följande kommando som rot.

sudo chown -R nxautomation ~/.gnupg

Gör nyckelringen tillgänglig för Hybrid Runbook Worker

När nyckelringen har skapats gör du den tillgänglig för Hybrid Runbook Worker. Ändra inställningsfilen home/nxautomation/state/worker.conf så att den innehåller följande exempelkod under filavsnittet [worker-optional].

gpg_public_keyring_path = /home/nxautomation/run/.gnupg/pubring.kbx

Kontrollera att signaturverifieringen är på

Om signaturverifiering har inaktiverats på datorn måste du aktivera den genom att köra följande kommando som rot. Ersätt <LogAnalyticsworkspaceId> med ditt arbetsyte-ID.

sudo python /opt/microsoft/omsconfig/modules/nxOMSAutomationWorker/DSCResources/MSFT_nxOMSAutomationWorkerResource/automationworker/scripts/require_runbook_signature.py --true <LogAnalyticsworkspaceId>

Signera en runbook

När du har konfigurerat signaturverifiering använder du följande GPG-kommando för att signera runbooken.

gpg --clear-sign <runbook name>

Den signerade runbooken kallas runbook name.asc>.<

Nu kan du ladda upp den signerade runbooken till Azure Automation och köra den som en vanlig runbook.

Loggning

För att felsöka problem med dina runbooks som körs på en Hybrid Runbook Worker lagras loggar lokalt på följande plats:

I Windows på

C:\ProgramData\Microsoft\System Center\Orchestrator\<version>\SMA\Sandboxesför detaljerad jobbkörningsprocessloggning. Statushändelser för runbook-jobb på hög nivå skrivs till program- och tjänstloggarna\Microsoft-Automation\Operations-händelseloggen .I Linux finns loggarna för användarhybridarbetare på

/home/nxautomation/run/worker.log, och system runbook worker-loggar finns på/var/opt/microsoft/omsagent/run/automationworker/worker.log.

Nästa steg

- Mer information om Hybrid Runbook Worker finns i Automation Hybrid Runbook Worker.

- Om dina runbooks inte slutförs kan du läsa felsökningsguiden för körningsfel i Runbook.

- Mer information om PowerShell, inklusive språkreferenser och inlärningsmoduler, finns i PowerShell Docs.

- Lär dig mer om hur du använder Azure Policy för att hantera runbook-körning med Hybrid Runbook Workers.

- En PowerShell-cmdlet-referens finns i Az.Automation.