Använda Azure Policy för att installera och hantera Azure Monitor-agenten

Med Hjälp av Azure Policy kan du låta Azure Monitor-agenten installeras automatiskt på dina befintliga och nya virtuella datorer och ha lämpliga domänkontrollanter automatiskt associerade med dem. Den här artikeln beskriver de inbyggda principer och initiativ som du kan använda för den här funktionen och funktionerna i Azure Monitor för att hantera dem.

Använd följande principer och principinitiativ för att automatiskt installera agenten och associera den med en datainsamlingsregel varje gång du skapar en virtuell dator, skalningsuppsättning eller Azure Arc-aktiverad server.

Kommentar

Azure Monitor har en dcr-upplevelse för datainsamlingsregel för förhandsversion som förenklar skapandet av tilldelningar för principer och initiativ som använder DCR. Detta omfattar initiativ som installerar Azure Monitor-agenten. Du kan välja att använda den upplevelsen för att skapa tilldelningar för de initiativ som beskrivs i den här artikeln. Mer information finns i Hantera regler för datainsamling (DCR) och associationer i Azure Monitor .

Förutsättningar

Innan du fortsätter bör du granska kraven för agentinstallation.

Kommentar

Enligt bästa praxis för Microsoft Identity förlitar sig principer för att installera Azure Monitor Agent på virtuella datorer och skalningsuppsättningar på användartilldelad hanterad identitet. Det här alternativet är den mer skalbara och motståndskraftiga hanterade identiteten för dessa resurser. För Azure Arc-aktiverade servrar förlitar sig principer på systemtilldelad hanterad identitet som det enda alternativ som stöds idag.

Inbyggda principer

Du kan välja att använda de enskilda principerna från föregående principinitiativ för att utföra en enda åtgärd i stor skala. Om du till exempel bara vill installera agenten automatiskt använder du den andra agentinstallationsprincipen från initiativet, som du ser.

Inbyggda principinitiativ

Det finns inbyggda principinitiativ för virtuella Windows- och Linux-datorer, skalningsuppsättningar som tillhandahåller onboarding i stor skala med hjälp av Azure Monitor-agenter från slutpunkt till slutpunkt

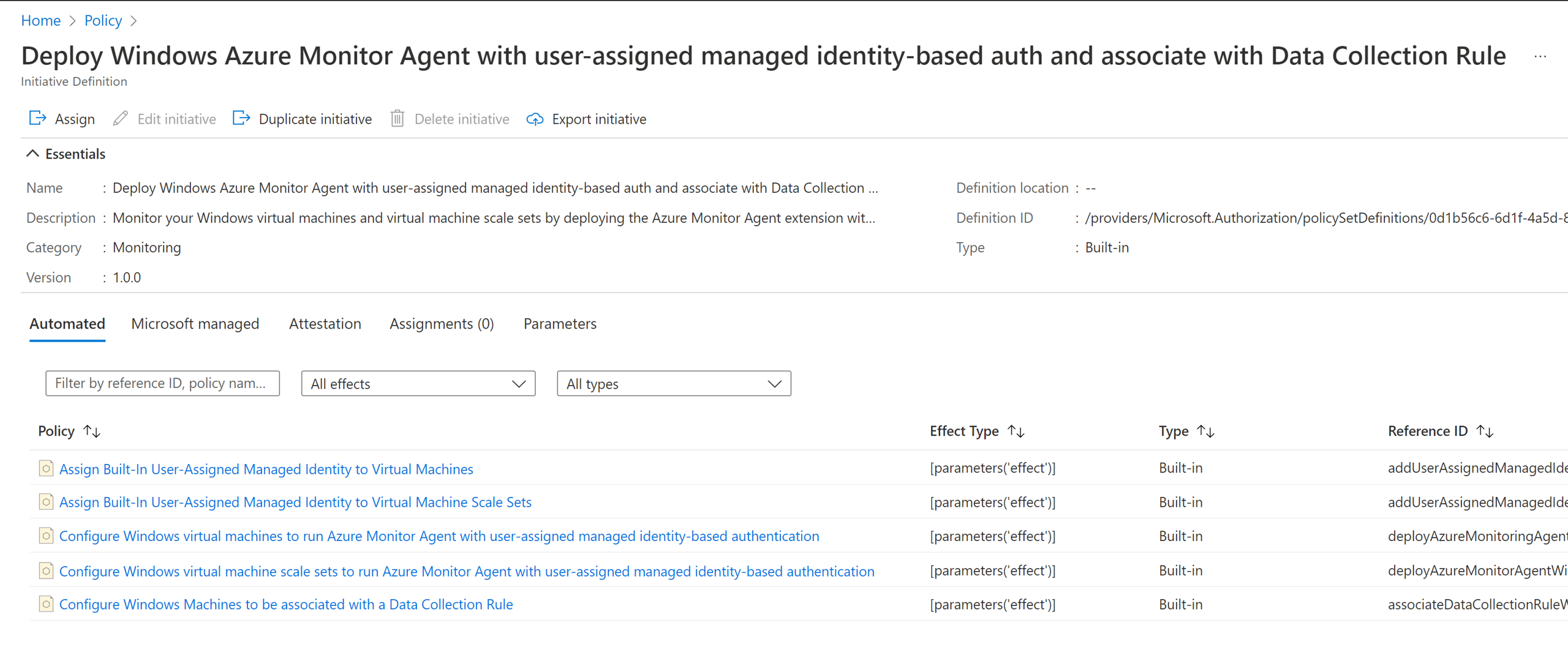

- Distribuera Windows Azure Monitor Agent med användartilldelad hanterad identitetsbaserad autentisering och associera med datainsamlingsregel

- Distribuera Linux Azure Monitor-agent med användartilldelad hanterad identitetsbaserad autentisering och associera med datainsamlingsregel

Kommentar

Principdefinitionerna innehåller bara listan över Windows- och Linux-versioner som Microsoft stöder. Om du vill lägga till en anpassad avbildning använder du parametern Additional Virtual Machine Images .

Dessa initiativ ovan omfattar enskilda policyer som:

(Valfritt) Skapa och tilldela inbyggd användartilldelad hanterad identitet, per prenumeration, per region. Läs mer.

Bring Your Own User-Assigned Identity: Om värdet är inställt påfalseskapas den inbyggda användartilldelade hanterade identiteten i den fördefinierade resursgruppen och tilldelas den till alla datorer som principen tillämpas på. Platsen för resursgruppen kan konfigureras i parameternBuilt-In-Identity-RG Location. Om värdet är inställttruepå kan du i stället använda en befintlig användartilldelad identitet som automatiskt tilldelas till alla datorer som principen tillämpas på.

Installera Azure Monitor Agent-tillägget på datorn och konfigurera det så att det använder användartilldelad identitet enligt följande parametrar.

Bring Your Own User-Assigned Managed Identity: Om värdet ärfalseinställt på konfigureras agenten att använda den inbyggda användartilldelade hanterade identiteten som skapades av föregående princip. Om värdet är inställttruepå konfigureras agenten att använda en befintlig användartilldelad identitet.User-Assigned Managed Identity Name: Om du använder din egen identitet (valdtrue) anger du namnet på den identitet som har tilldelats datorerna.User-Assigned Managed Identity Resource Group: Om du använder din egen identitet (valdtrue) anger du den resursgrupp där identiteten finns.Additional Virtual Machine Images: Skicka ytterligare vm-avbildningsnamn som du vill tillämpa principen på, om de inte redan ingår.Built-In-Identity-RG Location: Om du använder inbyggd användartilldelad hanterad identitet anger du den plats där identiteten och resursgruppen ska skapas. Den här parametern används endast närBring Your Own User-Assigned Managed Identityparametern är inställd påfalse.

Skapa och distribuera associationen för att länka datorn till den angivna datainsamlingsregeln.

Data Collection Rule Resource Id: Azure Resource Manager resourceId för regeln som du vill associera via den här principen till alla datorer som principen tillämpas på.

Kända problem

- Standardbeteende för hanterad identitet. Läs mer.

- Möjligt konkurrenstillstånd med hjälp av inbyggd användartilldelad identitetsskapandeprincip. Läs mer.

- Tilldela en princip till resursgrupper. Om tilldelningsomfånget för principen är en resursgrupp och inte en prenumeration, måste den identitet som används av principtilldelningen (skiljer sig från den användartilldelade identitet som används av agenten) tilldelas dessa roller manuellt före tilldelning/reparation. Om du inte gör det här steget resulterar det i distributionsfel.

- Andra begränsningar för hanterad identitet.

Åtgärder

Initiativen eller principerna gäller för varje virtuell dator när den skapas. En reparationsuppgift distribuerar principdefinitionerna i initiativet till befintliga resurser, så att du kan konfigurera Azure Monitor Agent för alla resurser som redan har skapats.

När du skapar tilldelningen med hjälp av Azure Portal kan du skapa en reparationsaktivitet samtidigt. Information om reparationen finns i Åtgärda icke-kompatibla resurser med Azure Policy.

Nästa steg

Skapa en datainsamlingsregel för att samla in data från agenten och skicka dem till Azure Monitor.