Ansluta datorer utan Internetåtkomst med hjälp av Log Analytics-gatewayen i Azure Monitor

Den här artikeln beskriver hur du konfigurerar kommunikation med Azure Automation och Azure Monitor med hjälp av Log Analytics-gatewayen när datorer som är direkt anslutna eller som övervakas av Operations Manager inte har någon internetåtkomst.

Log Analytics-gatewayen är en HTTP-vidarebefordranproxy som stöder HTTP-tunneltrafik med hjälp av HTTP CONNECT-kommandot. Den här gatewayen skickar data till Azure Automation och en Log Analytics-arbetsyta i Azure Monitor för de datorer som inte kan ansluta direkt till Internet. Gatewayen är endast för loggagentrelaterad anslutning och stöder inte Azure Automation-funktioner som runbook, DSC och andra.

Kommentar

Log Analytic-gatewayen har uppdaterats för att fungera med Azure Monitor Agent (AMA) och kommer att stödjas efter avpricationsdatumet för den äldre agenten (MMA/OMS) den 31 augusti 2024.

Log Analytics-gatewayen stöder:

- Rapportera upp till samma Log Analytics-arbetsytor som konfigurerats på varje agent bakom den och som har konfigurerats med Azure Automation Hybrid Runbook Workers.

- Windows-datorer där antingen Azure Monitor-agenten eller den äldre Microsoft Monitoring Agent är direkt ansluten till en Log Analytics-arbetsyta i Azure Monitor. Både källan och gatewayservern måste köra samma agent. Du kan inte strömma händelser från en server som kör Azure Monitor-agenten via en server som kör gatewayen med Log Analytics-agenten.

- Linux-datorer där antingen Azure Monitor-agenten eller den äldre Log Analytics-agenten för Linux är direkt ansluten till en Log Analytics-arbetsyta i Azure Monitor.

- System Center Operations Manager 2012 SP1 med UR7, Operations Manager 2012 R2 med UR3 eller en hanteringsgrupp i Operations Manager 2016 eller senare som är integrerad med Log Analytics.

Vissa IT-säkerhetsprinciper tillåter inte internetanslutning för nätverksdatorer. Dessa oanslutna datorer kan till exempel vara POS-enheter (Point of Sale) eller servrar som stöder IT-tjänster. Om du vill ansluta dessa enheter till Azure Automation eller en Log Analytics-arbetsyta så att du kan hantera och övervaka dem konfigurerar du dem för att kommunicera direkt med Log Analytics-gatewayen. Log Analytics-gatewayen kan ta emot konfigurationsinformation och vidarebefordra data åt dem. Om datorerna har konfigurerats med Log Analytics-agenten för att ansluta direkt till en Log Analytics-arbetsyta kommunicerar datorerna i stället med Log Analytics-gatewayen.

Log Analytics-gatewayen överför data från agenterna direkt till tjänsten. Den analyserar inte några data under överföring och gatewayen cachelagrar inte data när den förlorar anslutningen till tjänsten. När gatewayen inte kan kommunicera med tjänsten fortsätter agenten att köras och köar insamlade data på disken på den övervakade datorn. När anslutningen återställs skickar agenten de cachelagrade data som samlas in till Azure Monitor.

När en Operations Manager-hanteringsgrupp är integrerad med Log Analytics kan hanteringsservrarna konfigureras för att ansluta till Log Analytics-gatewayen för att ta emot konfigurationsinformation och skicka insamlade data, beroende på vilken lösning du har aktiverat. Operations Manager-agenter skickar vissa data till hanteringsservern. Agenter kan till exempel skicka Operations Manager-aviseringar, konfigurationsutvärderingsdata, instansutrymmesdata och kapacitetsdata. Andra data med stora volymer, till exempel IIS-loggar (Internet Information Services), prestandadata och säkerhetshändelser, skickas direkt till Log Analytics-gatewayen.

Om en eller flera Operations Manager Gateway-servrar distribueras för att övervaka ej betrodda system i ett perimeternätverk eller ett isolerat nätverk kan dessa servrar inte kommunicera med en Log Analytics-gateway. Operations Manager Gateway-servrar kan endast rapportera till en hanteringsserver. När en Operations Manager-hanteringsgrupp har konfigurerats för att kommunicera med Log Analytics-gatewayen distribueras proxykonfigurationsinformationen automatiskt till varje agenthanterad dator som är konfigurerad för att samla in loggdata för Azure Monitor, även om inställningen är tom.

Om du vill ge hög tillgänglighet för direktanslutna grupper eller operationshanteringsgrupper som kommunicerar med en Log Analytics-arbetsyta via gatewayen använder du nätverksbelastningsutjämning (NLB) för att omdirigera och distribuera trafik över flera gatewayservrar. På så sätt omdirigeras trafiken till en annan tillgänglig nod om en gatewayserver slutar fungera.

Den dator som kör Log Analytics-gatewayen kräver att agenten identifierar de tjänstslutpunkter som gatewayen behöver kommunicera med. Agenten måste också dirigera gatewayen att rapportera till samma arbetsytor som agenterna eller Operations Manager-hanteringsgruppen bakom gatewayen har konfigurerats med. Med den här konfigurationen kan gatewayen och agenten kommunicera med sin tilldelade arbetsyta.

En gateway kan vara multihomed till upp till tio arbetsytor med hjälp av Azure Monitor-agenten och datainsamlingsregler. Med hjälp av den äldre Microsoft Monitor-agenten kan du bara använda upp till fyra arbetsytor på flera platser, eftersom det är det totala antalet arbetsytor som den äldre Windows-agenten stöder.

Varje agent måste ha nätverksanslutning till gatewayen så att agenter automatiskt kan överföra data till och från gatewayen. Undvik att installera gatewayen på en domänkontrollant. Linux-datorer som finns bakom en gateway-server kan inte använda installationsmetoden för omslutningsskript för att installera Log Analytics-agenten för Linux. Agenten måste laddas ned manuellt, kopieras till datorn och installeras manuellt eftersom gatewayen endast stöder kommunikation med De Azure-tjänster som nämnts tidigare.

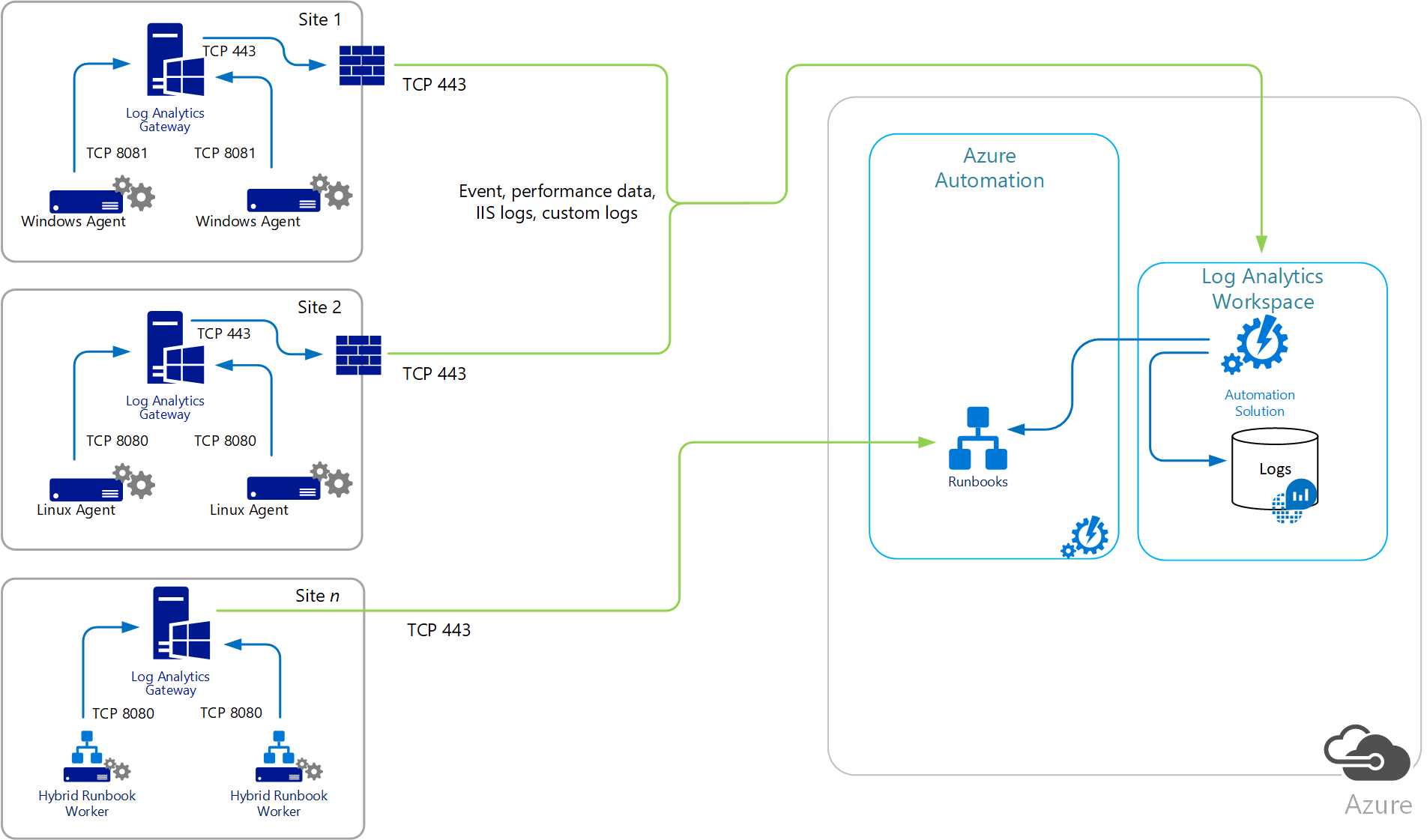

Följande diagram visar data som flödar från direkta agenter, via gatewayen, till Azure Automation och Log Analytics. Agentproxykonfigurationen måste matcha den port som Log Analytics-gatewayen har konfigurerats med.

Följande diagram visar dataflödet från en Operations Manager-hanteringsgrupp till Log Analytics.

Konfigurera systemet

Datorer som är avsedda att köra Log Analytics-gatewayen måste ha följande konfiguration:

- Windows 10, Windows 8.1 eller Windows 7

- Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 eller Windows Server 2008

- Microsoft .NET Framework 4,5

- Minst en processor med 4 kärnor och 8 GB minne

- En Azure Monitor-agent som är installerad med datainsamlingsregeln eller Log Analytics-agenten för Windows som är konfigurerad för att rapportera till samma arbetsyta som de agenter som kommunicerar via gatewayen

Språktillgänglighet

Log Analytics-gatewayen är tillgänglig på följande språk:

- Kinesiska (förenklad)

- Kinesiska (traditionell)

- Tjeckiska

- Nederländska

- Engelska

- Franska

- Tyska

- Ungerska

- Italienska

- Japanska

- Koreanska

- Polska

- Portugisiska (Brasilien)

- Portugisiska (Portugal)

- Ryska

- Spanska (internationell)

Krypteringsprotokoll som stöds

Log Analytics-gatewayen stöder endast TLS (Transport Layer Security) 1.0, 1.1, 1.2 och 1.3. Det stöder inte SSL (Secure Sockets Layer). För att säkerställa säkerheten för data som överförs till Log Analytics konfigurerar du gatewayen så att den använder minst TLS 1.3. Även om de för närvarande möjliggör bakåtkompatibilitet bör du undvika att använda äldre versioner eftersom de är sårbara.

Mer information finns i Skicka data på ett säkert sätt med TLS.

Kommentar

Gatewayen är en vidarebefordranproxy som inte lagrar några data. När agenten har upprättat en anslutning till Azure Monitor följer den samma krypteringsflöde med eller utan gatewayen. Data krypteras mellan klienten och slutpunkten. Eftersom gatewayen bara är en tunnel har den inte möjlighet att kontrollera vad som skickas.

Antal agentanslutningar som stöds

I följande tabell visas ungefär hur många agenter som kan kommunicera med en gateway-server. Supporten baseras på agenter som laddar upp cirka 200 KB data var 6:e sekund. För varje testad agent är datavolymen cirka 2,7 GB per dag.

| Gateway | Agenter som stöds (ungefärlig) |

|---|---|

| CPU: Intel Xeon-processor E5-2660 v3 @ 2,6 GHz 2 kärnor Minne: 4 GB Nätverksbandbredd: 1 Gbit/s |

600 |

| CPU: Intel Xeon-processor E5-2660 v3 @ 2,6 GHz 4 kärnor Minne: 8 GB Nätverksbandbredd: 1 Gbit/s |

1000 |

Ladda ned Log Analytics-gatewayen

Hämta den senaste versionen av installationsfilen för Log Analytics-gatewayen från Microsoft Download Center (Download Link).

Installera Log Analytics-gateway med installationsguiden

Följ dessa steg om du vill installera en gateway med hjälp av installationsguiden.

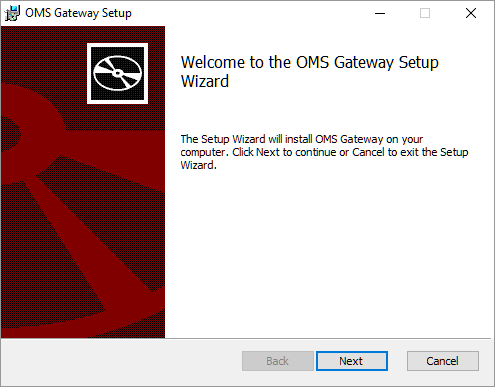

Dubbelklicka på Log Analytics gateway.msi från målmappen.

På Välkomst-sidan, väljer du Nästa.

På sidan Licensavtal väljer du Jag godkänner villkoren i licensavtalet för att godkänna Licensvillkoren för Microsoft-programvara och väljer sedan Nästa.

På sidan Port- och proxyadress :

a. Ange det TCP-portnummer som ska användas för gatewayen. Installationsprogrammet använder det här portnumret för att konfigurera en inkommande regel i Windows-brandväggen. Standardvärdet är 8080. Det giltiga intervallet för portnumret är 1 till 65535. Om indata inte ingår i det här intervallet visas ett felmeddelande.

b. Om servern där gatewayen är installerad måste kommunicera via en proxy anger du den proxyadress där gatewayen behöver ansluta. Ange till exempel

http://myorgname.corp.contoso.com:80. Om du lämnar det här fältet tomt försöker gatewayen ansluta direkt till Internet. Om proxyservern kräver autentisering anger du ett användarnamn och lösenord.c. Välj Nästa.

Om du inte har Microsoft Update aktiverat visas sidan Microsoft Update och du kan välja att aktivera den. Gör en markering och välj sedan Nästa. Annars fortsätter du till nästa steg.

På sidan Målmapp lämnar du antingen standardmappen C:\Program Files\OMS Gateway eller anger den plats där du vill installera gatewayen. Välj sedan Nästa.

På sidan Klar att installera väljer du Installera. Om User Account Control begär behörighet att installera väljer du Ja.

När installationen är klar väljer du Slutför. Kontrollera att tjänsten körs genom att öppna snapin-modulen services.msc och kontrollera att OMS Gateway visas i listan över tjänster och att dess status är Körs.

Installera Log Analytics-gatewayen med hjälp av kommandoraden

Den nedladdade filen för gatewayen är ett Windows Installer-paket som stöder tyst installation från kommandoraden eller någon annan automatiserad metod. Om du inte är bekant med standardkommandoradsalternativen för Windows Installer läser du Kommandoradsalternativ.

I följande tabell visas de parametrar som stöds av konfigurationen.

| Parametrar | Kommentar |

|---|---|

| PORTNUMBER | TCP-portnummer för gateway att lyssna på |

| Proxy | IP-adress för proxyserver |

| INSTALLDIR | Fullständigt kvalificerad sökväg för att ange installationskatalogen för gateway-programfiler |

| ANVÄNDARNAMN | Användar-ID för att autentisera med proxyserver |

| LÖSENORD | Lösenord för användar-ID för att autentisera med proxy |

| LicenseAccepted | Ange värdet 1 för att verifiera att du godkänner licensavtalet |

| HASAUTH | Ange värdet 1 när parametrarna ANVÄNDARNAMN/LÖSENORD anges |

| HASPROXY | Ange värdet 1 när du anger IP-adress för PROXY-parametern |

Om du vill installera gatewayen tyst och konfigurera den med en specifik proxyadress, portnummer, skriver du följande:

Msiexec.exe /I "oms gateway.msi" /qn PORTNUMBER=8080 PROXY="10.80.2.200" HASPROXY=1 LicenseAccepted=1

Med kommandoradsalternativet /qn döljs konfigurationen, /qb visar konfigurationen under tyst installation.

Om du behöver ange autentiseringsuppgifter för att autentisera med proxyn skriver du följande:

Msiexec.exe /I "oms gateway.msi" /qn PORTNUMBER=8080 PROXY="10.80.2.200" HASPROXY=1 HASAUTH=1 USERNAME="<username>" PASSWORD="<password>" LicenseAccepted=1

Efter installationen kan du bekräfta att inställningarna accepteras (exklusive användarnamn och lösenord) med hjälp av följande PowerShell-cmdletar:

- Get-OMSGatewayConfig – returnerar den TCP-port som gatewayen är konfigurerad för att lyssna på.

- Get-OMSGatewayRelayProxy – returnerar IP-adressen för proxyservern som du konfigurerade den att kommunicera med.

Konfigurera belastningsutjämning för nätverk

Du kan konfigurera gatewayen för hög tillgänglighet med hjälp av nätverksbelastningsutjämning (NLB) med antingen Microsoft Network Load Balancing (NLB), Azure Load Balancer eller maskinvarubaserade lastbalanserare. Lastbalanseraren hanterar trafik genom att omdirigera de begärda anslutningarna från Log Analytics-agenterna eller Operations Manager-hanteringsservrarna mellan noderna. Om en Gateway-server slutar fungera omdirigeras trafiken till andra noder.

Belastningsutjämning för Microsoft-nätverk

Information om hur du utformar och distribuerar ett Windows Server 2016-kluster för nätverksbelastningsutjämning finns i Belastningsutjämning för nätverk. Följande steg beskriver hur du konfigurerar ett Belastningsutjämningskluster för Microsoft-nätverk.

Logga in på Windows-servern som är medlem i NLB-klustret med ett administrativt konto.

Öppna Hanteraren för utjämning av nätverksbelastning i Serverhanteraren, klicka på Verktyg och klicka sedan på Hanteraren för utjämning av nätverksbelastning.

Om du vill ansluta en Log Analytics-gatewayserver med Microsoft Monitoring Agent installerad högerklickar du på klustrets IP-adress och klickar sedan på Lägg till värd i kluster.

Ange IP-adressen för den gatewayserver som du vill ansluta till.

Azure Load Balancer

Information om hur du utformar och distribuerar en Azure Load Balancer finns i Vad är Azure Load Balancer?. Om du vill distribuera en grundläggande lastbalanserare följer du stegen som beskrivs i den här snabbstarten , exklusive de steg som beskrivs i avsnittet Skapa serverdelsservrar.

Kommentar

Om du konfigurerar Azure Load Balancer med hjälp av Basic SKU måste virtuella Azure-datorer tillhöra en tillgänglighetsuppsättning. Mer information om tillgänglighetsuppsättningar finns i Hantera tillgängligheten för virtuella Windows-datorer i Azure. Om du vill lägga till befintliga virtuella datorer i en tillgänglighetsuppsättning läser du Ange Azure Resource Manager VM-tillgänglighetsuppsättning.

När lastbalanseraren har skapats måste en serverdelspool skapas som distribuerar trafik till en eller flera gatewayservrar. Följ stegen som beskrivs i snabbstartsartikelavsnittet Skapa resurser för lastbalanseraren.

Kommentar

När du konfigurerar hälsoavsökningen ska den konfigureras att använda TCP-porten för gatewayservern. Hälsoavsökningen lägger till eller tar bort gatewayservrarna dynamiskt från lastbalanserarens rotation baserat på deras svar på hälsokontroller.

Konfigurera Azure Monitor-agenten så att den kommunicerar med Log Analytics-gatewayen

Så här konfigurerar du Azure Monitor-agenten (installerad på gatewayservern) för att använda gatewayen för att ladda upp data för Windows eller Linux:

- Följ anvisningarna för att konfigurera proxyinställningar för agenten och ange DEN IP-adress och det portnummer som motsvarar gatewayservern. Om du har distribuerat flera gateway-servrar bakom en lastbalanserare är agentproxykonfigurationen lastbalanserarens virtuella IP-adress i stället.

- Lägg till url:en för konfigurationsslutpunkten för att hämta datainsamlingsregler till listan över tillåtna för gatewayen

Add-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.com

Add-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.com

(Om du använder privata länkar på agenten måste du också lägga till dce-slutpunkterna) - Lägg till url:en för datainmatningsslutpunkten i listan över tillåtna för gatewayen

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com - Starta om OMS Gateway-tjänsten för att tillämpa ändringarna

Stop-Service -Name <gateway-name>

Start-Service -Name <gateway-name>

Konfigurera Log Analytics-agenten och Operations Manager-hanteringsgruppen

I det här avsnittet får du se hur du konfigurerar direktanslutna äldre Log Analytics-agenter, en Operations Manager-hanteringsgrupp eller Azure Automation Hybrid Runbook Workers med Log Analytics-gatewayen för att kommunicera med Azure Automation eller Log Analytics.

Konfigurera en fristående Log Analytics-agent

När du konfigurerar den äldre Log Analytics-agenten ersätter du proxyservervärdet med IP-adressen för Log Analytics-gatewayservern och dess portnummer. Om du har distribuerat flera gatewayservrar bakom en lastbalanserare är Log Analytics-agentproxykonfigurationen lastbalanserarens virtuella IP-adress.

Kommentar

Information om hur du installerar Log Analytics-agenten på gateway- och Windows-datorerna som ansluter direkt till Log Analytics finns i Ansluta Windows-datorer till Log Analytics-tjänsten i Azure. Information om hur du ansluter Linux-datorer finns i Ansluta Linux-datorer till Azure Monitor.

När du har installerat agenten på gatewayservern konfigurerar du den så att den rapporterar till de arbetsyte- eller arbetsyteagenter som kommunicerar med gatewayen. Om Log Analytics Windows-agenten inte är installerad på gatewayen skrivs händelse 300 till OMS Gateway-händelseloggen, vilket anger att agenten måste installeras. Om agenten är installerad men inte konfigurerad att rapportera till samma arbetsyta som de agenter som kommunicerar via den skrivs händelse 105 till samma logg, vilket anger att agenten på gatewayen måste konfigureras för att rapportera till samma arbetsyta som de agenter som kommunicerar med gatewayen.

När du har slutfört konfigurationen startar du om OMS Gateway-tjänsten för att tillämpa ändringarna. Annars avvisar gatewayen agenter som försöker kommunicera med Log Analytics och rapporterar händelse 105 i OMS Gateway-händelseloggen. Detta inträffar också när du lägger till eller tar bort en arbetsyta från agentkonfigurationen på gatewayservern.

Information om Automation Hybrid Runbook Worker finns i Automatisera resurser i ditt datacenter eller moln med hjälp av Hybrid Runbook Worker.

Konfigurera Operations Manager, där alla agenter använder samma proxyserver

Operations Manager-proxykonfigurationen tillämpas automatiskt på alla agenter som rapporterar till Operations Manager, även om inställningen är tom.

Om du vill använda OMS Gateway för att stödja Operations Manager måste du ha:

- Microsoft Monitoring Agent (version 8.0.10900.0 eller senare) installerat på OMS Gateway-servern och konfigurerat med samma Log Analytics-arbetsytor som hanteringsgruppen är konfigurerad att rapportera till.

- Internetanslutning. Alternativt måste OMS Gateway vara ansluten till en proxyserver som är ansluten till Internet.

Kommentar

Om du inte anger något värde för gatewayen skickas tomma värden till alla agenter.

Om operations manager-hanteringsgruppen registreras med en Log Analytics-arbetsyta för första gången ser du inte alternativet att ange proxykonfigurationen för hanteringsgruppen i driftkonsolen. Det här alternativet är endast tillgängligt om hanteringsgruppen har registrerats med tjänsten.

För att konfigurera integrering uppdaterar du systemproxykonfigurationen med hjälp av Netsh i systemet där du kör driftkonsolen och på alla hanteringsservrar i hanteringsgruppen. Följ de här stegen:

Öppna en upphöjd kommandotolk:

a. Välj Start och ange cmd.

b. Högerklicka på Kommandotolken och välj Kör som administratör.

Ange följande kommando:

netsh winhttp set proxy <proxy>:<port>

När du har slutfört integreringen med Log Analytics tar du bort ändringen genom att köra netsh winhttp reset proxy. I driftkonsolen använder du sedan alternativet Konfigurera proxyserver för att ange Log Analytics-gatewayservern.

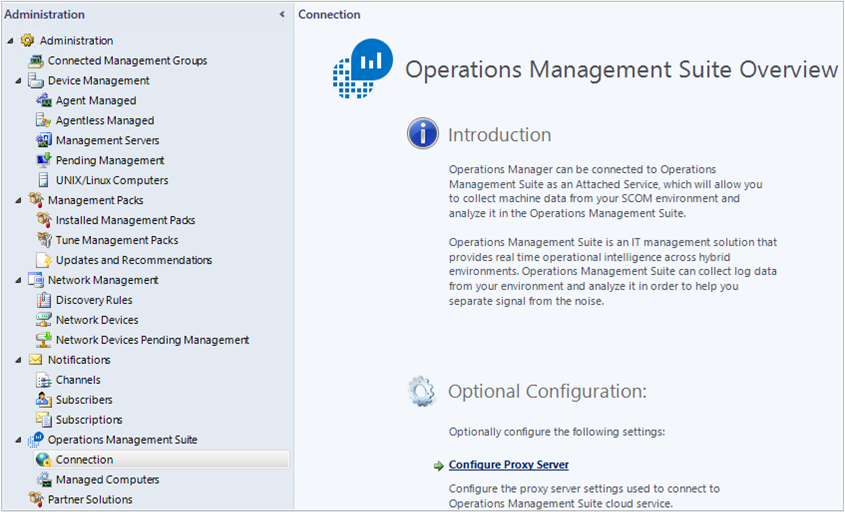

I Operations Manager-konsolen går du till Operations Management Suite och väljer Anslutning och sedan Konfigurera proxyserver.

Välj Använd en proxyserver för att komma åt Operations Management Suite och ange sedan IP-adressen för Log Analytics-gatewayservern eller den virtuella IP-adressen för lastbalanseraren. Var noga med att börja med prefixet

http://.Välj Slutför. Operations Manager-hanteringsgruppen är nu konfigurerad för att kommunicera via gatewayservern till Log Analytics-tjänsten.

Konfigurera Operations Manager, där specifika agenter använder en proxyserver

För stora eller komplexa miljöer kanske du bara vill att specifika servrar (eller grupper) ska använda Log Analytics-gatewayservern. För dessa servrar kan du inte uppdatera Operations Manager-agenten direkt eftersom det här värdet skrivs över av det globala värdet för hanteringsgruppen. Åsidosätt i stället regeln som används för att push-överföra dessa värden.

Kommentar

Använd den här konfigurationstekniken om du vill tillåta flera Log Analytics-gatewayservrar i din miljö. Du kan till exempel kräva att specifika Log Analytics-gatewayservrar anges regionalt.

Så här konfigurerar du specifika servrar eller grupper för att använda Log Analytics-gatewayservern:

Öppna Operations Manager-konsolen och välj arbetsytan Redigering .

På arbetsytan Redigering väljer du Regler.

I verktygsfältet Operations Manager väljer du knappen Omfång . Om den här knappen inte är tillgänglig kontrollerar du att du har valt ett objekt, inte en mapp, i fönstret Övervakning . Dialogrutan Omfångshanteringspaketobjekt visar en lista över vanliga målklasser, grupper eller objekt.

I fältet Sök efter anger du Hälsotjänst och väljer det i listan. Välj OK.

Sök efter advisor proxyinställningsregel.

I verktygsfältet Operations Manager väljer du Åsidosättningar och pekar sedan på Åsidosätt regeln\För ett specifikt objekt i klassen: Hälsotjänst och välj ett objekt i listan. Eller skapa en anpassad grupp som innehåller hälsotjänstobjektet för de servrar som du vill tillämpa den här åsidosättningen på. Tillämpa sedan åsidosättningen på din anpassade grupp.

I dialogrutan Åsidosätt egenskaper lägger du till en bockmarkering i kolumnen Åsidosätt bredvid parametern WebProxyAddress. I fältet Åsidosätt värde anger du URL:en för Log Analytics-gatewayservern. Var noga med att börja med prefixet

http://.Kommentar

Du behöver inte aktivera regeln. Den hanteras redan automatiskt med en åsidosättning i hanteringspaketet För säkerhetsreferens åsidosättning av Microsoft System Center Advisor som riktar sig mot Övervakningsservergruppen för Microsoft System Center Advisor.

Välj ett hanteringspaket i listan Välj målhanteringspaket eller skapa ett nytt oförseglat hanteringspaket genom att välja Nytt.

Välj OK när du är klar.

Konfigurera för Automation Hybrid Runbook Workers

Om du har Automation Hybrid Runbook Workers i din miljö följer du de här stegen för att konfigurera gatewayen för att stödja arbetarna.

Se avsnittet Konfigurera ditt nätverk i Automation-dokumentationen för att hitta URL:en för varje region.

Om datorn registreras som en Hybrid Runbook Worker automatiskt, till exempel om uppdateringshanteringslösningen är aktiverad för en eller flera virtuella datorer, följer du dessa steg:

- Lägg till URL:er för jobbkörningsdatatjänsten i listan Tillåten värd på Log Analytics-gatewayen. Till exempel:

Add-OMSGatewayAllowedHost we-jobruntimedata-prod-su1.azure-automation.net - Starta om Log Analytics-gatewaytjänsten med hjälp av följande PowerShell-cmdlet:

Restart-Service OMSGatewayService

Följ dessa steg om datorn är ansluten till Azure Automation med hjälp av cmdleten Hybrid Runbook Worker-registrering:

- Lägg till url:en för agenttjänstregistrering i listan Tillåten värd på Log Analytics-gatewayen. Till exempel:

Add-OMSGatewayAllowedHost ncus-agentservice-prod-1.azure-automation.net - Lägg till URL:er för jobbkörningsdatatjänsten i listan Tillåten värd på Log Analytics-gatewayen. Till exempel:

Add-OMSGatewayAllowedHost we-jobruntimedata-prod-su1.azure-automation.net - Starta om Log Analytics-gatewaytjänsten.

Restart-Service OMSGatewayService

Användbara PowerShell-cmdletar

Du kan använda cmdletar för att slutföra uppgifterna för att uppdatera Log Analytics-gatewayens konfigurationsinställningar. Innan du använder cmdletar måste du:

- Installera Log Analytics-gatewayen (Microsoft Windows Installer).

- Öppna ett PowerShell-konsolfönster.

- Importera modulen genom att skriva det här kommandot:

Import-Module OMSGateway - Om inget fel uppstod i föregående steg importerades modulen och cmdletarna kan användas. Ange

Get-Module OMSGateway - När du har använt cmdletarna för att göra ändringar startar du om OMS Gateway-tjänsten.

Ett fel i steg 3 innebär att modulen inte importerades. Felet kan inträffa när PowerShell inte kan hitta modulen. Du hittar modulen i installationssökvägen för OMS Gateway: C:\Program Files\Microsoft OMS Gateway\PowerShell\OmsGateway.

| Cmdlet | Parameters | Beskrivning | Exempel |

|---|---|---|---|

Get-OMSGatewayConfig |

Nyckel | Hämtar konfigurationen av tjänsten | Get-OMSGatewayConfig |

Set-OMSGatewayConfig |

Nyckel (krävs) Värde |

Ändrar konfigurationen av tjänsten | Set-OMSGatewayConfig -Name ListenPort -Value 8080 |

Get-OMSGatewayRelayProxy |

Hämtar adressen till relay-proxyn (överordnad) | Get-OMSGatewayRelayProxy |

|

Set-OMSGatewayRelayProxy |

Adress Username Lösenord (säker sträng) |

Anger adressen (och autentiseringsuppgifterna) för reläproxyn (överordnad) | 1. Ange en reläproxy och autentiseringsuppgifter:Set-OMSGatewayRelayProxy-Address http://www.myproxy.com:8080-Username user1 -Password 123 2. Ange en reläproxy som inte behöver autentisering: Set-OMSGatewayRelayProxy-Address http://www.myproxy.com:8080 3. Rensa inställningen för reläproxy: Set-OMSGatewayRelayProxy -Address "" |

Get-OMSGatewayAllowedHost |

Hämtar den för närvarande tillåtna värden (endast den lokalt konfigurerade tillåtna värden, inte automatiskt nedladdade tillåtna värdar) | Get-OMSGatewayAllowedHost |

|

Add-OMSGatewayAllowedHost |

Värd (krävs) | Lägger till värden i listan över tillåtna | Add-OMSGatewayAllowedHost -Host www.test.com |

Remove-OMSGatewayAllowedHost |

Värd (krävs) | Tar bort värden från listan över tillåtna | Remove-OMSGatewayAllowedHost-Host www.test.com |

Add-OMSGatewayAllowedClientCertificate |

Ämne (krävs) | Lägger till klientcertifikatets ämne i listan över tillåtna | Add-OMSGatewayAllowedClientCertificate -Subject mycert |

Remove-OMSGatewayAllowedClientCertificate |

Ämne (krävs) | Tar bort klientcertifikatsämnet från listan över tillåtna | Remove-OMSGatewayAllowed ClientCertificate -Subject mycert |

Get-OMSGatewayAllowedClientCertificate |

Hämtar de för närvarande tillåtna klientcertifikatsämnena (endast de lokalt konfigurerade tillåtna ämnena, inte automatiskt nedladdade tillåtna ämnen) | Get-OMSGatewayAllowedClientCertificate |

Felsökning

Om du vill samla in händelser som loggas av gatewayen bör du ha Log Analytics-agenten installerad.

Händelse-ID och beskrivningar för Log Analytics-gateway

I följande tabell visas händelse-ID:t och beskrivningarna för Log Analytics-gatewaylogghändelser.

| ID | Beskrivning |

|---|---|

| 400 | Programfel som inte har något specifikt ID. |

| 401 | Fel konfiguration. Till exempel listenPort = "text" i stället för ett heltal. |

| 402 | Undantag vid parsning av TLS-handskakningsmeddelanden. |

| 403 | Nätverksfel. Det går till exempel inte att ansluta till målservern. |

| 100 | Allmän information. |

| 101 | Tjänsten har startats. |

| 102 | Tjänsten har stoppats. |

| 103 | Ett HTTP CONNECT-kommando togs emot från klienten. |

| 104 | Inte ett HTTP CONNECT-kommando. |

| 105 | Målservern finns inte i listan över tillåtna eller så är målporten inte säker (443). Kontrollera att MMA-agenten på OMS Gateway-servern och de agenter som kommunicerar med OMS Gateway är anslutna till samma Log Analytics-arbetsyta. |

| 105 | ERROR TcpConnection – Ogiltigt klientcertifikat: CN=Gateway. Kontrollera att du använder OMS Gateway version 1.0.395.0 eller senare. Se också till att MMA-agenten på OMS Gateway-servern och agenterna som kommunicerar med OMS Gateway är anslutna till samma Log Analytics-arbetsyta. |

| 106 | TLS/SSL-protokollversion som inte stöds. Log Analytics-gatewayen stöder endast TLS 1.0, TLS 1.1 och 1.2. Det stöder inte SSL. |

| 107 | TLS-sessionen har verifierats. |

Prestandaräknare att samla in

I följande tabell visas de prestandaräknare som är tillgängliga för Log Analytics-gatewayen. Använd Prestandaövervakaren för att lägga till räknarna.

| Namn | Beskrivning |

|---|---|

| Log Analytics Gateway/Aktiv klientanslutning | Antal anslutningar för aktivt klientnätverk (TCP) |

| Log Analytics Gateway/Antal fel | Antal fel |

| Log Analytics Gateway/ansluten klient | Antal anslutna klienter |

| Log Analytics Gateway/antal avvisanden | Antal avslag på grund av ett TLS-valideringsfel |

Hjälp

När du är inloggad på Azure Portal kan du få hjälp med Log Analytics-gatewayen eller någon annan Azure-tjänst eller funktion. Om du vill få hjälp väljer du frågemarkeringsikonen i det övre högra hörnet i portalen och väljer Ny supportbegäran. Fyll sedan i det nya formuläret för supportbegäran.

Nästa steg

Lägg till datakällor för att samla in data från anslutna källor och lagra data på Din Log Analytics-arbetsyta.