Villkorlig åtkomst

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Den här artikeln beskriver hur du konfigurerar en princip för villkorlig åtkomst för Azure SQL Database, Azure SQL Managed Instance och Azure Synapse Analytics i en klientorganisation.

Med Villkorsstyrd åtkomst i Microsoft Entra kan organisationer skapa principbeslut på klientorganisationsnivå för åtkomst till resurser. Den här artikeln använder till exempel en princip för villkorlig åtkomst för att kräva multifaktorautentisering för användaråtkomst till azure SQL- eller Azure Synapse Analytics-resurser i en klientorganisation.

Förutsättningar

- Fullständig villkorlig åtkomst kräver minst en P1 Microsoft Entra-ID-klientorganisation i samma prenumeration som din databas eller instans. Endast begränsad multifaktorautentisering är tillgänglig med en kostnadsfri Microsoft Entra ID-klientorganisation – villkorlig åtkomst stöds inte.

- Du måste konfigurera Azure SQL Database, Azure SQL Managed Instance eller en dedikerad SQL-pool i Azure Synapse för att stödja Microsoft Entra-autentisering. Specifika steg finns i Konfigurera och hantera Microsoft Entra-autentisering.

Kommentar

Principer för villkorlig åtkomst gäller endast för användare och inte programmatiska anslutningar, till exempel tjänstens huvudnamn och hanterade identiteter.

Konfigurera villkorlig åtkomst

Du kan konfigurera en princip för villkorlig åtkomst med hjälp av Azure-portalen.

Kommentar

När du konfigurerar villkorlig åtkomst för Azure SQL Managed Instance eller Azure Synapse Analytics är molnappens målresurs Azure SQL Database, som är Microsoft-programmet som skapas automatiskt i alla Microsoft Entra-klientorganisationer med Azure SQL- eller Azure Synapse Analytics-resurser.

Följ dessa steg för att konfigurera principen för villkorlig åtkomst:

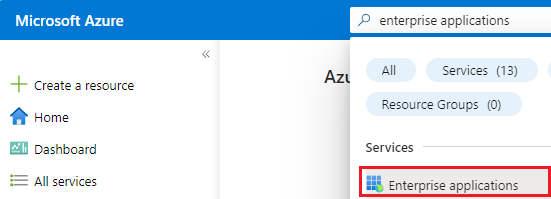

Logga in på Azure-portalen, sök

Enterprise Applicationsefter och välj Företagsprogram:

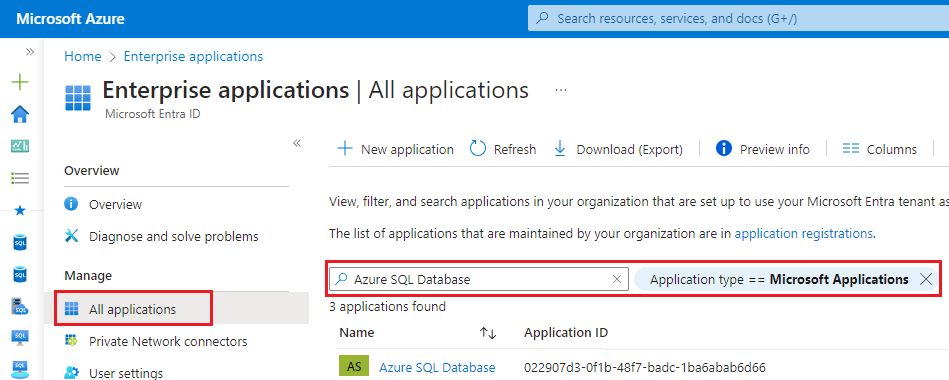

Välj Alla program under Hantera på sidan Företagsprogram , uppdatera det befintliga filtret till

Application type == Microsoft Applicationsoch sök sedan efter Azure SQL Database – även om du konfigurerar en princip för Azure SQL Managed Instance eller Azure Synapse Analytics:

Det första partprogrammet Azure SQL Database registreras i en klientorganisation när den första Azure SQL- eller Azure Synapse Analytics-instansen skapas. Om du inte ser Azure SQL Database kontrollerar du att en av dessa resurser har distribuerats i din klientorganisation.

Välj Azure SQL Database-programmet för att gå till översiktssidan för ditt Azure SQL Database Enterprise-program.

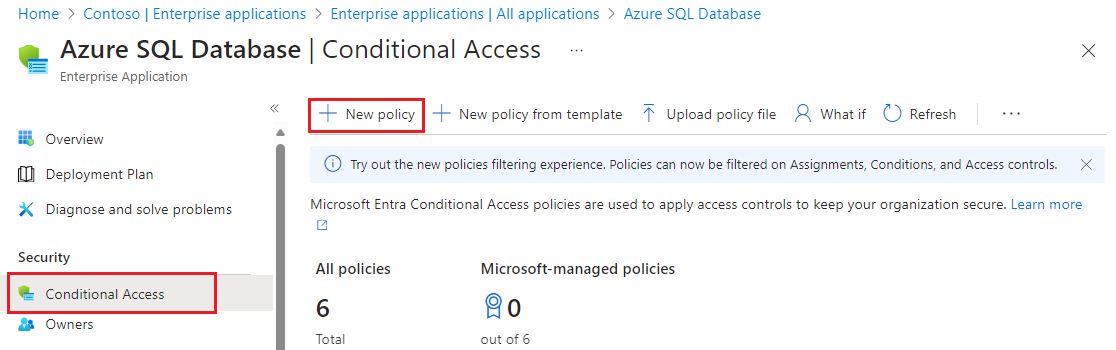

Välj Villkorlig åtkomst under Säkerhet för att öppna sidan Villkorsstyrd åtkomst . Välj + Ny princip för att öppna sidan Ny princip för villkorsstyrd åtkomst:

På sidan Ny princip för villkorsstyrd åtkomst väljer du 1 app som ingår under Målresurser för att verifiera att Azure SQL Database är det inkluderade programmet.

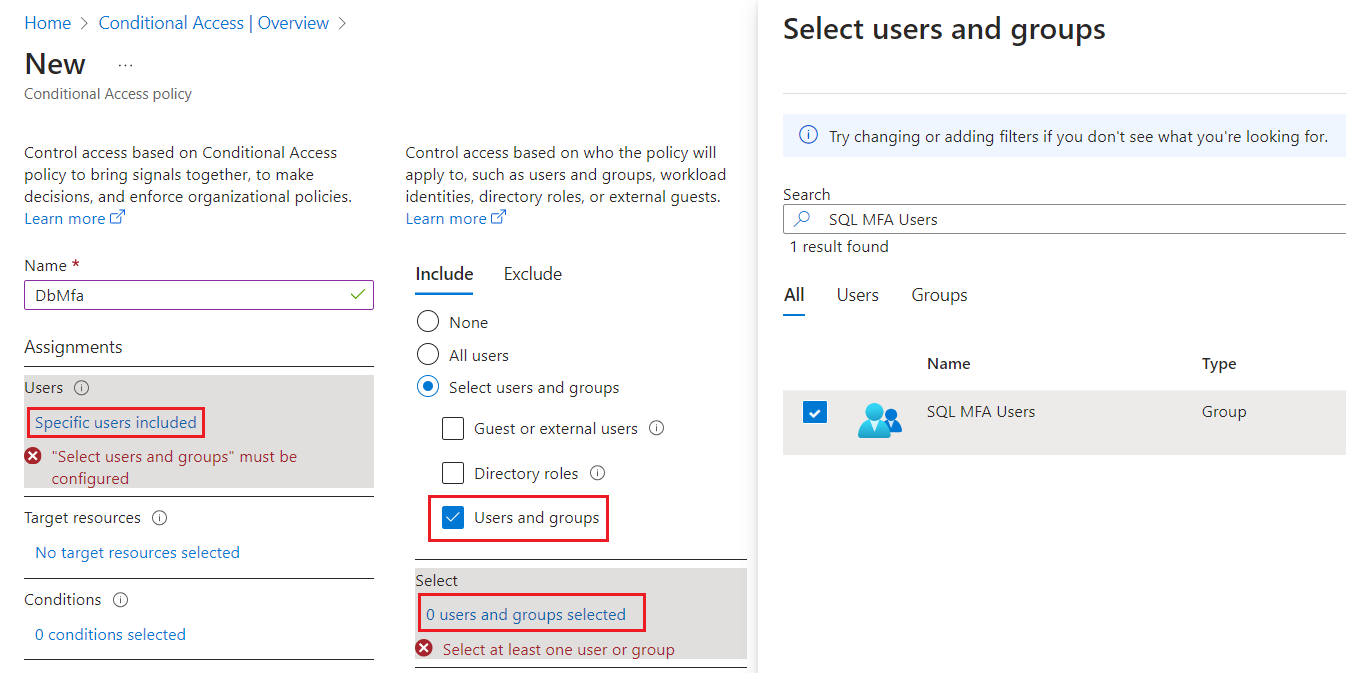

Under Tilldelningar väljer du Specifika användare som ingår och markerar sedan Välj användare och grupper under Inkludera. Välj 0 användare och grupper som valts för att öppna sidan Välj användare och grupper och sök efter den användare eller grupp som du vill lägga till. Markera kryssrutan bredvid den grupp eller användare som du vill välja och använd sedan Välj för att tillämpa inställningarna och stäng fönstret.

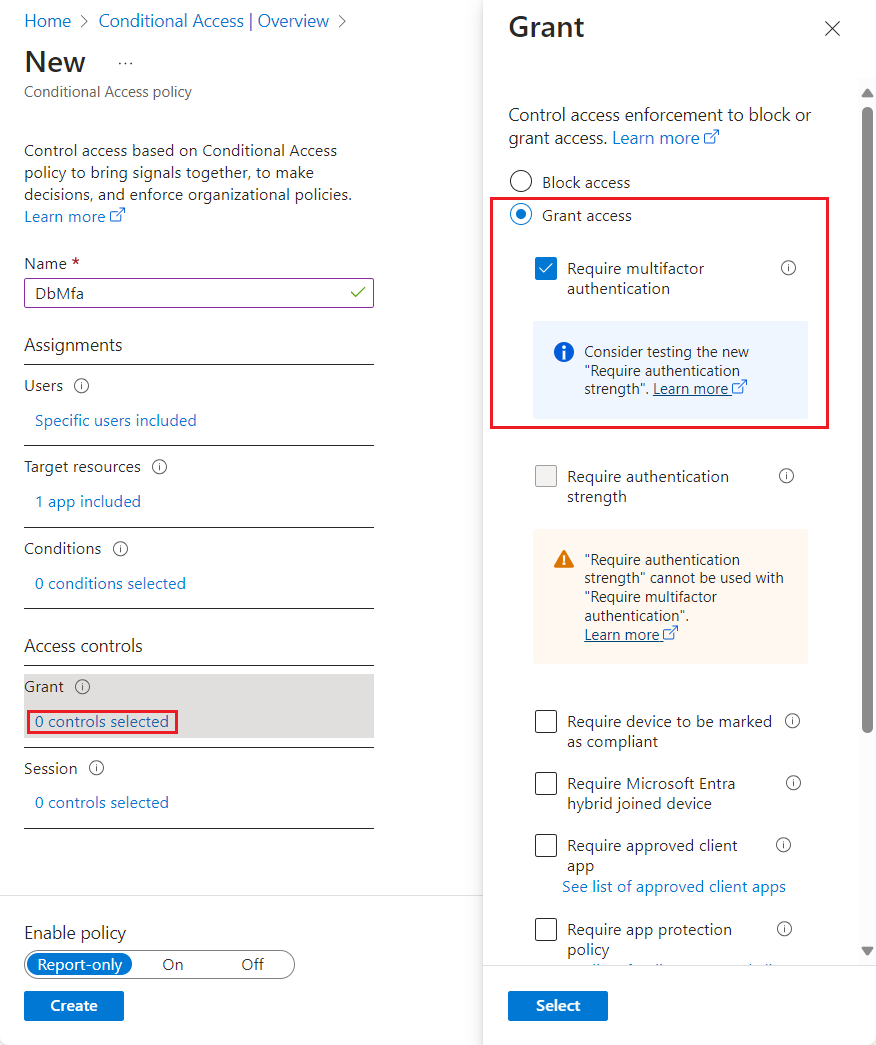

Under Åtkomstkontroller väljer du 0 kontroller som valts för att öppna sidan Bevilja . Kontrollera Bevilja åtkomst och välj sedan den princip som du vill tillämpa, till exempel Kräv multifaktorautentisering. Använd Välj för att tillämpa dina åtkomstinställningar.

Välj Skapa för att spara och tillämpa principen på resursen.

När du är klar kan du visa din nya princip för villkorlig åtkomst på sidan Villkorsstyrd åtkomst för ditt Azure SQL Database Enterprise-program.

Relaterat innehåll

En självstudiekurs finns i Skydda Azure SQL Database.