Dataidentifiering och -klassificering

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Dataidentifiering och -klassificering är inbyggt i Azure SQL Database, Azure SQL Managed Instance och Azure Synapse Analytics. Den här funktionen ger grundläggande funktioner för identifiering, klassificering, etikettering och rapportering av känsliga data i dina databaser.

Dina känsligaste data kan vara affärsinformation, ekonomi, sjukvård eller personlig information. Tjänsten kan fungera som infrastruktur inom följande områden:

- Hjälper till att uppfylla standarder för datasekretess och krav för regelefterlevnad.

- Olika säkerhetsscenarier, till exempel övervakning (granskning) åtkomst till känsliga data.

- Kontrollera åtkomsten till och förstärka säkerheten för databaser som innehåller mycket känsliga data.

Kommentar

Information om SQL Server lokalt finns i SQL Data Discovery &Classification .

Vad är dataidentifiering och -klassificering?

Dataidentifiering och -klassificering stöder för närvarande följande funktioner:

Identifiering och rekommendationer: Klassificeringsmotorn söker igenom databasen och identifierar kolumner som innehåller potentiellt känsliga data. Det ger dig sedan ett enkelt sätt att granska och tillämpa rekommenderad klassificering via Azure-portalen.

Etikettering: Du kan tillämpa känslighetsklassificeringsetiketter beständigt på kolumner med hjälp av nya metadataattribut som har lagts till i SQL Server-databasmotorn. Dessa metadata kan sedan användas för känslighetsbaserade granskningsscenarier.

Känslighet för frågeresultatuppsättning: Känsligheten för en frågeresultatuppsättning beräknas i realtid i granskningssyfte.

Synlighet: Du kan visa databasklassificeringstillståndet i en detaljerad instrumentpanel i Azure-portalen. Du kan också ladda ned en rapport i Excel-format som ska användas för efterlevnads- och granskningsändamål och andra behov.

Identifiera, klassificera och märka känsliga kolumner

I det här avsnittet beskrivs stegen för:

- Identifiera, klassificera och märka kolumner som innehåller känsliga data i databasen.

- Visa databasens aktuella klassificeringstillstånd och exportera rapporter.

Klassificeringen innehåller två metadataattribut:

- Etiketter: De viktigaste klassificeringsattributen som används för att definiera känslighetsnivån för de data som lagras i kolumnen.

- Informationstyper: Attribut som ger mer detaljerad information om vilken typ av data som lagras i kolumnen.

InformationSskyddsprincip

Azure SQL erbjuder både SQL Information Protection-principen och Microsoft Information Protection-principen i dataklassificering, och du kan välja någon av dessa två principer baserat på dina behov.

SQL Information Protection-princip

Data discovery &classification levereras med en inbyggd uppsättning känslighetsetiketter och informationstyper med identifieringslogik som är inbyggd i den logiska SQL-servern. Du kan fortsätta att använda skyddsetiketterna som är tillgängliga i standardprincipfilen, eller så kan du anpassa den här taxonomi. Du kan definiera en uppsättning och rangordning av klassificeringskonstruktioner specifikt för din miljö.

Definiera och anpassa klassificeringstaxonomi

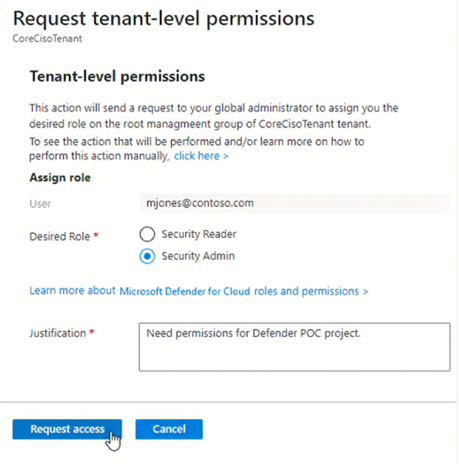

Du definierar och anpassar klassificeringstaxonomi på en central plats för hela Azure-organisationen. Den platsen finns i Microsoft Defender för molnet som en del av din säkerhetsprincip. Endast någon med administrativa rättigheter i organisationens rothanteringsgrupp kan utföra den här uppgiften.

Som en del av principhanteringen kan du definiera anpassade etiketter, rangordna dem och associera dem med en vald uppsättning informationstyper. Du kan också lägga till egna anpassade informationstyper och konfigurera dem med strängmönster. Mönstren läggs till i identifieringslogik för att identifiera den här typen av data i dina databaser.

Mer information finns i Anpassa SQL-informationsskyddsprincipen i Microsoft Defender för molnet (förhandsversion).

När den organisationsomfattande principen har definierats kan du fortsätta att klassificera enskilda databaser med hjälp av din anpassade princip.

Klassificera databasen i principläge för SQL Information Protection

Kommentar

I exemplet nedan används Azure SQL Database, men du bör välja den produkt som du vill konfigurera dataidentifiering och klassificering.

Gå till Azure-portalen.

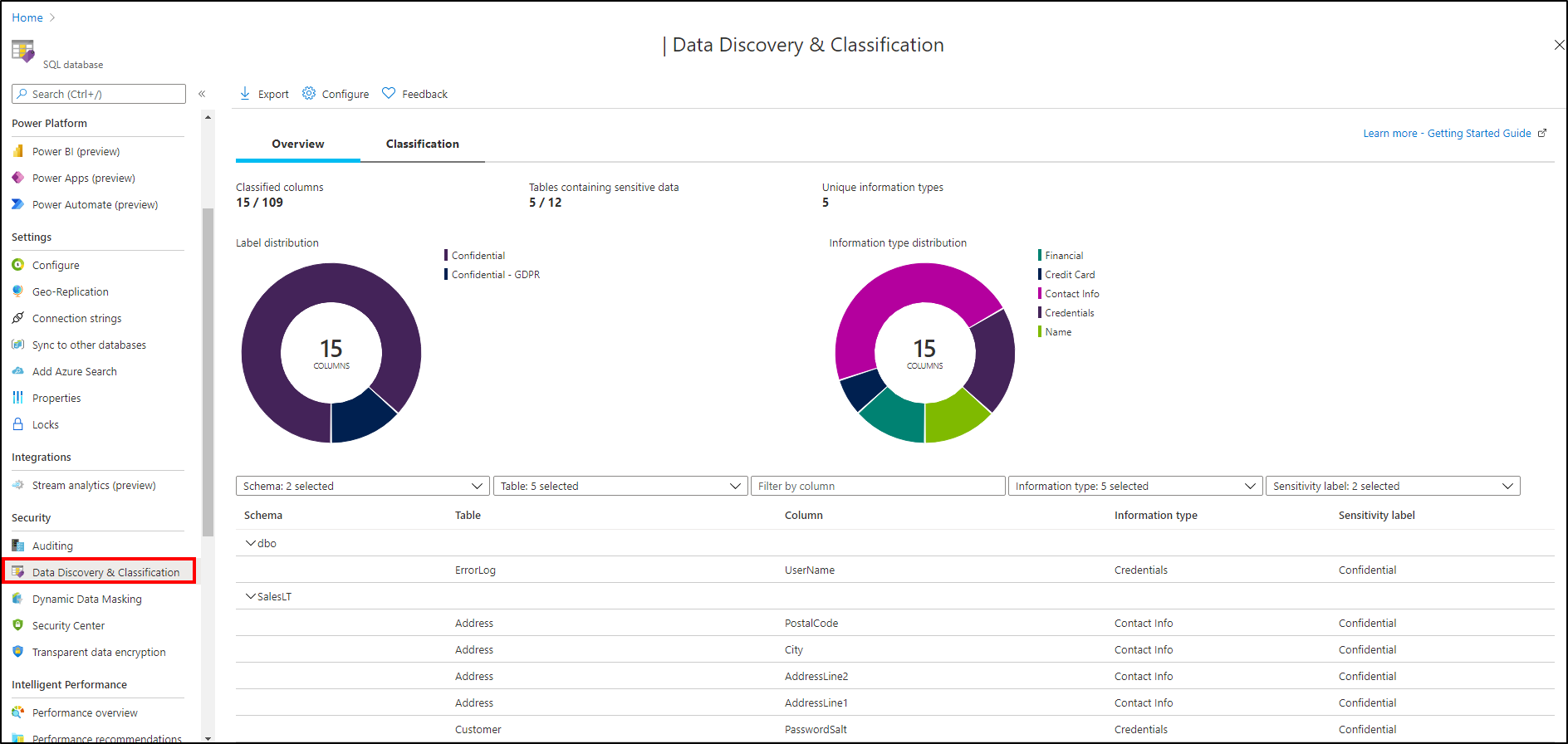

Gå till Dataidentifiering och klassificering under rubriken Säkerhet i fönstret Azure SQL Database. Fliken Översikt innehåller en sammanfattning av databasens aktuella klassificeringstillstånd. Sammanfattningen innehåller en detaljerad lista över alla klassificerade kolumner, som du också kan filtrera för att endast visa specifika schemadelar, informationstyper och etiketter. Om du inte har klassificerat några kolumner ännu går du vidare till steg 4.

Om du vill ladda ned en rapport i Excel-format väljer du Exportera på den översta menyn i fönstret.

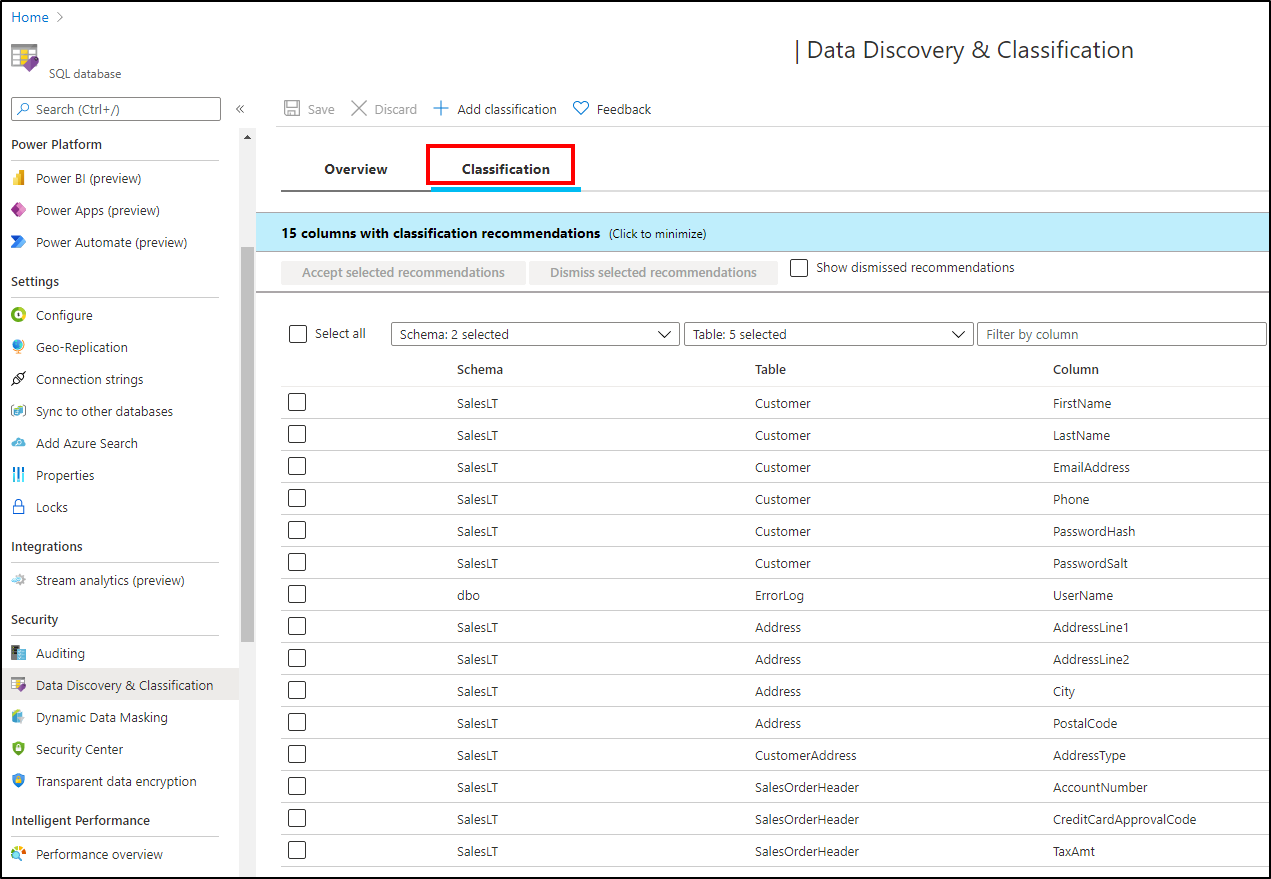

Börja klassificera dina data genom att välja fliken Klassificering på sidan Dataidentifiering och klassificering .

Klassificeringsmotorn söker igenom databasen efter kolumner som innehåller potentiellt känsliga data och innehåller en lista över rekommenderade kolumnklassificeringar.

Visa och tillämpa klassificeringsrekommendationer:

Om du vill visa listan över rekommenderade kolumnklassificeringar väljer du panelen rekommendationer längst ned i fönstret.

Om du vill acceptera en rekommendation för en specifik kolumn markerar du kryssrutan i den vänstra kolumnen på den relevanta raden. Markera alla rekommendationer som godkända genom att markera kryssrutan längst till vänster i tabellrubriken för rekommendationerna.

Om du vill tillämpa de valda rekommendationerna väljer du Acceptera valda rekommendationer.

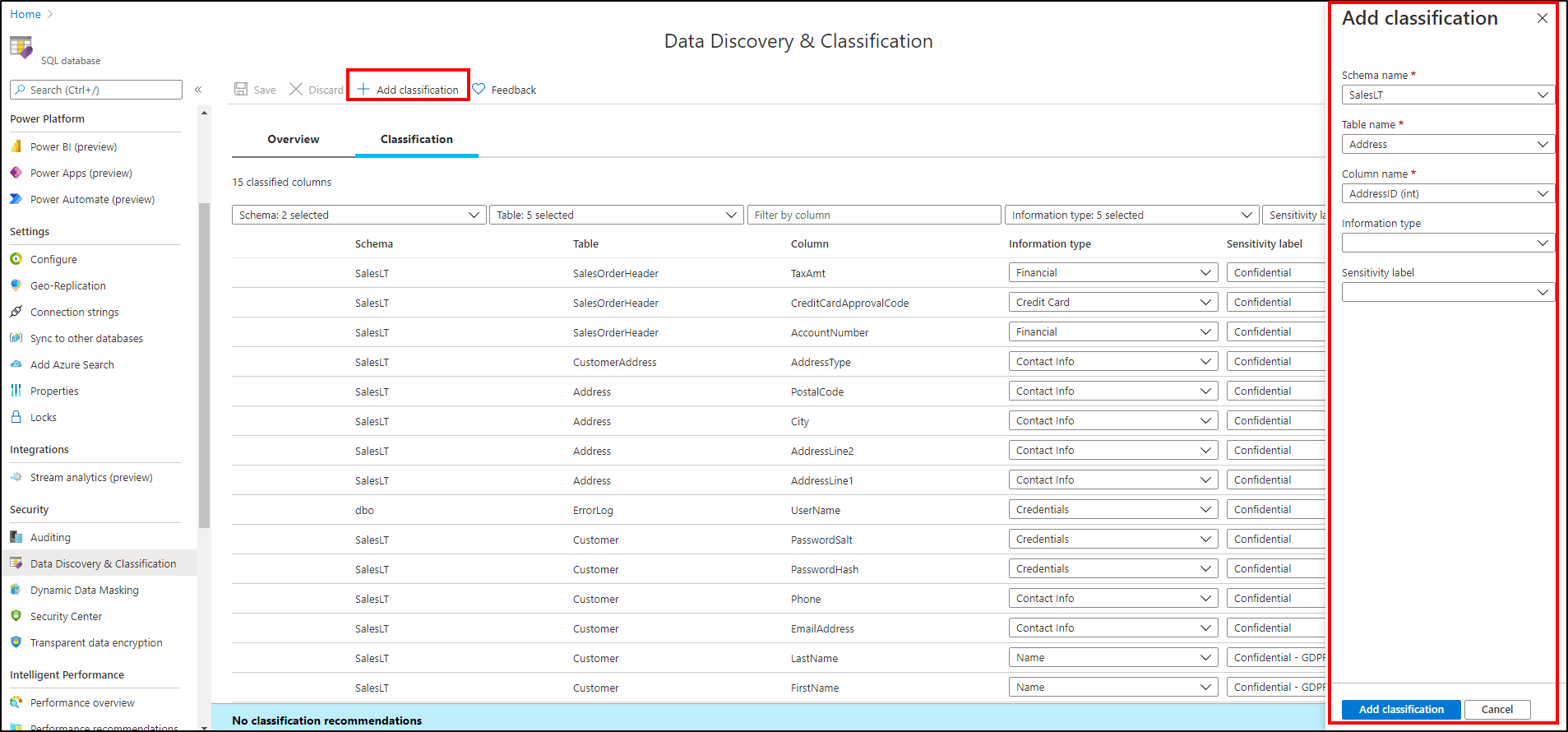

Du kan också klassificera kolumner manuellt, som ett alternativ eller utöver den rekommendationsbaserade klassificeringen:

Välj Lägg till klassificering på den översta menyn i fönstret.

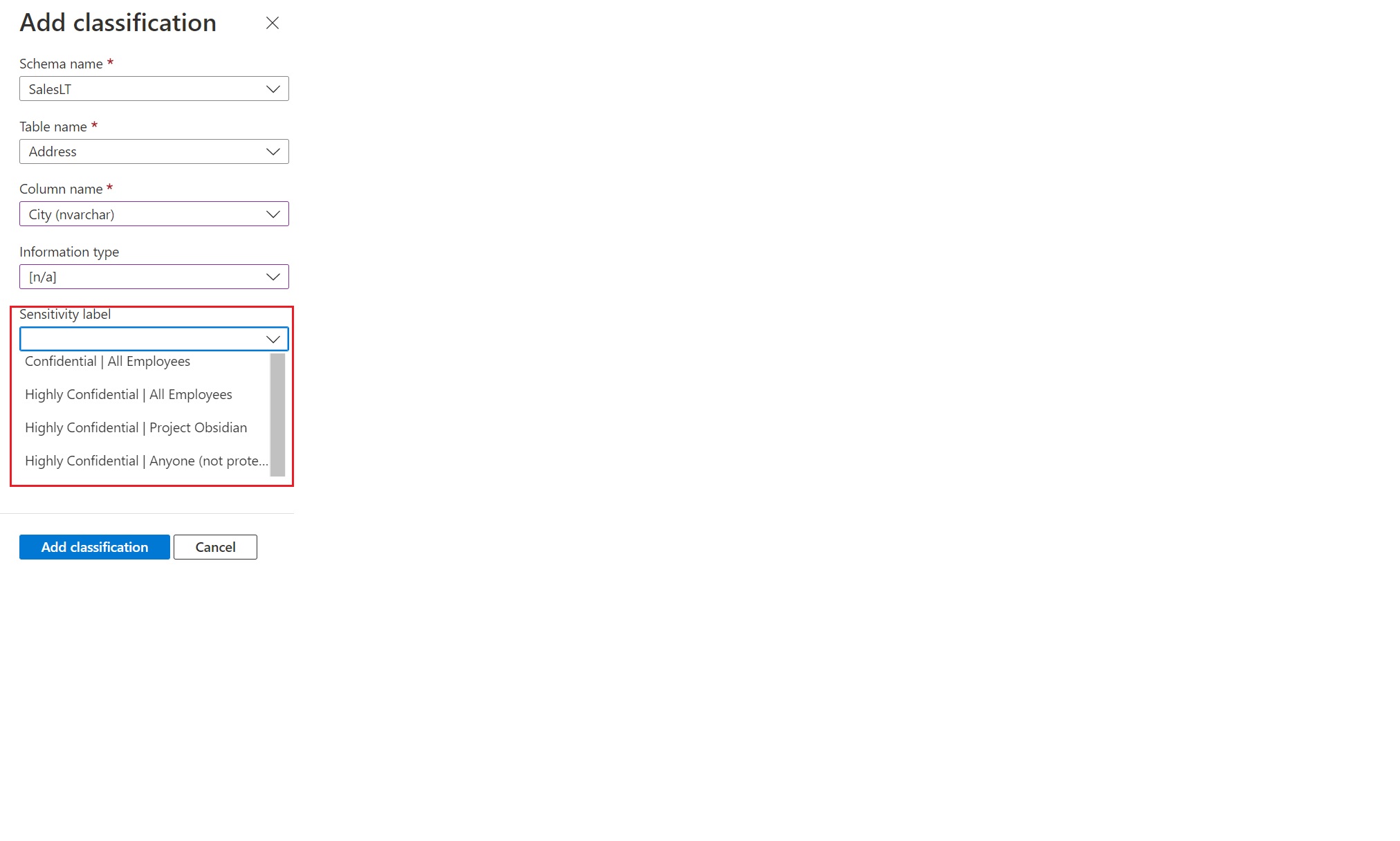

I kontextfönstret som öppnas väljer du det schema, den tabell och kolumn som du vill klassificera samt informationstypen och känslighetsetiketten.

Välj Lägg till klassificering längst ned i kontextfönstret.

Om du vill slutföra din klassificering och beständigt märka (tagga) databaskolumnerna med de nya klassificeringsmetadata väljer du Spara på sidan Klassificering .

Microsoft Information Protection-princip

Microsoft Information Protection-etiketter (MIP) är ett enkelt och enhetligt sätt för användare att klassificera känsliga data på ett enhetligt sätt i olika Microsoft-program. MIP-känslighetsetiketter skapas och hanteras i Microsoft 365 Efterlevnadscenter. Information om hur du skapar och publicerar känsliga MIP-etiketter i Microsoft 365 Efterlevnadscenter finns i artikeln Skapa och publicera känslighetsetiketter.

Förutsättningar för att växla till MIP-princip

- Den aktuella användaren har behörigheter för säkerhetsadministratörer för klientorganisationen för att tillämpa principen på klientorganisationsrothanteringsgruppsnivå. Mer information finns i Bevilja klientomfattande behörigheter till dig själv.

- Din klientorganisation har en aktiv Microsoft 365-prenumeration och du har etiketter publicerade för den aktuella användaren. Mer information finns i Skapa och konfigurera känslighetsetiketter och dessas policyer.

Klassificera databasen i principläge för Microsoft Information Protection

Gå till Azure-portalen.

Navigera till databasen i Azure SQL Database

Gå till Dataidentifiering och klassificering under rubriken Säkerhet i databasfönstret.

Välj Microsoft Information Protection-princip genom att välja fliken Översikt och sedan Konfigurera.

Välj Microsoft Information Protection-princip i alternativen för informationsskyddsprinciper och välj Spara.

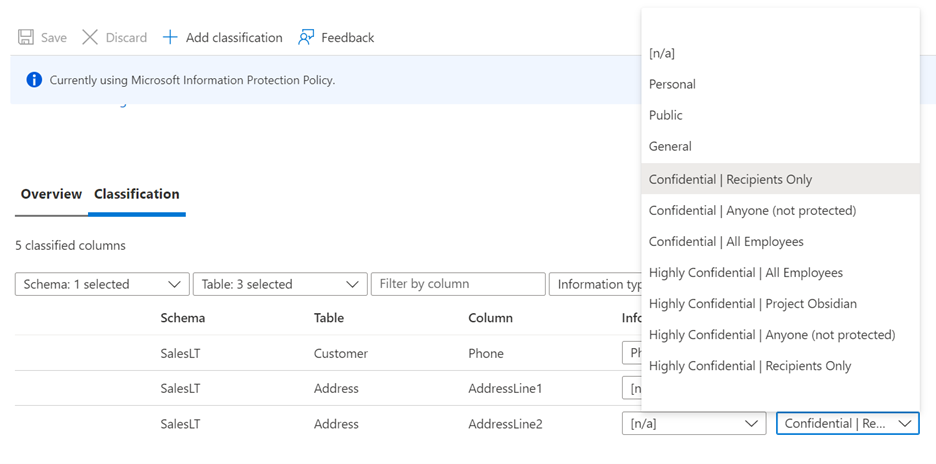

Om du går till fliken Klassificering eller väljer Lägg till klassificering visas nu M365-känslighetsetiketter i listrutan Känslighetsetikett .

Informationstypen är

[n/a]när du är i MIP-principläge och automatiska dataidentifierings- och rekommendationer förblir inaktiverade.En varningsikon kan visas mot en redan klassificerad kolumn om kolumnen klassificerades med en annan informationsskyddsprincip än den aktuella aktiva principen. Om kolumnen till exempel klassificerades med en etikett med SQL Information Protection-principen tidigare och nu är i Microsoft Information Protection-principläge. Du ser en varningsikon mot den specifika kolumnen. Den här varningsikonen anger inte några problem, men används endast i informationssyfte.

Granska åtkomst till känsliga data

En viktig aspekt av klassificeringen är möjligheten att övervaka åtkomsten till känsliga data. Azure SQL-granskning har förbättrats för att inkludera ett nytt fält i granskningsloggen med namnet data_sensitivity_information. Det här fältet loggar känslighetsklassificeringar (etiketter) för de data som returnerades av en fråga. Här är ett exempel:

Det här är de aktiviteter som faktiskt kan granskas med känslighetsinformation:

- ALTER TABLE ... SLÄPP KOLUMN

- BULK INSERT

- SELECT

- DELETE

- INSERT

- SAMMANFOGA

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- SÄKERHETSKOPIERING

- DBCC CloneDatabase

- VÄLJ I

- INFOGA I EXEC

- TRUNCATE TABLE

- DBCC-SHOW_STATISTICS

- sys.dm_db_stats_histogram

Använd sys.fn_get_audit_file för att returnera information från en granskningsfil som lagras på ett Azure Storage-konto.

Behörigheter

Dessa inbyggda roller kan läsa dataklassificeringen för en databas:

- Ägare

- Läsare

- Deltagare

- SQL-säkerhetshanteraren

- Administratör för användaråtkomst

Det här är de åtgärder som krävs för att läsa dataklassificeringen för en databas:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Dessa inbyggda roller kan ändra dataklassificeringen för en databas:

- Ägare

- Deltagare

- SQL-säkerhetshanteraren

Det här är den nödvändiga åtgärden för att ändra dataklassificeringen för en databas:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Läs mer om rollbaserade behörigheter i Azure RBAC.

Kommentar

De inbyggda Azure SQL-rollerna i det här avsnittet gäller för en dedikerad SQL-pool (tidigare SQL DW) men är inte tillgängliga för dedikerade SQL-pooler och andra SQL-resurser i Azure Synapse-arbetsytor. För SQL-resurser i Azure Synapse-arbetsytor använder du tillgängliga åtgärder för dataklassificering för att skapa anpassade Azure-roller efter behov för märkning. Mer information om provideråtgärder finns i Microsoft.Synapse/workspaces/sqlPools Microsoft.Synapse.

Hantera klassificeringar

Du kan använda T-SQL, ett REST-API eller PowerShell för att hantera klassificeringar.

Använda T-SQL

Du kan använda T-SQL för att lägga till eller ta bort kolumnklassificeringar och hämta alla klassificeringar för hela databasen.

Kommentar

När du använder T-SQL för att hantera etiketter finns det ingen verifiering av att etiketter som du lägger till i en kolumn finns i organisationens informationsskyddsprincip (den uppsättning etiketter som visas i portalrekommendationerna). Så det är upp till dig att verifiera detta.

Information om hur du använder T-SQL för klassificeringar finns i följande referenser:

- Så här lägger du till eller uppdaterar klassificeringen av en eller flera kolumner: LÄGG TILL KÄNSLIGHETSKLASSIFICERING

- Ta bort klassificeringen från en eller flera kolumner: SLÄPP KÄNSLIGHETSKLASSIFICERING

- Så här visar du alla klassificeringar i databasen: sys.sensitivity_classifications

Använda PowerShell-cmdletar

Hantera klassificeringar och rekommendationer för Azure SQL Database och Azure SQL Managed Instance med hjälp av PowerShell.

PowerShell-cmdletar för Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

PowerShell-cmdletar för Azure SQL Managed Instance

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Använda REST API

Du kan använda REST-API:et för att programmatiskt hantera klassificeringar och rekommendationer. Det publicerade REST-API:et stöder följande åtgärder:

- Skapa eller uppdatera: Skapar eller uppdaterar känslighetsetiketten för den angivna kolumnen.

- Ta bort: Tar bort känslighetsetiketten för den angivna kolumnen.

- Inaktivera rekommendation: Inaktiverar känslighetsrekommendationer för den angivna kolumnen.

- Aktivera rekommendation: Aktiverar känslighetsrekommendationer för den angivna kolumnen. (Rekommendationer är aktiverade som standard för alla kolumner.)

- Hämta: Hämtar känslighetsetiketten för den angivna kolumnen.

- Lista aktuell efter databas: Hämtar aktuella känslighetsetiketter för den angivna databasen.

- Lista som rekommenderas av databasen: Hämtar de rekommenderade känslighetsetiketterna för den angivna databasen.

Hämta metadata för klassificeringar med SQL-drivrutiner

Du kan använda följande SQL-drivrutiner för att hämta klassificeringsmetadata:

- Microsoft.Data.SqlClient

- ODBC-drivrutin

- OLE DB-drivrutin

- JDBC-drivrutin

- Microsoft-drivrutiner för PHP för SQL Server

Vanliga frågor och svar – Avancerade klassificeringsfunktioner

Fråga: Kommer Microsoft Purview att ersätta SQL Data Discovery & Classification eller kommer SQL Data Discovery &Classification snart att dras tillbaka? Svar: Vi fortsätter att stödja SQL Data Discovery &Classification och uppmuntrar dig att använda Microsoft Purview som har bättre funktioner för att driva avancerade klassificeringsfunktioner och datastyrning. Om vi bestämmer oss för att dra tillbaka en tjänst, funktion, API eller SKU får du meddelande i förväg inklusive en migrerings- eller övergångssökväg. Läs mer om Microsofts livscykelprinciper här.

Nästa steg

- Överväg att konfigurera Azure SQL-granskning för övervakning och granskning av åtkomst till dina klassificerade känsliga data.

- En presentation som innehåller dataidentifiering och klassificering finns i Identifiera, klassificera, märka och skydda SQL-data | Exponerade data.

- Information om hur du klassificerar dina Azure SQL-databaser och Azure Synapse Analytics med Microsoft Purview-etiketter med hjälp av T-SQL-kommandon finns i Klassificera dina Azure SQL-data med hjälp av Microsoft Purview-etiketter.