Konfigurera kundhanterad nyckelkryptering i vila i Azure VMware Solution

Den här artikeln visar hur du krypterar VMware vSAN-nyckelkrypteringsnycklar (KEK:er) med kundhanterade nycklar (CMK:er) som hanteras av en kundägd Azure Key Vault-instans.

När CMK-kryptering är aktiverat i ditt privata Azure VMware Solution-moln använder Azure VMware Solution CMK:en från nyckelvalvet för att kryptera vSAN KEK:erna. Varje ESXi-värd som deltar i vSAN-klustret använder slumpmässigt genererade diskkrypteringsnycklar (DEK: er) som ESXi använder för att kryptera diskdata i vila. vSAN krypterar alla DEK:er med en KEK som tillhandahålls av Nyckelhanteringssystemet för Azure VMware Solution. Det privata Azure VMware Solution-molnet och nyckelvalvet behöver inte finnas i samma prenumeration.

När du hanterar dina egna krypteringsnycklar kan du:

- Kontrollera Azure-åtkomst till vSAN-nycklar.

- Hantera livscykeln för CMK:er centralt.

- Återkalla Azure-åtkomst till KEK.

Funktionen CMK:er stöder följande nyckeltyper och deras nyckelstorlekar:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

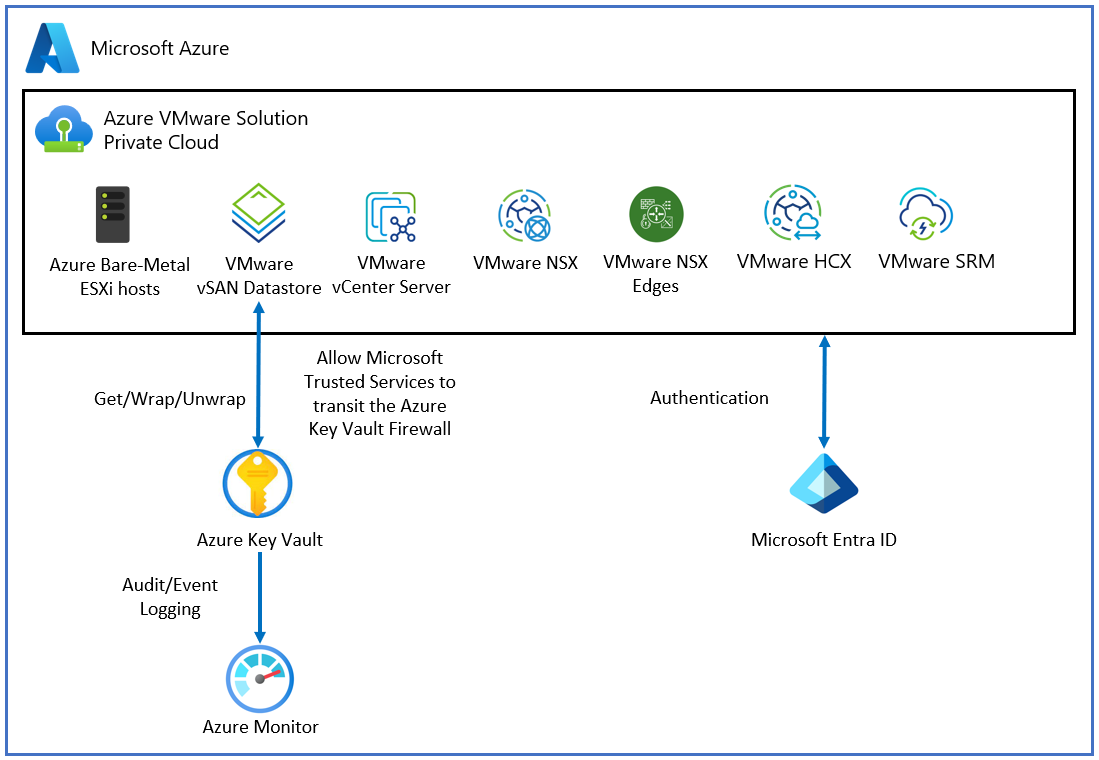

Topologi

Följande diagram visar hur Azure VMware Solution använder Microsoft Entra-ID och ett nyckelvalv för att leverera CMK:t.

Förutsättningar

Innan du börjar aktivera CMK-funktioner måste du se till att följande krav uppfylls:

Du behöver ett nyckelvalv för att använda CMK-funktioner. Om du inte har något nyckelvalv kan du skapa ett med hjälp av Snabbstart: Skapa ett nyckelvalv med Hjälp av Azure-portalen.

Om du har aktiverat begränsad åtkomst till Key Vault måste du tillåta att Microsoft Trusted Services kringgår Key Vault-brandväggen. Gå till Konfigurera nätverksinställningar för Azure Key Vault om du vill veta mer.

Kommentar

När brandväggsregler är i kraft kan användarna bara utföra key vault-dataplansåtgärder när deras begäranden kommer från tillåtna virtuella datorer eller IPv4-adressintervall. Den här begränsningen gäller även för åtkomst till Key Vault från Azure-portalen. Det påverkar även Key Vault Picker by Azure VMware Solution. Användare kanske kan se en lista över nyckelvalv, men inte listnycklar, om brandväggsregler förhindrar klientdatorn eller om användaren inte har listbehörighet i Key Vault.

Aktivera systemtilldelad identitet i ditt privata Azure VMware Solution-moln om du inte aktiverade den under programvarudefinierad datacenteretablering (SDDC).

Så här aktiverar du systemtilldelad identitet:

Logga in på Azure-portalen.

Gå till Azure VMware Solution och leta reda på ditt privata moln.

Öppna Hantera i den vänstra rutan och välj Identitet.

I Systemtilldelade väljer du Aktivera>Spara. Systemtilldelad identitet ska nu vara aktiverad.

När systemtilldelad identitet har aktiverats visas fliken för objekt-ID. Anteckna objekt-ID:t för senare användning.

Konfigurera åtkomstprincipen för nyckelvalvet för att bevilja behörigheter till den hanterade identiteten. Du använder den för att auktorisera åtkomst till nyckelvalvet.

- Logga in på Azure-portalen.

- Gå till Nyckelvalv och leta reda på det nyckelvalv som du vill använda.

- I det vänstra fönstret går du till Inställningar och väljer Åtkomstprinciper.

- I Åtkomstprinciper väljer du Lägg till åtkomstprincip och sedan:

- I listrutan Nyckelbehörigheter väljer du Välj, Hämta, Radbryt nyckel och Packa upp nyckel.

- Under Välj huvudnamn väljer du Ingen markerad. Ett nytt huvudnamnfönster med en sökruta öppnas.

- I sökrutan klistrar du in objekt-ID :t från föregående steg. Eller sök efter det privata molnnamn som du vill använda. Välj Välj när du är klar.

- Välj LÄGG till.

- Kontrollera att den nya principen visas under den aktuella principens programavsnitt.

- Välj Spara för att checka in ändringar.

Livscykel för kundhanterad nyckelversion

Du kan ändra CMK:n genom att skapa en ny version av nyckeln. Skapandet av en ny version avbryter inte arbetsflödet för den virtuella datorn (VM).

I Azure VMware Solution beror cmk-nyckelversionsrotation på den inställning för nyckelval som du valde under CMK-installationen.

Inställning för nyckelval 1

En kund aktiverar CMK-kryptering utan att ange en specifik nyckelversion för CMK. Azure VMware Solution väljer den senaste nyckelversionen för CMK från kundens nyckelvalv för att kryptera vSAN KEK:erna. Azure VMware Solution spårar CMK för versionsrotation. När en ny version av CMK-nyckeln i Key Vault skapas hämtas den automatiskt av Azure VMware Solution för att kryptera vSAN KEK:er.

Kommentar

Azure VMware Solution kan ta upp till 10 minuter att identifiera en ny autoroterad nyckelversion.

Inställning för nyckelval 2

En kund kan aktivera CMK-kryptering för en angiven CMK-nyckelversion för att ange fullständig nyckelversions-URI under alternativet Ange nyckel från URI . När kundens aktuella nyckel upphör att gälla måste de förlänga CMK-nyckelns giltighetstid eller inaktivera CMK.

Aktivera CMK med systemtilldelad identitet

Systemtilldelad identitet är begränsad till en per resurs och är kopplad till resursens livscykel. Du kan bevilja behörigheter till den hanterade identiteten på Azure-resursen. Den hanterade identiteten autentiseras med Microsoft Entra-ID, så du behöver inte lagra några autentiseringsuppgifter i kod.

Viktigt!

Kontrollera att Key Vault finns i samma region som det privata azure VMware Solution-molnet.

Gå till din Key Vault-instans och ge åtkomst till SDDC på Key Vault med hjälp av huvud-ID:t som samlas in på fliken Aktivera MSI .

Från ditt privata Azure VMware Solution-moln går du till Hantera och väljer Kryptering. Välj sedan Kundhanterade nycklar (CMK:er).

CMK innehåller två alternativ för nyckelval från Key Vault:

Alternativ 1:

- Under Krypteringsnyckel väljer du från Nyckelvalv.

- Välj krypteringstyp. Välj sedan alternativet Välj nyckelvalv och nyckel .

- Välj Nyckelvalv och nyckel i listrutan. Välj sedan Välj.

Alternativ 2:

- Under Krypteringsnyckel väljer du Ange nyckel från URI.

- Ange en specifik nyckel-URI i rutan Nyckel-URI .

Viktigt!

Om du vill välja en specifik nyckelversion i stället för den automatiskt valda senaste versionen måste du ange nyckel-URI:n med nyckelversionen. Det här valet påverkar livscykeln för CMK-nyckelversionen.

Alternativet Key Vault Managed Hardware Security Module (HSM) stöds endast med alternativet Nyckel-URI.

Välj Spara för att bevilja åtkomst till resursen.

Ändra från en kundhanterad nyckel till en Microsoft-hanterad nyckel

När en kund vill byta från en CMK till en Microsoft-hanterad nyckel (MMK) avbryts inte den virtuella datorns arbetsbelastning. Så här gör du ändringen från en CMK till en MMK:

- Under Hantera väljer du Kryptering från ditt privata Azure VMware Solution-moln.

- Välj Microsoft-hanterade nycklar (MMK).

- Välj Spara.

Begränsningar

Key Vault måste konfigureras som återställningsbart. Du måste:

- Konfigurera Key Vault med alternativet Mjuk borttagning .

- Aktivera Purge Protection för att skydda mot tvångsborttagning av det hemliga valvet, även efter mjuk borttagning.

Uppdatering av CMK-inställningar fungerar inte om nyckeln har upphört att gälla eller om åtkomstnyckeln för Azure VMware Solution har återkallats.

Felsökning och bästa praxis

Här följer felsökningstips för några vanliga problem som du kan stöta på och även metodtips att följa.

Oavsiktlig borttagning av en nyckel

Om du av misstag tar bort nyckeln i nyckelvalvet kan det privata molnet inte utföra några åtgärder för klusterändring. För att undvika det här scenariot rekommenderar vi att du håller mjuka borttagningar aktiverade i nyckelvalvet. Det här alternativet säkerställer att om en nyckel tas bort kan den återställas inom en 90-dagarsperiod som en del av standardkvarhållningen för mjuk borttagning. Om du är inom 90-dagarsperioden kan du återställa nyckeln för att lösa problemet.

Återställa behörighet för nyckelvalv

Om du har ett privat moln som har förlorat åtkomsten till CMK kontrollerar du om MSI (Managed System Identity) kräver behörigheter i nyckelvalvet. Felmeddelandet som returneras från Azure kanske inte indikerar att MSI kräver behörigheter i nyckelvalvet som rotorsak. Kom ihåg att de behörigheter som krävs är get, wrapKeyoch unwrapKey. Se steg 4 i Krav.

Åtgärda en utgången nyckel

Om du inte använder funktionen autorotate och CMK har upphört att gälla i Key Vault kan du ändra förfallodatumet för nyckeln.

Återställa åtkomst till nyckelvalvet

Se till att MSI används för att ge åtkomst till nyckelvalvet i det privata molnet.

Borttagning av MSI

Om du av misstag tar bort den MSI som är associerad med ett privat moln måste du inaktivera CMK:en. Följ sedan stegen för att aktivera CMK från början.

Nästa steg

- Läs mer om säkerhetskopiering och återställning av Azure Key Vault.

- Läs mer om Azure Key Vault-återställning.