Aktivera offentliga IP-adresser till en NSX Edge-nod för VMware NSX

I den här artikeln lär du dig hur du aktiverar offentliga IP-adresser på en VMware NSX Edge-nod för att köra VMware NSX för din instans av Azure VMware Solution.

Dricks

Innan du aktiverar Internetåtkomst till din instans av Azure VMware Solution kan du läsa designöverväganden för Internetanslutning.

Offentliga IP-adresser till en NSX Edge-nod för NSX är en funktion i Azure VMware Solution som aktiverar inkommande och utgående Internetåtkomst för din Azure VMware Solution-miljö.

Viktigt!

Användning av offentliga IP-adresser i IPv4 kan användas direkt i Azure VMware Solution och debiteras baserat på det offentliga IP-adressprefixet för IPv4 som visas i IP-adresser för virtuella datorer i Prissättning – Virtuella datorer. Inga avgifter för inkommande data eller utgående data är relaterade till den här tjänsten.

Det offentliga IP-adressintervallet konfigureras i Azure VMware Solution via Azure-portalen och NSX-gränssnittet i ditt privata Azure VMware Solution-moln.

Med den här funktionen har du följande funktioner:

- En sammanhängande och förenklad upplevelse för att reservera och använda en offentlig IP-adress till NSX Edge-noden.

- Möjligheten att ta emot 1 000 eller fler offentliga IP-adresser. Aktivera Internetåtkomst i stor skala.

- Inkommande och utgående internetåtkomst för dina virtuella arbetsbelastningsdatorer.

- DDoS-säkerhetsskydd (Distributed Denial-of-Service) mot nätverkstrafik till och från Internet.

- Stöd för VMware HCX-migrering via offentligt Internet.

Viktigt!

Du kan konfigurera högst 64 offentliga IP-adresser i dessa nätverksblock. Om du vill konfigurera fler än 64 offentliga IP-adresser skickar du ett supportärende som anger hur många adresser du behöver.

Förutsättningar

- Ett privat Azure VMware Solution-moln.

- En DNS-server som har konfigurerats för din instans av NSX.

Referensarkitektur

Följande bild visar internetåtkomst till och från ditt privata Azure VMware Solution-moln via en offentlig IP-adress direkt till NSX Edge-noden för NSX.

Viktigt!

Att använda en offentlig IP-adress på NSX Edge-noden för NSX är inte kompatibelt med omvänd DNS-sökning. Om du använder det här scenariot kan du inte vara värd för en e-postserver i Azure VMware Solution.

Konfigurera en offentlig IP-adress eller ett intervall

Om du vill konfigurera en offentlig IP-adress eller ett intervall använder du Azure-portalen:

Logga in på Azure-portalen och gå sedan till ditt privata Azure VMware Solution-moln.

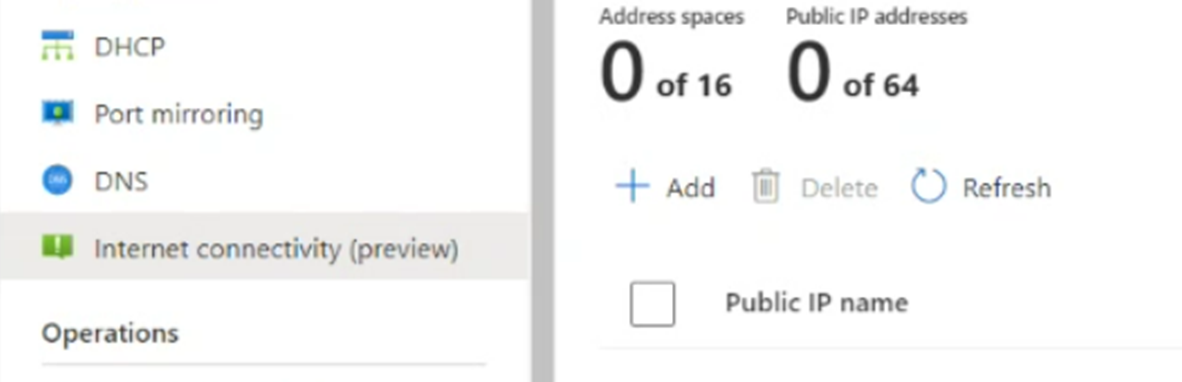

På resursmenyn under Arbetsbelastningsnätverk väljer du Internetanslutning.

Markera kryssrutan Anslut använda offentlig IP-adress till NSX Edge.

Viktigt!

Innan du väljer en offentlig IP-adress ska du se till att du förstår konsekvenserna för din befintliga miljö. Mer information finns i Designöverväganden för Internetanslutning. Överväganden bör omfatta en riskreduceringsgranskning med relevanta nätverks- och säkerhetsstyrnings- och efterlevnadsteam.

Välj Offentlig IP-adress.

Ange ett värde för offentligt IP-namn. I listrutan Adressutrymme väljer du en undernätsstorlek. Välj sedan Konfigurera.

Den här offentliga IP-adressen är tillgänglig inom cirka 20 minuter.

Kontrollera att undernätet visas. Om du inte ser undernätet uppdaterar du listan. Om uppdateringen inte visar undernätet kan du prova konfigurationen igen.

När du har angett den offentliga IP-adressen väljer du kryssrutan Anslut med den offentliga IP-adressen till kryssrutan NSX Edge för att inaktivera alla andra Internetalternativ.

Välj Spara.

Du har aktiverat internetanslutningen för ditt privata Azure VMware Solution-moln och reserverat en Microsoft-allokerad offentlig IP-adress. Nu kan du ange den här offentliga IP-adressen till NSX Edge-noden för NSX som ska användas för dina arbetsbelastningar. NSX används för all kommunikation med virtuella datorer .

Du har tre alternativ för att konfigurera din reserverade offentliga IP-adress till NXS Edge-noden för NSX:

- Utgående internetåtkomst för virtuella datorer

- Inkommande internetåtkomst för virtuella datorer

- En gatewaybrandvägg för att filtrera trafik till virtuella datorer vid T1-gatewayer

Utgående internetåtkomst för virtuella datorer

En SNAT-tjänst (Source Network Address Translation) med portadressöversättning (PAT) används för att tillåta att många virtuella datorer använder en SNAT-tjänst. Om du använder den här typen av anslutning kan du tillhandahålla internetanslutning för många virtuella datorer.

Viktigt!

Om du vill aktivera SNAT för dina angivna adressintervall måste du konfigurera en gatewaybrandväggsregel och SNAT för de specifika adressintervall som du vill använda. Om du inte vill att SNAT ska aktiveras för specifika adressintervall måste du skapa en No-NAT-regel för adressintervall som ska undantas från NAT (Network Address Translation). För att SNAT-tjänsten ska fungera som förväntat bör no-NAT-regeln vara en lägre prioritet än SNAT-regeln.

Skapa en SNAT-regel

I ditt privata Azure VMware Solution-moln väljer du VMware-autentiseringsuppgifter.

Leta upp din NSX Manager-URL och dina autentiseringsuppgifter.

Logga in på VMware NSX Manager.

Gå till NAT-regler.

Välj T1-routern.

Välj Lägg till NAT-regel.

Ange ett namn på regeln.

Välj SNAT.

Du kan också ange en källa, till exempel ett undernät till SNAT eller ett mål.

Ange den översatta IP-adressen. Den här IP-adressen kommer från det intervall med offentliga IP-adresser som du har reserverat i Azure VMware Solution-portalen.

Du kan också ge regeln ett högre prioritetsnummer. Den här prioriteringen flyttar regeln längre ned i regellistan för att säkerställa att mer specifika regler matchas först.

Välj Spara.

Loggning aktiveras via skjutreglaget för loggning.

Mer information om konfiguration och alternativ för VMware NSX NAT finns i administrationsguiden för NSX Data Center NAT.

Skapa en no-NAT-regel

Du kan skapa en No-NAT- eller No-SNAT-regel i NSX Manager för att undanta vissa matchningar från att utföra NAT. Den här principen kan användas för att tillåta att privat IP-adresstrafik kringgår befintliga regler för nätverksöversättning.

- I ditt privata Azure VMware Solution-moln väljer du VMware-autentiseringsuppgifter.

- Leta upp din NSX Manager-URL och dina autentiseringsuppgifter.

- Logga in på NSX Manager och välj sedan NAT-regler.

- Välj T1-routern och välj sedan Lägg till NAT-regel.

- Välj Ingen SNAT-regel som typ av NAT-regel.

- Välj käll-IP-värdet som det adressintervall som du inte vill översätta. Mål-IP-värdet ska vara alla interna adresser som du når från intervallet för källans IP-adressintervall.

- Välj Spara.

Inkommande internetåtkomst för virtuella datorer

En DNAT-tjänst (Destination Network Translation) används för att exponera en virtuell dator på en specifik offentlig IP-adress eller på en specifik port. Den här tjänsten ger inkommande internetåtkomst till dina virtuella arbetsbelastningsdatorer.

Skapa en DNAT-regel

I ditt privata Azure VMware Solution-moln väljer du VMware-autentiseringsuppgifter.

Leta upp din NSX Manager-URL och dina autentiseringsuppgifter.

Logga in på NSX Manager och välj sedan NAT-regler.

Välj T1-routern och välj sedan Lägg till DNAT-regel.

Ange ett namn på regeln.

Välj DNAT som åtgärd.

För målmatchningen anger du den reserverade offentliga IP-adressen. Den här IP-adressen kommer från intervallet med offentliga IP-adresser som är reserverade i Azure VMware Solution-portalen.

För den översatta IP-adressen anger du den privata IP-adressen för den virtuella datorn.

Välj Spara.

Du kan också konfigurera den översatta porten eller käll-IP-adressen för mer specifika matchningar.

Den virtuella datorn exponeras nu för Internet på den specifika offentliga IP-adressen eller på specifika portar.

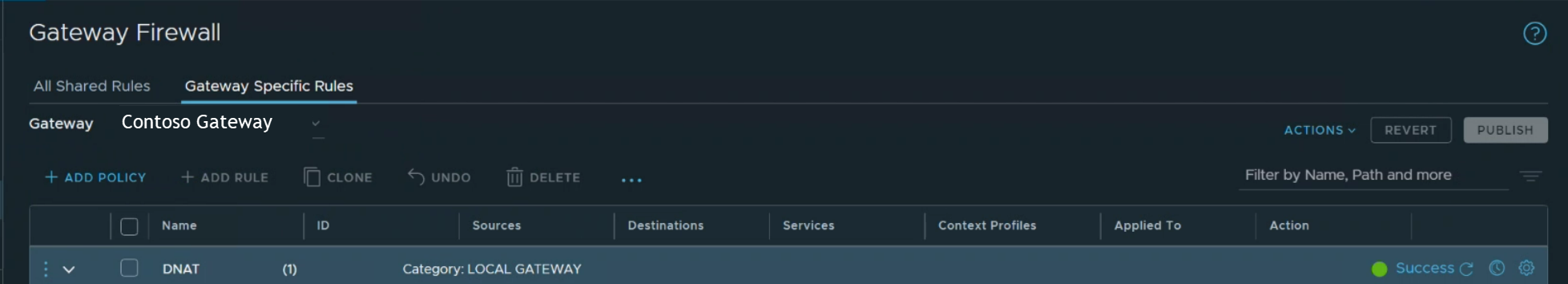

Konfigurera en gatewaybrandvägg för att filtrera trafik till virtuella datorer vid T1-gatewayer

Du kan tillhandahålla säkerhetsskydd för nätverkstrafiken in och ut från det offentliga Internet via gatewaybrandväggen.

I ditt privata Azure VMware Solution-moln väljer du VMware-autentiseringsuppgifter.

Leta upp din NSX Manager-URL och dina autentiseringsuppgifter.

Logga in på NSX Manager.

På sidan NSX-översikt väljer du Gateway-principer.

Välj Gatewayspecifika regler, välj T1-gatewayen och välj sedan Lägg till princip.

Välj Ny princip och ange ett principnamn.

Välj principen och välj Lägg till regel.

Konfigurera regeln:

- Välj Ny regel.

- Ange ett beskrivande namn.

- Konfigurera källan, målet, tjänsterna och åtgärden.

Välj Matcha extern adress för att tillämpa brandväggsregler på den externa adressen för en NAT-regel.

Följande regel är till exempel inställd på Matcha extern adress. Inställningen tillåter SSH-trafik (Secure Shell) inkommande till den offentliga IP-adressen.

Om Match Internal Address har angetts är målet den virtuella datorns interna eller privata IP-adress.

Mer information om NSX-gatewaybrandväggen finns i administrationsguiden för NSX Gateway Firewall. Den distribuerade brandväggen kan användas för att filtrera trafik till virtuella datorer. Mer information finns i administrationsguiden för NSX Distributed Firewall.