Säkerhetskopiera molnarbetsbelastningar och lokala arbetsbelastningar till molnet

Azure Backup skyddar dina datatillgångar i Azure med en enkel, säker och kostnadseffektiv lösning som inte kräver någon infrastruktur. Det är Azures inbyggda dataskyddslösning för en mängd olika arbetsbelastningar. Den skyddar dina verksamhetskritiska arbetsbelastningar som körs i molnet och säkerställer att dina säkerhetskopior alltid är tillgängliga och hanteras i stor skala i hela säkerhetskopieringsegendomen.

Målgrupp

Den primära målgruppen för den här artikeln är IT- och programadministratörer samt implementerare för stora och medelstora organisationer som vill lära sig mer om funktionerna i Azures inbyggda dataskyddsteknik, Azure Backup, och implementera lösningar för att skydda dina distributioner effektivt. Artikeln förutsätter att du är bekant med grundläggande Azure-tekniker, dataskyddskoncept och har erfarenhet av att arbeta med en säkerhetskopieringslösning. Vägledningen som beskrivs i den här artikeln kan göra det enklare att utforma din säkerhetskopieringslösning i Azure med hjälp av etablerade mönster och undvika kända fallgropar.

Så här organiseras den här artikeln

Det är enkelt att börja skydda infrastruktur och program i Azure, men när du ser till att de underliggande Azure-resurserna har konfigurerats korrekt och används optimalt kan du påskynda din tid till värde. Den här artikeln innehåller en kort översikt över designöverväganden och vägledning för optimal konfiguration av azure backup-distributionen. Den undersöker kärnkomponenterna (till exempel Recovery Services-valv, säkerhetskopieringsprincip) och begrepp (till exempel styrning) och hur du tänker på dem och deras funktioner med länkar till detaljerad produktdokumentation.

Kom igång

Strategi för prenumerationsdesign

Förutom att ha en tydlig översikt för att navigera genom molnimplementeringsresan måste du planera din molndistributions prenumerationsdesign och kontostruktur så att den matchar organisationens ägarskaps-, fakturerings- och hanteringsfunktioner. Eftersom valvet är begränsat till en prenumeration påverkar din prenumerationsdesign din valvdesign i hög grad. Läs mer om olika strategier för prenumerationsdesign och vägledning om när du ska använda dem.

Dokumentera dina krav på säkerhetskopiering

Planera dina säkerhetskopieringsbehov för att komma igång med Azure Backup. Följande är några av de frågor du bör ställa dig själv när du utformar en perfekt strategi för säkerhetskopiering.

Vilken arbetsbelastningstyp vill du skydda?

Om du vill utforma dina valv kontrollerar du om du behöver ett centraliserat/decentraliserat driftsläge.

Vad är den nödvändiga säkerhetskopieringskornigheten?

Avgör om det ska vara program konsekvent, kraschkompatibel eller loggsäkerhetskopiering.

Har du några efterlevnadskrav?

Se till att du behöver tillämpa säkerhetsstandarder och separata åtkomstgränser.

Vad är det RPO som krävs, RTO?

Fastställa säkerhetskopieringsfrekvensen och återställningshastigheten.

Har du några begränsningar för datahemvist?

Fastställa lagringsredundansen för nödvändig datahållbarhet.

Hur länge vill du behålla säkerhetskopierade data?

Bestäm hur länge säkerhetskopierade data ska behållas i lagringen.

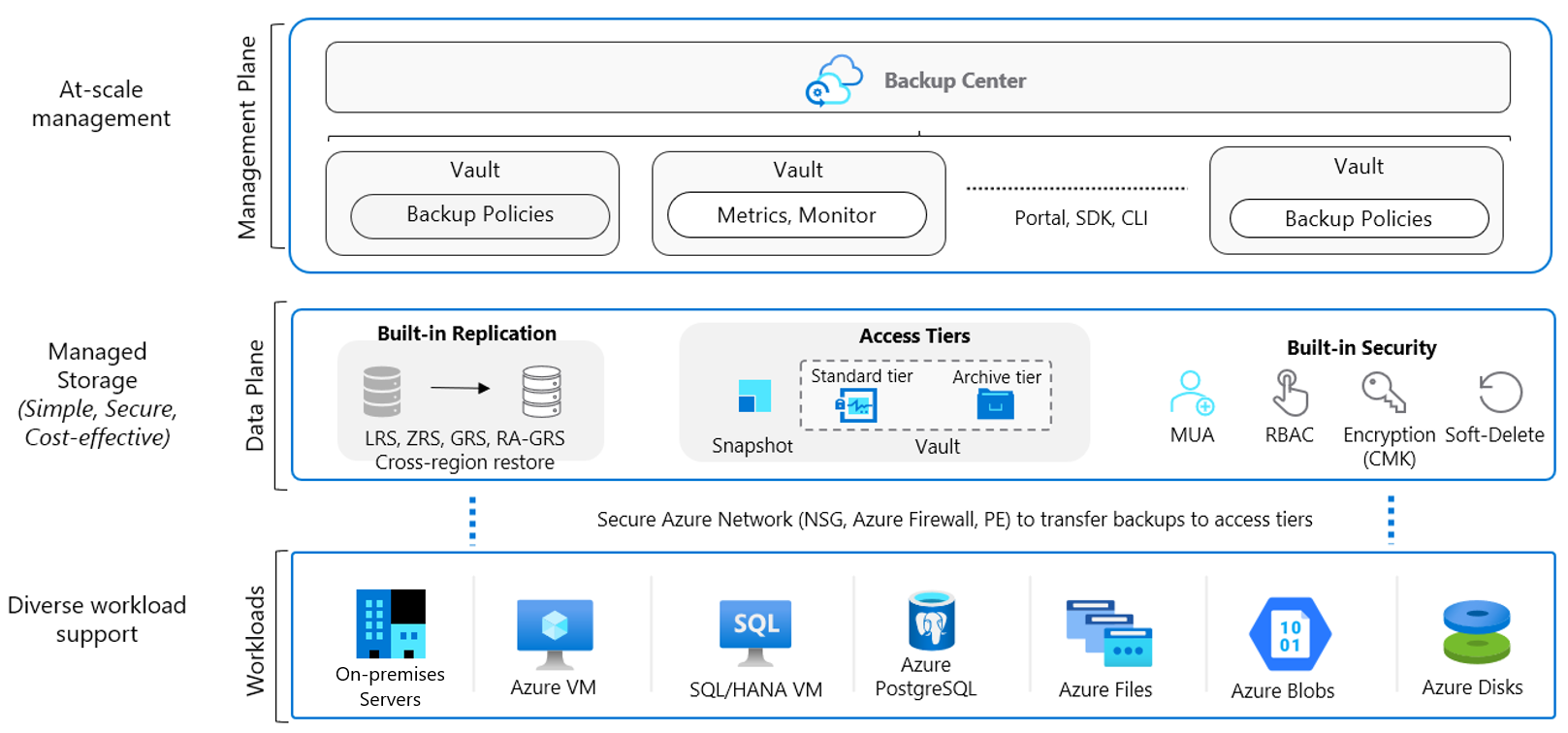

Arkitektur

Arbetsbelastningar

Azure Backup möjliggör dataskydd för olika arbetsbelastningar (lokalt och i molnet). Det är en säker och tillförlitlig inbyggd dataskyddsmekanism i Azure. Det kan sömlöst skala sitt skydd över flera arbetsbelastningar utan några hanteringskostnader för dig. Det finns även flera automatiseringskanaler för att aktivera detta (via PowerShell, CLI, Azure Resource Manager-mallar och REST-API:er.)

Skalbar, hållbar och säker lagring: Azure Backup använder tillförlitlig Blob Storage med inbyggda funktioner för säkerhet och hög tillgänglighet. Du kan välja LRS-, GRS- eller RA-GRS-lagring för dina säkerhetskopierade data.

Intern arbetsbelastningsintegrering: Azure Backup tillhandahåller intern integrering med Azure-arbetsbelastningar (virtuella datorer, SAP HANA, SQL på virtuella Azure-datorer och till och med Azure Files) utan att du behöver hantera automatisering eller infrastruktur för att distribuera agenter, skriva nya skript eller etablera lagring.

Läs mer om arbetsbelastningar som stöds.

Dataplanet

Automatiserad lagringshantering: Azure Backup automatiserar etablering och hantering av lagringskonton för säkerhetskopieringsdata för att säkerställa att de skalas när säkerhetskopieringsdata växer.

Skydd mot skadlig borttagning: Skydda mot oavsiktliga och skadliga försök att ta bort dina säkerhetskopior via mjuk borttagning av säkerhetskopior. Borttagna säkerhetskopieringsdata lagras i 14 dagar kostnadsfritt och gör att de kan återställas från det här tillståndet.

Säkra krypterade säkerhetskopior: Azure Backup säkerställer att dina säkerhetskopierade data lagras på ett säkert sätt och utnyttjar inbyggda säkerhetsfunktioner i Azure-plattformen, till exempel rollbaserad åtkomstkontroll i Azure (Azure RBAC) och Kryptering.

Hantering av säkerhetskopieringsdatas livscykel: Azure Backup rensar automatiskt äldre säkerhetskopieringsdata för att uppfylla kvarhållningsprinciperna. Du kan också nivåindela dina data från driftlagring till valvlagring.

Skyddade kritiska åtgärder: Med MUA (Multi-User Authorization) för Azure Backup kan du lägga till ytterligare ett skyddslager till kritiska åtgärder i dina Recovery Services-valv.

Hanteringsplanet

Åtkomstkontroll: Valv (Recovery Services och säkerhetskopieringsvalv) tillhandahåller hanteringsfunktionerna och är tillgängliga via Azure Portal, Backup Center, Instrumentpaneler för valv, SDK, CLI och till och med REST-API:er. Det är också en azure-gräns för rollbaserad åtkomstkontroll (Azure RBAC), vilket ger dig möjlighet att begränsa åtkomsten till säkerhetskopieringar endast till auktoriserade administratörer för säkerhetskopiering.

Principhantering: Azure Backup-principer i varje valv definierar när säkerhetskopiorna ska utlösas och hur länge de behöver behållas. Du kan också hantera dessa principer och tillämpa dem på flera objekt.

Övervakning och rapportering: Azure Backup integreras med Log Analytics och ger möjlighet att även se rapporter via arbetsböcker.

Hantering av ögonblicksbilder: Azure Backup tar ögonblicksbilder för vissa inbyggda Azure-arbetsbelastningar (virtuella datorer och Azure Files), hanterar dessa ögonblicksbilder och tillåter snabba återställningar från dem. Det här alternativet minskar drastiskt tiden för att återställa dina data till den ursprungliga lagringen.

Valvöverväganden

Azure Backup använder valv (Recovery Services och Backup-valv) för att orkestrera, hantera säkerhetskopior och lagra säkerhetskopierade data. Effektiv valvdesign hjälper organisationer att upprätta en struktur för att organisera och hantera säkerhetskopieringstillgångarna i Azure för att stödja dina affärsprioriteringar. Tänk på följande riktlinjer när du skapar ett valv.

Enkla eller flera valv

Information om hur du använder ett enskilt valv eller flera valv för att organisera och hantera din säkerhetskopia finns i följande riktlinjer:

Skydda resurser i flera regioner globalt: Om din organisation har global verksamhet i Nordamerika, Europa och Asien och dina resurser distribueras i usa, östra, Storbritannien, västra och Asien, östra. Ett av kraven i Azure Backup är att valven måste finnas i samma region som resursen som ska säkerhetskopieras. Därför bör du skapa tre separata valv för varje region för att skydda dina resurser.

Skydda resurser mellan olika affärsenheter och avdelningar: Tänk på att din verksamhet är uppdelad i tre separata affärsenheter (BU) och att varje affärsenhet har en egen uppsättning avdelningar (fem avdelningar – Ekonomi, Försäljning, HR, R & D och Marknadsföring). Dina affärsbehov kan kräva att varje avdelning hanterar och får åtkomst till sina egna säkerhetskopior och återställningar. gör det också möjligt för dem att spåra sin individuella användnings- och kostnadskostnad. För sådana scenarier rekommenderar vi att du skapar ett valv för varje avdelning i en BU. På så sätt har du 15 valv i hela organisationen.

Skydda olika arbetsbelastningar: Om du planerar att skydda olika typer av arbetsbelastningar (till exempel 150 virtuella datorer, 40 SQL-databaser och 70 PostgreSQL-databaser) rekommenderar vi att du skapar separata valv för varje typ av arbetsbelastning (i det här exemplet måste du skapa tre valv för varje arbetsbelastning – virtuella datorer, SQL-databaser och PostgreSQL-databaser). Detta hjälper dig att avgränsa åtkomstgränser för användarna genom att ge åtkomst (med rollbaserad åtkomstkontroll i Azure – Azure RBAC) till relevanta intressenter.

Skydda resurser som körs i flera miljöer: Om dina åtgärder kräver att du arbetar i flera miljöer, till exempel produktion, icke-produktion och utvecklare, rekommenderar vi att du skapar separata valv för var och en.

Skydda ett stort antal (1 000+) virtuella Azure-datorer: Överväg att du har 1 500 virtuella datorer att säkerhetskopiera. Med Azure Backup kan endast 1 000 virtuella Azure-datorer säkerhetskopieras i ett valv. I det här scenariot kan du skapa två olika valv och distribuera resurserna som 1 000 och 500 virtuella datorer till respektive valv eller i valfri kombination med tanke på den övre gränsen.

Skydda ett stort antal (2 000+) olika arbetsbelastningar: När du hanterar dina säkerhetskopior i stor skala skyddar du de virtuella Azure-datorerna tillsammans med andra arbetsbelastningar, till exempel SQL- och SAP HANA-databasen som körs på de virtuella Azure-datorerna. Du har till exempel 1 300 virtuella Azure-datorer och 2 500 SQL-databaser att skydda. Med valvgränserna kan du säkerhetskopiera 2 000 arbetsbelastningar (med en begränsning på 1 000 virtuella datorer) i varje valv. Därför kan du matematiskt säkerhetskopiera 2 000 arbetsbelastningar i ett valv (1 000 virtuella datorer + 1 000 SQL-databaser) och vila 1 800 arbetsbelastningar i ett separat valv (300 virtuella datorer + 1 500 SQL-databaser).

Den här typen av segregation rekommenderas dock inte eftersom du inte kan definiera åtkomstgränser och arbetsbelastningarna inte isoleras från varandra. Skapa därför fyra valv för att distribuera arbetsbelastningarna korrekt. Två valv för att säkerhetskopiera de virtuella datorerna (1 000 virtuella datorer + 300 virtuella datorer) och de andra två valven för att säkerhetskopiera SQL-databaserna (2 000 databaser + 500 databaser).

Du kan hantera dem med:

- Med Säkerhetskopieringscenter kan du ha ett enda fönster för att hantera alla säkerhetskopieringsuppgifter. Mer information finns här.

- Om du behöver en konsekvent princip mellan valv kan du använda Azure Policy för att sprida säkerhetskopieringsprinciper över flera valv. Du kan skriva en anpassad Azure Policy-definition som använder effekten "deployifnotexists" för att sprida en säkerhetskopieringsprincip över flera valv. Du kan också tilldela den här Azure Policy-definitionen till ett visst omfång (prenumeration eller RG), så att den distribuerar en "säkerhetskopieringsprincip"-resurs till alla Recovery Services-valv i omfånget för Azure Policy-tilldelningen. Inställningarna för säkerhetskopieringsprincipen (till exempel säkerhetskopieringsfrekvens, kvarhållning och så vidare) bör anges av användaren som parametrar i Azure Policy-tilldelningen.

- När organisationens fotavtryck växer kanske du vill flytta arbetsbelastningar mellan prenumerationer av följande skäl: justera efter säkerhetskopieringsprincip, konsolidera valv, kompromissa med lägre redundans för att spara pengar (flytta från GRS till LRS). Azure Backup har stöd för att flytta ett Recovery Services-valv mellan Azure-prenumerationer eller till en annan resursgrupp inom samma prenumeration. Mer information finns här.

Granska standardinställningarna

Granska standardinställningarna för Lagringsreplikeringstyp och Säkerhetsinställningar för att uppfylla dina krav innan du konfigurerar säkerhetskopior i valvet.

Lagringsreplikeringstypen är som standard inställd på Geo-redundant (GRS). När du har konfigurerat säkerhetskopieringen inaktiveras alternativet att ändra. Följ de här stegen för att granska och ändra inställningarna.

Icke-kritiska arbetsbelastningar som icke-prod och dev är lämpliga för LRS-lagringsreplikering.

Zonredundant lagring (ZRS) är ett bra lagringsalternativ för hög datahållbarhet tillsammans med Data Residency.

Geo-redundant lagring (GRS) rekommenderas för verksamhetskritiska arbetsbelastningar, till exempel de som körs i produktionsmiljön, för att förhindra permanent dataförlust och skydda dem i händelse av fullständigt regionalt avbrott eller en katastrof där den primära regionen inte kan återställas.

Mjuk borttagning är som standard Aktiverad i nyligen skapade valv för att skydda säkerhetskopierade data från oavsiktliga eller skadliga borttagningar. Följ de här stegen för att granska och ändra inställningarna.

Med återställning mellan regioner kan du återställa virtuella Azure-datorer i en sekundär region, som är en Länkad Azure-region. Med det här alternativet kan du utföra övningar för att uppfylla gransknings- eller efterlevnadskrav och återställa den virtuella datorn eller dess disk om det uppstår en katastrof i den primära regionen. CRR är en opt-in-funktion för valfritt GRS-valv. Mer information finns här.

Innan du slutför valvdesignen granskar du valvstödmatriserna för att förstå de faktorer som kan påverka eller begränsa dina designval.

Överväganden för säkerhetskopieringsprincip

Azure Backup Policy har två komponenter: Schemalägg (när säkerhetskopiering ska ske) och Kvarhållning (hur länge säkerhetskopieringen ska behållas). Du kan definiera principen baserat på vilken typ av data som säkerhetskopieras, RTO/RPO-krav, drifts- eller regelefterlevnadsbehov och arbetsbelastningstyp (till exempel vm, databas, filer). Läs mer

Tänk på följande riktlinjer när du skapar säkerhetskopieringsprincip:

Schemaöverväganden

Tänk på följande när du schemalägger säkerhetskopieringsprincipen:

För verksamhetskritiska resurser kan du prova att schemalägga de mest tillgängliga automatiserade säkerhetskopieringarna per dag för att få ett mindre RPO. Läs mer

Om du behöver göra flera säkerhetskopior per dag för virtuella Azure-datorer via tillägget läser du lösningarna i nästa avsnitt.

För en resurs som kräver samma schemastarttid, frekvens och kvarhållningsinställningar måste du gruppera dem under en enda säkerhetskopieringsprincip.

Vi rekommenderar att du behåller den schemalagda starttiden för säkerhetskopieringen under programtiden som inte är hög. Det är till exempel bättre att schemalägga den dagliga automatiserade säkerhetskopieringen under natten, runt 02.00–03.00, i stället för att schemalägga den på dagen när resursanvändningen är hög.

För att distribuera säkerhetskopieringstrafiken rekommenderar vi att du säkerhetskopierar olika virtuella datorer vid olika tidpunkter på dagen. Om du till exempel vill säkerhetskopiera 500 virtuella datorer med samma kvarhållningsinställningar rekommenderar vi att du skapar 5 olika principer som kopplar dem till 100 virtuella datorer var och schemalägger dem med några timmars mellanrum.

Kvarhållningsöverväganden

Kortsiktig kvarhållning kan vara "dagligen". Kvarhållning för säkerhetskopieringspunkterna "Weekly", "monthly" eller "yearly" kallas långsiktig kvarhållning.

Långsiktig kvarhållning:

- Planerat (efterlevnadskrav) – om du i förväg vet att data krävs år från den aktuella tiden använder du Långsiktig kvarhållning. Azure Backup stöder säkerhetskopiering av långsiktiga kvarhållningspunkter på arkivnivån, tillsammans med ögonblicksbilder och standardnivån. Läs mer om arbetsbelastningar som stöds för konfiguration av arkivnivå och kvarhållning.

- Oplanerat (krav på begäran) – om du inte vet det i förväg kan du använda på begäran med specifika anpassade kvarhållningsinställningar (dessa anpassade kvarhållningsinställningar påverkas inte av principinställningar).

Säkerhetskopiering på begäran med anpassad kvarhållning – om du behöver göra en säkerhetskopiering som inte schemalagts via en säkerhetskopieringsprincip kan du använda en säkerhetskopiering på begäran. Detta kan vara användbart för säkerhetskopieringar som inte passar din schemalagda säkerhetskopiering eller för att utföra detaljerad säkerhetskopiering (till exempel flera säkerhetskopieringar av virtuella IaaS-datorer per dag eftersom schemalagd säkerhetskopiering endast tillåter en säkerhetskopiering per dag). Det är viktigt att observera att kvarhållningsprincipen som definieras i den schemalagda principen inte gäller för säkerhetskopieringar på begäran.

Optimera säkerhetskopieringsprincip

När dina affärskrav ändras kan du behöva förlänga eller minska kvarhållningstiden. När du gör det kan du förvänta dig följande:

- Om kvarhållningen utökas markeras befintliga återställningspunkter och behålls i enlighet med den nya principen.

- Om kvarhållningen minskar markeras återställningspunkter för rensning i nästa rensningsjobb och tas sedan bort.

- De senaste kvarhållningsreglerna gäller för alla kvarhållningspunkter (exklusive kvarhållningspunkter på begäran). Så om kvarhållningsperioden utökas (till exempel till 100 dagar) behålls alla säkerhetskopieringsdata enligt den senaste angivna kvarhållningsperioden (det vill säga 7 dagar) om kvarhållningsperioden utökas (till exempel från 100 dagar till sju dagar).

Azure Backup ger dig flexibiliteten att sluta skydda och hantera dina säkerhetskopior:

Stoppa skyddet och behåll säkerhetskopierade data. Om du drar tillbaka eller inaktiverar din datakälla (VM, program), men behöver behålla data i gransknings- eller efterlevnadssyfte, kan du använda det här alternativet för att hindra alla framtida säkerhetskopieringsjobb från att skydda datakällan och behålla återställningspunkterna som har säkerhetskopierats. Du kan sedan återställa eller återuppta VM-skyddet.

Stoppa skyddet och ta bort säkerhetskopierade data. Det här alternativet hindrar alla framtida säkerhetskopieringsjobb från att skydda den virtuella datorn och ta bort alla återställningspunkter. Du kommer inte att kunna återställa den virtuella datorn eller använda alternativet Återuppta säkerhetskopiering.

Om du återupptar skyddet (för en datakälla som har stoppats med kvarhållningsdata) tillämpas kvarhållningsreglerna. Återställningspunkter som har upphört att gälla tas bort (vid schemalagd tidpunkt).

Innan du slutför din principdesign är det viktigt att vara medveten om följande faktorer som kan påverka dina designval.

- En säkerhetskopieringsprincip är begränsad till ett valv.

- Det finns en gräns för antalet objekt per princip (till exempel 100 virtuella datorer). Om du vill skala kan du skapa duplicerade principer med samma eller olika scheman.

- Du kan inte selektivt ta bort specifika återställningspunkter.

- Du kan inte helt inaktivera den schemalagda säkerhetskopieringen och hålla datakällan i ett skyddat tillstånd. Den minst frekventa säkerhetskopiering du kan konfigurera med principen är att ha en schemalagd säkerhetskopiering varje vecka. Ett alternativ är att stoppa skyddet med kvarhållna data och aktivera skydd varje gång du vill göra en säkerhetskopia, göra en säkerhetskopiering på begäran och sedan inaktivera skyddet men behålla säkerhetskopieringsdata. Mer information finns här.

Säkerhetsfrågor

För att hjälpa dig att skydda dina säkerhetskopierade data och uppfylla företagets säkerhetsbehov tillhandahåller Azure Backup konfidentialitet, integritet och tillgänglighetsgarantier mot avsiktliga attacker och missbruk av värdefulla data och system. Överväg följande säkerhetsriktlinjer för din Azure Backup-lösning:

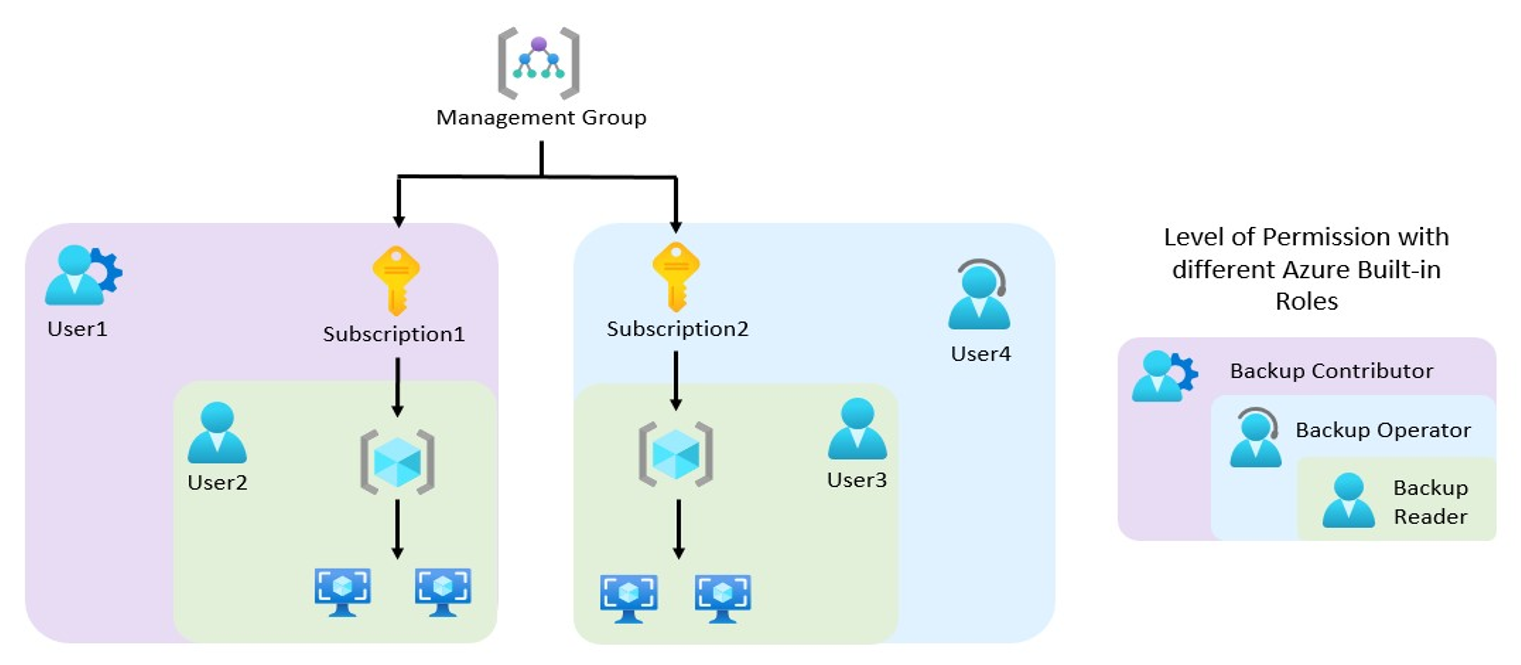

Autentisering och auktorisering med rollbaserad åtkomstkontroll i Azure (Azure RBAC)

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) möjliggör detaljerad åtkomsthantering, uppdelning av uppgifter inom ditt team och beviljar endast den mängd åtkomst till användare som krävs för att utföra sina jobb. Mer information finns här.

Om du har flera arbetsbelastningar att säkerhetskopiera (till exempel virtuella Azure-datorer, SQL-databaser och PostgreSQL-databaser) och du har flera intressenter för att hantera dessa säkerhetskopior är det viktigt att skilja på deras ansvar så att användaren bara har åtkomst till de resurser som de ansvarar för. Rollbaserad åtkomstkontroll i Azure (Azure RBAC) möjliggör detaljerad åtkomsthantering, uppdelning av uppgifter inom ditt team och beviljar endast de typer av åtkomst till användare som krävs för att utföra sina jobb. Läs mer

Du kan också skilja på uppgifterna genom att tillhandahålla minsta nödvändiga åtkomst för att utföra en viss uppgift. En person som ansvarar för övervakningen av arbetsbelastningarna bör till exempel inte ha åtkomst till att ändra säkerhetskopieringsprincipen eller ta bort säkerhetskopieringsobjekten. Azure Backup innehåller tre inbyggda roller för att styra säkerhetskopieringshanteringsåtgärder: Säkerhetskopieringsdeltagare, operatörer och läsare. Läs mer här. Information om den minsta Azure-roll som krävs för varje säkerhetskopieringsåtgärd för virtuella Azure-datorer, SQL/SAP HANA-databaser och Azure-filresurs finns i den här guiden.

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) ger också flexibiliteten att skapa anpassade roller baserat på dina individuella krav. Om du är osäker på vilka typer av roller som rekommenderas för specifika åtgärder kan du använda de inbyggda rollerna som tillhandahålls av rollbaserad åtkomstkontroll i Azure (Azure RBAC) och komma igång.

Följande diagram förklarar hur olika inbyggda Azure-roller fungerar:

I diagrammet ovan är User2 och User3 säkerhetskopieringsläsare. Därför har de behörighet att endast övervaka säkerhetskopiorna och visa säkerhetskopieringstjänsterna.

När det gäller åtkomstens omfattning

- Användare2 kan bara komma åt resurser i Prenumeration1 och Användare3 kan bara komma åt resurser för prenumeration2.

- User4 är en operatör för säkerhetskopiering. Den har behörighet att aktivera säkerhetskopiering, utlösa säkerhetskopiering på begäran, utlösa återställningar, tillsammans med funktionerna i en säkerhetskopia läsare. I det här scenariot är dess omfång dock endast begränsat till Subscription2.

- User1 är en säkerhetskopieringsdeltagare. Den har behörighet att skapa valv, skapa/ändra/ta bort säkerhetskopieringsprinciper och stoppa säkerhetskopieringar, tillsammans med funktionerna i en operatör för säkerhetskopiering. I det här scenariot är dess omfång dock endast begränsat till Subscription1.

Lagringskonton som används av Recovery Services-valv är isolerade och kan inte nås av användare i skadliga syften. Åtkomsten tillåts endast via Azure Backup-hanteringsåtgärder, till exempel återställning.

Kryptering av data under överföring och i vila

Kryptering skyddar dina data och hjälper dig att uppfylla organisationens säkerhets- och efterlevnadsåtaganden.

I Azure skyddas data under överföring mellan Azure Storage och valvet av HTTPS. Dessa data finns kvar i Azure-nätverket.

Säkerhetskopierade data krypteras automatiskt med hjälp av Microsoft-hanterade nycklar. Du kan också använda dina egna nycklar, även kallade kundhanterade nycklar. Att använda CMK-kryptering för säkerhetskopiering medför inte heller extra kostnader. Användningen av Azure Key Vault, där din nyckel lagras, medför dock kostnader som är en rimlig kostnad i utbyte mot den högre datasäkerheten.

Azure Backup stöder säkerhetskopiering och återställning av virtuella Azure-datorer som har sina OS/datadiskar krypterade med Azure Disk Encryption (ADE). Läs mer

Skydd av säkerhetskopierade data från oavsiktliga borttagningar med mjuk borttagning

Du kan stöta på scenarier där du har verksamhetskritiska säkerhetskopieringsdata i ett valv och det tas bort av misstag eller felaktigt. En illasinnad aktör kan också ta bort dina säkerhetskopieringsobjekt för produktion. Det är ofta kostsamt och tidsintensivt att återskapa dessa resurser och kan till och med orsaka avgörande dataförlust. Azure Backup skyddar mot oavsiktlig och skadlig borttagning med funktionen Mjuk borttagning genom att du kan återställa resurserna när de har tagits bort.

Om en användare med mjuk borttagning tar bort säkerhetskopian (av en virtuell dator, SQL Server-databas, Azure-filresurs, SAP HANA-databas) behålls säkerhetskopieringsdata i ytterligare 14 dagar, vilket gör det möjligt att återställa säkerhetskopieringsobjektet utan dataförlust. Ytterligare 14 dagars kvarhållning av säkerhetskopierade data i tillståndet för mjuk borttagning medför ingen kostnad. Läs mer

Auktorisering för flera användare (MUA)

Hur skulle du skydda dina data om administratören blir obehörig och komprometterar systemet?

Alla administratörer som har privilegierad åtkomst till dina säkerhetskopierade data kan orsaka irreparabel skada på systemet. En obehörig administratör kan ta bort alla dina affärskritiska data eller till och med inaktivera alla säkerhetsåtgärder som kan göra systemet sårbart för cyberattacker.

Med Azure Backup får du mua-funktionen (Multi-User Authorization) för att skydda dig mot sådana otillåtna administratörsattacker. Auktorisering för flera användare hjälper till att skydda mot en obehörig administratör som utför destruktiva åtgärder (dvs. inaktiverar mjuk borttagning) genom att se till att varje privilegierad/destruktiv åtgärd endast utförs efter att ha fått godkännande från en säkerhetsadministratör.

Skydd mot utpressningstrojaner

Direkt åtkomst till Azure Backup-data för kryptering av skadlig aktör utesluts, eftersom alla åtgärder på säkerhetskopierade data endast kan utföras via Recovery-Services-valvet eller Backup Vault, som kan skyddas av rollbaserad åtkomstkontroll i Azure (Azure RBAC) och MUA.

Om du aktiverar mjuk borttagning av säkerhetskopierade data (vilket är aktiverat som standard) lagras borttagna data i 14 dagar (utan kostnad). Inaktivera mjuk borttagning kan skyddas med hjälp av MUA.

Använd längre kvarhållning (veckor, månader, år) för att säkerställa att rena säkerhetskopior (inte krypterade av utpressningstrojaner) inte upphör att gälla i förtid, och det finns strategier för tidig identifiering och minskning av sådana attacker på källdata.

Övervakning och aviseringar om misstänkt aktivitet

Du kan stöta på scenarier där någon försöker bryta sig in i systemet och inaktivera säkerhetsmekanismerna, till exempel inaktivera mjuk borttagning eller försök att utföra destruktiva åtgärder, till exempel att ta bort säkerhetskopieringsresurserna.

Azure Backup ger säkerhet mot sådana incidenter genom att skicka kritiska aviseringar via önskad meddelandekanal (e-post, ITSM, Webhook, runbook och sp pn) genom att skapa en åtgärdsregel ovanpå aviseringen. Läs mer

Säkerhetsfunktioner för att skydda hybridsäkerhetskopior

Azure Backup-tjänsten använder MARS-agenten (Microsoft Azure Recovery Services) för att säkerhetskopiera och återställa filer, mappar och volymen eller systemtillståndet från en lokal dator till Azure. MARS tillhandahåller nu säkerhetsfunktioner: en lösenfras som ska krypteras före uppladdning och dekryptera efter nedladdning från Azure Backup, borttagna säkerhetskopieringsdata behålls i ytterligare 14 dagar från borttagningsdatumet och kritiska åtgärder (t.ex. ändring av lösenfras) kan endast utföras av användare som har giltiga Azure-autentiseringsuppgifter. Mer information finns här.

Nätverksöverväganden

Azure Backup kräver förflyttning av data från din arbetsbelastning till Recovery Services-valvet. Azure Backup har flera funktioner för att skydda säkerhetskopierade data från att oavsiktligt exponeras (till exempel en man-in-the-middle-attack i nätverket). Läs igenom följande riktlinjer:

Internet-anslutning

Säkerhetskopiering av virtuella Azure-datorer: All nödvändig kommunikation och dataöverföring mellan lagring och Azure Backup-tjänsten sker i Azure-nätverket utan att du behöver komma åt ditt virtuella nätverk. Säkerhetskopiering av virtuella Azure-datorer som placeras i skyddade nätverk kräver därför inte att du tillåter åtkomst till ip-adresser eller FQDN.

SAP HANA-databaser på en virtuell Azure-dator, SQL Server-databaser på en virtuell Azure-dator: Kräver anslutning till Azure Backup-tjänsten, Azure Storage och Microsoft Entra ID. Detta kan uppnås med hjälp av privata slutpunkter eller genom att tillåta åtkomst till nödvändiga offentliga IP-adresser eller FQDN:er. Om du inte tillåter korrekt anslutning till nödvändiga Azure-tjänster kan det leda till fel i åtgärder som databasidentifiering, konfiguration av säkerhetskopiering, säkerhetskopiering och återställning av data. Fullständig nätverksvägledning när du använder NSG-taggar, Azure-brandvägg och HTTP-proxy finns i dessa SQL- och SAP HANA-artiklar.

Hybrid: MARS-agenten (Microsoft Azure Recovery Services) kräver nätverksåtkomst för alla kritiska åtgärder – installera, konfigurera, säkerhetskopiera och återställa. MARS-agenten kan ansluta till Azure Backup-tjänsten via Azure ExpressRoute med hjälp av offentlig peering (tillgänglig för gamla kretsar) och Microsoft-peering, med hjälp av privata slutpunkter eller via proxy/brandvägg med lämpliga åtkomstkontroller.

Privata slutpunkter för säker åtkomst

När du skyddar dina kritiska data med Azure Backup vill du inte att dina resurser ska vara tillgängliga från det offentliga Internet. Särskilt om du är en bank eller ett finansinstitut skulle du ha stränga efterlevnads- och säkerhetskrav för att skydda dina HBI-data (High Business Impact). Även i sjukvårdsbranschen finns det strikta efterlevnadsregler.

För att uppfylla alla dessa behov använder du Azure Private Endpoint, som är ett nätverksgränssnitt som ansluter dig privat och säkert till en tjänst som drivs av Azure Private Link. Vi rekommenderar att du använder privata slutpunkter för säker säkerhetskopiering och återställning utan att du behöver lägga till någon lista över IP-adresser/FQDN:er för Azure Backup eller Azure Storage från dina virtuella nätverk.

Läs mer om hur du skapar och använder privata slutpunkter för Azure Backup i dina virtuella nätverk.

När du aktiverar privata slutpunkter för valvet används de bara för säkerhetskopiering och återställning av SQL- och SAP HANA-arbetsbelastningar på en virtuell Azure-dator, MARS-agent, DPM/MABS-säkerhetskopior. Du kan även använda valvet för säkerhetskopiering av andra arbetsbelastningar (de kräver dock inte privata slutpunkter). Förutom säkerhetskopiering av SQL- och SAP HANA-arbetsbelastningar, säkerhetskopiering med MARS-agenten och DPM/MABS Server, används även privata slutpunkter för att utföra filåterställning vid säkerhetskopiering av virtuella Azure-datorer. Mer information finns här.

Microsoft Entra-ID stöder för närvarande inte privata slutpunkter. Ip-adresser och FQDN:er som krävs för Microsoft Entra-ID måste därför tillåtas utgående åtkomst från det skyddade nätverket när du säkerhetskopierar databaser på virtuella Azure-datorer och säkerhetskopierar med MARS-agenten. Du kan också använda NSG-taggar och Azure Firewall-taggar för att tillåta åtkomst till Microsoft Entra-ID, i förekommande fall. Läs mer om förutsättningarna här.

Saker att tänka på i samband med styrning

Styrning i Azure implementeras främst med Azure Policy och Azure Cost Management. Med Azure Policy kan du skapa, tilldela och hantera principdefinitioner för att framtvinga regler för dina resurser. Den här funktionen håller dessa resurser i överensstämmelse med företagets standarder. Med Azure Cost Management kan du spåra molnanvändning och utgifter för dina Azure-resurser och andra molnleverantörer. Dessutom spelar följande verktyg som Azure Price Calculator och Azure Advisor en viktig roll i kostnadshanteringsprocessen.

Konfigurera nyetablerad infrastruktur för säkerhetskopiering automatiskt med Azure Policy i stor skala

När ny infrastruktur etableras och nya virtuella datorer skapas måste du som säkerhetskopieringsadministratör se till att de skyddas. Du kan enkelt konfigurera säkerhetskopior för en eller två virtuella datorer. Men det blir komplext när du behöver konfigurera hundratals eller till och med tusentals virtuella datorer i stor skala. För att förenkla processen med att konfigurera säkerhetskopior tillhandahåller Azure Backup en uppsättning inbyggda Azure-principer för att styra din säkerhetskopieringsegendom.

Aktivera säkerhetskopiering automatiskt på virtuella datorer med hjälp av princip (central säkerhetskopieringsteammodell): Om din organisation har ett centralt säkerhetskopieringsteam som hanterar säkerhetskopior mellan programteam kan du använda den här principen för att konfigurera säkerhetskopiering till ett befintligt centralt Recovery Services-valv på samma prenumeration och plats som för de virtuella datorerna. Du kan välja att inkludera/exkludera virtuella datorer som innehåller en viss tagg från principomfånget. Läs mer.

Aktivera säkerhetskopiering automatiskt på virtuella datorer med hjälp av princip (där säkerhetskopiering ägs av programteam): Om du organiserar program i dedikerade resursgrupper och vill att de ska säkerhetskopieras av samma valv använder du den här principen för att automatiskt hantera den här åtgärden. Du kan välja att inkludera/exkludera virtuella datorer som innehåller en viss tagg från principomfånget. Läs mer.

Övervakningsprincip: Om du vill generera säkerhetskopieringsrapporter för dina resurser aktiverar du diagnostikinställningarna när du skapar ett nytt valv. Ofta kan det vara besvärligt att lägga till en diagnostikinställning manuellt per valv. Därför kan du använda en inbyggd Azure-princip som konfigurerar diagnostikinställningarna i stor skala till alla valv i varje prenumeration eller resursgrupp, med Log Analytics som mål.

Princip för endast granskning: Azure Backup ger dig också en princip endast för granskning som identifierar de virtuella datorerna utan konfiguration av säkerhetskopiering.

Kostnadsöverväganden för Azure Backup

Azure Backup-tjänsten erbjuder flexibiliteten att effektivt hantera dina kostnader. uppfyller även ditt affärskrav för BCDR (affärskontinuitet och haveriberedskap). Läs igenom följande riktlinjer:

Använd priskalkylatorn för att utvärdera och optimera kostnaden genom att justera olika spakar. Läs mer

Optimera säkerhetskopieringsprincip,

- Optimera schema- och kvarhållningsinställningar baserat på arketyper för arbetsbelastningar (till exempel verksamhetskritiska, icke-kritiska).

- Optimera kvarhållningsinställningar för omedelbar återställning.

- Välj rätt typ av säkerhetskopiering för att uppfylla kraven, samtidigt som du tar säkerhetskopieringstyper som stöds (fullständig, inkrementell, logg, differentiell) av arbetsbelastningen i Azure Backup.

Minska kostnaden för lagring av säkerhetskopior med selektiv säkerhetskopieringsdiskar: Exkludera diskfunktionen ger ett effektivt och kostnadseffektivt val för selektiv säkerhetskopiering av kritiska data. Du kan till exempel bara säkerhetskopiera en disk när du inte vill säkerhetskopiera alla diskar som är anslutna till en virtuell dator. Detta är också användbart när du har flera säkerhetskopieringslösningar. Om du till exempel vill säkerhetskopiera dina databaser eller data med en lösning för säkerhetskopiering av arbetsbelastningar (SQL Server-databas i Säkerhetskopiering av virtuella Azure-datorer) använder du säkerhetskopiering på azure-VM-nivå för valda diskar.

Snabba upp dina återställningar och minimera RTO med funktionen Snabb återställning: Azure Backup tar ögonblicksbilder av virtuella Azure-datorer och lagrar dem tillsammans med diskarna för att öka skapandet av återställningspunkter och påskynda återställningsåtgärderna. Detta kallas omedelbar återställning. Med den här funktionen kan du återställa från dessa ögonblicksbilder genom att minska återställningstiderna. Det minskar den tid som krävs för att transformera och kopiera data tillbaka från valvet. Därför medför det lagringskostnader för ögonblicksbilderna som tagits under den här perioden. Läs mer om funktionen För snabb återställning i Azure Backup.

Välj rätt replikeringstyp: Azure Backup-valvets lagringsreplikeringstyp är som standard inställd på Geo-redundant (GRS). Det här alternativet kan inte ändras när du har börjat skydda objekt. Geo-redundant lagring (GRS) ger en högre nivå av datahållbarhet än lokalt redundant lagring (LRS), tillåter en anmälning att använda återställning mellan regioner och kostar mer. Granska kompromisserna mellan lägre kostnader och högre datahållbarhet och välj det bästa alternativet för ditt scenario. Läs mer

Använd arkivnivå för långsiktig kvarhållning (LTR) och spara kostnader: Överväg det scenario där du har äldre säkerhetskopierade data som du sällan kommer åt, men som måste lagras under en lång period (till exempel 99 år) av efterlevnadsskäl. Att lagra så stora data på en standardnivå är kostsamt och är inte ekonomiskt. För att hjälpa dig att optimera dina lagringskostnader tillhandahåller Azure Backup arkivnivå, som är en åtkomstnivå som är särskilt utformad för långsiktig kvarhållning (LTR) av säkerhetskopieringsdata.

Om du skyddar både arbetsbelastningen som körs i en virtuell dator och själva den virtuella datorn kontrollerar du om det här dubbla skyddet behövs.

Övervaknings- och aviseringsöverväganden

Som säkerhetskopieringsanvändare eller administratör bör du kunna övervaka alla säkerhetskopieringslösningar och få meddelanden om viktiga scenarier. Det här avsnittet beskriver övervaknings- och meddelandefunktionerna som tillhandahålls av Azure Backup-tjänsten.

Monitor

Azure Backup tillhandahåller inbyggd jobbövervakning för åtgärder som att konfigurera säkerhetskopiering, säkerhetskopiera, återställa, ta bort säkerhetskopiering och så vidare. Detta är begränsat till valvet och perfekt för övervakning av ett enda valv. Mer information finns här.

Om du behöver övervaka driftaktiviteter i stor skala ger Backup Explorer en aggregerad vy över hela din säkerhetskopieringsegendom, vilket möjliggör detaljerad analys och felsökning av detaljnivån. Det är en inbyggd Azure Monitor-arbetsbok som ger en enda, central plats som hjälper dig att övervaka operativa aktiviteter i hela säkerhetskopieringsegenskapen i Azure, som omfattar klientorganisationer, platser, prenumerationer, resursgrupper och valv. Mer information finns här.

- Använd den för att identifiera resurser som inte har konfigurerats för säkerhetskopiering och se till att du aldrig missar att skydda kritiska data i din växande egendom.

- Instrumentpanelen tillhandahåller operativa aktiviteter för de senaste sju dagarna (max). Om du behöver behålla dessa data kan du exportera som en Excel-fil och behålla dem.

- Om du är En Azure Lighthouse-användare kan du visa information över flera klienter, vilket möjliggör gränslös övervakning.

Om du behöver behålla och visa de operativa aktiviteterna på lång sikt använder du Rapporter. Ett vanligt krav för säkerhetskopieringsadministratörer är att få insikter om säkerhetskopior baserat på data som sträcker sig över en längre tidsperiod. Användningsfall för en sådan lösning är:

- Allokering och prognostisering av förbrukad molnlagring.

- Granskning av säkerhetskopior och återställningar.

- Identifiera viktiga trender på olika nivåer av kornighet.

Ytterligare

- Du kan skicka data (till exempel jobb, principer och så vidare) till Log Analytics-arbetsytan . Detta gör det möjligt för funktionerna i Azure Monitor-loggar att möjliggöra korrelation av data med andra övervakningsdata som samlas in av Azure Monitor, konsolidera loggposter från flera Azure-prenumerationer och klientorganisationer till en plats för analys tillsammans, använda loggfrågor för att utföra komplex analys och få djupa insikter om loggposter. Mer information finns här.

- Du kan skicka data till en Azure-händelsehubb för att skicka poster utanför Azure, till exempel till en SIEM från tredje part (säkerhetsinformation och händelsehantering) eller någon annan log analytics-lösning. Mer information finns här.

- Du kan skicka data till ett Azure Storage-konto om du vill behålla dina loggdata längre än 90 dagar för granskning, statisk analys eller säkerhetskopiering. Om du bara behöver behålla dina händelser i 90 dagar eller mindre behöver du inte konfigurera arkiv till ett lagringskonto eftersom aktivitetslogghändelser sparas på Azure-plattformen i 90 dagar. Läs mer.

Aviseringar

I ett scenario där säkerhetskopierings-/återställningsjobbet misslyckades på grund av ett okänt problem. Om du vill tilldela en tekniker att felsöka det, vill du få ett meddelande om felet så snart som möjligt. Det kan också finnas ett scenario där någon skadligt utför en destruktiv åtgärd, till exempel att ta bort säkerhetskopieringsobjekt eller stänga av mjuk borttagning, och du skulle kräva ett aviseringsmeddelande för en sådan incident.

Du kan konfigurera sådana kritiska aviseringar och dirigera dem till valfri önskad meddelandekanal (e-post, ITSM, webhook, runbook och så vidare). Azure Backup integreras med flera Azure-tjänster för att uppfylla olika aviserings- och meddelandekrav:

Azure Monitor-loggar (Log Analytics): Du kan konfigurera dina valv för att skicka data till en Log Analytics-arbetsyta, skriva anpassade frågor på arbetsytan och konfigurera aviseringar som ska genereras baserat på frågeutdata. Du kan visa frågeresultatet i tabeller och diagram. exportera dem också till Power BI eller Grafana. (Log Analytics är också en viktig komponent i rapporterings-/granskningsfunktionen som beskrivs i de senare avsnitten).

Azure Monitor-aviseringar: För vissa standardscenarier, till exempel säkerhetskopieringsfel, återställningsfel, borttagning av säkerhetskopierade data och så vidare, skickar Azure Backup aviseringar som standard som visas med Hjälp av Azure Monitor, utan att en användare behöver konfigurera en Log Analytics-arbetsyta.

Azure Backup tillhandahåller en inbyggd mekanism för aviseringsmeddelanden via e-post för fel, varningar och kritiska åtgärder. Du kan ange enskilda e-postadresser eller distributionslistor som ska meddelas när en avisering genereras. Du kan också välja om du vill få aviseringar för varje enskild avisering eller gruppera dem i en timmes sammanfattning och sedan få ett meddelande.

- Dessa aviseringar definieras av tjänsten och ger stöd för begränsade scenarier – säkerhetskopierings-/återställningsfel, Stoppskydd med kvarhållning av data/Stoppa skydd med borttagningsdata och så vidare. Mer information finns här.

- Om en destruktiv åtgärd, till exempel stoppskydd med borttagningsdata, utförs en avisering och ett e-postmeddelande skickas till prenumerationsägare, administratörer och medadministratörer även om meddelanden inte har konfigurerats för Recovery Services-valvet.

- Vissa arbetsbelastningar kan generera hög frekvens av fel (till exempel SQL Server var 15:e minut). För att förhindra att överbelastas med aviseringar som genereras för varje felhändelse konsolideras aviseringarna. Mer information finns här.

- De inbyggda aviseringarna kan inte anpassas och är begränsade till e-postmeddelanden som definieras i Azure Portal.

Om du behöver skapa anpassade aviseringar (till exempel aviseringar om lyckade jobb) använder du Log Analytics. I Azure Monitor kan du skapa egna aviseringar på en Log Analytics-arbetsyta. Hybridarbetsbelastningar (DPM/MABS) kan också skicka data till LA och använda LA för att tillhandahålla vanliga aviseringar för arbetsbelastningar som stöds av Azure Backup.

Du kan också få meddelanden via inbyggda Aktivitetsloggar för Recovery Services-valv. Den stöder dock begränsade scenarier och är inte lämplig för åtgärder som schemalagd säkerhetskopiering, vilket passar bättre med resursloggar än med aktivitetsloggar. Mer information om dessa begränsningar och hur du kan använda Log Analytics-arbetsytan för övervakning och aviseringar i stor skala för alla dina arbetsbelastningar som skyddas av Azure Backup finns i den här artikeln.

Automatiskt återförsök av misslyckade säkerhetskopieringsjobb

Många av felen eller avbrottsscenarierna är tillfälliga och du kan åtgärda det genom att konfigurera rätt behörigheter för rollbaserad åtkomstkontroll i Azure (Azure RBAC) eller utlösa säkerhetskopierings-/återställningsjobbet igen. Eftersom lösningen på sådana fel är enkel behöver du inte investera tid i väntan på att en tekniker ska utlösa jobbet manuellt eller tilldela relevant behörighet. Därför är det smartare sättet att hantera det här scenariot att automatisera återförsöket av misslyckade jobb. Detta minimerar mycket den tid det tar att återställa från fel. Du kan uppnå detta genom att hämta relevanta säkerhetskopieringsdata via Azure Resource Graph (ARG) och kombinera dem med en korrigerande PowerShell/CLI-procedur.

Titta på följande video för att lära dig hur du återutlöser säkerhetskopiering för alla misslyckade jobb (över valv, prenumerationer, klientorganisationer) med HJÄLP av ARG och PowerShell.

Dirigera aviseringar till önskad meddelandekanal

Även om tillfälliga fel kan korrigeras kan vissa beständiga fel kräva djupgående analys, och det är inte säkert att det är den fungerande lösningen att retrigga jobben. Du kan ha egna mekanismer för övervakning/biljetthantering för att säkerställa att sådana fel spåras och åtgärdas korrekt. Om du vill hantera sådana scenarier kan du välja att dirigera aviseringarna till önskad meddelandekanal (e-post, ITSM, Webhook, runbook och så vidare) genom att skapa en åtgärdsregel för aviseringen.

Titta på följande video för att lära dig hur du använder Azure Monitor för att konfigurera olika meddelandemekanismer för kritiska aviseringar.

Nästa steg

Läs följande artiklar som utgångspunkter för att använda Azure Backup: