Självstudie: Säkerhetskopiera SAP HANA-databaser på en virtuell Azure-dator

Den här självstudien visar hur du säkerhetskopierar SAP HANA-databaser som körs på virtuella Azure-datorer till ett Azure Backup Recovery Services-valv. I den här artikeln lär du dig att:

- Skapa och konfigurera ett valv

- Identifiera databaser

- Konfigurera säkerhetskopior

Här är alla scenarier som vi stöder för närvarande.

Förutsättningar

Kontrollera att du gör följande innan du konfigurerar säkerhetskopior:

- Identifiera eller skapa ett Recovery Services-valv i samma region och prenumeration som den virtuella dator som kör SAP HANA.

- Tillåt anslutning från den virtuella datorn till Internet, så att den kan nå Azure, enligt beskrivningen i avsnittet Konfigurera nätverksanslutning .

- Kontrollera att den kombinerade längden på namnet på den virtuella SAP HANA-servern och resursgruppens namn inte överskrider 84 tecken för Azure Resource Manager (ARM_ virtuella datorer (och 77 tecken för klassiska virtuella datorer). Den här begränsningen beror på att vissa tecken är reserverade av tjänsten.

- Det bör finnas en nyckel i hdbuserstore som uppfyller följande kriterier:

- Det bör finnas i standard hdbuserstore. Standardvärdet är det

<sid>admkonto under vilket SAP HANA är installerat. - För MDC ska nyckeln peka på SQL-porten för NAMESERVER. För SDC bör den peka på SQL-porten för INDEXSERVER

- Den bör ha autentiseringsuppgifter för att lägga till och ta bort användare

- Observera att den här nyckeln kan tas bort när du har kört förregistreringsskriptet

- Det bör finnas i standard hdbuserstore. Standardvärdet är det

- Du kan också välja att skapa en nyckel för den befintliga HANA SYSTSEM-användaren i hdbuserstore i stället för att skapa en anpassad nyckel enligt beskrivningen i steget ovan.

- Kör konfigurationsskriptet för SAP HANA-säkerhetskopiering (förregistreringsskript) på den virtuella dator där HANA är installerat som rotanvändare. Det här skriptet gör HANA-systemet redo för säkerhetskopiering och kräver att nyckeln som du har skapat i ovanstående steg skickas som indata. Information om hur dessa indata ska skickas som en parameter till skriptet finns i avsnittet Vad förregistreringsskriptet gör . Den innehåller också information om vad förregistreringsskriptet gör.

- Om din HANA-konfiguration använder privata slutpunkter kör du förregistreringsskriptet med parametern -sn eller --skip-network-checks .

Kommentar

Förregistreringsskriptet installerar compat-unixODBC234 för SAP HANA-arbetsbelastningar som körs på RHEL (7.4, 7.6 och 7.7) och unixODBC för RHEL 8.1. Det här paketet finns i lagringsplatsen RHEL för SAP HANA (för RHEL 7 Server) Update Services for SAP Solutions (RPMs). För en Azure Marketplace RHEL-avbildning skulle lagringsplatsen vara rhui-rhel-sap-hana-for-rhel-7-server-rhui-e4s-rpms.

Förstå prestanda för säkerhetskopiering och återställning av dataflöde

Säkerhetskopiorna (loggen och icke-loggen) i virtuella SAP HANA Azure-datorer som tillhandahålls via Backint är strömmar till Azure Recovery Services-valv (som internt använder Azure Storage Blob) och därför är det viktigt att förstå den här strömningsmetoden.

Backint-komponenten i HANA tillhandahåller "pipes" (ett rör att läsa från och ett rör att skriva till), anslutna till underliggande diskar där databasfiler finns, som sedan läss av Azure Backup-tjänsten och transporteras till Azure Recovery Services-valvet, som är ett fjärranslutet Azure Storage-konto. Azure Backup-tjänsten utför också en kontrollsumma för att verifiera strömmarna, utöver de interna verifieringskontrollerna för Backint. Dessa valideringar säkerställer att de data som finns i Azure Recovery Services-valvet verkligen är tillförlitliga och kan återställas.

Eftersom strömmarna främst hanterar diskar måste du förstå diskprestanda för läsning och nätverksprestanda för att överföra säkerhetskopierade data för att mäta prestanda för säkerhetskopiering och återställning. I den här artikeln finns en djupgående förståelse för disk-/nätverksdataflöde och prestanda på virtuella Azure-datorer. Dessa gäller även för prestanda för säkerhetskopiering och återställning.

Azure Backup-tjänsten försöker uppnå upp till ~420 Mbit/s för icke-loggsäkerhetskopior (till exempel fullständiga, differentiella och inkrementella) och upp till 100 Mbit/s för loggsäkerhetskopior för HANA. Som nämnts ovan är dessa inte garanterade hastigheter och beror på följande faktorer:

- Maximalt dataflöde för oanvänd disk för den virtuella datorn – läs från data- eller loggområdet.

- Underliggande disktyp och dess dataflöde – läs från data eller loggområde.

- Den virtuella datorns maximala nätverksdataflöde – skriv till Recovery Services-valvet.

- Om det virtuella nätverket har NVA/brandvägg är det nätverksdataflöde

- Om data/loggen på Azure NetApp Files – både läsa från ANF och skriva till Vault använder den virtuella datorns nätverk.

Viktigt!

I mindre virtuella datorer, där det oanvända diskdataflödet ligger mycket nära eller mindre än 400 Mbit/s, kan du vara orolig för att hela diskens IOPS används av säkerhetskopieringstjänsten, vilket kan påverka SAP HANA:s åtgärder som rör läsning/skrivning från diskarna. Om du i så fall vill begränsa eller begränsa förbrukningen av säkerhetskopieringstjänsten till den maximala gränsen kan du läsa nästa avsnitt.

Begränsa prestanda för säkerhetskopieringsflödet

Om du vill begränsa IOPS-förbrukningen för säkerhetskopieringstjänstens disk till ett maximalt värde utför du följande steg.

Gå till mappen "opt/msawb/bin"

Skapa en ny JSON-fil med namnet "ExtensionSettingsOverrides.JSON"

Lägg till ett nyckel/värde-par i JSON-filen på följande sätt:

{ "MaxUsableVMThroughputInMBPS": 120 }Ändra behörigheter och ägarskap för filen enligt följande:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.jsonIngen omstart av någon tjänst krävs. Azure Backup-tjänsten försöker begränsa dataflödesprestanda enligt beskrivningen i den här filen.

Kommentar

Om ändringarna inte tillämpas startar du om databaserna.

Vad förregistreringsskriptet gör

När du kör förregistreringsskriptet utför du följande funktioner:

- Baserat på din Linux-distribution installerar eller uppdaterar skriptet alla nödvändiga paket som krävs av Azure Backup-agenten.

- Den utför utgående nätverksanslutningskontroller med Azure Backup-servrar och beroende tjänster som Microsoft Entra ID och Azure Storage.

- Den loggar in på HANA-systemet med hjälp av den anpassade användarnyckeln eller SYSTEM-användarnyckeln som nämns som en del av förutsättningarna. Detta används för att skapa en säkerhetskopieringsanvändare (AZUREWLBACKUPHANAUSER) i HANA-systemet och användarnyckeln kan tas bort när förregistreringsskriptet har körts. Observera att SYSTEM-användarnyckeln inte får tas bort.

- Den kontrollerar och varnar om mappen /opt/msawb placeras i rotpartitionen och rotpartitionen är 2 GB i storlek. Skriptet rekommenderar att du ökar rotpartitionens storlek till 4 GB eller flyttar mappen /opt/msawb till en annan plats där den har utrymme att växa till högst 4 GB i storlek. Observera att om du placerar mappen /opt/msawb i rotpartitionen på 2 GB kan det leda till att rotpartitionen blir full och att säkerhetskopiorna misslyckas.

- AZUREWLBACKUPHANAUSER tilldelas dessa nödvändiga roller och behörigheter:

- För MDC: DATABASE ADMIN och BACKUP ADMIN (från HANA 2.0 SPS05): för att skapa nya databaser under återställningen.

- För SDC: BACKUP ADMIN: för att skapa nya databaser under återställningen.

- CATALOG READ: för att läsa säkerhetskopieringskatalogen.

- SAP_INTERNAL_HANA_SUPPORT: för att få åtkomst till några privata tabeller. Krävs endast för SDC- och MDC-versioner tidigare än HANA 2.0 SPS04 Rev 46. Detta krävs inte för HANA 2.0 SPS04 Rev 46 och senare eftersom vi nu får nödvändig information från offentliga tabeller med korrigeringen från HANA-teamet.

- Skriptet lägger till en nyckel i hdbuserstore för AZUREWLBACKUPHANAUSER för plugin-programmet för HANA-säkerhetskopiering för att hantera alla åtgärder (databasfrågor, återställningsåtgärder, konfiguration och körning av säkerhetskopiering).

- Du kan också välja att skapa en egen anpassad säkerhetskopieringsanvändare. Kontrollera att den här användaren har tilldelats följande nödvändiga roller och behörigheter:

- För MDC: DATABASE ADMIN och BACKUP ADMIN (från HANA 2.0 SPS05): för att skapa nya databaser under återställningen.

- För SDC: BACKUP ADMIN: för att skapa nya databaser under återställningen.

- CATALOG READ: för att läsa säkerhetskopieringskatalogen.

- SAP_INTERNAL_HANA_SUPPORT: för att få åtkomst till några privata tabeller. Krävs endast för SDC- och MDC-versioner tidigare än HANA 2.0 SPS04 Rev 46. Detta krävs inte för HANA 2.0 SPS04 Rev 46 och senare eftersom vi nu får nödvändig information från offentliga tabeller med korrigeringen från HANA-teamet.

- Lägg sedan till en nyckel i hdbuserstore för din anpassade säkerhetskopieringsanvändare för plugin-programmet FÖR HANA-säkerhetskopiering för att hantera alla åtgärder (databasfrågor, återställningsåtgärder, konfiguration och körning av säkerhetskopiering). Skicka den här anpassade användarnyckeln för säkerhetskopiering till skriptet som en parameter:

-bk CUSTOM_BACKUP_KEY_NAMEeller-backup-key CUSTOM_BACKUP_KEY_NAME. Observera att lösenordets upphörande av den här anpassade säkerhetskopieringsnyckeln kan leda till fel vid säkerhetskopiering och återställning. - Om hana-användaren

<sid>admär en Active Directory-användare (AD) skapar du en msawb-grupp i din AD och lägger till användaren i den<sid>admhär gruppen. Du måste nu ange att<sid>admär en AD-användare i förregistreringsskriptet med parametrarna:-ad <SID>_ADM_USER or --ad-user <SID>_ADM_USER.

Kommentar

Om du vill veta vilka andra parametrar skriptet accepterar använder du kommandot bash msawb-plugin-config-com-sap-hana.sh --help

Bekräfta att nyckeln har skapats genom att köra HDBSQL-kommandot på HANA-datorn med SIDADM-autentiseringsuppgifter:

hdbuserstore list

Kommandoutdata ska visa nyckeln {SID}{DBNAME}, där användaren visas som AZUREWLBACKUPHANAUSER.

Kommentar

Kontrollera att du har en unik uppsättning SSFS-filer under /usr/sap/{SID}/home/.hdb/. Det bör bara finnas en mapp i den här sökvägen.

Här är en sammanfattning av de steg som krävs för att slutföra förregistreringsskriptkörningen. Observera att vi i det här flödet tillhandahåller SYSTEM-användarnyckeln som en indataparameter till förregistreringsskriptet.

| Vem | Från | Vad du ska köra | Kommentarer |

|---|---|---|---|

<sid>adm (OS) |

HANA OS | Läs självstudien och ladda ned förregistreringsskriptet. | Självstudie: Säkerhetskopiera HANA-databaser på en virtuell Azure-dator Ladda ned förregistreringsskriptet |

<sid>adm (OS) |

HANA OS | Starta HANA (HDB-start) | Kontrollera att HANA är igång innan du konfigurerar det. |

<sid>adm (OS) |

HANA OS | Kör kommandot: hdbuserstore Set |

hdbuserstore Set SYSTEM <hostname>:3<Instance#>13 SYSTEM <password> Obs! Se till att du använder värdnamn i stället för IP-adress/FQDN. |

<sid>adm (OS) |

HANA OS | Kör kommandot:hdbuserstore List |

Kontrollera om resultatet innehåller standardarkivet enligt nedan: KEY SYSTEM ENV : <hostname>:3<Instance#>13 USER : SYSTEM |

| Rot (OS) | HANA OS | Kör förregistreringsskriptet för Azure Backup HANA. | ./msawb-plugin-config-com-sap-hana.sh -a --sid <SID> -n <Instance#> --system-key SYSTEM |

<sid>adm (OS) |

HANA OS | Kör kommandot: hdbuserstore List |

Kontrollera om resultatet innehåller nya rader enligt nedan: KEY AZUREWLBACKUPHANAUSER ENV : localhost: 3<Instance#>13 USER: AZUREWLBACKUPHANAUSER |

| Azure-deltagare | Azure Portal | Konfigurera NSG, NVA, Azure Firewall och så vidare för att tillåta utgående trafik till Azure Backup-tjänsten, Microsoft Entra-ID och Azure Storage. | Konfigurera nätverksanslutning |

| Azure-deltagare | Azure Portal | Skapa eller öppna ett Recovery Services-valv och välj sedan HANA-säkerhetskopiering. | Hitta alla hana-måldatorer som ska säkerhetskopieras. |

| Azure-deltagare | Azure Portal | Identifiera HANA-databaser och konfigurera säkerhetskopieringsprincip. | Till exempel: Veckovis säkerhetskopiering: Varje söndag 02:00, kvarhållning av veckovisa 12 veckor, månadsvis 12 månader, årligt 3 år Differentiell eller inkrementell: Varje dag, med undantag för söndag Logg: var 15:e minut bevarad i 35 dagar |

| Azure-deltagare | Azure Portal | Recovery Service-valv – Säkerhetskopieringsobjekt – SAP HANA | Kontrollera säkerhetskopieringsjobb (Azure-arbetsbelastning). |

| HANA-administratör | HANA Studio | Kontrollera säkerhetskopieringskonsolen, säkerhetskopieringskatalogen, backup.log, backint.log och globa.ini | Både SYSTEMDB- och Klientdatabas. |

När du har kört förregistreringsskriptet och verifierat det kan du sedan fortsätta med att kontrollera anslutningskrav och sedan konfigurera säkerhetskopiering från Recovery Services-valvet

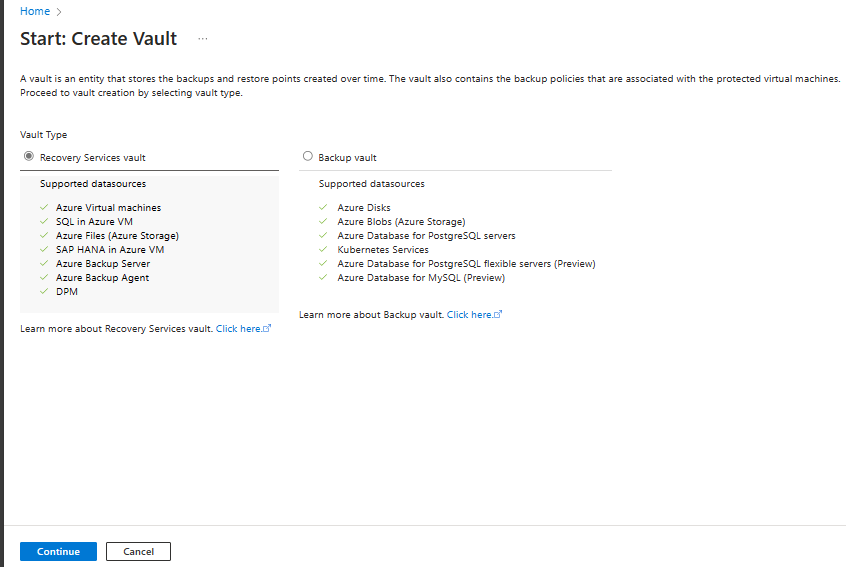

Skapa ett Recovery Services-valv

Ett Recovery Services-valv är en hanteringsentitet som lagrar återställningspunkter som skapas över tid och som tillhandahåller ett gränssnitt för att utföra säkerhetskopieringsrelaterade åtgärder. Dessa åtgärder omfattar att göra säkerhetskopieringar på begäran, utföra återställningar och skapa säkerhetskopieringsprinciper.

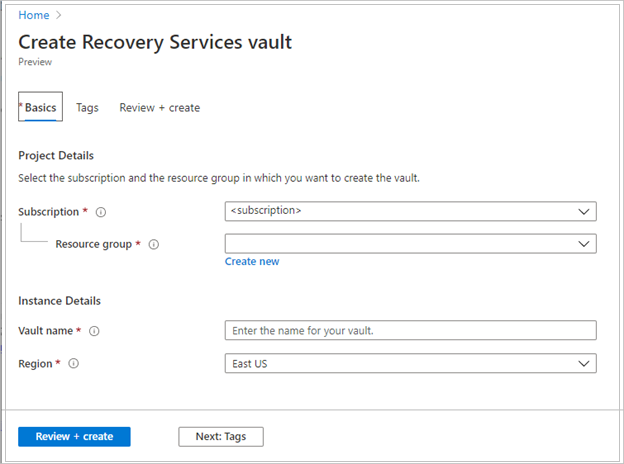

Så här skapar du ett Recovery Services-valv:

Logga in på Azure-portalen.

Sök efter Business Continuity Center och gå sedan till instrumentpanelen Business Continuity Center .

I fönstret Valv väljer du +Valv.

Välj Recovery Services-valvet>Fortsätt.

I fönstret Recovery Services-valv anger du följande värden:

Prenumeration: Välj den prenumeration som du vill använda. Om du bara är medlem i en prenumeration ser du det namnet. Om du inte är säker på vilken prenumeration du ska använda använder du standardprenumerationen. Du kan bara välja mellan flera alternativ om ditt arbets- eller skolkonto är associerat med mer än en Azure-prenumeration.

Resursgrupp: Använd en befintlig resursgrupp eller skapa en ny. Om du vill visa en lista över tillgängliga resursgrupper i din prenumeration väljer du Använd befintlig och väljer sedan en resurs i listrutan. Om du vill skapa en ny resursgrupp väljer du Skapa ny och anger sedan namnet. Mer information om resursgrupper finns i Översikt över Azure Resource Manager.

Valvnamn: Ange ett eget namn för att identifiera valvet. Namnet måste vara unikt för Azure-prenumerationen. Ange ett namn som innehåller minst 2 tecken, men inte fler än 50. Namnet måste börja med en bokstav och får endast innehålla bokstäver, siffror och bindestreck.

Region: Välj den geografiska regionen för valvet. För att du ska kunna skapa ett valv för att skydda alla datakällor måste valvet finnas i samma region som datakällan.

Viktigt!

Om du inte är säker på platsen för datakällan stänger du fönstret. Gå till listan med resurser i portalen. Om du har datakällor i flera regioner, skapar du ett Recovery Services-valv i varje region. Skapa valvet på den första platsen innan du skapar ett valv på en annan plats. Du behöver inte ange lagringskonton för att lagra säkerhetskopieringsdata. Recovery Services-valvet och Azure Backup hanterar detta automatiskt.

När du har angett värdena väljer du Granska och skapa.

Välj Skapa för att slutföra skapandet av Recovery Services-valvet.

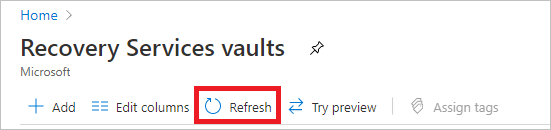

Det kan ta en stund innan Recovery Services-valvet har skapats. Övervaka statusmeddelandena i området Meddelanden uppe till höger. När valvet har skapats visas det i listan över Recovery Services-valv. Om valvet inte visas väljer du Uppdatera.

Kommentar

Azure Backup stöder nu oföränderliga valv som hjälper dig att se till att återställningspunkter när de har skapats inte kan tas bort innan de upphör att gälla enligt säkerhetskopieringsprincipen. Du kan göra oföränderligheten oåterkallelig för maximalt skydd mot dina säkerhetskopierade data från olika hot, inklusive utpressningstrojanattacker och skadliga aktörer. Läs mer.

Recovery Services-valvet har nu skapats.

Aktivera återställning mellan regioner

I Recovery Services-valvet kan du aktivera återställning mellan regioner. Lär dig hur du aktiverar återställning mellan regioner.

Läs mer om återställning mellan regioner.

Identifiera databaserna

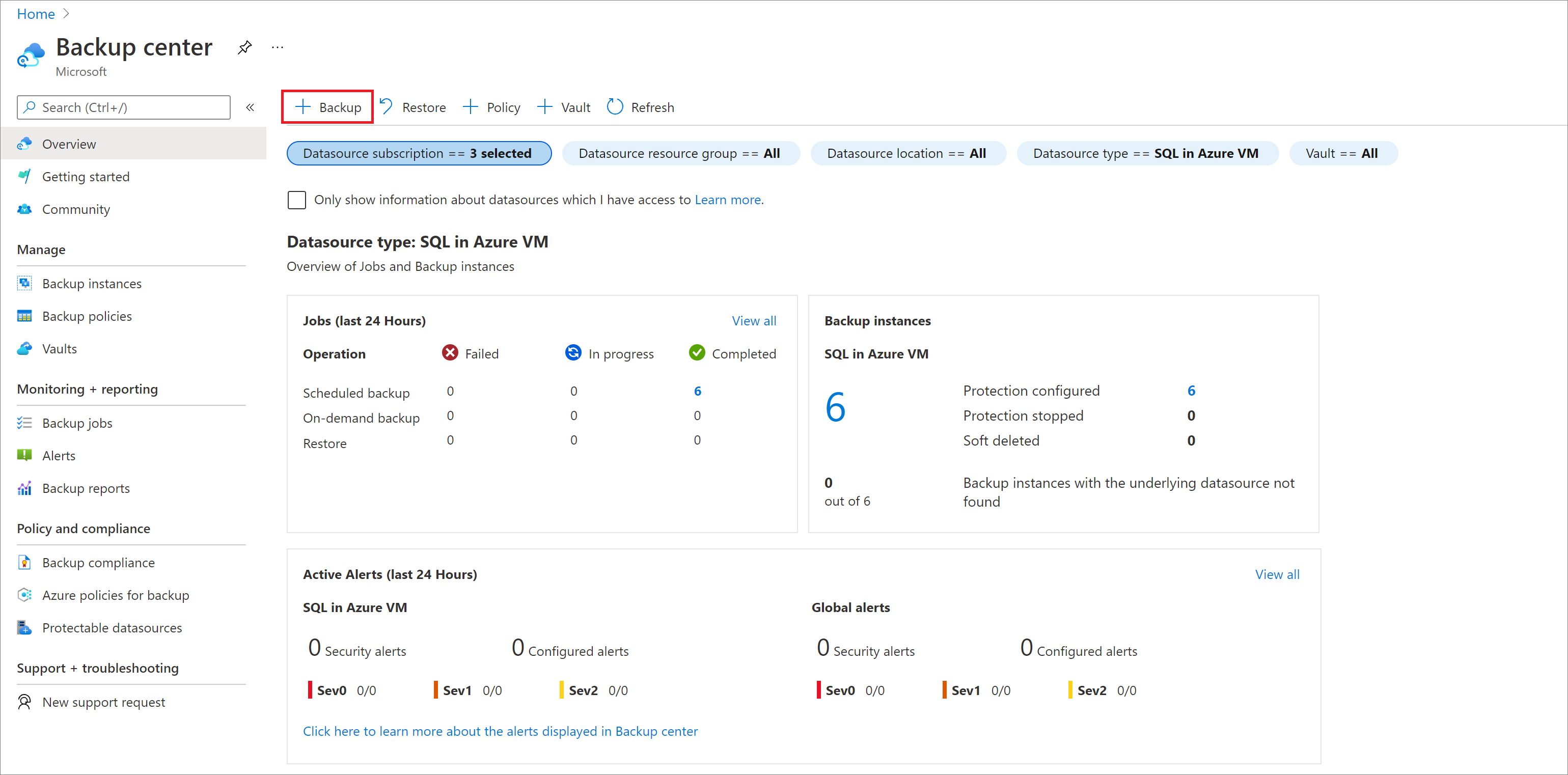

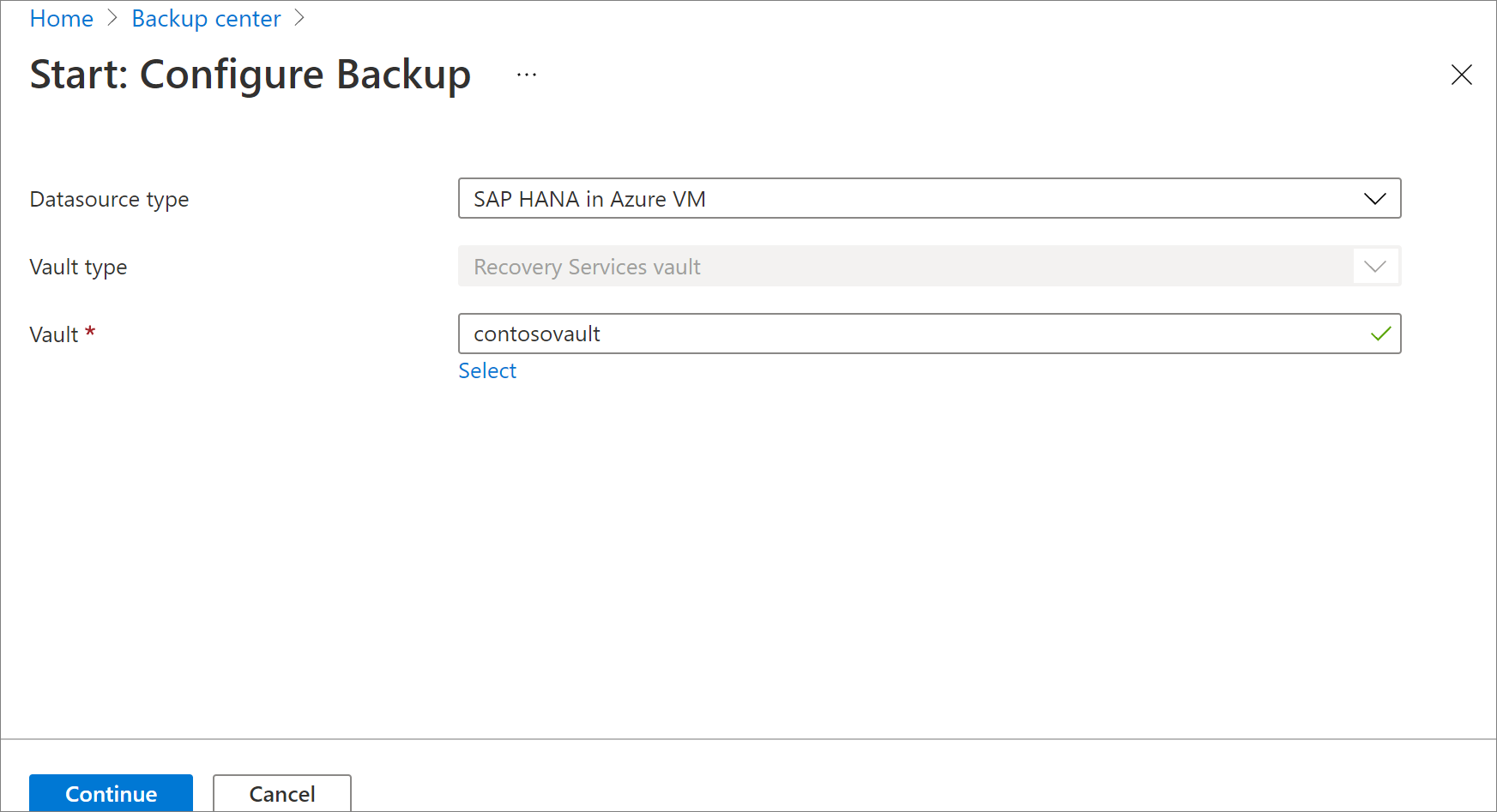

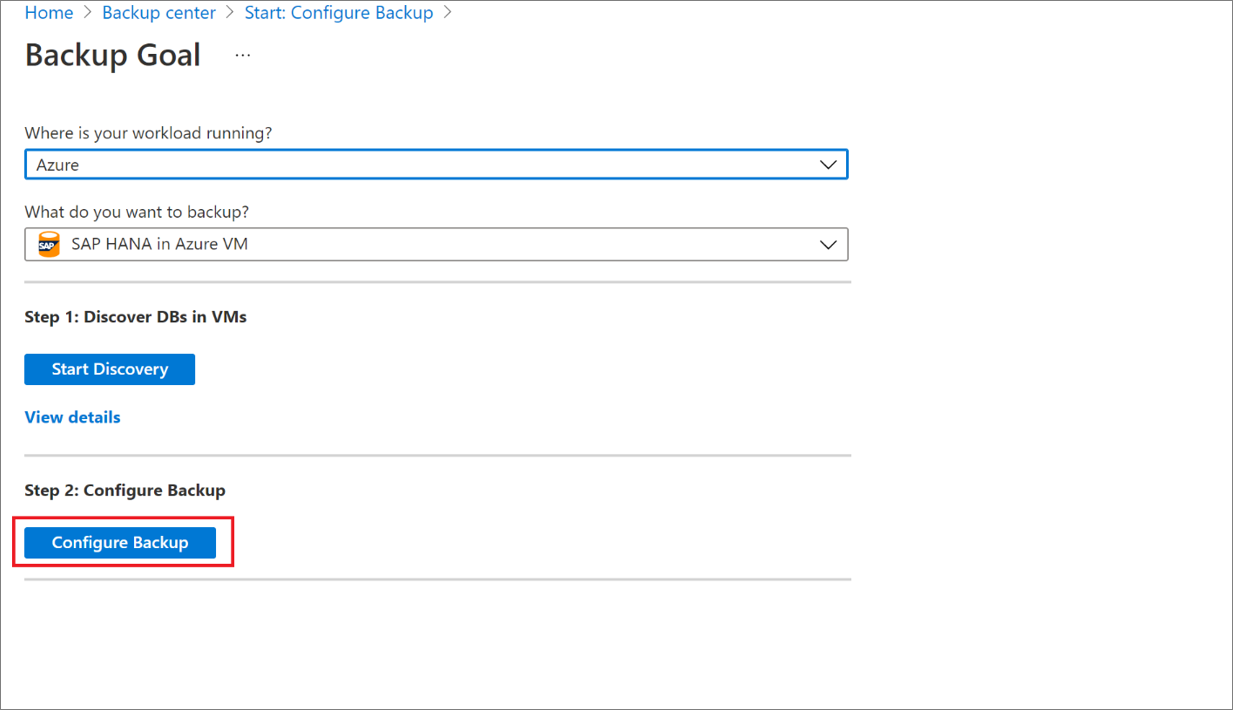

I Azure Portal går du till Säkerhetskopieringscenter och klickar på +Säkerhetskopiering.

Välj SAP HANA på en virtuell Azure-dator som datakällatyp, välj ett Recovery Services-valv som ska användas för säkerhetskopiering och klicka sedan på Fortsätt.

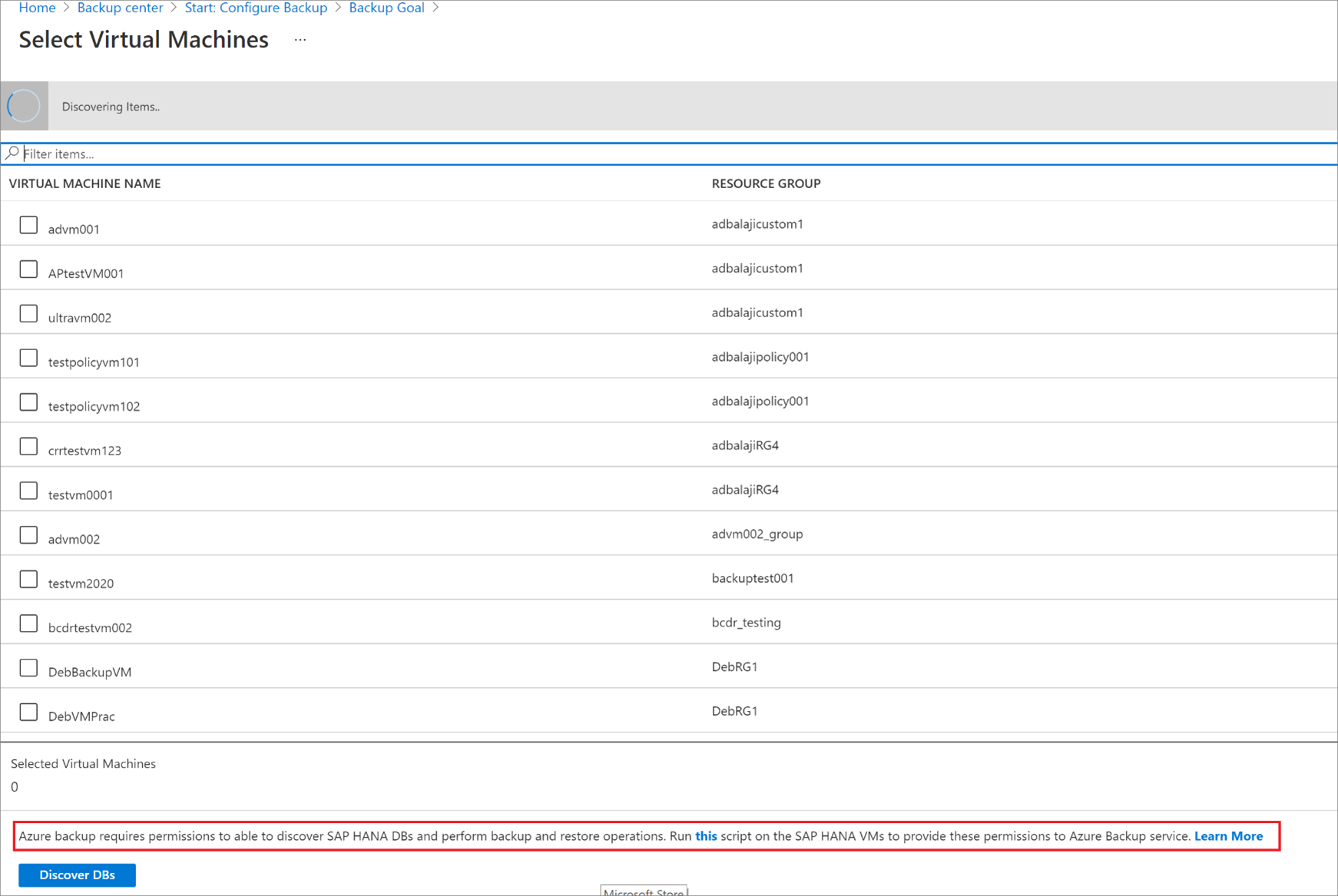

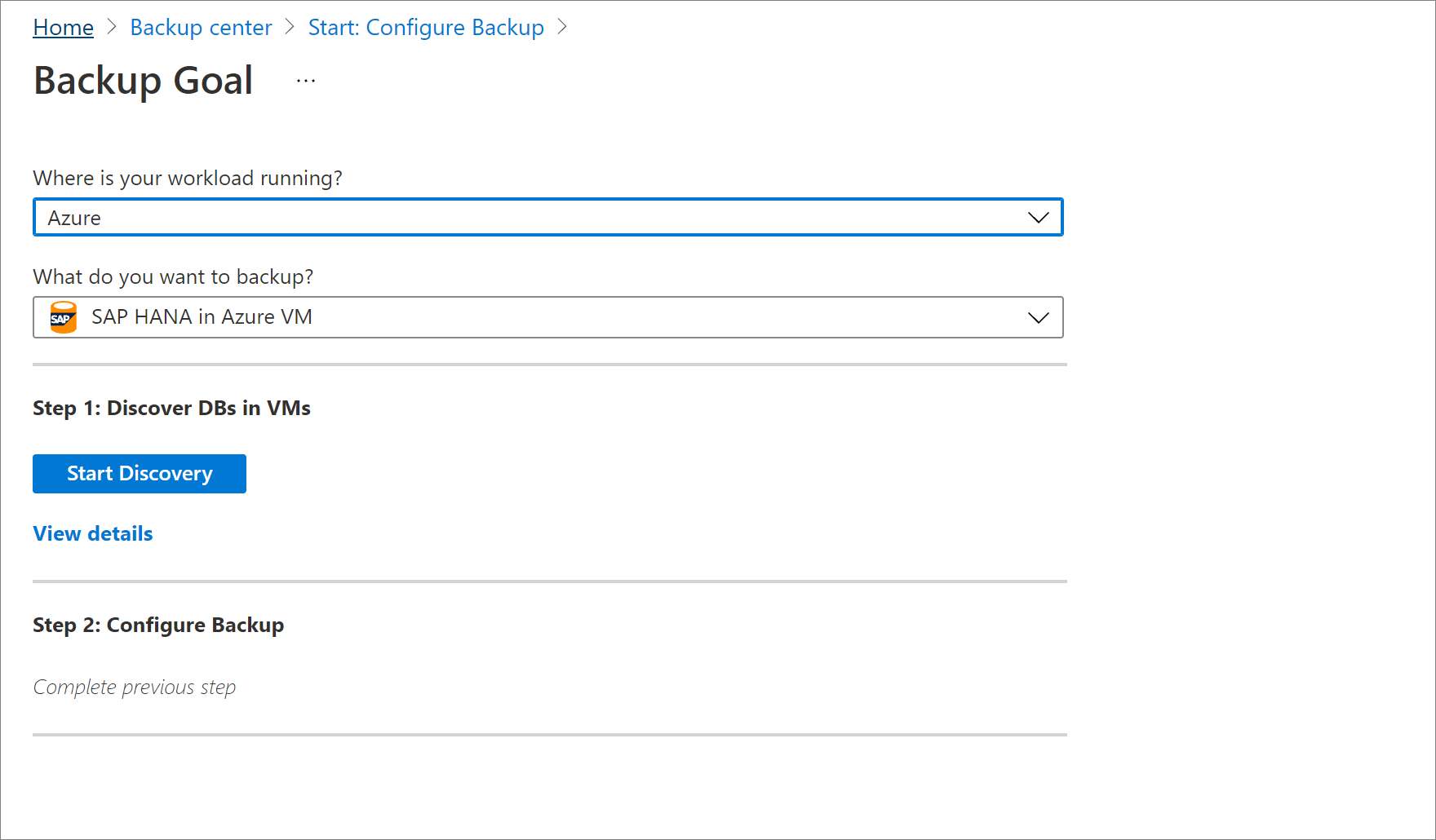

Välj Starta identifiering. Detta initierar identifiering av oskyddade virtuella Linux-datorer i valvregionen.

- Efter identifieringen visas oskyddade virtuella datorer i portalen, listade efter namn och resursgrupp.

- Om en virtuell dator inte visas som förväntat kontrollerar du om den redan har säkerhetskopierats i ett valv.

- Flera virtuella datorer kan ha samma namn, men de tillhör olika resursgrupper.

I Välj virtuella datorer väljer du länken för att ladda ned skriptet som ger behörighet för Azure Backup-tjänsten att komma åt de virtuella SAP HANA-datorerna för databasidentifiering.

Kör skriptet på varje virtuell dator som är värd för SAP HANA-databaser som du vill säkerhetskopiera.

När du har kört skriptet på de virtuella datorerna går du till Välj virtuella datorer och väljer de virtuella datorerna. Välj sedan Identifiera databaser.

Azure Backup identifierar alla SAP HANA-databaser på den virtuella datorn. Under identifieringen registrerar Azure Backup den virtuella datorn med valvet och installerar ett tillägg på den virtuella datorn. Ingen agent är installerad på databasen.

Konfigurera säkerhetskopiering

Aktivera nu säkerhetskopiering.

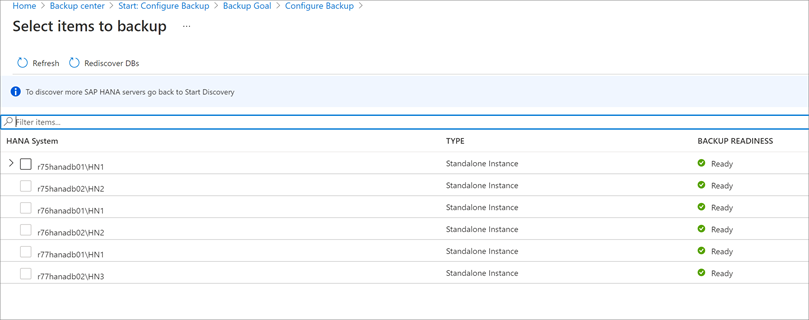

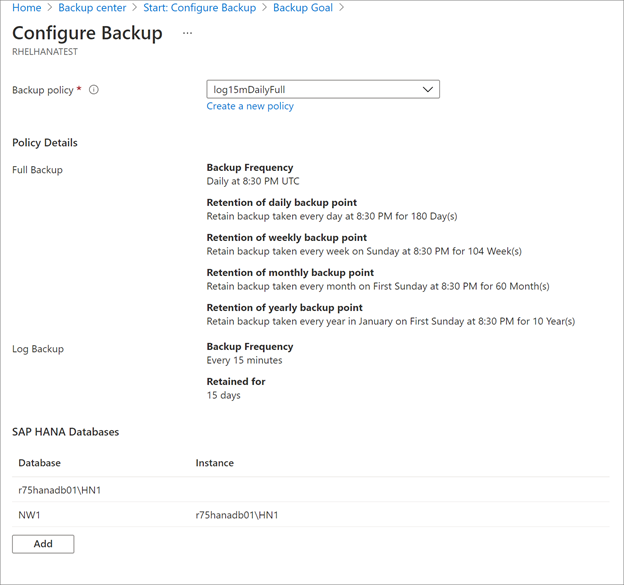

I steg 2 väljer du Konfigurera säkerhetskopiering.

I Välj objekt att säkerhetskopiera väljer du alla databaser som du vill skydda >OK.

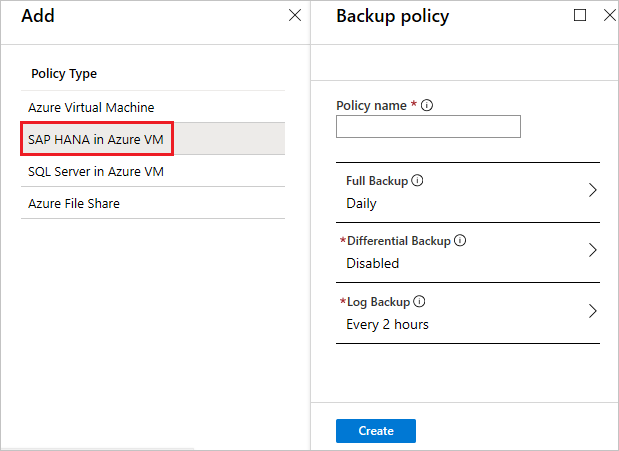

I Säkerhetskopieringsprincip>Välj säkerhetskopieringsprincip skapar du en ny säkerhetskopieringsprincip för databaserna i enlighet med anvisningarna nedan.

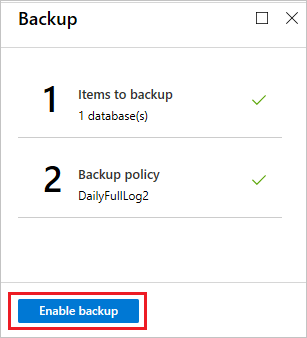

När du har skapat principen går du till menyn Säkerhetskopiering och väljer Aktivera säkerhetskopiering.

Skapa en säkerhetskopieringsprincip

En säkerhetskopieringsprincip definierar när säkerhetskopieringar tas och hur länge de behålls.

- En policy skapas på valvnivå.

- Flera valv kan använda samma säkerhetskopieringspolicy, men du måste tillämpa säkerhetskopieringspolicyn på varje valv.

Kommentar

Azure Backup justeras inte automatiskt för ändringar i sommartid när du säkerhetskopierar en SAP HANA-databas som körs på en virtuell Azure-dator.

Ändra principen manuellt efter behov.

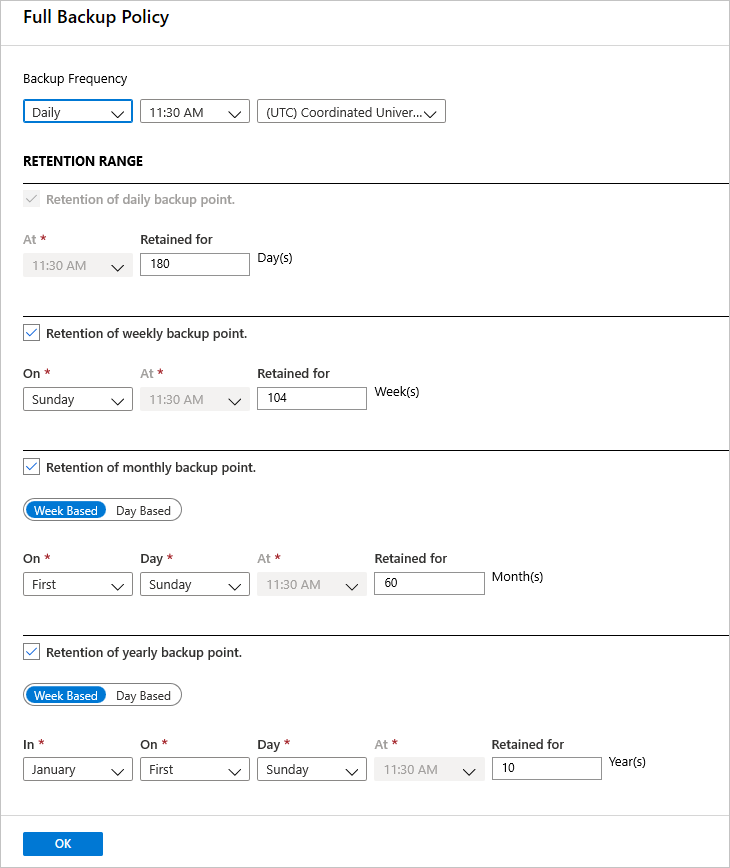

Ange principinställningarna på följande sätt:

I Policynamn anger du ett namn för den nya policyn. I det här fallet anger du SAPHANA.

I Princip för fullständig säkerhetskopiering väljer du en säkerhetskopieringsfrekvens. Du kan välja Varje dag eller Varje vecka. I den här självstudien valde vi den dagliga säkerhetskopieringen.

I Kvarhållningsintervall konfigurerar du kvarhållningsinställningar för den fullständiga säkerhetskopieringen.

- Som standard är alla alternativ markerade. Rensa alla begränsningar för kvarhållningsintervall som du inte vill använda och ange de som du gör.

- Den minsta kvarhållningsperioden för alla typer av säkerhetskopior (fullständig/differentiell/logg) är sju dagar.

- Återställningspunkter taggas för kvarhållning baserat på deras kvarhållningsintervall. Om du till exempel väljer en daglig fullständig säkerhetskopia utlöses endast en fullständig säkerhetskopia varje dag.

- Säkerhetskopieringen för en viss dag taggas och behålls baserat på det veckovisa kvarhållningsintervallet och inställningen.

- De månatliga och årliga kvarhållningsintervallen fungerar på liknande sätt.

På menyn Policy för fullständig säkerhetskopia väljer du OK för att acceptera inställningarna.

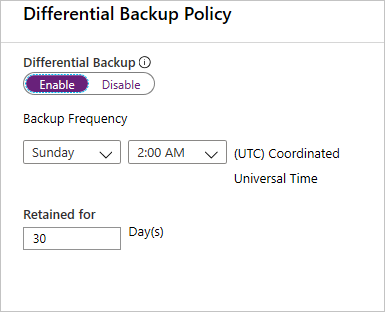

Välj sedan Differentiell säkerhetskopiering för att lägga till en differentiell princip.

I Policy för differentiell säkerhetskopia väljer du Aktivera för att öppna kontrollerna för frekvens och kvarhållning. Vi har aktiverat en differentiell säkerhetskopiering varje söndag kl. 02:00, som behålls i 30 dagar.

Kommentar

Du kan välja antingen en differentiell eller en inkrementell som en daglig säkerhetskopia, men inte båda.

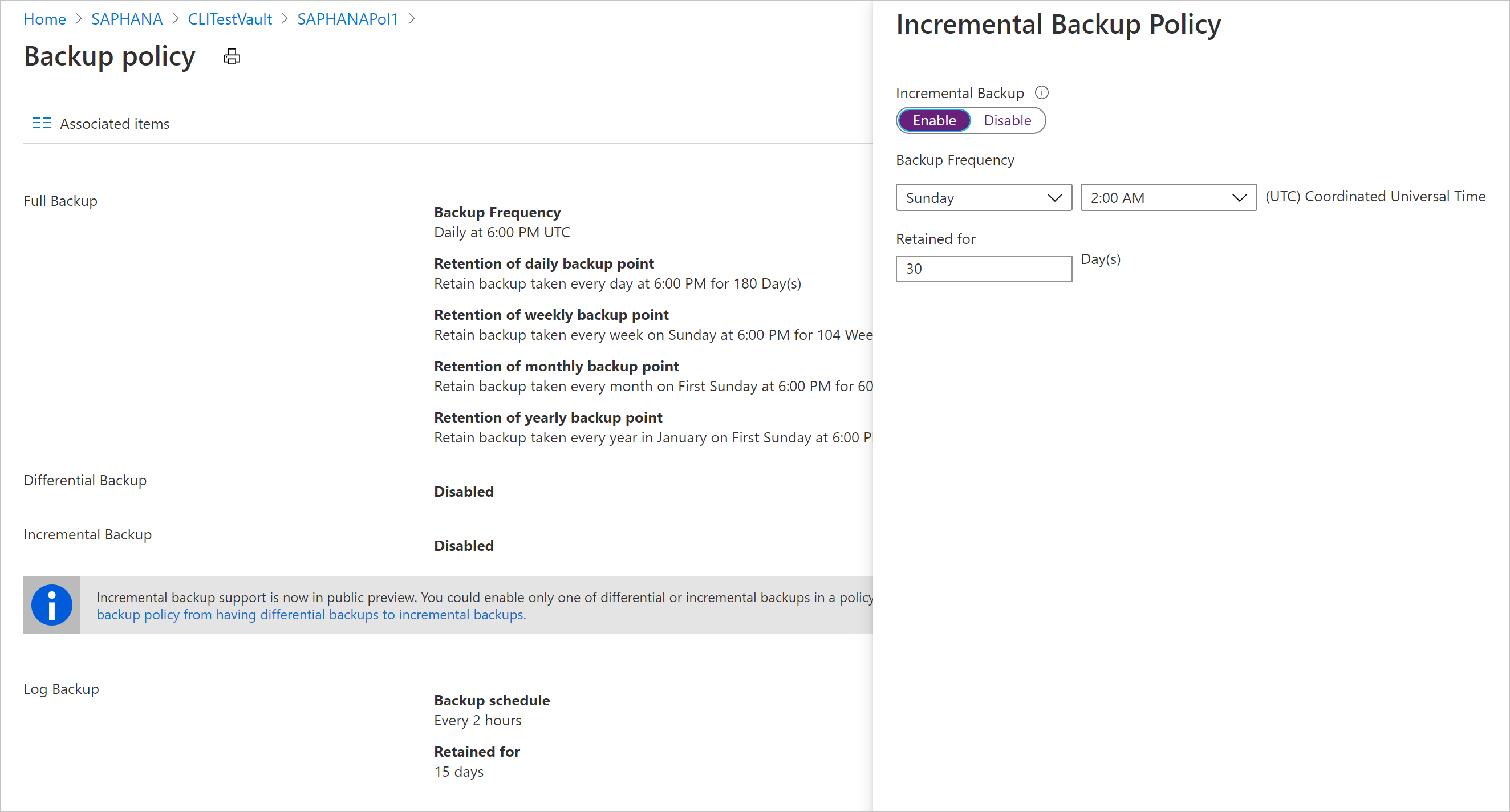

I Inkrementell säkerhetskopieringsprincip väljer du Aktivera för att öppna kontrollerna för frekvens och kvarhållning.

- Som mest kan du utlösa en inkrementell säkerhetskopiering per dag.

- Inkrementella säkerhetskopior kan behållas i högst 180 dagar. Om du behöver längre kvarhållning måste du använda fullständiga säkerhetskopior.

Välj OK för att spara policyn och återgå till huvudmenyn Säkerhetskopieringspolicy.

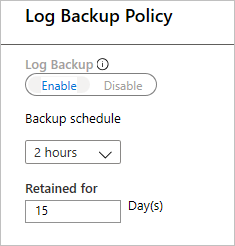

Välj Loggsäkerhetskopiering för att lägga till en princip för säkerhetskopiering av transaktionsloggar.

- Loggsäkerhetskopiering är som standard inställt på Aktivera. Detta kan inte inaktiveras eftersom SAP HANA hanterar alla loggsäkerhetskopior.

- Vi har angett två timmar som schema för säkerhetskopiering och 15 dagars kvarhållningsperiod.

Kommentar

Loggsäkerhetskopior börjar bara flöda när en fullständig säkerhetskopia har slutförts.

Välj OK för att spara policyn och återgå till huvudmenyn Säkerhetskopieringspolicy.

När du har definierat säkerhetskopieringsprincipen väljer du OK.

Nu har du konfigurerat säkerhetskopior för dina SAP HANA-databaser.

Nästa steg

- Lär dig hur du kör säkerhetskopieringar på begäran på SAP HANA-databaser som körs på virtuella Azure-datorer

- Lär dig hur du återställer SAP HANA-databaser som körs på virtuella Azure-datorer

- Lär dig hur du hanterar SAP HANA-databaser som säkerhetskopieras med Azure Backup

- Lär dig hur du felsöker vanliga problem när du säkerhetskopierar SAP HANA-databaser