Hantera Azure Stack Edge-hemligheter med hjälp av Azure Key Vault

GÄLLER FÖR:  Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Key Vault är integrerat med Azure Stack Edge-resursen för hemlig hantering. Den här artikeln innehåller information om hur ett Azure Key Vault skapas för Azure Stack Edge-resursen under enhetsaktivering och sedan används för hemlig hantering.

Om key vault och Azure Stack Edge

Azure Key Vault-molntjänsten används för att lagra och kontrollera åtkomsten till token, lösenord, certifikat, API-nycklar och andra hemligheter på ett säkert sätt. Key Vault gör det också enkelt att skapa och kontrollera de krypteringsnycklar som används för att kryptera dina data.

För Azure Stack Edge-tjänsten ger integreringen med Key Vault följande fördelar:

Lagrar kundhemligheter. En av hemligheterna som används för Azure Stack Edge-tjänsten är CIK (Channel Integrity Key). Med den här nyckeln kan du kryptera dina hemligheter och lagras säkert i nyckelvalvet. Enhetshemligheter som BitLocker-återställningsnyckel och BMC-användarlösenord (Baseboard Management Controller) lagras också i nyckelvalvet.

Mer information finns i Lagra hemligheter och nycklar på ett säkert sätt.

Skickar krypterade kundhemligheter till enheten.

Visar enhetshemligheter för enkel åtkomst om enheten är nere.

Generera aktiveringsnyckel och skapa nyckelvalv

Ett nyckelvalv skapas för Azure Stack Edge-resursen under aktiveringsnyckelgenereringen. Nyckelvalvet skapas i samma resursgrupp där Azure Stack Edge-resursen finns. Deltagarbehörighet krävs för nyckelvalvet.

Förutsättningar för nyckelvalv

Innan nyckelvalvet skapas under aktiveringen måste följande krav uppfyllas:

Registrera resursprovidern Microsoft.KeyVault innan du skapar Azure Stack Edge-resursen. Resursprovidern registreras automatiskt om du har ägar- eller deltagaråtkomst till prenumerationen. Nyckelvalvet skapas i samma prenumeration och resursgruppen som Azure Stack Edge-resursen.

När du skapar en Azure Stack Edge-resurs skapas också en systemtilldelad hanterad identitet som bevaras under resursens livslängd och kommunicerar med resursprovidern i molnet.

När den hanterade identiteten är aktiverad skapar Azure en betrodd identitet för Azure Stack Edge-resursen.

Skapa nyckelvalv

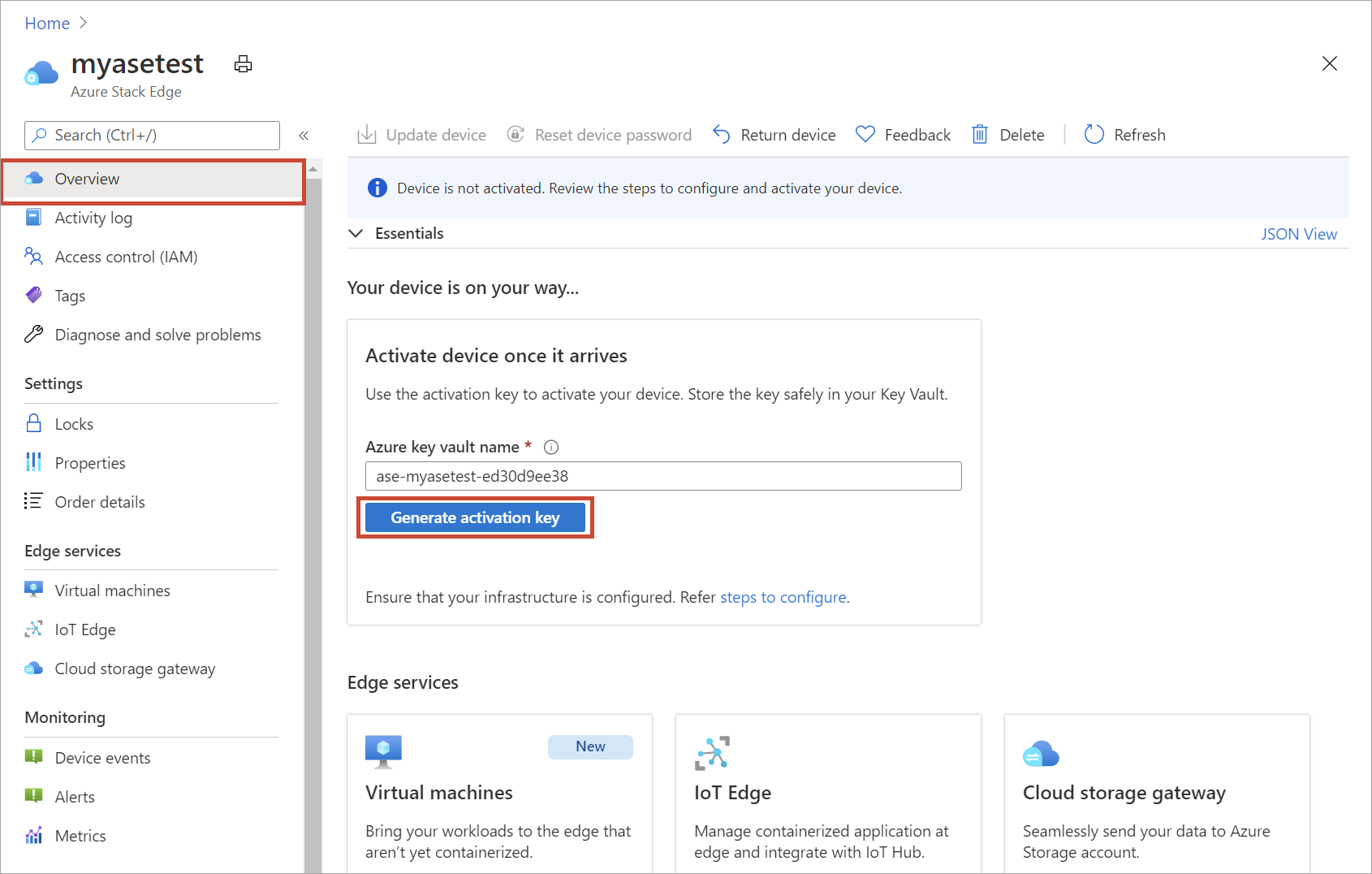

När du har skapat resursen måste du aktivera resursen med enheten. För att göra det genererar du en aktiveringsnyckel från Azure-portalen.

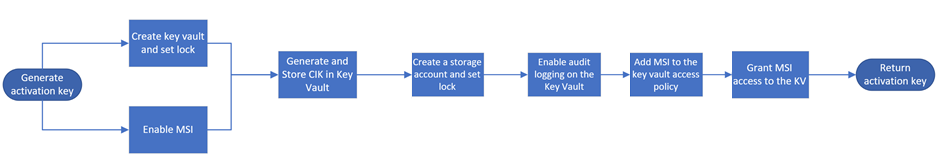

När du genererar en aktiveringsnyckel inträffar följande händelser:

- Du begär en aktiveringsnyckel i Azure-portalen. Begäran skickas sedan till key vault-resursprovidern.

- Ett nyckelvalv på standardnivå med åtkomstprincip skapas och låses som standard.

Det här nyckelvalvet använder standardnamnet eller ett 3 till 24 tecken långt anpassat namn som du har angett. Du kan inte använda ett nyckelvalv som redan används.

Informationen om nyckelvalvet lagras i tjänsten. Det här nyckelvalvet används för hemlig hantering och bevaras så länge Azure Stack Edge-resursen finns.

- Ett resurslås är aktiverat i nyckelvalvet för att förhindra oavsiktlig borttagning. En mjuk borttagning är också aktiverad i nyckelvalvet som gör att nyckelvalvet kan återställas inom 90 dagar om det sker en oavsiktlig borttagning. Mer information finns i Översikt över mjuk borttagning av Azure Key Vault.

- Nu är en systemtilldelad hanterad identitet som skapades när du skapade Azure Stack Edge-resursen aktiverad.

- En kanalintegritetsnyckel (CIK) genereras och placeras i nyckelvalvet. CIK-informationen visas i tjänsten.

- Ett zonredundant lagringskonto (ZRS) skapas också i samma omfång som Azure Stack Edge-resursen och ett lås placeras på kontot.

- Det här kontot används för att lagra granskningsloggarna.

- Skapandet av lagringskontot är en tidskrävande process och tar några minuter.

- Lagringskontot är taggat med nyckelvalvets namn.

- En diagnostikinställning läggs till i nyckelvalvet och loggningen är aktiverad.

- Den hanterade identiteten läggs till i åtkomstprincipen för nyckelvalvet för att tillåta åtkomst till nyckelvalvet eftersom enheten använder nyckelvalvet för att lagra och hämta hemligheter.

- Nyckelvalvet autentiserar begäran med hanterad identitet för att generera aktiveringsnyckel. Aktiveringsnyckeln returneras till Azure-portalen. Du kan sedan kopiera den här nyckeln och använda den i det lokala användargränssnittet för att aktivera enheten.

Kommentar

- Om du hade en befintlig Azure Stack Edge-resurs innan Azure Key Vault integrerades med Azure Stack Edge-resursen påverkas du inte. Du kan fortsätta att använda din befintliga Azure Stack Edge-resurs.

- Skapandet av nyckelvalv och lagringskonto ökar den totala resurskostnaden. Mer information om tillåtna transaktioner och motsvarande avgifter finns i Priser för Azure Key Vault och prissättning för lagringskonto.

Om du stöter på problem som rör nyckelvalv och enhetsaktivering kan du läsa Felsöka problem med enhetsaktivering.

Visa egenskaper för nyckelvalv

När aktiveringsnyckeln har genererats och nyckelvalvet har skapats kanske du vill komma åt nyckelvalvet för att visa hemligheter, åtkomstprinciper, diagnostik och insikter. Följande procedur beskriver var och en av dessa åtgärder.

Visa hemligheter

När aktiveringsnyckeln har genererats och nyckelvalvet har skapats kanske du vill komma åt nyckelvalvet.

Följ dessa steg för att komma åt nyckelvalvet och visa hemligheterna:

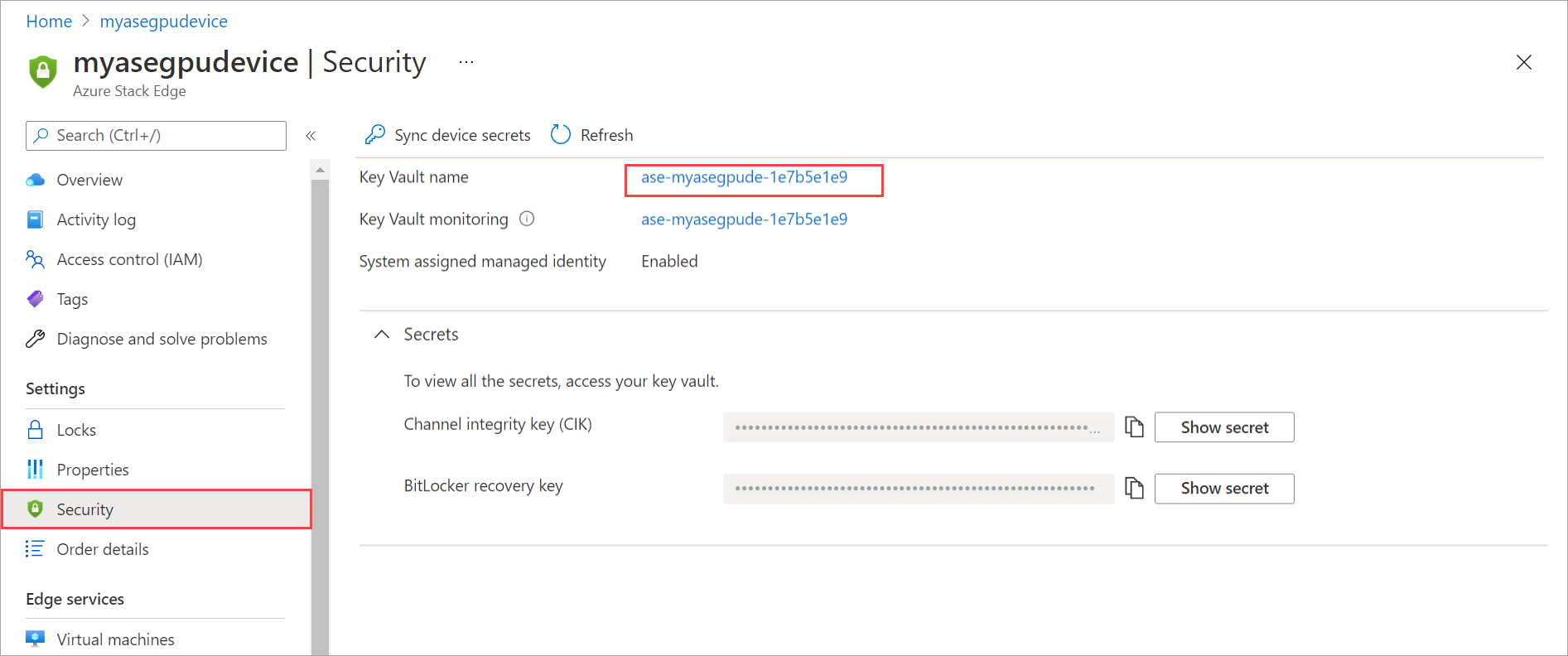

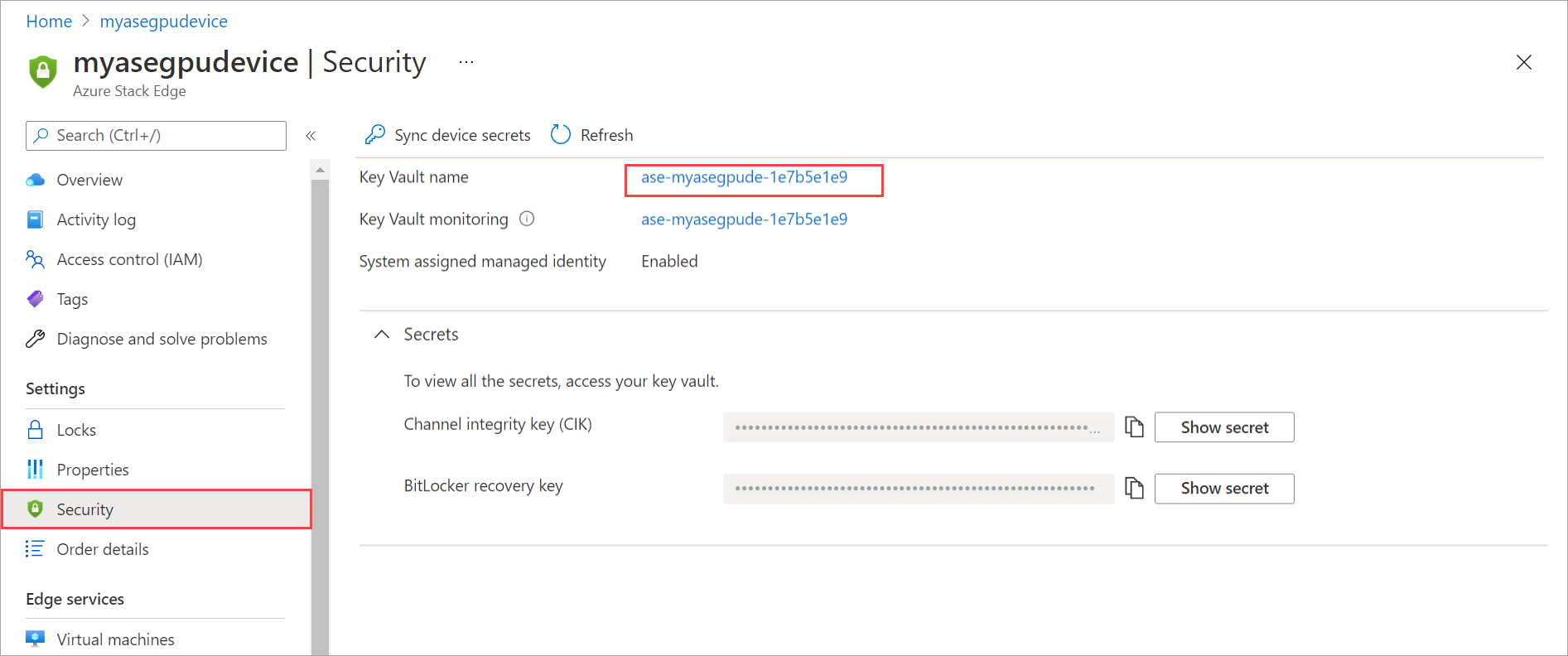

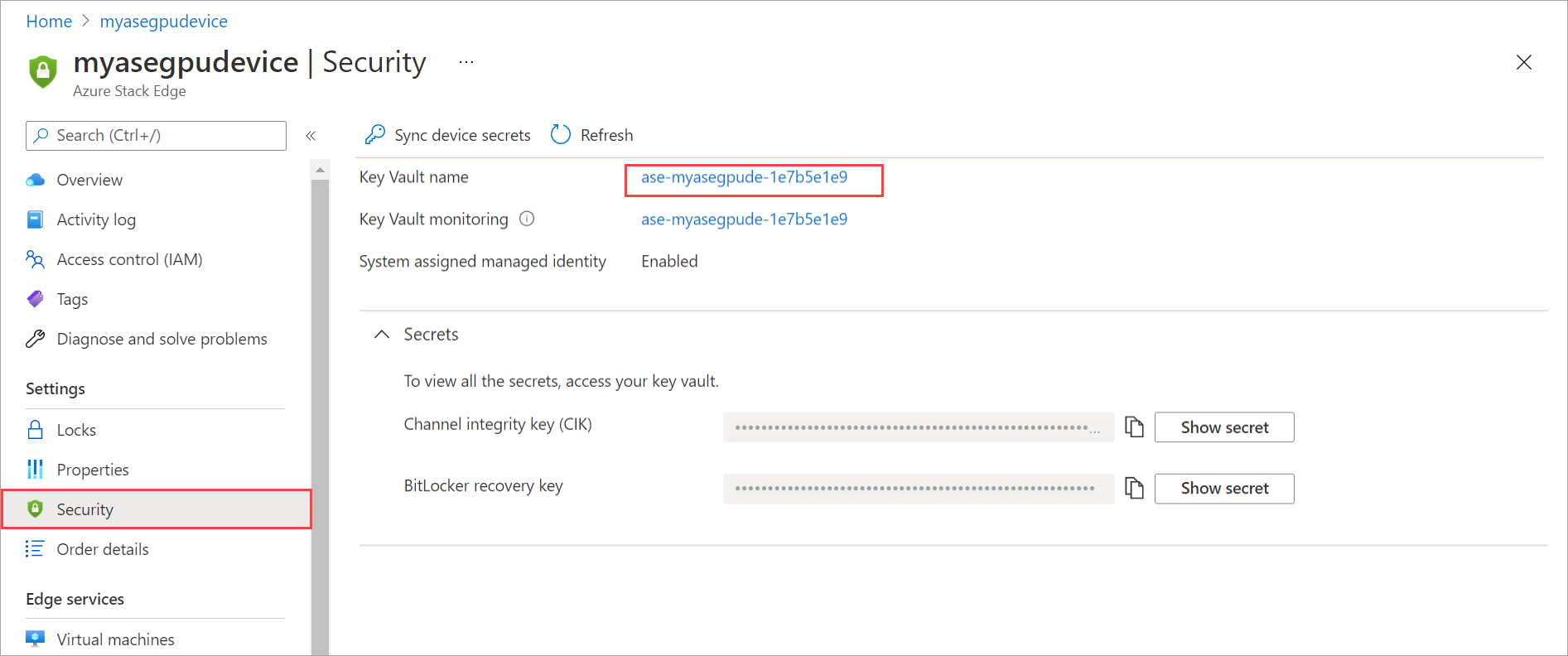

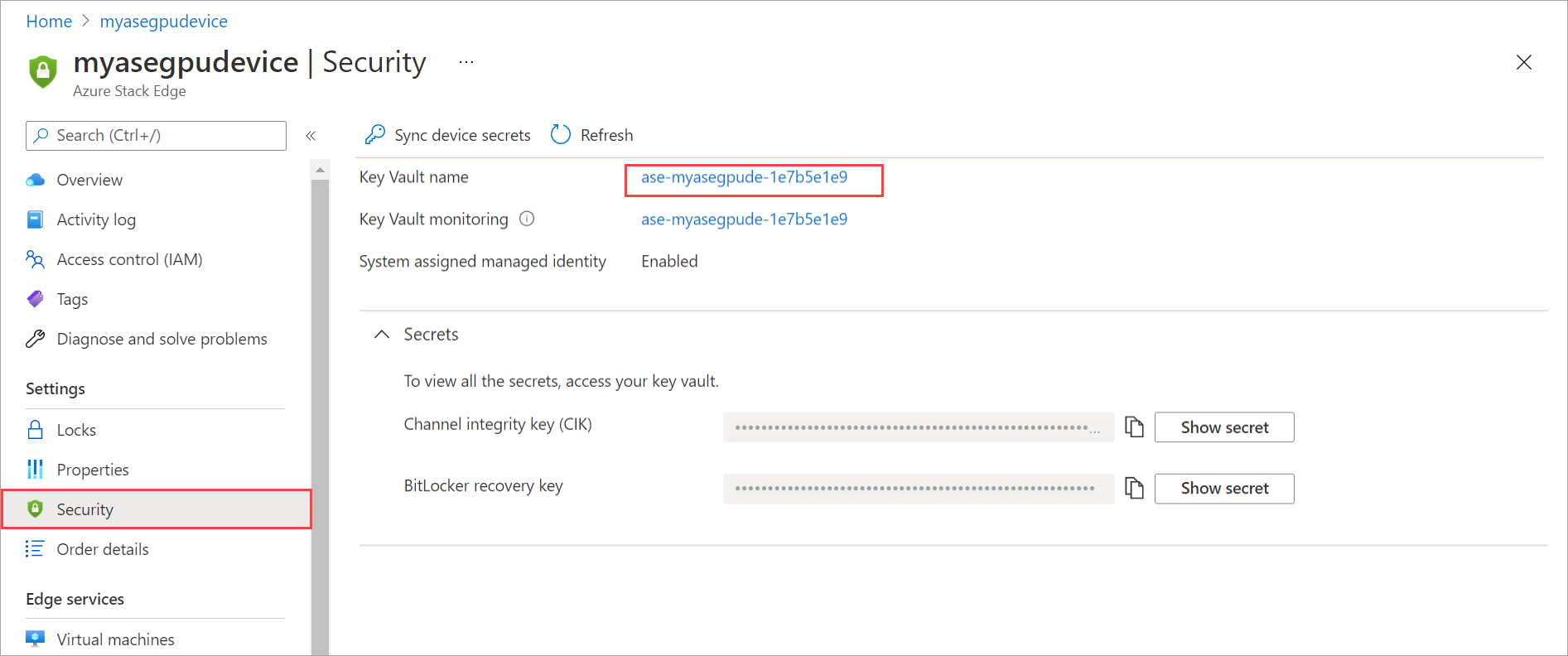

Gå till Säkerhet i Azure-portalen för din Azure Stack Edge-resurs.

I den högra rutan, under Säkerhet, kan du visa hemligheterna.

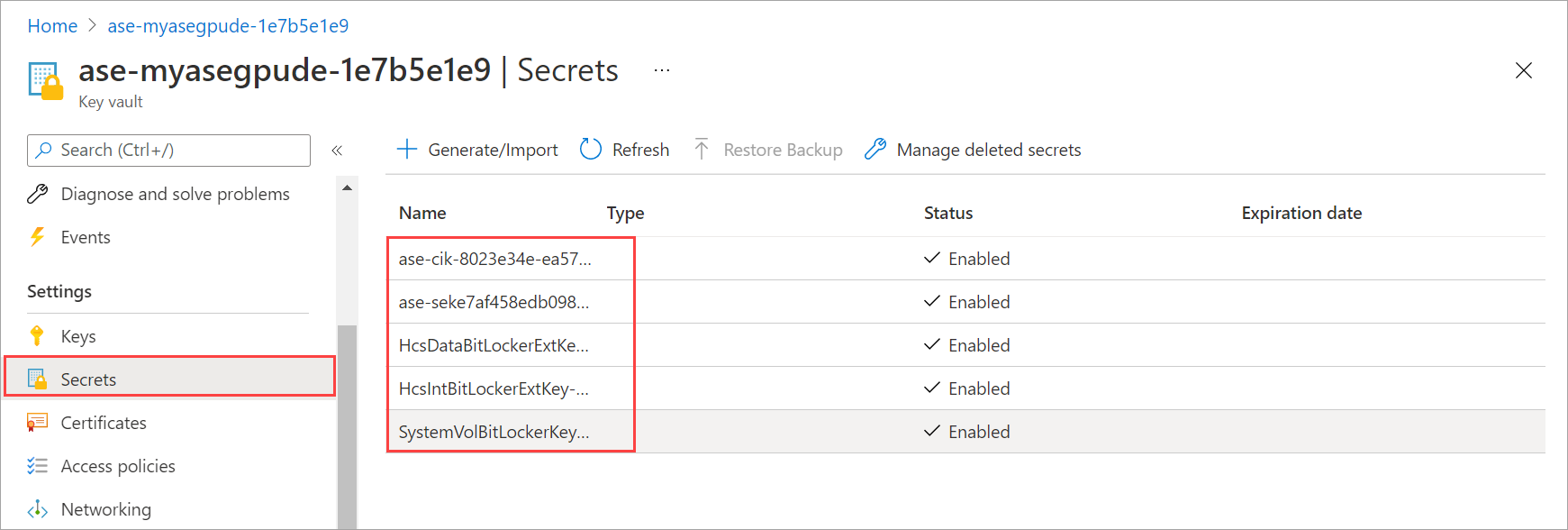

Du kan också navigera till nyckelvalvet som är associerat med din Azure Stack Edge-resurs. Välj Namn på nyckelvalv.

Om du vill visa hemligheterna som lagras i nyckelvalvet går du till Hemligheter. Kanalintegritetsnyckel, BitLocker-återställningsnyckel och BMC-användarlösenord (Baseboard Management Controller) lagras i nyckelvalvet. Om enheten slutar fungera ger portalen enkel åtkomst till BitLocker-återställningsnyckeln och BMC-användarlösenordet.

Visa principer för hanterad identitetsåtkomst

Följ dessa steg för att komma åt åtkomstprinciperna för ditt nyckelvalv och hanterade identitet:

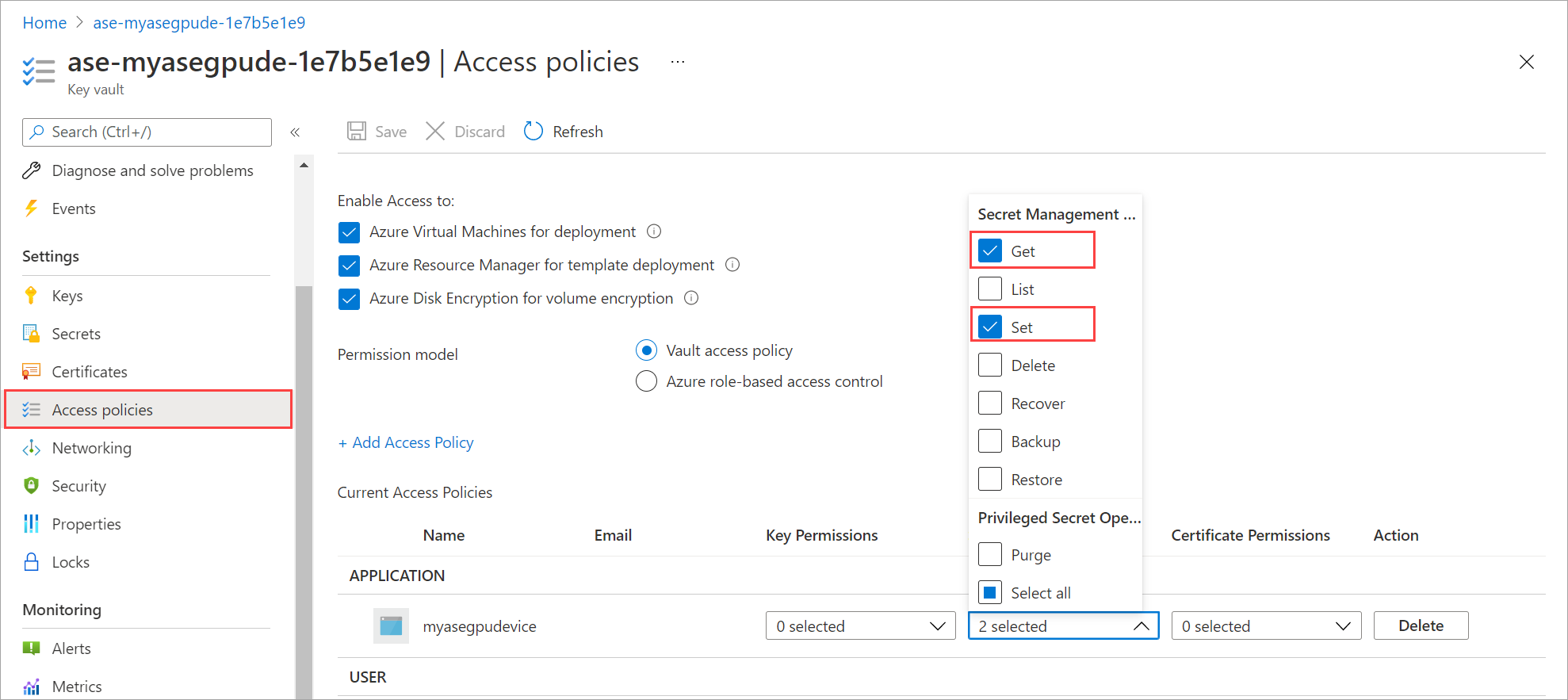

Gå till Säkerhet i Azure-portalen för din Azure Stack Edge-resurs.

Välj länken som motsvarar Key Vault-namnet för att navigera till nyckelvalvet som är associerat med din Azure Stack Edge-resurs.

Om du vill visa de åtkomstprinciper som är associerade med ditt nyckelvalv går du till Åtkomstprinciper. Du kan se att den hanterade identiteten har fått åtkomst. Välj Hemliga behörigheter. Du kan se att åtkomsten till den hanterade identiteten endast är begränsad till hemligheten Hämta och Uppsättning .

Visa granskningsloggar

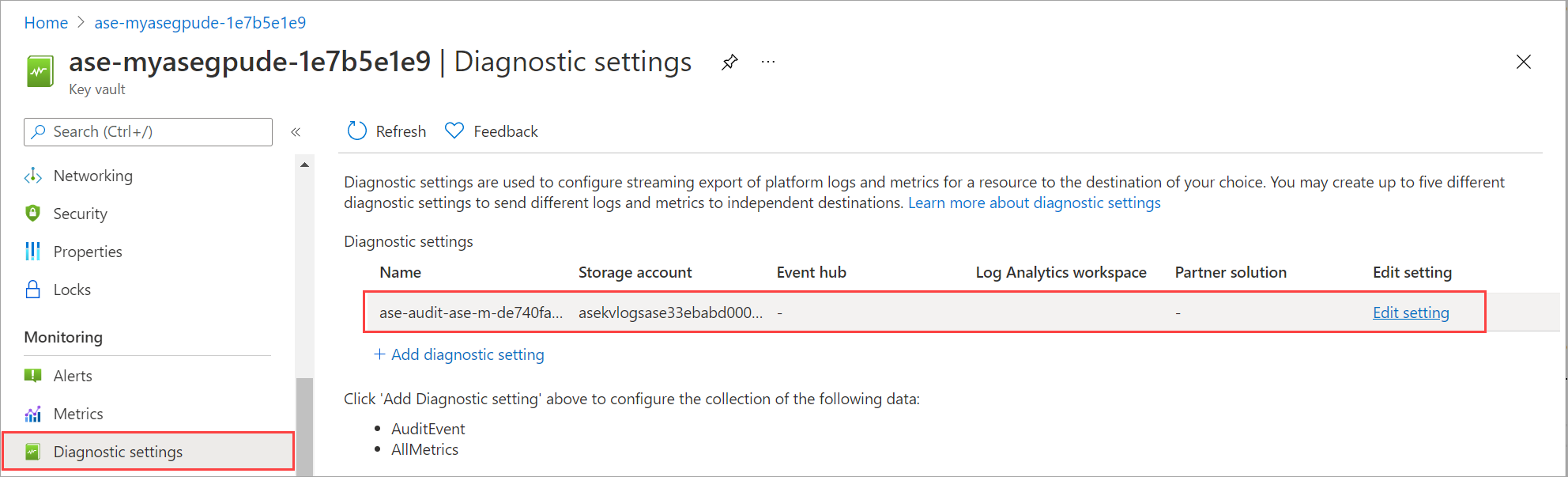

Följ dessa steg för att komma åt nyckelvalvet och visa diagnostikinställningarna och granskningsloggarna:

Gå till Säkerhet i Azure-portalen för din Azure Stack Edge-resurs.

Välj länken som motsvarar Key Vault-namnet för att navigera till nyckelvalvet som är associerat med din Azure Stack Edge-resurs.

Om du vill visa diagnostikinställningarna som är associerade med ditt nyckelvalv går du till Diagnostikinställningar. Med den här inställningen kan du övervaka hur och när dina nyckelvalv används och av vem. Du kan se att en diagnostikinställning har skapats. Loggar flödar till lagringskontot som också skapades. Granskningshändelser skapas också i nyckelvalvet.

Om du har konfigurerat ett annat lagringsmål för loggar i nyckelvalvet kan du visa loggarna direkt i lagringskontot.

Visa insikter

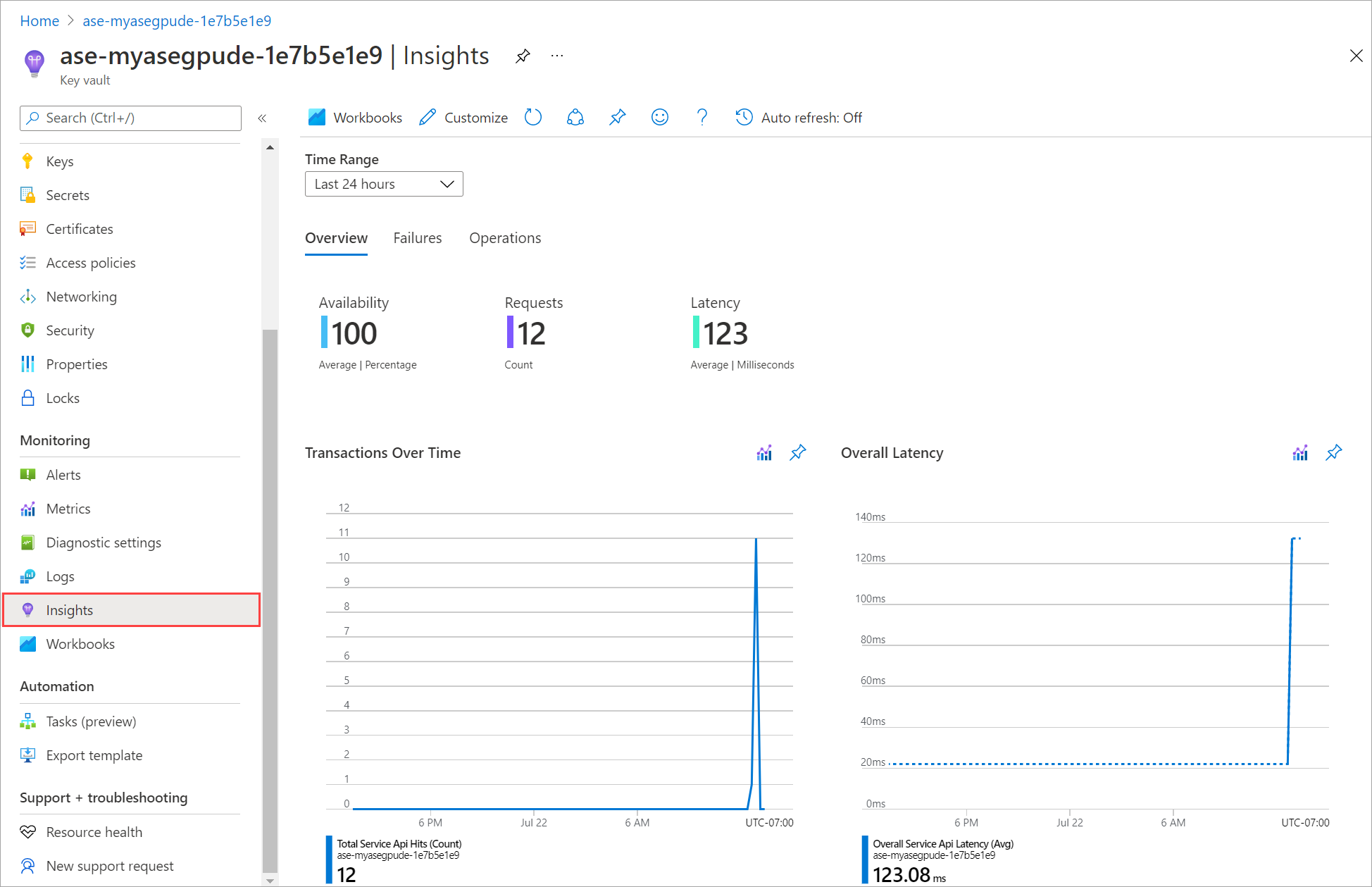

Följ dessa steg för att komma åt key vault-insikterna, inklusive de åtgärder som utförs i nyckelvalvet:

Gå till Säkerhet i Azure-portalen för din Azure Stack Edge-resurs.

Välj länken som motsvarar Key Vault-diagnostik.

Bladet Insikter ger en översikt över de åtgärder som utförs i nyckelvalvet.

Visa status för hanterad identitet

Följ dessa steg för att visa status för den systemtilldelade hanterade identiteten som är associerad med din Azure Stack Edge-resurs:

Gå till Säkerhet i Azure-portalen för din Azure Stack Edge-resurs.

I den högra rutan går du till systemtilldelad hanterad identitet för att se om den systemtilldelade hanterade identiteten är aktiverad eller inaktiverad.

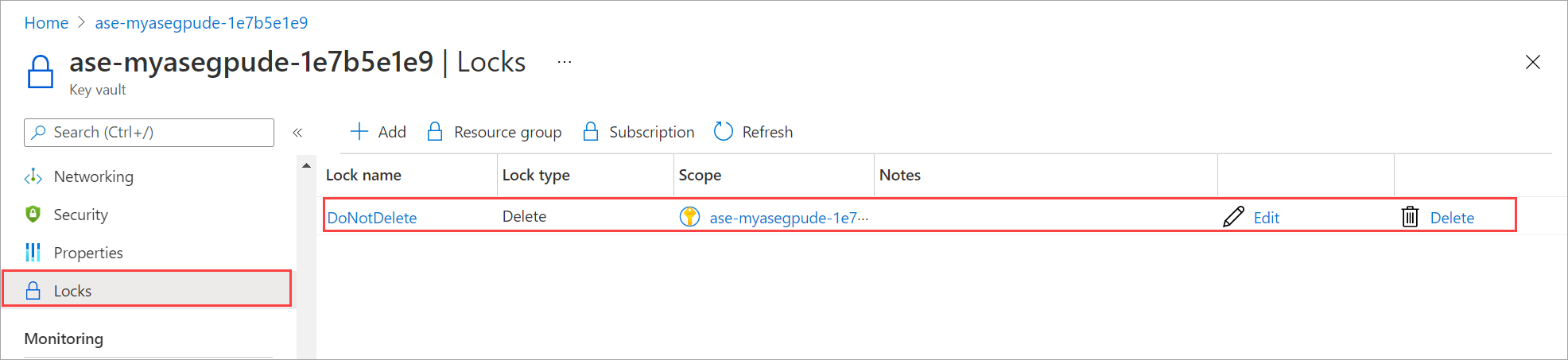

Visa nyckelvalvslås

Följ dessa steg för att komma åt nyckelvalvet och visa låsen:

Gå till Säkerhet i Azure-portalen för din Azure Stack Edge-resurs.

Välj länken som motsvarar Key Vault-namnet för att navigera till nyckelvalvet som är associerat med din Azure Stack Edge-resurs.

Om du vill visa låsen på ditt nyckelvalv går du till Lås. För att förhindra oavsiktlig borttagning aktiveras ett resurslås i nyckelvalvet.

Återskapa aktiveringsnyckel

I vissa fall kan du behöva återskapa aktiveringsnyckeln. När du återskapar en aktiveringsnyckel inträffar följande händelser:

- Du begär att återskapa en aktiveringsnyckel i Azure-portalen.

- Aktiveringsnyckeln returneras till Azure-portalen. Du kan sedan kopiera den här nyckeln och använda den.

Nyckelvalvet nås inte när du återskapar aktiveringsnyckeln.

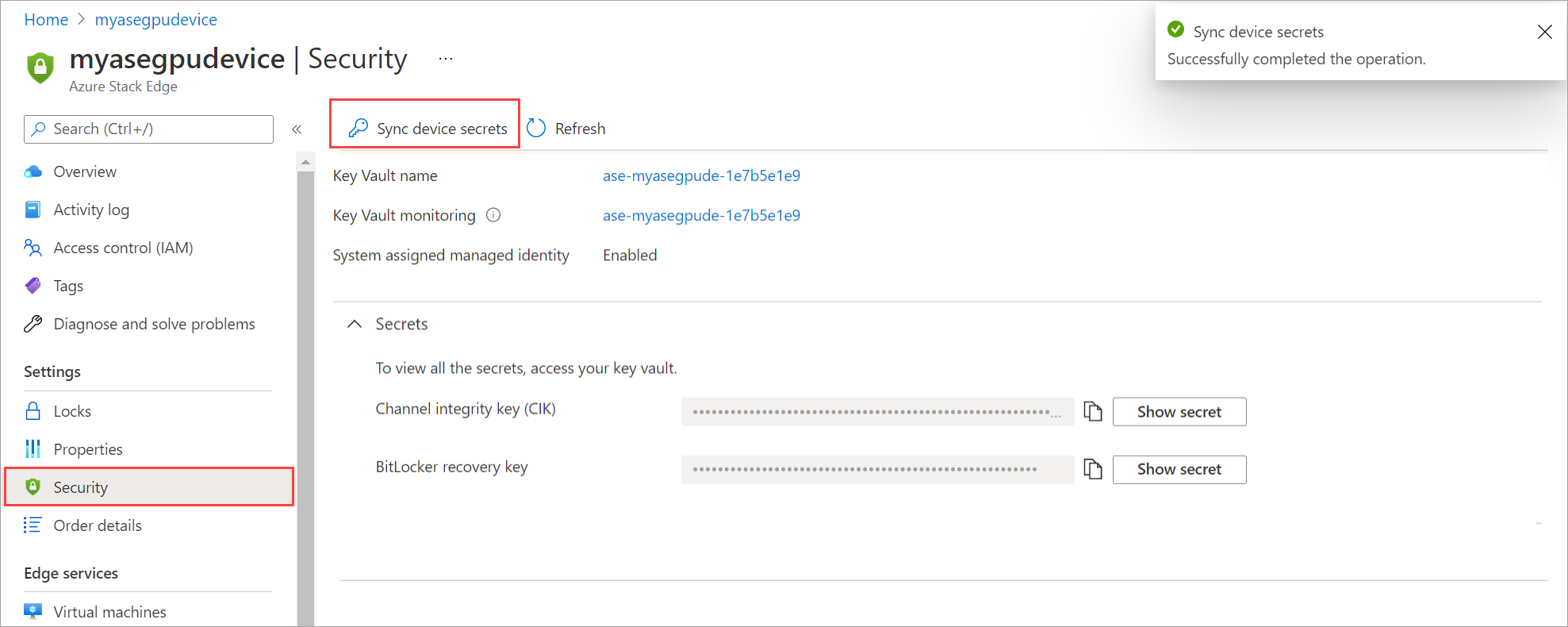

Återställa enhetshemligheter

Om CIK tas bort av misstag eller hemligheter (till exempel BMC-användarlösenord) har blivit inaktuella i nyckelvalvet måste du skicka hemligheter från enheten för att uppdatera nyckelvalvshemligheterna.

Följ dessa steg för att synkronisera enhetshemligheter:

I Azure-portalen går du till din Azure Stack Edge-resurs och går sedan till Säkerhet.

I det högra fönstret går du till det övre kommandofältet och väljer Synkronisera enhetshemligheter.

Enhetshemligheterna skickas till nyckelvalvet för att återställa eller uppdatera hemligheterna i nyckelvalvet. Ett meddelande visas när synkroniseringen har slutförts.

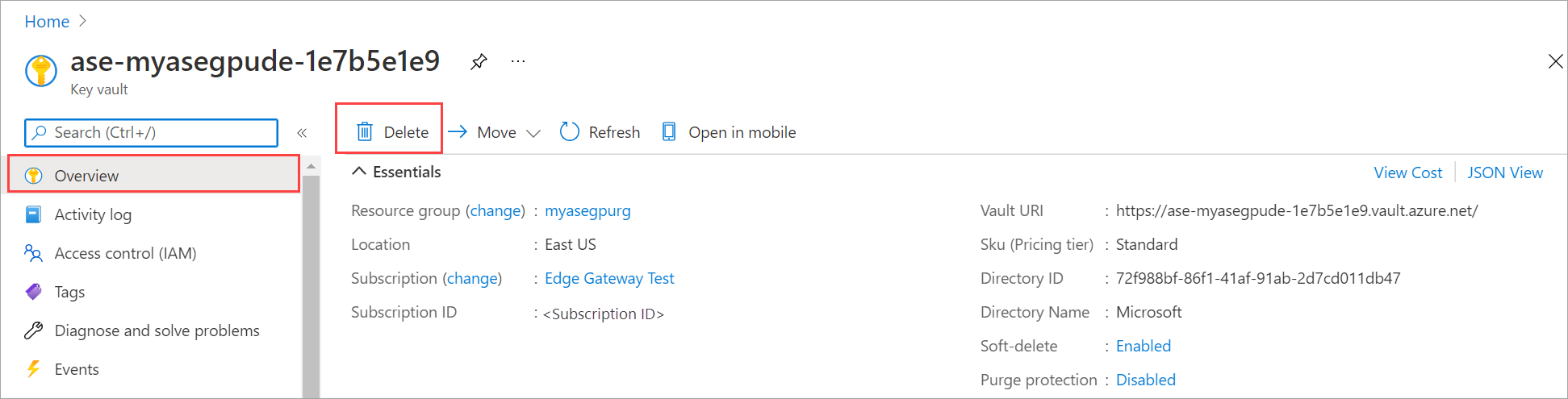

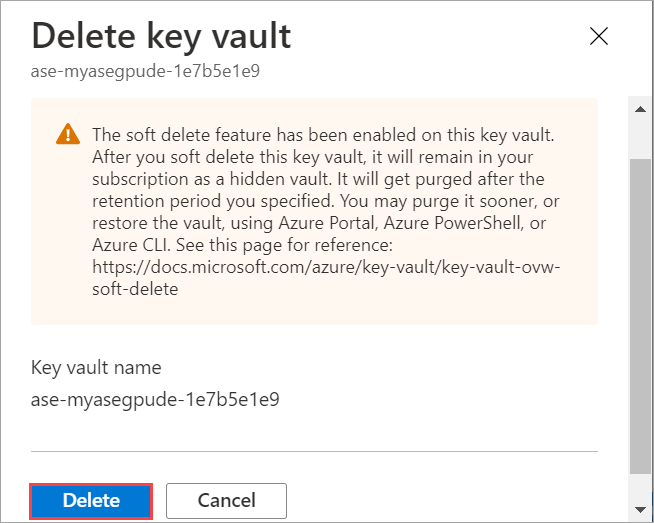

Ta bort nyckelvalv

Det finns två sätt att ta bort nyckelvalvet som är associerat med Azure Stack Edge-resursen:

- Ta bort Azure Stack Edge-resursen och välj att ta bort det associerade nyckelvalvet samtidigt.

- Av misstag har nyckelvalvet tagits bort direkt.

När din Azure Stack Edge-resurs tas bort tas även nyckelvalvet bort med resursen. Du uppmanas att bekräfta. Om du lagrar andra nycklar i det här nyckelvalvet och inte tänker ta bort det här nyckelvalvet kan du välja att inte ge medgivande. Endast Azure Stack Edge-resursen tas bort och nyckelvalvet lämnas intakt.

Följ de här stegen för att ta bort Azure Stack Edge-resursen och det associerade nyckelvalvet:

I Azure-portalen går du till din Azure Stack Edge-resurs och går sedan till Översikt.

I den högra rutan väljer du Ta bort. Den här åtgärden tar bort Azure Stack Edge-resursen.

Du ser ett bekräftelseblad. Skriv ditt Azure Stack Edge-resursnamn. Om du vill bekräfta borttagningen av det associerade nyckelvalvet skriver du Ja.

Välj Ta bort.

Azure Stack Edge-resursen och nyckelvalvet tas bort.

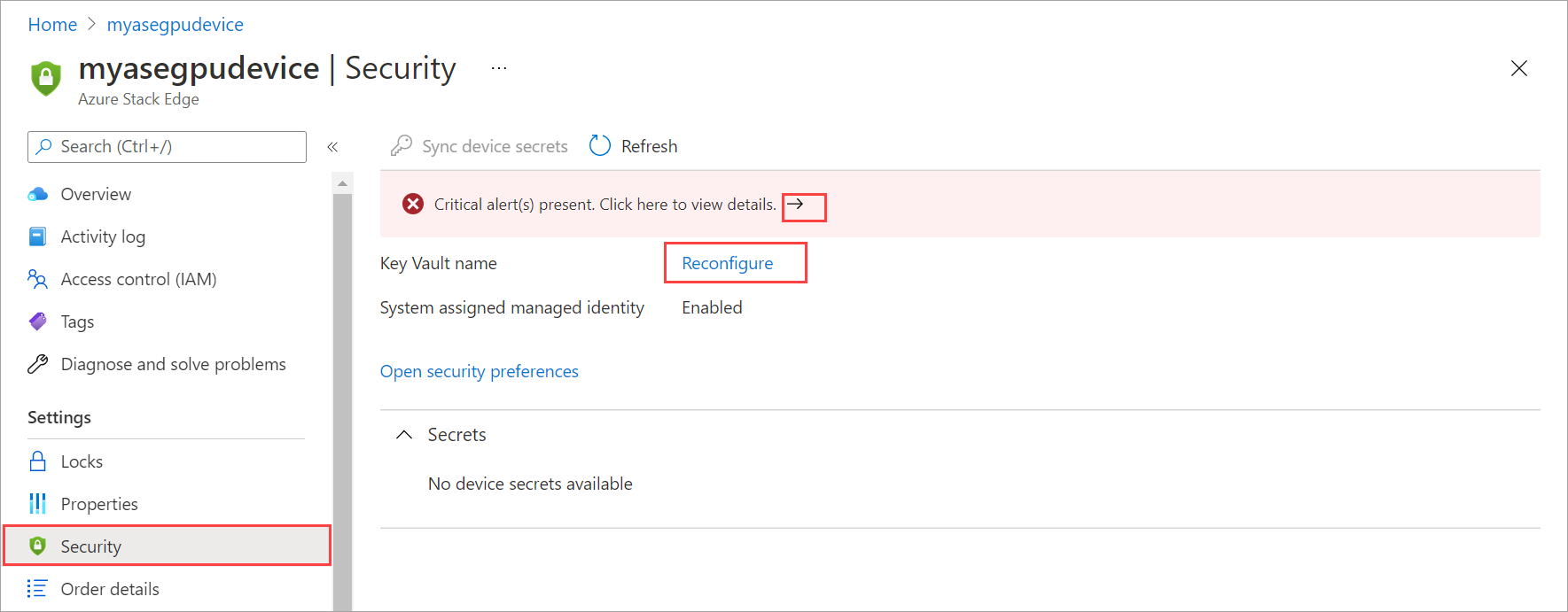

Nyckelvalvet kan tas bort av misstag när Azure Stack Edge-resursen används. Om detta inträffar genereras en kritisk avisering på sidan Säkerhet för din Azure Stack Edge-resurs. Du kan gå till den här sidan för att återställa ditt nyckelvalv.

Återställa nyckelvalv

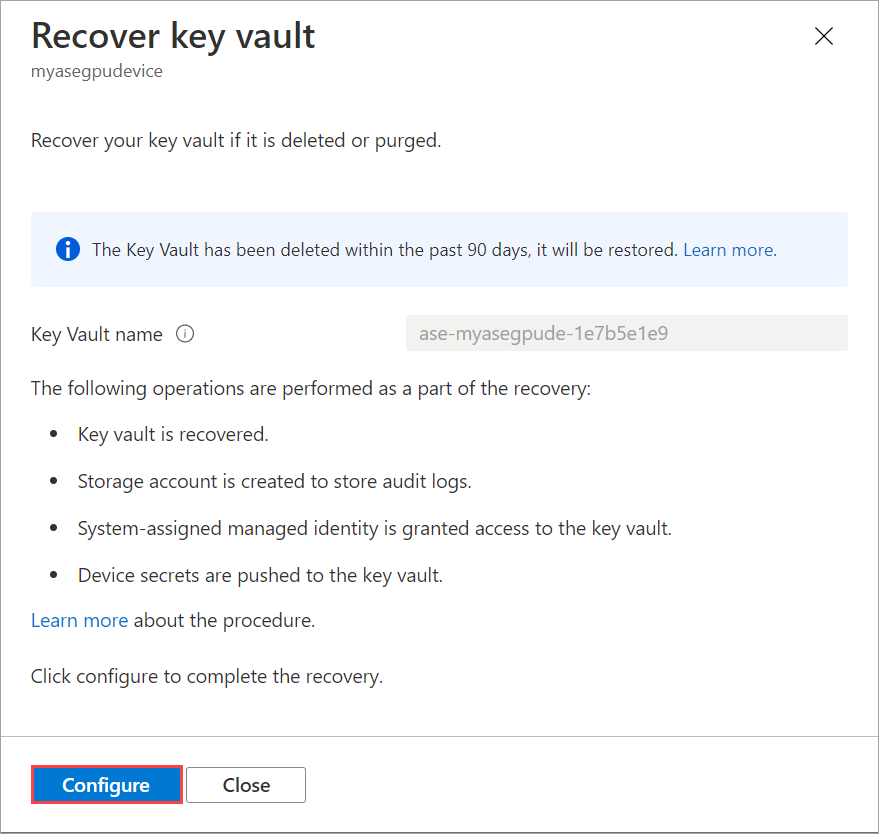

Du kan återställa nyckelvalvet som är associerat med din Azure Stack Edge-resurs om det tas bort av misstag eller rensas. Om det här nyckelvalvet användes för att lagra andra nycklar måste du återställa nycklarna genom att återställa nyckelvalvet.

- Inom 90 dagar efter borttagningen kan du återställa nyckelvalvet som togs bort.

- Om rensningsskyddsperioden på 90 dagar redan har gått kan du inte återställa nyckelvalvet. I stället måste du skapa ett nytt nyckelvalv.

Inom 90 dagar efter borttagningen följer du dessa steg för att återställa ditt nyckelvalv:

I Azure-portalen går du till sidan Säkerhet för din Azure Stack Edge-resurs. Du ser ett meddelande om att nyckelvalvet som är associerat med resursen har tagits bort. Du kan välja meddelandet eller välja Konfigurera om mot nyckelvalvets namn under Säkerhetsinställningar för att återställa ditt nyckelvalv.

På bladet Återställ nyckelvalv väljer du Konfigurera. Följande åtgärder utförs som en del av återställningen:

Ett nyckelvalv återställs med samma namn och ett lås placeras på nyckelvalvsresursen.

Kommentar

Om ditt nyckelvalv tas bort och rensningsskyddsperioden på 90 dagar inte har förflutit kan nyckelvalvets namn inte användas för att skapa ett nytt nyckelvalv under den tidsperioden.

Ett lagringskonto skapas för att lagra granskningsloggarna.

Den systemtilldelade hanterade identiteten beviljas åtkomst till nyckelvalvet.

Enhetshemligheter skickas till nyckelvalvet.

Välj Konfigurera.

Nyckelvalvet återställs och när återställningen är klar visas ett meddelande om detta.

Om nyckelvalvet tas bort och rensningsskyddsperioden på 90 dagar har förflutit har du möjlighet att skapa ett nytt nyckelvalv via proceduren Återställ nyckel som beskrivs ovan. I det här fallet anger du ett nytt namn för ditt nyckelvalv. Ett nytt lagringskonto skapas, en hanterad identitet beviljas åtkomst till det här nyckelvalvet och enhetshemligheter skickas till det här nyckelvalvet.

Återställa åtkomst till hanterad identitet

Om den systemtilldelade åtkomstprincipen för hanterad identitet tas bort utlöses en avisering när enheten inte kan synkronisera om nyckelvalvets hemligheter. Om den hanterade identiteten inte har åtkomst till nyckelvalvet utlöses återigen en enhetsavisering. Välj aviseringen i varje fall för att öppna bladet Återställ nyckelvalv och konfigurera om. Den här processen bör återställa åtkomsten till den hanterade identiteten.

Nästa steg

- Läs mer om hur du genererar aktiveringsnyckel.

- Felsöka key vault-fel på din Azure Stack Edge-enhet.