Agentlös datorgenomsökning

Microsoft Defender för molnet förbättrar beräkningsstatusen för Azure-, AWS- och GCP-miljöer med maskingenomsökning. Krav och support finns i matrisen för beräkningsstöd i Defender för molnet.

Med agentlös genomsökning efter virtuella datorer (VM) får du:

- Bred, friktionsfri insyn i programvaruinventeringen med hjälp av Upravljanje ranjivostima za Microsoft Defender.

- Djupgående analys av operativsystemkonfiguration och andra datormetadata.

- Sårbarhetsbedömning med hjälp av Sårbarhetshantering i Defender.

- Hemlig genomsökning för att hitta oformaterade texthemligheter i beräkningsmiljön.

- Hotidentifiering med agentlös genomsökning av skadlig kod med hjälp av Microsoft Defender antivirusni program.

Med agentlös genomsökning kan du identifiera problem med åtgärdsstatus utan att behöva installera agenter, nätverksanslutningar eller någon effekt på datorns prestanda. Agentlös genomsökning är tillgänglig via både CSPM-planen (Cloud Security Posture Management) och Defender for Servers P2-planen .

Tillgänglighet

| Aspekt | Details |

|---|---|

| Versionstillstånd: | Allmän tillgänglighet |

| Prissättning: | Kräver antingen CSPM (Cloud Security Posture Management) eller Microsoft Defender for Servers Plan 2 |

| Användningsfall som stöds: | |

| Moln: | |

| Operativsystem: | |

| Instans- och disktyper: | Azure Maximalt antal tillåtna diskar: 6 Vm-skalningsuppsättning – Flex AWS GCP |

| Kryptering: | Azure AWS GCP |

Så här fungerar agentlös genomsökning

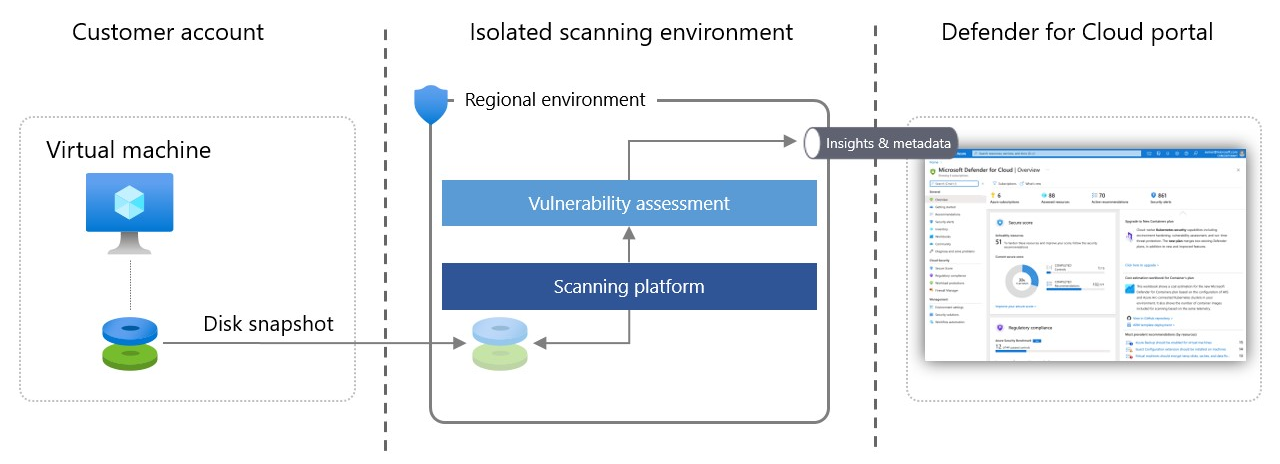

Agentlös genomsökning efter virtuella datorer använder moln-API:er för att samla in data. Medan agentbaserade metoder använder OPERATIVSYSTEM-API:er under körning för att kontinuerligt samla in säkerhetsrelaterade data. Defender for Cloud tar ögonblicksbilder av virtuella datordiskar och utför en djupgående analys av operativsystemets konfiguration och filsystem som lagras i ögonblicksbilden. Den kopierade ögonblicksbilden finns kvar i samma region som den virtuella datorn. Den virtuella datorn påverkas inte av genomsökningen.

När nödvändiga metadata har hämtats från den kopierade disken tar Defender för molnet omedelbart bort den kopierade ögonblicksbilden av disken och skickar metadata till Microsoft-motorer för att identifiera konfigurationsluckor och potentiella hot. I till exempel sårbarhetsbedömning görs analysen av Defender Vulnerability Management. Resultaten visas i Defender för molnet, som konsoliderar både agentbaserade och agentlösa resultat på sidan Säkerhetsaviseringar.

Genomsökningsmiljön där diskar analyseras är regional, instabil, isolerad och mycket säker. Diskögonblicksbilder och data som inte är relaterade till genomsökningen lagras inte längre än vad som är nödvändigt för att samla in metadata, vanligtvis några minuter.

Relaterat innehåll

Den här artikeln förklarar hur agentlös genomsökning fungerar och hur den hjälper dig att samla in data från dina datorer.

Läs mer om hur du aktiverar agentlös genomsökning efter virtuella datorer.

Kolla in vanliga frågor om agentlös genomsökning och hur det påverkar prenumerationen/kontot, agentlös datainsamling och behörigheter som används vid agentlös genomsökning.