Sök igenom dina SQL-servrar efter sårbarheter

Microsoft Defender för SQL-servrar på datorer utökar skyddet för dina Azure-inbyggda SQL-servrar för att fullt ut stödja hybridmiljöer och skydda SQL-servrar (alla versioner som stöds) som finns i Azure, andra molnmiljöer och även lokala datorer:

- SQL Server på virtuella datorer

- Lokala SQL-servrar:

Den integrerade skannern för sårbarhetsbedömning identifierar, spårar och hjälper dig att åtgärda potentiella sårbarheter i databasen. Resultaten av utvärderingsgenomsökningar ger en översikt över dina SQL-datorers säkerhetstillstånd och information om eventuella säkerhetsresultat.

Kommentar

- Genomsökningen är enkel, säker, tar bara några sekunder per databas att köra och är helt skrivskyddad. Den gör inga ändringar i databasen.

- Kör behörigheter för följande lagrade procedurer krävs för att vissa av reglerna för sårbarhetsbedömning ska kunna köras korrekt: xp_instance_regread, sysmail_help_profile_sp.

Utforska rapporter om sårbarhetsbedömning

Tjänsten för sårbarhetsbedömning söker igenom dina databaser var 12:e timme.

Instrumentpanelen för sårbarhetsbedömning ger en översikt över dina utvärderingsresultat i alla dina databaser, tillsammans med en sammanfattning av felfria och felaktiga databaser och en övergripande sammanfattning av misslyckade kontroller enligt riskfördelningen.

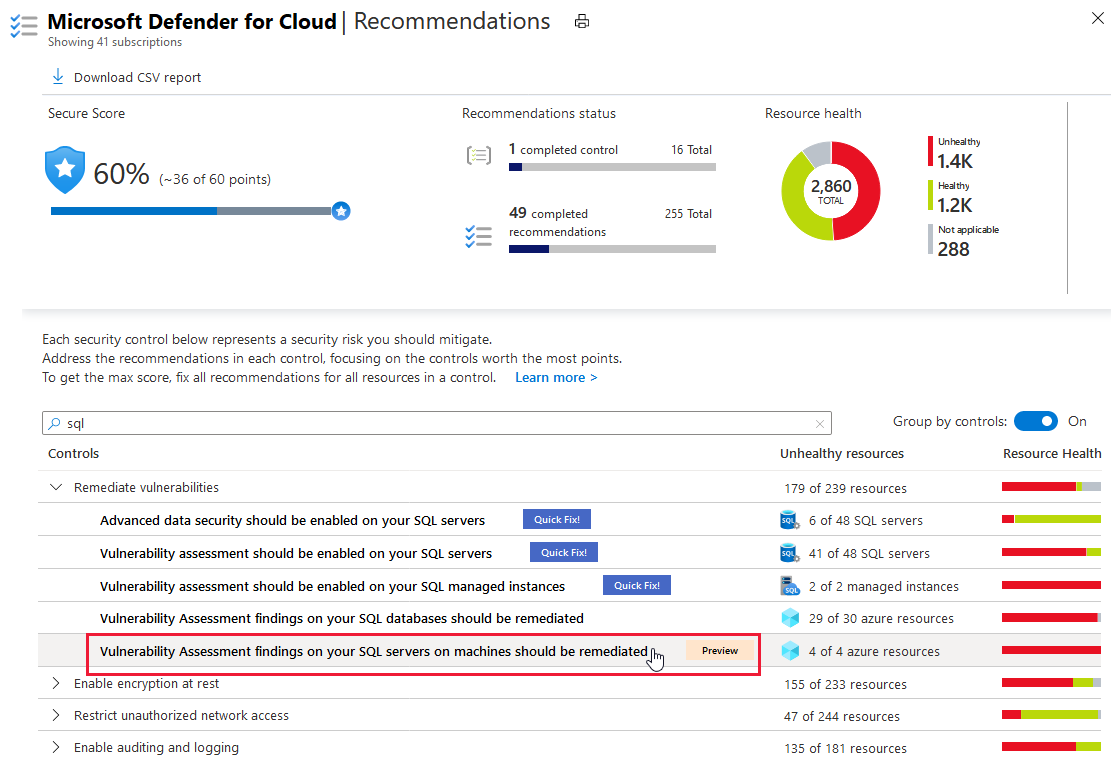

Du kan visa resultaten av sårbarhetsbedömningen direkt från Defender för molnet.

Öppna sidan Rekommendationer från Defender för molnets sidofält.

Välj rekommendationen SQL-servrar på datorer ska ha sårbarhetsresultat lösta. Mer information finns på referenssidan för rekommendationer för Defender för molnet.

Den detaljerade vyn för den här rekommendationen visas.

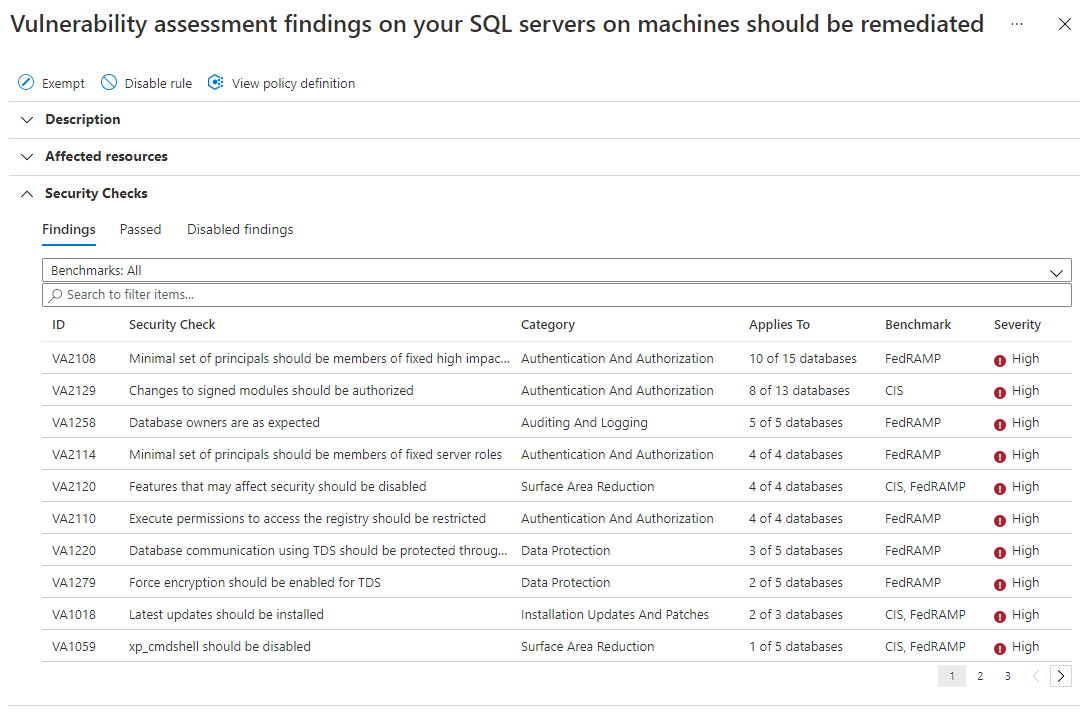

Mer information finns i detalj:

Om du vill ha en översikt över genomsökta resurser (databaser) och listan över säkerhetskontroller som har testats öppnar du de berörda resurserna och väljer den server som är av intresse.

Om du vill ha en översikt över de säkerhetsrisker som grupperas av en specifik SQL-databas väljer du databasen av intresse.

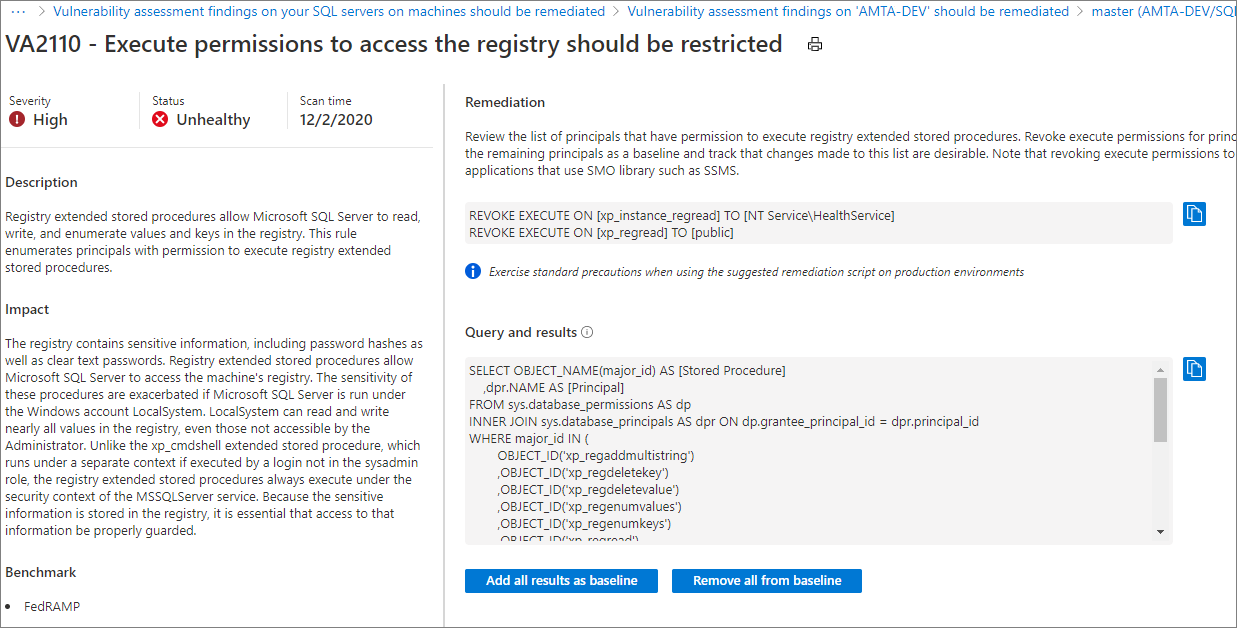

I varje vy sorteras säkerhetskontrollerna efter allvarlighetsgrad. Välj en specifik säkerhetskontroll för att se ett informationsfönster med en beskrivning, hur du åtgärdar den och annan relaterad information, till exempel Effekt eller Benchmark.

Ange en baslinje

När du granskar dina utvärderingsresultat kan du markera resultatet som en acceptabel baslinje i din miljö. Baslinjen är i grunden en anpassning av hur resultatet rapporteras. Resultat som matchar baslinjen anses som godkända i efterföljande genomsökningar. När du har upprättat säkerhetstillståndet för baslinjen rapporterar skannern för sårbarhetsbedömning endast avvikelser från baslinjen. På så sätt kan du fokusera på relevanta frågor.

Exportera resultat

Använd funktionen Kontinuerlig export i Microsoft Defender för molnet för att exportera sårbarhetsbedömningsresultat till Azure Event Hubs eller till Log Analytics-arbetsytan.

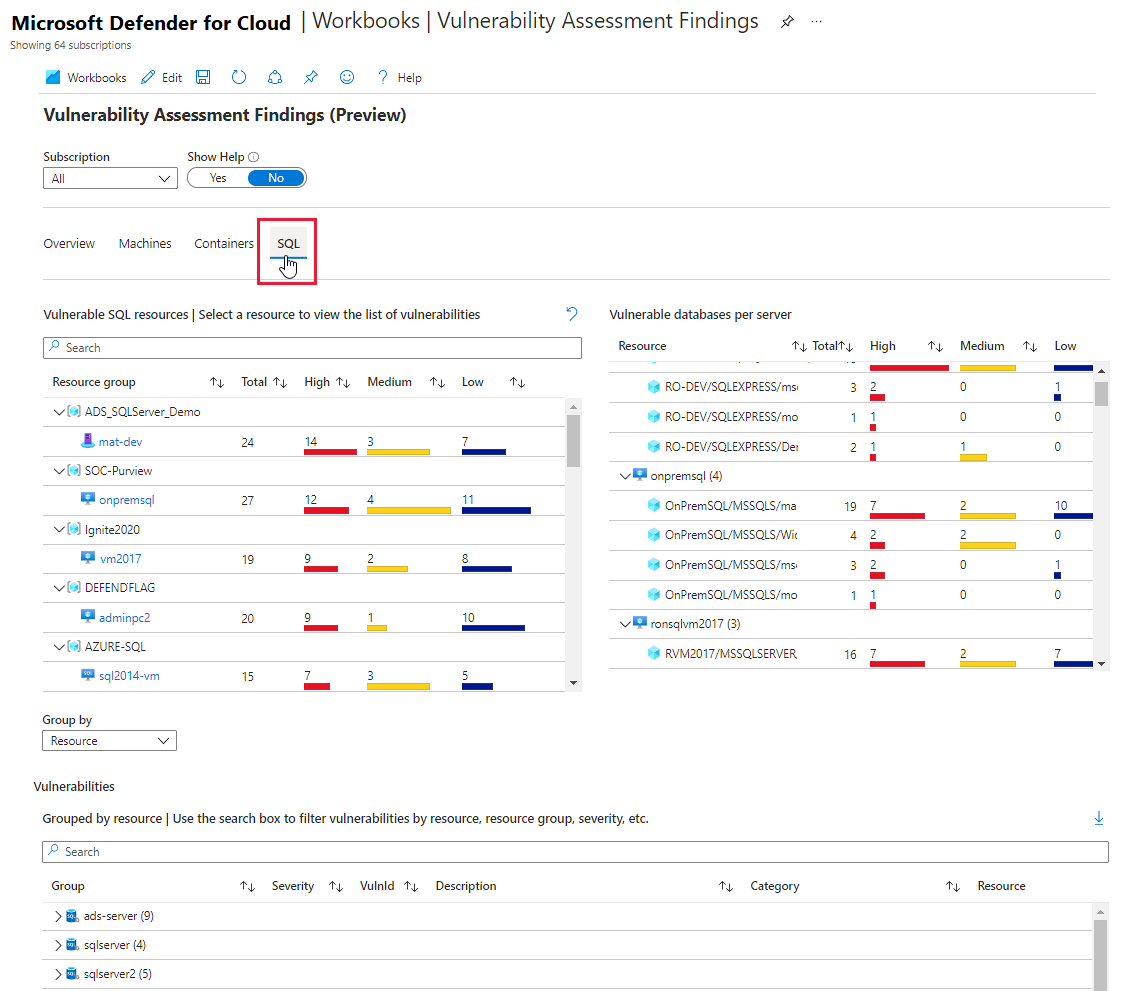

Visa sårbarheter i grafiska, interaktiva rapporter

Defender for Cloud-galleriet för integrerade Azure Monitor-arbetsböcker innehåller en interaktiv rapport över alla resultat från sårbarhetsskannrarna för datorer, containrar i containerregister och SQL-servrar.

Resultaten för var och en av dessa skannrar rapporteras i separata rekommendationer:

- Datorer bör lösa sårbarhetsresultat

- Containerregisteravbildningar bör ha sårbarhetsresultat lösta (drivs av Qualys)

- SQL-databaser bör lösa sårbarhetsresultat

- SQL-servrar på datorer bör ha sårbarhetsresultat lösta

Rapporten "Sårbarhetsbedömningsresultat" samlar in alla dessa resultat och organiserar dem efter allvarlighetsgrad, resurstyp och kategori. Du hittar rapporten i arbetsboksgalleriet som är tillgängligt från Defender för molnets sidofält.

Inaktivera specifika resultat

Om du har en organisation som behöver ignorera en sökning i stället för att åtgärda den kan du inaktivera den. Inaktiverade resultat påverkar inte din säkerhetspoäng eller genererar oönskat brus.

När en sökning matchar de kriterier som du har definierat i dina inaktiverade regler visas den inte i listan över resultat. Vanliga scenarier är:

- Inaktivera resultat med allvarlighetsgrad under medel

- Inaktivera resultat som inte kan korrigeras

- Inaktivera resultat från riktmärken som inte är intressanta för ett definierat omfång

Viktigt!

Om du vill inaktivera specifika resultat behöver du behörighet att redigera en princip i Azure Policy. Läs mer i Azure RBAC-behörigheter i Azure Policy.

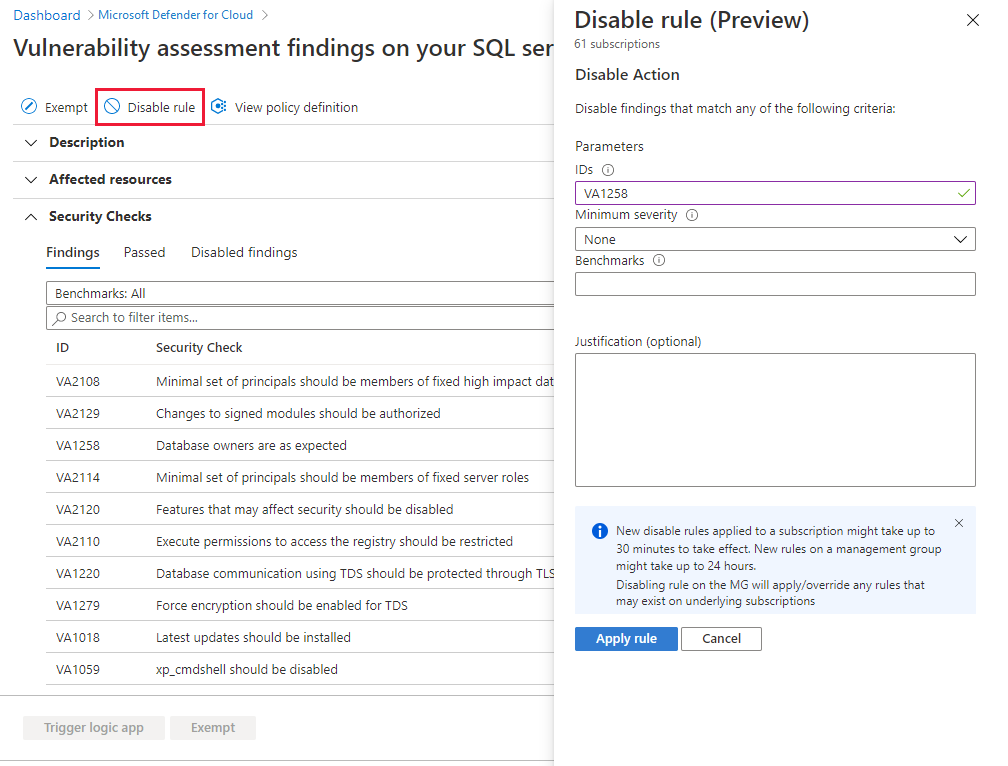

Så här skapar du en regel:

På informationssidan för rekommendationer för SQL-servrar på datorer bör sårbarhetsresultaten vara lösta och välja Inaktivera regel.

Välj relevant omfång.

Definiera dina kriterier. Du kan använda något av följande kriterier:

- Hitta ID

- Allvarlighet

- Benchmark-värden

Välj Tillämpa regel. Det kan ta upp till 24 timmar innan ändringarna börjar gälla.

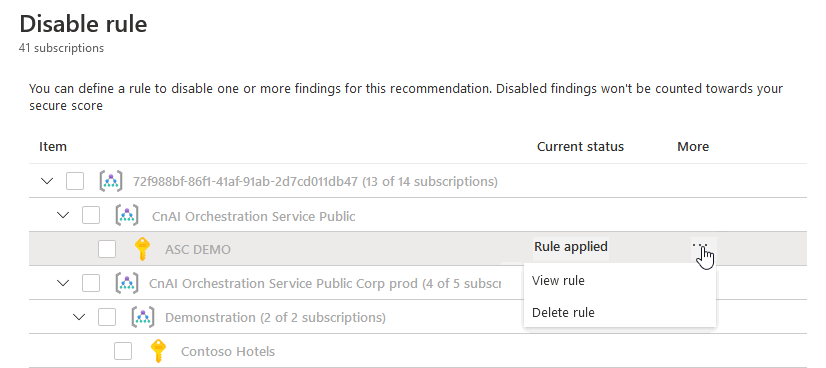

Så här visar, åsidosätter eller tar du bort en regel:

Välj Inaktivera regel.

I omfångslistan visas prenumerationer med aktiva regler som Regel tillämpad.

Om du vill visa eller ta bort regeln väljer du ellipsmenyn ("...").

Hantera sårbarhetsbedömningar programmatiskt

Använda Azure PowerShell

Du kan använda Azure PowerShell-cmdletar för att programmatiskt hantera dina sårbarhetsbedömningar. De cmdletar som stöds är:

| Cmdlet-namn som en länk | beskrivning |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Lägg till sql Vulnerability Assessment-baslinje. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Hämta sql Vulnerability Assessment-baslinjen. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Hämtar genomsökningsresultat för SQL Vulnerability Assessment. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Hämtar sql Vulnerability Assessment-genomsökningsposter. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Tar bort SQL Vulnerability Assessment-baslinjen. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Anger ny SQL Vulnerability Assessment-baslinje på en specifik databas som tar bort den gamla baslinjen om det finns någon. |

Dataresidens

SQL Vulnerability Assessment frågar SQL-servern med offentligt tillgängliga frågor under Defender for Cloud-rekommendationer för SQL Vulnerability Assessment och lagrar frågeresultatet. SQL Vulnerability Assessment-data lagras på platsen för Log Analytics-arbetsytan som datorn är ansluten till. Om användaren till exempel ansluter en virtuell SQL-dator till en Log Analytics-arbetsyta i Europa, västra, lagras resultatet i Europa, västra. Dessa data samlas bara in om SQL Vulnerability Assessment-lösningen är aktiverad på Log Analytics-arbetsytan.

Metadatainformation om den anslutna datorn samlas också in. Specifikt:

- Operativsystemnamn, typ och version

- Fullständigt domännamn för datorer (FQDN)

- Agentversion för ansluten dator

- UUID (BIOS-ID)

- SQL-servernamn och underliggande databasnamn

Du kan ange den region där dina SQL Vulnerability Assessment-data ska lagras genom att välja log analytics-arbetsytans plats. Microsoft kan replikera till andra regioner för dataåterhämtning, men Microsoft replikerar inte data utanför geografin.

Kommentar

Om du ändrar Defender för SQL på Machines-planens Log Analytics-arbetsyta återställs genomsökningsresultaten och baslinjeinställningarna. Om du återgår till den ursprungliga Log Analytics-arbetsytan inom 90 dagar görs genomsökningsresultaten och baslinjeinställningarna tillgängliga igen.