Ansluta din organisation till Microsoft Entra ID

Azure DevOps Services

Den här artikeln visar hur du ansluter din Azure DevOps-organisation till Microsoft Entra-ID. Du kan logga in med samma användarnamn och lösenord som du använder med Microsoft-tjänster. Lägg till medlemmar i din Azure DevOps-organisation som redan är en del av din arbetsorganisation. Du kan också tillämpa principer för åtkomst till teamets kritiska resurser och viktiga tillgångar.

Mer information om hur du använder Microsoft Entra-ID med Azure DevOps finns i den konceptuella översikten. konceptuell översikt.

Förutsättningar

Behörigheter: Vara medlem i gruppen Projektsamlingsadministratör för organisationen.

Åtkomst:

- Vara medlem i Microsoft Entra-mål-ID:t. Mer information finns i hur du konverterar en Microsoft Entra-gäst till en medlem.

- Vara medlem eller gäst i Microsoft Entra-käll-ID:t.

Användarhantering:

- Bekräfta att det finns 100 eller färre användare i din organisation. Om din organisation har fler än 100 användare kontaktar du supporten för att lösa eventuella frånkopplade användare. Du kan mappa dem till deras Microsoft Entra-identiteter i den nya klientorganisationen.

- Lägg inte till användarna från målets Microsoft Entra-ID i Azure DevOps-organisationen.

- Ta bort oönskade användare från din organisation. Du kan till exempel ta bort en användare som har lämnat företaget och inte längre är anställd.

Informera användarna om den kommande ändringen. Det finns ingen stilleståndstid under den här ändringen, men användarna påverkas. Låt dem veta innan du börjar att det finns en kort serie steg som de behöver slutföra. När ditt företag övergår från Microsoft-konto (MSA) till Microsoft Entra-identiteter fortsätter användarnas fördelar med deras nya identitet, så länge deras e-postmeddelanden matchar.

Jämför din e-postlista för Azure DevOps med din e-postlista för Microsoft Entra-ID. Skapa en e-postadresspost för Microsoft Entra-ID för varje användare som är i Azure DevOps-organisationen och inte i Microsoft Entra-ID:t. Efteråt kan du bjuda in användare som gäster som inte har Microsoft Entra-ID:ts e-postadresser.

Kommentar

Se till att du använder Microsoft Entra Public. Det går inte att ansluta Azure DevOps Services-organisationer till Microsoft Entra Government och komma åt Azure DevOps Services med användarkonton från Microsoft Entra Government.

Ansluta din organisation till Microsoft Entra ID

Gör följande för att ansluta din organisation till Microsoft Entra-ID:

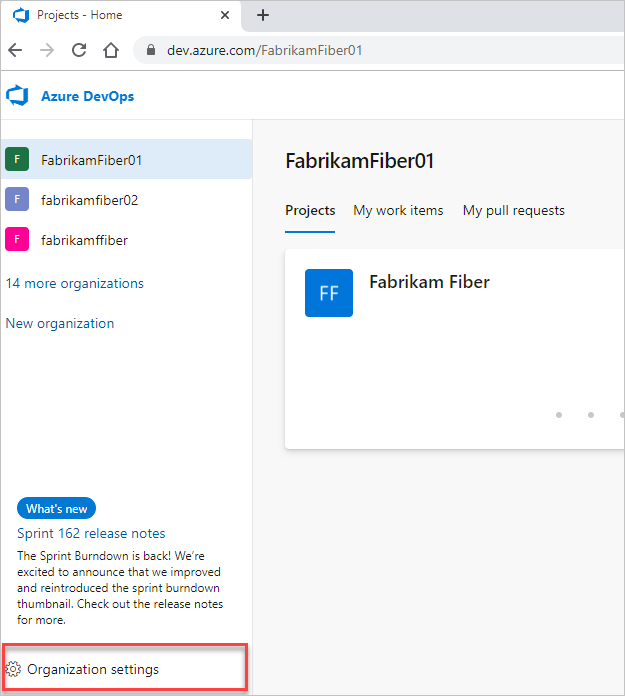

Logga in på organisationen (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

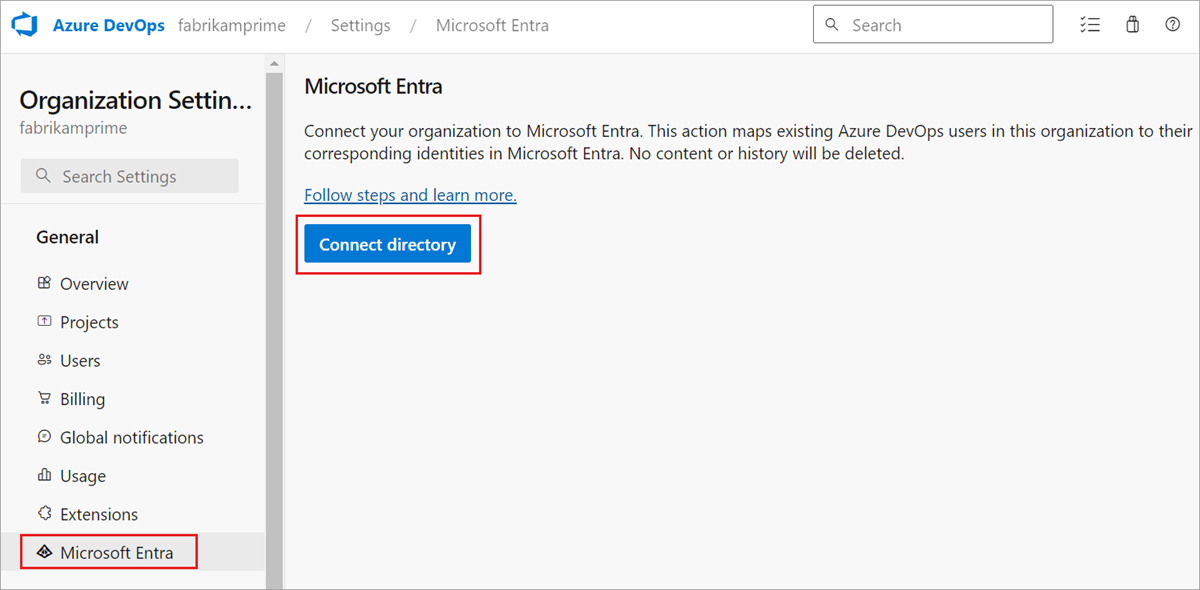

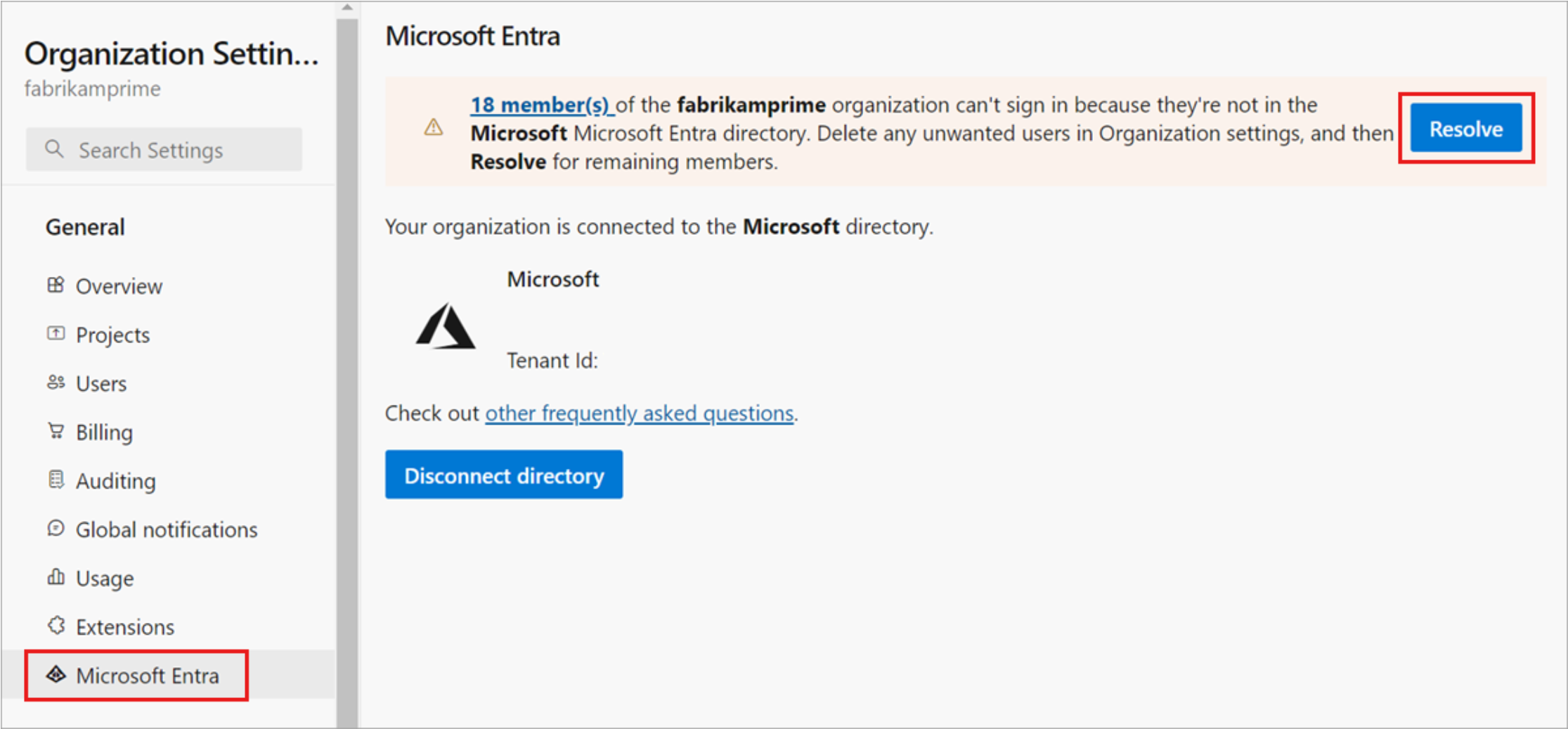

Välj Microsoft Entra-ID och välj sedan Anslut katalog.

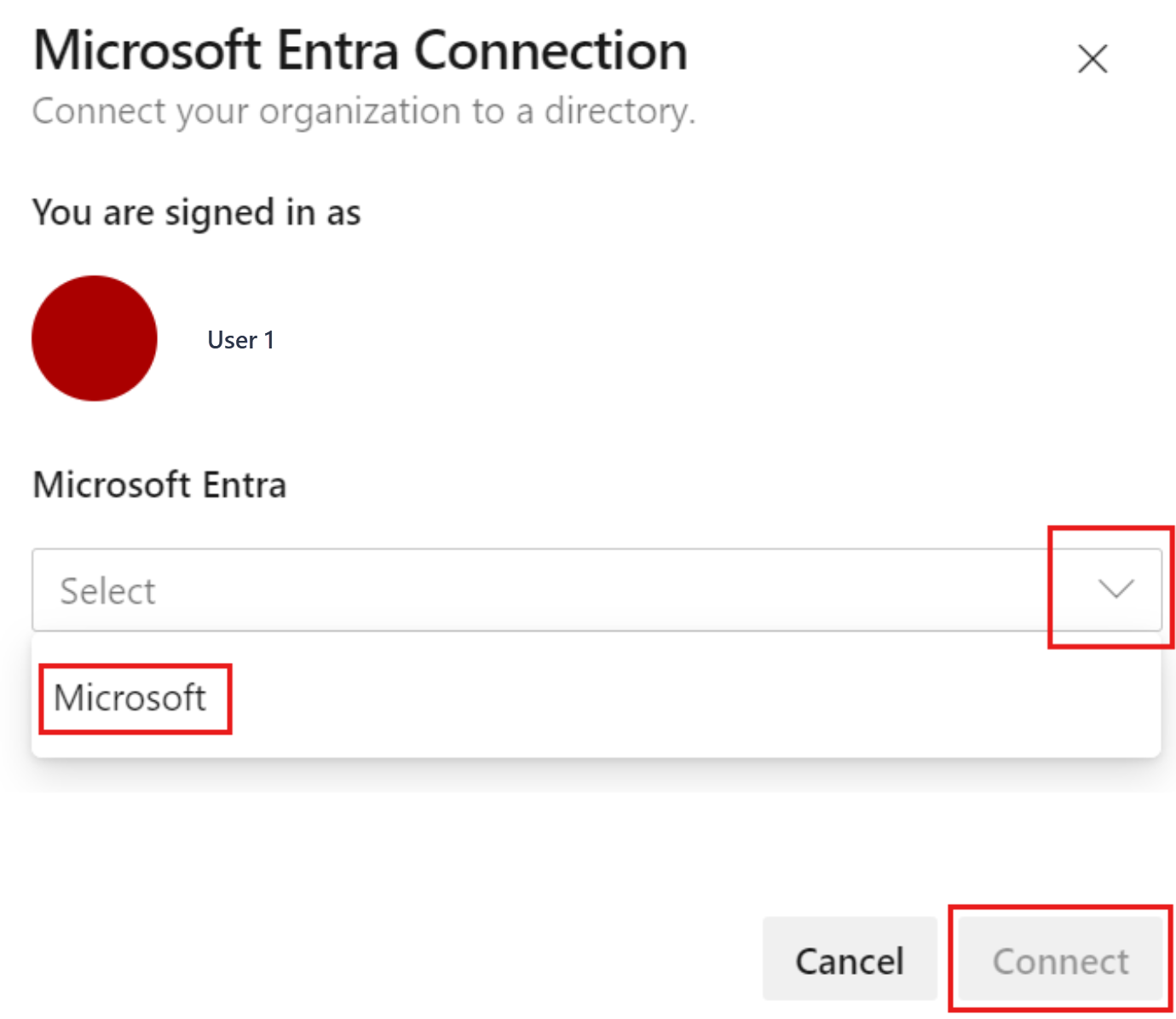

Välj en katalog på den nedrullningsbara menyn och välj sedan Anslut.

Om du inte hittar din katalog kontaktar du Microsoft Entra-administratören och begär att de lägger till dig som medlem i Microsoft Entra-ID:t.

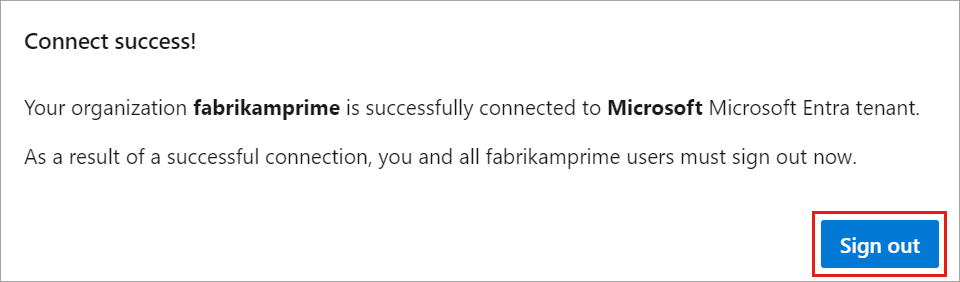

Välj Logga ut.

Din organisation är ansluten till ditt Microsoft Entra-ID.

Bekräfta att processen är klar. Logga ut och öppna sedan webbläsaren i en privat session och logga in på din organisation med ditt Microsoft Entra-ID eller dina autentiseringsuppgifter för arbetet.

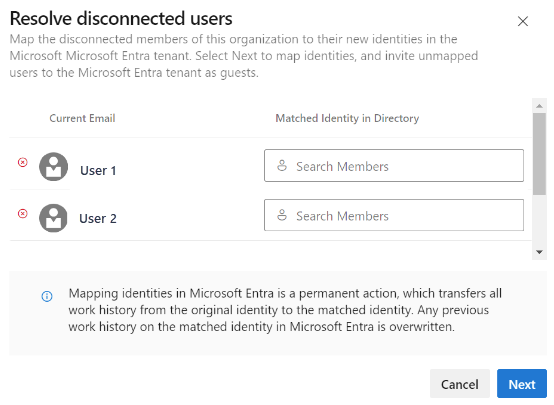

Logga in på Azure DevOps igen och mappa eventuella frånkopplade medlemmar till deras Microsoft Entra-identiteter. Eller så kan du bjuda in dem som gäster till Microsoft Entra-ID:t. Mer information finns i vanliga frågor och svar.

Informera användarna om den slutförda Microsoft Entra-ändringen

När du informerar användarna om den slutförda ändringen anger du följande uppgifter:

Logga ut från Azure DevOps.

Rensa webbläsarens cache. Om du också använder Visual Studio eller Git-kommandoraden rensar du cachen för Git Credential Manager. Ta bort filen %LocalAppData%\GitCredentialManager\tenant.cache på varje klientdator.

Logga in på Azure DevOps med Microsoft Entra-ID eller autentiseringsuppgifter för arbete.

Konfigurera om personliga åtkomsttoken (PAT) eller SSH-nycklar om det behövs.

- PAT: Slutför stegen i Använd personliga åtkomsttoken.

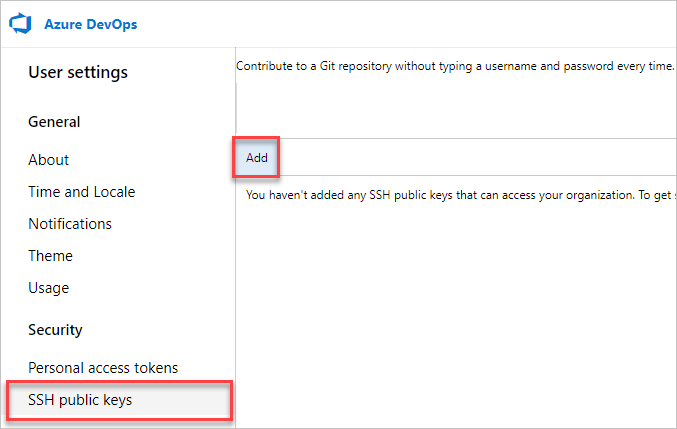

- SSH-nycklar:

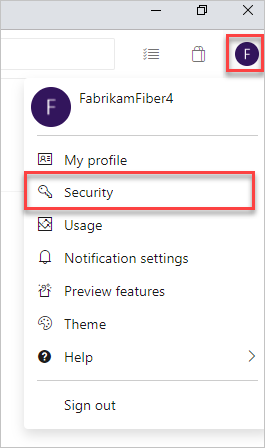

- Öppna din profil i Azure DevOps och välj sedan Säkerhet i den resulterande listrutan.

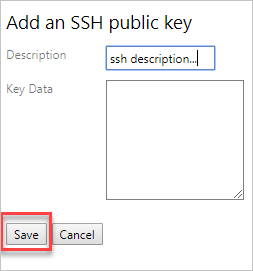

- Välj offentliga SSH-nycklar och välj sedan Lägg till.

- Ange en beskrivning och nyckeldata och välj sedan Spara.

- Kopiera din nyckel och placera den på en säker plats, eftersom du inte kan visa den igen.

Byt namn på ditt Microsoft-konto (MSA). Byt namn på din MSA till ett annat e-postmeddelande som inte är i konflikt med din Microsoft Entra-identitet. Detta säkerställer att du inte uppmanas att välja mellan konton.

(Valfritt) Justera din visual Studio-prenumeration (VS). Om UPN:et som används i din organisation har ändrats justerar du din Visual Studio-prenumeration. Du kan omtilldela prenumerationen till ditt nya UPN eller ställa in upn som alternativt konto i prenumerationen. Mer information finns i hur du lägger till ett alternativt konto i din prenumeration.