Särskilda fall för Azure Resource Manager-tjänstanslutning

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Det rekommenderade alternativet för Azure Resource Manager-tjänstanslutningar är att använda arbetsbelastningsidentitetsfederation med en appregistrering eller hanterad identitet, men det finns tillfällen då du kan behöva använda en agenttilldelad hanterad identitet eller en publiceringsprofil i stället. I den här artikeln får du lära dig hur du skapar en Azure Resource Manager-tjänstanslutning som ansluter till en lokalt installerad agent på en virtuell Azure-dator och hur du använder en publiceringsprofil för att skapa en tjänstanslutning till en Azure App Service-app.

Du kan också använda Azure Resource Manager för att ansluta till Azure Government Cloud och Azure Stack.

Skapa en Azure Resource Manager-tjänstanslutning till en virtuell dator som använder en hanterad identitet

Kommentar

Om du vill använda en hanterad identitet för att autentisera måste du använda en lokalt installerad agent på en virtuell Azure-dator (VM).

Du kan konfigurera lokalt installerade agenter på virtuella Azure-datorer för att använda en Hanterad Azure-identitet i Microsoft Entra-ID. I det här scenariot använder du den agenttilldelade hanterade identiteten för att ge agenterna åtkomst till alla Azure-resurser som stöder Microsoft Entra-ID, till exempel en instans av Azure Key Vault.

I Azure DevOps-projektet går du till Projektinställningar>Tjänstanslutningar.

Mer information finns i Öppna projektinställningar.

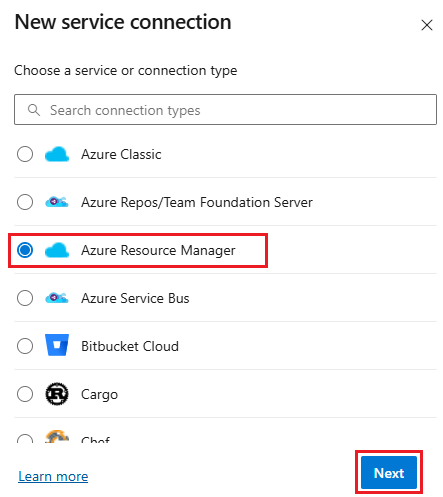

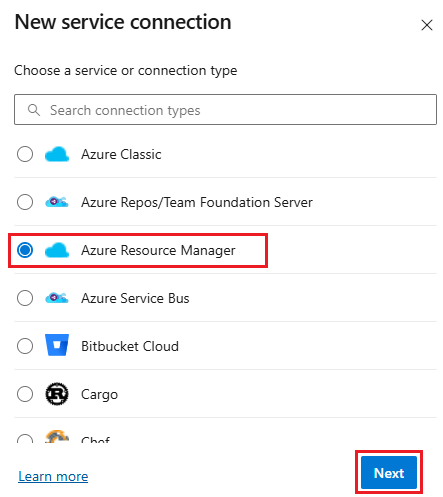

Välj Ny tjänstanslutning och sedan Azure Resource Manager.

Välj Hanterad identitet (tilldelad agent) som identitetstyp.

För Miljö väljer du miljönamnet (molnalternativen Azure Cloud, Azure Stack eller Government).

Välj omfångsnivå. Välj Prenumeration, Hanteringsgrupp eller Machine Learning-arbetsyta. Hanteringsgrupper är containrar som hjälper dig att hantera åtkomst, principer och efterlevnad i flera prenumerationer. En Machine Learning-arbetsyta är en plats där du kan skapa maskininlärningsartefakter.

Ange följande parametrar för prenumerationsomfånget :

Parameter Description Prenumerations-ID Obligatoriskt. Ange Azure-prenumerations-ID:t. Prenumerationsnamn Obligatoriskt. Ange namnet på Azure-prenumerationen. Ange följande parametrar för hanteringsgruppens omfång:

Parameter Description Hanteringsgrupps-ID Obligatoriskt. Ange Azure-hanteringsgruppens ID. Namn på hanteringsgrupp Obligatoriskt. Ange namnet på Azure-hanteringsgruppen. Ange följande parametrar för machine learning-arbetsytans omfång:

Parameter Description Prenumerations-ID Obligatoriskt. Ange Azure-prenumerations-ID:t. Prenumerationsnamn Obligatoriskt. Ange namnet på Azure-prenumerationen. Resursgrupp Obligatoriskt. Välj den resursgrupp som innehåller arbetsytan. ML-arbetsytans namn Obligatoriskt. Ange namnet på den befintliga Azure Machine Learning-arbetsytan. ML-arbetsyta Obligatoriskt. Ange platsen för den befintliga Azure Machine Learning-arbetsytan.

Ange klientorganisations-ID :t.

Ange namnet på tjänstanslutningen.

Du kan också ange en beskrivning för tjänstanslutningen.

Välj Bevilja åtkomstbehörighet till alla pipelines för att tillåta att alla pipelines använder den här tjänstanslutningen. Om du inte väljer det här alternativet måste du manuellt bevilja åtkomst till varje pipeline som använder den här tjänstanslutningen.

Välj Spara.

När den nya tjänstanslutningen har skapats:

- Om du använder tjänstanslutningen i användargränssnittet väljer du det anslutningsnamn som du tilldelade i azure-prenumerationsinställningen för din pipeline.

- Om du använder tjänstanslutningen i en YAML-fil kopierar du anslutningsnamnet till koden som värde för

azureSubscription.

Kontrollera att den virtuella datorn (agenten) har rätt behörigheter.

Om koden till exempel behöver anropa Azure Resource Manager tilldelar du den virtuella datorn rätt roll med hjälp av rollbaserad åtkomstkontroll (RBAC) i Microsoft Entra-ID.

Mer information finns i Hur kan jag använda hanterade identiteter för Azure-resurser? och Använda rollbaserad åtkomstkontroll för att hantera åtkomst till dina Azure-prenumerationsresurser.

Mer information om processen finns i Felsöka Azure Resource Manager-tjänstanslutningar.

Skapa en Azure Resource Manager-tjänstanslutning med en publiceringsprofil

Du kan skapa en tjänstanslutning med hjälp av en publiceringsprofil. Du kan använda en publiceringsprofil för att skapa en tjänstanslutning till en Azure App Service.

I Azure DevOps-projektet går du till Projektinställningar>Tjänstanslutningar.

Mer information finns i Öppna projektinställningar.

Välj Ny tjänstanslutning och sedan Azure Resource Manager och Nästa.

Välj Publicera profil för identitetstypen.

Ange följande parametrar:

Parameter Description Abonnemang Obligatoriskt. Välj en befintlig Azure-prenumeration. Om inga Azure-prenumerationer eller instanser visas kan du läsa Felsöka Azure Resource Manager-tjänstanslutningar. WebApp Obligatoriskt. Ange namnet på Azure App Service-appen. Namn på tjänstanslutning Obligatoriskt. Namnet som du använder för att referera till den här tjänstanslutningen i aktivitetsegenskaper. Inte namnet på din Azure-prenumeration. Beskrivning Valfritt. Beskrivningen av tjänstanslutningen. Välj Bevilja åtkomstbehörighet till alla pipelines för att tillåta att alla pipelines använder den här tjänstanslutningen. Om du inte väljer det här alternativet måste du manuellt bevilja åtkomst till varje pipeline som använder den här tjänstanslutningen.

Välj Spara.

När den nya tjänstanslutningen har skapats:

- Om du använder tjänstanslutningen i användargränssnittet väljer du det anslutningsnamn som du tilldelade i azure-prenumerationsinställningen för din pipeline.

- Om du använder tjänstanslutningen i en YAML-fil kopierar du anslutningsnamnet och klistrar in det i koden som värde för

azureSubscription.

Ansluta till ett Azure Government-moln

Information om hur du ansluter till ett Azure Government-moln finns i Ansluta från Azure Pipelines (Azure Government Cloud).

Anslut till Azure Stack

Information om hur du ansluter till Azure Stack finns i följande artiklar:

- Anslut till Azure Stack

- Ansluta Azure Stack till Azure med hjälp av ett VPN

- Ansluta Azure Stack till Azure med hjälp av Azure ExpressRoute

Mer information finns i Felsöka Azure Resource Manager-tjänstanslutningar.

Hjälp och support

- Utforska felsökningstips.

- Få råd om Stack Overflow.

- Publicera dina frågor, sök efter svar eller föreslå en funktion i Azure DevOps Developer Community.

- Få support för Azure DevOps.