Självstudie: Konfigurera DNS-redundans med hjälp av privata matchare

Den här artikeln beskriver hur du eliminerar en felkritisk systemdel i dina lokala DNS-tjänster med hjälp av två eller flera privata Azure DNS-matchare som distribuerats i olika regioner. DNS-redundans aktiveras genom att tilldela en lokal matchare som din primära DNS och matcharen i en angränsande region som sekundär DNS. Om den primära DNS-servern inte svarar försöker DNS-klienterna automatiskt igen med hjälp av den sekundära DNS-servern.

I den här guiden får du lära dig att:

- Lös Azure Privat DNS-zoner med hjälp av lokala villkorsstyrda fowarders och privata Azure DNS-matchare.

- Aktivera lokal DNS-redundans för dina Azure Privat DNS-zoner.

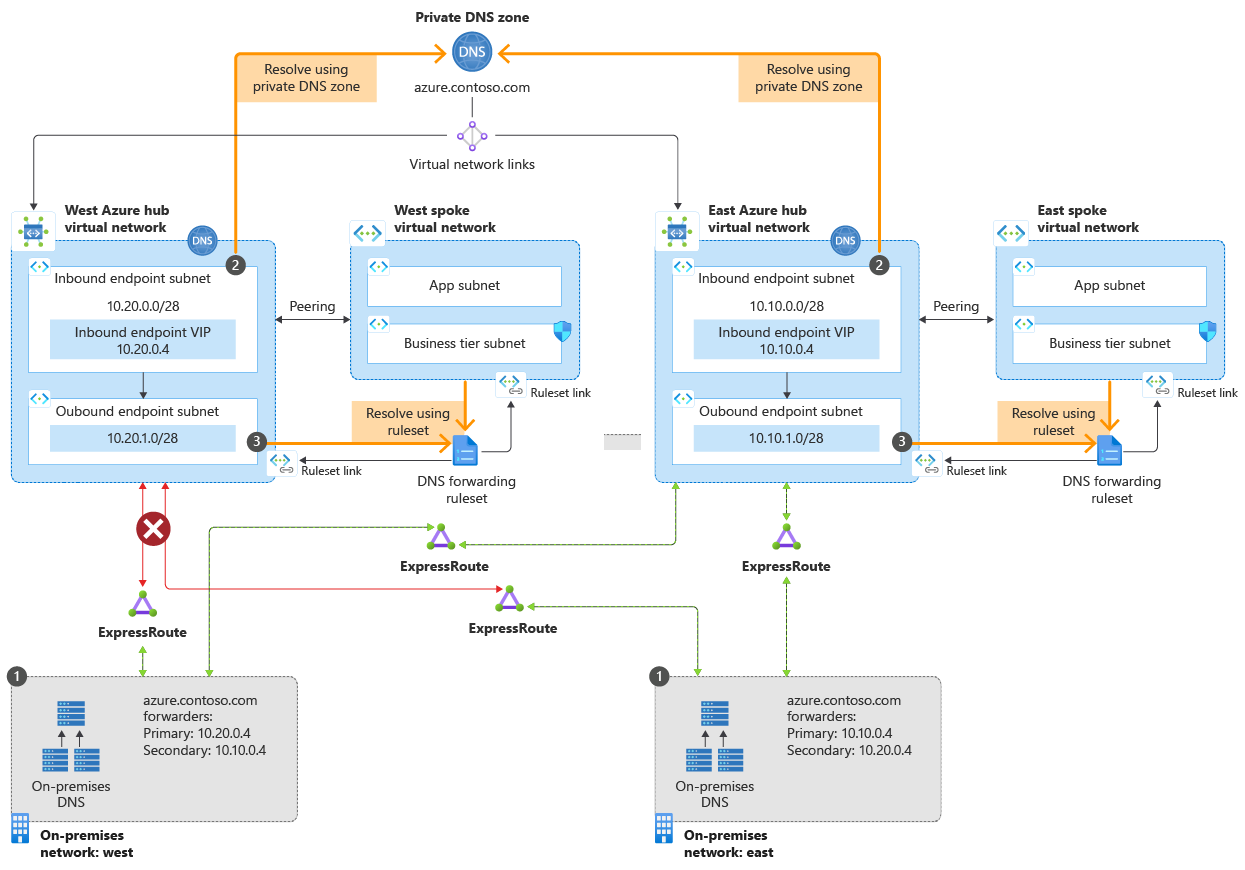

Följande diagram visar det redundansscenario som beskrivs i den här artikeln.

I det här scenariot har du anslutningar från två lokala platser till två virtuella Azure Hub-nätverk.

- I den östra regionen är den primära sökvägen till den östra vnet-hubben. Du har en sekundär anslutning till den västra hubben. Den västra regionen konfigureras i omvänd ordning.

- På grund av ett problem med Internetanslutningen bryts anslutningen till ett virtuellt nätverk (väst) tillfälligt.

- Tjänsten underhålls i båda regionerna på grund av den redundanta designen.

DNS-matchningssökvägen är:

- Redundanta lokala DNS-villkorliga vidarebefordrare skickar DNS-frågor till inkommande slutpunkter.

- Inkommande slutpunkter tar emot DNS-frågor från en lokal plats.

- Regler för utgående slutpunkter och DNS-vidarebefordran bearbetar DNS-frågor och returnerar svar till dina lokala resurser.

Regler för utgående slutpunkter och DNS-vidarebefordring behövs inte för redundansscenariot, men ingår här för fullständighet. Regeluppsättningar kan användas för att lösa lokala domäner från Azure. Mer information finns i Azure DNS Private Resolver-slutpunkter och regeluppsättningar och Lösa Azure-domäner och lokala domäner.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- Två virtuella Azure-nätverk i två regioner

- En VPN- eller ExpressRoute-länk från en lokal plats till varje virtuellt nätverk

- En privat Azure DNS-matchare i varje virtuellt nätverk

- En privat DNS-zon i Azure som är länkad till varje virtuellt nätverk

- En lokal DNS-server

Anteckning

I den här självstudienazure.contoso.com är en privat DNS-zon i Azure. Ersätt azure.contoso.com med ditt privata DNS-zonnamn.

Logga in på Azure

Logga in på Azure-portalen.

Fastställa inkommande IP-adresser för slutpunkter

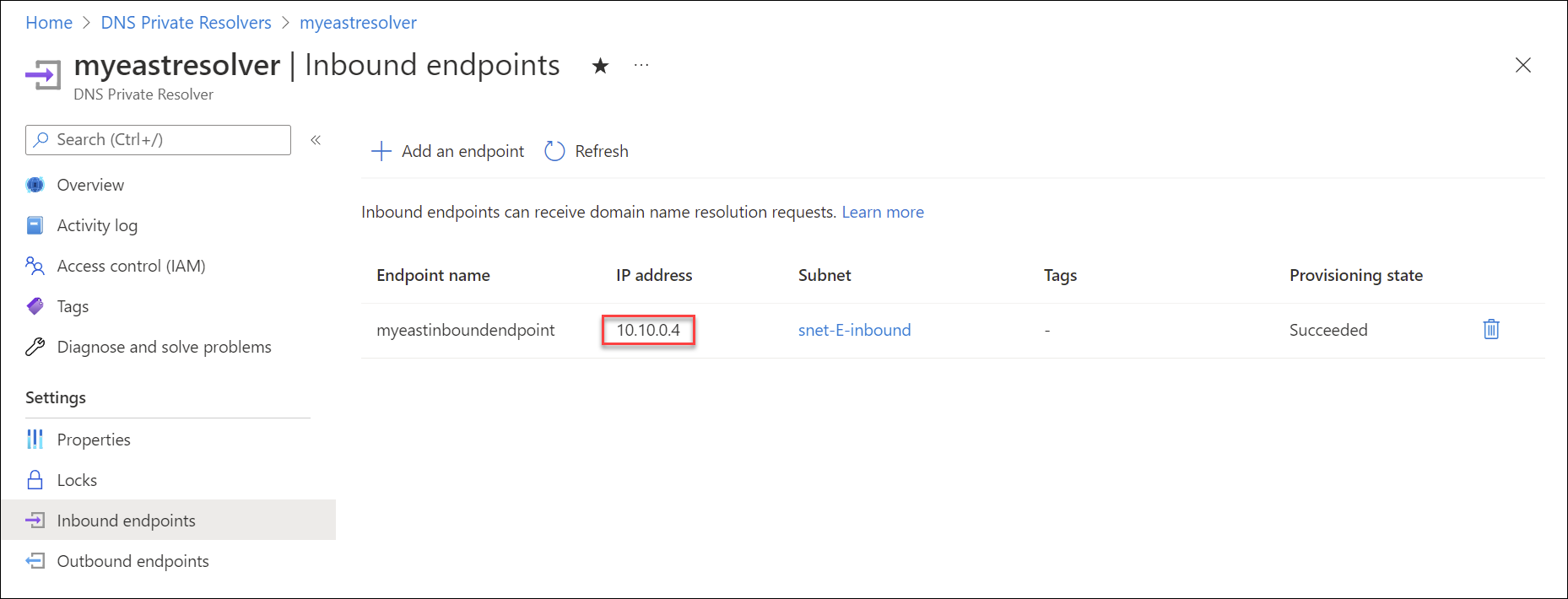

Skriv ned IP-adresserna som tilldelats till de inkommande slutpunkterna för dina privata DNS-matchare. IP-adresserna används för att konfigurera lokala DNS-vidarebefordrare.

I det här exemplet finns det två virtuella nätverk i två regioner:

- myeastvnet finns i regionen USA, östra och har tilldelats adressutrymmet 10.10.0.0/16

- mywestvnet finns i regionen USA, västra centrala och har tilldelats adressutrymmet 10.20.0.0/16

Sök efter privata DNS-matchare och välj din privata matchare från den första regionen. Till exempel: myeastresolver.

Under Inställningar väljer du Inkommande slutpunkter och skriver ned INSTÄLLNINGEN IP-adress . Exempel: 10.10.0.4.

Gå tillbaka till listan över privata DNS-matchare och välj en matchare från en annan region. Till exempel : mywestresolver.

Under Inställningar väljer du Inkommande slutpunkter och skriver ned IP-adressinställningen för den här matcharen. Exempel: 10.20.0.4.

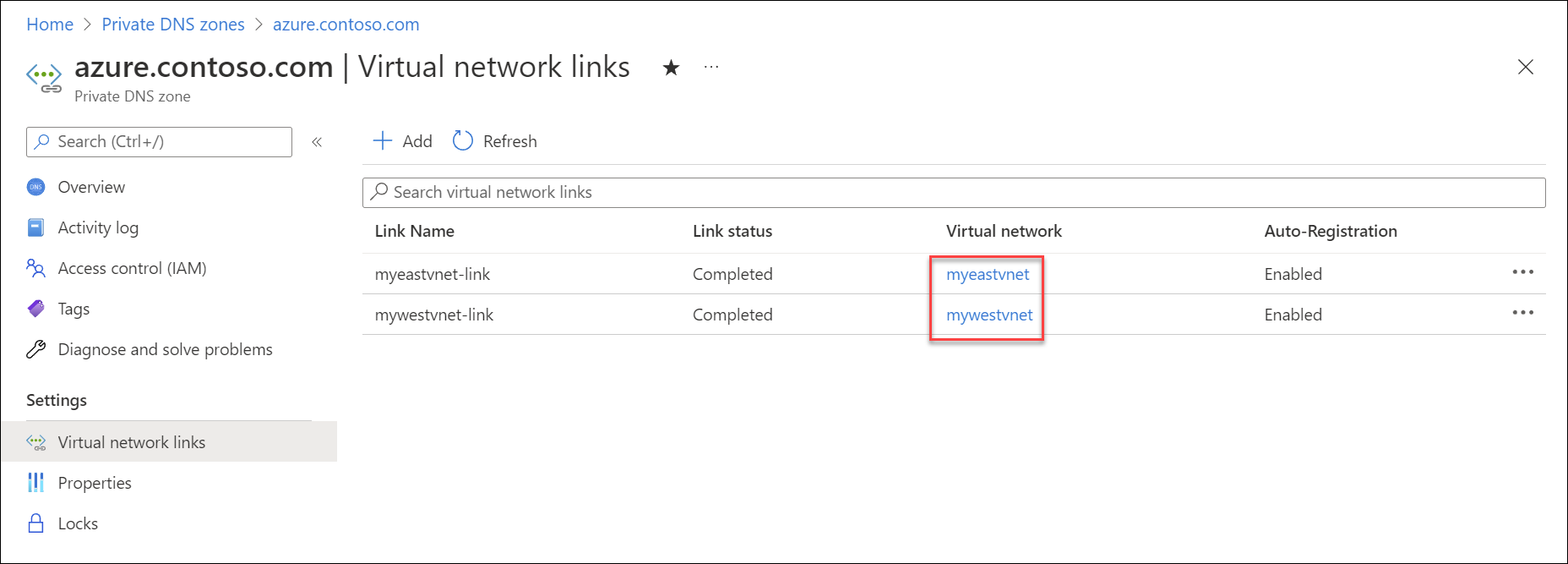

Verifiera länkar i den privata zonen

Om du vill matcha DNS-poster i en privat Azure DNS-zon måste zonen vara länkad till det virtuella nätverket. I det här exemplet är zonen azure.contoso.com länkad till myeastvnet och mywestvnet. Länkar till andra virtuella nätverk kan också finnas.

Sök efter Privat DNS zoner och välj din privata zon. Till exempel: azure.contoso.com.

Under Inställningar väljer du Virtuella nätverkslänkar och kontrollerar att de virtuella nätverk som du använde för inkommande slutpunkter i föregående procedur också visas under Virtuellt nätverk. Till exempel : myeastvnet och mywestvnet.

Om ett eller flera virtuella nätverk ännu inte är länkade kan du lägga till det här genom att välja Lägg till, ange ett länknamn, välja din prenumeration och sedan välja det virtuella nätverket.

Tips

Du kan också använda peering för att matcha poster i privata DNS-zoner. Mer information finns i Azure DNS Private Resolver-slutpunkter och regeluppsättningar.

Verifiera Azure DNS-matchning

Kontrollera att DNS-inställningarna för dina virtuella nätverk är inställda på Standard (tillhandahålls av Azure).

Sök efter Virtuella nätverk och välj det första virtuella nätverket. Till exempel : myeastvnet.

Under Inställningar väljer du DNS-servrar och kontrollerar att Standard (Tillhandahålls av Azure) har valts.

Välj nästa virtuella nätverk (till exempel mywestvnet) och kontrollera att Standard (tillhandahålls av Azure) har valts.

Anteckning

Anpassade DNS-inställningar kan också göras för att fungera, men detta omfattas inte av det aktuella scenariot.

Sök efter Privat DNS zoner och välj namnet på din privata zon. Till exempel: azure.contoso.com.

Skapa en testpost i zonen genom att välja + Postuppsättning och lägga till en ny A-post. Exempel: test.

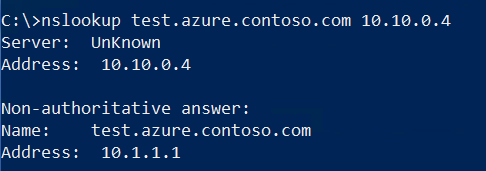

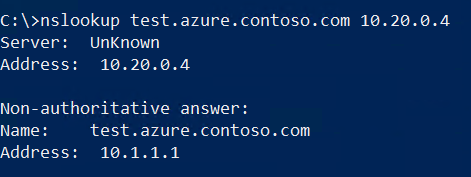

Öppna en kommandotolk med en lokal klient och använd nslookup för att leta upp testposten med hjälp av den första privata matchnings-IP-adressen som du skrev ned (till exempel 10.10.0.4). Se följande exempel:

nslookup test.azure.contoso.com 10.10.0.4Frågan ska returnera den IP-adress som du tilldelade till testposten.

Upprepa den här nslookup-frågan med ip-adressen som du skrev ned för den andra privata matcharen (t.ex. 10.20.0.4).

Anteckning

Om DNS-matchningen för den privata zonen inte fungerar kontrollerar du att dina lokala länkar till de virtuella Azure-nätverken är anslutna.

Konfigurera lokal DNS-vidarebefordran

Nu när DNS-matchningen fungerar från lokal plats till Azure med hjälp av två olika privata Azure DNS-matchare kan vi konfigurera vidarebefordran så att båda dessa adresser används. Detta aktiverar redundans om en av anslutningarna till Azure avbryts. Proceduren för att konfigurera vidarebefordrare beror på vilken typ av DNS-server du använder. I följande exempel används en Windows Server som kör rolltjänsten DNS Server och har en IP-adress på 10.100.0.2.

Anteckning

DEN DNS-server som du använder för att konfigurera vidarebefordring ska vara en server som klientenheter i nätverket ska använda för DNS-matchning. Om den server som du konfigurerar inte är standard måste du fråga ip-adressen direkt (t.ex. nslookup test.azure.contoso.com 10.100.0.2) när vidarebefordran har konfigurerats.

Öppna en upphöjd Windows PowerShell fråga och kör följande kommando. Ersätt azure.contoso.com med namnet på din privata zon och ersätt IP-adresserna nedan med IP-adresserna för dina privata matchare.

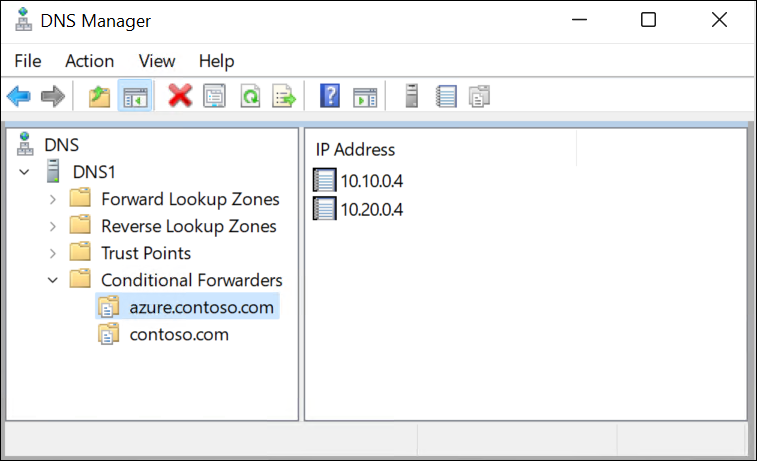

Add-DnsServerConditionalForwarderZone -Name "azure.contoso.com" -MasterServers 10.20.0.4,10.10.0.4Om du vill kan du också använda DNS-konsolen för att ange villkorsstyrda vidarebefordrare. Se följande exempel:

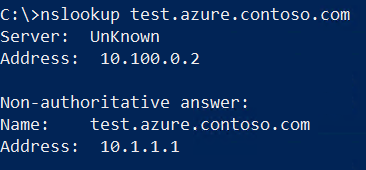

Nu när vidarebefordring är på plats utfärdar du samma DNS-fråga som du använde i föregående procedur. Men den här gången anger du inte en mål-IP-adress för frågan. Frågan använder klientens standard-DNS-server.

Visa återhämtning (valfritt)

Nu kan du visa att DNS-matchningen fungerar när en av anslutningarna bryts.

Avbryt anslutningen från en lokal plats till ett av dina virtuella nätverk genom att inaktivera eller koppla från gränssnittet. Kontrollera att anslutningen inte automatiskt återansluter på begäran.

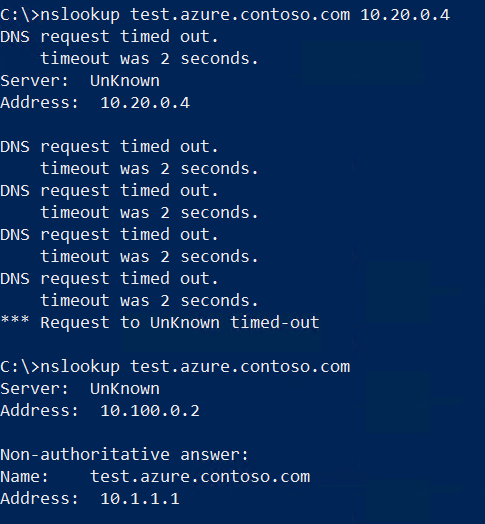

Kör nslookup-frågan med hjälp av den privata matcharen från det virtuella nätverk som inte längre är anslutet och kontrollera att den misslyckas (se nedan).

Kör nslookup-frågan med din DNS-standardserver (konfigurerad med vidarebefordrare) och kontrollera att den fortfarande fungerar på grund av den redundans du har aktiverat.

Nästa steg

- Granska komponenter, fördelar och krav för Azure DNS Private Resolver.

- Lär dig hur du skapar en privat Lösning för Azure DNS med hjälp av Azure PowerShell eller Azure Portal.

- Förstå hur du löser Azure och lokala domäner med hjälp av Azure DNS Private Resolver.

- Läs mer om Azure DNS Private Resolver-slutpunkter och regeluppsättningar.

- Lär dig hur du konfigurerar hybrid-DNS med hjälp av privata matchare.

- Lär dig mer om de andra viktiga nätverksfunktionerna i Azure.

- Learn-modul: Introduktion till Azure DNS.