Referens för Azure Firewall-övervakningsdata

Den här artikeln innehåller all övervakningsreferensinformation för den här tjänsten.

Mått

I det här avsnittet visas alla automatiskt insamlade plattformsmått för den här tjänsten. Dessa mått är också en del av den globala listan över alla plattformsmått som stöds i Azure Monitor.

Information om kvarhållning av mått finns i Översikt över Azure Monitor-mått.

Mått som stöds för Microsoft.Network/azureFirewalls

I följande tabell visas de mått som är tillgängliga för resurstypen Microsoft.Network/azureFirewalls.

- Alla kolumner kanske inte finns i varje tabell.

- Vissa kolumner kan ligga utanför sidans visningsområde. Välj Expandera tabell för att visa alla tillgängliga kolumner.

Tabellrubriker

- Kategori – måttgruppen eller klassificeringen.

- Mått – Måttets visningsnamn som det visas i Azure Portal.

- Namn i REST API – måttnamnet som anges i REST-API:et.

- Enhet – måttenhet.

- Sammansättning – standardaggregeringstypen. Giltiga värden: Genomsnitt (genomsnitt), Minimum (Min), Maximum (Max), Total (Sum), Count.

- Dimensionsdimensioner - som är tillgängliga för måttet.

- Tidsintervall - Intervall där måttet samplas. Indikerar till exempel

PT1Matt måttet samplas varje minut,PT30Mvar 30:e minut,PT1Hvarje timme och så vidare. - DS-export – Om måttet kan exporteras till Azure Monitor-loggar via diagnostikinställningar. Information om hur du exporterar mått finns i Skapa diagnostikinställningar i Azure Monitor.

| Mått | Namn i REST API | Enhet | Aggregering | Dimensioner | Tidsintervall | DS-export |

|---|---|---|---|---|---|---|

| Antal träffar på programregler Antal gånger programregler har nåtts |

ApplicationRuleHit |

Antal | Totalt (summa) | Status, , ReasonProtocol |

PT1M | Ja |

| Data som bearbetas Total mängd data som bearbetas av den här brandväggen |

DataProcessed |

Byte | Totalt (summa) | <ingen> | PT1M | Ja |

| Hälsotillstånd för brandvägg Anger brandväggens övergripande hälsotillstånd |

FirewallHealth |

Procent | Genomsnitt | Status, Reason |

PT1M | Ja |

| Svarstidsavsökning Uppskattning av brandväggens genomsnittliga svarstid mätt med svarstidsavsökning |

FirewallLatencyPng |

Millisekunder | Genomsnitt | <ingen> | PT1M | Ja |

| Antal nätverksregler Antal gånger nätverksreglerna har nåtts |

NetworkRuleHit |

Antal | Totalt (summa) | Status, , ReasonProtocol |

PT1M | Ja |

| SNAT-portanvändning Procentandel av utgående SNAT-portar som för närvarande används |

SNATPortUtilization |

Procent | Genomsnittligt, maximalt | Protocol |

PT1M | Ja |

| Dataflöde Dataflöde som bearbetas av den här brandväggen |

Throughput |

BitsPerSecond | Genomsnitt | <ingen> | PT1M | Nej |

Hälsotillstånd för brandvägg

I föregående tabell har hälsotillståndsmåttet för brandväggen två dimensioner:

- Status: Möjliga värden är Felfri, Degraderad, Inte felfri.

- Orsak: Anger orsaken till motsvarande status för brandväggen.

Om SNAT-portar används mer än 95 % anses de vara uttömda och hälsotillståndet är 50 % med status=Degraderad och reason=SNAT-port. Brandväggen fortsätter att bearbeta trafik och befintliga anslutningar påverkas inte. Nya anslutningar kanske dock inte upprättas tillfälligt.

Om SNAT-portanvändningen är under 95 % anses brandväggen vara felfri och hälsan visas som 100 %.

Om ingen SNAT-portanvändning visas är hälsan som 0 %.

SNAT-portanvändning

När du lägger till fler offentliga IP-adresser i brandväggen finns det fler SNAT-portar tillgängliga för SNAT-portar , vilket minskar användningen av SNAT-portar. Dessutom blir fler SNAT-portar tillgängliga när brandväggen skalas ut av olika orsaker (till exempel CPU eller dataflöde).

I praktiken kan en viss procentandel av användningen av SNAT-portar minska utan att du lägger till några offentliga IP-adresser, bara för att tjänsten har skalats ut. Du kan direkt styra antalet offentliga IP-adresser som är tillgängliga för att öka portarna som är tillgängliga i brandväggen. Men du kan inte styra brandväggsskalningen direkt.

Om brandväggen stöter på SNAT-portöverbelastning bör du lägga till minst fem offentliga IP-adresser. Detta ökar antalet tillgängliga SNAT-portar. Mer information finns i Azure Firewall-funktioner.

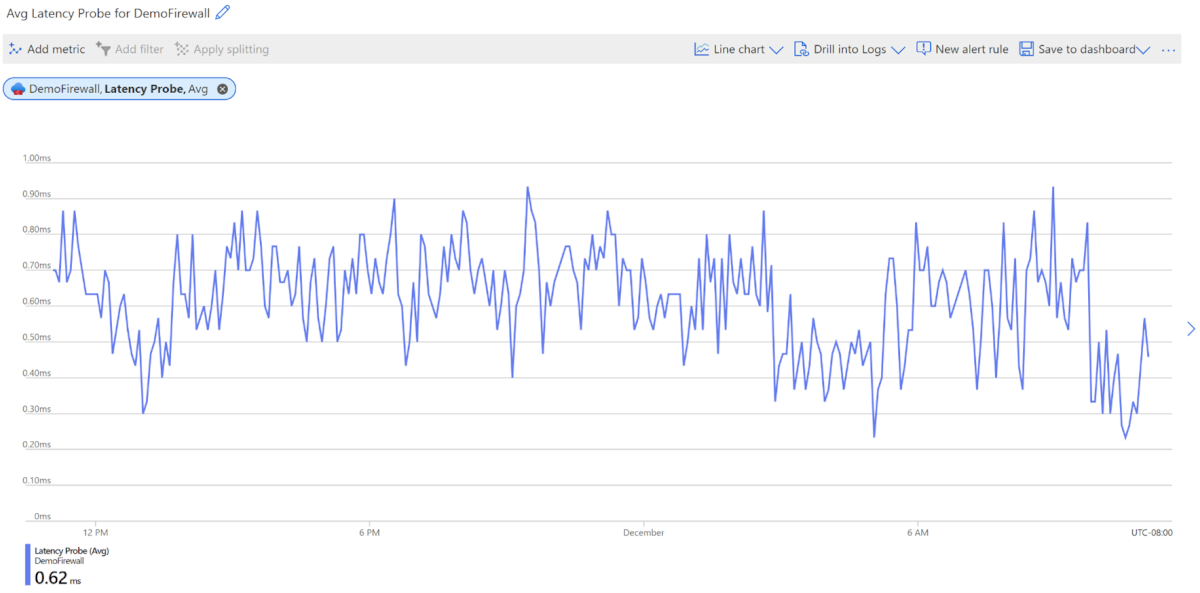

AZFW-svarstidsavsökning

Måttet AZFW Latency Probe mäter den totala eller genomsnittliga svarstiden för Azure Firewall i millisekunder. Administratörer kan använda det här måttet i följande syften:

- Diagnostisera om Azure Firewall är orsaken till svarstiden i nätverket

- Övervaka och varna om det finns problem med svarstider eller prestanda, så att IT-teamen kan engagera sig proaktivt.

- Det kan finnas olika orsaker som kan orsaka långa svarstider i Azure Firewall. Till exempel hög CPU-användning, högt dataflöde eller ett möjligt nätverksproblem.

Vad måttmått för AZFW-svarstidsavsökning (och inte):

- Vad den mäter: Svarstiden för Azure Firewall på Azure-plattformen

- Vad det inte är mässlat: Måttet samlar inte in svarstid från slutpunkt till slutpunkt för hela nätverkssökvägen. I stället återspeglar den prestandan i brandväggen i stället för hur lång svarstid Azure Firewall introducerar i nätverket.

- Felrapportering: Om svarstidsmåttet inte fungerar korrekt rapporterar det värdet 0 på instrumentpanelen för mått, vilket indikerar ett avsökningsfel eller avbrott.

Faktorer som påverkar svarstiden:

- Hög CPU-belastning

- Hög dataflödes- eller trafikbelastning

- Nätverksproblem på Azure-plattformen

Svarstidsavsökningar: Från ICMP till TCP Svarstidsavsökningen använder för närvarande Microsofts Ping Mesh-teknik, som baseras på ICMP (Internet Control Message Protcol). ICMP är lämpligt för snabba hälsokontroller, t.ex. ping-begäranden, men det kanske inte korrekt representerar verklig programtrafik, som vanligtvis återaktiveras på TCP. ICMP-avsökningar prioriteras dock på olika sätt i Azure-plattformen, vilket kan resultera i variation mellan SKU:er. För att minska dessa avvikelser planerar Azure Firewall att övergå till TCP-baserade avsökningar.

- Svarstidstoppar: Med ICMP-avsökningar är tillfälliga toppar normala och ingår i värdnätverkets standardbeteende. Dessa bör inte feltolkas som brandväggsproblem om de inte är beständiga.

- Genomsnittlig svarstid: I genomsnitt förväntas svarstiden för Azure Firewall variera från 1 ms till 10 ms, dpending på brandväggens SKU och distributionsstorlek.

Metodtips för svarstid för övervakning

Ange en baslinje: Upprätta en svarstidsbaslinje under lätta trafikförhållanden för korrekta jämförelser under normal användning eller hög belastning.

Övervaka mönster: Förvänta dig tillfälliga svarstidstoppar som en del av normala åtgärder. Om långa svarstider kvarstår utöver dessa normala variationer kan det tyda på ett djupare problem som kräver undersökning.

Rekommenderat tröskelvärde för svarstid: En rekommenderad riktlinje är att svarstiden inte får överstiga 3 gånger baslinjen. Om det här tröskelvärdet överskrids rekommenderas ytterligare undersökning.

Kontrollera regelgränsen: Kontrollera att nätverksreglerna ligger inom 20K-regelgränsen. Om du överskrider den här gränsen kan prestandan påverkas.

Ny programregistrering: Sök efter program som nyligen har registrerats och som kan lägga till betydande belastning eller orsaka problem med svarstiden.

Supportbegäran: Om du ser kontinuerlig svarstidsdegredering som inte överensstämmer med förväntat beteende kan du överväga att skicka in en supportbegäran för ytterligare hjälp.

Måttdimensioner

Information om vilka måttdimensioner som finns i Flerdimensionella mått.

Den här tjänsten har följande dimensioner associerade med sina mått.

- Protokoll

- Anledning

- Status

Resursloggar

I det här avsnittet visas de typer av resursloggar som du kan samla in för den här tjänsten. Avsnittet hämtar från listan över alla kategorityper för resursloggar som stöds i Azure Monitor.

Resursloggar som stöds för Microsoft.Network/azureFirewalls

| Kategori | Visningsnamn för kategori | Loggtabell | Stöder grundläggande loggplan | Stöder inmatningstidstransformering | Exempelfrågor | Kostnader för export |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall-programregel | AZFWApplicationRule Innehåller alla loggdata för programregeln. Varje matchning mellan dataplanet och programregeln skapar en loggpost med dataplanspaketet och den matchade regelns attribut. |

Nej | Nej | Frågor | Ja |

AZFWApplicationRuleAggregation |

Azure Firewall Network Rule Aggregation (Policy Analytics) | AZFWApplicationRuleAggregation Innehåller aggregerade loggdata för programregel för Principanalys. |

Nej | Nej | Ja | |

AZFWDnsQuery |

DNS-fråga för Azure Firewall | AZFWDnsQuery Innehåller alla loggdata för DNS-proxyhändelser. |

Nej | Nej | Frågor | Ja |

AZFWFatFlow |

Fettflödeslogg för Azure Firewall | AZFWFatFlow Den här frågan returnerar de vanligaste flödena i Azure Firewall-instanser. Loggen innehåller flödesinformation, datumöverföringshastighet (i megabitar per sekund enheter) och tidsperioden då flödena registrerades. Följ dokumentationen för att aktivera Toppflödesloggning och information om hur den registreras. |

Nej | Nej | Frågor | Ja |

AZFWFlowTrace |

Spårningslogg för Azure Firewall Flow | AZFWFlowTrace Flödesloggar över Azure Firewall-instanser. Loggen innehåller flödesinformation, flaggor och tidsperioden då flödena registrerades. Följ dokumentationen för att aktivera flödesspårningsloggning och information om hur den registreras. |

Ja | Nej | Frågor | Ja |

AZFWFqdnResolveFailure |

Fel vid FQDN-lösning i Azure Firewall | Nej | Nej | Ja | ||

AZFWIdpsSignature |

Azure Firewall IDPS-signatur | AZFWIdpsSignature Innehåller alla dataplanspaket som matchades med en eller flera IDPS-signaturer. |

Nej | Nej | Frågor | Ja |

AZFWNatRule |

Nat-regel för Azure Firewall | AZFWNatRule Innehåller alla dnat-händelseloggdata (målnätverksadressöversättning). Varje matchning mellan dataplanet och DNAT-regeln skapar en loggpost med dataplanspaketet och den matchade regelns attribut. |

Nej | Nej | Frågor | Ja |

AZFWNatRuleAggregation |

Azure Firewall Nat Rule Aggregation (Policy Analytics) | AZFWNatRuleAggregation Innehåller aggregerade NAT-regelloggdata för Principanalys. |

Nej | Nej | Ja | |

AZFWNetworkRule |

Nätverksregel för Azure Firewall | AZFWNetworkRule Innehåller alla loggdata för nätverksregeln. Varje matchning mellan dataplanet och nätverksregeln skapar en loggpost med dataplanspaketet och den matchade regelns attribut. |

Nej | Nej | Frågor | Ja |

AZFWNetworkRuleAggregation |

Aggregering av Azure Firewall-programregel (principanalys) | AZFWNetworkRuleAggregation Innehåller aggregerade loggdata för nätverksregel för Principanalys. |

Nej | Nej | Ja | |

AZFWThreatIntel |

Hotinformation om Azure Firewall | AZFWThreatIntel Innehåller alla hotinformationshändelser. |

Nej | Nej | Frågor | Ja |

AzureFirewallApplicationRule |

Azure Firewall-programregel (äldre Azure-diagnostik) | AzureDiagnostics Loggar från flera Azure-resurser. |

Nej | Nej | Frågor | Nej |

AzureFirewallDnsProxy |

Azure Firewall DNS-proxy (äldre Azure Diagnostics) | AzureDiagnostics Loggar från flera Azure-resurser. |

Nej | Nej | Frågor | Nej |

AzureFirewallNetworkRule |

Nätverksregel för Azure Firewall (äldre Azure-diagnostik) | AzureDiagnostics Loggar från flera Azure-resurser. |

Nej | Nej | Frågor | Nej |

Azure Firewall har två nya diagnostikloggar som kan hjälpa dig att övervaka brandväggen, men dessa loggar visar för närvarande inte information om programregler.

- De översta flödena

- Flödesspårning

De översta flödena

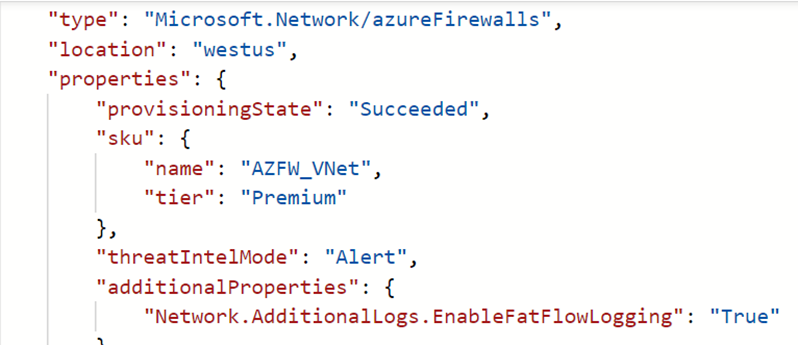

Toppflödesloggen kallas i branschen för fettflödeslogg och i föregående tabell som Azure Firewall Fat Flow Log. Loggen för de översta flödena visar de vanligaste anslutningarna som bidrar till det högsta dataflödet genom brandväggen.

Dricks

Aktivera loggar för toppflöden endast när du felsöker ett specifikt problem för att undvika överdriven CPU-användning av Azure Firewall.

Flödeshastigheten definieras som dataöverföringshastigheten i megabitar per sekundenheter. Det är ett mått på mängden digitala data som kan överföras över ett nätverk under en tidsperiod genom brandväggen. Top Flows-protokollet körs med jämna mellanrum var tredje minut. Det minsta tröskelvärdet som ska betraktas som ett toppflöde är 1 Mbit/s.

Aktivera loggen för de översta flödena med hjälp av följande Azure PowerShell-kommandon:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Om du vill inaktivera loggarna använder du samma tidigare Azure PowerShell-kommando och anger värdet till Falskt.

Till exempel:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Det finns några sätt att kontrollera att uppdateringen lyckades, men du kan navigera till brandväggsöversikten och välja JSON-vy i det övre högra hörnet. Här är ett exempel:

Information om hur du skapar en diagnostikinställning och aktiverar resursspecifik tabell finns i Skapa diagnostikinställningar i Azure Monitor.

Flödesspårning

Brandväggsloggarna visar trafik genom brandväggen i det första försöket av en TCP-anslutning, som kallas SYN-paketet . En sådan post visar dock inte hela resan för paketet i TCP-handskakningen. Därför är det svårt att felsöka om ett paket tas bort eller om asymmetrisk routning har inträffat. Spårningsloggen för Azure Firewall Flow åtgärdar det här problemet.

Dricks

För att undvika överdriven diskanvändning som orsakas av Flödesspårningsloggar i Azure Firewall med många kortvariga anslutningar aktiverar du loggarna endast när du felsöker ett specifikt problem för diagnostikändamål.

Följande egenskaper kan läggas till:

SYN-ACK: ACK-flagga som anger bekräftelse av SYN-paket.

FIN: Slutförd flagga för det ursprungliga paketflödet. Inga fler data överförs i TCP-flödet.

FIN-ACK: ACK-flagga som anger bekräftelse av FIN-paket.

RST: Flaggan Återställ anger att den ursprungliga avsändaren inte tar emot mer data.

OGILTIGt (flöden): Anger att paketet inte kan identifieras eller inte har något tillstånd.

Till exempel:

- Ett TCP-paket hamnar på en vm-skalningsuppsättningsinstans som inte har någon tidigare historik för det här paketet

- Felaktiga CheckSum-paket

- Tabellposten för anslutningsspårning är full och nya anslutningar kan inte accepteras

- Alltför försenade ACK-paket

Aktivera flödesspårningsloggen med följande Azure PowerShell-kommandon eller navigera i portalen och sök efter Aktivera TCP-anslutningsloggning:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Det kan ta flera minuter innan ändringen börjar gälla. När funktionen har registrerats kan du överväga att utföra en uppdatering i Azure Firewall för att ändringen ska börja gälla omedelbart.

Om du vill kontrollera statusen för AzResourceProvider-registreringen kan du köra Azure PowerShell-kommandot:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Om du vill inaktivera loggen kan du avregistrera den med hjälp av följande kommando eller välja avregistrera i föregående portalexempel.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Information om hur du skapar en diagnostikinställning och aktiverar resursspecifik tabell finns i Skapa diagnostikinställningar i Azure Monitor.

Tabeller för Azure Monitor-loggar

I det här avsnittet visas tabellerna för Azure Monitor-loggar som är relevanta för den här tjänsten, som är tillgängliga för frågor av Log Analytics med kusto-frågor. Tabellerna innehåller resursloggdata och eventuellt mer beroende på vad som samlas in och dirigeras till dem.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Aktivitetslogg

Den länkade tabellen visar de åtgärder som kan registreras i aktivitetsloggen för den här tjänsten. Dessa åtgärder är en delmängd av alla möjliga resursprovideråtgärder i aktivitetsloggen.

Mer information om schemat för aktivitetsloggposter finns i Aktivitetsloggschema.

Relaterat innehåll

- En beskrivning av övervakningen av Azure Firewall finns i Övervaka Azure Firewall .

- Mer information om övervakning av Azure-resurser finns i Övervaka Azure-resurser med Azure Monitor .