Distribuera och konfigurera Azure Firewall Premium

Azure Firewall Premium är en nästa generations brandvägg med funktioner som krävs för mycket känsliga och reglerade miljöer. Den innehåller följande funktioner:

- TLS-inspektion – dekrypterar utgående trafik, bearbetar data, krypterar sedan data och skickar dem till målet.

- IDPS – Med ett IDPS-system (Network Intrusion Detection and Prevention System) kan du övervaka nätverksaktiviteter för skadlig aktivitet, logga information om den här aktiviteten, rapportera den och eventuellt försöka blockera den.

- URL-filtrering – utökar filtreringsfunktionen för FQDN i Azure Firewall till att omfatta en hel URL. I stället

www.contoso.comförwww.contoso.com/a/c. - Webbkategorier – administratörer kan tillåta eller neka användare åtkomst till webbplatskategorier som spelwebbplatser, webbplatser för sociala medier och andra.

Mer information finns i Azure Firewall Premium-funktioner.

Du använder en mall för att distribuera en testmiljö som har ett centralt virtuellt nätverk (10.0.0.0/16) med tre undernät:

- ett arbetsundernät (10.0.10.0/24)

- ett Azure Bastion-undernät (10.0.20.0/24)

- ett brandväggsundernät (10.0.100.0/24)

Viktigt!

Priserna per timme börjar från det ögonblick då Bastion distribueras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du distribuerar Bastion som en del av en självstudie eller ett test rekommenderar vi att du tar bort den här resursen när du har använt den.

Ett enda centralt virtuellt nätverk används i den här testmiljön för enkelhetens skull. I produktionssyfte är en hubb- och ekertopologi med peerkopplade virtuella nätverk vanligare.

Den virtuella arbetsdatorn är en klient som skickar HTTP/S-begäranden via brandväggen.

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Distribuera infrastrukturen

Mallen distribuerar en fullständig testmiljö för Azure Firewall Premium aktiverad med IDPS, TLS-inspektion, URL-filtrering och webbkategorier:

- en ny Azure Firewall Premium- och brandväggsprincip med fördefinierade inställningar för att möjliggöra enkel validering av dess kärnfunktioner (IDPS, TLS-inspektion, URL-filtrering och webbkategorier)

- distribuerar alla beroenden, inklusive Key Vault och en hanterad identitet. I en produktionsmiljö kanske dessa resurser redan har skapats och inte behövs i samma mall.

- genererar självsignerad rotcertifikatutfärdare och distribuerar den i det genererade Nyckelvalvet

- genererar en härledd mellanliggande ca och distribuerar den på en virtuell Windows-testdator (WorkerVM)

- en Bastion-värd (BastionHost) distribueras också och kan användas för att ansluta till Windows-testdatorn (WorkerVM)

testa brandväggen.

Nu kan du testa IDPS-, TLS-inspektions-, webbfiltrerings- och webbkategorier.

Lägga till diagnostikinställningar för brandvägg

För att samla in brandväggsloggar måste du lägga till diagnostikinställningar för att samla in brandväggsloggar.

- Välj DemoFirewall och under Övervakning väljer du Diagnostikinställningar.

- Välj Lägg till diagnostikinställning.

- För Namn på diagnostikinställning skriver du fw-diag.

- Under logg väljer du AzureFirewallApplicationRule och AzureFirewallNetworkRule.

- Under Målinformation väljer du Skicka till Log Analytics-arbetsyta.

- Välj Spara.

IDPS-tester

Om du vill testa IDPS bör du distribuera din egen interna testwebbserver med ett lämpligt servercertifikat. Det här testet omfattar att skicka skadlig trafik till en webbserver, så det är inte lämpligt att göra detta mot en offentlig webbserver. Mer information om Krav för Azure Firewall Premium-certifikat finns i Azure Firewall Premium-certifikat.

Du kan använda curl för att styra olika HTTP-huvuden och simulera skadlig trafik.

Så här testar du IDPS för HTTP-trafik:

Öppna ett kommandotolksfönster för administratör på den virtuella datorn WorkerVM.

Skriv följande kommando i kommandotolken:

curl -A "HaxerMen" <your web server address>Du ser svaret på webbservern.

Gå till brandväggens nätverksregelloggar på Azure-portalen för att hitta en avisering som liknar följande meddelande:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Tojan was detected”}Kommentar

Det kan ta lite tid innan data börjar visas i loggarna. Ge det minst ett par minuter för att tillåta att loggarna börjar visa data.

Lägg till en signaturregel för signatur 2032081:

- Välj DemoFirewallPolicy och under Inställningar väljer du IDPS.

- Välj fliken Signaturregler .

- Under Signatur-ID skriver du i den öppna textrutan 2032081.

- Under Läge väljer du Neka.

- Välj Spara.

- Vänta tills distributionen har slutförts innan du fortsätter.

Kör kommandot igen på

curlWorkerVM:curl -A "HaxerMen" <your web server address>Eftersom HTTP-begäran nu blockeras av brandväggen visas följande utdata när tidsgränsen för anslutningen upphör att gälla:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerGå till Övervakningsloggarna i Azure-portalen och leta reda på meddelandet för den blockerade begäran.

Testa IDPS för HTTPS-trafik

Upprepa dessa curl-tester med HTTPS i stället för HTTP. Till exempel:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Du bör se samma resultat som du hade med HTTP-testerna.

TLS-inspektion med URL-filtrering

Använd följande steg för att testa TLS-inspektion med URL-filtrering.

Redigera brandväggsprincipens programregler och lägg till en ny regel som heter

AllowURLi regelsamlingenAllowWeb. Konfigurera mål-URL, käll-IP-adress*, måltyps-URL, välj TLS-inspektion och protokoll http, https.www.nytimes.com/section/worldNär distributionen är klar öppnar du en webbläsare på WorkerVM och går till

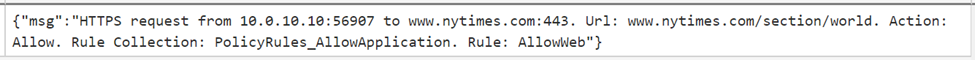

https://www.nytimes.com/section/worldoch verifierar att HTML-svaret visas som förväntat i webbläsaren.I Azure-portalen kan du visa hela URL:en i programregelns övervakningsloggar:

Vissa HTML-sidor kan se ofullständiga ut eftersom de refererar till andra URL:er som nekas. För att lösa det här problemet kan du använda följande metod:

Om HTML-sidan innehåller länkar till andra domäner kan du lägga till dessa domäner i en ny programregel med tillåta åtkomst till dessa FQDN.

Om HTML-sidan innehåller länkar till under-URL:er kan du ändra regeln och lägga till en asterisk i URL:en. Till exempel:

targetURLs=www.nytimes.com/section/world*Du kan också lägga till en ny URL till regeln. Till exempel:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Testning av webbkategorier

Nu ska vi skapa en programregel för att tillåta åtkomst till sportwebbplatser.

Öppna resursgruppen i portalen och välj DemoFirewallPolicy.

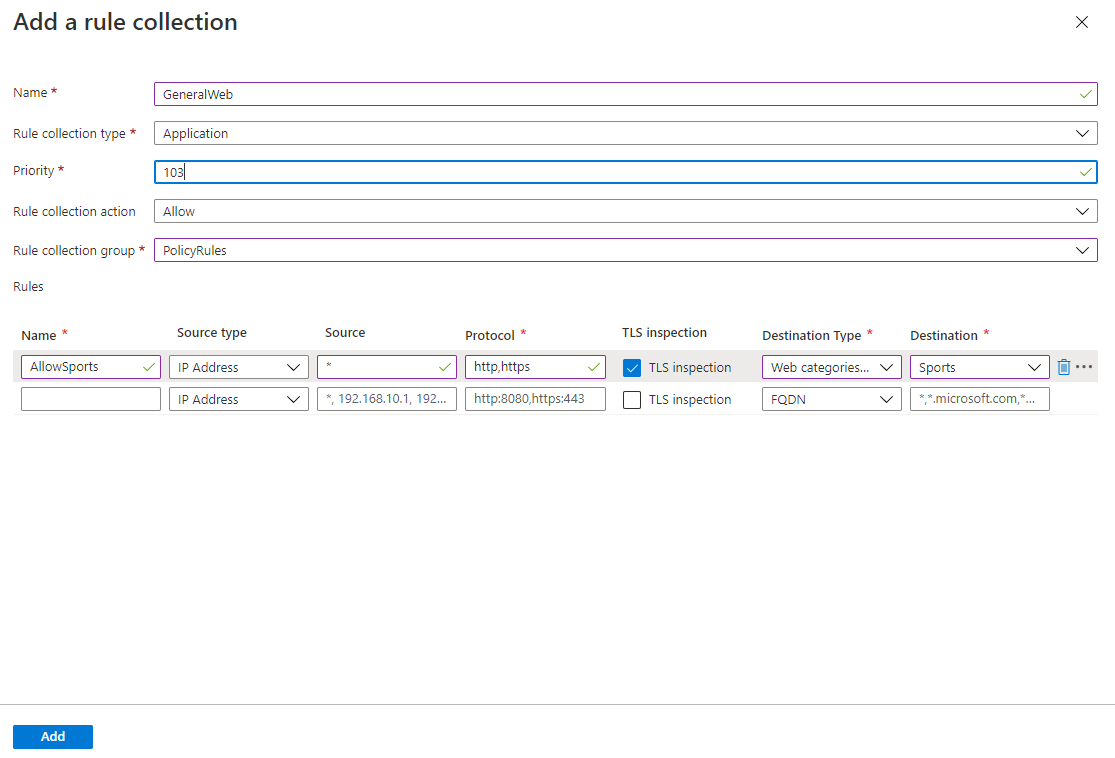

Välj Programregler och sedan Lägg till en regelsamling.

Som Namn skriver du GeneralWeb, Priority 103, Rule collection group select DefaultApplicationRuleCollectionGroup.

Under Regler för namntyp AllowSports, Källa *, Protokoll http, https, väljer du TLS-inspektion, Måltyp väljer Webbkategorier, Mål väljer Sport.

Markera Lägga till.

När distributionen är klar går du till WorkerVM och öppnar en webbläsare och bläddrar till

https://www.nfl.com.Du bör se NFL-webbsidan och programregelloggen visar att en webbkategori: Sportregel matchades och begäran tilläts.