Översikt över företagssäkerhet i Azure HDInsight

Azure HDInsight erbjuder ett antal metoder för att uppfylla företagets säkerhetsbehov. De flesta av dessa lösningar aktiveras inte som standard. Med den här flexibiliteten kan du välja de säkerhetsfunktioner som är viktigast för dig och hjälper dig att undvika att betala för funktioner som du inte vill ha. Den här flexibiliteten innebär också att det är ditt ansvar att se till att rätt lösningar är aktiverade för din konfiguration och miljö.

Den här artikeln tittar på säkerhetslösningar genom att dela upp säkerhetslösningar i fyra traditionella säkerhetspelare: perimetersäkerhet, autentisering, auktorisering och kryptering.

I den här artikeln beskrivs även Azure HDInsight Enterprise Security Package (ESP) som tillhandahåller Active Directory-baserad autentisering, stöd för flera användare och rollbaserad åtkomstkontroll för HDInsight-kluster.

Grundpelare för företagssäkerhet

Ett sätt att titta på företagssäkerhet delar in säkerhetslösningar i fyra huvudgrupper baserat på typen av kontroll. Dessa grupper kallas även för säkerhetspelare och är följande typer: perimetersäkerhet, autentisering, auktorisering och kryptering.

Perimetersäkerhet

Perimetersäkerhet i HDInsight uppnås via virtuella nätverk. En företagsadministratör kan skapa ett kluster i ett virtuellt nätverk (VNET) och använda nätverkssäkerhetsgrupper (NSG) för att begränsa åtkomsten till det virtuella nätverket. Endast de tillåtna IP-adresserna i de inkommande NSG-reglerna kan kommunicera med HDInsight-klustret. Den här konfigurationen ger perimetersäkerhet.

Alla kluster som distribueras i ett virtuellt nätverk har också en privat slutpunkt. Slutpunkten matchas mot en privat IP-adress i det virtuella nätverket för privat HTTP-åtkomst till klustergatewayerna.

Autentisering

Enterprise Security Package från HDInsight tillhandahåller Active Directory-baserad autentisering, stöd för flera användare och rollbaserad åtkomstkontroll. Active Directory-integreringen uppnås med hjälp av Microsoft Entra Domain Services. Med dessa funktioner kan du skapa ett HDInsight-kluster som är anslutet till en Active Directory-domän. Konfigurera sedan en lista över anställda från företaget som kan autentisera till klustret.

Med den här konfigurationen kan företagsanställda logga in på klusternoderna med sina domänautentiseringsuppgifter. De kan också använda sina domänautentiseringsuppgifter för att autentisera med andra godkända slutpunkter. Som Apache Ambari Views, ODBC, JDBC, PowerShell och REST API:er för att interagera med klustret.

Auktorisering

En metod som de flesta företag följer är att se till att alla anställda inte har fullständig åtkomst till alla företagsresurser. På samma sätt kan administratören definiera rollbaserade åtkomstkontrollprinciper för klusterresurserna. Den här åtgärden är endast tillgänglig i ESP-klustren.

Hadoop-administratören kan konfigurera rollbaserad åtkomstkontroll (RBAC). Konfigurationerna skyddar Apache Hive, HBase och Kafka med Apache Ranger-plugin-program. Genom att konfigurera RBAC-principer kan du associera behörigheter med en roll i organisationen. Det här abstraktionsskiktet gör det enklare att se till att människor bara har de behörigheter som krävs för att utföra sitt arbetsansvar. Med Ranger kan du också granska dataåtkomsten för anställda och eventuella ändringar som görs i principer för åtkomstkontroll.

Administratören kan till exempel konfigurera Apache Ranger för att ange åtkomstkontrollprinciper för Hive. Den här funktionen säkerställer filtrering på radnivå och kolumnnivå (datamaskering). Och filtrerar känsliga data från obehöriga användare.

Granskning

Granskning av klusterresursåtkomst krävs för att spåra obehörig eller oavsiktlig åtkomst till resurserna. Det är lika viktigt som att skydda klusterresurserna från obehörig åtkomst.

Administratören kan visa och rapportera all åtkomst till HDInsight-klusterresurserna och data. Administratören kan visa och rapportera ändringar i åtkomstkontrollprinciperna.

Om du vill komma åt Apache Ranger- och Ambari-granskningsloggar och ssh-åtkomstloggar aktiverar du Azure Monitor och visar tabellerna som tillhandahåller granskningsposter.

Kryptering

Det är viktigt att skydda data för att uppfylla organisationens säkerhet och efterlevnadskrav. Förutom att begränsa åtkomsten till data från obehöriga anställda bör du kryptera dem.

HDInsight stöder datakryptering i vila med både plattformshanterade nycklar och kundhanterade nycklar. Kryptering av data under överföring hanteras med både TLS och IPSec. Mer information finns i Kryptering under överföring för Azure HDInsight .

Regelefterlevnad

Azures efterlevnadserbjudanden baseras på olika typer av garantier, inklusive formella certifieringar. Även attesteringar, valideringar och auktoriseringar. Utvärderingar som tagits fram av oberoende revisionsföretag från tredje part. Avtalsändringar, självutvärderingar och kundvägledningsdokument som skapats av Microsoft. Information om HDInsight-efterlevnad finns i Microsoft Trust Center.

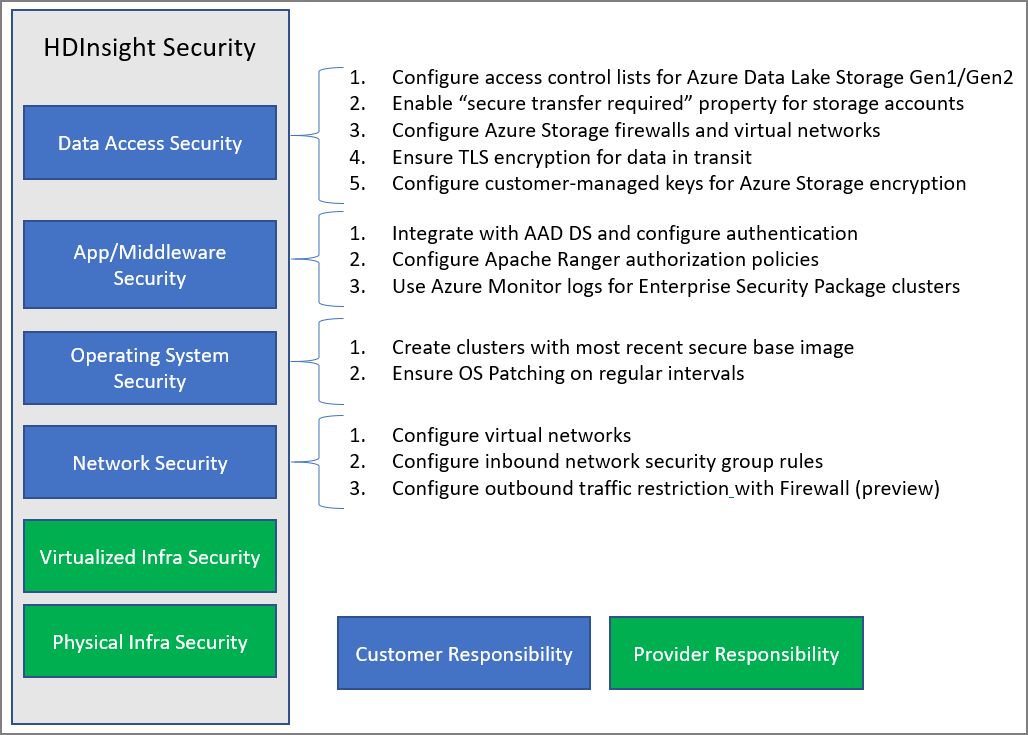

Delad ansvarsmodell

Följande bild sammanfattar de viktigaste systemsäkerhetsområdena och de säkerhetslösningar som är tillgängliga för dig i var och en. Det belyser också vilka säkerhetsområden som är ditt ansvar som kund. Och vilka områden som ansvarar för HDInsight som tjänstleverantör.

Följande tabell innehåller länkar till resurser för varje typ av säkerhetslösning.

| Säkerhetsområde | Tillgängliga lösningar | Ansvarig part |

|---|---|---|

| Säkerhet för dataåtkomst | Konfigurera åtkomstkontrollistor för ACL:er för Azure Data Lake Storage Gen2 | Kund |

| Aktivera egenskapen "Säker överföring krävs" på lagringskonton. | Kund | |

| Konfigurera Azure Storage-brandväggar och virtuella nätverk | Kund | |

| Konfigurera tjänstslutpunkter för virtuella Azure-nätverk för Azure Cosmos DB och Azure SQL DB | Kund | |

| Kontrollera att funktionen Kryptering under överföring är aktiverad för att använda TLS och IPSec för kommunikation mellan kluster. | Kund | |

| Konfigurera kundhanterade nycklar för Azure Storage-kryptering | Kund | |

| Kontrollera åtkomsten till dina data via Azure-supporten med hjälp av kundens låsbox | Kund | |

| Program- och mellanprogramssäkerhet | Integrera med Microsoft Entra Domain Services och Konfigurera ESP eller använd HIB för OAuth-autentisering | Kund |

| Konfigurera Apache Ranger-auktoriseringsprinciper | Kund | |

| Använda Azure Monitor-loggar | Kund | |

| Säkerhet för operativsystem | Skapa kluster med den senaste säkra basavbildningen | Kund |

| Se till att operativsystemet korrigeras med jämna mellanrum | Kund | |

| Se till att CMK-diskkryptering för virtuella datorer | Kund | |

| Nätverkssäkerhet | Konfigurera ett virtuellt nätverk | |

| Konfigurera regler för inkommande nätverkssäkerhetsgrupp (NSG) eller privat länk | Kund | |

| Konfigurera begränsning av utgående trafik med brandvägg | Kund | |

| Konfigurera IPSec-kryptering under överföring mellan klusternoder | Kund | |

| Virtualiserad infrastruktur | Ej tillämpligt | HDInsight (molnleverantör) |

| Säkerhet för fysisk infrastruktur | Ej tillämpligt | HDInsight (molnleverantör) |