Analys och central rapportering för Azure Information Protection

Kommentar

Letar du efter Microsoft Information Protection? Azure Information Protection-klienten för enhetlig etikettering är för närvarande i underhållsläge. Vi rekommenderar att du aktiverar Microsoft Information Protections inbyggda etikettering för dina Office 365-program. Läs mer.

Den här artikeln beskriver hur du använder granskningslösningen från Microsoft Purview för att visa granskningshändelser som genererats från Azure Information Protection Unified Labeling-klienten. Granskningshändelser som skickas till Microsoft 365 enhetlig granskningslogg för central rapportering kan visas i Aktivitetsutforskaren, som kan hjälpa dig att spåra införandet av etiketter som klassificerar och skyddar organisationens data.

Med Granskning kan du utföra följande steg:

- Aggregera data från dina Azure Information Protection-klienter, Azure Information Protection-skannrar och Microsoft Defender för molnet-appar.

- Visa granskningshändelser i Microsoft 365 Enhetlig granskningslogg och Office 365-aktivitetslogg för din organisation.

- Fråga, visa och identifiera granskningshändelser i Aktivitetsutforskaren med ett grafiskt gränssnitt i efterlevnadsportalen.

Granska händelser från den enhetliga granskningsloggen för Microsoft 365

AIP Unified Labeling-klienten innehåller tillägget för Office, skannern, Viewer för Windows, klienten PowerShell och shell-tillägget Classify-and-Protect för Windows. Alla dessa komponenter genererar granskningshändelser som visas i Office 365-aktivitetsloggarna och som kan efterfrågas med hjälp av API:et för hanteringsaktivitet i Office 365.

Granskningshändelser gör att en administratör kan:

- Övervaka etiketterade och skyddade dokument och e-postmeddelanden i hela organisationen.

- Övervaka användaråtkomst till etiketterade dokument och e-postmeddelanden och spåra ändringar i dokumentklassificeringen.

Händelseschema för microsoft 365-enhetlig granskningslogg

De fem händelserna (kallas även "AuditLogRecordType") som är specifika för AIP som anges nedan, och mer information om var och en finns i API-referensen.

| Värde | Medlemsnamn | Description |

|---|---|---|

| 93 | AipDiscover | Azure Information Protection-skannerhändelser (AIP). |

| 94 | AipSensitivityLabelAction | Händelser med AIP-känslighetsetiketter. |

| 95 | AipProtectionAction | AIP-skyddshändelser. |

| 96 | AipFileDeleted | AIP-filborttagningshändelser. |

| 97 | AipHeartBeat | AIP-pulsslagshändelser. |

Den här informationen är tillgänglig i microsoft 365 enhetlig granskningslogg för din organisation och kan visas i aktivitetsutforskaren.

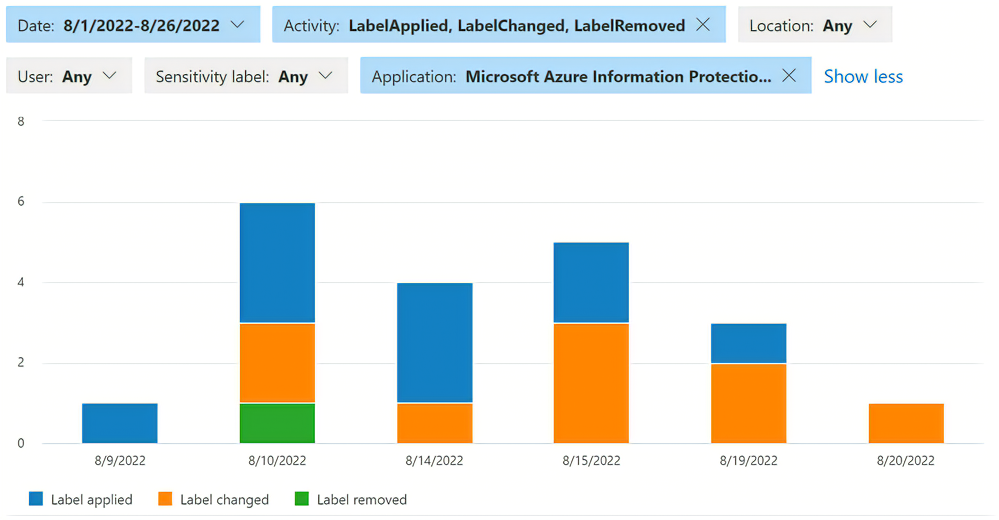

Köra frågor mot granskningshändelser i Aktivitetsutforskaren

Aktivitetsutforskaren i efterlevnadsportal i Microsoft Purview är ett grafiskt gränssnitt för att visa granskningshändelser som skickas till microsoft 365 enhetlig granskningslogg. En administratör för klientorganisationen kan använda inbyggda frågor för att avgöra om principerna och kontrollerna som implementeras av din organisation är effektiva. Med upp till 30 dagars tillgängliga data kan en administratör ange filter och tydligt se när och hur känsliga data hanteras i din organisation.

Om du vill se AIP-specifik aktivitet kan en administratör börja med följande filter:

- Aktivitetstyp:

- Etikett tillämpad

- Etiketten har ändrats

- Etiketten har tagits bort

- Läs etikettfil

- Program:

- Microsoft Azure Information Protection Word-tillägg

- Microsoft Azure Information Protection Excel-tillägg

- PowerPoint-tillägg för Microsoft Azure Information Protection

- Microsoft Azure Information Protection Outlook-tillägg

En administratör kanske inte ser alla alternativ i filtret, eller så kan det se mer. filtervärdena beror på vilka aktiviteter som samlas in för din klientorganisation. Mer information om aktivitetsutforskaren finns i:

Information som samlas in och skickas till Microsoft Purview från AIP Unified Labeling-klienten

För att generera dessa rapporter skickar slutpunkter följande typer av information till microsoft 365 unified audit log:

Etikettåtgärden. Du kan till exempel ange en etikett, ändra en etikett, lägga till eller ta bort skydd, automatiska och rekommenderade etiketter.

Etikettnamnet före och efter etikettåtgärden.

Organisationens klientorganisations-ID.

Användar-ID (e-postadress eller UPN).

Namnet på användarens enhet.

IP-adressen för användarens enhet.

Det relevanta processnamnet, till exempel Outlook eller msip.app.

Namnet på det program som utförde etikettering, till exempel Outlook eller Utforskaren

För dokument: Filsökvägen och filnamnet för dokument som är märkta.

För e-postmeddelanden: E-postämnet och e-postsändaren för e-postmeddelanden som är märkta.

De typer av känslig information (fördefinierade och anpassade) som identifierades i innehållet.

Azure Information Protection-klientversionen.

Klientoperativsystemets version.

Förhindra att AIP-klienterna skickar granskningsdata

Konfigurera en avancerad inställning för etikettprincip för att förhindra att Azure Information Protection-klienten för enhetlig etikettering skickar granskningsdata.

Innehållsmatchningar för djupare analys

Med Azure Information Protection kan du samla in och lagra faktiska data som identifieras som en typ av känslig information (fördefinierad eller anpassad). Detta kan till exempel omfatta kreditkortsnummer som hittas, samt personnummer, passnummer och bankkontonummer. Innehållsmatchningarna visas när du väljer en post från aktivitetsloggar och visar aktivitetsinformationen.

Som standard skickar Inte Azure Information Protection-klienter innehållsmatchningar. Om du vill ändra det här beteendet så att innehåll matchar skickas konfigurerar du en avancerad inställning i en etikettprincip.

Förutsättningar

Granskningshändelser aktiveras som standard för din organisation. Om du vill visa granskningshändelser i Microsoft Purview granskar du licenskraven för grundläggande lösningar och granskningslösningar (Premium).

Nästa steg

När du har granskat informationen i rapporterna kanske du vill veta mer om hur du konfigurerar Microsoft Purviews granskningslösning för din organisation.

- Lär dig hur du exporterar granskningshändelser från microsoft 365 enhetlig granskningslogg till en Azure Log Analytics-arbetsyta med AIP-granskningsexport på GitHub.

- Läs administratörsguiden för granskning och rapportering för AIP Unified Labeling-klienten för en djupdykning i Microsoft Purviews granskningslösning.

- Granska dokumentationen för användningsloggar för skydd för filåtkomst och nekade händelser som genererats från Rights Management-tjänsten. Dessa händelser hanteras separat från händelser som genereras från Azure Information Protection Unified Labeling-klienten.

- Se Microsoft 365-dokumentationen om känslighetsetiketter för att lära dig hur du gör ändringar i din etikettprincip i efterlevnadsportalen.