IoT Hub stöd för virtuella nätverk med Azure Private Link

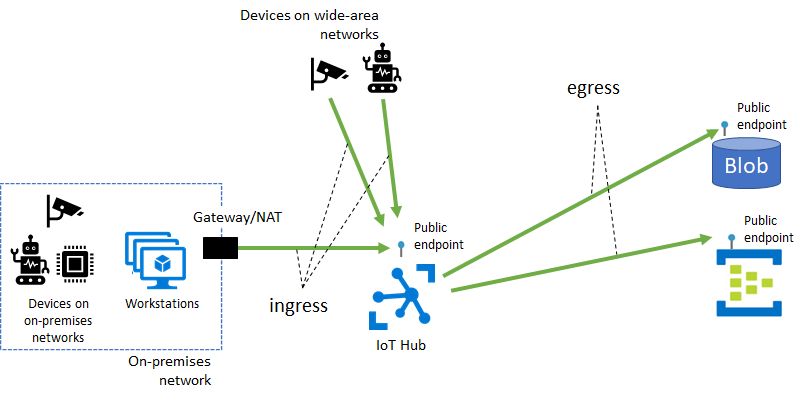

Som standard mappar IoT Hub värdnamn till en offentlig slutpunkt med en offentligt dirigerbar IP-adress via Internet. Olika kunder delar den här offentliga IoT Hub-slutpunkten och IoT-enheter i WAN och lokala nätverk har åtkomst till den.

Vissa IoT Hub funktioner, inklusive meddelanderoutning, filuppladdning och massimport/export av enheter, kräver också anslutning från IoT Hub till en kundägd Azure-resurs via dess offentliga slutpunkt. Dessa anslutningsvägar utgör utgående trafik från IoT Hub till kundresurser.

Du kanske vill begränsa anslutningen till dina Azure-resurser (inklusive IoT Hub) via ett virtuellt nätverk som du äger och använder av flera skäl, inklusive:

Introduktion till nätverksisolering för din IoT-hubb genom att förhindra att anslutningen exponeras för det offentliga Internet.

Aktivera en privat anslutningsupplevelse från dina lokala nätverkstillgångar, vilket säkerställer att dina data och trafik överförs direkt till Azures stamnätverk.

Förhindra exfiltreringsattacker från känsliga lokala nätverk.

Följ etablerade anslutningsmönster för Hela Azure med hjälp av privata slutpunkter.

I den här artikeln beskrivs hur du uppnår dessa mål med hjälp av Azure Private Link för ingressanslutning till IoT Hub och användning av betrodda Microsoft-tjänster för utgående anslutning från IoT Hub till andra Azure-resurser.

Inkommande anslutning till IoT Hub med hjälp av Azure Private Link

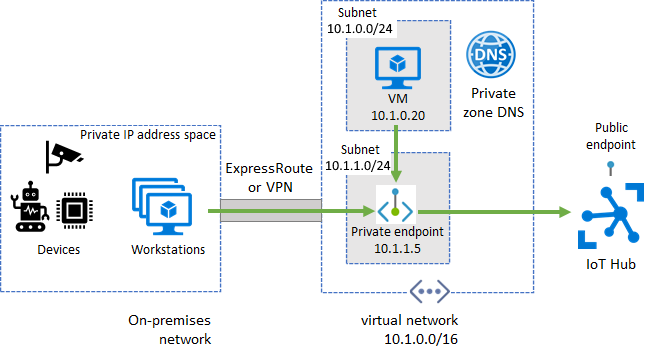

En privat slutpunkt är en privat IP-adress som allokeras i ett kundägt virtuellt nätverk genom vilket en Azure-resurs kan nås. Med Azure Private Link kan du konfigurera en privat slutpunkt för din IoT-hubb så att tjänster i ditt VNet kan nå IoT Hub utan att trafik behöver skickas till IoT Hub offentliga slutpunkt. På samma sätt kan dina lokala enheter använda VPN (Virtual Private Network) eller ExpressRoute-peering för att få anslutning till ditt virtuella nätverk och din IoT-hubb (via dess privata slutpunkt). Därför kan du begränsa eller helt blockera anslutningen till IoT-hubbens offentliga slutpunkter med hjälp av IoT Hub IP-filter eller växlingsknappen för offentlig nätverksåtkomst. Den här metoden behåller anslutningen till din hubb med hjälp av den privata slutpunkten för enheter. Huvudfokus för den här installationen är för enheter i ett lokalt nätverk. Den här konfigurationen rekommenderas inte för enheter som distribueras i ett nätverk med stora nätverk.

Kontrollera att följande krav är uppfyllda innan du fortsätter:

Du har skapat ett virtuellt Azure-nätverk med ett undernät där den privata slutpunkten ska skapas.

För enheter som arbetar i lokala nätverk konfigurerar du privat virtuellt nätverk (VPN) eller privat ExpressRoute-peering i ditt virtuella Azure-nätverk.

Konfigurera en privat slutpunkt för IoT Hub-ingress

Privat slutpunkt fungerar för IoT Hub enhets-API:er (till exempel "enhet till molnet"-meddelanden) och tjänst-API:er (som att skapa och uppdatera enheter).

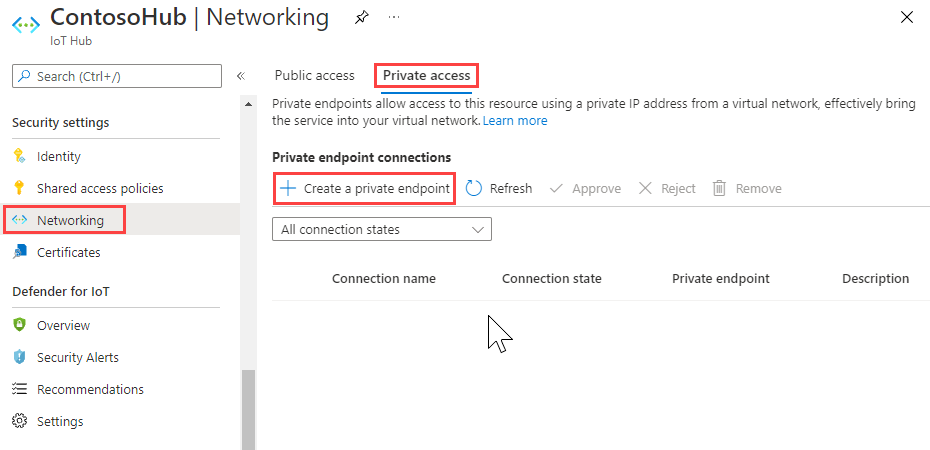

I Azure Portal går du till din IoT-hubb.

Välj Privatåtkomst till> nätverk och välj sedan Skapa en privat slutpunkt.

Ange prenumerationen, resursgruppen, namnet och regionen för att skapa den nya privata slutpunkten. Helst bör en privat slutpunkt skapas i samma region som din hubb.

Välj Nästa: Resurs och ange prenumerationen för din IoT Hub resurs och välj "Microsoft.Devices/IotHubs" som resurstyp, ditt IoT-hubbnamn som resurs och iotHub som målunderresurs.

Välj Nästa: Konfigurera och ange ditt virtuella nätverk och undernät för att skapa den privata slutpunkten i. Välj alternativet för att integrera med Azure privat DNS-zon om du vill.

Välj Nästa: Taggar och ange eventuella taggar för din resurs.

Välj Granska + skapa för att skapa din privata länkresurs.

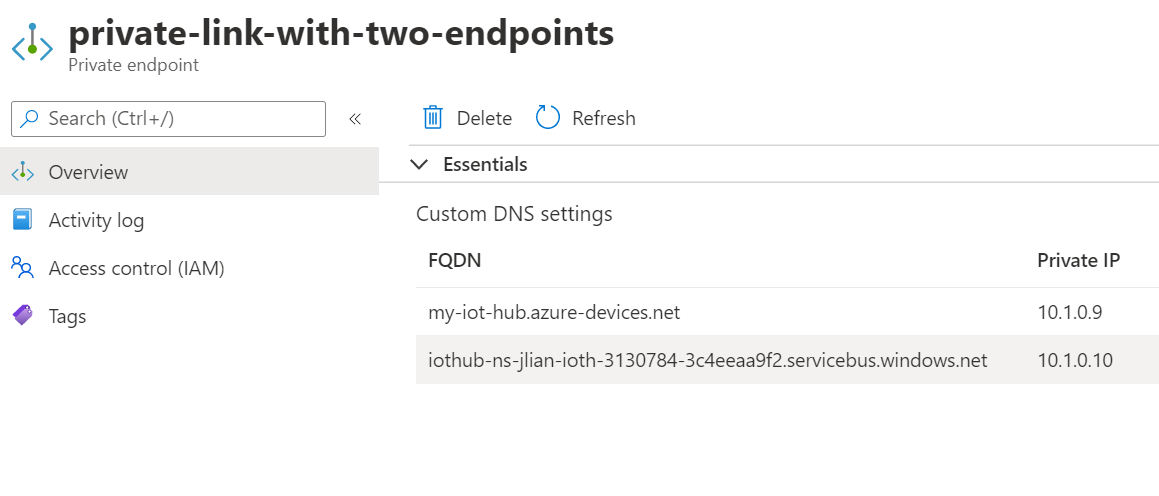

Inbyggd Event Hubs-kompatibel slutpunkt

Den inbyggda Event Hubs-kompatibla slutpunkten kan också nås via privat slutpunkt. När privat länk har konfigurerats bör du se en annan privat slutpunktsanslutning för den inbyggda slutpunkten. Det är den med servicebus.windows.net i FQDN.

IoT Hubs IP-filter kan eventuellt styra offentlig åtkomst till den inbyggda slutpunkten.

Om du vill blockera åtkomsten till ditt offentliga nätverk helt och hållet till din IoT-hubb inaktiverar du åtkomsten till det offentliga nätverket eller använder IP-filtret för att blockera alla IP-adresser och väljer alternativet att tillämpa regler på den inbyggda slutpunkten.

Priser för Private Link

Prisinformation finns i Azure Private Link prissättning.

Utgående anslutning från IoT Hub till andra Azure-resurser

IoT Hub kan ansluta till din Azure-bloblagring, händelsehubb, service bus-resurser för meddelanderoutning, filuppladdning och massimport/massexport av enheter via resursernas offentliga slutpunkt. Om du binder resursen till ett VNet blockeras anslutningen till resursen som standard. Därför förhindrar den här konfigurationen att IoT-hubbar skickar data till dina resurser. Åtgärda problemet genom att aktivera anslutning från din IoT Hub resurs till ditt lagringskonto, händelsehubb eller Service Bus-resurser via alternativet betrodda Microsoft-tjänster.

För att andra tjänster ska kunna hitta din IoT-hubb som en betrodd Microsoft-tjänst måste hubben använda en hanterad identitet. När en hanterad identitet har etablerats beviljar du behörighet till hubbens hanterade identitet för att få åtkomst till din anpassade slutpunkt. Följ artikeln stöd för hanterade identiteter i IoT Hub för att etablera en hanterad identitet med rollbaserad åtkomstkontroll (RBAC) i Azure och lägg till den anpassade slutpunkten i din IoT-hubb. Kontrollera att du aktiverar det betrodda microsoft-undantaget från första part för att ge dina IoT-hubbar åtkomst till den anpassade slutpunkten om du har brandväggskonfigurationerna på plats.

Prissättning för betrodda Microsoft-tjänstalternativ

Undantagsfunktionen för betrodda microsoft-tjänster från första part är kostnadsfri. Avgifter för etablerade lagringskonton, händelsehubbar eller Service Bus-resurser tillämpas separat.

Nästa steg

Använd följande länkar om du vill veta mer om IoT Hub funktioner: