Om Azure Key Vault-certifikat

Stöd för Azure Key Vault-certifikat ger hantering av dina X.509-certifikat och följande beteenden:

Gör att en certifikatägare kan skapa ett certifikat via en process för att skapa nyckelvalv eller genom import av ett befintligt certifikat. Importerade certifikat innehåller både självsignerade certifikat och certifikat som genereras från en certifikatutfärdare (CA).

Tillåter att en Key Vault-certifikatägare implementerar säker lagring och hantering av X.509-certifikat utan att interagera med privat nyckelmaterial.

Tillåter att en certifikatägare skapar en princip som dirigerar Key Vault till att hantera livscykeln för ett certifikat.

Tillåter att en certifikatägare anger kontaktinformation för meddelanden om livscykelhändelserna för förfallodatum och förnyelse.

Stöder automatisk förnyelse med valda utfärdare: Key Vault-partner X.509-certifikatleverantörer och certifikatutfärdare.

Kommentar

Icke-partnerleverantörer och myndigheter är också tillåtna men stöder inte automatisk förnyelse.

Mer information om hur du skapar certifikat finns i Metoder för att skapa certifikat.

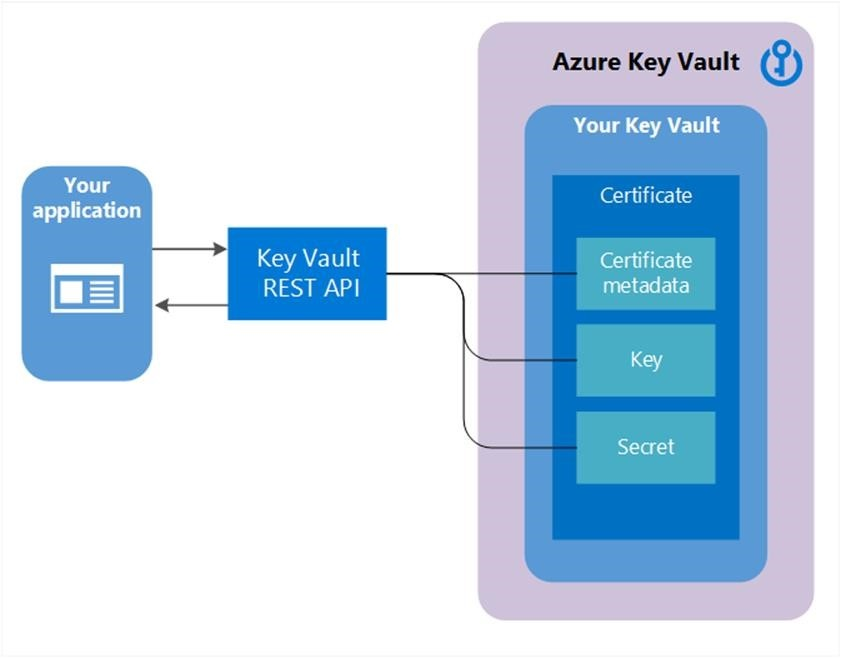

Sammansättning av ett certifikat

När ett Key Vault-certifikat skapas skapas även en adresserbar nyckel och hemlighet med samma namn. Key Vault-nyckeln tillåter nyckelåtgärder och Key Vault-hemligheten tillåter hämtning av certifikatvärdet som en hemlighet. Ett Key Vault-certifikat innehåller även offentliga X.509-certifikatmetadata.

Identifieraren och versionen av certifikat liknar dem för nycklar och hemligheter. En specifik version av en adresserbar nyckel och hemlighet som skapats med Key Vault-certifikatversionen finns i Key Vault-certifikatsvaret.

Exporterbar eller icke-exporterbar nyckel

När ett Key Vault-certifikat skapas kan det hämtas från den adresserbara hemligheten med den privata nyckeln i antingen PFX- eller PEM-format. Principen som används för att skapa certifikatet måste ange att nyckeln kan exporteras. Om principen anger att nyckeln inte kan exporteras är den privata nyckeln inte en del av värdet när den hämtas som en hemlighet.

Den adresserbara nyckeln blir mer relevant med icke-exportbara Key Vault-certifikat. Den adresserbara Key Vault-nyckelns åtgärder mappas från keyusage fältet i key vault-certifikatprincipen som används för att skapa Key Vault-certifikatet.

En fullständig lista över nyckeltyper som stöds finns i Om nycklar: Nyckeltyper och skyddsmetoder. Exporterbara nycklar tillåts endast med RSA och EC. HSM-nycklar kan inte exporteras.

Certifikatattribut och taggar

Förutom certifikatmetadata, en adresserbar nyckel och en adresserbar hemlighet innehåller ett Key Vault-certifikat attribut och taggar.

Attribut

Certifikatattributen speglas med attribut för den adresserbara nyckeln och hemligheten som skapas när Key Vault-certifikatet skapas.

Ett Key Vault-certifikat har följande attribut:

enabled: Det här booleska attributet är valfritt. Standard ärtrue. Det kan anges för att ange om certifikatdata kan hämtas som en hemlighet eller användas som en nyckel.Det här attributet används också med

nbfochexpnär en åtgärd inträffar mellannbfochexp, men endast omenabledär inställt påtrue. Åtgärder utanför fönstretnbfochexptillåts automatiskt.

Ett svar innehåller följande ytterligare skrivskyddade attribut:

created:IntDateanger när den här versionen av certifikatet skapades.updated:IntDateanger när den här versionen av certifikatet uppdaterades.exp:IntDateinnehåller värdet för förfallodatumet för X.509-certifikatet.nbf:IntDateinnehåller värdet för datumet "inte före" för X.509-certifikatet.

Kommentar

Om ett Key Vault-certifikat upphör att gälla kan det fortfarande hämtas, men certifikatet kan bli obrukbart i scenarier som TLS-skydd där certifikatets giltighetstid verifieras.

Taggar

Taggar för certifikat är en klient angiven ordlista med nyckel/värde-par, ungefär som taggar i nycklar och hemligheter.

Kommentar

En anropare kan läsa taggar om de har listan eller får behörighet till den objekttypen (nycklar, hemligheter eller certifikat).

Certifikatprincip

En certifikatprincip innehåller information om hur du skapar och hanterar livscykeln för ett Key Vault-certifikat. När ett certifikat med privat nyckel importeras till nyckelvalvet skapar Key Vault-tjänsten en standardprincip genom att läsa X.509-certifikatet.

När ett Key Vault-certifikat skapas från grunden måste en princip anges. Principen anger hur du skapar den här Key Vault-certifikatversionen eller nästa Key Vault-certifikatversion. När en princip har upprättats krävs den inte med efterföljande skapandeåtgärder för framtida versioner. Det finns bara en instans av en princip för alla versioner av ett Key Vault-certifikat.

På hög nivå innehåller en certifikatprincip följande information:

X.509-certifikategenskaper, som inkluderar ämnesnamn, alternativa ämnesnamn och andra egenskaper som används för att skapa en X.509-certifikatbegäran.

Nyckelegenskaper, som omfattar nyckeltyp, nyckellängd, exporterbara fält och

ReuseKeyOnRenewalfält. De här fälten instruerar Key Vault om hur du genererar en nyckel.Nyckeltyper som stöds är RSA, RSA-HSM, EC, EC-HSM och okt.

Hemliga egenskaper, till exempel innehållstypen för en adresserbar hemlighet för att generera det hemliga värdet, för att hämta ett certifikat som en hemlighet.

Livslängdsåtgärder för Key Vault-certifikatet. Varje livslängdsåtgärd innehåller:

- Utlösare: Anges som dagar före förfallo- eller livslängdsintervallprocent.

- Åtgärd:

emailContactsellerautoRenew.

Valideringstyp för certifikat: organisationsverifierad (OV-SSL) och utökad validering (EV-SSL) för DigiCert- och GlobalSign-utfärdare.

Parametrar om certifikatutfärdaren som ska användas för utfärdande av X.509-certifikat.

Attribut som är associerade med principen.

Mer information finns i Set-AzKeyVaultCertificatePolicy.

Mappa X.509-användning till nyckelåtgärder

Följande tabell representerar mappningen av X.509-principer för nyckelanvändning till effektiva nyckelåtgärder för en nyckel som skapas när Key Vault-certifikat skapas.

| X.509-nyckelanvändningsflaggor | Nyckelåtgärder för Key Vault | Standardbeteende |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Ej tillämpligt |

DecipherOnly |

decrypt |

Ej tillämpligt |

DigitalSignature |

sign, verify |

Standardinställning för Key Vault utan användningsspecifikation vid skapande av certifikat |

EncipherOnly |

encrypt |

Inte tillämpligt |

KeyCertSign |

sign, verify |

Inte tillämpligt |

KeyEncipherment |

wrapKey, unwrapKey |

Standardinställning för Key Vault utan användningsspecifikation vid skapande av certifikat |

NonRepudiation |

sign, verify |

Inte tillämpligt |

crlsign |

sign, verify |

Inte tillämpligt |

Certifikatutfärdare

Ett Key Vault-certifikatobjekt innehåller en konfiguration som används för att kommunicera med en vald certifikatutfärdare för att beställa X.509-certifikat.

Key Vault samarbetar med följande certifikatutfärdare för TLS/SSL-certifikat.

| Providernamn | Platser |

|---|---|

| DigiCert | Stöds på alla Key Vault-tjänstplatser i det offentliga molnet och Azure Government |

| GlobalSign | Stöds på alla Key Vault-tjänstplatser i det offentliga molnet och Azure Government |

Innan en certifikatutfärdare kan skapas i ett nyckelvalv måste en administratör vidta följande nödvändiga steg:

Registrera organisationen med minst en CA-provider.

Skapa autentiseringsuppgifter för beställaren för Key Vault för att registrera (och förnya) TLS/SSL-certifikat. Det här steget innehåller konfigurationen för att skapa ett utfärdarobjekt för providern i nyckelvalvet.

Mer information om hur du skapar utfärdarobjekt från certifikatportalen finns i Key Vault-teamets blogg.

Med Key Vault kan du skapa flera utfärdarobjekt med olika konfigurationer för utfärdarprovidern. När ett utfärdarobjekt har skapats kan namnet refereras till i en eller flera certifikatprinciper. Om du refererar till utfärdarobjektet instrueras Key Vault att använda konfigurationen enligt vad som anges i utfärdarobjektet när det begär X.509-certifikatet från CA-providern när certifikatet skapas och förnyas.

Utfärdarobjekt skapas i valvet. De kan endast användas med Key Vault-certifikat i samma valv.

Kommentar

Offentligt betrodda certifikat skickas till certifikatutfärdare och certifikattransparensloggar (CT) utanför Azure-gränsen under registreringen. De omfattas av GDPR-principerna för dessa entiteter.

Certifikatkontakter

Certifikatkontakter innehåller kontaktinformation för att skicka meddelanden som utlöses av certifikatets livslängdshändelser. Alla certifikat i nyckelvalvet delar kontaktinformationen.

Ett meddelande skickas till alla angivna kontakter för en händelse för ett certifikat i nyckelvalvet. Information om hur du anger en certifikatkontakt finns i Förnya dina Azure Key Vault-certifikat.

Åtkomstkontroll för certifikat

Key Vault hanterar åtkomstkontroll för certifikat. Nyckelvalvet som innehåller dessa certifikat ger åtkomstkontroll. Åtkomstkontrollprincipen för certifikat skiljer sig från åtkomstkontrollprinciperna för nycklar och hemligheter i samma nyckelvalv.

Användare kan skapa ett eller flera valv för att lagra certifikat för att upprätthålla scenarioanpassad segmentering och hantering av certifikat. Mer information finns i Åtkomstkontroll för certifikat.

Användningsfall för certifikat

Säker kommunikation och autentisering

TLS-certifikat kan hjälpa till att kryptera kommunikationen via Internet och upprätta identiteten för webbplatser. Den här krypteringen gör startpunkten och kommunikationsläget säkrare. Dessutom kan ett länkat certifikat som signeras av en offentlig certifikatutfärdare hjälpa till att kontrollera att de entiteter som innehar certifikaten är legitima.

Här är till exempel några användningsfall där du använder certifikat för att skydda kommunikationen och aktivera autentisering:

- Intranät/internetwebbplatser: Skydda åtkomsten till intranätplatsen och se till att krypterade data överförs via Internet via TLS-certifikat.

- IoT- och nätverksenheter: Skydda och skydda dina enheter med hjälp av certifikat för autentisering och kommunikation.

- Moln/multimoln: Skydda molnbaserade program lokalt, molnöverskridande eller i din molnleverantörs klientorganisation.