Konfigurera en privat slutpunkt för en Azure Mašinsko učenje-arbetsyta med SDK och CLI v1

GÄLLER FÖR: Azure CLI ml-tillägget v1

Azure CLI ml-tillägget v1 Python SDK azureml v1

Python SDK azureml v1

I det här dokumentet får du lära dig hur du konfigurerar en privat slutpunkt för din Azure Mašinsko učenje-arbetsyta. Information om hur du skapar ett virtuellt nätverk för Azure Mašinsko učenje finns i Översikt över isolering och sekretess för virtuella nätverk.

Med Azure Private Link kan du ansluta till din arbetsyta med hjälp av en privat slutpunkt. Den privata slutpunkten är en uppsättning privata IP-adresser i ditt virtuella nätverk. Du kan sedan begränsa åtkomsten till din arbetsyta så att den endast sker via de privata IP-adresserna. En privat slutpunkt hjälper till att minska risken för dataexfiltrering. Mer information om privata slutpunkter finns i artikeln Azure Private Link .

Varning

Att skydda en arbetsyta med privata slutpunkter säkerställer inte säkerhet från slutpunkt till slutpunkt på egen hand. Du måste skydda alla enskilda komponenter i din lösning. Om du till exempel använder en privat slutpunkt för arbetsytan, men ditt Azure Storage-konto inte ligger bakom det virtuella nätverket, använder trafik mellan arbetsytan och lagring inte det virtuella nätverket för säkerhet.

Mer information om hur du skyddar resurser som används av Azure Mašinsko učenje finns i följande artiklar:

- Översikt över isolering och sekretess för virtuella nätverk.

- Skydda arbetsyteresurser.

- Säkra träningsmiljöer (v1).

- Säker slutsatsdragningsmiljö (v1)

- Använd Azure Mašinsko učenje Studio i ett virtuellt nätverk.

- API-plattformsnätverksisolering.

Förutsättningar

- Du måste ha ett befintligt virtuellt nätverk för att skapa den privata slutpunkten i.

- Inaktivera nätverksprinciper för privata slutpunkter innan du lägger till den privata slutpunkten.

Begränsningar

Om du aktiverar offentlig åtkomst för en arbetsyta som skyddas med en privat slutpunkt och använder Azure Mašinsko učenje studio via det offentliga Internet kan vissa funktioner som designern inte komma åt dina data. Det här problemet inträffar när data lagras på en tjänst som skyddas bakom det virtuella nätverket. Exempelvis ett Azure Storage-konto.

Du kan stöta på problem med att försöka komma åt den privata slutpunkten för din arbetsyta om du använder Mozilla Firefox. Det här problemet kan vara relaterat till DNS via HTTPS i Mozilla Firefox. Vi rekommenderar att du använder Microsoft Edge eller Google Chrome som en lösning.

Att använda en privat slutpunkt påverkar inte Azure-kontrollplanet (hanteringsåtgärder) som att ta bort arbetsytan eller hantera beräkningsresurser. Du kan till exempel skapa, uppdatera eller ta bort ett beräkningsmål. Dessa åtgärder utförs via det offentliga Internet som vanligt. Dataplansåtgärder, till exempel användning av Azure Mašinsko učenje studio, API:er (inklusive publicerade pipelines) eller SDK använder den privata slutpunkten.

När du skapar en beräkningsinstans eller ett beräkningskluster på en arbetsyta med en privat slutpunkt måste beräkningsinstansen och beräkningsklustret finnas i samma Azure-region som arbetsytan.

När du skapar eller kopplar ett Azure Kubernetes Service-kluster till en arbetsyta med en privat slutpunkt måste klustret finnas i samma region som arbetsytan.

När du använder en arbetsyta med flera privata slutpunkter måste en av de privata slutpunkterna finnas i samma virtuella nätverk som följande beroendetjänster:

- Azure Storage-konto som tillhandahåller standardlagringen för arbetsytan

- Azure Key Vault för arbetsytan

- Azure Container Registry för arbetsytan.

Till exempel skulle ett virtuellt nätverk ("tjänster" VNet) innehålla en privat slutpunkt för beroendetjänsterna och arbetsytan. Med den här konfigurationen kan arbetsytan kommunicera med tjänsterna. Ett annat virtuellt nätverk ("klienter") kanske bara innehåller en privat slutpunkt för arbetsytan och används endast för kommunikation mellan klientutvecklingsdatorer och arbetsytan.

Skapa en arbetsyta som använder en privat slutpunkt

Använd någon av följande metoder för att skapa en arbetsyta med en privat slutpunkt. Var och en av dessa metoder kräver ett befintligt virtuellt nätverk:

Dricks

Om du vill skapa en arbetsyta, en privat slutpunkt och ett virtuellt nätverk samtidigt kan du läsa Använda en Azure Resource Manager-mall för att skapa en arbetsyta för Azure Mašinsko učenje.

Azure Mašinsko učenje Python SDK tillhandahåller klassen PrivateEndpointConfig, som kan användas med Workspace.create() för att skapa en arbetsyta med en privat slutpunkt. Den här klassen kräver ett befintligt virtuellt nätverk.

GÄLLER FÖR: Python SDK azureml v1

Python SDK azureml v1

from azureml.core import Workspace

from azureml.core import PrivateEndPointConfig

pe = PrivateEndPointConfig(name='myprivateendpoint', vnet_name='myvnet', vnet_subnet_name='default')

ws = Workspace.create(name='myworkspace',

subscription_id='<my-subscription-id>',

resource_group='myresourcegroup',

location='eastus2',

private_endpoint_config=pe,

private_endpoint_auto_approval=True,

show_output=True)

Lägga till en privat slutpunkt i en arbetsyta

Använd någon av följande metoder för att lägga till en privat slutpunkt i en befintlig arbetsyta:

Varning

Om du har några befintliga beräkningsmål som är associerade med den här arbetsytan, och de inte ligger bakom samma virtuella nätverk som den privata slutpunkten skapas i, fungerar de inte.

GÄLLER FÖR: Python SDK azureml v1

Python SDK azureml v1

from azureml.core import Workspace

from azureml.core import PrivateEndPointConfig

pe = PrivateEndPointConfig(name='myprivateendpoint', vnet_name='myvnet', vnet_subnet_name='default')

ws = Workspace.from_config()

ws.add_private_endpoint(private_endpoint_config=pe, private_endpoint_auto_approval=True, show_output=True)

Mer information om de klasser och metoder som används i det här exemplet finns i PrivateEndpointConfig och Workspace.add_private_endpoint.

Ta bort en privat slutpunkt

Du kan ta bort en eller alla privata slutpunkter för en arbetsyta. Om du tar bort en privat slutpunkt tas arbetsytan bort från det virtuella nätverk som slutpunkten var associerad med. Om du tar bort den privata slutpunkten kan det hindra arbetsytan från att komma åt resurser i det virtuella nätverket eller resurser i det virtuella nätverket från att komma åt arbetsytan. Om det virtuella nätverket till exempel inte tillåter åtkomst till eller från det offentliga Internet.

Varning

Om du tar bort de privata slutpunkterna för en arbetsyta blir den inte offentligt tillgänglig. Om du vill göra arbetsytan offentligt tillgänglig använder du stegen i avsnittet Aktivera offentlig åtkomst .

Om du vill ta bort en privat slutpunkt använder du följande information:

Om du vill ta bort en privat slutpunkt använder du Workspace.delete_private_endpoint_connection. I följande exempel visas hur du tar bort en privat slutpunkt:

GÄLLER FÖR: Python SDK azureml v1

Python SDK azureml v1

from azureml.core import Workspace

ws = Workspace.from_config()

# get the connection name

_, _, connection_name = ws.get_details()['privateEndpointConnections'][0]['id'].rpartition('/')

ws.delete_private_endpoint_connection(private_endpoint_connection_name=connection_name)

Aktivera offentlig åtkomst

I vissa situationer kanske du vill tillåta att någon ansluter till din skyddade arbetsyta via en offentlig slutpunkt i stället för via det virtuella nätverket. Eller så kanske du vill ta bort arbetsytan från det virtuella nätverket och återaktivera offentlig åtkomst.

Viktigt!

Om du aktiverar offentlig åtkomst tar du inte bort några privata slutpunkter som finns. All kommunikation mellan komponenter bakom det virtuella nätverket som de privata slutpunkterna ansluter till är fortfarande säkrad. Den ger endast offentlig åtkomst till arbetsytan, förutom den privata åtkomsten via alla privata slutpunkter.

Varning

När du ansluter via den offentliga slutpunkten samtidigt som arbetsytan använder en privat slutpunkt för att kommunicera med andra resurser:

- Vissa funktioner i Studio kommer inte att komma åt dina data. Det här problemet uppstår när data lagras på en tjänst som skyddas bakom det virtuella nätverket. Exempelvis ett Azure Storage-konto.

- Det går inte att använda Jupyter, JupyterLab, RStudio eller Posit Workbench (tidigare RStudio Workbench) på en beräkningsinstans, inklusive notebook-filer som körs.

Använd följande steg för att aktivera offentlig åtkomst:

Dricks

Det finns två möjliga egenskaper som du kan konfigurera:

allow_public_access_when_behind_vnet– används av Python SDK och CLI v2public_network_access– används av Python SDK och CLI v2 Varje egenskap åsidosätter den andra. Inställningen åsidosätter till exempelpublic_network_accessalla tidigare inställningar tillallow_public_access_when_behind_vnet.

Microsoft rekommenderar att du använder public_network_access för att aktivera eller inaktivera offentlig åtkomst till en arbetsyta.

Om du vill aktivera offentlig åtkomst använder du Workspace.update och anger allow_public_access_when_behind_vnet=True.

GÄLLER FÖR: Python SDK azureml v1

Python SDK azureml v1

from azureml.core import Workspace

ws = Workspace.from_config()

ws.update(allow_public_access_when_behind_vnet=True)

Anslut säkert till din arbetsyta

Om du vill ansluta till en arbetsyta som skyddas bakom ett virtuellt nätverk använder du någon av följande metoder:

Azure VPN-gateway – Ansluter lokala nätverk till det virtuella nätverket via en privat anslutning. Anslutningen görs via det offentliga Internet. Det finns två typer av VPN-gatewayer som du kan använda:

- Punkt-till-plats: Varje klientdator använder en VPN-klient för att ansluta till det virtuella nätverket.

- Plats-till-plats: En VPN-enhet ansluter det virtuella nätverket till ditt lokala nätverk.

ExpressRoute – Ansluter lokala nätverk till molnet via en privat anslutning. Anslutningen görs med hjälp av en anslutningsprovider.

Azure Bastion – I det här scenariot skapar du en virtuell Azure-dator (kallas ibland en hoppruta) i det virtuella nätverket. Sedan ansluter du till den virtuella datorn med Hjälp av Azure Bastion. Med Bastion kan du ansluta till den virtuella datorn med antingen en RDP- eller SSH-session från din lokala webbläsare. Sedan använder du jump-rutan som utvecklingsmiljö. Eftersom den finns i det virtuella nätverket kan den komma åt arbetsytan direkt. Ett exempel på hur du använder en hoppruta finns i Självstudie: Skapa en säker arbetsyta.

Viktigt!

När du använder en VPN-gateway eller ExpressRoute måste du planera hur namnmatchningen fungerar mellan dina lokala resurser och dem i det virtuella nätverket. Mer information finns i Använda en anpassad DNS-server.

Om du har problem med att ansluta till arbetsytan kan du läsa Felsöka säker arbetsyteanslutning.

Flera privata slutpunkter

Azure Mašinsko učenje stöder flera privata slutpunkter för en arbetsyta. Flera privata slutpunkter används ofta när du vill hålla olika miljöer åtskilda. Följande är några scenarier som aktiveras med hjälp av flera privata slutpunkter:

Klientutvecklingsmiljöer i ett separat virtuellt nätverk.

Ett AKS-kluster (Azure Kubernetes Service) i ett separat virtuellt nätverk.

Andra Azure-tjänster i ett separat virtuellt nätverk. Azure Synapse och Azure Data Factory kan till exempel använda ett hanterat virtuellt Microsoft-nätverk. I båda fallen kan en privat slutpunkt för arbetsytan läggas till i det hanterade virtuella nätverk som används av dessa tjänster. Mer information om hur du använder ett hanterat virtuellt nätverk med dessa tjänster finns i följande artiklar:

Viktigt!

Synapse-dataexfiltreringsskydd stöds inte med Azure Mašinsko učenje.

Viktigt!

Varje virtuellt nätverk som innehåller en privat slutpunkt för arbetsytan måste också kunna komma åt Azure Storage-kontot, Azure Key Vault och Azure Container Registry som används av arbetsytan. Du kan till exempel skapa en privat slutpunkt för tjänsterna i varje virtuellt nätverk.

Om du lägger till flera privata slutpunkter används samma steg som beskrivs i avsnittet Lägg till en privat slutpunkt till en arbetsyta .

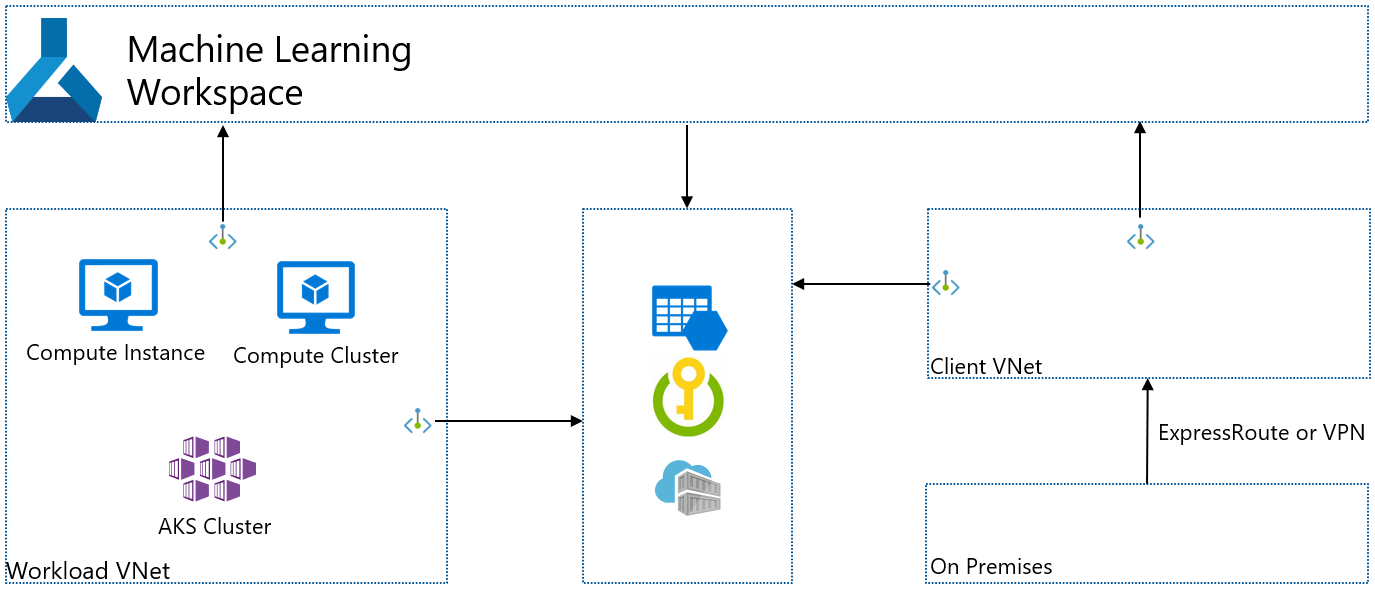

Scenario: Isolerade klienter

Om du vill isolera utvecklingsklienterna så att de inte har direkt åtkomst till de beräkningsresurser som används av Azure Mašinsko učenje använder du följande steg:

Kommentar

De här stegen förutsätter att du har en befintlig arbetsyta, Ett Azure Storage-konto, Azure Key Vault och Azure Container Registry. Var och en av dessa tjänster har en privat slutpunkt i ett befintligt virtuellt nätverk.

- Skapa ett annat virtuellt nätverk för klienterna. Det här virtuella nätverket kan innehålla Virtuella Azure-datorer som fungerar som dina klienter, eller så kan det innehålla en VPN Gateway som används av lokala klienter för att ansluta till det virtuella nätverket.

- Lägg till en ny privat slutpunkt för Azure Storage-kontot, Azure Key Vault och Azure Container Registry som används av din arbetsyta. Dessa privata slutpunkter bör finnas i det virtuella klientnätverket.

- Om du har ett annat lagringsutrymme som används av din arbetsyta lägger du till en ny privat slutpunkt för lagringen. Den privata slutpunkten ska finnas i det virtuella klientnätverket och ha privat DNS-zonintegrering aktiverad.

- Lägg till en ny privat slutpunkt på din arbetsyta. Den här privata slutpunkten bör finnas i det virtuella klientnätverket och ha privat DNS-zonintegrering aktiverad.

- Använd stegen i artikeln Använd studio i ett virtuellt nätverk för att göra det möjligt för Studio att komma åt lagringskontona.

Följande diagram illustrerar den här konfigurationen. Det virtuella arbetsbelastningsnätverket innehåller beräkningar som skapats av arbetsytan för träning och distribution. Det virtuella klientnätverket innehåller klienter eller expressroute-/VPN-anslutningar för klienten. Båda de virtuella nätverken innehåller privata slutpunkter för arbetsytan, Azure Storage-kontot, Azure Key Vault och Azure Container Registry.

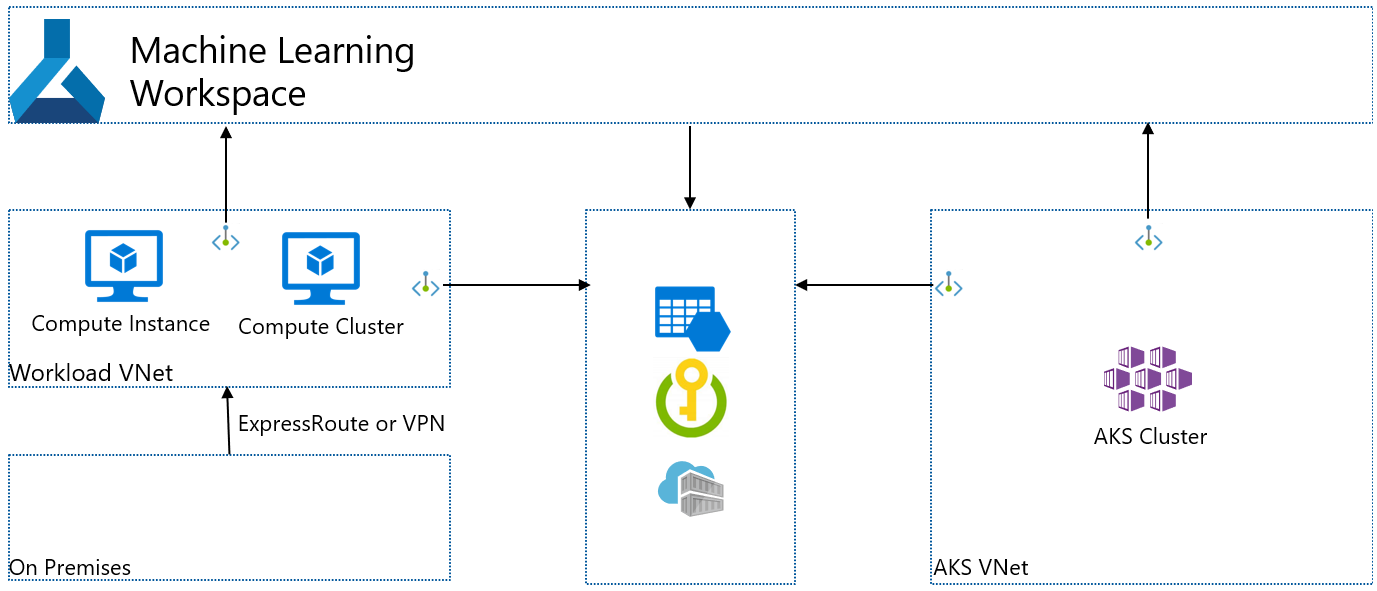

Scenario: Isolerad Azure Kubernetes Service

Om du vill skapa en isolerad Azure Kubernetes-tjänst som används av arbetsytan använder du följande steg:

Kommentar

De här stegen förutsätter att du har en befintlig arbetsyta, Ett Azure Storage-konto, Azure Key Vault och Azure Container Registry. Var och en av dessa tjänster har en privat slutpunkt i ett befintligt virtuellt nätverk.

- Skapa en Azure Kubernetes Service-instans. När AKS skapas skapas ett virtuellt nätverk som innehåller AKS-klustret.

- Lägg till en ny privat slutpunkt för Azure Storage-kontot, Azure Key Vault och Azure Container Registry som används av din arbetsyta. Dessa privata slutpunkter bör finnas i det virtuella klientnätverket.

- Om du har annan lagring som används av din arbetsyta lägger du till en ny privat slutpunkt för lagringen. Den privata slutpunkten ska finnas i det virtuella klientnätverket och ha privat DNS-zonintegrering aktiverad.

- Lägg till en ny privat slutpunkt på din arbetsyta. Den här privata slutpunkten bör finnas i det virtuella klientnätverket och ha privat DNS-zonintegrering aktiverad.

- Koppla AKS-klustret till Azure Mašinsko učenje-arbetsytan. Mer information finns i Skapa och koppla ett Azure Kubernetes Service-kluster.

Nästa steg

Mer information om hur du skyddar din Azure Mašinsko učenje-arbetsyta finns i artikeln Översikt över isolering och sekretess för virtuella nätverk.

Om du planerar att använda en anpassad DNS-lösning i det virtuella nätverket kan du läsa om hur du använder en arbetsyta med en anpassad DNS-server.